Взлом сайта на движке WordPress. Пример из жизни.. Как сайт на wordpress взломать

Взлом сайта на WordPress. Пример из жизни :)

Взломанный Вордпресс

CMS WordPress стала очень уж популярна и не стоит удивляться, что сайты на ней взламывают с завидной регулярностью. Я почему-то не думал, что и меня это коснётся… А зря

Правда, был взломан один давно заброшенный мною сайт, потому не жалко. Но опыта это мне прибавило.

Проблему заметил совершенно случайно — в браузере мобильного телефона обнаружил, что точка одного из предложений в статье стала выглядеть чуть ярче. Иначе говоря, она стала ссылкой на какой-то неизвестный мне ресурс по продаже туристических услуг.

В общем-то, это не самое страшное, что бывает при взломе веб-проекта. Но на SEO-оптимизации это неизбежно скажется отрицательным образом, поэтому «сомнительных» и неизвестных вам внешних ссылок с сайта быть не должно.

Я решил, что быстро удалю ссылку, просто отредактировав текст статьи. Но никакой ссылки при редактировании не обнаружил. Что интересно — при удалении кусков текста ссылка-точка «мигрировала» от одного предложения к другому. Т.е. это всё говорило о действии какого-то алгоритма, а не о ручной простановке ссылок.

К счастью, алгоритм этот я нашёл в файле-шаблоне functions.php:

Взлом сайта на WordPress — добавление фильтра в шаблон

На картинке выше красной рамочкой выделен т.н. WP-фильтр. Суть всех фильтров в том, что они «пропускают через себя» (отсюда и название) что-то (например, текст статьи) и особым образом обрабатывают (в данном случае, фильтр добавлял ссылку-точку в контент статьи).

Я его просто закомментировал (добавил два слэша — //) и ссылка исчезла. Кстати, спустя пару месяцев, при раскомментировании этой строчки кода, ссылка уже не появлялась. Возможно, взломщик делал так, чтобы вредоносный код скачивался с внешнего ресурса и со временем просто убрал его или сделал что-то другое, и я это пока не заметил.

Зачем взламывают сайты?

Причин тут может быть много:

- Развлечься (почему бы нет?)

- «Внедрение» скрытых ссылок для продвижения каких-то веб-ресурсов (как в моём примере). Очевидно, эти люди очень плохо разбираются в SEM. И не понимают, что такие ссылки являются элементом чёрного SEO, так что эффект от них скорее отрицательный.

- «Внедрение» кодов бирж ссылок (вроде Sape или Trustlink). Это во многом аналогично предыдущему пункту, но здесь ссылки будут появляться на страницах автоматически и постепенно количество их будет расти так же, как и доходы взломщиков. К сожалению для владельца взломанного сайта, есть риск, что его проект пострадает от всяких санкций поисковых систем.

- Более «жёсткий» способ: взломать веб-проект, заявить об этом и потребовать деньги за возврат доступа сайтовладельцу.

- Возможно, что-то ещё — добавьте в комментариях, если знаете.

Как их взламывают?

Произвести взлом сайта на WordPress (да и на любом другом движке) можно многими способами:

- Подбор логина/пароля к админке (если она есть)

- Получение доступа к аккаунту на хостинге и правка базы данных, файлов и т.д.

- Получение доступа к сайту по FTP — и также правка файлов, закидывание новых «вредных» файлов и т.п.

- Установка вирусов и троянов, отслеживающих то, что вы вводите с клавиатуры да и вообще делающих разные неприятные вещи.

В общем, во многом безопасность наших проектов зависит от нас самих (как и всё остальное в мире). Поэтому периодически меняйте пароли от админок/хостингов и проверяйте компьютеры на вирусы.

Вот нашлось видео на Youtube — описана аналогичная ситуация с ссылкой-точкой:

Взлом Вордпресс:

В следующей статье (http://web-ru.net/wordpress/zashhita-wordpress-ot-vzloma-izmenenie-logina-videourok.html) опишу простой, но действенный способ защиты WP.Сталкивались ли вы со взломом сайта на движке WordPress или любых других? Расскажите в комментариях!

Loading...web-ru.net

Безопасность WordPress на фактах и статистике | WPNICE

WordPress уже стал привычной целью для вредоносных хакерских атак. Только в прошлом году было взломано более 170,000 сайтов и блогов, работающих на базе движка WordPress, и в 2013 году это цифра, вероятно, вырастет. Почему же так происходит, если WordPress считается очень защищенной платформой? Давайте-ка взглянем на статистику прошлого года и узнаем, является ли ваш WP следующей целью хакеров.

Изучаем статистику на чужих ошибках

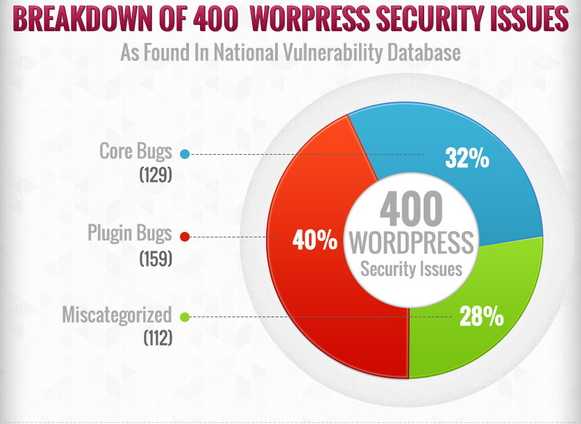

Ниже приведена статистика собранная с 117,000 WordPress-сайтов, взломанных в прошлом году. И это только зарегистрированные случаи, а ведь, не о всех атаках сообщается, и не все они становятся публичным достоянием. Обычно, число WordPress блогов и сайтов, которым нанесен ущерб, в разы больше.

41 % процент сайтов был взломан по вине хостинг-провайдеров. Это значит, что хакер либо использовал уязвимость хостинга в своих интересах, либо воспользовался дырой в безопасности хостинг-провайдера, чтоб взломать WordPress блоги, расположенные на уязвимом хостинге.

29% сайтов было взломано из-за уязвимости WordPress-тем, которые использовались на этих сайтах. Другими словами, хакер определил слабое место темы, установленной на WordPress, и, использовав эту уязвимость, достиг своей цели – получил доступ к WordPress-сайту.

22% сайтов было взломано из-за уязвимости плагинов, установленных на WordPress. История совершенно такая же, как и в случае взлома через тему.

8% было взломано, потому что вход в админ-панель был защищен слабым паролем.

Как взломать WordPress сайт

Ознакомившись с фактами, давайте посмотрим, как можно легко взломать WordPress блог или сайт, с помощью бесплатного инструмента под названием WPScan.

WPScan – это сканер, который отыскивает уязвимости WP, сканируя CMS и выявляя слабые незащищенные места конфигурации. Запустив WPScan чтоб просканировать уровня безопасности WordPress, вы сразу же узнаете:

- Какая версия WordPress используется.

- Какая тема установлена. А так же, ее версию и прописанный к ней путь.

- Какие плагины установлены. А кроме того, их версии и прописанные к ним пути.

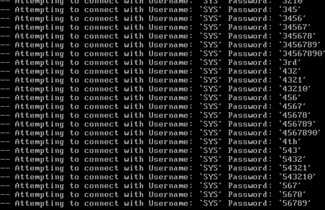

Вместе с WPScan вы так же можете использовать другие более продвинутые сканеры, например, те, которые предоставляют перечень пользователей WordPress-сайта, ставшего целью злоумышленников. Все это помогает хакеру взломать пароль WordPress, посредством грубой силовой атаки.

Благодаря этим сканерам, буквально за несколько минут хакер-вредитель может:

- Войти в админ-панель, если один из аккаунтов был защищен слабым паролем.

- Использовать хорошо известную уязвимость устаревшей версии WordPress, чтобы получить доступ к сайту.

- Использовать хорошо известную уязвимость плагина или темы, если использовались их устаревшие версии.

Как вы можете видеть, не так уж сложно определить проблемные места отдельного взятого WordPress и даже хакнуть сайт. Но опять же это не реальный сценарий. Обычно, у зловредных хакеров есть автоматизированные инструменты для «прощупывания» большого количества сайтов на наличие наиболее известных уязвимостей. И если, что-то обнаруживается, то эта дыра тут же используется для того, чтоб взломать сайт.

На самом деле взломать WordPress сайт или блог еще легче, чем вы себе представляете.

Что происходит во время хакерской атаки

Если злоумышленнику удалось получить доступ к вашему WordPress блогу или сайту, она или он, вероятно, воспользуется следующим списком приемов, чтоб скрыть следы своего пребывания на сайте и задержаться там подольше:

- Создание нового аккаунта с правами администратора

- Сброс паролей на нескольких аккаунтах, чтоб помешать другим пользователям зайти на собственный WP-сайт.

- Изменение роли существующего неактивного аккаунта

- Впрыскивание вредоносного кода в контент

- Изменение файлов WordPress, с целью повторного получения доступа к системе с помощью вредоносного кода, например, такого как бэкдор

- Создание редиректов в файле htaccess

Как защитить WordPress от хакерских атак

Как вы могли видеть, взломать WordPress-сайт весьма просто, но есть и хорошая новость – от взлома можно защититься. Оглянувшись назад и изучив факты, можно понять, что нужно сделать, чтоб начать повышать уровень защиты вашего сайта от хакерских атак:

- Прежде чем выбрать или сменить провайдера, есть смысл провести собственное маленькое расследование и собрать сведения о хостинг-провайдере: почитать форумы и узнать, что о нем думаю другие люди, блоггерская братия и администраторы WordPress.

- Прежде чем установить темы или плагин изучите их и убедитесь, что это регулярно обновляющиеся официальные продукты.

- Удалите или переименуйте аккаунт администратора по умолчанию.

- Используйте сильный пароль. Под сильным паролем я подразумеваю, такой пароль, который содержит не менее 8 символов, не образующих какое-либо слово и не являющихся кличкой вашей собаки. Пароль так же должен содержать символы нижнего и верхнего регистра, цифры и спецсимволы, например, !,&, ?

- Регулярно обновляйте темы, плагины и другое программное обеспечение до последних доступных версий и всегда используйте свежие патчи для защиты программного обеспечения от его поставщиков.

- Используйте плагин WP Security Audit Log для мониторинга активности сайта и пользователей. Этот плагин аналог Windows Event Log or Syslog для Linux/Unix: фиксирует все виды активности на вашем WordPress блоге или сайте.

- Если вы воспользуетесь приведенными выше советами, безопасность вашего WordPress в значительной степени повысится, и он будет защищен от самых широко распространенных и известных атак.

Продолжаем улучшать безопасность WordPress

Существует еще несколько мер, которые следует принять, чтоб еще больше обезопасить WP. Как я уже объяснил, описанное выше – это всего лишь базовые шаги, которые вы должны проделать, чтоб защитить свой сайт от самых печально известных и распространенных атак. Но, если бюджет позволяет, а WordPress – это основа вашего бизнеса, я бы рекомендовал продолжать работать над повышением безопасности, что позволит так же защитить ваш сайт от целевых атак.

Например, вы можете использовать двухфакторную аутентификацию на вашем сайте, защитить wp-admin, с помощью HTTP –аутентификации сразу после установки движка или пройти онлайн-курс по безопасности WordPress. Так же рекомендуется проводить регулярный профессиональный аудит безопасности WordPress, чтоб узнать, нет ли в безопасности дыр, которыми могут воспользоваться злоумышленники.

Поддерживаем уровень безопасности WordPress

Нельзя разово принять меры по повышению безопасности WordPress и на этом остановится, так как безопасностью сайта нужно заниматься постоянно. Те меры, которые вы принимаете сейчас и предпримите в будущем, могут повлиять и будут влиять на уровень безопасности вашего сайта. Но не стоит сразу впадать в уныние и думать, что теперь вам придется постоянно страдать, пытаясь обезопасить WordPress, так как в этом процессе нет ничего такого сложного. Грубо говоря, все, что нужно сделать, это включить здравую логику.

Источник: WP Mayor

wpnice.ru

Как взломать сайт на WordPress, зачем это надо и как от этого защититься

Как взломать сайт на WordPress, и как это делают хакеры – вопрос, которым задавались многие вебмастера, пытающиеся обезопасить свой проект. Взломанный сайт это то, что снится вебмастеру в самых страшных снах. К сожалению, сон может стать реальностью, и неважно, насколько успешным и масштабным является ваш проект.

В данной статье мы рассмотрим способы взлома, мотивы, а также методы минимизации риска взлома вашего сайта. Данная статья обязательна к прочтению всем, кто имеет сайт на WordPress.

Кому нужен ваш сайт

Начинающие пользователи WordPress считают, что хакерская атака им не грозит, из-за того что не стоит оно того, тратить силы на взлом сайта с низкой репутацией, малой посетительской аудиторией и бедным контентом. Опрометчиво считать, что цель в данном случае не оправдывает средства. Вероятность взлома мелких сайтов намного выше, чем известных лидеров поисковой выдачи. Как правило, массивные успешные проекты вкладывают немало средств, для повышения безопасности. Однако и это не даст никакой гарантии, что их не взломают.

Так зачем, все же, хакерам нужен ваш сайт?

Его могут использовать, с целью заразить ваших посетителей вирусом, который будет работать на благо хакерам. Также хакеры могут перенаправить ваших посетителей на свои ресурсы, повысив тем самым приток своего трафика. Еще одним мотивом получить доступ к вашему проекту, является использование его вычислительной мощи, например для рассылки спама или массированных хакерских атак.

Как взломать сайт на WordPress

С целью взлома мы разобрались, и убедились в том, что данный вопрос касается абсолютно всех владельцев сайтов на WordPress. Теперь поговорим о том, как взломать сайт, а точнее, какие уязвимости существуют для того чтобы это совершить.

На долю всех уязвимостей 41% приходится на хостинг, 29% на некоторые шаблоны, 22% на уязвимость в PHP коде некоторых плагинов и 8% на слабый пароль. Делайте выводы.

Как защитить свой сайт

Хостинг. Тут следует выбирать качественную платформу для своего сайта и регулярно создавать резервную копию.

Пароль. Сомневаетесь в надежности и без того сложного пароля. Сделайте двухфакторную авторизацию, и вероятность взлома грубой атакой сойдет на нет.

Плагины и темы. Что касается плагинов и шаблонов, то здесь, как и в первом случае нужно использовать проверенные продукты. О том, как правильно выбрать шаблон, вы можете узнать тут.

Предупрежден, значит вооружен. Вы узнали, как взломать сайт на WordPress, как это делают хакеры, и как себя обезопасить. Но вы должны понимать, что никакие меры не дадут вам 100% гарантии, что ваш сайт станет неприступной крепостью для хакеров. Однако, вы можете существенно обезопасить себя и минимизировать риски.

Также по этой теме:

wpuroki.ru

Кому нужен взлом Wordpress сайтов

Всем доброго времени суток и хорошего настроения. В предыдущей статье обещал рассказать о том, кто, как и зачем портит людям сайты, а если быть точным, хотелось бы рассказать о мотивах, людей, которые производят взлом WordPress сайтов.

Прежде чем писать статью, проштудировал массу материала. По сути, эта статья, обобщенная выжимка из всего прочитанного. Я надеюсь, человеку, который озаботился защитой своего блога, эта информация будет полезной.

Считаю, все-таки, важным понимание того, что вообще происходит и знать врага так сказать, если не в лицо, то хотя бы сбоку.

Почему взлом WordPress?

Итак, почему именно WordPress? Друзья – это самая популярная CMS в мире, которая распространяется бесплатно, которая очень проста в работе, имеет массу шаблонов, массу плагинов. Шаблоны очень просто «подогнать» под себя даже начинающему вебмастеру.

Масса блогов на WordPress очень успешны, и их хозяева зарабатывают неплохие деньги. Все больше людей, вдохновленных яркими примерами, предпочитают эту CMS каким либо-другим, или ручному написанию сайта на HTML.

Естественно найдутся люди, для которых такое положение вещей будет выглядеть своеобразным вызовом.

В пределах матрицы, они повсюду и нигде. Чтобы уцелеть, надо скрываться и ускользать от них. Они здешние церберы, они у каждого входа, у них ключи от всех дверей. Значит однажды им бросят вызов.

Монолог Морфея. Фильм «Матрица»

На самом деле мотивы хакеров могут быть весьма разнообразными. От банального «навредить» до меркантильного проникнуть и украсть информацию.

Давайте рассмотрим самые распространенные из них:

Первое

Взлом с целью «спортивного интереса», «мерянья пиписками» или «пробой пера» если хакер начинающий. Результатом является, потеря времени, на восстановление информации, усиление защиты блога. И потеря небольшого количества нервов — как же так, я стока пахал, а тут раз, вот гады и т.д.

Хочу сказать, кстати, что многие, этих хакеров, воспринимают как своеобразных санитаров леса. Т.е. они специально ищут уязвимости в популярных CMS, а потом за деньги продают их владельцам. Те, в свою очередь, сливают их разработчикам и дыры закрываются. Как бы, всем хорошо и дыру закрыли и деньжат люди заработали.

Посему, уважаемые вебмастеры, следим за обновлениями своего движка.

Второе

Взлом с целью, заразить вирусами, подсадить вредоносный код, разместить внешние ссылки и т.д. По результату ваш сайт, становиться как бы уже и не вашим. Причем это обстоятельство становится известным, когда сайт падает в рейтингах или еще чего хуже попадает в бан.

Как это происходит? Спросите вы! Отвечаю! Те же самые уязвимости в ПО, воровство паролей с помощью вирусов, и старый добрый брутфорс, от которого мы в основном защищались в предыдущей статье. Рекомендации по недопущению всего вышесказанного, читаем там же.

Брутфорс – метод взлома заключающийся в подборе логинов и паролей к админке, используя страницу авторизации, которая находится в общем доступе. Для атаки используется Ботнет.

Третье

Ну и последнее — это высший пилотаж. Взлом крупных сайтов компаний, государственных учреждений, и т.д. с целью похитить важную информацию либо временно заблокировать работу ресурса. Пациент долго изучается, анализируется, собирается информация о сервере. Потом наносится удар. Но нам это пока не грозит, посему и распространятся на эту тему особо не буду.

Результатом атаки может быть:

- увеличение нагрузки на сервер и сайт ложится или замедляется.

- логин с паролем успешно подбирается и «опаньки»...

На этом, друзья, буду заканчивать, статья получилась совсем небольшая, надеюсь ответ на вопрос – нафига кому-то нужен взлом WordPress сайтов вы получили. Ежели будут вопросы добро пожаловать в комментарии.

blogstarter.ru

Как защитить сайт на wordpress от взлома

Плагины защиты от взлома для сайта на платформе WordPress

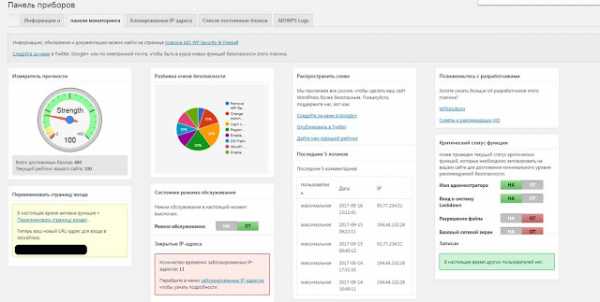

Я знаком с двумя плагинами: «S.A.F » и «All In One Wp Security». Первый вариант в бесплатной версии предлагает только минимальные возможности защиты (у меня с этим плагином взломали медицинский сайт). Дополнительные настройки только в премиум версии. Второй плагин оправдал все надежды. В нем нет ограничений в опциях защиты. Наоборот, в главной панели плагин показывает максимально возможный и ваш текущий процент защиты.

Настройка плагина All In One Wp Security

Плагин устанавливается как и все остальные — прямо в админ. панели. После установки он доступен в общем меню:

Панель приборов показывает степень защищенности сайта, количество попыток взлома и количество активных пользователей:

В меню «Грубая сила» (Brute Force) можно сменить путь для входа в панель администратора с site/wp-admin на другой адрес: site/ваш-вариант. Так будет труднее попасть на страницу входа.

В пункте «Разное» (Miscellaneous) есть опция отключения правого клика на сайте. Это огромный плюс:

- код сайта уже не открыть простым нажатием правой кнопки

- труднее скопировать текст и медиафайлы

Безопасность базы данных — убрать префикс «wp» чтобы было труднее увидеть, на какой платформе сайт.

Файловая защита — убрать возможность редактирования файлов php с административной панели wordpress.

Логин пользователя (User Login) — указать количество неудачных попыток входа, после которых ip пользователя будет заблокирован. Указать время таких попыток, период блокировки адреса пользователя ( по умолчанию указана одна минута, я ставлю минимум месяц). Также здесь можно указать свою почту, куда будут приходить сообщения о попытках взлома сайта.

Это базовые настройки. Но в плагине есть множество других функций защиты. С ними надо быть осторожными, лучше делать бэкап сайта перед включением глубокой защиты.

При создании нового сайта не надо забывать сменить логин с «admin» на более сложный. Это обязательно.

Защита сайта от взлома с помощью хостинга

Выбирать надо хостинг с хорошей защитой от SQL инъекций. В нем уже есть списки таких sql запросов, которые сразу блокируются. Кроме того, неплохо поставить двух этапную авторизацию на самом хостинге (могут взломать вашу админку и тогда капец полный).

www.reactiv.top

Как очистить сайт на Wordpress, если его взломали

Ваш сайт на Wodrpress взломали? Не паникуйте, мы расскажем, как удалить вредоносный код, бэкдоры и вирусы с вашего сайта. Давайте разбираться по порядку.

Если вы подозреваете, что сайт взломали, сначала нужно убедиться в том, что его действительно взломали. Часто администраторы сайта говорят, что сайт взломали, когда он начинает вести себя не так, как положено (вследствие ошибок в шаблоне или плагине) или когда видят сотни комментариев со спамом, но это не так.

Ваш сайт был взломан, если:

- Вы видите, что в заголовке или подвале сайта появляется реклама порнографии, лекарств, казино, незаконных услуг и т.п. Часто он может быть незаметен для пользователя (например, чёрный текст на чёрном фоне), но поисковые системы видят его.

- Вы обнаруживаете страницы, которых не должно быть на вашем сайте или которые выглядят подозрительно, выполнив поиск по запросу site:вашсайт.ru.

- Пользователи говорят вам, что с вашего сайта их переадресовывает на подозрительные и вредоносные сайты. Уделите этому особое внимание, поскольку многие атаки будут обнаруживать, что вы являетесь администратором сайта и не будут показывать ничего подозрительного. Вредоносный или рекламный код будет показываться только посетителям или роботам поисковых систем.

- Вы получаете уведомления от провайдера о том, что на сайте зафиксирована подозрительная активность, рассылается спам, создаётся повышенная нагрузка на процессор. Злоумышленники могут как рассылать спам с вашего сайта, так и указывать в рассылках адреса фишинговых страниц или страниц с переадресацией, созданных на вашем сайте. Это делается для того, чтобы фильтры спама не обнаруживали письма.

После того, как вы убедились, что сайт взломали, незамедлительно сделайте резервную копию вашего сайта. Используйте FTP, панель управления вашего провайдера или плагин для WordPress и скачайте себе полную резервную копию сайта. Причина в том, что многие провайдеры немедленно удалят ваш сайт если вы сообщите, что он был взломан, или это обнаружит их антивирус. Звучит безумно, но это стандартная процедура, которая позволяет защитить их сеть от проникновения злоумышленников.

Не забудьте сделать резервную копию базы данных. Создание полной резервной копии сайта должно быть самым первым вашим действием. Только после этого можно переходить к следующим шагам по очистке сайта от вредоносного кода. Теперь вы хотя бы будете уверены в том, что у вас есть копия сайта и вы не потеряете всё.

Вот несколько основных правил, которые не следует забывать при очистке вашего сайта от вредоносного кода:

- Как правило, вы можете удалить содержимое директории wp-content/plugins/ без потери данных и функционала сайта. Это связано с тем, что это файлы плагинов, которые можно восстановить, и WordPress автоматически обнаружит, что вы удалили плагин и отключит его. Помните, что удалять нужно все содержимое папки wp-content/plugins, а не просто отдельные файлы. Если вы просто удалите несколько файлов плагина, сайт может перестать работать.

- Как правило, в папке wp-content/themes вашего сайта используется только одна директория. Если вы знаете, какая тема используется на сайте, все остальные папки можно смело удалять. Исключение составляют «дочерние темы«, в этом случае сайт может использовать две папки, собственно дочерней и родительской темы.

- Как правило, в папки wp-admin и wp-includes не добавляются новые файлы. Поэтому если вы обнаруживаете новые файлы в этих папках, велика вероятность того, что это вредоносный код.

- Проверьте наличие старых резервных копий или установленных версий WordPress. Мы часто сталкиваемся с тем, что сайт взломан несмотря на то, что администратор заявляет, что WordPress, все плагины и темы регулярно обновляются, и даже установлен плагин для защиты сайта. При этом разработчики или администраторы хранят старую копию в папке типа ‘old/’, которая доступна из внешней сети. Эта резервная копия не поддерживается, даже если сайт защищен. Поэтому злоумышленники могут воспользоваться уязвимостями в старом коде и получить доступ к основному сайту. Поэтому никогда не оставляйте старые файлы WordPress на работающем сервере. Если такие файлы всё же есть и ваш сайт взломали, проверьте сначала именно эти копии.

Если у вас есть доступ по SSH к вашему серверу, подключитесь к нему и выполните следующую команду, чтобы найти все файлы, которые были изменены в течение последних 2 дней. Обратите внимание, что точка указывает на текущую папку. Эта команда будет выполнять поиск в текущей директории и во всех поддиректориях. (Чтобы узнать текущую директорию, выполните команду pwd в консоли SSH).

find . -mtime -2 -lsТакже можно указать определенную папку напрямую:

find /home/имя_пользователя/сайт/ -mtime -2 -lsМожно расширить поиск и найти все файлы, изменненые за последние 10 дней:

find /home/имя_пользователя/сайт/ -mtime -10 -lsЕсли измененных файлов не обнаружено, постепенно увеличивайте количество дней, пока не начнёте видеть изменения. Если вы ничего не меняли с момента взлома, вероятно, что вы увидите именно те файлы, которые изменил злоумышленник. Теперь вы можете самостоятельно изменить их и удалить вредоносный код. Это наиболее эффектиный и простой способ найти зараженные файлы.

Ещё один полезный инструмент, доступный по SSH — это ‘grep’. Команда позволяет осуществить поиск по содержимому файлов. Например, для того, чтобы найти все файлы, содержащие строку base64 (часто используется злоумышленниками) нужно выполнить следующую команду:

grep -ril base64 *В результате вы увидите только имена файлов. Чтобы увидеть полный путь, опустите параметр «l»:

grep -ri base64 *Помните, что строка «base64» может использоваться и в обычном коде. Перед тем, как удалять что-либо, убедитесь, что удаляемый файл не используется в теме или плагине. Более узкий поиск будет выглядет так:

grep --include=*.php -rn . -e "base64_decode"Эта команда рекурсивно ищет строку «base64_decode» во всех файлах, заканчивающихся на .php, и выводит номера строк, чтобы можно было легко найти, в каком контексте используется команда в файле.

После очистки множества заражённых сайтов вы заметите определенные шаблоны размещения вредоносного кода. Одно из мест, куда хакеры заливают бэкдоры и вирусы — папка загрузов WordPress (uploads). Приведенная ниже команда позволит вам найти все файлы в папке загрузок, которые не являются картинками. Для удобства сохраним список в файл «uploads.log» в текущей папке.

find public_html/wp-content/uploads/ -type f -not -name "*.jpg" -not -name "*.png" -not -name "*.gif" -not -name "*.jpeg" >uploads.logВ принципе, двух команд “grep” и “find” достаточно для очистки всего сайта. Всё настолько просто!

Чтобы Google Chrome не показывал предупреждение о небезопасном содержимом, нужно удалить сайт из списка Google Safe Browsing. Для этого выполните следующие действия

- Войдите в Инструменты вебмастера Google.

- Если вы ещё не добавили ваш сайт в консоль поиска, добавьте его.

- Подтвердите владение сайтам согласно инструкции Google.

- Выберите сайт на главной странице консоли поиска.

- В левом меню выберите Security Issues.

- Нажмите Request a review.

Если вы смогли исключить сайт из списка Google Safe Browsing — это большой шаг. Вам нужно создать список всех антивирусов, которые заявляют о том, что сайт небезопасен. Затем зайдите на сайты производителей Лаборатории Касперского, ESET, McAfee’s Site Advisor и такк далее. На каждом сайте вам нужно найти инструкцию о том, как исключить свой сайт из списка опасных. Обратите внимание на слова «ложное срабатывание», «удалить сайт» и т.п.

Перейдите по следующей ссылки, изменив в ней ссылку на ваш сайт.

http://www.google.com/safebrowsing/diagnostic?site=http://вашсайт.ru/

На странице вы увидите результаты проверки с подробной информацие о текущем состоянии вашего сайта, почему он находится в списке вредоносных и фишинговых сайтов Google (на самом деле, это два списка) и что нужно делать дальше.

После того, как вы закончите очистку сайта от вирусов, нужно защитить его, чтобы взлом не повторился. Вот что нужно сделать:

- Поменяйте все пароли доступа к панели управления хостингом, базе данных и WordPress

- Пароли должны быть достаточно сильными и неочевидными. Не используйте один и тот же пароль на разных сайтах.

- Регуляно обновляйте WordPress и все плагины и темы. Это очень важно для защиты сайта.

- Удалите все старые установки, резервные копии и другие файлы, не имеющие отношения к WordPress с вашего сервера.

- Установите Wordfence или другой плагин для защиты сайта и выполняйте регулярные проверки.

Если у вас возникли проблемы с очисткой взломанного сайта — обращайтесь, мы с радостью поделимся своим опытом

Поделиться ссылкой:

Понравилось это:

Нравится Загрузка...

Похожее

wpon.ru

Насколько легко взломать сайт на Wordpress?

Wordpress является достаточно безопасным и устойчивым продуктом. Любые найденные уязвимости быстро отслеживаются и исправляются разработчиками. Именно поэтому в плане безопасности Wordpress ничуть не хуже любой другой системы управления контентом с открытым исходным кодом.

Каких-либо крупных и глупых ошибок, свойственных новичкам, в Wordpress нет, ведь команда разработчиков достаточно профессиональна. Поэтому взломать сайт на Wordpress через какие-то уязвимости очень сложно.

Что касается установленных плагинов, то риск здесь есть, хотя небольшой. Все плагины, которые добавляются в официальный репозиторий Wordpress и доступны для установки в админке, проходят тщательную проверку перед тем, как плагин опубликуют для публичного пользования. Если в процессе проверки окажется, что плагин несет в себе угрозу безопасности, то его попросту не опубликуют. Вероятность размещения такого плагина очень мала. Другое дело, когда вы устанавливаете на сайт Wordpress плагины не из официального репозитория, а с каких-то сайтов. В этом случае вероятность взлома сайта через уязвимость в плагине или специально вшитом в него вирусе, очень большая. Особенно это касается новичков, которые создают сайт на Wordpress, ставят многочисленные плагины, не имея основного представления о безопасности, намеренно подвергая свой сайт взлому. Через уязвимость или вирус в плагине могут быть похищены любые данные сайта: пароли для доступа в админку, пароли всех пользователей сайта, контент.

То же самое касается и тем для сайтов Wordpress, которые начинающие пользователи любят устанавливать и менять на своих сайтах больше чем плагины. Обычно, злоумышленники вставляют в темы не только вредоносные скрипты с целью похищения данных, но и специальные скрипты, с помощью которых производится накрутка посещаемости чужих сайтов, накрутка рекламы, либо же показ чужой рекламы прямо на вашем сайте, за счет чего злоумышленник получает деньги.

Теоретически, можно взломать абсолютно любую систему управления контентом, но практически все опасные уязвимости уже исправлены или быстро исправляются после обнаружения. Поэтому, сильно бояться не стоит.

Уважаемый пользователь! Реклама помогает поддерживать и развивать наш проект, делая его простым и удобным специально для Вас. Если проект интересный и важный для Вас, то отключите на нем блокировщик рекламы. Спасибо, что читаете сайт!

Автор

Илья Черепанов

Автор сайта «Unetway», программист по образованию, работаю менеджером проектов, занимаюсь разработкой и развитием программного обеспечения.

unetway.com

- Вычисляемый столбец sql

- Возможности рабочего стола windows server 2018 r2

- Что лучше zte blade v7 lite или zte blade v7

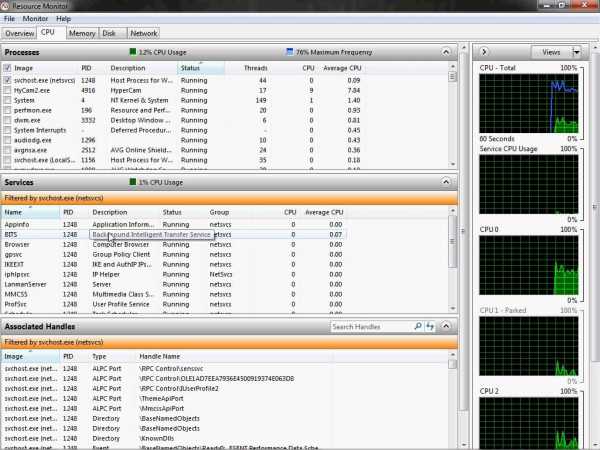

- Svchost exe netsvcs грузит память windows 7

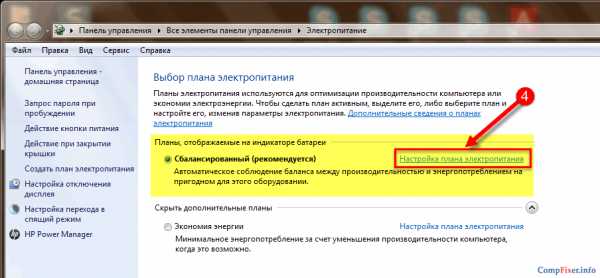

- Как улучшить производительность компьютера для игр

- Почему пропадает интернет на ноутбуке через wifi

- Не работает windows media center на windows 7

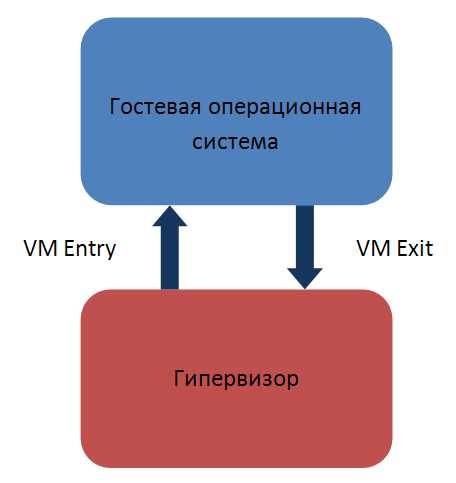

- Какой выбрать гипервизор

- Как на компьютере восстановить удаленные программы на компьютере

- Как точно измерить скорость интернета

- Как удалить system volume information