Просто о сложном. Редактирование запрещено используйте интерфейс учетной системы

Решено. Редактирование реестра запрещено администратором системы

Решено. Редактирование реестра запрещено администратором системы

05.01.2011 5324

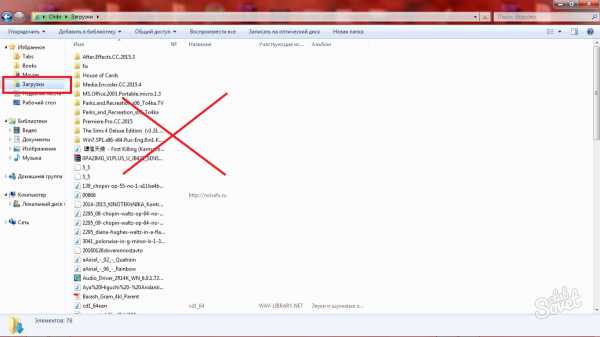

При попытке вызвать редактор реестра - regeidt в командной строке, появляется сообщение: Редактирование реестра запрещено администратором системы.

Решение

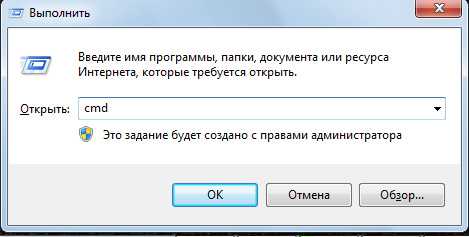

Исправить проблему можно выполнив следующую команду в командной строке:

reg delete HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableRegistryTools

На запрос системы Delete the registry value DisableRegistryTools (Y/N)? введите y и нажмите Enter;

Почему это случилось?

Как правило, это вызвано тем, что в вашу систему проникли так называемые информеры или банеры, которые просят вас отправить смс на короткий номер для того, чтобы активировать Windows или для того, разблокировать ваш компьютер.

Для того, чтобы их было сложнее удалить из системы, они стараются всеми доступными средствами себя защитить и с этой целью блокируют доступ к реестру системы. В нашем случае, они создают параметр REG_DWORD DisableRegistryTools со значением 1 в ветке реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System.

Как обезопасить себя в будущем?

Не работайте на компьютере под учетной записью с правами администратора, это снизит вероятность заражения вашей системы, а также используйте антивирусное ПО. Либо, в качестве альтернативы, попробуйте Линукс, мы рекомендуем Ubuntu, либо российский Altinux

P.S. Если у вас не получилось разрешить редактирование реестра, обращайтесь в наш компьютерный сервис либо закажите выезд компьютерного мастера.

Добавить комментарийneosvc.ru

Редактор локальной групповой политики Windows для начинающих

06.06.2014  windows | для начинающих

В этой статье поговорим о еще одном инструменте администрирования Windows — редакторе локальной групповой политики. С его помощью вы можете настроить и определить значительное количество параметров своего компьютера, установить ограничения пользователей, запретить запускать или устанавливать программы, включить или отключить функции ОС и многое другое.

Отмечу, что редактор локальной групповой политики недоступен в Windows 7 Домашняя и Windows 8 (8.1) SL, которые предустановлены на многие компьютеры и ноутбуки (однако, можно установить Редактор локальной групповой политики и в домашней версии Windows). Вам потребуется версия начиная с Профессиональной.

Дополнительно на тему администрирования Windows

Как запустить редактор локальной групповой политики

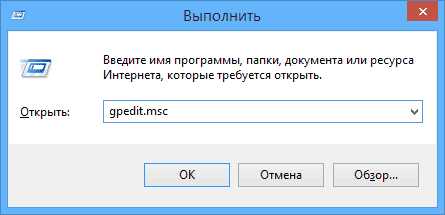

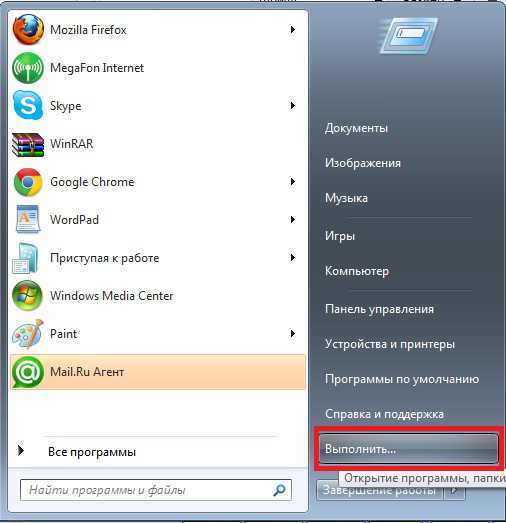

Первый и один из самых быстрых способов запуска редактора локальной групповой политики — нажать клавиши Win + R на клавиатуре и ввести gpedit.msc — этот способ будет работать в Windows 8.1 и в Windows 7.

Также можно воспользоваться поиском — на начальном экране Windows 8 или в меню пуск, если вы используете предыдущую версию ОС.

Где и что находится в редакторе

Интерфейс редактора локальной групповой политики напоминает другие инструменты администрирования — та же структура папок в левой панели и основная часть программы, в которой можно получить информацию по выбранному разделу.

Слева настройки разделены на две части: Конфигурация компьютера (те параметры, которые задаются для системы в целом, вне зависимости от того, под каким пользователем был совершен вход) и Конфигурация пользователя (настройки, относящиеся к конкретным пользователям ОС).

Каждая из этих частей содержит следующие три раздела:

- Конфигурация программ — параметры, касающиеся приложений на компьютере.

- Конфигурация Windows — настройки системы и безопасности, другие параметры Windows.

- Административные шаблоны — содержит конфигурацию из реестра Windows, то есть эти же параметры вы можете изменить с помощью редактора реестра, но использование редактора локальной групповой политики может быть более удобным.

Примеры использования

Перейдем к использованию редактора локальной групповой политики. Я покажу несколько примеров, которые позволят увидеть, как именно производятся настройки.

Разрешение и запрет запуска программ

Если вы пройдете в раздел Конфигурация пользователя — Административные шаблоны — Система, то там вы обнаружите следующие интересные пункты:

- Запретить доступ к средствам редактирования реестра

- Запретить использование командной строки

- Не запускать указанные приложения Windows

- Выполнять только указанные приложения Windows

Два последних параметра могут быть полезными даже обычному пользователю, далекому от системного администрирования. Кликните дважды по одному из них.

В появившемся окне установите «Включено» и нажмите по кнопке «Показать» около надписи «Список запрещенных приложений» или «Список разрешенных приложений», в зависимости от того, какой из параметров меняется.

Укажите в строчках имена исполняемых файлов программ, запуск которых нужно разрешить или запретить и примените настройки. Теперь, при запуске программы, которая не разрешена, пользователь будет видеть следующее сообщение об ошибке «Операция отменена из-за ограничений, действующих на этом компьютере».

Изменение параметров контроля учетных записей UAC

В разделе Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности имеется несколько полезных настроек, одну из которых можно и рассмотреть.

Выберите параметр «Контроль учетных записей: поведение запроса на повышение прав для администратора» и дважды кликните по нему. Откроется окно с параметрами этой опции, где по умолчанию стоит «Запрос согласия для исполняемых файлов не из Windows» (Как раз поэтому, всякий раз, при запуске программы, которая хочет изменить что-то на компьютере, у вас запрашивают согласие).

Вы можете вообще убрать подобные запросы, выбрав параметр «Повышение без запроса» (только этого лучше не делать, это опасно) или же, напротив, установить параметр «Запрос учетных данных на безопасном рабочем столе». В этом случае, при запуске программы, которая может внести изменения в системе (а также для установки программ) каждый раз потребуется вводить пароль учетной записи.

Сценарии загрузки, входа в систему и завершения работы

Еще одна вещь, которая может оказать полезной — скрипты загрузки и выключения, которые вы можете заставить выполняться с помощью редактора локальной групповой политики.

Это может пригодиться, например, для запуска раздачи Wi-Fi с ноутбука при включении компьютера (если вы реализовывали ее без сторонних программ, а создав Wi-Fi сеть Ad-Hoc) или выполнения операций резервного копирования при выключении компьютера.

В качестве скриптов можно использовать командные файлы .bat или же файлы сценариев PowerShell.

Сценарии загрузки и выключения находятся в Конфигурация компьютера — Конфигурация Windows — Сценарии.

Сценарии входа в систему и выхода — в аналогичном разделе в папке «Конфигурация пользователя».

Например, мне нужно создать сценарий, выполняемый при загрузке: я дважды кликаю по «Автозагрузка» в сценариях конфигурации компьютера, нажимаю «Добавить» и указываю имя файла .bat, который следует выполнить. Сам файл должен находится в папке C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup (этот путь можно увидеть по нажатию кнопки «Показать файлы»).

В случае, если сценарий требует ввода каких-то данных пользователем, то на время его исполнения дальнейшая загрузка Windows будет приостановлена, до завершения работы скрипта.

В заключение

Это лишь несколько простых примеров использования редактора локальной групповой политики, для того, чтобы показать, что такое вообще присутствует на вашем компьютере. Если вдруг захочется разобраться подробнее — в сети есть масса документации на тему.

А вдруг и это будет интересно:

remontka.pro

Настройка механизма UAC в Windows 7 / Windows / Компьютерная документация, инструкции и статьи

Для среднестатистического пользователя механизм UAC – это надоедливые окошки, которые требуют подтверждения чуть ли не каждого действия. По привычке все «майкрософтовские» нововведения оцениваются весьма скептически, и пользователь ищет, как бы их полностью отключить. Но, возможно, стоит иногда терпеть небольшие неудобства ради безопасности? В этом материале мы расскажем, зачем все-таки нужен UAC и как его настроить. UAC – механизм контроля учетных записей Управляя учетными записями, механизм UAC действительно эффективно защищает операционную систему. Все попытки отключить такие механизмы, как UAC, получить для своей учетной записи на компьютере статус администратора, предпринимаются только для одного – полного контроля и обладания полными правами на своем собственном компьютере, не смотря на то, насколько опытен юзер. Но этим весьма активно пользуются те, кто создает вредоносное программное обеспечение, которое, проникнув на ваш компьютер, может пользоваться администраторскими правами – так же, как и вы. Опасное содержимое атакует системный реестр, файловую систему и службы Windows. Именно поэтому, даже если вы пользуетесь администраторской учетной записью, обеспечив себе полные права, UAC все равно будет активно «мешать» пользователю в его попутках отварить все двери вирусам. Если, конечно, он включен… В этом случае UAC будет блокировать все обращения к файлам, которые имеют статус системных, а также в реестру и службам. В каждом из этих случаев появится характерное окно, описывающее, что и куда обращается и требующее вашего подтверждения. Например, такое (при установке программы):

Нажмите на «Изменение параметров контроля учетных записей» и откроется окно нехитрой настройки механизма UAC.

Нажмите на «Изменение параметров контроля учетных записей» и откроется окно нехитрой настройки механизма UAC.  Предлагается 4 уровня защиты – от самого высокого до полного отключения этого механизма. Каждый уровень подробно описан в области справа от шкалы. Более глубокая настройка механизма UAC доступна в Политиках Безопасности. Чтобы открыть эту службу, можно воспользоваться разными способами:

Предлагается 4 уровня защиты – от самого высокого до полного отключения этого механизма. Каждый уровень подробно описан в области справа от шкалы. Более глубокая настройка механизма UAC доступна в Политиках Безопасности. Чтобы открыть эту службу, можно воспользоваться разными способами:- Кнопка «Пуск» — ввести в окошке поиска запрос «Локальная политика безопасности». Найти нужный результат среди предложенных;

- Горячие клавиши «Win+R» — откроется окошко «Выполнить». К нем введите или скопируйте команду secpol.msc, подтвердите нажатием Ok.

- Самый первый параметр влияет на все политики, определяя их характеристики на данном компьютере. Если включить этот параметр, то для всех пользователей, состоящих в группе «Администраторы», будет появляться диалог, запрашивающий повышенные полномочия (когда срабатывает UAC). Если отключить, то ограничения снимаются.

- Этот параметр включен по умолчанию для рабочих групп. Если он включен, то у всех запускаемых программ проверяется цифровая подпись, выдаваемая Microsoft. Если подпись отсутствует, приложение не установится, а потребует повышение прав у пользователя рабочей группы. Тогда необходимо ввести имя и пароль администраторской учетки.

- При включении данного параметра, все запросы UAC выводятся на безопасный рабочий стол, при отключении – на интерактивный.

- Данный параметр для пользователей группы «Администраторы» задает вид запроса, появляющегося, когда требуется повышение прав.

- Повышение без запроса. Ввод учетных данных и подтверждение согласия не запрашиваются. Если выбрать этот параметр, права становятся равными встроенной администраторской учетной записи.

- Запрос учетных данных на безопасном рабочем столе. Если выводится запрос на повышение прав на безопасном рабочем столе, будет требоваться ввести логин и пароль пользователя с привилегиями для продолжения операции с самыми высокими правами пользователя.

- Запрос согласия на безопасном рабочем столе. Пароль вводить не требуется, вместо этого предлагается разрешить или запретить повышение прав.

- Запрос учетных данных. Ввод пароля для любых операций, требующих повышения прав.

- Запрос согласия. Запрос разрешения на повышение прав для любых операций, требующих этого.

- Запрос согласия для сторонних двоичных файлов. Для сторонних приложений (не Windows), требующих повышения прав, на безопасный рабочий стол будет выведен запрос на разрешение или запрет. В случае разрешения, операция продолжится с максимальными правами.

- Определяет то, какие действия предпримет система при обращении пользователя, обладающего обычными правами, к приложениям, требующим повышения прав.

- Запрос учетных данных на безопасном рабочем столе (установлено по умолчанию). Пользователю необходимо будет ввести учетные данные администратора (имя и пароль), при этом операция (если данные введены верно) будет проходить на безопасном рабочем столе.

- Запрос учетных данных. Пользователю необходимо будет ввести учетные данные администратора (имя и пароль). Если данные введены верно, операция будет продолжена.

- Автоматически запретить запросы на повышение прав. Выводит сообщение о запрете на повышение полномочий.

- При включенном параметре, данные приложения будут запускаться, только если находятся в безопасных папках, при выключенном – в любом случае.

- Параметр, который по умолчанию отключен, помогает определить, нужна ли проверка подписей для интерактивных приложений PKI (открытый ключ). Включать имеет смысл только в организациях, где данный контроль уместен.

- Для устаревших приложений, пытающихся обращаться к защищенным областям системы. Если отключить, то эти приложения вовсе не будут исполняться, заканчиваясь ошибкой. Если включить (по умолчанию), то во время исполнения будут созданы перенаправления для сбоев определенные места в системе и реестре.

- Параметр для обычных пользователей, который по умолчанию отключен.

- Параметр, который также отключен по умолчанию. В этом случае, при использовании встроенной администраторской учетной записи, все приложения выполняются с максимальными правами. Если его включить, то для встроенной учетной записи все операции, требующие повышения прав, будут запрашивать подтверждение.

docscom.ru

Гранулированные политики паролей или PSO в действии

Гранулированные политики паролей или PSO в действии

19.07.2012

Dmitry Bulanov Active Directory, Безопасность, Windows Server 2008/2008 R2, Windows Server 2012

Одна из актуальных тем во многих организациях – это обеспечение своих пользователей безопасными паролями, с чем у большинства пользователей огромные проблемы. Ведь никому не хочется генерировать сложные пароли, несмотря на то, что в компаниях может быть информация, к которой будут пытаться получить доступ злоумышленники, а такого пароля как 111, 123, qwerty и т.п. казалось бы, более чем достаточно. А если пользовательские учетные записи взломают и будут украдены какие-то данные, скорее всего, виноватым окажется ИТ-подразделение, так как не было внедрено должных средств по обеспечению безопасности.

Одна из актуальных тем во многих организациях – это обеспечение своих пользователей безопасными паролями, с чем у большинства пользователей огромные проблемы. Ведь никому не хочется генерировать сложные пароли, несмотря на то, что в компаниях может быть информация, к которой будут пытаться получить доступ злоумышленники, а такого пароля как 111, 123, qwerty и т.п. казалось бы, более чем достаточно. А если пользовательские учетные записи взломают и будут украдены какие-то данные, скорее всего, виноватым окажется ИТ-подразделение, так как не было внедрено должных средств по обеспечению безопасности.

Во избежание таких неприятностей, в операционных системах Windows присутствуют неплохо себя зарекомендовавшие политики паролей, которые отчасти помогают справиться с небезопасными пользовательскими паролями. Однако, у этих политик есть существенное ограничение.

Чем так плохи политики паролей?

Многие начинающие системные администраторы, ну, а если говорить совсем честно, то не только начинающие, при работе с политиками паролей допускают одну общую ошибку. Несмотря на то, что в оснастке «Редактор управления групповыми политиками» можно обнаружить такие узлы как «Политика паролей» и «Политика блокировки учетных записей», в связанном объекте групповой политики для каждого подразделения, на самом деле, эти параметры политики для таких объектов GPO не будут применяться. У вас может возникнуть следующий вопрос: почему так и зачем вообще отображаются данные узлы для таких объектов групповой политики?

На сам

dimanb.wordpress.com

.:: Редакторы интерфейса ::.

|

.:: Редакторы интерфейса ::. |

Автор: Андрей Дунский

Существует огромное количество программ для редактирования текстов, графики, видео и аудио, есть множество инструментов для программирования. А есть ли инструментарий для простого редактирования интерфейса программ без их декомпиляции? Да, такие программы есть. Это eXeScope и Passolo, LingoWare Editor и Visual Localize, Symantec Resource Studio и Borland Resource WorkShop и, конечно же, Restorator -- очень популярный инструмент для изменения интерфейса любой 32-разрядной программы для Windows.

Restorator

Предлагаю начать «знакомство с внутренним миром программ» именно с Restorator’a, хотя бы потому, что на официальном сайте (www.bome.com/Restorator) имеется русская shareware версия (срок использования ограничен 30 днями) с переведенными подсказками и помощью.

Итак, используя Restorator можно:

· просмотреть или извлечь ресурсы (меню, диалоги, тексты, иконки, курсоры, звуки, анимацию, рисунки и другие принадлежащие приложению данные, которые программист включил в программу) и по необходимости отредактировать или заменить их;

· перевести практически любую программу;

· изменить «горячие» клавиши программы;

· создать patch (заплата), который внесет ваши изменения в исходный файл.

Пожалуй, именно благодаря модулю ResPatcher Restorator стал столь популярен на 1/6 части суши, а в Рунете появилось множество русификаторов для разных программ и даже целые сайты, посвященные этой теме (например, rusoft.by.ru, ранее rus.agava.ru). Такие patches малы по размеру и не требуют для работы установленного Restorator’а, т. е. их можно использовать на любом другом компьютере.

Разминка на «кошечках»

Для разминки я решил «пройтись» этой программой по всеми любимому Проводнику.

Рабочая область Restorator состоит из трёх частей (рис. 1).

Слева -- Resource Tree, в котором открытый файл отображается в виде дерева ресурсов. Справа, вверху -- Resourсe Viewer -- отображает выбранный в Resource Tree ресурс. Внизу под Resource Viewer -- браузер файлов, для навигации по диску и открытия файлов в Resource Tree простым перетаскиванием (drag-and-drop).

Итак, загрузив explorer.exe из папки Windows в Resourсe Tree, я увидел «полный джентльменский набор» ресурсов. Это и «Bitmap» -- точечный рисунок, который можно извлечь в bmp или jpg файл, и «AVI» -- видео, извлекаемое в одноименный формат, и «Menu» -- в данном случае это выпадающее меню «Пуск».

«Dialog» -- диалоговые окна, «String» -- текстовые сообщения (например, сообщения об ошибках). «Accelerators» -- список зарегистрированных этой программой горячих клавиш. «Icon» и «Cursor» -- перечень иконок и курсоров, хранящихся в этой программе (обратите внимание, что Restorator позволяет изменять цвет фона). «RCData» -- ресурс, характерный для программ на Delphi, содержащий всю информацию об окне. «Version» -- информация о версии и авторские права на рассматриваемый файл («во избежание недоразумений» автор Restorator’a запрещает изменять эту информацию, но eXeScope, который можно скачать с http://hp.vector.co.jp/authors/VA003525/Eindex.htm, лишён этих ограничений).

Внимание! Опасность!

Те, кому надоело видеть каждый день одно и то же стартовое меню Windows, но как и автору статьи жаль ресурсов компьютера на Windowblinds и нервов на LiteStep и Aston, могут с помощью Restorator’а отвести душу. Переходим в режим правки и изменяем, все что заблагорассудится (не забывая про окошко предварительного просмотра и главное -- про создание резервных копий файлов).

Никогда не изменяйте идентификаторы, служащие ссылкой для программы! В ресурсах на подобии String и Accelerators идентификаторы задаются перед отображаемым текстом или горячей клавишей (например, ‘524, «Рабочий стол»’ и ‘416: «Ctrl+Z»’). В Dialog и Menu номер, которым элемент идентифицируется программой, расположен после текста элемента (AUTOCHECKBOX ‘&Расположить поверх всех окон‘, 1101, 14, 130, 130, 10, BS_NOTIFY и MENUITEM ‘&Отменить‘, 416). Значок «&» обозначает, что буква, следующая после него, является горячей клавишей.

После правки меню «Пуск» у меня теперь выглядит так (рис. 2).

Открыв раздел String, я выбрал «37» в появившимся списке (в дальнейшем для краткости -- String, 37) и поменял название кнопки «Пуск» (заметьте, что в отличие от программ вроде WinHacker и WinBoost, Restorator не ограничивает вашу фантазию пятью символами), остальные названия главного меню можно изменить в Menu, 204.

При попытке перезаписи explorer.exe, как и всякого файла, используемого в данный момент системой, Restorator предлагает воспользоваться инструментом «Операции с файлом при следующем пуске Windows».

В роли целевого файла должен выступать файл, в данный момент используемый системой, а в роли исходного отредактированный вами файл, который при следующем запуске Windows заменит целевой.

Выбрав необходимые файлы (см. рис. 3), нажимаю «Добавить вход». После выхода Restorator создаст в директории Windows файл wininit.ini, содержащий строки следующего вида:

[rename]

C:\WINDOWZ\EXPLORER.EXE=C:\WINDOWZ\EXPLOR~1.EXE

С заменой флажка Windows на «жовто-блакитний» было немного сложнее, потому что хранится он в файле user.exe, который по своей структуре 16-разрядный и Restorator’ом не открывается. Поэтому я запустил менее привередливый eXeScope и импортировал вместо логотипа Windows (Icon, 105, 16x16) свою иконку 16 на 16 пикселей.

Обратите внимание, что eXeScope имеет визуальный редактор диалогов, поэтому диалоговые окна проще изменять именно в eXeScope.

Приступим

После «косметических украшательств» я решил изменить что-нибудь более существенное. Например, окно свойств панели задач.

Так как это окно диалоговое, редактировал я его с помощью eXeScope.

Снова открываю explorer.exe, раскрываю ветку Resource, раздел Dialog и выбираю ресурс под номером 6. Этот диалог состоит из 9 операторов: 5 Static и 4 AutoCheckBox. Сначала я поэкспериментировал с кнопками AutCheckBox. Например, если на вашем компьютере кто-то постоянно включает Автоматически убирать с экрана для панели задач, а вам это не нравится, то выбрав соответствующий AutoCheckBox, можно поставить галочку напротив «Disabled» и отключить эту возможность.

Хорошо, нижнюю часть диалогового окна изменил, а что же делать с верхней? Туда можно поместить какую-нибудь картинку. Но какой точечный рисунок из раздела Bitmap заменять и что делать со строками Static?

Для того чтобы увидеть границы областей Static я запустил Dialog Editor. Далее, для того чтобы посмотреть, что происходит с этими пятью областями при щелчках по кнопкам AutoCheckBox, захожу в настройки панели задач. При выборе того или иного параметра панели задач на постоянную картинку (ресурс Bitmap, 149 все в том же explorer.exe) накладываются другие картинки, иллюстрирующие результат ваших действий.

Выбираю подходящую картинку и назначаю её вместо Bitmap, 149 (eXeScope работает с рисунками не больше, чем 256 Кб, Restorator таких ограничений не имеет, но внедрять в explorer.exe мегабайтные картинки я не рекомендую). При необходимости можно подкорректировать в Dialog Editor положение первой области Static, чтобы отцентрировать рисунок относительно главного диалогового окна. Размеры рисунка лучше заранее «подогнать» к размерам окна, в которое этот рисунок будет вставлен, иначе границы диалогового окна скроют часть рисунка.

Теперь удаляю preview при настройке панели задач, который закрывает мою картинку. Для этого, открыв explorer.exe в Restorator’e (так как eXeSxope не позволяет добавлять или удалять нужные строки в диалоговых ресурсах, точнее позволяет, но менять придется в шестнадцатеричных кодах), удаляю Static2-5, оставив оператор CONTROL ‘‘, 1111, ‘STATIC‘, SS_BITMAP|SS_SUNKEN|WS_CLIPSIBLINGS, 14, 14, 183, 82. (Вместо этих последних четырёх чисел у вас могут быть другие в зависимости от того, перемещали ли вы область, задаваемую Static1).

После перечисленных ранее действий диалоговое окно свойств панели задач у меня теперь выглядит следующим образом (рис. 4).

Правда explorer.exe после внедрения в него этой фотографии вместо 180 Кб стал занимать 310 Кб, но красота, как говориться, требует жертв 7.

Десерт

Говоря об изменениях интерфейса Windows, не могу не упомянуть два «интересных» файла, хранящиеся в \%windir%\system\, а именно kernel32.dll и shell32.dll.

Начну с kernel32.dll. Первый ресурс в окне Dialog -- окно «Программа выполнила недопустимую операцию…». Текст, пожалуй, самой «любимой» ошибки расположен в разделе String, 7 (см. рис. 5). Второй ресурс -- диалог, вызываемый троицей Ctrl+Alt+Del.

Теперь о shell32.dll -- в нём хранятся практически все сообщения, диалоги и анимация, используемые в Windows. Так я добавил в диалоговый ресурс 1013 (окно подтверждения удаления группы файлов) один элемент PUSHBUTTON (рис. 6), не забыв при этом сдвинуть остальные кнопки, чтобы варианты ответа не превышали заданной длины диалогового окна.

Так я помог начинающему пользователю (женского пола 7) с выбором правильного варианта ответа на подобный вопрос.

Поделись с другом

Если вы от души «поизменяв» программу и придя в восторг от собственной фантазии желаете порадовать и своих друзей вашим UCA (user-styled custom application, стилизованное пользователем приложение), то, чтобы не передавать полный измененный файл, сделайте patch при помощи модуля ResPatcher.

Открываем необходимый файл -- измененные ресурсы Restorator помечает синей стрелкой. В меню «Инструменты» выбираем «Создать ResPatcher…» (если пункт недоступен, значит у вас незарегистрированная версия), проверяем имя оригинального файла, выбираем место сохранения и название для нашего модуля ResPatcher, заполняем наши координаты (адрес e-mail, страница в интернете, номер ICQ), при желании вводим инструкцию по установке и всё -- patch готов! ResPatcher не обращает внимания на размер изменяемой программы, ориентируясь только на наличие необходимых ресурсов.

При желании ознакомиться с ресурсами типа «RCData» нужно найти программу написанную на Delphi, но автор Restorator’а предупреждает, что «слишком большие изменения приведут к неработоспособности программы после ее сохранения».

Справедливости ради следует заметить, что не всё так просто при редактировании программ. Так при работе с Restorator’ом могут возникнуть ситуации, из-за которых изменение программы невозможно.

Если в окне просмотра выбранного ресурса возникает надпись «ресурс поврежден», это значит, что файл чем-то упакован, и для редактирования данных его надо распаковать. Например, с помощью UnASPack.

Если появляется сообщение «Текст превышает объем мемо», значит размер данного ресурса больше 64 Кб и его редактирование не по силам Restorator’у. В этом случае опять же может выручить eXeScope.

И главное, не забывайте перед началом «экспериментов» создавать резервные копии исходных файлов! Иначе «подопытная» программа может вовсе перестать работать.

Внимание! Автор статьи и редакция журнала «Компьютеры+Программы» не несут никакой ответственности за неумелое использование программ, описанных в статье.

Андрей Дунский,

dunskiy@ukr.net

ankoloskov.narod.ru

Вход в систему выполнен с профилем, используемым по умолчанию - 26 Февраля 2016 - davis74

| Варианты - "Вход в систему выполнен с временным профилем", или "Не удалось войти систему с выбранным профилем пользователя. Не удалось загрузить профиль.". То же самое можно делать при ошибке "Служба профилей пользователей препятствует входу в систему". Некогда было редактировать, вся копипаста по проблеме из этих ваших технетов ниже. В большинстве случаев самый годный вариант первый - тут, как говорится, и овцы целы, и волки сыты, а пастух - сам виноват ;) В некоторых случаях при считывании ОС Windows профиля пользователя могут возникать ошибки (например, если попытка входа выполняется в момент, когда антивирусная программа проверяет компьютер). Прежде чем пытаться применить указанные ниже способы, попробуйте перезагрузить компьютер и повторно выполнить вход, используя свою учетную запись. Если перезагрузка компьютера не решает эту проблему, воспользуйтесь указанными ниже способами. Примечание. Для того чтобы исправить свой профиль пользователя или скопировать данные в новую учетную запись, необходимо войти в систему с учетной записью администратора. Прежде чем приступать к устранению проблемы, войдите в Windows с использованием другой учетной записи с правами администратора или перезагрузите компьютер в безопасном режиме, чтобы войти с использованием встроенной учетной записи администратора. Дополнительные сведения о запуске компьютера в безопасном режиме см. на следующем веб-сайте Майкрософт:

Способ 1. Исправление профиля учетной записи пользователяЧтобы исправить профиль учетной записи пользователя, выполните следующие действия.Внимание! В данный раздел, описание метода или задачи включены сведения об изменении параметров реестра. Однако их неправильное изменение может привести к возникновению серьезных проблем. Поэтому при выполнении этих действий рекомендуется строго соблюдать инструкции. Чтобы обеспечить дополнительную защиту, создайте резервную копию реестра. В этом случае при возникновении неполадок реестр можно будет восстановить. Дополнительные сведения о создании резервной копии и восстановлении реестра см. в следующей статье базы знаний Майкрософт: 322756 Создание резервной копии и восстановление реестра в Windows Создание резервной копии и восстановление реестра в Windows

Способ 2. Вход в Windows и копирование собственных данных в новую учетную записьСоздайте новую учетную запись и скопируйте в нее данные из прежней учетной записи. Дополнительные сведения см. на следующем веб-сайте корпорации Майкрософт:Windows 7 Windows VistaСпособ 3. Удаление ошибочного ИД безопасности и создание профиляЧтобы удалить ошибочный ИД безопасности и создать профиль:

Данная ошибка может произойти, если папка с профилем пользователя была удалена вручную. При удалении папки с профилем вручную идентификатор безопасности (SID) не удаляется из списка профилей в реестре. ПРЕДУПРЕЖДЕНИЕ. Мы НЕ рекомендуем удалять профили пользователей таким способом. Описанный и поддерживаемый способ предполагает использование параметров профилей пользователей в окне дополнительных параметров системы, которое доступно в меню свойств системы. В приложениях эта возможность доступна через API "DeleteProfile". При наличии идентификатора безопасности система Windows пытается загрузить профиль с помощью параметра ProfileImagePath, который указывает на отсутствующий путь, поэтому загрузить профиль невозможно. Сведения журнала событийВ журнале приложений регистрируются указанные ниже события.

Номер статьи: 947215 — последний просмотр: 10/23/2014 13:34:00 — редакция: 14.0 Информация в данной статье относится к следующим продуктам.

Ключевые слова:

|

davis74.ucoz.com

- Как перенести базу sql на другой диск

- Запрос select sql

- Организация локальной сети в офисе

- Как включить службы в windows 7 по умолчанию

- На локальном диске с нет места что делать

- Что удалить с диска с чтобы освободить место

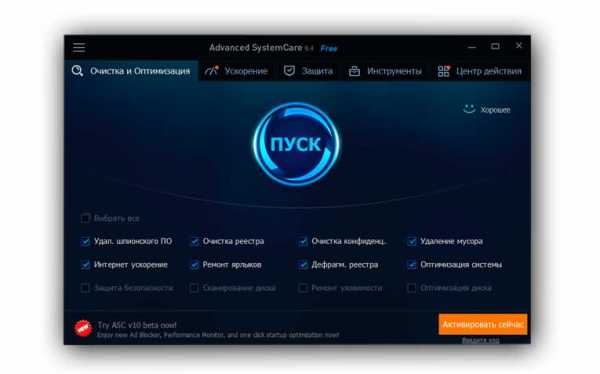

- Advanced systemcare что это за программа и нужна ли она

- Почему на виндовс 10 не запускается браузер яндекс

- Не работает яндекс в гугл хром

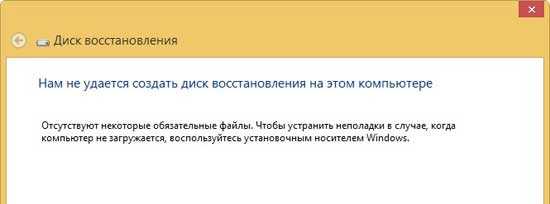

- Диск восстановления виндовс 10

- 10 горячих клавиш