Как самостоятельно бесплатно удалить вирус с сайта (старая версия). Удалить вирус бесплатно

Как удалить вирус с телефона бесплатно и быстро

Сегодня пользователей смартфонов все чаще стал волновать вопрос о том, как удалить вирус с телефона. Для начала стоит понять, какой именно атаке подверглось устройство и как вирус проник в телефон.

Виды вирусных атак

Если ваш телефон стал намного медленнее работать, у вас уменьшается баланс на телефоне, хотя вы точно не совершали никаких звонков или даже у вас пропали деньги с карты – все это может быть признаком того, что ваш телефон заражен вирусом. Вирусы развиваются довольно динамично, говоря о статистике, стоит отметить, что каждое десятое приложение может нести угрозу. На сегодняшний день известны следующие виды:

- трояны;

- баннеры;

- вымогатели;

- встроенные вирусы в программное обеспечение;

- клоны популярных приложений с вредоносным кодом.

Что умеют:

- звонить на платные номера и отправлять текстовые сообщения – снижая ваш баланс;

- отправлять незаметно для вас пароли и информацию по банковским картам;

- блокировать полностью работу телефона, вымогая денежные средства;

- превращать смартфон в сервер для отправки спама;

- передавать ваши контакты, пароли от аккаунтов в социальных сетях и многое другое;

- перенаправлять на различные сайты, тем самым требуя деньги.

Откуда они пришли?

Прежде чем узнать как удалить вирус, разберемся,откуда мы их получаем. На самом деле одного перехода на сайт с вирусом и / или открытия сообщения не всегда достаточно, если конечно это не ссылка на страницу – блокировщик. Многие говорят «я ничего не устанавливал и нигде ничего не нажимал». Рассмотрим один из самых популярных вирусов – Троянский. Прежде, чем рассказать о том, как удалить вирус Троян с телефона, несколько слов о вариантах его попадания:

- установили ПО на телефон, не проверив предварительно на благонадежность;

- посещали сайты для взрослых;

- любите торренты;

- искали легкого заработка в сети;

- просматривали форумы, и перешли по ссылке с рекомендациями и т.д.

Далее о том, как классифицировать и бесплатно удалить вирусы с телефона. Будем рассматривать причину и метод лечения угрозы. Начнем с того, что всегда необходимо иметь в арсенале антивирус, который будет всегда на страже.

Антивирус поможет удалить вирусы

Существует множество программных средств, позволяющих удалить вирусы. Но сейчас подробно рассмотрим на примере одного из самых популярных. Удалить вирусы с телефона абсолютно бесплатно поможет онлайн антивирус Касперского:

- переходим в Play Маркет и в поиске вводим без кавычек «антивирус Касперского»;

- устанавливаем и запускаем;

- на экране сразу появится запрос «Доступ к системным функциям» → «Далее» → «Разрешить»;

- следующий запрос на доступ к мультимедиа → «Разрешить», выбор Страны → «Далее»;

- Экран с Лицензионным соглашением → «Принять и продолжить»;

- «Подключитесь к порталу…» → тапните на «Есть учетная запись» — здесь вводите данные учетной записи к Google – той, что используете для Play Маркет;

- Выбираем «Оставить бесплатную версию»;

- Жмем «Начать проверку» и дождитесь результата проверки;

- в случае нахождения, Касперский сам нейтрализует угрозу и выдаст вам сообщение о проделанной работе;

- возможно, никаких угроз на вашем устройстве нет.

Тонкая настройка

Кроме того, воспользуйтесь дополнительными возможностями бесплатной версии.

- переходим в настройки, нажав на знак шестеренки в верхнем правом углу и выбираем «Сканер»;

- непременно должна стоять галочка «Реклама, автодозвон и другое», нажмите на «Проверка» в «РАСШИРЕННАЯ НАСТРОЙКА»;

- ставим галочку «Лечить» — в случае обнаружения угрозы;

- далее указываем действие «Если лечение невозможно» → и выбираем из предложенного списка: «На карантин»; «Запросить действие» — выбирайте если хотите контролировать процесс, подходит для более опытных пользователей; «Удалить»; «Пропустить» — это точно выбирать не стоит;

- после возвращаемся в «Настройки», нажав на стрелку назад;

- «Анти-Вор» — рассмотрим, на всякий случай — поможет в случае утери или кражи смартфона;

- прочтите краткую справку и выбираем «Далее» → Касперский запросит разрешение на доступ к контактам, sms, звонкам, камерам и т.д. → «Разрешить»;

- будет предложено «Придумать код» → из выпадающего списка можно выбрать количество цифр → выбираю «6» — чем сложнее, тем лучше – тут на ваше усмотрение;

- вводите код, который непременно запомните → «Введите повторно код» → «Код успешно установлен»;

- следующий экран «Предоставьте расширенные настройки» → «Далее»;

- здесь указано, какие именно права мы даем антивирусу в случае утери / кражи «Активировать» → «Готово»;

- далее перед нами экран более тонкой настройки – посмотрите и выберите наиболее важные;

- в нижней части – необходимо пролистать, можете на свое усмотрение поставить галочку на «Секретный код при удалении приложения», после рассмотрим «Дополнительно»;

- здесь на ваше усмотрение ставите / снимаете галочки.

После настроек, можете еще раз запустить полную проверку с главного экрана программы.

Мы также рекомендуем!

Вообще всегда необходимо проверять устройство несколькими антивирусами, чтобы наверняка удалить Троянский вирус с телефона. Но прежде, чем устанавливать еще одну программу, необходимо удалить предыдущую, чтобы исключить конфликт. Для этого переходим:

- «Настройки» → «Приложения» → выбираем необходимое «Удалить».

К слову Касперский удаляется исключительно из самого приложения:

- «Настройки» → «Удаление приложения».

Предлагаем небольшой список зарекомендовавших себя утилит:

- Антивирус «Dr.Web Light»;

- Avast антивирус & защита;

- AVG антивирус 2017 для Андроид.

Проверяем браузер!

Помимо чистки антивирусом, непременно нужно удалить следы вируса с браузера телефона – это бесплатно и довольно просто:

- переходим в браузер;

- выбираем три вертикальные точки в правом верхнем углу;

- «Настройки»;

- проверим «Автозаполнение и платежи»;

- просмотрите каждый параметр и удалите данные, если вы их не вносили, да и вообще не стоит хранить подобную информацию;

- возвращаемся в «Настройки»;

- выбираем в «Дополнительные» → «Личные данные»;

- Выбираем в самой нижней части «Очистить историю», «Удалить данные».

В кэше довольно часто таятся угрозы.

Удалить вручную

Бывают случаи, когда антивирус не находит угрозу, а вы уверены, что с телефоном что-то не так, или же вирус – баннер полностью замостил экран. Тогда удалить вирус с Андроида на телефоне нужно вручную и вот как это можно сделать.

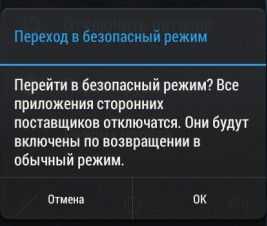

Для начала необходимо загрузить смартфон в безопасном режиме, для этого:

- Удерживайте кнопку питания до появления на экране меню отключения;

- Удерживайте палец на «Отключить питание» до появления «Переход в безопасный режим» → ok;

Если вы с телефона Самсунг:

- полностью выключите;

- включите снова;

- как только на экране появится надпись «Samsung» зажмите и удерживайте клавишу громкости в положении вниз, до тех пор, пока смартфон не включится окончательно.

Если в обоих случаях, вы проделали все верно:

- после загрузки, в левом нижнем углу будет надпись «Безопасный режим» — вы непременно оцените быстроту работы чистой системы;

Далее, вне зависимости от модели телефона:

- Перейдите в «Приложения» и удалите все подозрительные объекты;

- Запустите глубокий анализ антивирусом.

- По завершению привычным образом перезагрузите телефон, и он загрузится в привычном для вас режиме.

Возвращаемся к истокам…

Если и это не помогло удалить вирус с телефона, то необходимо сделать сброс до заводских настроек, для этого:

- сохраняем в облако или на карту памяти все самое ценное: фото, музыка, видео, записи, документы и т.д.;

- «Настройки» → «Учетные записи и службы» → «Резервное копирование и сброс»;

- В самой нижней части выбираем «Общий сброс»

После, не забудьте сразу установить антивирус из Play Маркета.

Удаление вирусов с помощью ПК

Говоря о способах избавления от вирусов, нельзя обойти метод удаления вируса с телефона через компьютер, ниже расскажем как. Это может пригодиться в том случае, когда телефон не выполняет команды и живет своей жизнью.

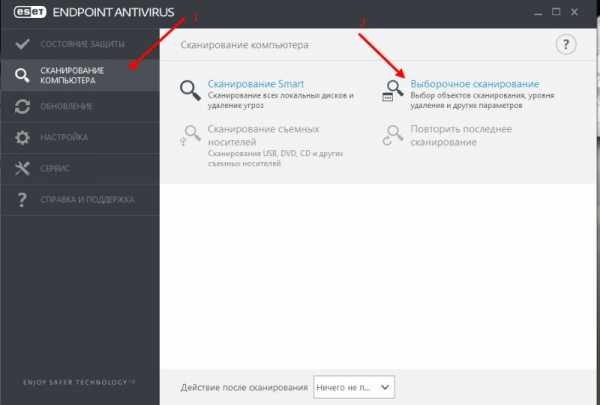

- с помощью кабеля подключите смартфон к ПК и выберите режим «Накопитель»;

- откройте антивирус, который есть на вашем ПК → выберите выборочное сканирование;

- выбираем папку нашего телефона;

- далее ждем завершения и действуем согласно указаний антивирусной программы.

Более наглядно об удалении вирусов с Андроид телефона, можно посмотреть в видео.

xakepam.net

Как удалить вирус с телефона бесплатно, если он не удаляется

Проблема безопасности мобильных устройств — одна из самых актуальных на сегодняшний день. Возникает множество вопросов по поводу защиты персональных данных на Вашем телефоне. Не все могут найти на них ответ. Большинство вредоносных программ – это реклама и баннеры, но даже среди них встречаются и крайне неприятные вирусы, цель которых — выкачивать деньги с мобильного счета, делать покупки и переводы с Вашей банковской карты, привязанной к учётной записи, а также копировать Вашу персональную информацию: контакты, фото, видео, SMS – сообщения. Так как удалить вирус с телефона? Для начала разберемся, как понять, что устройство заражено:

- Появляются рекламные баннеры. Это рекламный вирус. Объявления, оповещения приходят на рабочий стол, в браузере даже тогда, когда вы не онлайн.

- Смартфон самостоятельно скачивает и устанавливает приложения.

- Материалы на карте или во внутреннем хранилище недоступны: повреждены или удалены.

- Некоторые приложения работают неправильно, «вылетают», самопроизвольно закрываются.

- Телефон перегревается и быстро разряжается.

- Появились смс-рассылки на незнакомые номера, реклама. Это смс-вирус, который опасен возможной утечкой личных данных.

В статье описаны советы как правильно удалить вирус с Андроида и не только. Разберем несколько вариантов.

Проверка антивирусом

Большинство пользователей, услышав о заражении своего мобильного телефона вирусными программами, начинают безосновательно переживать. А напрасно. Многие проблемы решаются простой диагностикой смартфона антивирусом, который находит и удаляет 99% всех вредоносных программ, таких как троян, вирус-шпион, вымогатель. Огромный массив вирусов использует похожий программный код, что делает их уязвимыми. Для того, чтобы выбрать простого и надежного защитника, рекомендуем Вам для начала почитать отзывы на Google Play. Не забывайте постоянно обновлять базы данных, ведь каждый день в мире появляется около 200 новых вредоносных программ и, несмотря на сходство программного кода, они могут принести множество проблем.

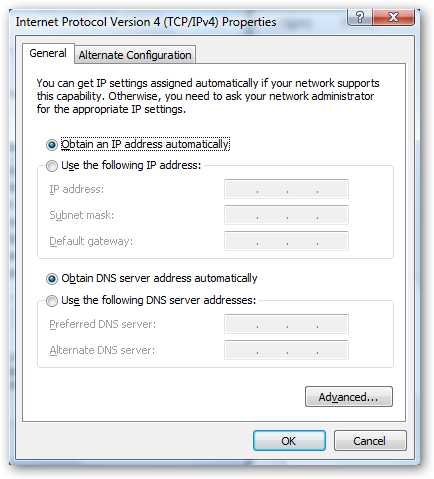

Сканирование смартфона через компьютер

Ни для кого не секрет, что вирусы, поражающие операционную систему ПК намного разнообразнее и опаснее, чем их «младшие братья» на андроиде. Вспомним тот же самый вирус Petya, который поразил корпоративные компьютеры по всему миру и нанес огромный ущерб управляющим компаниям. Именно из-за таких моментов, антивирусы, защищающие Ваш ПК, намного мощнее и продуктивнее. Чтобы проверить Ваше мобильное устройство с помощью антивируса ПК, в меню «Настройки» поставьте флажок напротив пункта «Отладка USB». После подключите смартфон к компьютеру через USB – кабель и просканируйте антивирусом ПК. Несмотря на то, что мобильные вирусы имеют другой программный код, защитник на компьютере легко справится.

Удаление вируса вручную

Этот вариант удаления подразумевает под собой отслеживание вредоносного ПО через диспетчер запущенных приложений для определения зараженного файла. Для начала нужно перейти в меню «Настройки» и открыть «Диспетчер приложений». После этого найти вкладку «Запущенные приложения» и просмотреть, какие из них работают в данный момент.

Будьте осторожны! При использовании этого способа, возможно закрытие «здоровых» системных программ, что может привести к неправильной работе мобильной ОС. После того, как Вы нашли неизвестную программу, найдите корневую папку с зараженным файлом формата .apk и удалите его. После всех этих операций проведите перезагрузку устройства.

Удаление вируса с телефона Андроид в безопасном режиме

Иногда программа блокирует системные функции устройства и вредоносный файл не удаляется. Тогда нужно перейти в безопасный режим, в котором запускаются только системные приложения. Для этого:

- зажмите клавишу питания смартфона, пока не появится окно с предложением выключить устройство;

- нажмите долгим тапом на опцию «Отключить». Появится иконка «Перейти в безопасный режим»;

- ждите пока перезагрузится телефон;

- удалите приложения и файлы, которые раньше не могли убрать.

Возможность того, что деятельность удаленного вредного ПО возобновится, минимальна.

Откат к заводским настройкам

Если он не удаляется другими способами, этот способ удалить вирусы является самым последним и наиболее радикальным. При использовании отката к заводским настройкам, вся информация, что хранится на Вашем смартфоне, будет уничтожена, а телефон вернется в свой изначальный вид, в котором Вы его приобрели. Для того чтобы сохранить всю информацию, рекомендуем скопировать либо в облачное хранилище, либо на Ваш ПК. Такой вид борьбы самый простой и эффективный, а также подходит для «новичков».

Как не заразиться?

Невозможно на сто процентов защититься от зараженных файлов, но можно существенно оградить себя от возможного риска. Для этого стоит соблюдать несколько правил:

- Не загружать файлы и приложения из неизвестных источников. Незнакомые сайты, неизвестные ссылки в письмах на почту — нет.

- Читать отзывы о приложении, о документе. Если они есть, конечно.

- Еженедельно проверять устройство антивирусом. Есть возможность настроить регулярную автоматическую проверку, но иногда все же контролировать процесс.

- Не подключать телефон к непроверенным ПК и другим смартфонам.

- В Google Play отсутствует предварительная проверка, так что приложения, скачанные как платно, так и бесплатно, могут содержать вредные программы.

Вывод

Вирусы на смартфоне удаляются довольно легко и быстро, но все же лучше избегать подобных ситуаций и придерживаться правил безопасности, перечисленных выше.

androidtab.ru

Удалить вирусы самостоятельно с компьютера, флешки, контакте

Понятия компьютер и интернет прочно вошли в нашу жизнь. Еще 10 лет назад иметь дома ЭВМ могли не многие. Теперь ситуация изменилась коренным образом. Но в связи с таким большим количеством домашних компьютеров участились случаи заражения их вирусами. Не все следят за своевременным обновлением баз, основная масса антивирусников не является лицензионными. Как следствие этого, вопрос как удалить вирус с компьютера становится очень актуальным.

Понятия компьютер и интернет прочно вошли в нашу жизнь. Еще 10 лет назад иметь дома ЭВМ могли не многие. Теперь ситуация изменилась коренным образом. Но в связи с таким большим количеством домашних компьютеров участились случаи заражения их вирусами. Не все следят за своевременным обновлением баз, основная масса антивирусников не является лицензионными. Как следствие этого, вопрос как удалить вирус с компьютера становится очень актуальным.

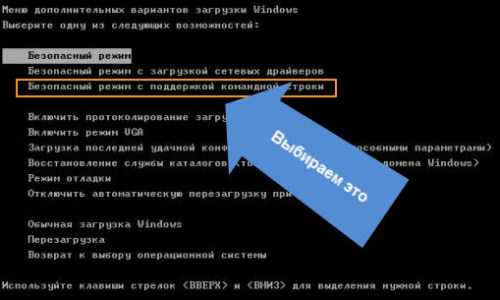

Удалить вирусы с компьютера бесплатно самостоятельно.

Реклама

Для того чтобы самостоятельно удалить вирусы с компьютера бесплатно скачайте специальные программы Касперского или NOD 32. Затем запустите эту утилиту на глубокую проверку. Желательно выполнять удаление вирусов в режиме безопасной эксплуатации компьютера. Для этого во время запуска нажмите кнопку F8 в самом верху клавиатуры и выберите нужную строку меню. В таком случае операционная система будет работать без задействия основных драйверов и программ. Это позволит антивируснику в большем объеме выполнить свои функции, потому что при проверке утилита обычно не проверяет те файлы, которые задействованы в работе в данный момент.

Если антивирусник не находит проблем, это не значит, что их нет. Для того чтобы удалить вирусы с компьютера бесплатно можно скачать, так называемые сканеры. Они находятся в свободном доступе на официальных сайтах разработчиков программного обеспечения. Хорошо справляются со своими обязанностями утилиты Dr.web Cureit и Kaspersky Virus Removal Tool. Если Вы загрузите какой-нибудь из них на компьютер и запустите в работу, то, скорее всего, они что-то «нароют». Не забудьте также проверить автоматическую загрузку. Для этого в меню «Пуск» найдите вкладку «Выполнить». Там наберите «msconfig». Увидите настройку системы и войдите в «Автозагрузка». Там будут помечены объекты, потенциально зараженные вирусами или троянами. Чаще всего страдают следующие элементы

- C:WINDOWSsecuritysmss.exe / %windir%system32smphost.exe

- C:WINDOWSINF*.exe / %windir%system328353.exe

Обычно это означает загрузку вредоносного объекта. Проверьте, загружали ли Вы эти программы. Нет? Тогда снимайте выделение. Из самых распространенных вирусов, наиболее опасным является svchost.exe. Он имеет свойство «прятаться» под разнообразные службы Вашего компьютера. Таких служб около 6 штук в диспетчере задач, поэтому данный файл следует удалить в режиме автозагрузки. svchost.exe не должен быть в автозагрузке вообще.

Затем переходим к чистке остальных объектов. Наиболее вероятным местом «скопления» вирусов и троянов является папка с хранением файлов для восстановления WINDOWS. Всю ее следует удалить. Очистите папку temp и удалите временные файлы из интернета. Для удобства и быстроты очистки компьютера существует интересная программа удаляющая вирусы. Ее название Ccleaner.

Как удалить вирус с флешки.

Найти вирус, засевший на флешке легко. Он выдает свое присутствие при попытке открытия носителя. Обычно появляется сообщение об ошибке. Иногда вся информация на флешке оказывается скрытой или вообще удалена. Случается, что проводник даже не может открыть ее, высвечивается сообщение об ошибке на непонятном языке, написанное даже не буквами, к какими-то значками.

Найти вирус, засевший на флешке легко. Он выдает свое присутствие при попытке открытия носителя. Обычно появляется сообщение об ошибке. Иногда вся информация на флешке оказывается скрытой или вообще удалена. Случается, что проводник даже не может открыть ее, высвечивается сообщение об ошибке на непонятном языке, написанное даже не буквами, к какими-то значками.

Чтобы на «заморачиваться» вопросам как удалить вирус с флешки, следуйте инструкции. «Пуск» — «Выполнить» — в появившемся окне наберите cmd.exe и нажмите ОК. В командной строке введите следующие запросы.

- del /a-hrs Xautorun.inf

- del /a-hrs Xautorun.bin

- del /a-hrs Xautorun.reg

- del /a-hrs Xautorun.inf_?????

- del /a-hrs XAUTORUN.FCB

- del /a-hrs Xautorun.txt

- del /a-hrs Xautorun.wsh

- del /a-hrs XAutorun.~ex

- del /a-hrs Xautorun.srm

Вместо буквы Х вводите название своей флешки. Зараженные файлы могут быть в папке WINDOWS – system32. Поэтому следует их удалить оттуда.

Затем можете проверить антивирусными программами свою флешку. Эффективнее использовать несколько антивирусников. Какой-то вредоноснй файл может определиться Касперским, а какой-то NOD 32. И небольшой совет. Перед тем, как вставлять в компьютер флешку, проверяйте ее на предмет наличия вирусов. Иначе вся Ваша машина будет заражена.

Как удалить вирус в контакте и в одноклассниках

Часто программисты говорят, что необходимо переустанавливать операционную систему для того, чтобы избавиться от вирусов. Можно поступить и так. Но это сродни отсечению головы при проблеме с волосами. Для начала установите поочередно несколько антивирусов и проверьте ими. О таком способе уже говорилось выше. Для этого может понадобиться довольно много времени. Не исключено, что компьютер будет работать всю ночь. Безопасность того стоит.

Из социальных сетей вирусы могут попасть в файл hosts. Там имеется множество строк, но особое внимание уделите 127.0.0.1 localhost. С проникновением в него вируса там появляется много разного, чего туда не направлялось. Вследствие этого происходит блокировка Вконтакте. Если Вы не знаете, как удалить вирус host, то пройдите по следующему адресу C:WINDOWSsystem32driversetchosts. Там можно найти все, что добавлено вирусом и удалить все ненужное.

Как удалить вирус в контакте и в одноклассниках понятно? Там нет ничего сложного. К слову сказать, удаление вредоносных кодов занятие не очень благодарное, но оно может означать только одно. В антивирусной защите Вашего компьютера имеются серьезные прорехи. Может стоит заменить соответствующее программное обеспечение, или изменить формат просматриваемых сайтов? Но в любом случае вопрос как удалить вирус с компьютера будет актуален, пока будут существовать те, кто их пишет. Удачной борьбы с нехорошими программами.

otvetkak.ru

Как самостоятельно бесплатно удалить вирус с сайта

Инструкция подходит для DLE, Bitrix, Drupal, Joomla, ipb, vbulletin, phpBB, ucoz и других cms. В инструкции делается упор на очистку сайтов на LAMP (как наиболее распространенная технология), но работа с сайтами на ASP.NET и других технологиях в основном аналогична. В данной инструкции предполагается, что Ваш собственный компьютер полностью чист от вирусов и локальная сеть, в которой Вы находитесь, безопасна. Иначе необходимо сначала очистить от вирусов свой компьютер. Также предполагается вледение языком программирования, на котором написан сайт, так как без этого нет смысла браться за очистку.

Перед началом работы по очистке сразу же ставим фильтр входящих данных из раздела "защита". Иначе новое заражение может произойти ещё до того, как вы закончите лечить старое.

1. Диагностика.

Диагностика проводится по следующей схеме, от простого к сложному:

1.1 Скачайте файлы сайта к себе на компьютер, и проверьте их своим обычным локальным антивирусом, например, Касперским. Удалите подозрительный код и тех файлов, на которые антивирус сработает. Обязательно сделайте резервные копии любых изменяемых вами файлов и всего сайта!

1.2 В исходном коде html страницы ищем вхождения слов "iframe" и "javascript". Исследуем найденные фреймы и внешние скрипты на предмет чужеродности, не принадлежности к нашему сайту. Особенно подозрительными являются iframe малой или нулевой ширины и высоты, а javascript - с использованием eval, unescape, String.fromCharCode, а также подвергнутый обфускации. В javascript особое внимание надо обратить на document.write с вписанием другого javascript или iframe, либо вписанием meta-редиректа, а также javascript-редирект. В некоторых случаях вирусный код маскируется под счетчики посещаемости. Иногда производится полная замена обфусцированной javascript библиотеки наподобие jquery на такую же, но содержащую вирус. В таких случаях необходимо сверить размеры активной библиотеки с размерами того же файла в имеющейся у Вас резервной копии сайта. Если в iframe, javascript или в редиректе фигурирует любой чужой домен (не Ваш и не размещенный там Вами) - это сигнал тревоги, даже если на домене пусто или там нормальный сайт. Вирусы очень часто идут "матрешкой", когда реальное вредоносное содержимое выскакивает только на третьем или пятом редиректе или фрейме.

1.3 Проводим такое же исследование по подгружаемым внешним javascript файлам. Во внешних css проводим поиск behavior, содержащих чужеродный код.

1.4 Если на сайте есть картинки, подгружаемые с других сайтов - проверяем, что выдается при запросе броузером этих картинок. При этом реферрер и агент должны быть как при обычном открытии страницы Вашего сайта с этой картинкой. Если вместо картинки выдается редирект, запрос пароля или иное чужеродное содержимое - это как правило вирус.

1.5 Перечисленные в пп. 1.1-1.3 действия необходимо выполнить с запросом страницы и скриптов несколько раз, в идеале с разных ip, с разными cookies и разными user-agent (броузерами) поскольку вирусный код может выдаваться случайным образом либо только тем броузерам, которые уязвимы, либо только поисковику, либо по иному критерию.

1.6 Добавляем сайт в Яндекс-вебмастер и Google-вебмастер, в некоторых случаях эти сервисы дают указание конкретного вредоносного кода, либо доменов, с которых подгружается вирус.

1.7 Если Вы зашли на зараженный сайт с включенным javascript в броузере (чего вообще-то лучше не делать), то Ваша антивирусная программа может дать список угроз, которые были обнаружены при посещении сайта. Из этих данных также можно выделить список вирусных доменов.

1.8 Смотрим коды http-ответов сервера на предмет редиректов разными user-agent и с разных ip адресов, поскольку зачастую редирект выдается случайным образом либо используется клоакинг. Иногда вирус ведет дневник и выдает редирект или попап только один раз каждому посетителю.

2. Удаление вируса.

Знание, какой именно код вирус выдает посетителям сайта, помогает найти на сервере источник проблемы. Если в ходе диагностики выдаваемый посетителю вредоносный код не был конкретизирован - не беда, очистка может быть успешно проведена и без этого, просто будет намного сложнее.

2.1 Скачиваем себе на локальный компьютер все файлы сайта, делаем резервную копию перед проведением очистки.

2.2 Проводим полнотекстовый поиск (по самим файлам, а не только по их заголовкам), ищем вхождения найденного в пп. 1.1-1.3 и найденных в пп. 1.5 и 1.6 вирусных доменов. Альтернативный вариант - вести поиск прямо на сервере специальным серверным скриптом.

2.3 С помощью ssh команд либо серверного скрипта находим на сервере все файлы сайта, которые были изменены в день заражения сайта и изучаем их на предмет внешних нежелательных дополнений. Это могут быть:

- include файлов с вирусных доменов (не зависимо от того, разрешен ли удаленный include по данным phpinfo),

- eval полученных с других сайтов данных,

- eval декодированных функцией base64_decode данных,

- обфусцированный php-код,

- переопределенные функции,

- include или eval внешних данных, передаваемых скрипту через глобальные массивы GET, POST, COOKIE, SERVER ('HTTP_REFERRER','HTTP_USER_AGENT' и др.), обычно являющееся backdoor,

- посторонние коды ссылочных бирж (часто целью взлома сайта является продажа с него ссылок),

- http-заголовки с редиректом на вирусные домены, отправляемые функцией header,

- exec, system, popen, passthru и другие функции, выполняющие вызов программ, если их использование не предусмотрено cms. Если cms не задействует данные функции, а также функцию eval, то лучше вообще их отключить в php.ini,

- бэкдоры в триггерах mysql,

- auto_prepend_file или auto_append_file в php, с бэкдором или вирусным кодом,

- в очень редких случаях команда запуска лежащего в tmp вирусного файла запускается пользовательским crontab.

При анализе нежелательных дополнений может помочь знание кода, выясненого в ходе диагностики (п.1).

Помимо выдачи посетителям вредоносного содержимого, перечисленные выше чужеродные вхождения могут представлять собой web shell или backdoor, с помощью которых злодей контролирует Ваш сайт.

2.4 Делаем дамп базы данных, и изучаем аналогично п.1.1, но с учетом того, что в базе код может быть преобразован в мнемоники и вместо <iframe> будет <iframe>

2.5 Удаляем все чужеродные вхождения, обнаруженные в ходе работы по перечисленным выше пунктам.

2.6 Проверяем работоспособность сайта, его функционал. Иногда вирус затирает собой важные файлы или нарушает их синтаксис, и после очистки обязательно надо все восстановить. В очень редких случаях вирус затирает все так, что файлы сайта уже невосстановимы. Хорошо, если есть копия у хостеров или подключена услуга резервное копирование.

2.7 Создаем резервную копию очищенного сайта. В случае повторного заражения можно будет восстановить сайт из этой резервной копии.

Если остановиться на этом, то на следующий день либо в пятницу вечером на этой же неделе произойдет повторное заражение сайта и все с начала. Поэтому необходимо двигаться дальше.

3. Выясняем и ликвидируем причину заражения.

3.1 В первую очередь необходимо проанализировать лог веб-сервера и лог ftp, найдя в них время, предшествовавшее заражению. Если имеется лог ошибок php и лог командного интерпретатора, они тоже могут оказаться полезны. Иногда в логах бывает достаточно данных, чтобы определить источник заражения сайта. Но нельзя ограничиваться только закрытием первоначальной проблемы, необходим комплексный подход.

Самые распространенные пути заражения:

- похищение ftp паролей,

- уязвимости в движке (cms),

- заражение от соседних сайтов на том же сервере,

- уязвимость утилит на сайте или на сервере.

3.2 Похищение ftp паролей. Причины бывают разные:

- использование ftp через бесплатный wifi, зараженный похищающим пароли вирусом, или с компьютера в зараженной локальной сети. Чтобы избежать такой утечки паролей, целесообразно поверх бесплатного wifi или подозрительной локальной сети использовать платный VPN с шифрованием.

- похищение паролей из ftp-клиента (например, похищение файлa wcx_ftp.ini из Total Commander) с помощью сайтового вируса, вируса в пиратской программе или вируса на флешке.

- pfishing ftp-паролей (при входе на сайт seo-утилит или иной подобный сервис предлагают ввести ftp логин и пароль, либо под видом представтелей хостера под разными предлогами просят посетить якобы страницу смены ftp-пароля).

3.3 Уязвимости в движке (CMS).

Многие CMS все ещё содержат уязвимости типа SQL injection, source include, xss и др. Обычно сообщения об обнаружении таких уязвимостей появляются на сайтах поддержки данных CMS, например, http://dle-news.ru/bags/. В ходе очистки сайта необходимо закрыть все уязвимости, описанные на сайте разработчика CMS, а также проверить движок на наличие уязвимостей, добавленных туда при установке модов или ином дополнении функционала. Как движок, не имеющий подобных явных проблем можно порекомендовать UMI CMS.

Помимо собственно дыр в движке бывают ещё уязвимости, связанные с сочетанием определенных настроек движка и/или определенных настроек сервера. Например, если настройки сайта позволяют посетителям постить на сайт картинки с других сайтов, то это автоматически увеличивает риск проблемы, упомянутой в п.1.3. Некоторые CMS не имеют явных уязвимостей, но в случае несоответствия настроек сервера системным требованиям эти CMS могут быть очень уязвимы. В ходе очистки необходимо уточнить соответствие сервера требованиям безопасности конкретной CMS.

3.4 Заражение от соседних сайтов на том же сервере.

Если Вы подключаетесь к своему сайту по ftp и не видите других сайтов, кроме своего - это ещё не значит, что от Вас нет доступа к соседям и от них нет доступа к Вам. Необходимо подключиться по ssh (если хостер дает такую возможность) и проверить, не видны ли файлы других пользователей. Также пробуем подняться выше своей директории php файл-менеджером, или perl, или программами на других языках, работающих на этом сервере. Если такая возможность подняться выше и перейти в папки других пользователей есть - необходимо сменить хостинг, так как очистка в рамках отдельно взятого сайта в таких условиях невозможна.

3.5 Движок сайта может быть хорошим, но при этом у хостера могут стоять утилиты управления базами данных или скрипты статистики, имеющие уязвимости или пригодные для брутфорса. Это может быть phpMyAdmin с единой авторизацией для всех клиентов, что в сочетании с короткими паролями может дать успешный взлом управления базами и как следствие - добавление вирусного кода в хранящиеся в базе статьи или шаблоны. По возможности необходимо закрыть эти пути проникновения вирусов. К сожалению, это зачастую также означает смену хостера.

4. Меняем все пароли: ftp, ssh, mysql, пароли на администрирование сайта (пароли cms).

Зачем все так сложно? Я вот просто убрал из шаблона сайта строчку с вирусом, и у меня теперь все хорошо.

Вам повезло. Но нельзя считать хакера глупышом. Обычно если вирус не дотерт, он возвращается. И возвращается в значительно более хитром и зашифрованном виде, и его удаление становится на порядок более сложной задачей.

antivirus-alarm.ru

Как удалить вирус бесплатно

За последние пару лет, появление злощастных вирусов разной направленности просто не дает спокойно работать обычным пользователям ПК. Так, если разработчики вирусов нападают без предупреждения, пришло время научиться давать им отпор.Во-первых, если Вас атаковал баннер, ни в коем случае ничего не платите, иначе рискуете попасть на аферу.

На сегодняшний день уже выявлено несколько способов удаления вирусов с рабочего стола:Первый способ - Использование сторонних Интернет-сервисов.Недостатки:

- требуется еще один компьютер с доступом сеть Интернет;

- нет стопроцентной гарантии, что Вы найдете нужный код.

- не требуется особых усилий;

- можно разблокировать за несколько минуту.

- уходит больше времени на реализацию всех операций.

- не требуется доступ в сеть Интернет;

- стопроцентный результат.

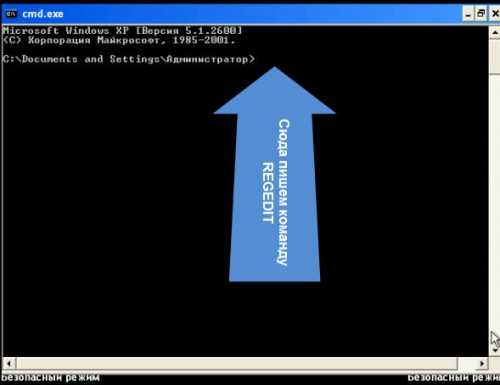

После этого появится черное окно, где необходимо ввести команду для вызова редактора реестра «regedit» (смотрикартинку ниже). Эта утилита будет Вам доступом к операционной системе, с помощью которой мы будем убирать с Windows блокировку.

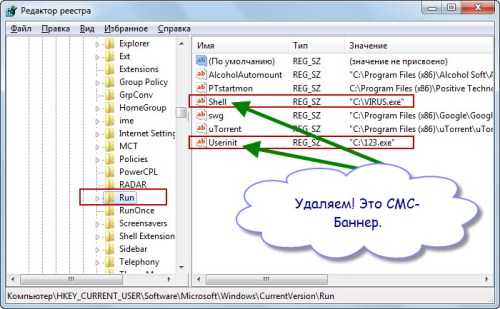

Важно! Здесь нам важны две ветви: «HKEY_CURRENT_USER» и «HKEY_LOCAL_MACHINE». В этих разделах процесс удаления приблизительно одинаковый, однако рассмотрим их все же пошагово и в отдельности.

HKEY_CURRENT_USER :Переходим точно по пути /Software/Microsoft/Windows/CurrentVersion/Run. Видим справа программы, запускающиеся автоматически. Среди них находится и наш баннер-«вымогатель». Как правило, он себя прописывает по имени «UserInit» или «Shell». Если Вы увидели подобные значения, то удаляете.

Далее переходим /Software/Microsoft/WindowsNT/CurrentVersion/Winlogonи удаляем похожие параметры, как в вышеуказанном случае. У Вас справа должноостаться приблизительно как на рисунке ниже.

HKEY_LOCAL_MACHINE:Такие же процедуры по удалению выполняем и в этом разделе, но в разделе «Winlogon» параметры «Shell» и «UserInit» не удаляем, а меняем, дважды нажав на значения «explorer.exe» и «C:\Windows\system32\userinit.exe». Т.е. вводим вместо:

Затем перезагружаем систему компьютера и в результате получаем разблокированный и функциональный рабочий стол. Отныне Вы сумеете самостоятельно удалить вирусы-баннеры с рабочего стола Windows.

saveny.ru

Лечение сайта от вирусов . Как самостоятельно бесплатно удалить вирус с сайта

Если у Вас возникнут какие-то дополнительные вопросы, пожалуйста, не стесняйтесь обратиться в нашу службу поддержки. Мы всегда рады Вам помочь!

Статья актуальна для большинства систем управления сайтами (Joomla, Bitrix, DLE, Drupal, vbulletin, ipb, phpBB и т.д.). Перед тем как приступить к очистке сайта от вирусов, обязательно проверьте и очистьте свой компьютер от вирусов, а также все компьютеры с, которых вы имеете доступ к управлению сайтом. После очистки компьютера, нужно сменить все пароли доступа к сайту (ftp, баз данных mysql, пароли от административной части сайта и пароль от административного email ящика, указанного в настройках сайта, если такой имеется). Перед тем как начать работу с сайтом обязательно сделайте его резервную копию.

Внимание! Никогда не сохраняйте пароли в своих браузерах и настройках FTP клиентов!

Если Вы начинающий вебмастер, рекомендуем начать очистку с новой, упрощённой версии статьи: лечение сайта от вирусов бесплатно.

1. Диагностика.

Диагностика проводится по следующей схеме, от простого к сложному:

1.1 Ищем в исходных кодах файлов и/или html страницах сайта вхождения слов "iframe" и "javascript". Анализируем найденные участки кода и внешние ява-скрипты на предмет чужеродности. Особое внимание стоит уделить iframe нулевой или малой высоты и ширины, а также запутанным ява-скриптам в одну строку с использованием функций unescape, eval, String.fromCharCode. Также в вредоносных скриптах не редко встречаются конструкции document.write со вставкой другого iframe или javascript, или вставкой meta тега (или ява-скрипта) с редиректом. Если в ява-скрипте, iframe или редиректе присутствует любой чужой домен (не Ваш и не размещенный там Вами) - это сигнал тревоги, даже если на домене пусто или там нормальный сайт. Вирусы чаще всего распространяются "каскадом", когда вирусный код оказывается только на третьем - пятом фрейме или редиректе.

1.2 Проводим аналогичный анализ по подгружаемым внешним ява-скриптам. Во внешних css ищем behavior, содержащие чужеродный код.

1.3 Если на сайте есть изображения, загружаемыес других сайтов - проверяем, что выдается при открытии браузером этих картинок. При этом referer и user-agent должны быть такими же, как при обычном открытии страницы Вашего сайта с этой картинкой. Если вместо картинки выдается редирект, запрос пароля или иное чужеродное содержимое - это как правило вирус.

1.4 Перечисленные в пп. 1.1-1.3 действия необходимо выполнить с запросом страницы и скриптов несколько раз, в идеале с разных ip, с разными cookies и разными user-agent (браузерами) поскольку вирусный кодможет выдаваться случайным образом либо только тем броузерам, которые уязвимы, либо только поисковику, либо по иному критерию.

1.5 Добавляем сайт в Яндекс-вебмастер и Google-вебмастер, в некоторых случаях эти сервисы дают указание конкретного вредоносного кода, либо доменов, с которых подгружается вирус.

1.6 Если Вы зашли на зараженный сайт с включенным javascript в браузере (чего вообще-то лучше не делать), то Ваша антивирусная программа может дать список угроз, которые были обнаружены при посещении сайта. Из этих данных также можно выделить список вирусных доменов.

1.7 Смотрим коды http-ответов сервера на предмет редиректов разными user-agent и с разных ip адресов, поскольку зачастую редирект выдается случайным образом либо используется клоакинг. Иногда вирус ведет дневники выдает редирект или попап только один раз каждому посетителю.

2. Удаление вируса.

Знание, какой именно код вирус выдает посетителям сайта, помогает найти на сервере источник проблемы. Если в ходе диагностики выдаваемый посетителю вредоносный код не был конкретизирован - не беда, очистка может быть успешно проведена и без этого, просто будет намного сложнее.

2.1 Скачиваем себе на локальный компьютер все файлы сайта, делаем резервную копию перед проведением очистки.

2.2 Проводим полнотекстовый поиск (по самим файлам, а не только по ихзаголовкам), ищем вхождения найденного в пп. 1.1-1.3 и найденных в пп. 1.5 и 1.6 вирусных доменов. Альтернативный вариант - вести поиск прямо на сервере специальным серверным скриптом.

2.3 С помощью ssh команд либо серверного скрипта находим на сервере все файлы сайта, которые были изменены в день заражения сайта и изучаем их на предмет внешних нежелательных дополнений. Это могут быть:

- include файлов с вирусных доменов (не зависимо от того, разрешен ли удаленный include по данным phpinfo),

- eval полученных с других сайтов данных,

- eval декодированных функцией base64_decode данных,

- обфусцированный php-код,

- переопределенные функции,

- include или eval внешних данных, передаваемых скрипту через глобальные массивы GET, POST, COOKIE, SERVER ('HTTP_REFERRER','HTTP_USER_AGENT' и др.), обычно являющееся backdoor,

- посторонние коды ссылочных бирж (часто целью взлома сайта является продажа с него ссылок),

- http-заголовки с редиректом на вирусные домены, отправляемые функцией header,

- exec, system, popen, passthru и другие функции, выполняющие вызов программ, если их использование не предусмотрено cms. Если cms не задействует данные функции, а также функцию eval, то лучше вообще их отключить в php.ini,

- бэкдоры в триггерах mysql,

- auto_prepend_file или auto_append_file в php, с бэкдором или вирусным кодом,

- в очень редких случаях команда запуска лежащего в tmp вирусного файла запускается пользовательским crontab.

При анализе нежелательных дополнений может помочь знание кода, выясненого в ходе диагностики (п.1).

Помимо выдачи посетителям вредоносного содержимого, перечисленные выше чужеродные вхождения могут представлять собой web shell или backdoor, с помощью которых злодей контролирует Ваш сайт.

2.4 Делаем дамп базы данных, и изучаем аналогично п.1.1, но с учетом того, что в базе код может быть преобразован в мнемоники и вместо <iframe> будет <iframe>

2.5 Удаляем все чужеродные вхождения, обнаруженные в ходе работы по перечисленным выше пунктам.

2.6 Проверяем работоспособность сайта, его функционал. Иногда вирус затирает собой важные файлы или нарушает их синтаксис, и после очистки обязательно надо все восстановить. В очень редких случаях вирус затираетвсе так, что файлы сайта уже невосстановимы. Хорошо, если есть копия у хостеров или подключена услуга резервное копирование.

2.7 Создаем резервную копию очищенного сайта. В случае повторного заражения можно будет восстановить сайт из этой резервной копии.

Если остановиться на этом, то на следующий день либо в пятницу вечером на этой же неделе произойдет повторное заражение сайта и все с начала. Поэтому необходимо двигаться дальше.

3. Выясняем и ликвидируем причину заражения.

3.1 В первую очередь необходимо проанализировать лог веб-сервера и лог ftp, найдя в них время, предшествовавшее заражению. Если имеется логошибок php и лог командного интерпретатора, они тоже могут оказаться полезны. Иногда в логах бывает достаточно данных, чтобы определить источник заражения сайта. Но нельзя ограничиваться только закрытием первоначальной проблемы, необходим комплексный подход.

Самые распространенные пути заражения:

- похищение ftp паролей,

- уязвимости в движке (cms),

- заражение от соседних сайтов на том же сервере,

- уязвимость утилит на сайте или на сервере.

3.2 Похищение ftp паролей. Причины бывают разные:

- использование ftp через бесплатный wifi, зараженный похищающим пароли вирусом, или с компьютера в зараженной локальной сети. Чтобы избежать такой утечки паролей, целесообразно поверх бесплатного wifi илиподозрительной локальной сети использовать платный VPN с шифрованием.

- похищение паролей из ftp-клиента (например, похищение файлa wcx_ftp.ini из Total Commander) с помощью сайтового вируса, вируса в пиратской программе или вируса на флешке.

- pfishing ftp-паролей (при входе на сайт seo-утилит или иной подобный сервис предлагают ввести ftp логин и пароль, либо под видом представтелей хостера под разными предлогами просят посетить якобы страницу смены ftp-пароля).

3.3 Уязвимости в движке (CMS).

Многие CMS все ещё содержат уязвимости типа SQL injection, source include, xss и др. Обычно сообщения об обнаружении таких уязвимостей появляются на сайтах поддержки данных CMS, например, http://dle-news.ru/bags/.В ходе очистки сайта необходимо закрыть все уязвимости, описанные на сайте разработчика CMS, а также проверить движок на наличие уязвимостей,добавленных туда при установке модов или ином дополнении функционала. Как движок, не имеющий подобных явных проблем можно порекомендовать UMI CMS.

Помимо собственно дыр в движке бывают ещё уязвимости, связанные с сочетанием определенных настроек движка и/или определенных настроек сервера. Например, если настройки сайта позволяют посетителям постить насайт картинки с других сайтов, то это автоматически увеличивает риск проблемы, упомянутой в п.1.3. Некоторые CMS не имеют явных уязвимостей, но в случае несоответствия настроек сервера системным требованиям эти CMS могут быть очень уязвимы. В ходе очистки необходимо уточнить соответствие сервера требованиям безопасности конкретной CMS.

3.4 Заражение от соседних сайтов на том же сервере.

Если Вы подключаетесь к своему сайту по ftp и не видите других сайтов, кроме своего - это ещё не значит, что от Вас нет доступа к соседям и от них нет доступа к Вам. Необходимо подключиться по ssh (еслихостер дает такую возможность) и проверить, не видны ли файлы других пользователей. Также пробуем подняться выше своей директории php файл-менеджером, или perl, или программами на других языках, работающих на этом сервере. Если такая возможность подняться выше и перейти в папкидругих пользователей есть - необходимо сменить хостинг, так как очисткав рамках отдельно взятого сайта в таких условиях невозможна.

3.5 Движок сайта может быть хорошим, но при этом у хостера могут стоять утилиты управления базами данных или скрипты статистики, имеющие уязвимости или пригодные для брутфорса. Это может быть phpMyAdmin с единой авторизацией для всех клиентов, что в сочетании с короткими паролями может дать успешный взлом управления базами и как следствие - добавление вирусного кода в хранящиеся в базе статьи или шаблоны. По возможности необходимо закрыть эти пути проникновения вирусов. К сожалению, это зачастую также означает смену хостера.

4. Меняем все пароли: ftp, ssh, mysql, пароли на администрирование сайта (пароли cms).

Зачем все так сложно? Я вот просто убрал из шаблона сайта строчку с вирусом, и у меня теперь все хорошо.

Вам повезло. Но нельзя считать хакера глупышом. Обычно если вирус не дотерт, он возвращается. И возвращается в значительно более хитром и зашифрованном виде, и его удаление становится на порядок более сложной задачей.

Если самостоятельное удаление вируса не увенчалось успехом, значит заражение слишком серьёзное. К Вашим услугам очистка сайта от вирусов специалистами WebGuard.pro

Еще записи по теме

webguard.pro

Лечение сайта от вирусов (Бесплатно).

Статья рассчитана на более менее продвинутого вебмастера или продвинутого пользователя. Здесь представлен общий алгоритм и личный опыт очистки.

Если у Вас возникнут какие-то дополнительные вопросы, пожалуйста, не стесняйтесь обратиться в нашу службу поддержки. Мы всегда рады Вам помочь!

- Начинать очистку всегда нужно с компьютера администратора сайта, половина заражений происходят по причине кражи паролей (FTP или от панели управления сайтом). Лучше это делать не только тем антивирусом, который уже установлен на Вашем компьютере, но и каким-либо вторым, т.к. первый заведомо мог пропустить вирус.

- Вторым шагом скачиваем все файлы сайта к себе на компьютер, обязательно сохраняем резервную копию и проверяем рабочую копию антивирусом. Если Вы являетесь пользователем хостинга WebGuard, лучше использовать для проверки наш антивирусный сканер, интегрированный в файловый менеджер панели управления хостингом. Он на порядок лучше определяют web-вирусы по сравнению с классическими антивирусами, и в большинстве случаев находит 100% вредоносного кода на сайтах.

- Если Ваш сайт раположен на другом хостинге, проверять будем загруженную Вами копию сайта. В этом случае рекомендуется использовать антивирус Avast или Nod32, т.к. DrWeb и антивирус Касперского довольно часто пропускают простые вставки сторонних скриптов. Стоит однако отметить, что проверка сайта настольными антивирусами поможет Вам только в простых случаях заражения. Если после такой очистки сайт заразят повторно, лучше использовать при следующей очистке антивирус WebGuard.

- После проверки и получения списка заражённых файлов в отчёте приступаем к очистке:

- В первую очередь проверяем нет ли в отчёте вирусов типа phpshell, webshell, hacktool, trojan и т.п. Это как правило php файлы, через которые взломщик получает полный доступ к файлам сайта. Чаще всего, их можно просто удалить.

- Далее нужно удалить вирусы, прикреплённые к основным файлам сайта. Это оставшиеся найденные антивирусом файлы. Для этого Вам потребуется любой текстовый редактор, который позволяет производить поиск и замену в файлах с использованием регулярных выражений. Мы используем PhpED. Можно скачать полнофункциональную ознакомительную 30-ти дневную версию на официальном сайте. Как правило, оставшиеся вирусы прикрепляются либо вначале файла, либо в конце. Часто заражают только файл index.php в корневой папке сайта. Тогда достаточно просто удалить код вируса из index.php и шаг 3 можно пропустить. Если же файлов много, переходим к следующему шагу.

- Проанализируйте заражённые файлы. Вирусный код будет везде либо одинаковым, либо похожим. Если код одинаковый, с помощью выбранного ранее редактора заменяем его на пустую строку во всех файлах сайта, потенциально подверженных заражению (*.php;*.php4;*.php5;*.inc;*.class;*.js;*.html;*.htm;*.css;*.htc;). Если строки вируса немного видоизменяются в файлах, но имеют общую структуру, нужно производить поиск по регулярным выражениям. Самый простой вариант, когда начало и конец строки с вирусом одинаковы. Тогда регулярное выражение примет вид: начало_вируса.*конец_вируса

- Конечно не исключено, что обычный антивирус не найдёт всех заражённых файлов. Для поиска не известных вирусов в своей работе мы используем собственный антивирусный сканер WebGuard (интегрированный в файловый менеджер нашей хостинг-панели) и ряд своих сигнатур основанных также на регулярных выражениях либо эвристическом анализе, но требующих дополнительного анализа при их использовании. Этот аспект мы рассмотрим в отдельной статье. Здесь можно можно привести пример пары наиболее безопасных выражений (пункты 5 и 6).

- На всякий случай ищем скрытые iframe: <\s*iframe[^<>]*src\s*=\s*('|"|)\s*http://[^<>]*(width|height)[^<>]*=('|"|)(1|0|2|3|4|5)('|"|)[^\d<>]*(width|height)[^<>]*=('|"|)(1|0|2|3|4|5)('|"|)[^\d<>]*>\s*<\s*/\s*iframe\s*>

- Используя мультистроковый поиск с использованием регулярных выражений проверяем .htaccess файлы: .*(HTTP_USER_AGENT|REFERER).*.*(Rewrite|Redirect).*http(|s)://

- После проделанных операций рекомендуется полностью удалить на хостинге папку с заражённым сайтом и залить с Вашего компьютера его очищенную версию.

Лучше перед заменой произвести просто поиск и проверить, не попали ли в список найденных "здоровые" файлы. Если нет, производим замену.

Анализируем найденное, и что не Вами добавлено, удаляем. Данную регулярку есть смысл поискать и в sql дампе базы данных.

Это позволит выявить нестандартные перенаправления на сторонние сайты, которые выполняются только при выполнении каких-либо условий. Например, перенаправляются только посетители, пришедшие на сайт из поисковых систем. Такое перенаправление владелец сайта может долго не замечать, т.к. он чаще набирает адрес своего сайта в адресной строке.

После очистки сайта конечно желательно проанализировать логи веб-сервера, чтобы разобраться в причине заражения. Но это не всегда представляется возможным. Нередко логи дня заражения уже удалены или сайт заразили, украв FTP пароли (тогда анализ логов ничего не даст). Также, обязательно нужно выполнить несколько основных пунктов, которые значительно снизят риск повторного заражения. Читайте статью: Лечение сайта от вирусов. Защита после очистки.

Если самостоятельное удаление вирусов не удалось либо нет желания разбираться в этом, к Вашим услугам очистка сайта от вирусов специалистами WegGuard.pro

На сайте есть также устаревшая версия этой статьи. Но на наш взгляд она более трудна для понимая, хоть и рассматривает некоторые аспекты более детально.

Еще записи по теме

webguard.pro

- Возможности самсунг а5 2018

- Smexpress your code is

- Как настроить язык на компьютере если не отображается значок

- Яндекс включается сам по себе

- Где хранятся настройки сети в реестре

- Mail ru регистрация электронной почты бесплатно

- Не включается мобильный хот спот

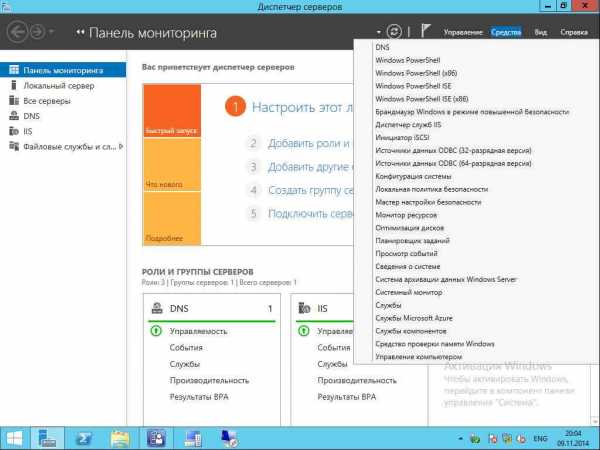

- Windows server 2018 r2 dns настройка

- Excel функции описание

- Автозагрузка на виндовс 10

- Windows 10 автозагрузка приложений