Настройка VPN сервера на базе Windows Server 2012 R2. Vpn сервер на windows server 2018 настройка

Настройка VPN сервера Windows 2003

2. Выставите параметр "локальной сети и вызова по требованию", а также "сервер удаленного доступа" см.рис.

3. Зайдите во вкладку "IP", выберите название внутреннего адаптера и создайте статический пул адресов отличного от внутреннего который будет присваиваться VPN клиентам.

Кнопка "Добавить"см.рис.

4. Далее во вкладке "PPP" снимите галку с "Многоканальные подключения"-это ускорит работу Интернета.

5. Во вкладке "Журнал событий" выставите параметр "вести журнал всех событий"

II. Конфигурация портов

1.Зайдите в свойства "Порты". По умолчанию RRAS создаст 5 "PPTP" , 5 "L2TP" и 1 "Прямой параллельный". Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и.т.д.) и создать необходимое количество портов, их должно быть больше чем одновременных подключений.

2. Удаляем порты WAN(L2TP)

3. Выставите необходимое число PPTP портов (число портов должно быть больше чем планируемых одновременных подключений), см.рис

4. В итоге у Вас появится следующие окно см.рис

III. Конфигурируем NAT.

1. Зайдите в "IP-маршрутизация" / "NAT-преобразование сетевых адресов".Если Вы собираетесь предоставлять доступ только по VPN соединению тогда удалите внутренний интерфейс, если нет тогда оставьте.

2. Далее вам надо добавить RAS интерфейс для этого в командной строке наберите "netsh routing ip nat add interface Внутренний (в английской версии windows " internal") private" см.рис. Кроме того очень полезно запретить привязку NetBios к интерфейсу Внутренний (internal),если он активен (см. выше). Это важно,если используется RAS-сервер для подключения диалапных клиентов (модемы или VPN) и поможет избавится от некоторых проблем при работе сервера в сети Windows. Если NetBios разрешен на этом интерфейсе, то сервер будет регистрировать свои NetBios-имена с IP-адресами всех интерфейсов, на которые есть привязка этой службы.Появление IP- адреса интерфейса Внутренний (internal) в этих регистрациях может привести к проблемам.

Для этого редактором реестра в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и значением 1. Службу надо перезапустить.

3. Автоматически появится RAS интерфейс см.рис, зайдите

IV. Создание клиентов.

1. Зайдите в "Управление компьютером",далее в "Локальные пользователи и группы", "Пользователи"

2. Создайте пользователя,далее зайдите во вкладку "Входящие звонки".

3. Разрешите ему доступ в пункте "Разрешение на удаленный доступ (VPN или модем)",этот пользователь будет тестовым, для других желательно указать их IP адрес в пункте "Статический IP-адрес пользователя"

V. Настройка VPN соединения.

1. В группе "Политика удаленного доступа"зайдите в свойства "Разрешить доступ,если разрешены входящие подключения"

2. Нажмите на кнопку "Изменить профиль..."

3. Зайдите во вкладку "Проверка подлинности"

4. Оставьте два параметра проверки подлинности MS-CHAP для ОС Windows и CHAP для других ОС см.рис.

Перезапустите сервер.

www.itword.net

Настройка VPN сервера на Windows 7

В данной статье мы ознакомимся с тем, как можно организовать собственный VPN сервер на Windows 7 без использования стороннего софта

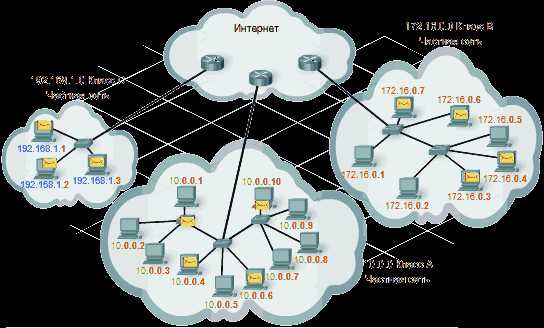

Напомню, что VPN (Virtual Private Network) этотехнология, используемая для доступа к защищенным сетям через общую сеть Internet. VPN позволяет обеспечить защиту информации и данных, передаваемой по общедоступной сети, путем их шифрования. Тем самым злоумышленник не сможет получить доступ к данным, передаваемым внутри VPN сессии, даже если он получить доступ к передаваемым по сети пакетам. Для расшифровки трафика ему необходимо иметь специальный ключ, либо пытаться расшифровать сессию при помощи грубого брутфорса. Кроме того, это дешевое решение для построения сети предприятия по каналам WAN, без необходимости аренды выделенного дорогостоящего канала связи.

Для чего может понадобиться организация VPN сервера на Windows 7? Наиболее распространенный вариант – необходимость организации удаленного доступа к компьютеру с Windows 7 дома или в малом офисе (SOHO) при нахождении, например, в командировке, в гостях, в общем, не на рабочем месте.

Стоит отметить, что VPN сервер на Windows 7 имеет ряд особенностей и ограничений:

- Вы должны четко понимать и принять все потенциальные риски, связанные с VPN подключением

- Одновременно возможно только одно подключение пользователя и организовать одновременный VPN доступ к компьютеру с Win 7 нескольким пользователям сразу, легально нельзя.

- VPN доступ можно предоставить только локальным учетным записям пользователей, и интеграция с Active Directory невозможна

- Для настройки VPN сервера на машине с Win 7 необходимо иметь права администратора

- Если вы подключаетесь к интернет через роутер, вам необходимо иметь к нему доступ, и нужно уметь настраивать правила для организации проброса портов (port forward) для разрешения входящих VPN подключений (собственно процедура настройки может существенно отличаться в зависимости от модели роутера)

Данная пошаговая инструкции поможет вам организовать собственный VPN сервер на Windows 7, не используя сторонние продукты и дорогостоящие корпоративные решения.

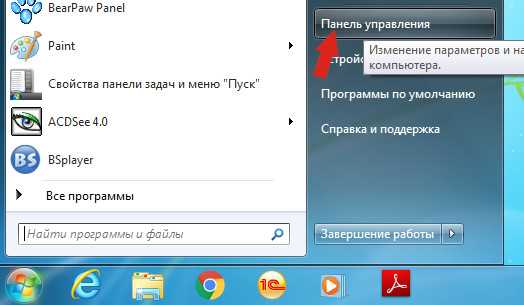

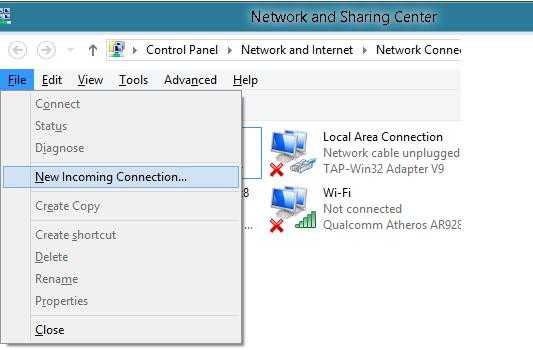

Откройте панель Network Connections (Сетевые подключения), набрав «network connection» в поисковой строке стартового меню, выберете пункт “View network connections”.

Затем зажмите кнопку Alt, щелкните по меню File и выберете пункт New Incoming Connection (Новое входящее подключение), в результате чего запустится мастер создания подключений к компьютеру.

В появившемся окне мастера укажите пользователя, которому будет разрешено подключаться к этому компьютеру с Windows 7 посредством VPN.

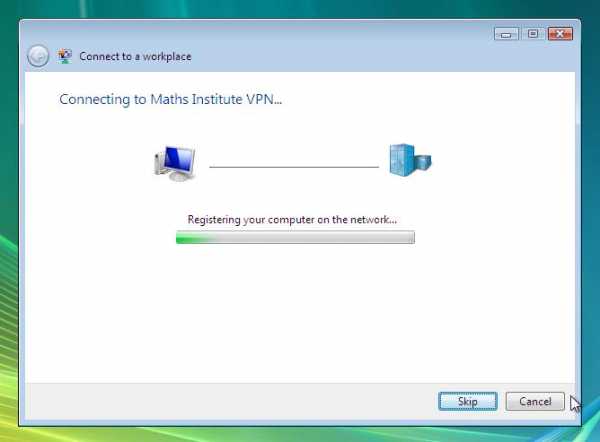

Затем укажите тип подключения пользователя (через Интернет или через модем), в данном случае выберите “Thought the Internet”.

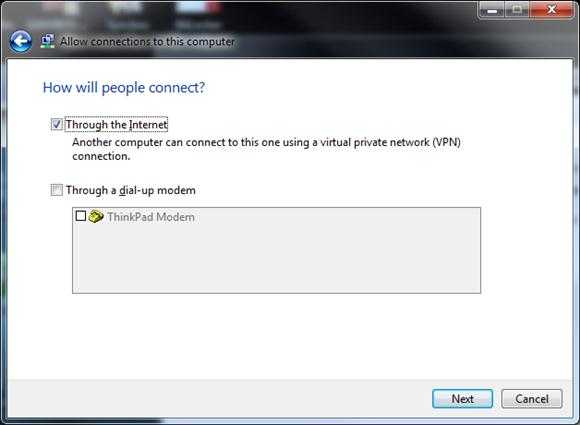

Затем укажите типы сетевых протоколов, которые будут использоваться для обслуживания входящего VPN подключения. Должен быть выбран как минимум TCP/IPv4.

Нажмите кнопку Properties и укажите IP адрес, который будет присвоен подключающемуся компьютеру (доступный диапазон можно задать вручную, либо указать что ip адрес выдаст DHCP сервер).

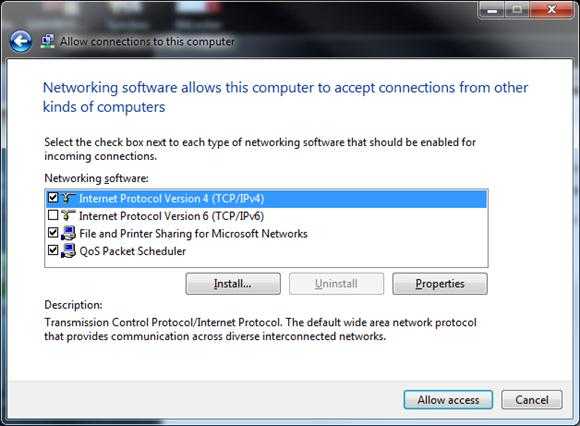

После того, как вы нажмете кнопку Allow access , Windows 7 автоматически настроит VPN сервер и появится окно с именем компьютера, которое нужно будет использоваться для подключения.

Вот и все VPN север настроен, и в окне сетевых подключений появится новое подключение с именем Incoming connections.

Есть еще несколько нюансов при организации домашнего VPN сервера на Windows 7.

Настройка межсетевых экранов

Между Вашим компьютером с Windows 7 и сетью Интернет могут находится файерволы, и для того, чтобы они пропускали входящее VPN соединение, Вам придется осуществить их донастройку. Настройка различных устройств весьма специфична и не может быть описана в рамках одной статьи, но главное уяснить правило – необходимо открыть порт VPN PPTP с номером 1723 и настроить форвард (переадресацию) подключений на машину с Windows 7, на которой поднят VPN сервер.

Нужно не забыть проверить параметры встроенного брандмауэра Windows. Откройте панель управления Advanced Settings в Windows Firewall, перейдите в раздел Inbound Rules (Входящие правила) и проверьте что правило “Routing and Remote Access (PPTP-In)” включено. Данное правило разрешает принимать входящие подключения по порту 1723

Проброс портов

Ниже я выложил скриншот, показывающий организацию проброса (форвардинг) порта на моем роутере от NetGear. На рисунке видно, что все внешние подключения на порт 1723 перенаправляются на машину Windows 7 (адрес которой статический).

Настройка VPN подключения

Чтобы подключиться к VPN серверу с Windows 7, на подключающейся машине-клиенте необходимо настроить VPN подключение

Для этого для нового VPN соединения задайте следующие параметры:

- Щелкните правой кнопкой по VPN подключению и выберите Properties.

- На вкладке Security в поле Type of VPN (тип VPN) выберите опцию Point to Point Tunneling Protocol (PPTP) и в разделе Data encryption выберите Maximum strength encryption (disconnect if server declines).

- Нажмите OK , чтобы сохранить настройки

winitpro.ru

VPN сервер средствами Windows 8

VPN (Virtual Private Network) – широко распространённая технология организации безопасного доступа к частным сетям (компьютерам) посредством публичной сети (Интеренет). Наиболее часто VPN подключения используются в различных организациях для организации удаленного доступа отдельных сотрудников (мобильных или находящихся в командировке) или целых филиалов к центральной сети организации.

В этой статье мы постараемся рассказать о том, как организовать собственный VPN сервер с помощью встроенных средств Windows 8 (без использования стороннего ПО). Такой VPN сервер, естественно не является универсальным решением и не позволяет реализовать сложные архитектуры удаленного доступа. Однако это заменяется простотой настройки и организации удаленного доступа, отсутствием необходимости приобретения и установки дополнительного ПО. VPN сервер на Windows 8, например, удобно использовать для безопасного удаленного доступа из Интернет к своему домашнему (рабочему ПК).

В основе службы VPN в Windows 8 лежит упрощенная версия службы Routing and Remote Access (RRAS) из серверной платформы Microsoft – Windows Server. Тип создаваемого VPN соединения – PPTP VPN.

Процедура настройки практически не отличается от описанной нами ранее инструкции по настройке VPN сервера на Windows 7, основные отличия в особенностях использования нового интерфейса Metro UI.

Естественно, нужно понимать, что для того, чтобы установить со своим компьютером VPN-подключение, необходимо, чтобы на нем (или на роутере, через который осуществляется интернет доступ) был назначен статический «белый» ip адрес, либо же в случае динамически-назначаемого адреса, нужно настроить DDNS (Dynamic Domain Name System).

Кроме того, необходимо на брандмауэре открыть пори 1723 (протокол PPTP — Point-To-Point-Tunneling), и в случае использования роутера, настроить форвардинг (проброс) данного порта на компьютер с Windows 8.

Настройка VPN сервера в Windows 8

Настройка проводится из-под учетной записи, обладающей правами администратора.

- Откройте в панели управления окно управления параметрами сетевых адаптеров (Win X -> Control Panel ->Network and Internet->Network and Sharing Center-> Change adapter settings).

- Зажмите клавишу alt и в верхнем меню выберите File->New incoming connection

- Далее необходимо выбрать учетную запись пользователя, которому будет разрешено установка VPN подключений с данной машиной. Можно создать отдельного пользователя с правами vpn- доступа (более безопасно) или указать существующего (возможно использование только локальных учетных записей, авторизация с помощью Active Directory невозможна).

- Далее укажем, что к данному компьютеру можно подключаться через интернет (опция Through the Internet)

- Затем необходимо выбрать какие сетевые протоколы будут задействованы для обслуживания входящего vpn-подключения. Выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties.

- Убедитесь, что отмечена опция Allow callers to access my local area network. В поле IP address assignment нужно определить каким образом будет Windows 8 назначать ip адресс компьютеру, который подключается по VPN: автоматически (встроенный DHCP сервер, который работает также при работе Windows 8 как точки доступа Wi-Fi) или из заданного диапазона. В том случае, если в вашей сети имеется более, чем одно сетевой устройство, с целью исключения конфликтов, желательно указать диапазон ip адресов, из которого будет выдаваться ip-адрес. Зададим диапазон 192.168.1.150-192.168.1.152

- Осталось нажать кнопку Allow access, и Windows 8 создаст и настроит собственный VPN сервер.

- В итоге в списке сетевых подключений появится новое с именем New Connection (для удобства его можно переименовать, например, в IncomingVPN).

- Все что, осталось, протестировать работу созданного vpn сервера на Windows 8 (естественно, если вы уже разобрались с порт-форвардингом, внешним ip адресом и брандмауэром ). Для этого необходимо с другого компьютера установить тестовое vpn подключение: подробнее в статье Настройка VPN соединения в Windows 8.

Если нужно, чтобы система при загрузке автоматически устанавливала vpn соединение с удаленным компьютером, рекомендуем познакомиться со статьей: Автостарт VPN в Windows.

В том случае, если на Win 8 необходимо организовать VPN сервер, который обслуживает более чем одно одновременное подключение, придется воспользоваться сторонним софтом, например OpenVPN или аналогом.

winitpro.ru

Настройка сервера OpenVPN на Windows

OpenVPN – один из вариантов VPN (virtual private network или частных виртуальных сетей), позволяющих реализовать передачу данных по специально созданному зашифрованному каналу. Таким образом можно соединить два компьютера или построить централизованную сеть с сервером и несколькими клиентами. В этой статье мы научимся создавать такой сервер и настраивать его.

OpenVPN – один из вариантов VPN (virtual private network или частных виртуальных сетей), позволяющих реализовать передачу данных по специально созданному зашифрованному каналу. Таким образом можно соединить два компьютера или построить централизованную сеть с сервером и несколькими клиентами. В этой статье мы научимся создавать такой сервер и настраивать его.

Настраиваем OpenVPN сервер

Как уже было сказано выше, с помощью технологии, о которой идет речь, мы можем передавать информацию по безопасному каналу связи. Это может быть обмен файлами или защищенный доступ в интернет через сервер, являющийся общим шлюзом. Для его создания нам не потребуется дополнительное оборудование и особые знания – все делается на том компьютере, который планируется использовать в качестве сервера VPN.

Для дальнейшей работы необходимо будет также настроить и клиентскую часть на машинах пользователей сети. Вся работа сводится к созданию ключей и сертификатов, которые затем передаются клиентам. Эти файлы позволяют при подключении к серверу получить IP-адрес и создать упомянутый выше зашифрованный канал. Вся информация, переданная по нему, может быть прочитана только при наличии ключа. Эта особенность позволяет значительно повысить безопасность и обеспечить сохранность данных.

Установка OpenVPN на машину-сервер

Инсталляция представляет собой стандартную процедуру с некоторыми нюансами, о которых и поговорим подробнее.

- Первым делом необходимо скачать программу по ссылке ниже.

Скачать OpenVPN

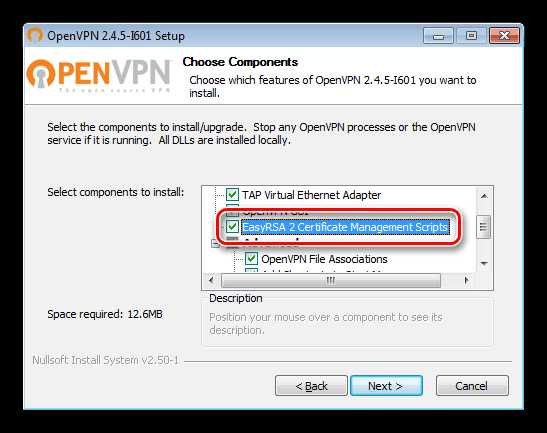

- Далее запускаем установщик и доходим до окна выбора компонентов. Здесь нам потребуется поставить галку возле пункта с названием «EasyRSA», что позволит создавать файлы сертификатов и ключей, а также управлять ими.

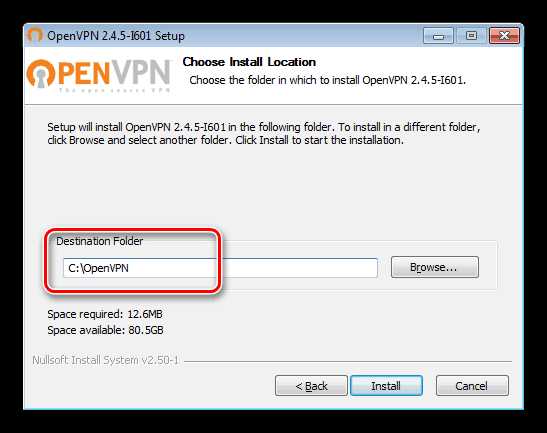

- Следующий шаг – выбор места для инсталляции. Для удобства поместим программу в корень системного диска С:. Для этого просто удалим лишнее. Должно получиться

C:\OpenVPN

Делаем мы это и для того, чтобы избежать сбоев при выполнении скриптов, так как пробелы в пути недопустимы. Можно, конечно, брать их в кавычки, но внимательность может и подвести, а искать ошибки в коде – дело непростое.

- После всех настроек устанавливаем программу в штатном режиме.

Настройка серверной части

При выполнении следующих действий следует быть максимально внимательным. Любые огрехи приведут к неработоспособности сервера. Еще одно обязательное условие – ваша учетная запись должна иметь права администратора.

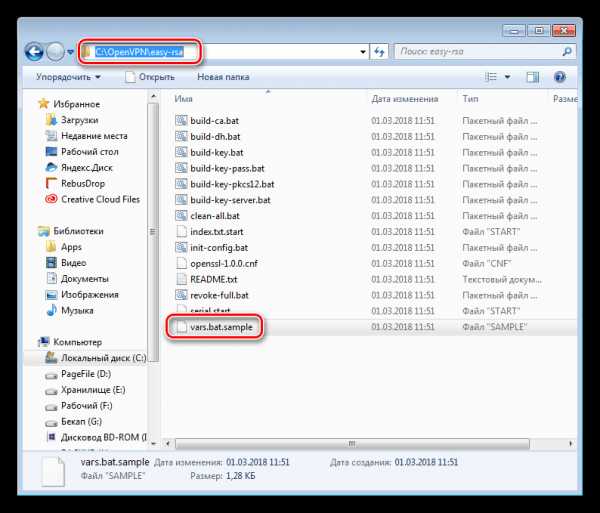

- Идем в каталог «easy-rsa», который в нашем случае находится по адресу

C:\OpenVPN\easy-rsa

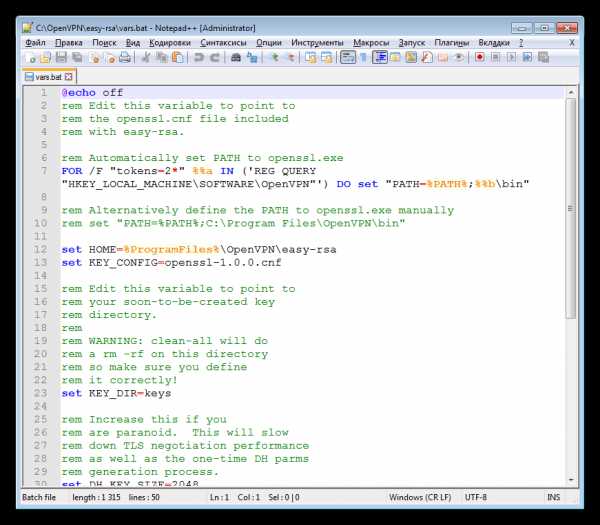

Находим файл vars.bat.sample.

Переименовываем его в vars.bat (удаляем слово «sample» вместе с точкой).

Открываем этот файл в редакторе Notepad++. Это важно, так как именно этот блокнот позволяет правильно редактировать и сохранять коды, что помогает избежать ошибок при их выполнении.

- В первую очередь удаляем все комментарии, выделенные зеленым цветом – они нам будут только мешать. Получим следующее:

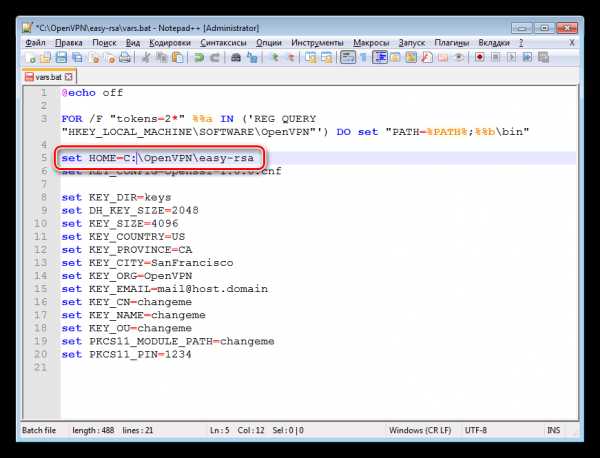

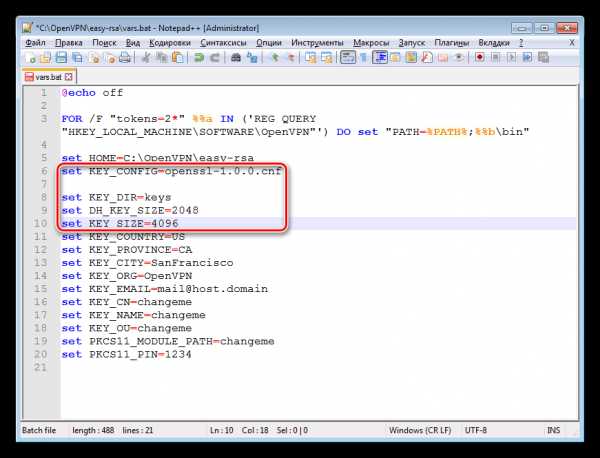

- Далее меняем путь к папке «easy-rsa» на тот, который мы указывали при установке. В данном случае просто удаляем переменную %ProgramFiles% и меняем ее на C:.

- Следующие четыре параметра оставляем без изменений.

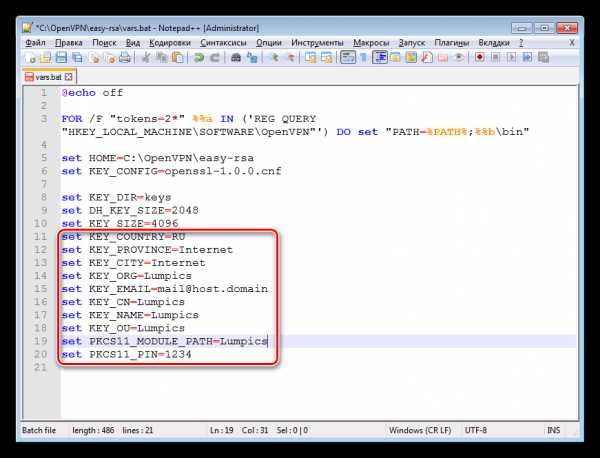

- Остальные строки заполняем произвольно. Пример на скриншоте.

- Сохраняем файл.

- Требуется также отредактировать следующие файлы:

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

В них нужно поменять команду

openssl

на абсолютный путь к соответствующему ей файлу openssl.exe. Не забываем сохранять изменения.

- Теперь открываем папку «easy-rsa», зажимаем SHIFT и кликаем ПКМ по свободному месту (не по файлам). В контекстном меню выбираем пункт «Открыть окно команд».

Запустится «Командная строка» с уже осуществленным переходом в целевой каталог.

- Вводим команду, указанную ниже, и нажимаем ENTER.

vars.bat

- Далее запускаем еще один «батник».

clean-all.bat

- Повторяем первую команду.

- Следующий шаг – создание необходимых файлов. Для этого используем команду

build-ca.bat

После выполнения система предложит подтвердить данные, которые мы вносили в файл vars.bat. Просто несколько раз нажимаем ENTER, пока не появится исходная строка.

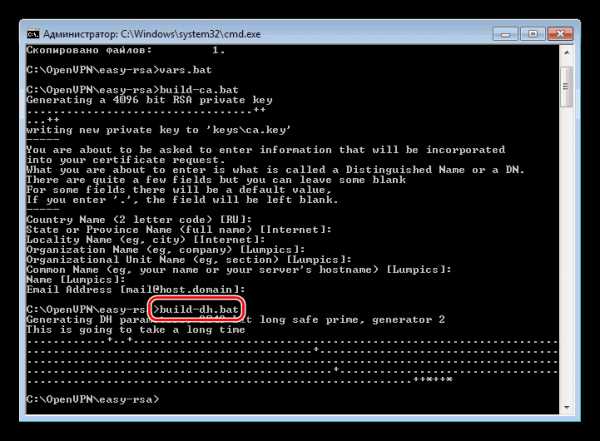

- Создаем DH-ключ с помощью запуска файла

build-dh.bat

- Готовим сертификат для серверной части. Здесь есть один важный момент. Ему нужно присвоить то имя, которое мы прописали в vars.bat в строке «KEY_NAME». В нашем примере это Lumpics. Команда выглядит следующим образом:

build-key-server.bat Lumpics

Здесь также необходимо подтвердить данные с помощью клавиши ENTER, а также два раза ввести букву «y» (yes), где потребуется (см. скриншот). Командную строку можно закрыть.

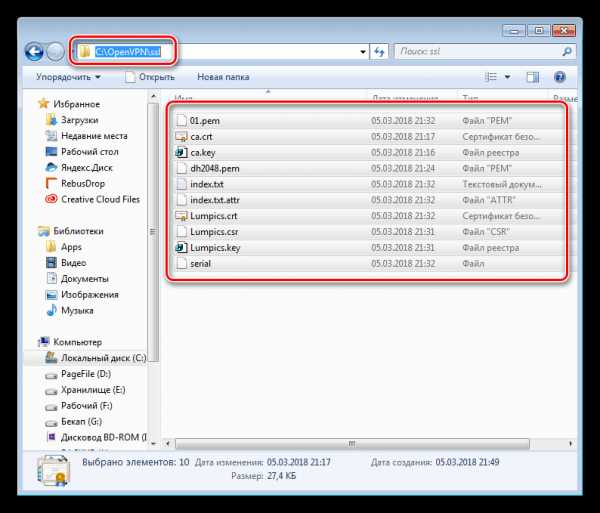

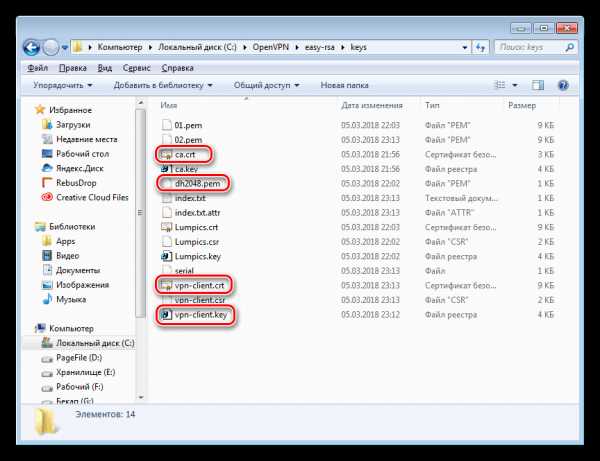

- В нашем каталоге «easy-rsa» появилась новая папка с названием «keys».

- Ее содержимое требуется скопировать и вставить в папку «ssl», которую необходимо создать в корневом каталоге программы.

Вид папки после вставки скопированных файлов:

- Теперь идем в каталог

C:\OpenVPN\config

Создаем здесь текстовый документ (ПКМ – Создать – Текстовый документ), переименовываем его в server.ovpn и открываем в Notepad++. Вносим следующий код:

port 443proto udpdev tundev-node "VPN Lumpics"dh C:\\OpenVPN\\ssl\\dh3048.pemca C:\\OpenVPN\\ssl\\ca.crtcert C:\\OpenVPN\\ssl\\Lumpics.crtkey C:\\OpenVPN\\ssl\\Lumpics.keyserver 172.16.10.0 255.255.255.0max-clients 32keepalive 10 120client-to-clientcomp-lzopersist-keypersist-tuncipher DES-CBCstatus C:\\OpenVPN\\log\\status.loglog C:\\OpenVPN\\log\\openvpn.logverb 4mute 20

Обратите внимание, что названия сертификатов и ключей должны совпадать с расположенными в папке «ssl».

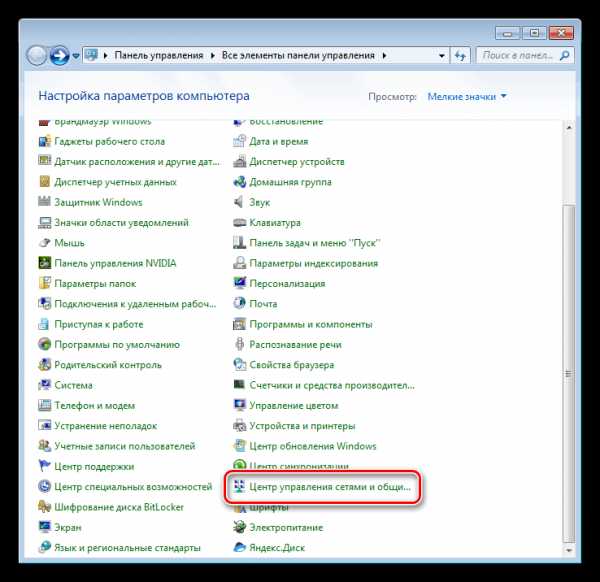

- Далее открываем «Панель управления» и переходим в «Центр управления сетями».

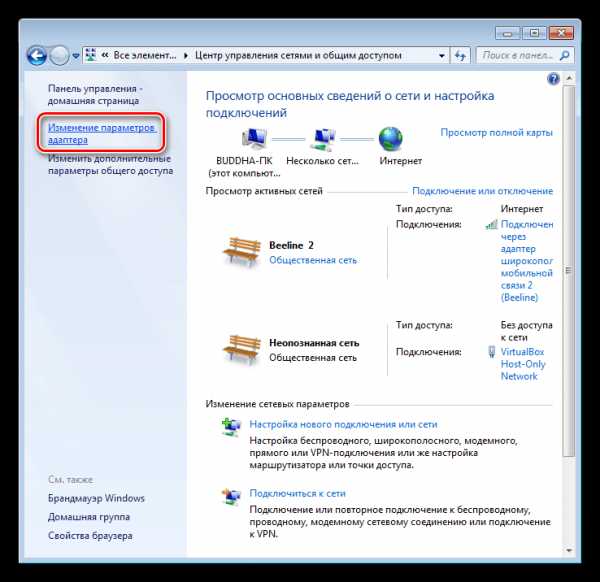

- Нажимаем на ссылку «Изменение параметров адаптера».

- Здесь нам нужно найти подключение, осуществляемое через «TAP-Windows Adapter V9». Сделать это можно, нажав по соединению ПКМ и перейдя к его свойствам.

- Переименовываем его в «VPN Lumpics» без кавычек. Это название должно совпадать с параметром «dev-node» в файле server.ovpn.

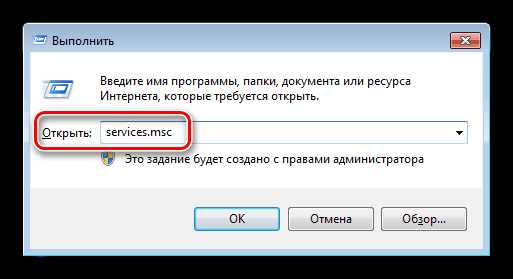

- Заключительный этап – запуск службы. Нажимаем сочетание клавиш Win+R, вводим строку, указанную ниже, и жмем ENTER.

services.msc

- Находим сервис с названием «OpenVpnService», кликаем ПКМ и идем в его свойства.

- Тип запуска меняем на «Автоматически», запускаем службу и нажимаем «Применить».

- Если мы все сделали правильно, то возле адаптера должен пропасть красный крестик. Это значит, что подключение готово к работе.

Настройка клиентской части

Перед началом настройки клиента необходимо совершить несколько действий на серверной машине – сгенерировать ключи и сертификат для настройки подключения.

- Идем в каталог «easy-rsa», затем в папку «keys» и открываем файл index.txt.

- Открываем файл, удаляем все содержимое и сохраняем.

- Переходим обратно в «easy-rsa» и запускаем «Командную строку» (SHIFT+ПКМ – Открыть окно команд).

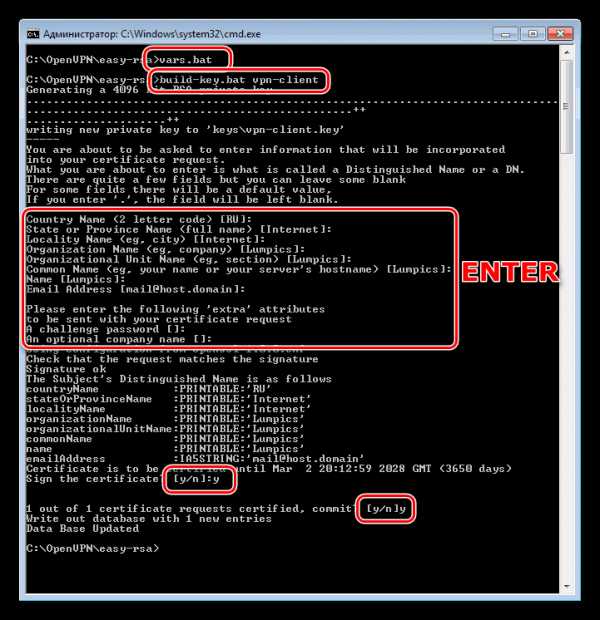

- Далее запускаем vars.bat, а затем создаем клиентский сертификат.

build-key.bat vpn-client

Это общий сертификат для всех машин в сети. Для повышения безопасности можно сгенерировать для каждого компьютера свои файлы, но назвать их по-другому (не «vpn-client», а «vpn-client1» и так далее). В этом случае необходимо будет повторить все действия, начиная с очистки index.txt.

- Заключительное действие – перенос файлов vpn-client.crt, vpn-client.key, ca.crt и dh3048.pem клиенту. Сделать это можно любым удобным способом, например, записать на флешку или передать по сети.

Работы, которые необходимо выполнить на клиентской машине:

- Устанавливаем OpenVPN обычным способом.

- Открываем каталог с установленной программой и переходим в папку «config». Сюда необходимо вставить наши файлы сертификатов и ключей.

- В этой же папке создаем текстовый файл и переименовываем его в config.ovpn.

- Открываем в редакторе и прописываем следующий код:

clientresolv-retry infinitenobindremote 192.168.0.15 443proto udpdev tuncomp-lzoca ca.crtcert vpn-client.crtkey vpn-client.keydh dh3048.pemfloatcipher DES-CBCkeepalive 10 120persist-keypersist-tunverb 0

В строке «remote» можно прописать внешний IP-адрес серверной машины – так мы получим доступ в интернет. Если оставить все как есть, то будет возможно только соединение с сервером по зашифрованному каналу.

- Запускаем OpenVPN GUI от имени администратора с помощью ярлыка на рабочем столе, затем в трее находим соответствующую иконку, жмем ПКМ и выбираем первый пункт с названием «Подключиться».

На этом настройка сервера и клиента OpenVPN завершена.

Заключение

Организация собственной VPN-сети позволит вам максимально защитить передаваемую информацию, а также сделать интернет-серфинг более безопасным. Главное – быть внимательнее при настройке серверной и клиентской части, при правильных действиях можно будет пользоваться всеми преимуществами частной виртуальной сети.

Мы рады, что смогли помочь Вам в решении проблемы. Задайте свой вопрос в комментариях, подробно расписав суть проблемы. Наши специалисты постараются ответить максимально быстро.Помогла ли вам эта статья?

Да Нетlumpics.ru

Установка VPN сервера на Windows Server 2016

В этом кратком руководстве мы опишем процесс установки и настройке VPN-сервера на базе Windows Server. Все действия, описанные в этой статье, были выполнены на Windows Server 2016, но эта инструкция подходит для любой современной серверной операционной системы Windows, начиная с Windows Server 2008 R2 и заканчивая Windows Server 2016.

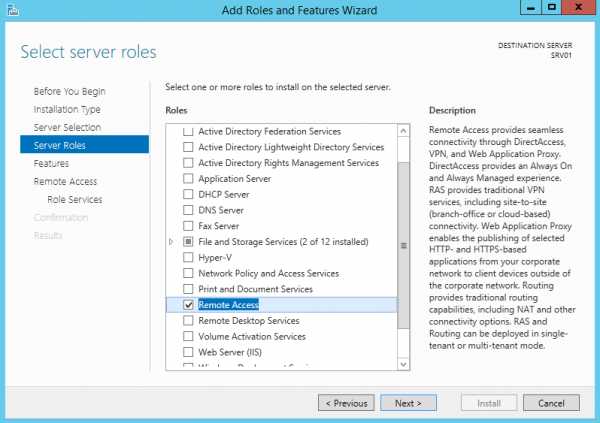

Итак, давайте начнем. Прежде всего нам нужно настроить роль удаленного доступа (Remote Access). Для этого в оснастке Server Manager запустите мастер добавления ролей и выберите роль Remote Access.

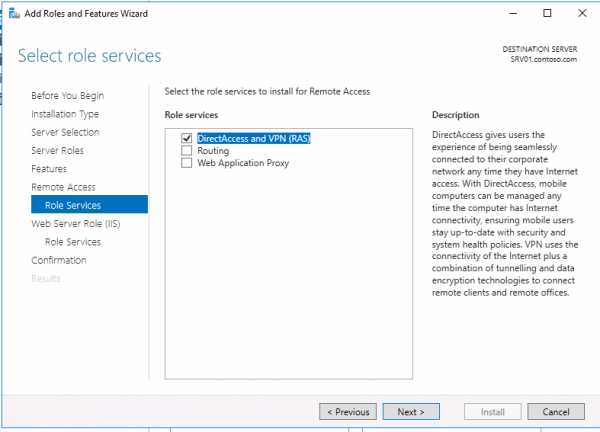

Затем, в списке служб роли выберите опцию «DirectAccess and VPN (RAS)«.

В дополнение к роли удаленного доступа и средствам управления, также автоматически будут установлены веб-сервер IIS и внутренняя база данных Windows (WID). Полный список установленных функций можно просмотреть в окончательном окне мастера, появляющимся перед тем, как вы подтвердите установку.

Установить роль Remote Access вместе со всеми необходимыми опциями можно всего одной командой PowerShell:

Install-WindowsFeature -Name DirectAccess-VPN -IncludeAllSubFeature -IncludeManagementTools

После установки роли вам необходимо включить и настроить службу с помощью оснастки «Маршрутизация и удаленный доступ» (Routing and Remote Access) — rrasmgmt.msc.

В оснастке RRAS выберите имя сервера, щелкните правой кнопкой мыши и выберите «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) в открывшемся меню.

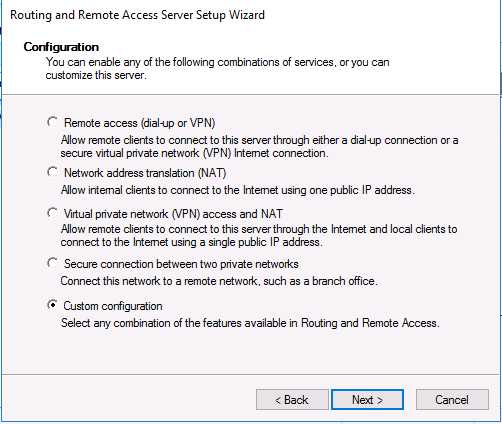

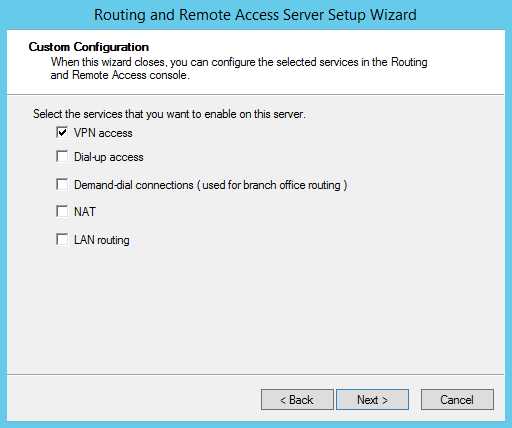

В мастере настройки выберите пункт Custom configuration.

В списке служб выберите опцию VPN access.

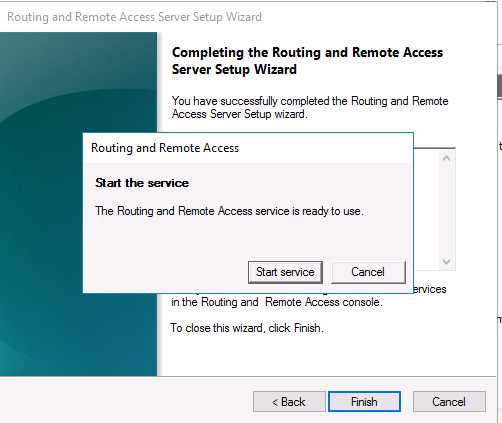

После этого система предложит вам запустить службу Маршрутизации и удаленного доступа.

Служба VPN установлена и включена, теперь ее необходимо настроить. Снова откройте меню сервера и выберите пункт «Свойства».

Перейдите на вкладку IPv4. Если у вас нет DHCP-серверов в сети, вам необходимо указать диапазон IP-адресов, которые будут получать клиенты при подключении к VPN-серверу.

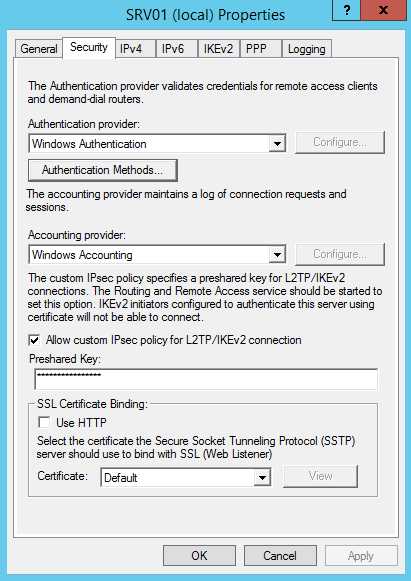

Кроме того, на вкладке Security вы можете настроить параметры безопасности — выбрать тип проверки подлинности, установить предварительный общий ключ для L2TP или выбрать сертификат для SSTP.

И еще пара нужных моментов, которые следует иметь в виду при настройке VPN-сервера.

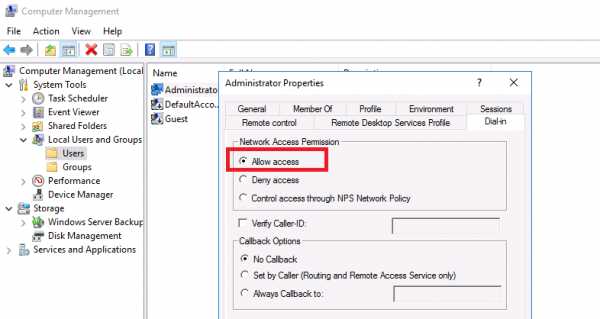

Во-первых, вам нужно указать пользователей, которых будет разрешено подключаться к этому VPN-серверу. Для автономного сервера настройка выполняется локально, в оснастке «Управление компьютером». Чтобы запустить оснастку, вам нужно выполнить команду compmgmt.msc, затем перейдите в раздел «Локальные пользователи и группы». Затем вам нужно выбрать пользователя, открыть его свойства, а на вкладке «Dial-In» отметьте пункт «Разрешить доступ» (Allow access). Если компьютер является членом домена Active Directory, те же настройки можно сделать из оснастки ADUC.

Во-вторых, проверьте, открыты ли все необходимые порты на брандмауэре Windows и межсетевом экране, осуществляющим NAT-трансляцию. Теоретически, когда вы устанавливаете роль RRAS, соответствующие правила автоматически включаются, но на всякий случай проверьте их самостоятельно. Список разрешенных правил для входящего трафика:

- Routing and Remote Access (GRE-In) — протокол 47 (GRE)

- Routing and Remote Access (L2TP-In) – TCP/1701, UDP/500, UDP/4500 и протокол 50 (ESP)

- Routing and Remote Access (PPTP-In) — TCP/1723

- Secure Socket Tunneling protocol (SSTP-in) – TCP/443

Если ваш VPN-сервер находится за NAT, для корректной установки VPN-соединения по протоколу L2TP/ipsec, на стороне клиента необходимо в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent создать ключ с именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

На этом все. Теперь, когда у вас имеется настроенный VPN-сервер, вы можете подключиться к нему с помощью VPN-клиента.

vmblog.ru

Настройка VPN сервера в Windows

Данная статья представляет из себя ″Quick guide″ по настройке VPN сервера на базе Windows. Все описанные в статье действия производились на Windows Server 2012 R2, но инструкция подходит для любой более менее актуальной (на данный момент) серверной операционной системы Windows, начиная с Windows Server 2008 R2 и заканчивая Windows Server 2016.

Итак начнем. Первое, что нам необходимо сделать — это установить роль удаленного доступа. Для этого в оснастке Server Manager запускаем мастер добавления ролей и выбираем роль «Remote Access» со всеми дополнительными фичами.

И затем в списке сервисов для данной роли выбираем «DirectAccess and VPN (RAS)».

Кроме роли удаленного доступа и инструментов управления будут дополнительно установлены web-сервер IIS и внутренняя база данных Windows. Полный список устанавливаемых компонентов можно просмотреть в финальном окне мастера, перед подтверждением запуска установки.

Все то же самое, только гораздо быстрее, можно проделать с помощью PowerShell. Для этого надо открыть консоль и выполнить команду:

Install-WindowsFeature -Name Direct-Access-VPN -IncludeAllSubFeature -IncludeManagementTools

После установки роли нам потребуется включить и настроить службу с помощью оснастки «Routing and Remote Access». Для ее открытия жмем Win+R и вводим команду rrasmgmt.msc.

В оснастке выбираем имя сервера, жмем правой клавишей мыши и в открывшемся меню выбираем пункт «Configure and Enable Routing and Remote Access».

В окне мастера настройки выбираем пункт «Custom configuration».

И отмечаем сервис «VPN access».

В завершение настройки стартуем сервис удаленного доступа.

Сервис VPN установлен и включен, теперь необходимо сконфигурировать его нужным нам образом. Опять открываем меню и выбираем пункт «Properties».

Переходим на вкладку IPv4. Если у вас в сети нет DHCP сервера, то здесь надо задать диапазон IP адресов, которые будут получать клиенты при подключении к серверу.

Дополнительно на вкладке «Security» можно настроить параметры безопасности — выбрать тип аутентификации, задать предварительный ключ (preshared key) для L2TP или выбрать сертификат для SSTP.

И еще пара моментов, без которых подключение по VPN не сможет состояться.

Во первых, необходимо выбрать пользователей, которые имеют разрешения подключаться к данному серверу. Для отдельно стоящего сервера настройка производится локально, в оснастке «Computer Management». Для запуска оснастки надо выполнить команду compmgmt.msc, после чего перейти в раздел «Local Users and Groups». Затем надо выбрать пользователя, открыть его свойства и на вкладке «Dial-In» отметить пункт «Allow access». Если же компьютер является членом домена Active Directory, то эти же настройки можно произвести из консоли «Active Directory Users and Computers».

И во вторых, необходимо проверить, открыты ли нужные порты на файерволле. Теоретически при добавлении роли соответствующие правила включаются автоматически, но лишний раз проверить не помешает.

На этом все. Теперь VPN сервер настроен и к нему можно подключаться.

windowsnotes.ru

Настройка VPN сервера на базе Windows Server 2012 R2

В этой статье мы покажем, как установить и настроить простейший VPN сервер на базе Windows Server 2012 R2, который можно эксплуатировать в небольшой организации или в случае использования отдельно-стоящего сервера (т.н. hosted-сценариях).

Примечание. Данный мануал не рекомендуется использовать в качестве справочника для организации VPN сервера в крупной корпоративной сети. В качестве enterprise-решения предпочтительнее развернуть Direct Access и использовать его для удаленного доступа (который, кстати говоря, настроить теперь намного проще, чем в Windows 2008 R2).В первую очередь необходимо установить роль “Remote Access”. Сделать это можно через консоль Server Manager или PowerShell (немого ниже).

В роли Remote Access нас интересует служба “DirectAccess and VPN (RAS)” . Установим ее (установка службы тривиальна, на последующих шагах все настройки можно оставить по-умолчанию. Будут установлены веб сервер IIS, компоненты внутренней базы Windows — WID).

После окончания работы мастера нажмите ссылку “Open the Getting Started Wizard“, в результате чего запустится мастера настройки RAS-сервера.

Службу RAS с помощью Powershell можно установить командой:

Install-WindowsFeatures RemoteAccess -IncludeManagementToolsТак как нам не требуется разворачивать службу DirectAccess, укажем, что нам нужно установить только сервер VPN (пункт “Deploy VPN only“).

После чего откроется знакомая MMC консоль Routing and Remote Access. В консоли щелкните правой кнопкой по имени сервера и выберите пункт “Configure and Enable Routing and Remote Access“.

Запустится мастер настройки RAS-сервера. В окне мастера выберем пункт “Custom configuration“, а затем отметим опцию “VPN Access”.

После окончания работы мастера система предложит запустить службу Routing and Remote Access. Сделайте это.

В том случае, если между вашим VPN сервером и внешней сетью, откуда будут подключаться клиенты (обычно это Интернет), есть файервол, необходимо открыть следующие порты и перенаправить трафик на эти порты к вашему VPN серверу на базе Windows Server 2012 R2:

- Для PPTP: TCP — 1723 и Protocol 47 GRE (также называется PPTP Pass-through)

- Для SSTP: TCP 443

- Для L2TP over IPSEC: TCP 1701 и UDP 500

После установки сервера, необходимо в свойствах пользователя разрешить VPN доступ. Если сервер включен в домен Active Directory, сделать это нужно в свойствах пользователя в консоли ADUC, если же сервер локальный – в свойствах пользователя в консоли Computer Management (Network Access Permission – Allow access).

Если вы не используете сторонний DHCP сервер, который раздает vpn-клиентам IP адреса, необходимо в свойствах VPN сервера на вкладке IPv4 включить “Static address pool” и указать диапазон раздаваемых адресов.

Примечание. Раздаваемые сервером IP адреса в целях корректной маршрутизации не должны пересекаться с ip адресацией на стороне VPN клиента.

Осталось настроить VPN клиент и протестировать (как настроить vpn-клиент в Windows 8).

Совет. VPN сервер также можно организовать и на базе клиентской ОС. Подробно это описано в статьях:winitpro.ru

- Намертво зависает компьютер помогает только перезагрузка

- Как зайти в чужой вк без уведомления

- Как в линукс программы устанавливать

- Непубличные ip адреса

- Почему вай фай постоянно отключается на телефоне

- 580 слов

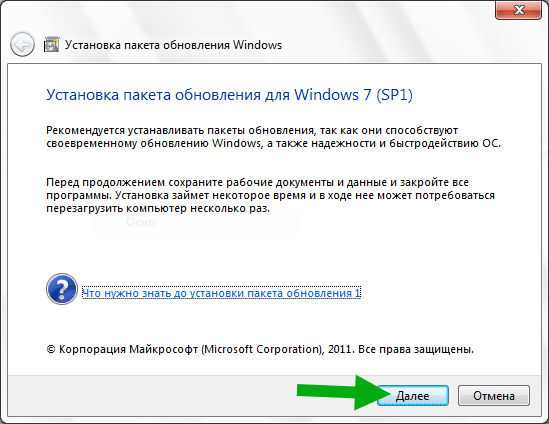

- Sp1 что это

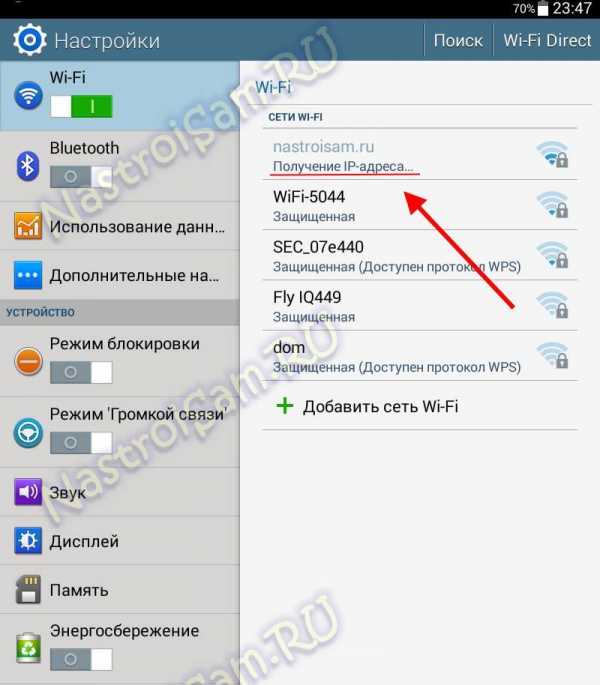

- Получить ip адрес

- Сканирование в виндовс 7

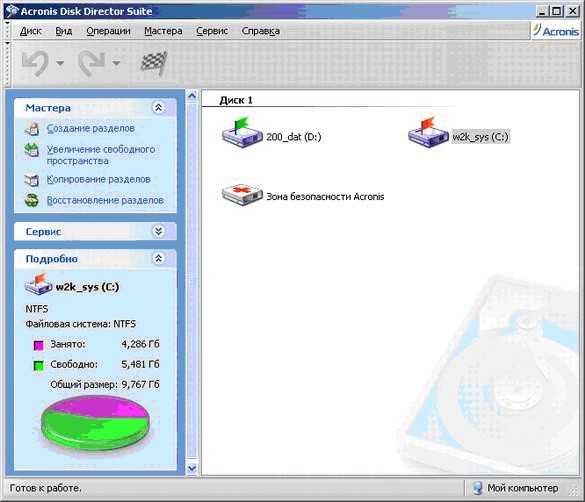

- Acronis disk director что это за программа

- Как удалить с компьютера навязчивую рекламу