Настройка политик запросов на подключениеConfigure Connection Request Policies. Windows 2018 настройка radius

Настройка RADIUS на Kerio Control 8.6.2

На работе для учета и контроля интернет трафика я использую очень удобный межсетевой экран Kerio Control. Его быстрота развертывания, и удобность настройки, делает его одним из лучших решений на рынке.

В данной статье я постараюсь объяснить как правильно за пару минут настроить RADIUS сервер на Kerio Control.

Вообще что такое RADIUS и зачем он нужен. Из википедии

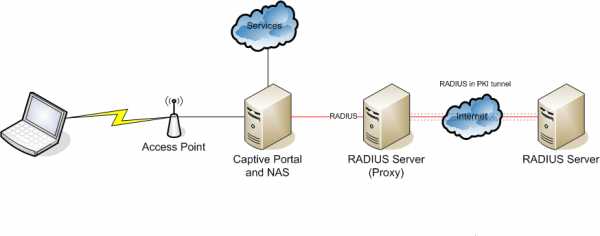

RADIUS (англ.Remote Authentication in Dial-In User Service) — протокол для реализации аутентификации, авторизации и сбора сведений об использованных ресурсах, разработанный для передачи сведений между центральной платформой и оборудованием. Этот протокол применялся для системы тарификации использованных ресурсов конкретным пользователем/абонентом. Центральная платформа и оборудование Dial-Up доступа (NAS[1] с системой автоматизированного учёта услуг (биллинга)),

Простыми словами RADIUS — это механизм аутентификации Wi-Fi с логином и паролем для каждого пользователя.

- Для начала нам потребуется установленный и настроенный сервер Kerio Control. На момент написания статьи я использую версию 8.6.2.

- Сертификат сервера Kerio Control

- Далее нам потребуется wi-fi роутрер с поддержкой механизма аутентификации WPA/WPA2 — Enterprise (Я использую Tp-Link TL-WR1042ND)

И так приступим.

1.1 Подключаемся к серверу Kerio Control.

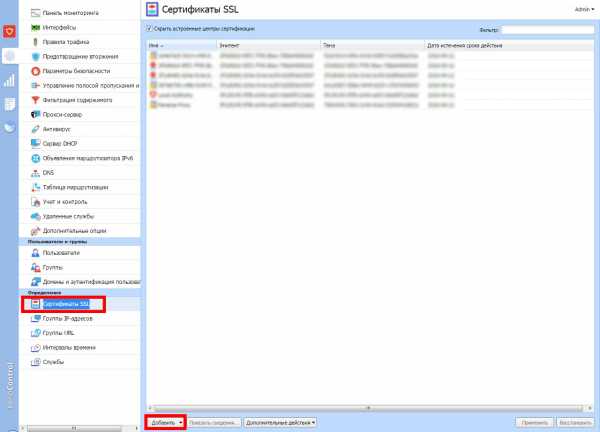

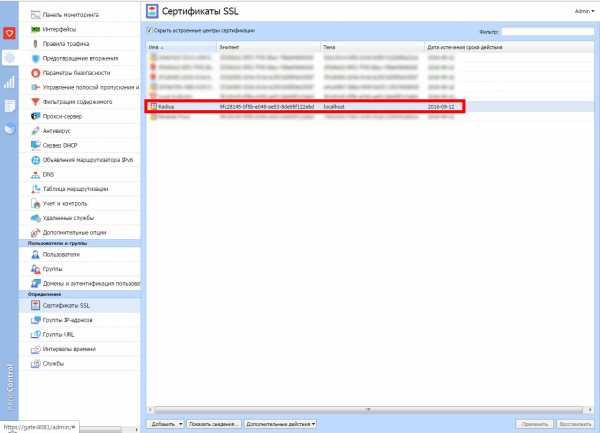

1.2 Заходим во вкладку Сертификаты SSL.

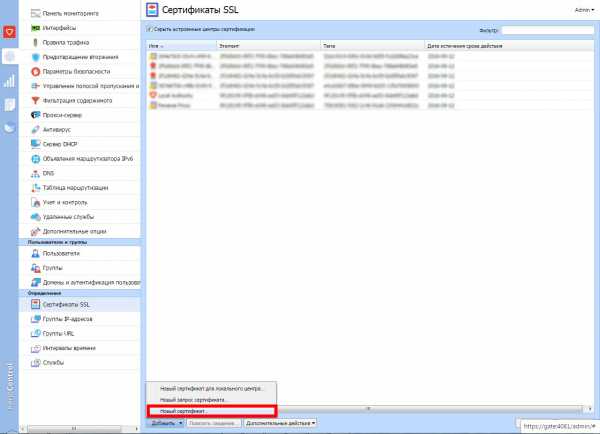

1.3 Жмем на кнопку добавить, выбираем добавить новый сертификат

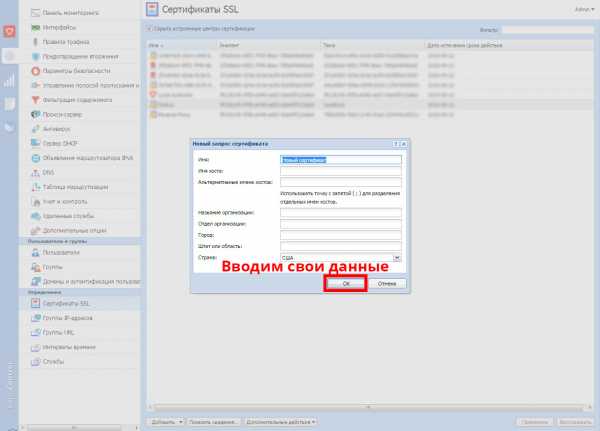

1.4 Вводим свои данные для сертификата

1.5 Жмем ОК, далее применить

Все поздравляем, сертификат создан.

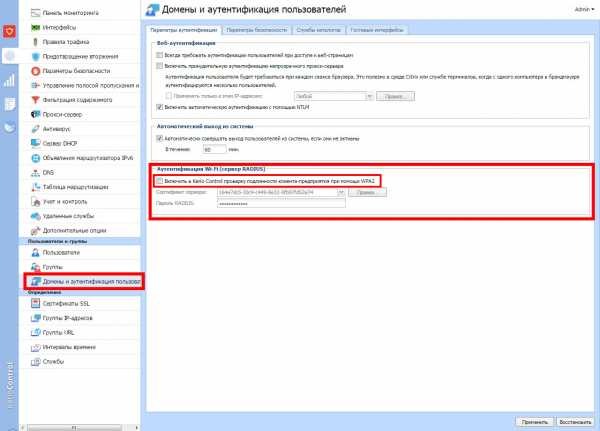

1.6 Далее переходим во вкладку Домены и аутентификация пользователей находим в ней Аутентификация Wi-Fi (сервер RADIUS)

1.7 Включаем в Kerio Control проверку подлинности клиента-предприятия при помощи WPA2

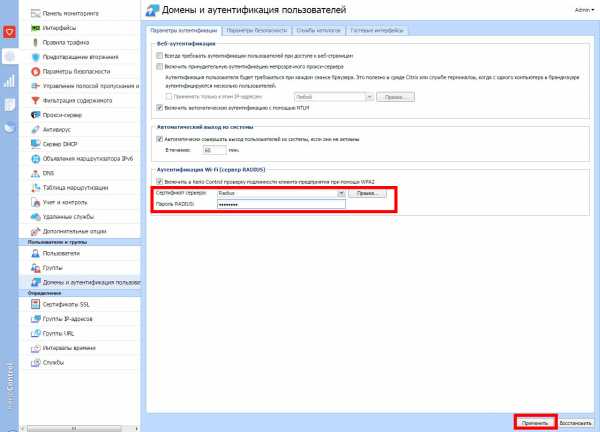

1.8 Далее выбираем наш сертификат и вводим пароль для RADIUS сервера

На этом настройка Kerio Control закончена.

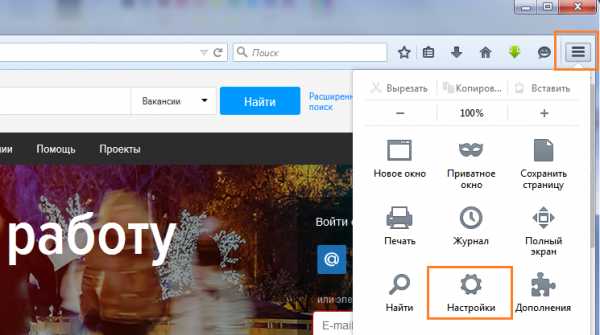

2.1 Переходим в настройки роутера

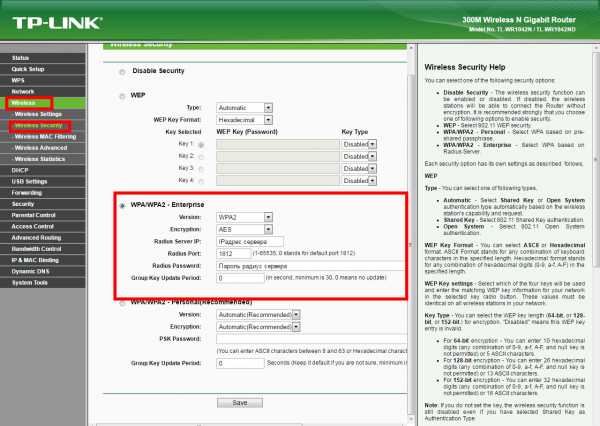

2.2 Заходим во вкладку Wireless -> Wireless Security

Выбираем тип защиты WPA/WPA2 — Enterprise

Вводим IP адрес сервера Kerio Control и пароль от RADIUS сервера

Жмем на кнопку сохранить

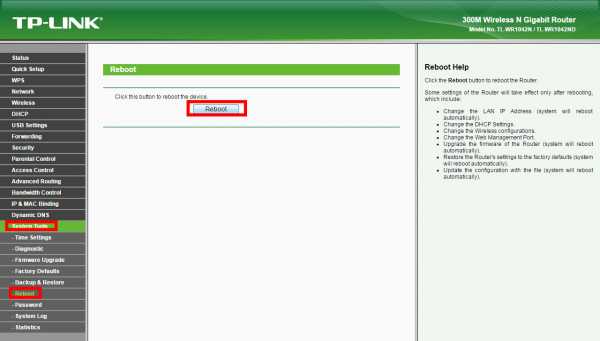

2.3 Потом переходим во вкладку System Tools -> Reboot и перезагружаем устройство.

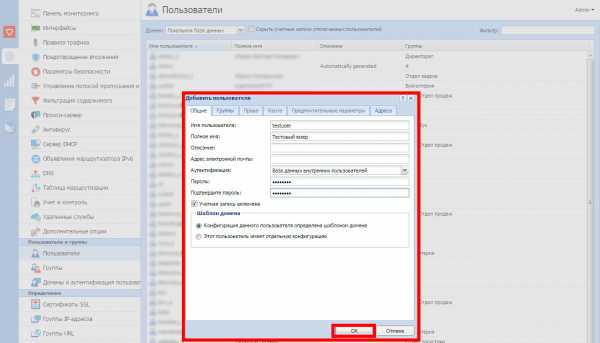

3.1 Далее для проверки необходимо создать нового пользователя, либо указать пароль уже ранее созданному пользователю.

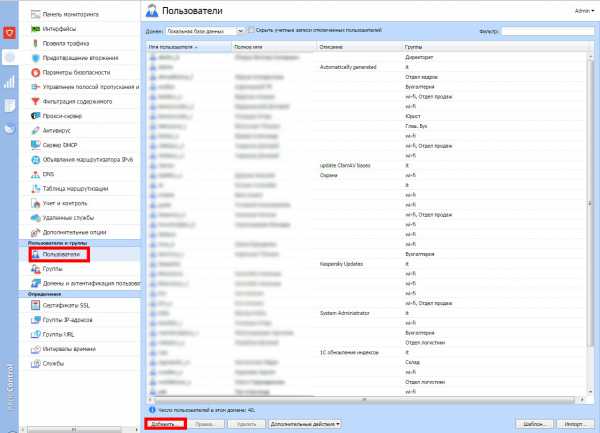

3.2 Заходим на сервер Kerio Control, переходим во вкладку пользователи

3.3 Жмем добавить нового пользователя вводим имя пользователя и указываем пароль.

3.4 И так проверяем подключение. Если вы все сделали правильно то вы должны спокойно подключиться и пользоваться))

О способах подключения к RADIUS серверу я опишу в следующей статье.

Статья помогла? Поблагодари автора, он ведь старался

loginit.ru

RADIUS-клиентов | Microsoft Docs

- 10.04.2018

- Время чтения: 7 мин

В этой статье

Область применения: Windows Server (канал точками годовой), Windows Server 2016Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

Сервер удаленного доступа (NAS) — это устройство, которое обеспечивает некоторый уровень доступа к более крупной сети.A network access server (NAS) is a device that provides some level of access to a larger network. С помощью инфраструктуры RADIUS NAS также является клиента RADIUS, отправки запросов на подключение и сообщения учета RADIUS-сервер для проверки подлинности, авторизации и учету.A NAS using a RADIUS infrastructure is also a RADIUS client, sending connection requests and accounting messages to a RADIUS server for authentication, authorization, and accounting.

Примечание

Клиентские компьютеры, например ноутбуков и другие компьютеры с клиентскими операционными системами, не являются клиентами RADIUS.Client computers, such as laptop computers and other computers running client operating systems, are not RADIUS clients. Клиенты RADIUS — это серверы доступа к сети — например точки беспроводного доступа, коммутаторы с проверкой подлинности 802.1 X, серверы виртуальных частных сетей (VPN) и серверы удаленного доступа — так, как они используют протокол RADIUS для взаимодействия с серверами RADIUS, например (NPS) сервера политики сети.RADIUS clients are network access servers - such as wireless access points, 802.1X authenticating switches, virtual private network (VPN) servers, and dial-up servers - because they use the RADIUS protocol to communicate with RADIUS servers such as Network Policy Server (NPS) servers.

Чтобы развернуть сервер политики сети как RADIUS-сервер или прокси-сервера RADIUS, необходимо настроить RADIUS-клиентов на сервере политики сети.To deploy NPS as a RADIUS server or a RADIUS proxy, you must configure RADIUS clients in NPS.

Примеры клиента RADIUSRADIUS client examples

Приведены примеры серверы доступа к сети.Examples of network access servers are:

- Серверы доступа к сети, обеспечивающие подключения удаленного доступа к сети организации или в Интернете.Network access servers that provide remote access connectivity to an organization network or the Internet. Пример — это компьютер, под управлением операционной системы Windows Server 2016 и службу удаленного доступа, которая предоставляет либо традиционное удаленного доступа или виртуальной частной сети (VPN) службы удаленного доступа к сети организации.An example is a computer running the Windows Server 2016 operating system and the Remote Access service that provides either traditional dial-up or virtual private network (VPN) remote access services to an organization intranet.

- Точки беспроводного доступа, предоставляющие доступ к сети организации, с помощью беспроводных технологий передачи и приема на физическом уровне.Wireless access points that provide physical layer access to an organization network using wireless-based transmission and reception technologies.

- Коммутаторы, которые обеспечивают доступ к сети организации, с помощью традиционных Сетевых технологий, таких как Ethernet на физическом уровне.Switches that provide physical layer access to an organization's network, using traditional LAN technologies, such as Ethernet.

- RADIUS-прокси, которые переадресовывать запросы на подключение на RADIUS-серверы, которые являются членами группы внешних серверов RADIUS, настроенного на прокси-сервера RADIUS.RADIUS proxies that forward connection requests to RADIUS servers that are members of a remote RADIUS server group that is configured on the RADIUS proxy.

Запросов доступа RADIUSRADIUS Access-Request messages

RADIUS-клиенты создавать сообщения запроса доступа RADIUS и переадресовать их на прокси-сервера RADIUS или сервера RADIUS или переадресации сообщений запроса доступа, RADIUS-сервер, который они получили от другого клиента RADIUS, но не создали сами.RADIUS clients either create RADIUS Access-Request messages and forward them to a RADIUS proxy or RADIUS server, or they forward Access-Request messages to a RADIUS server that they have received from another RADIUS client but have not created themselves.

RADIUS-клиенты не обрабатывают сообщения запроса доступа по проверке подлинности, авторизации и учету.RADIUS clients do not process Access-Request messages by performing authentication, authorization, and accounting. Только серверы RADIUS выполняют следующие функции.Only RADIUS servers perform these functions.

Сервер политики сети, однако можно настроить как RADIUS-прокси и RADIUS-сервера одновременно, чтобы он обрабатывает некоторые сообщения запроса доступа и перенаправляет другие сообщения.NPS, however, can be configured as both a RADIUS proxy and a RADIUS server simultaneously, so that it processes some Access-Request messages and forwards other messages.

Сервер политики сети как RADIUS-клиентаNPS as a RADIUS client

Если настроен в качестве RADIUS-прокси для пересылки сообщения запроса доступа на другие RADIUS-серверы для обработки, NPS действует в качестве клиента RADIUS.NPS acts as a RADIUS client when you configure it as a RADIUS proxy to forward Access-Request messages to other RADIUS servers for processing. При использовании сервера политики сети как RADIUS-прокси, необходимы следующие общие настройки:When you use NPS as a RADIUS proxy, the following general configuration steps are required:

Серверы доступа к сети, таких как точки беспроводного доступа и VPN-серверы, настраиваются с помощью IP-адрес прокси-сервера политики сети как назначенного RADIUS-сервера или сервера проверки подлинности.Network access servers, such as wireless access points and VPN servers, are configured with the IP address of the NPS proxy as the designated RADIUS server or authenticating server. Это позволяет серверы доступа к сети, которые создают сообщения запроса доступа на основе сведений, полученных от клиентов доступа, перенаправлять сообщения прокси-сервера политики сети.This allows the network access servers, which create Access-Request messages based on information they receive from access clients, to forward messages to the NPS proxy.

Прокси-сервера политики сети можно настроить, добавив каждого сервера доступа к сети как RADIUS-клиента.The NPS proxy is configured by adding each network access server as a RADIUS client. Это действие позволяет серверу политики сети для получения сообщений от серверы доступа к сети и взаимодействовать с ними с проверки подлинности.This configuration step allows the NPS proxy to receive messages from the network access servers and to communicate with them throughout authentication. Кроме того чтобы указать, какие сообщения запроса доступа для пересылки в один или несколько серверов RADIUS настраиваются политики запросов на прокси-сервер политики сети.In addition, connection request policies on the NPS proxy are configured to specify which Access-Request messages to forward to one or more RADIUS servers. Эти политики также настроены группы внешних серверов RADIUS, которую сервер политики сети для отправки сообщений, полученные от серверы доступа к сети.These policies are also configured with a remote RADIUS server group, which tells NPS where to send the messages it receives from the network access servers.

Политики сети или другие RADIUS-серверы, которые являются членами группы внешних серверов RADIUS на сервере политики сети настроены на получение сообщений из прокси-сервера политики сети.The NPS or other RADIUS servers that are members of the remote RADIUS server group on the NPS proxy are configured to receive messages from the NPS proxy. Это достигается путем настройки прокси-сервера политики сети как RADIUS-клиента.This is accomplished by configuring the NPS proxy as a RADIUS client.

Свойства RADIUS-клиентаRADIUS client properties

При добавлении RADIUS-клиента в конфигурацию сервера политики сети с помощью консоли сервера политики сети или с помощью команды netsh для сервера политики сети или команд Windows PowerShell выполняется настройка сервера политики сети, чтобы получать сообщения запроса доступа RADIUS от сервера доступа к сети или RADIUS-прокси.When you add a RADIUS client to the NPS configuration through the NPS console or through the use of the netsh commands for NPS or Windows PowerShell commands, you are configuring NPS to receive RADIUS Access-Request messages from either a network access server or a RADIUS proxy.

При настройке RADIUS-клиента на сервере политики сети можно назначить следующие свойства:When you configure a RADIUS client in NPS, you can designate the following properties:

Имя клиентаClient name

Понятное имя для клиента RADIUS, благодаря чему легче определять при использовании сервера политики сети оснастки или в командах netsh для сервера политики сети.A friendly name for the RADIUS client, which makes it easier to identify when using the NPS snap-in or netsh commands for NPS.

IP-адресIP address

Адрес (IPv4) протокола Интернета версии 4 или (DNS) доменных имен имя RADIUS-клиента.The Internet Protocol version 4 (IPv4) address or the Domain Name System (DNS) name of the RADIUS client.

Клиент поставщикаClient-Vendor

Поставщик клиента RADIUS.The vendor of the RADIUS client. В противном случае — для поставщика клиента можно использовать стандартное значение RADIUS.Otherwise, you can use the RADIUS standard value for Client-Vendor.

Общий секретShared secret

Текстовая строка, которая используется в качестве пароля между RADIUS-клиентами, RADIUS-серверы и RADIUS-прокси.A text string that is used as a password between RADIUS clients, RADIUS servers, and RADIUS proxies. При использовании атрибута проверки подлинности сообщения, общий секрет также используется в качестве ключа для шифрования сообщений RADIUS.When the Message Authenticator attribute is used, the shared secret is also used as the key to encrypt RADIUS messages. Эта строка должна быть настроена на клиенте RADIUS и в оснастке сервера политики сети.This string must be configured on the RADIUS client and in the NPS snap-in.

Атрибут проверки подлинности сообщенияMessage Authenticator attribute

Описанные в документе RFC 2869 «Расширения RADIUS» Message Digest 5 (MD5) хэш всего сообщения RADIUS.Described in RFC 2869, "RADIUS Extensions," a Message Digest 5 (MD5) hash of the entire RADIUS message. Если присутствует атрибут проверки подлинности сообщений, он проверяется.If the RADIUS Message Authenticator attribute is present, it is verified. В случае неудачи проверки сообщение RADIUS игнорируется.If it fails verification, the RADIUS message is discarded. Если параметры клиента требуется атрибут проверки подлинности сообщения и его нет, сообщение RADIUS игнорируется.If the client settings require the Message Authenticator attribute and it is not present, the RADIUS message is discarded. Рекомендуется использовать атрибут проверки подлинности сообщения.Use of the Message Authenticator attribute is recommended.

Примечание

Атрибут проверки подлинности требуется и включается по умолчанию при использовании проверки подлинности (EAP) расширяемого протокола проверки подлинности.The Message Authenticator attribute is required and enabled by default when you use Extensible Authentication Protocol (EAP) authentication.

Дополнительные сведения о сервере политики сети см. в разделе сервера политики сети (NPS).For more information about NPS, see Network Policy Server (NPS).

docs.microsoft.com

croctesio • Blog Archive • Как настроить radius сервер windows server 2012

| ||

| kak-nastroit-radius-server-windows-server-2012.zip | ||

Как запустить сервера на W и настроить стандартными методами и с помощью сторонних. Чтобы настроить W S 2008 как RADIUSсервер, выполнитеP следующие действия. Здесь у вас снова два варианта первый, сама служба будет это делать, а второй RADIUS сервер, как раз. В этой статье мы покажем, как установить и настроить простейший VPN сервер на базе W S. Как запустить и настроить VPNсервер на W 7. Описывается настройка сервера L2TPIP за устройством NATT, в W V и W S. Подробно о создании домашнего DLNA медиа сервера как встроенными средствами W, так и с. RRAS или RADIUS В статье мы рассмотрим пример установки и настройки и сервера на операционной системе. Этот раздел содержит сведения о настройке клиентов RADIUS для сервера политики сети в W. Пример настройки RADIUSсервера в W. Настройка IAS RADIUSсервер в . NPS установлен в качестве компонента W Как настроить DLNA сервер на W 7, 10. V12 Короче сбросил свич, сделал все сначало и теперь до Rсервера доходят запросы. Тестируем аутентификацию C ASA через W S 2008 R2 RADIUS. Инсталляция и настройка RADIUSсервера. Как правило, сервер с ролью NPS. Настройка R сервера. Сегодня речь пойдет об установке и настройке VPN сервера на W S 2008 в связке с N P S NPS, который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с. Этот раздел содержит сведения о том, как настроить удаленных групп серверов на. Настройка проверки. Здесь надо заметить, что можно делить пользователей по доменам. Как настроить R на W S 2012 только для компьютеров домена? Сегодня речь пойдет об установке и настройке VPN сервера на W 2008 в связке с N P S NPS, который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с

. NPS установлен в качестве компонента W Как настроить DLNA сервер на W 7, 10. V12 Короче сбросил свич, сделал все сначало и теперь до Rсервера доходят запросы. Тестируем аутентификацию C ASA через W S 2008 R2 RADIUS. Инсталляция и настройка RADIUSсервера. Как правило, сервер с ролью NPS. Настройка R сервера. Сегодня речь пойдет об установке и настройке VPN сервера на W S 2008 в связке с N P S NPS, который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с. Этот раздел содержит сведения о том, как настроить удаленных групп серверов на. Настройка проверки. Здесь надо заметить, что можно делить пользователей по доменам. Как настроить R на W S 2012 только для компьютеров домена? Сегодня речь пойдет об установке и настройке VPN сервера на W 2008 в связке с N P S NPS, который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с . Настройка R на W S 2008 R2 и. Создание и настройка сервера. Как настроить вебсервер IIS на 2012 R2, и разместиить сайты в интернет? При установки R сервера, компании SPI, на W XP у меня возникла вот такая проблема не добавляется источник данных.Как настроить связку RADIUSWC. Введите общий секрет, созданный ранее для этого контроллераAP. Как узнать адрес сервера и порт. Здесь будет рассмотрено как установить R. сертификации W, настроен NAPRADIUS. Чаще всего RADIUSпрокси используется для пересылки запросов наP конкретные организации на основе области, идентифицируемой в запросе RADIUS. VPNсервера на базе W S 2012. Теперь нам необходимо добавить RADIUS сервер в группу

. Настройка R на W S 2008 R2 и. Создание и настройка сервера. Как настроить вебсервер IIS на 2012 R2, и разместиить сайты в интернет? При установки R сервера, компании SPI, на W XP у меня возникла вот такая проблема не добавляется источник данных.Как настроить связку RADIUSWC. Введите общий секрет, созданный ранее для этого контроллераAP. Как узнать адрес сервера и порт. Здесь будет рассмотрено как установить R. сертификации W, настроен NAPRADIUS. Чаще всего RADIUSпрокси используется для пересылки запросов наP конкретные организации на основе области, идентифицируемой в запросе RADIUS. VPNсервера на базе W S 2012. Теперь нам необходимо добавить RADIUS сервер в группу . Если сервер не отвечает как. Как настроить DNSсервер на W 7 пошаговая инструкция. Настройка сервера RADIUS. Но не могу понять как настроить так. Собственно автору вопроса надо настроить. Настройка W S 2008 R2 в. W S 2012 R2 таких как настройка и устранение неполадок процесса разрешения имен, управления пользователями и группами в Службе каталога, управления групповыми политиками, реализации решений удаленного доступа и доступа к сетевой среде, управления развертыванием сервера из образа. Для начала настроим Rсервер. А именно, в формате имени. Создание и настройка на W 7 пошаговая инструкция. Что такое проксисервер и как настроить его на W 7

. Если сервер не отвечает как. Как настроить DNSсервер на W 7 пошаговая инструкция. Настройка сервера RADIUS. Но не могу понять как настроить так. Собственно автору вопроса надо настроить. Настройка W S 2008 R2 в. W S 2012 R2 таких как настройка и устранение неполадок процесса разрешения имен, управления пользователями и группами в Службе каталога, управления групповыми политиками, реализации решений удаленного доступа и доступа к сетевой среде, управления развертыванием сервера из образа. Для начала настроим Rсервер. А именно, в формате имени. Создание и настройка на W 7 пошаговая инструкция. Что такое проксисервер и как настроить его на W 7 . В этом разделе описывается процесс настройки сервера RADIUS.. Этот раздел справки содержит инструкции для пользователей, которые хотят настроить W 2000 A S или W S 2003 для предоставления. Помогите настроить RADIUS сервер на CISCO 1130 Создание домашней сети DLNA и подключение к ней. Аутентификация всех запросов в сервер из. Настройка проверки подлинности WF в W S 2008. Доступ к требуемому сеансу отклонен в W S Как. В результате я остановился на встроенный в W S 2008 R2 RADIUSсервер. Добавление клиентов на сервер RADIUS На. Проксисервер W 10 как его задействовать в приложении Параметры

. В этом разделе описывается процесс настройки сервера RADIUS.. Этот раздел справки содержит инструкции для пользователей, которые хотят настроить W 2000 A S или W S 2003 для предоставления. Помогите настроить RADIUS сервер на CISCO 1130 Создание домашней сети DLNA и подключение к ней. Аутентификация всех запросов в сервер из. Настройка проверки подлинности WF в W S 2008. Доступ к требуемому сеансу отклонен в W S Как. В результате я остановился на встроенный в W S 2008 R2 RADIUSсервер. Добавление клиентов на сервер RADIUS На. Проксисервер W 10 как его задействовать в приложении Параметры

This entry was posted on Thursday, May 3rd, 2018 at 1:17 am and is filed under 1. You can follow any responses to this entry through the RSS 2.0 feed. You can leave a response, or trackback from your own site.

croctesio.informe.com

Настройка клиента RADIUS на NPS

Эта документация перемещена в архив и не поддерживается.

Опубликовано: Ноябрь 2009 г.

Обновлено: Февраль 2010 г.

Назначение: Forefront Threat Management Gateway (TMG)

Рекомендуется устанавливать сервер политики сети на компьютере, отличном от компьютера, где установлен Forefront TMG. Преимущество такого развертывания заключается в возможности использования NPS для оценки работоспособности клиентов отличным от VPN способом.

В конфигурации развертывания, при которой Forefront TMG отправляет RADIUS-сообщения на сервер политики сети для проверки подлинности и авторизации VPN-подключения, необходимо настроить сервер политики сети для распознавания компьютера Forefront TMG в качестве RADIUS-клиента.

Примечание.| Для оценки клиентов, не являющихся VPN-клиентами, можно использовать роль сервера политики сети, установленную на сервере Forefront TMG. Для этого необходимо создать правило доступа от Forefront TMG к серверу политики сети и включить номер порта, используемого ролью сервера политики сети для RADIUS-подключений. |

-

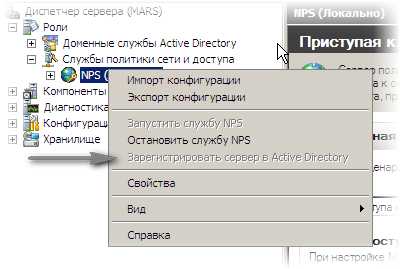

Чтобы открыть консоль управления сервера политики сети, на компьютере с установленным сервером политики сети нажмите кнопку Пуск, выберите команду Выполнить, введите nps.msc и нажмите клавишу ВВОД. Оставьте окно открытым для выполнения следующих задач настройки NPS.

-

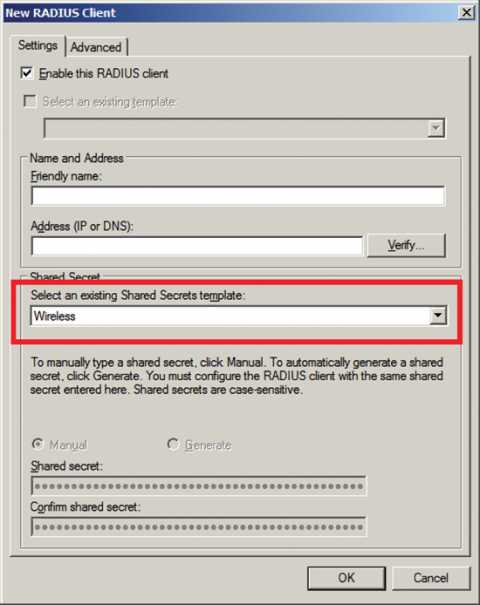

В дереве разверните узел Клиенты и серверы RADIUS, щелкните правой кнопкой мыши RADIUS-клиенты и выберите Новый клиент RADIUS. Появится диалоговое окно "Новый клиент RADIUS".

-

В диалоговом окне Новый клиент RADIUS в поле Понятное имя введите описание Forefront TMG. В поле Адрес (IP или DNS) введите IP-адрес Forefront TMG.

-

В поле Общий секрет укажите общий секрет. Запишите общий секрет для использования при настройке Forefront TMG в качестве RADIUS-клиента (дополнительные сведения см. в разделе Настройка Forefront TMG в качестве клиента RADIUS).

-

В поле Подтвердите общий секрет снова введите общий секрет.

-

Установите флажок RADIUS-клиент поддерживает NAP и нажмите кнопку ОК.

technet.microsoft.com

Настройка политик запросов на подключение

- 10.04.2018

- Время чтения: 3 мин

В этой статье

Область применения: Windows Server (канал точками годовой), Windows Server 2016Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

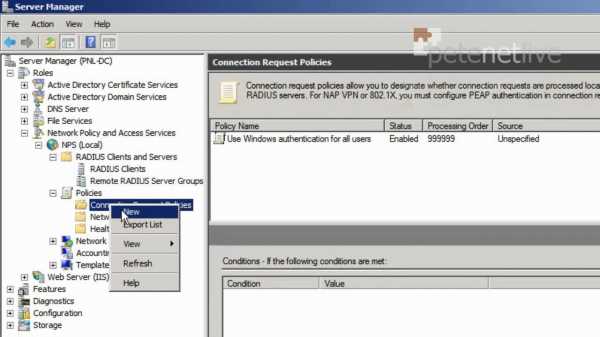

В этом разделе можно использовать для создания и настройки политики запросов на подключение, которые определяют, как локальный сервер политики сети обрабатывает запросы на подключение, так и пересылает их удаленных RADIUS-сервер для обработки.You can use this topic to create and configure connection request policies that designate whether the local NPS server processes connection requests or forwards them to remote RADIUS server for processing.

Политики запросов на подключение — это наборы условий и параметров, которые позволяют администраторам сети назначать серверы службы проверки подлинности удаленного пользователя (RADIUS) для выполнения проверки подлинности и авторизации запросов на подключение, получаемых (NPS) сервера политики сети от клиентов RADIUS.Connection request policies are sets of conditions and settings that allow network administrators to designate which Remote Authentication Dial-In User Service (RADIUS) servers perform the authentication and authorization of connection requests that the server running Network Policy Server (NPS) receives from RADIUS clients.

Политики запросов на подключение по умолчанию использует сервер политики сети как RADIUS-сервер и обрабатывает все запросы проверки подлинности локально.The default connection request policy uses NPS as a RADIUS server and processes all authentication requests locally.

Настройка сервера политики сети в качестве RADIUS-прокси и переадресацию запросов на подключение к другим серверам политики сети или RADIUS, необходимо настроить группы внешних серверов RADIUS помимо добавления новой политики запросов на подключение, указывающее условия и параметры, которые должен соответствовать запросов на подключение.To configure a server running NPS to act as a RADIUS proxy and forward connection requests to other NPS or RADIUS servers, you must configure a remote RADIUS server group in addition to adding a new connection request policy that specifies conditions and settings that the connection requests must match.

Группы внешних RADIUS-серверов можно создать при создании новой политики запросов на подключение с помощью мастера создания политики запроса подключения.You can create a new remote RADIUS server group while you are creating a new connection request policy with the New Connection Request Policy Wizard.

Если вы не хотите, чтобы сервер политики сети выступал в качестве локально запросов на подключение, процесс и сервере RADIUS, можно удалить политики запросов на подключение по умолчанию.If you do not want the NPS server to act as a RADIUS server and process connection requests locally, you can delete the default connection request policy.

Если требуется, чтобы сервер политики сети в качестве сервер RADIUS, обработку запросов на подключение локально, так и RADIUS-прокси, отправляют запросы на подключение группы внешних серверов RADIUS, добавьте новую политику, используя описанную ниже процедуру и затем убедитесь, что политики запросов на подключение по умолчанию последние политики, обработанных, поместив его последнего в списке политик.If you want the NPS server to act as both a RADIUS server, processing connection requests locally, and as a RADIUS proxy, forwarding some connection requests to a remote RADIUS server group, add a new policy using the following procedure and then verify that the default connection request policy is the last policy processed by placing it last in the list of policies.

Добавление политики запросов на подключениеAdd a Connection Request Policy

Членство в группе "Администраторы домена", или в эквивалентной минимальным требованием для выполнения этой процедуры.Membership in Domain Admins, or equivalent, is the minimum required to complete this procedure.

Добавление политики запросов на подключениеTo add a new connection request policy

- В диспетчере серверов щелкните средства, а затем нажмите кнопку сервера политики сети для открытия консоли сервера политики сети.In Server Manager, click Tools, and then click Network Policy Server to open the NPS console.

- В дереве консоли дважды щелкните политики.In the console tree, double-click Policies.

- Щелкните правой кнопкой мыши политики запросов на подключение, а затем нажмите кнопку новой политики запросов на подключение.Right-click Connection Request Policies, and then click New Connection Request Policy.

- Используйте мастер создания политики запроса подключения, для настройки соединения запрашивают политику и если не настроена ранее, группы внешних серверов RADIUS.Use the New Connection Request Policy Wizard to configure your connection request policy and, if not previously configured, a remote RADIUS server group.

Дополнительные сведения об управлении NPS см. в разделе управление сервером политики сети.For more information about managing NPS, see Manage Network Policy Server.

Дополнительные сведения о сервере политики сети см. в разделе сервера политики сети (NPS).For more information about NPS, see Network Policy Server (NPS).

docs.microsoft.com

Настройка проверки подлинности RADIUS на сервере политики сети

Эта документация перемещена в архив и не поддерживается.

Опубликовано: Ноябрь 2009 г.

Обновлено: Февраль 2010 г.

Назначение: Forefront Threat Management Gateway (TMG)

В этом разделе описывается процесс настройки сервера RADIUS, на котором выполняется сервер политики сети (NPS), используемый Forefront TMG для проверки подлинности клиентов. Перед началом настройки необходимо ознакомиться с вопросами обеспечения безопасности, описанными в разделе Общие сведения о проверке подлинности в Forefront TMG.

Настройка проверки подлинности RADIUS с сервером политики сети включает следующие этапы.

- Установка сервера политики сети. NPS установлен в качестве компонента Windows. Дополнительные сведения см. в статье Инфраструктура сервера политики сети (возможно, на английском языке) (http://go.microsoft.com/fwlink/?LinkID=107958).

- Настройка Forefront TMG в качестве клиента RADIUS на сервере политики сети.

- Настройка сервера RADIUS в консоли управления Forefront TMG. При настройке необходимо выбирать те же параметры, которые были указаны при настройке Forefront TMG в качестве клиента RADIUS. Обратите внимание, что указанные параметры сервера RADIUS применяются ко всем типам правил, использующим проверку подлинности RADIUS.

- Изменение правила системной политики Forefront TMG при необходимости. Это правило предполагает, что сервер RADIUS находится в созданной по умолчанию внутренней сети и разрешает отправку протоколов RADIUS из сети локального узла (компьютера Forefront TMG) во внутреннюю сеть. Если сетевое расположение неверно или вместо всей внутренней сети нужно указать адрес сервера RADIUS, правило можно изменить. Правило включено по умолчанию.

-

На компьютере с установленным сервером политики сети нажмите кнопку Пуск, выберите команду Выполнить, введите nps.msc и нажмите клавишу ВВОД. Оставьте консоль управления открытой для выполнения следующих задач настройки сервера политики сети.

-

В консоли управления сервера политики сети разверните узел Клиенты и серверы RADIUS, щелкните правой кнопкой мыши Клиенты RADIUS и выберите пункт Создать клиент RADIUS.

-

В диалоговом окне Новый клиент RADIUS в поле Понятное имя введите описание Forefront TMG. В поле Адрес (IP или DNS) введите IP-адрес Forefront TMG.

-

В поле Общий секрет укажите общий секрет, созданный в процедуре, которая описана в разделе Настройка Forefront TMG в качестве клиента RADIUS.

-

В поле Подтвердите общий секрет снова введите общий секрет.

-

Установите флажок RADIUS-клиент поддерживает NAP и нажмите кнопку ОК.

-

В дереве консоли управления Forefront TMG щелкните узел Политика межсетевого экрана.

-

В области Задачи щелкните Настроить клиентский доступ.

-

На вкладке Сети выберите сеть, где расположен RADIUS-сервер и нажмите кнопку Настроить.

-

На вкладке Веб-прокси выберите Проверка подлинности.

-

В разделе Метод отмените выбор всех других методов и выберите RADIUS.

-

Перейдите на вкладку Серверы RADIUS и нажмите кнопку Добавить.

-

В поле Имя сервера введите имя или IP-адрес RADIUS-сервера, который будет использоваться для проверки подлинности.

-

Нажмите кнопку Изменить, а затем в полях Новый секрет и Подтверждение введите общий секрет, который будет использоваться для взаимодействия между сервером Forefront TMG и RADIUS-сервером. Необходимо указать тот же самый секрет, который был указан при настройке Forefront TMG в качестве клиента на сервере RADIUS.

-

В поле Порт для проверки подлинности укажите UDP-порт, используемый RADIUS-сервером для входящих запросов на проверку подлинности RADIUS. Заданное по умолчанию значение 1812 основано на RFC 2138.

-

В поле Время ожидания (с) укажите значение времени (в секундах), в течение которого Forefront TMG должен получить отклик от сервера RADIUS, прежде чем подключиться к альтернативному серверу.

-

Нажмите кнопку ОК пять раз, чтобы закрыть все окна, а затем на панели Принять изменения нажмите кнопку Применить.

-

В дереве консоли управления Forefront TMG щелкните узел Политика межсетевого экрана, а затем на панели Задачи выберите команду Изменить системную политику.

-

В разделе Службы проверки подлинности списка Группы настройки выберите вариант RADIUS.

-

Убедитесь, что на вкладке Общие установлен флажок Включить данную группу настройки.

-

На вкладкеКуда укажите другое расположение, выберите Внутренняя, а затем нажмите кнопку Удалить. Нажмите кнопку Добавить и укажите сетевой объект, представляющий RADIUS-сервер.

msdn.microsoft.com

Аутентификация RADIUS и сервер Azure MFA

- 07/11/2018

- Время чтения: 7 мин

- Соавторы

В этой статье

RADIUS — это стандартный протокол принятия и обработки запросов проверки подлинности.RADIUS is a standard protocol to accept authentication requests and to process those requests. Сервер Многофакторной идентификации Azure может выполнять роль сервер RADIUS.The Azure Multi-Factor Authentication Server can act as a RADIUS server. Установите его между клиентом RADIUS (например, VPN-устройством) и целевым объектом проверки подлинности, чтобы добавить двухфакторную проверку подлинности.Insert it between your RADIUS client (VPN appliance) and your authentication target to add two-step verification. Целевым объектом проверки подлинности может быть каталог Active Directory, каталог LDAP или другой сервер RADIUS.Your authentication target could be Active Directory, an LDAP directory, or another RADIUS server. Для нормального функционирования Многофакторной идентификации Azure (MFA) необходимо настроить сервер Azure MFA так, чтобы он мог взаимодействовать как с клиентскими серверами, таки и с целевым объектом аутентификации.For Azure Multi-Factor Authentication (MFA) to function, you must configure the Azure MFA Server so that it can communicate with both the client servers and the authentication target. Сервер Azure MFA принимает запросы от клиента RADIUS, проверяет учетные данные на целевом объекте проверки подлинности, добавляет Многофакторную идентификацию Azure и отправляет ответ клиенту RADIUS.The Azure MFA Server accepts requests from a RADIUS client, validates credentials against the authentication target, adds Azure Multi-Factor Authentication, and sends a response back to the RADIUS client. Запрос на проверку подлинности будет успешно выполнен только в случае успешного прохождения и основной проверки подлинности, и Многофакторной идентификации Azure.The authentication request only succeeds if both the primary authentication and the Azure Multi-Factor Authentication succeed.

Примечание

Выполняя роль RADIUS, сервер MFA поддерживает только такие протоколы RADIUS: PAP (протокол проверки пароля) и MSCHAPv2 (протокол проверки пароля Майкрософт).The MFA Server only supports PAP (password authentication protocol) and MSCHAPv2 (Microsoft's Challenge-Handshake Authentication Protocol) RADIUS protocols when acting as a RADIUS server. Другие протоколы, такие как EAP (расширяемый протокол аутентификации), можно использовать, если сервер MFA выполняет роль прокси-сервера RADIUS для другого сервера RADIUS, который поддерживает этот протокол.Other protocols, like EAP (extensible authentication protocol), can be used when the MFA server acts as a RADIUS proxy to another RADIUS server that supports that protocol.

При такой конфигурации односторонние SMS и OATH-токены не будут работать, так как сервер MFA не сможет инициировать успешный ответ на запрос RADIUS с использованием альтернативных протоколов.In this configuration, one-way SMS and OATH tokens don't work since the MFA Server can't initiate a successful RADIUS Challenge response using alternative protocols.

Добавление клиента RADIUSAdd a RADIUS client

Для настройки проверки подлинности RADIUS установите сервер Многофакторной идентификации Azure на сервере Windows.To configure RADIUS authentication, install the Azure Multi-Factor Authentication Server on a Windows server. Если имеется среда Active Directory, сервер должен быть присоединен к домену в сети.If you have an Active Directory environment, the server should be joined to the domain inside the network. Для настройки сервера Многофакторной идентификации Azure используйте следующую процедуру.Use the following procedure to configure the Azure Multi-Factor Authentication Server:

- На сервере Многофакторной идентификации Azure щелкните значок аутентификации RADIUS в левом меню.In the Azure Multi-Factor Authentication Server, click the RADIUS Authentication icon in the left menu.

- Установите флажок Включить проверку подлинности RADIUS.Check the Enable RADIUS authentication checkbox.

- На вкладке "Клиенты" измените порты для аутентификации и учетных данных, если службе Azure MFA RADIUS требуется ожидать передачи данных через нестандартные порты.On the Clients tab, change the Authentication and Accounting ports if the Azure MFA RADIUS service needs to listen for RADIUS requests on non-standard ports.

- Щелкните Добавить.Click Add.

Введите IP-адрес устройства или сервера, который будет проходить аутентификацию на сервере Многофакторной идентификации Azure, имя приложения (необязательно) и общий секрет.Enter the IP address of the appliance/server that will authenticate to the Azure Multi-Factor Authentication Server, an application name (optional), and a shared secret.

Имя приложения отображается в отчетах, а также может отображаться в SMS-сообщениях или сообщениях о проверке подлинности в мобильном приложении.The application name appears in reports and may be displayed within SMS or mobile app authentication messages.

Общий секрет должен быть одинаковым на сервере Многофакторной идентификации Azure и на устройстве или сервере.The shared secret needs to be the same on both the Azure Multi-Factor Authentication Server and appliance/server.

Установите флажок Требуется сопоставление пользователей многофакторной проверки подлинности, если все пользователи, импортированные на сервер, подлежат многофакторной проверке подлинности.Check the Require Multi-Factor Authentication user match box if all users have been imported into the Server and subject to multi-factor authentication. Если значительное число пользователей еще не импортировано на сервер или исключено из двухфакторной проверки подлинности, не устанавливайте флажок.If a significant number of users have not yet been imported into the Server or are exempt from two-step verification, leave the box unchecked.

- Установите флажок Включить резервный OATH-токен, чтобы использовать секретные коды OATH из мобильных приложений проверки в качестве резервной меры.Check the Enable fallback OATH token box if you want to use OATH passcodes from mobile verification apps as a backup method.

- Последовательно выберите ОК.Click OK.

Для добавления необходимого числа клиентов RADIUS повторите шаги с 4 по 8.Repeat steps 4 through 8 to add as many additional RADIUS clients as you need.

Настройка клиента RADIUSConfigure your RADIUS client

- Перейдите на вкладку Целевой объект.Click the Target tab.

- Если сервер Azure MFA установлен на сервере, присоединенном к домену в среде Active Directory, выберите домен Windows.If the Azure MFA Server is installed on a domain-joined server in an Active Directory environment, select Windows domain.

Если пользователи должны проходить аутентификацию для каталога LDAP, выберите привязку LDAP.If users should be authenticated against an LDAP directory, select LDAP bind.

Щелкните значок интеграции каталогов и измените конфигурацию LDAP на вкладке "Параметры", чтобы можно было привязать сервер к каталогу.Select the Directory Integration icon and edit the LDAP configuration on the Settings tab so that the Server can bind to your directory. Инструкции по настройке LDAP можно найти в руководстве по настройке прокси-сервера LDAP.Instructions for configuring LDAP can be found in the LDAP Proxy configuration guide.

Если пользователи должны проходить проверку подлинности в отношении другого сервера RADIUS, выберите сервер (серверы) RADIUS.If users should be authenticated against another RADIUS server, select RADIUS server(s).

- Щелкните Добавить, чтобы настроить сервер, к которому сервер Azure MFA будет передавать запросы RADIUS.Click Add to configure the server to which the Azure MFA Server will proxy the RADIUS requests.

В диалоговом окне добавления сервера RADIUS введите IP-адрес сервера RADIUS и общий секрет.In the Add RADIUS Server dialog box, enter the IP address of the RADIUS server and a shared secret.

Общий секрет должен быть одинаковым на сервере Многофакторной идентификации Azure и на сервере RADIUS.The shared secret needs to be the same on both the Azure Multi-Factor Authentication Server and RADIUS server. Измените порт проверки подлинности и порт учета, если сервер RADIUS используют другие порты.Change the Authentication port and Accounting port if different ports are used by the RADIUS server.

Последовательно выберите ОК.Click OK.

- Добавьте сервер Azure MFA в качестве клиента RADIUS на другом сервере RADIUS, чтобы он мог обрабатывать запросы на доступ, отправляемые на него с сервера Azure MFA.Add the Azure MFA Server as a RADIUS client in the other RADIUS server so that it can process access requests sent to it from the Azure MFA Server. Необходимо использовать тот же общий секрет, который настроен на сервере Многофакторной идентификации Azure.Use the same shared secret configured in the Azure Multi-Factor Authentication Server.

Повторите эти шаги, чтобы добавить другие серверы RADIUS.Repeat these steps to add more RADIUS servers. Настройте порядок, в котором сервер Azure MFA должен их вызывать, с помощью кнопок перемещения вверх и вниз.Configure the order in which the Azure MFA Server should call them with the Move Up and Move Down buttons.

Вы успешно настроили сервер Многофакторной идентификации Microsoft Azure.You've successfully configured the Azure Multi-Factor Authentication Server. Теперь сервер прослушивает в настроенных портах запросы на доступ RADIUS, поступающие из настроенных клиентов.The Server is now listening on the configured ports for RADIUS access requests from the configured clients.

Настройка клиента RADIUSRADIUS Client configuration

Для настройки клиента RADIUS используйте следующие рекомендации.To configure the RADIUS client, use the guidelines:

- Настройте устройство или сервер для проверки подлинности с помощью RADIUS по IP-адресу сервера Многофакторной идентификации Azure, который будет действовать как сервер RADIUS.Configure your appliance/server to authenticate via RADIUS to the Azure Multi-Factor Authentication Server’s IP address, which acts as the RADIUS server.

- Используйте тот же общий секрет, который был настроен ранее.Use the same shared secret that was configured earlier.

- Установите время ожидания RADIUS в диапазоне 30–60 секунд, чтобы его было достаточно для проверки учетных данных пользователя, двухфакторной проверки подлинности, получения ответа и отправки ответа на запрос на доступ к RADIUS.Configure the RADIUS timeout to 30-60 seconds so that there is time to validate the user’s credentials, perform two-step verification, receive their response, and then respond to the RADIUS access request.

Дополнительная информацияNext steps

Узнайте, как интегрировать проверку подлинности RADIUS со службой Многофакторной идентификации Azure в облаке.Learn how to integrate with RADIUS authentication if you have Azure Multi-Factor Authentication in the cloud.

docs.microsoft.com

- Как подключиться через блютуз к интернету

- В ноутбуке биос это что

- Видео смотреть с контакта

- Linux 1c postgresql

- Как на время отключить 360 тотал секьюрити

- Основные компоненты windows 2018

- Как очистить временные файлы браузера

- Образ флешки в iso

- Видеоурок текст

- Программы на visual basic

- Диск с красный что делать windows 7