Перечисление всех ролей в Windows Server. Windows server роли

Название и описание всех ролей и компонентов windows server 2008R2-2012R2

Если вы вдруг как и я любите писать скрипты, которые вам упрощают жизнь и ускоряют процесс выполнения задач, то вам это будет полезно. Тут собраны все названия ролей и компонентов которые используются при установке через командную строку в windows server 2008R2/2012R2. Особенно это актуально когда вы устанавливаете роли windows server 2012, через Powershell на большом количестве серверов, либо у вас есть удаленный офис в котором нет it специалистов, а поставить нужные серверные службы необходимо, и передав такой вот скрипт, простому менеджеру можно без особых усилий получить нужный результат, просто попросив его там запустить.

Что такое роли Windows

И так сам по себе Windows Server 2012 R2 или предыдущая версия ни кому не нужны, так как при их установке вы получаете просто обычную систему, но благодаря тому, что это конструктор, вы можете его собирать как вам угодно. Собирается он благодаря так называемым ролям Windows, и у каждой из них своя задача, которая превратит ваш сервер в нужный вам сервис.

Что такое компоненты Windows Server 2012 R2, это по сути мини роли, те которые несут не совсем существенные задачи, например сервер TFTP или Net.Framwork 3.5, согласитесь он на роль не тянет.

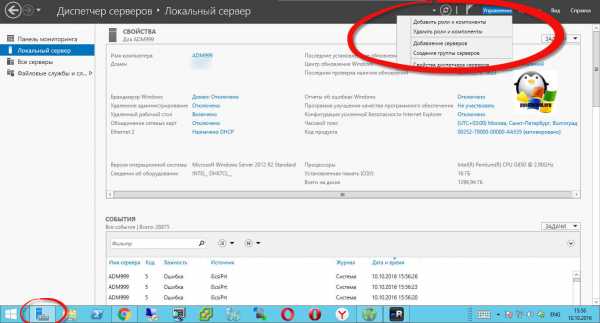

В операционной системе посмотреть windows server роли можно в окне Диспетчер сервера. В версии 2012 R2, этот значок выглядит вот так, и уже в пункте Управление вы добавляете либо роль, либо компонент.

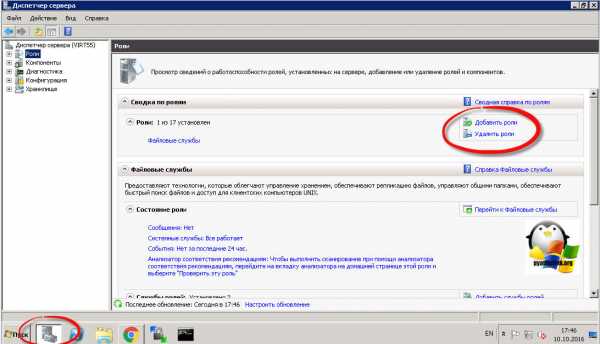

В windows Server 2008 R2 это выглядит так же, но тут разница в том, что роли и компоненты разнесены по разным вкладкам.

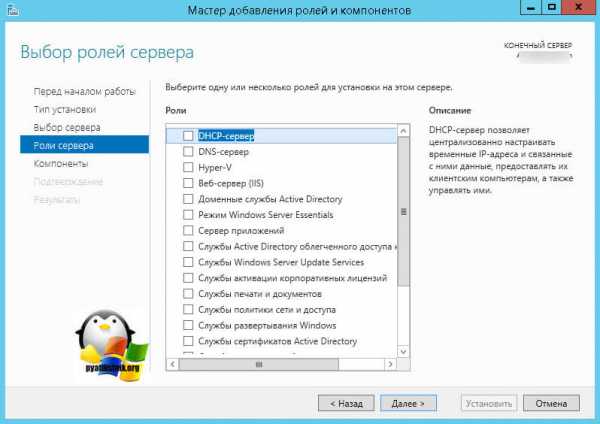

Для того, чтобы посмотреть роли windows server 2012 r2, нажмите добавить роль и увидите полный список. Самих ролей не так уж и много и вы их наверняка еще знаете с 2008 r2.

Windows server роли

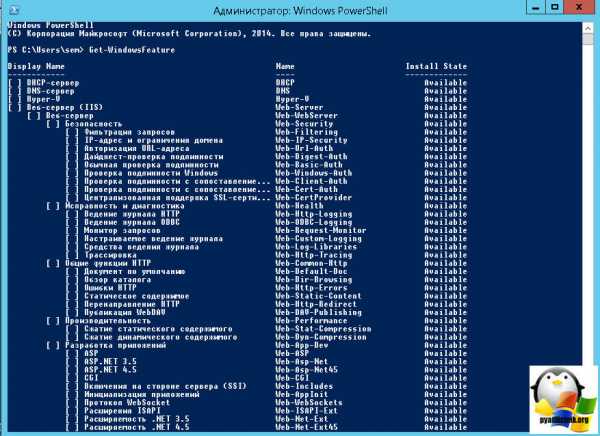

Ниже я собрал полный список содержащий роли windows server 2012 r2 и 2008 r2. Тут синтаксис такой слева просто описание названия службы, а справа то что нужно указывать в скрипте при установке.

1. DHCP-сервер [DHCP] > на сайте я приводил кучу вариантов реализации данный серверной роли, так и на различном сетевом оборудовании.

2. DNS-сервер [DNS] > роль необходимая для Active Directory

3. Hyper-V [Hyper-V] > подробнее про данную роль советую почитать соответствующий раздел. Если в двух словах то это гипервизор, для создания виртуальных машин.

4. Веб-сервер IIS [Web-Server] > роль windows server 2012 r2 для превращения его в хостинг сайтов.

Компоненты IIS

- Веб-сервер [Web-WebServer]

- Основные возможности HTTP [Web-Common-Http]

- Статическое содержимое [Web-Static-Content]

- Стандартный документ [Web-Default-Doc]

- Обзор каталогов [Web-Dir-Browsing]

- Ошибки HTTP [Web-Http-Errors]

- Перенаправление HTTP [Web-Http-Redirect]

- Веб-публикация DAV [Web-DAV-Publishing]

- Разработка приложений [Web-App-Dev]

- ASP.NET [Web-Asp-Net]

- Расширяемость .NET [Web-Net-Ext]

- ASP [Web-ASP]

- CGI [Web-CGI]

- Расширения ISAPI [Web-ISAPI-Ext]

- Фильтры ISAPI [Web-ISAPI-Filter]

- Включения на стороне сервера (SSI) [Web-Includes]

- Работоспособность и диагностика [Web-Health]

- Ведение журнала HTTP [Web-Http-Logging]

- Средства ведения журналов [Web-Log-Libraries]

- Монитор запросов [Web-Request-Monitor]

- Слежение [Web-Http-Tracing]

- Особое ведение журнала [Web-Custom-Logging]

- Ведение журнала ODBC [Web-ODBC-Logging]

- Безопасность [Web-Security]

- Обычная проверка подлинности [Web-Basic-Auth]

- Windows - проверка подлинности [Web-Windows-Auth]

- Дайджест-проверка подлинности [Web-Digest-Auth]

- Проверка подлинности с сопоставлением сертификата клиента [Web-Client-Auth]

- Проверка подлинности с сопоставлением сертификата клиента IIS [Web-Cert-Auth]

- Авторизация URL-адресов [Web-Url-Auth]

- Фильтрация запросов [Web-Filtering]

- Ограничения по IP-адресам и доменам [Web-IP-Security]

- Производительность [Web-Performance]

- Сжатие статического содержимого [Web-Stat-Compression]

- Сжатие динамического содержимого [Web-Dyn-Compression]

- Средства управления [Web-Mgmt-Tools]

- Консоль управления IIS [Web-Mgmt-Console]

- Сценарии и средства управления IIS [Web-Scripting-Tools]

- Служба управления [Web-Mgmt-Service]

- Совместимость управления IIS 6 [Web-Mgmt-Compat]

- Совместимость метабазы IIS 6 [Web-Metabase]

- Совместимость WMI в IIS 6 [Web-WMI]

- Службы сценариев IIS 6 [Web-Lgcy-Scripting]

- Консоль управления IIS 6 [Web-Lgcy-Mgmt-Console]

- FTP-сервер [Web-Ftp-Server]

- Служба FTP [Web-Ftp-Service]

- Расширяемость FTP [Web-Ftp-Ext]

- Ведущий базовый экземпляр IIS [Web-WHC]

- Доменные службы Active Directory [AD-Domain-Services]

- Контроллеры домена Active Directory [ADDS-Domain-Controller]

- Диспетчер удостоверений для UNIX [ADDS-Identity-Mgmt]

- Сервер для служб NIS [ADDS-NIS]

- Синхронизация паролей [ADDS-Password-Sync]

- Средства администрирования [ADDS-IDMU-Tools]

- Сервер приложений [Application-Server]

- Платформа .NET Framework 3.5.1 [AS-NET-Framework]

- Поддержка веб-сервера (IIS) [AS-Web-Support]

- Доступ к сети COM+ [AS-Ent-Services]

- Общий доступ к TCP-портам [AS-TCP-Port-Sharing]

- Активация по HTTP [AS-HTTP-Activation]

- Активация через очередь сообщений [AS-MSMQ-Activation]

- Активация по TCP [AS-TCP-Activation]

- Активация по именованным каналам [AS-Named-Pipes]

- Распределенные транзакции [AS-Dist-Transaction]

- Входящие удаленные транзакции [AS-Incoming-Trans]

- Исходящие удаленные транзакции [AS-Outgoing-Trans]

- Транзакции WS-AT [AS-WS-Atomic]

- Веб-сервер IIS [Web-Server] > роль windows server 2012 r2 для превращения его в хостинг сайтов.

5. Службы Active Directory облегченного доступа к каталогам [ADLDS]

6. Службы Windows Server Update Services [OOB-WSUS]

7. Службы печати и документов [Print-Services]

Компоненты служб печати

- Сервер печати [Print-Server]

- Служба LPD [Print-LPD-Service]

- Печать через Интернет [Print-Internet]

- Сервер распределенного сканирования [Print-Scan-Server]

8. Службы политики сети и доступа [NPAS] > данные роли windows server 2012 r2, превратят ваш сервер в маршрутизатор или VPN сервер.

Компоненты NPAS

- Сервер политики сети [NPAS-Policy-Server]

- Службы маршрутизации и удаленного доступа [NPAS-RRAS-Services]

- Служба удаленного доступа [NPAS-RRAS]

- Маршрутизация [NPAS-Routing]

- Центр регистрации работоспособности [NPAS-Health]

- Протокол авторизации учетных данных узла [NPAS-Host-Cred]

9. Службы развертывания Windows [WDS] > Автоматизированная установка операционных систем по сети, за счет протокола PXE.

Компоненты WDS

Компоненты WDS

- Сервер развертывания [WDS-Deployment]

- Транспортный сервер [WDS-Transport]

10. Службы сертификации Active Directory [AD-Certificate]

Компоненты Службы сертификации Active Directory

- Центр сертификации [ADCS-Cert-Authority]

- Служба регистрации в центре сертификации через Интернет [ADCS-Web-Enrollment]

- Сетевой ответчик [ADCS-Online-Cert]

- Служба регистрации на сетевых устройствах [ADCS-Device-Enrollment]

- Веб-служба регистрации сертификатов [ADCS-Enroll-Web-Svc]

- Веб-служба политик регистрации сертификатов [ADCS-Enroll-Web-Pol]

12. Службы удаленных рабочих столов [Remote-Desktop-Services] > очень часто эта роль windows server 2012 r2 используется в компаниях.

Компоненты RDS

- Узел сеансов удаленных рабочих столов [RDS-RD-Server]

- Узел виртуализации удаленных рабочих столов [RDS-Virtualization]

- Службы Core Services [RDS-Virtualization-Core]

- RemoteFX [RDS-RemoteFX]

- Лицензирование удаленных рабочих столов [RDS-Licensing]

- Посредник подключений к удаленному рабочему столу [RDS-Connection-Broker]

- Шлюз удаленных рабочих столов [RDS-Gateway]

- Веб-доступ к удаленным рабочим столам [RDS-Web-Access]

13. Службы управления правами Active Directory [ADRMS]

Компоненты ADRMS

- Сервер управления правами Active Directory [ADRMS-Server]

- Поддержка удостоверений в службе федерации [ADRMS-Identity]

14. Службы федерации Active Directory [AD-Federation-Services]

Компоненты ADFS

- Служба федерации [ADFS-Federation]

- Прокси-сервер службы федерации [ADFS-Proxy]

- Веб-агенты AD FS [ADFS-Web-Agents]

- Агент, поддерживающий утверждения [ADFS-Claims]

- Агент Windows на основе токенов [ADFS-Windows-Token]

15. Файловые службы [File-Services]

Компоненты файловых служб

- Файловый сервер [FS-FileServer]

- Распределенная файловая система [FS-DFS]

- Пространства имен DFS [FS-DFS-Namespace]

- Репликация DFS [FS-DFS-Replication]

- Диспетчер ресурсов файлового сервера [FS-Resource-Manager]

- Службы для NFS [FS-NFS-Services]

- Служба Windows Search [FS-Search-Service]

- Файловые службы Windows Server 2003 [FS-Win2003-Services]

- Служба индексирования [FS-Indexing-Service]

- Служба BranchCache для сетевых файлов [FS-BranchCache]

- Факс-сервер [Fax]

Так, что вы теперь знаете сколько windows server имеет ролей, правильный ответ 15

Компоненты windows server 2012 R2

Так роли windows server 2008 r2 и 2012 r2 мы рассмотрели, давайте узнаем какие компоненты windows server 2012 R2 имеет под капотом.

- BranchCache [BranchCache]

- Quality Windows Audio Video Experience [qWave]

- RPC через HTTP-прокси [RPC-over-HTTP-Proxy]

- Telnet-сервер [Telnet-Server]

- Windows TIFF IFilter [TIFF-IFilter]

- WINS-сервер [WINS-Server]

- Балансировка сетевой нагрузки [NLB]

- Биометрическая платформа Windows [Biometric-Framework]

- Внутренняя база данных Windows [Windows-Internal-DB]

- Возможности .NET Framework 3.5.1 [NET-Framework]

- .NET Framework 3.5.1 [NET-Framework-Core]

- Активация WCF [NET-Win-CFAC]

- Активация через HTTP [NET-HTTP-Activation]

- Не-HTTP активация [NET-Non-HTTP-Activ]

- Возможности рабочего стола [Desktop-Experience]

- Возможности системы архивации данных Windows Server [Backup-Features]

- Система архивации данных Windows Server [Backup]

- Программы командной строки [Backup-Tools]

- Диспетчер системных ресурсов [WSRM]

- Диспетчер хранилища для сетей SAN [Storage-Mgr-SANS]

- Интегрированная среда сценариев (ISE) Windows PowerShell [PowerShell-ISE]

- Клиент Telnet [Telnet-Client]

- Клиент TFTP [TFTP-Client]

- Клиент интернет-печати [Internet-Print-Client]

- Консоль управления DirectAccess [DAMC]

- Многопутевой ввод-вывод [Multipath-IO]

- Монитор LPR-портов [LPR-Port-Monitor]

- Очередь сообщений [MSMQ]

- Службы очереди сообщений [MSMQ-Services]

- Сервер очереди сообщений [MSMQ-Server]

- Интеграция служб каталогов [MSMQ-Directory]

- Триггеры очереди сообщений [MSMQ-Triggers]

- Поддержка HTTP [MSMQ-HTTP-Support]

- Поддержка многоадресной рассылки [MSMQ-Multicasting]

- Служба маршрутизации [MSMQ-Routing]

- DCOM-прокси очереди сообщений [MSMQ-DCOM]

- Пакет администрирования диспетчера подключений [CMAK]

- Подсистема для UNIX-приложений [Subsystem-UNIX-Apps]

- Простые службы TCP/IP [Simple-TCPIP]

- Протокол PNRP [PNRP]

- Расширение WinRM IIS [WinRM-IIS-Ext]

- Сервер SMTP [SMTP-Server]

- Сервер службы имен хранилищ Интернета [ISNS]

- Служба активации процессов Windows [WAS]

- Модель процесса [WAS-Process-Model]

- Среда .NET [WAS-NET-Environment]

- API-интерфейсы конфигурации [WAS-Config-APIs]

- Служба беспроводной локальной сети [Wireless-Networking]

- Службы SNMP [SNMP-Services]

- Служба SNMP [SNMP-Service]

- WMI-поставщик SNMP [SNMP-WMI-Provider]

- Службы рукописного ввода [Ink-Handwriting]

- Поддержка рукописного ввода [IH-Ink-Support]

- Распознавание рукописного ввода [IH-Handwriting]

- Средства миграции Windows Server [Migration]

- Средства удаленного администрирования сервера [RSAT]

- Средства администрирования ролей [RSAT-Role-Tools]

- Средства служб сертификации Active Directory [RSAT-ADCS]

- Средства центра сертификации [RSAT-ADCS-Mgmt]

- Средства сетевого ответчика [RSAT-Online-Responder]

- Средства AD DS и AD LDS [RSAT-AD-Tools]

- Инструменты AD DS [RSAT-ADDS]

- Оснастки AD DS и средства командной строки [RSAT-ADDS-Tools]

- Административный центр Active Directory [RSAT-AD-AdminCenter]

- Средства сервера для NIS [RSAT-SNIS]

- Оснастки AD LDS и средства командной строки [RSAT-ADLDS]

- Модуль Active Directory для Windows PowerShell [RSAT-AD-PowerShell]

- Средства службы управления правами Active Directory [RSAT-RMS]

- Средства DHCP-сервера [RSAT-DHCP]

- Средства DNS-сервера [RSAT-DNS-Server]

- Средства факс-сервера [RSAT-Fax]

- Средства файловых служб [RSAT-File-Services]

- Средства распределенной файловой системы (DFS) [RSAT-DFS-Mgmt-Con]

- Средства диспетчера ресурсов файлового сервера [RSAT-FSRM-Mgmt]

- Средства служб для NFS [RSAT-NFS-Admin]

- Средства Hyper-V [RSAT-Hyper-V]

- Средства служб политики сети и доступа [RSAT-NPAS]

- Средства служб печати и документов [RSAT-Print-Services]

- Средства служб удаленных рабочих столов [RSAT-RDS]

- Средства узла сеансов удаленных рабочих столов [RSAT-RDS-RemoteApp]

- Средства шлюза удаленных рабочих столов [RSAT-RDS-Gateway]

- Средства лицензирования удаленных рабочих столов [RSAT-RDS-Licensing]

- Средства посредника подключений к удаленному рабочему столу [RSAT-RDS-Conn-Broker]

- Средства веб-сервера (IIS) [RSAT-Web-Server]

- Средства служб развертывания Windows [RSAT-WDS]

- Средства администрирования возможностей [RSAT-Feature-Tools]

- Средства администрирования программы шифрования дисков BitLocker [RSAT-BitLocker]

- Средства шифрования диска BitLocker [RSAT-Bitlocker-DriveEnc]

- Средство просмотра пароля BitLocker [RSAT-Bitlocker-RecPwd]

- Средства серверных расширений BITS [RSAT-Bits-Server]

- Средства отказоустойчивости кластеров [RSAT-Clustering]

- Средства балансировки сетевой нагрузки [RSAT-NLB]

- Средства SMTP-сервера [RSAT-SMTP]

- Средства WINS-сервера [RSAT-WINS]

- Средство отказоустойчивости кластеров [Failover-Clustering]

- Средство просмотра XPS [XPS-Viewer]

- Удаленное разностное сжатие [RDC]

- Удаленный помощник [Remote-Assistance]

- Управление групповой политикой [GPMC]

- Фоновая интеллектуальная служба передачи (BITS) [BITS]

- Облегченный сервер загрузки [BITS-Compact-Server]

- Расширение сервера IIS [BITS-IIS-Ext]

- Шифрование диска BitLocker [BitLocker]

Как посмотреть в командной строке windows server роли

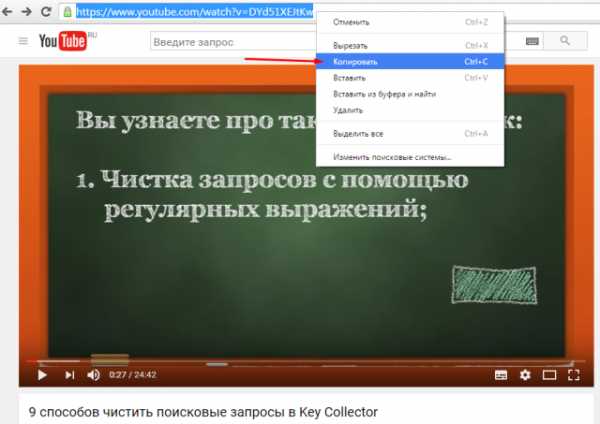

Для того, чтобы посмотреть windows server роли в 2008 R2, есть два метода это утилита командной строки servermanagercmd. Вводим вот такую команду для получения списка ролей и компонентов.

В итоге получите вот такой вывод команды

Второй метод, просмотреть роли windows server 2008 r2 это конечно же powershell, вводим вот такую команду:

В итоге вы получаете список всех доступных ролей и компонентов Windows Server

Для 2012 r2 и 2016 версии Windows server роли ставятся, только через Powershell, если мы имеем ввиду GUI интерфейс. Уверен, что кому то данная статья поможет.

pyatilistnik.org

Роли, службы ролей и компонентов, содержащихся в Windows Server — основных серверных компонентов

| Возможности .NET framework 3.5.NET Framework 3.5 Features | Возможности платформы NETNET-Framework-Features | NN |

| .NET framework 3.5 (включая .NET 2.0 и 3.0).NET Framework 3.5 (includes .NET 2.0 and 3.0) | NET-инфраструктурыNET-Framework-Core | (Удалить)(removed) |

| HTTP-активацииHTTP Activation | NET-HTTP-активацииNET-HTTP-Activation | NN |

| Не HTTP активацииNon-HTTP Activation | NET-не HTTP-активировать ееNET-Non-HTTP-Activ | NN |

| Возможности .NET framework 4.6.NET Framework 4.6 Features | NET-Framework-45-функцииNET-Framework-45-Features | YY |

| .NET Framework 4.6.NET Framework 4.6 | NET Framework-45 процессораNET-Framework-45-Core | YY |

| ASP.NET 4.6ASP.NET 4.6 | NET Framework-45 ASPNETNET-Framework-45-ASPNET | NN |

| Службы WCFWCF Services | NET-WCF-Services45NET-WCF-Services45 | YY |

| HTTP-активацииHTTP Activation | NET-WCF-HTTP-Activation45NET-WCF-HTTP-Activation45 | NN |

| Активация (MSMQ) очереди сообщенийMessage Queuing (MSMQ) Activation | NET-WCF-MSMQ-Activation45NET-WCF-MSMQ-Activation45 | NN |

| Активация именованных каналовNamed Pipe Activation | NET-WCF-канала Activation45NET-WCF-Pipe-Activation45 | NN |

| Активация TCPTCP Activation | NET-WCF-TCP-Activation45NET-WCF-TCP-Activation45 | NN |

| Совместное использование TCP-портTCP Port Sharing | NET-WCF-TCP-PortSharing45NET-WCF-TCP-PortSharing45 | YY |

| Фоновая интеллектуальная служба передачи (BITS)Background Intelligent Transfer Service (BITS) | БИТBITS | NN |

| Облегченный серверCompact Server | БИТ компакт сервераBITS-Compact-Server | NN |

| Шифрование диска BitLockerBitLocker Drive Encryption | BitLockerBitLocker | NN |

| BranchCacheBranchCache | BranchCacheBranchCache | NN |

| Клиент для NFSClient for NFS | Клиент NFSNFS-Client | NN |

| КонтейнерыContainers | КонтейнерыContainers | NN |

| Мост для центра обработки данныхData Center Bridging | Использование моста данных центрData-Center-Bridging | NN |

| Enhanced StorageEnhanced Storage | EnhancedStorageEnhancedStorage | NN |

| Отказоустойчивая кластеризацияFailover Clustering | Отказоустойчивый кластерFailover-Clustering | NN |

| Управление групповой политикойGroup Policy Management | КОНСОЛЬ УПРАВЛЕНИЯ ГРУППОВЫМИ ПОЛИТИКАМИGPMC | NN |

| Качество обслуживания ввода-выводаI/O Quality of Service | Качество обслуживания дисковый ввод-выводDiskIo-QoS | NN |

| Внедряемое веб-ядро служб IISIIS Hostable Web Core | Веб WHCWeb-WHC | NN |

| IP-адрес управления (IPAM) сервераIP Address Management (IPAM) Server | IPAMIPAM | NN |

| Службы iSNS-сервераiSNS Server service | ISNSISNS | NN |

| Расширение IIS OData для управленияManagement OData IIS Extension | ManagementOdataManagementOdata | NN |

| Media FoundationMedia Foundation | Сервер мультимедиа FoundationServer-Media-Foundation | NN |

| Очереди сообщенийMessage Queuing | MSMQMSMQ | NN |

| Службы очереди сообщенийMessage Queuing Services | MSMQ-службMSMQ-Services | NN |

| Сервер очереди сообщенийMessage Queuing Server | MSMQ-ServerMSMQ-Server | NN |

| Интеграция служб каталоговDirectory Service Integration | MSMQ-DirectoryMSMQ-Directory | NN |

| Поддержка протокола HTTPHTTP Support | Поддержка протокола HTTP MSMQMSMQ-HTTP-Support | NN |

| Триггеры очереди сообщенийMessage Queuing Triggers | Триггеры MSMQMSMQ-Triggers | NN |

| Служба маршрутизацииRouting Service | Маршрутизация MSMQMSMQ-Routing | NN |

| DCOM-прокси очереди сообщенийMessage Queuing DCOM Proxy | MSMQ DCOMMSMQ-DCOM | NN |

| Multipath I/O;Multipath I/O | Многопутевого-ввода-ВЫВОДАMultipath-IO | NN |

| Соединитель MultiPointMultiPoint Connector | Соединитель узломMultiPoint-Connector | NN |

| Соединитель узлом службMultiPoint Connector Services | Многоточечный соединитель службMultiPoint-Connector-Services | NN |

| Диспетчер узлом и узлом панели мониторингаMultiPoint Manager and MultiPoint Dashboard | Средства узломMultiPoint-Tools | NN |

| Балансировка сетевой нагрузкиNetwork Load Balancing | БАЛАНСИРОВКА СЕТЕВОЙ НАГРУЗКИNLB | NN |

| Протокол однорангового разрешения имен (PNRP)Peer Name Resolution Protocol | PNRPPNRP | NN |

| Quality Windows Audio Video Experience (qWave)Quality Windows Audio Video Experience | qWaveqWave | NN |

| удаленное разностное сжатие;Remote Differential Compression | RDCRDC | NN |

| Средства удаленного администрирования сервераRemote Server Administration Tools | RSATRSAT | NN |

| Средства администрированияFeature Administration Tools | RSAT средстваRSAT-Feature-Tools | NN |

| Средства администрирования программы шифрования диска BitLockerBitLocker Drive Encryption Administration Utilities | RSAT компонента средства BitLockerRSAT-Feature-Tools-BitLocker | NN |

| Средства DataCenterBridging LLDPDataCenterBridging LLDP Tools | RSAT-DataCenterBridging-LLDP-средстваRSAT-DataCenterBridging-LLDP-Tools | NN |

| Средства отказоустойчивости кластеровFailover Clustering Tools | RSAT кластеризацииRSAT-Clustering | NN |

| Модуль отказоустойчивого кластера для Windows PowerShellFailover Cluster Module for Windows PowerShell | PowerShell для кластеризации RSATRSAT-Clustering-PowerShell | NN |

| Отказоустойчивый кластер сервера автоматизацииFailover Cluster Automation Server | Кластеризация AutomationServer RSATRSAT-Clustering-AutomationServer | NN |

| Интерфейс командной отказоустойчивого кластераFailover Cluster Command Interface | Кластеризация CmdInterface RSATRSAT-Clustering-CmdInterface | NN |

| Клиент управления (IPAM) адрес IP-адресовIP Address Management (IPAM) Client | IPAM клиентских компонентовIPAM-Client-Feature | NN |

| Средства экранированный виртуальной МашиныShielded VM Tools | RSAT-изолирована-виртуальной Машины средстваRSAT-Shielded-VM-Tools | NN |

| Модуль реплики хранилища для Windows PowerShellStorage Replica Module for Windows PowerShell | RSAT хранилища репликиRSAT-Storage-Replica | NN |

| Средства администрирования ролейRole Administration Tools | RSAT-Role-ToolsRSAT-Role-Tools | NN |

| Доменные службы Active Directory и средства AD LDSAD DS and AD LDS Tools | Средства AD RSATRSAT-AD-Tools | NN |

| Модуль Active Directory для Windows PowerShellActive Directory module for Windows PowerShell | RSAT AD PowerShellRSAT-AD-PowerShell | NN |

| Средства AD DSAD DS Tools | ДОБАВЛЯЕТ RSATRSAT-ADDS | NN |

| Центр администрирования Active DirectoryActive Directory Administrative Center | RSAT AD AdminCenterRSAT-AD-AdminCenter | NN |

| Оснастки AD DS и средства командной строкиAD DS Snap-Ins and Command-Line Tools | ДОБАВЛЯЕТ средства RSATRSAT-ADDS-Tools | NN |

| AD LDS оснастки и средства командной строкиAD LDS Snap-Ins and Command-Line Tools | RSAT ADLDSRSAT-ADLDS | NN |

| Средства управления Hyper-VHyper-V Management Tools | RSAT-Hyper-V-средстваRSAT-Hyper-V-Tools | NN |

| Модуль Hyper-V для Windows PowerShellHyper-V Module for Windows PowerShell | PowerShell для Hyper-VHyper-V-PowerShell | NN |

| Средства Windows Server Update ServicesWindows Server Update Services Tools | UpdateServices RSATUpdateServices-RSAT | NN |

| Командлеты PowerShell и APIAPI and PowerShell cmdlets | UpdateServices APIUpdateServices-API | NN |

| Средства DHCP-сервераDHCP Server Tools | RSAT DHCPRSAT-DHCP | NN |

| Средства DNS-сервераDNS Server Tools | RSAT DNS-сервераRSAT-DNS-Server | NN |

| Средства управления удаленного доступаRemote Access Management Tools | RSAT-удаленного доступаRSAT-RemoteAccess | NN |

| Модуль удаленного доступа для Windows PowerShellRemote Access module for Windows PowerShell | RSAT удаленного доступа PowerShellRSAT-RemoteAccess-PowerShell | NN |

| RPC-через-HTTP-проксиRPC over HTTP Proxy | RPC-через HTTP-проксиRPC-over-HTTP-Proxy | NN |

| Сбор событий установки и загрузкиSetup and Boot Event Collection | Программа установки и загрузки--сбор событийSetup-and-Boot-Event-Collection | NN |

| простые службы TCP/IP;Simple TCP/IP Services | Простой TCPIPSimple-TCPIP | NN |

| Поддержка протоколов общего доступа к файлам SMB 1.0 и CIFSSMB 1.0/CIFS File Sharing Support | SMB1 ФЕДЕРАЦИИ ACTIVE DIRECTORYFS-SMB1 | YY |

| Ограничение пропускной способности SMBSMB Bandwidth Limit | SMBBW ФЕДЕРАЦИИ ACTIVE DIRECTORYFS-SMBBW | NN |

| Служба SNMPSNMP Service | Служба SNMPSNMP-Service | NN |

| Поставщик SNMP WMISNMP WMI Provider | Поставщик WMI SNMPSNMP-WMI-Provider | NN |

| Клиент TelnetTelnet Client | Клиент TelnetTelnet-Client | NN |

| Средства экранирования виртуальных машин для управления структуройVM Shielding Tools for Fabric Management | FabricShieldedToolsFabricShieldedTools | NN |

| Функции Защитника WindowsWindows Defender Features | Функциональные возможности Защитника WindowsWindows-Defender-Features | YY |

| Защитник WindowsWindows Defender | Защитник WindowsWindows-Defender | YY |

| Внутренняя база данных WindowsWindows Internal Database | Внутренней-базы данных WindowsWindows-Internal-Database | NN |

| Windows PowerShellWindows PowerShell | PowerShellRootPowerShellRoot | YY |

| Windows PowerShell 5.1Windows PowerShell 5.1 | PowerShellPowerShell | YY |

| Модуль Windows PowerShell 2.0 (en)Windows PowerShell 2.0 Engine | PowerShell V2PowerShell-V2 | (Удалить)(removed) |

| Служба состояний настройки желании Windows PowerShellWindows PowerShell Desired State Configuration Service | DSC-ServiceDSC-Service | NN |

| Windows PowerShell веб-клиентаWindows PowerShell Web Access | WindowsPowerShellWebAccessWindowsPowerShellWebAccess | NN |

| Служба активации процессов WindowsWindows Process Activation Service | БЫЛWAS | NN |

| Модель процессаProcess Model | БЫЛ-— модель процессаWAS-Process-Model | NN |

| Среда .NET 3.5.NET Environment 3.5 | БЫЛ NET-средеWAS-NET-Environment | NN |

| API-интерфейсы конфигурацииConfiguration APIs | БЫЛ Config-интерфейсы APIWAS-Config-APIs | NN |

| Система архивации данных Windows ServerWindows Server Backup | Резервного копирования Windows ServerWindows-Server-Backup | NN |

| Средства миграции Windows ServerWindows Server Migration Tools | МиграцияMigration | NN |

| Стандартизированное управление хранилищами WindowsWindows Standards-Based Storage Management | WindowsStorageManagementServiceWindowsStorageManagementService | NN |

| Расширение IIS WinRMWinRM IIS Extension | WinRM IIS добWinRM-IIS-Ext | NN |

| WINS-серверWINS Server | WINSWINS | NN |

| Поддержка WoW64WoW64 Support | Поддержка WoW64WoW64-Support | YY |

docs.microsoft.com

1_1 Роли в Windows Server 2008

Серверные роли в Windows 2008 используются для организации функциональности операционной системы. Это расширение серверных ролей предыдущих версий, но с существенными усовершенствованиями. Роли обычно включают в себя ряд связанных с ними функций или служб, которые и составляют возможности, предоставляемые сервером. Роль обозначает основную функцию сервера, хотя любой сервер может содержать несколько ролей.

В каждой роли имеется ряд служб, которые и составляют роль. Службы роли позволяют администратору загружать только те службы, которые нужны для данного конкретного сервера. В некоторых случаях, наподобие ролей сервера DHCP или DNS, роль и служба роли совпадают. В других случаях роль содержит несколько доступных для выбора служб. Например, роль файловой службы содержит перечисленные ниже службы.

При добавлении роли или службы роли выполняется установка двоичных (т.е. кодовых) файлов, которые обеспечивают функционирование службы. После установки роли обычно требуется выполнить дополнительные инсталляции и настройки — например, как в случае роли службы доменов Active Directory.

Active Directory Domain Services (AD DS) - Active Directory Domain Services хранит информацию о пользователях, компьютерах, и других устройствах сети. AD DS помогает администраторам безопасно управлять этой информацией и распределением ресурсов и совместной работой между пользователями. AD DS также необходима для установки приложений использующих Active Directory (например Microsoft Exchange Server) и для применения других технологий Windows Server, таких как Групповые политики.

Active Directory Lightweight Directory Services (AD LDS) - организации которые используют приложения, которые требуют наличия каталога для хранения информации, могут использовать Active Directory Lightweight Directory Services (AD LDS), в качестве хранилища. AD LDS запускается как отдельный сервис, не являющийся частью операционной системы, что позволяет использовать несколько копий сервиса на одном сервере. Каждая из копий сервиса может быть сконфигурирована независимо от других копий, и использоваться разными приложениями.

Active Directory Certificate Services (AD CS) - Active Directory Certificate Services (AD CS) обеспечивает настраиваемый сервис для создания и управления сертификатами публичных ключей, используемых в системах безопасности ПО. Организации могут использовать Active Directory Certificate Services для повышения безопасности, используя привязку к пользователю, устройству или сервису к соответствующему частному ключу. В Active Directory Certificate Services также включены возможности, которые позволяют управлять выдачей сертификатов и их обновлением, в разнообразном масштабируемом окружении. Приложения поддерживаемые Active Directory Certificate Services включают в себя: Secure/Multipurpose Internet Mail Extensions (S/MIME), безопасные беспроводные сети, Виртуальные Частные Сети (VPN), протокол IPsec, Шифрованную Файловую Систему (EFS), смарт карты, протоколы Secure Socket Layer/Transport Layer Security (SSL/TLS), и цифровые подписи.

Active Directory Rights Management Services (AD RMS) - AD RMS технология защиты информации, которая работает с приложениями поддерживающими эту функцию (Например Outlook 2007), и помогает защитить информацию от несанкционированного использования. Владелец информации может указать, как именно получатель может использовать информацию, например, открывать, модифицировать, печатать, пересылать, или производить другие действия с информацией. Организации могут создавать темплейты прав, такие как «Конфиденциально – Только чтение», которые могут применяться к необходимым объектам защиты (например почтовые сообщения, финансовые отчеты и т.д.)

Active Directory Federation Services (AD FS) - Active Directory Federation Services (AD FS) обеспечивает функционирование технологии Web single-sign-on (SSO), которая позволяет аутентифицироваться пользователям к Web приложениям используя единый один экаунт. AD FS это законченное решения для безопасного объединения, идентификации пользователей между организациями партнерами.

Application Server - Application Server комплексное решение для хостинга и управления высокопроизводительными распределенными бизнес приложениями. Включая такие сервисы как .NET Framework, поддержка Web сервера, очереди сообщений, COM+, Windows Communication Foundation, и поддержку отказоустойчивых кластеров, ускоряя производительность, на всем протяжении жизненного цикла приложения, начиная от проектирования и разработки, до внедрения , и промышленной эксплуатации.

Dynamic Host Configuration Protocol (DHCP) Server - DHCP позволяет назначать или выдавать IP адреса компьютерам и другим устройствам, которые могут функционировать, как DHCP клиенты. Развернутые DHCP серверы в сети, автоматически сообщают компьютерам и другим устройствам использующим стэк протоколов TCP/IP, правильный IP адрес и другие параметры (Опции DHCP), которые позволяют устройствам соединяться с другими ресурсами, такими как DNS серверы, WINS серверы, маршрутизаторы и др.

DNS Server - Domain Name System (DNS) предоставляет стандартный метод ассоциации названий устройств, с IP адресами. Это позволяет пользователям обращаться к ресурсам, используя легко запоминающиеся имена ресурсов, а не IP адресы. Windows DNS сервер можно интегрировать с DHCP сервером, для автоматического обновления информации на DNS сервере.

Fax Server - Fax Server позволяет получать и отправлять факсимильные сообщения, управлять ресурсами факсов, такими как настройки, задания, факсами.

File Services - File Services предоставляют технологии для управления хранилищами, файловой репликацией, распределенной файловой системой, быстрый поиск файлов и ускоренный доступ клиентов к файлам.

Network Policy and Access Services - Network Policy and Access Services предоставляет различные методы для доступа к локальным и удаленным сетевым ресурсам, и позволяет сетевым администраторам централизованно управлять сетевым доступом и клиентскими политиками. Совместно с сервисом Network Access Services, вы можете развернуть серверы VPN, серверы dial-up, маршрутизаторы, и защищенные беспроводные сети (802.11). Также вы можете развернуть RADIUS серверы, прокси, использовать Connection Manager Administration Kit для создания профилей удаленного доступа, которые позволят клиентским компьютерам соединяться с вашей сетью.

Print Services - Print Services позволяют управлять принт серверами и принтерами. Принт серверы снижают управляющую нагрузку на администраторов, за счет централизованного управления принтерами.

Terminal Services - Terminal Services предоставляют возможность пользователям использовать программное обеспечение, установленное на терминальном сервере, или же получить удаленный доступ к своему рабочему столу с любого компьютера. Пользователи могут соединяться с терминальными серверами, для запуска приложений и для использования сетевых ресурсов (сетевые диски, печать и т.д.).

Universal Description, Discovery, and Integration Services - Universal Description, Discovery, and Integration (UDDI) Services предоставляют возможности для распределения информации с использованием Web сервисов внутри сети (Интранет), между бизнес партнерами (Экстранет), или же в Интернет. UDDI Services может помочь увеличить производительность разработчиков и IT профессионалов с более надежными и управляемыми приложениями. С UDDI Services вы можете сократить возможное дублирование работы коллегами и снизить накладные расходы.

Web Server (IIS) - Web Server (IIS) предоставляет информацию в Интернет, Интранет, Экстранет. Это объединенная Web платформа на базе IIS 7.0, ASP.NET, Windows Communication Foundation, и Windows SharePoint Services. В IIS 7.0 увеличена безопасность, упрощена диагностика и администрирование.

Windows Deployment Service - Вы можете использовать Windows Deployment Services для инсталляции и конфигурирования операционных систем семейства Microsoft Windows, с использованием образов Pre-boot Execution Environment (PXE) boot ROMs. Администрирование упрощается с использованием ММС оснастки WdsMgmt, который управляет всеми аспектами Windows Deployment Services. Windows Deployment Services также позволяет пользователям получить опыт в развертывании Windows.

Windows SharePoint Service - Windows SharePoint Services позволяет организациям увеличить производительность, путем создания Web сайтов для совместной работы над документами, задачами и событиями, распространения контактов и другой информации. Окружение, спроектированное для гибкого развертывания, администрирования, и разработки приложений.

В каждой роли имеется ряд служб, которые и составляют роль. Службы роли позволяют администратору загружать только те службы, которые нужны для данного конкретного сервера. В некоторых случаях, наподобие ролей сервера DHCP или DNS, роль и служба роли совпадают. В других случаях роль содержит несколько доступных для выбора служб. Например, роль файловой службы содержит перечисленные ниже службы.

- Файловый сервер - Распределенная файловая система - Пространства имен DFS - Репликация DFS - Диспетчер ресурсов файлового сервера - Служба сетевой файловой системы - Служба поиска Windows - Файловая служба Windows Server 2003 - Служба репликации файлов - Служба индексирования

В Windows Server 2008, администраторы могут инсталлировать минимально необходимое окружение для работы определенных ролей. Также это повышает безопасность сервера (уменьшая поверхность атаки), снижает затраты на управление, и требования к ресурсам. Для установки в режиме Server Core Installation на жестком диске достаточно 2Гб свободного места! Уверен, в ближайшем будущем, во многих компаниях будут стоять двухпроцессорные серверы (4х или 8ми ядерные), с ПО Virtual Server, на которых будет крутиться два-четыре Windows Server 2008 в режиме Server Core Installation, каждый, со своей ролью.

В режиме Server Core Installation можно инсталлировать роли:

- Active Directory Domain Services - Active Directory Lightweight Directory Services (AD LDS) - DHCP Server - DNS Server - File Services - Print Server - Streaming Media Services

- Backup - BitLocker Drive Encryption - Failover Clustering - Multipath IO - Network Load Balancing - Removable Storage - Simple Network Management Protocol (SNMP) - Subsystem for UNIX-based applications - Telnet client - Windows Internet Name Service (WINS)

studfiles.net

Роли сервера Windows Server 2k8

1. Развертывание на основе ролей

Windows Server 2008 настраивается путем добавления и удаления ролей и компонентов сервера. Это новый метод добавления и удаления служб. Понимая роли и компоненты сервера, можно устанавливать и поддерживать только те компоненты Windows Server 2008, которые необходимы в конкретной среде.

1.1 Роль сервера

Роли сервера в Windows Server 2008 R2 определяют основную функцию сервера. Например, ролью сервера может быть контроллер домена доменных служб Active Directory® или веб-сервер. В Windows Server 2008 R2 можно установить одну роль или множество ролей. Для установки и удаления ролей сервера в среде Windows Server 2008 R2 используется средство администрирования "Диспетчер сервера".

Роль можно рассматривать как группу тесно связанных дополнительных компонентов, для которых установка роли чаще всего означает установку одной или нескольких ее служб.

1.2 Службы роли

Многие роли сервера также имеют службы роли. Службы ролей представляют собой программы, которые реализуют различные функции роли. При установке роли можно выбрать службы роли, которые данная роль предоставляет для других пользователей и компьютеров на предприятии. Некоторые роли, например сервер службы доменных имен (DNS), выполняют только одну функцию и поэтому не имеют доступных служб. Другие роли, например веб-сервер, позволяют устанавливать несколько служб роли, например протокол FTP.

Службы роли позволяют управлять устанавливаемыми и включаемыми функциями роли; эта возможность полезна в тех случаях, когда требуется только подмножество функций заданной роли сервера. Например, роль сервера файловых служб содержит следующие службы:

- файловый сервер;

- распределенная файловая система;

- диспетчер ресурсов файлового сервера;

- службы для NFS;

- службу поиска Windows;

- файловые службы операционной системы Windows Server 2003;

- BranchCache™ для сетевых файлов.

Если требуется развернуть роль файловых служб, можно выбрать только определенные службы роли, которые необходимы.

1.3 Компоненты

Компонент обычно определяет не основную функцию сервера, а его вспомогательную или поддерживающую функцию. Поэтому администратор обычно устанавливает компонент не как основную функцию сервера, а для расширения функциональности установленной роли. Например, отказоустойчивая кластеризация - это компонент, который администраторы могут установить после установки определенной роли, например роли файловых служб, чтобы повысить ее отказоустойчивость.

Для определенных ролей требуются определенные компоненты Microsoft Windows. Например, при добавлении роли сервера приложений мастер добавления роли запрашивает подтверждение для установки Microsoft .NET Framework и службы активации процессов Windows, поскольку эти компоненты необходимы для поддержки данной роли.

1.4 Обзор диспетчера сервера

Новая консоль диспетчера сервера упрощает управление и обеспечение безопасности ролей сервера в ОС Windows Server 2008. Диспетчер сервера в Windows Server 2008 R2 предоставляет средства для решения следующих задач.

- Управление удостоверением сервера.

- Отображение текущего состояния сервера.

- Выявление проблем с конфигурациями ролей сервера.

- Управление всеми ролями, назначенными для сервера.

Диспетчер сервера заменяет консоль управления компьютером и является единственным средством управления сервером.

В консоли диспетчера сервера используются интегрированные мастера для предоставления пользователю пошаговых инструкций по добавлению ролей сервера. С помощью диспетчера сервера можно одновременно добавить несколько ролей, даже если эти роли не связаны друг с другом. Например, на сервере, настраиваемом для филиала, можно сразу добавить роли DNS-сервера, DHCP-сервера и сервера печати. Мастер диспетчера сервера проверяет все необходимые зависимости и разрешает конфликты, чтобы сервер работал стабильно, был надежным и безопасным. Консоль диспетчера сервера заменяет средство управления компьютером операционной системы Windows Server 2003.

Диспетчер сервера можно также использовать в качестве портала для обычного текущего управления сервером. В консоли диспетчера сервера сообщается о состоянии сервера, представляются основные задачи управления и указываются расширенные средства управления. Ключевой компонент диспетчера сервера - домашние страницы ролей сервера. На этих страницах дается общее представление ролей сервера, включая их текущее состояние и текущие конфигурации. В некоторых из этих консолей имеется компонент просмотра фильтрованных событий, в котором отображаются недавние события, связанные с данной ролью. На домашних страницах ролей сервера предлагаются элементы управления, с помощью которых можно выполнять диагностику проблем, выборочно останавливая и запуская службы ролей. В этих сводках для определенных ролей подчеркиваются потенциальные проблемы и предлагаются соответствующие средства устранения неполадок.

2. Развертывание серверов с конкретными ролями

В небольших организациях функции сервера часто реализуются на одном серверном компьютере. В больших организациях с множеством серверных компьютеров более распространено выделение сервера для определенного подмножества серверных функций.

2.1 Файловый сервер

В прошлом термин "файловый сервер" часто использовался как общий термин для описания любого сервера. В настоящее время термин "файловый сервер" означает сервер, который поддерживает службы, необходимые для предоставления пользователям возможности хранить свои файлы в хранилище, доступном серверу.

На файловом сервере Windows Server 2008 R2 необходимо:

- обеспечить достаточное хранилище для файлов пользователей;

- предоставить общий доступ к папкам, которые содержат файлы пользователей;

- настроить параметры безопасности для обеспечения соответствующих уровней доступа к файлам пользователей;

- обеспечить механизм, используемый для архивации и, при необходимости, восстановления общих файлов.

Файловые службы часто объединяются со службами печати. В Windows Server 2008 R2 можно совместно использовать принтеры, подключенные локально или по сети. Это позволяет сократить общее количество устройств печати в организации, так как каждому пользователю не будет требоваться отдельный принтер. В Windows Server 2008 R2 службы доступа к файлам и принтерам рассматриваются как отдельные роли сервера.

Примечание. Важно понимать, что хранилище, которое используется для размещения файлов пользователей, не обязательно должно быть локально подключено к файловому серверу. Существует ряд технологий, позволяющих файловым серверам использовать хранилище данных, подключенное по сети.

2.1.1 Развертывание файлового сервера

Чтобы развернуть файловый сервер, установите роль сервера файловых служб. Эта роль состоит из семи служб. Они перечислены ниже.

- Файловый сервер. Управляет общими папками и позволяет пользователям получать доступ к файлам на данном сервере.

- Распределенная файловая система (DFS). Предоставляет средства и службы для поддержки пространств имен DFS и репликации.

- Диспетчер ресурсов файлового сервера. Позволяет управлять квотами и фильтрами блокировки файлов, а также создавать отчеты по использованию файлов и управлять этими отчетами.

- Службы для NFS. Предоставляет службы обеспечения совместимости для компьютеров на базе UNIX.

- Служба поиска Windows. Обеспечивает возможность быстрого поиска содержимого в файлах.

- Файловые службы Windows Server 2003. Предоставляет совместимые файловые службы для компьютеров Windows Server 2003.

- BranchCache для сетевых файлов. Устанавливает необходимые службы для поддержки сред филиалов.

Кроме того, если файловый сервер будет также предоставлять услуги печати, можно рассмотреть вопрос развертывания роли служб печати и документов.

2.1.2 Контроллер домена

Контроллер домена - это компьютер, содержащий копию информации доменных служб Active Directory. Как минимум, на контроллере домена имеется копия локального раздела домена, раздела конфигурации и раздела схемы.

Функции

Для проверки подлинности пользователей и компьютеров домена требуется доступ к контроллеру домена. Учетные данные отправляются контроллеру домена для проверки.

Контроллеры домена также используются приложениями для запроса информации доменных служб Active Directory. Например, Microsoft Exchange Server 2010 считывает сведения о конфигурации из доменных служб Active Directory.

Для поиска контроллеров домена используется DNS. Если служба DNS настроена неправильно, пользователи не смогут входить в систему или вход в систему будет очень медленным.

Серверы глобального каталога

Некоторые контроллеры домена также настраиваются как серверы глобального каталога. На сервере глобального каталога хранится подмножество доменной информации для всех доменов всего леса. Это удобно, когда приложениям требуется запрашивать информацию доменных служб Active Directory для всех доменов леса. Например, Microsoft Office Outlook® 2007 запрашивает доменные службы Active Directory для формирования списка адресов всех получателей Microsoft Exchange Server 2010 в организации.

Развертывание контроллера домена

Чтобы развернуть контроллер домена, установите роль сервера доменных служб Active Directory. Затем следует повысить уровень сервера до контроллера домена и определить его особую функцию в среде леса доменных служб Active Directory; для выполнения этой задачи используйте файл dcpromo.exe.

Примечание. Можно запустить dcpromo.exe без предварительного развертывания необходимой роли сервера, поскольку при необходимости роль сервера будет автоматически развернута dcpromo.exe.

Вопрос. Сколько контроллеров домена следует развернуть?

Ответ. В большой организации необходимо иметь по крайней мере два контроллера домена для каждого офиса. В небольших организациях может быть всего один контроллер домена для каждого офиса. Некоторые небольшие офисы могут использовать контроллер домена, подключенный по каналу глобальной сети.

2.1.3 Сервер приложений

Сервер приложений - это компьютер, выделенный для выполнения прикладного программного обеспечения, использующего сеть. В качестве примеров такого программного обеспечения можно привести Microsoft SQL Server®, Microsoft Exchange Server, службы IIS и службы терминалов.

Прикладное программное обеспечение, использующее сеть, может быть разработано на веб-основе или иметь архитектуру клиент-сервер. При настройке серверных компьютеров, на которых будут размещены приложения, необходимо принять во внимание требования к системе каждого приложения, включая его архитектуру.

Сервер приложений - это сервер, выполняющий приложения пользователей. Они имеют более жесткие требования к обработке и памяти, чем серверы файлов и печати, так как выполняют более сложные задачи.

Приложения, исполняемые на сервере приложений, обычно делятся на две категории:

- Обычные приложения. Обычное приложение может также называться приложением "клиент-сервер". Часть приложения работает на клиентском компьютере, а другая часть - на сервере. Как правило, клиентское (внешнее) приложение выступает в качестве интерфейса конечного пользователя для обработки запросов, отправляемых на сервер (серверную часть), и получения ответов от сервера (серверной части). Массив данных хранится на сервере. В некоторых случаях серверной частью приложения является только база данных SQL Server, с которой взаимодействуют все клиентские компьютеры. В других случаях существует средний уровень с логикой приложения, с которой взаимодействуют клиентские компьютеры, а средний уровень взаимодействует с базой данных SQL Server.

- Веб-приложения. Веб-приложение использует веб-браузер для обеспечения пользовательского интерфейса. Затем выполняется логика приложения на веб-сервере, и данные сохраняются в базе данных SQL Server.

Windows Server 2008 содержит компоненты для поддержки роли сервера приложений независимо от того, имеет ли размещаемое приложение веб-архитектуру или архитектуру типа "клиент-сервер".

Развертывание сервера приложений

Чтобы развернуть сервер приложений, установите роль сервера приложений. Эта роль состоит из шести служб. Они перечислены ниже.

- .NET Framework 3.5.1. Предоставляет инфраструктуру для создания служб с безопасным подключением и приложений документооборота.

- Поддержка веб-сервера (IIS). Позволяет серверу приложений размещать внутренние или внешние веб-сайты.

- Доступ к сети на основе модели COM+. Позволяет серверу размещать приложения и разрешать их удаленный вызов.

- Совместное использование TCP-порта. Позволяет нескольким приложениям net.tcp совместно использовать один TCP-порт, чтобы они могли работать на одном сервере, оставаясь при этом логически отдельными.

- Поддержка службы активации процессов Windows. Позволяет серверу вызывать приложения удаленно.

- Распределенные транзакции. Предоставляет услуги, помогающие обеспечить надежные и завершенные транзакции через распределенные базы данных.

Примечание. Сервер приложений отличается от веб-сервера, поскольку на нем размещаются приложения, которые выполняются на сервере, и клиент. При этом сервер приложений не выполняет подготовку содержимого и его передачу в браузер.

2.1.4 Веб-сервер

Веб-сервер - это подключенный к Интернету или корпоративной интрасети серверный компьютер, предоставляющий статические страницы, динамические страницы и потоковое содержимое клиентским компьютерам, оснащенным веб-браузером.

Типы содержимого веб-служб

- Статическое содержимое. Статическое содержимое - это данные, одинаковые для всех просматривающих их пользователей. Они не изменяются в зависимости от того, откуда подключается пользователь и какой пользователь подключается. Это самый распространенный тип данных в компьютерных сетях.

Некоторые примеры статического содержимого:

- обычные веб-страницы в формате HTML;

- документы Microsoft Office Word;

- слайды Microsoft Office PowerPoint®.

- Динамическое содержимое. Динамическое содержимое - это данные, которые могут различаться при каждом обращении к ним пользователя. Это содержимое может изменяться в зависимости от того, какой пользователь обращается к нему, и от местоположения пользователя. Содержимое этого типа чаще всего встречается на современных веб-узлах и в современных веб-приложениях.

Динамическое содержимое обычно создается с помощью Active Server Pages (ASP) и ASP.NET. В этих методах используются сценарии на веб-страницах, которые обрабатываются сервером для создания веб-страниц, предоставляемых пользователям.

Примеры динамического содержимого:

- веб-страница, на которой отображается имя пользователя, когда он получает доступ к веб-сайту;

- веб-страница, на которой отображается IP-адрес пользователя, обращающегося к содержимому;

- веб-страница, содержимое которой изменяется в зависимости от демографических данных и местоположения пользователя.

- Потоковое содержимое. Потоковое содержимое - это данные, доставляемые пользователям со скоростью, необходимой для воспроизведения. Непотоковое содержимое доставляется пользователям с максимально возможной скоростью, которую клиент, серверы и сеть могут поддерживать. Это может приводить к увеличению сетевого трафика и перегрузке сети. Windows Server 2008 и службы Microsoft Windows® Media обеспечивают поддержку потокового содержимого.

Примеры потокового содержимого:

- радиостанции в сети;

- видео в сети.

Безопасность

Хотя пользователи часто подключаются к веб-серверу анонимно, им часто требуется, чтобы веб-сервер проверял их удостоверение; это обычно делается посредством использования цифрового сертификата, установленного на веб-сервере, и применения протокола SSL.

Хотя пользователям, подключающимся к веб-серверу, подключенному к Интернету, не требуется проверять свою подлинность, пользователям, подключающимся к корпоративному веб-серверу в интрасети или удаленно из дома, часто требуется предоставлять учетные данные, чтобы идентифицировать себя.

Развертывание веб-сервера

Чтобы развернуть веб-сервер, установите роль веб-сервера (IIS). Эта роль состоит из четырех служб. Они перечислены ниже.

- Веб-сервер. Обеспечивает поддержку веб-сайтов HTML с дополнительной поддержкой ASP.NET, ASP и расширений веб-сервера.

- Средства управления. Предоставляет средства для управления развертыванием IIS 7.

- FTP-сервер. Позволяет обеспечивать поддержку передачи файлов по протоколу FTP.

- Ведущий базовый экземпляр IIS. Позволяет написать пользовательский код, размещающий базовые функции IIS в приложении.

Примечание. В операционной системе Windows Server роль веб-сервера (IIS) часто требуется для поддержки других ролей или функций серверов.

2.1.5 Сервер удаленного доступа

Удаленный доступ может означать доступ к данным из дома, гостиничного номера или с мобильного устройства. Из этих местоположений можно использовать подключение по виртуальной частной сети (VPN) или подключение удаленного доступа. При использовании VPN-подключения необходимо выбрать соответствующий протокол в зависимости от потребностей. В состав операционной системы Windows Server 2008 входит роль «Маршрутизация и удаленный доступ», выполняющая функции сервера удаленного доступа, принимающего подключения удаленного доступа и виртуальных частных сетей.

Серверы удаленного доступа позволяют пользователям получать доступ к корпоративным ресурсам из-за пределов корпоративной сети. Ниже перечислены ситуации, в которых может потребоваться сервер удаленного доступа:

- работа служебного персонала из дома по вечерам;

- служебный персонал состоит из надобных работников;

- работа из гостиниц во время командировок;

- доступ беспроводных клиентов к данным в дороге.

Одним из наиболее распространенных ресурсов, к которым обращаются удаленные пользователи, является электронная почта. В зависимости от типа выполняемой удаленно работы пользователям может также потребоваться доступ к файлам на компьютерах, на которых предоставляется общий доступ к ресурсам. Независимо от типа данных, к которым осуществляется доступ, растет беспокойство в отношении безопасности, поскольку данные перемещаются за пределами организации, где они больше подвержены опасности хищения.

Развертывание сервера удаленного доступа

Чтобы развернуть сервер удаленного доступа, установите роль служб политики сети и доступа. Эта роль состоит из четырех служб. Они перечислены ниже.

- Сервер политики сети. Позволяет создавать и применять политики доступа к сети для подключений доступа к сети, поддержки работоспособности и авторизации сетевых подключений.

- Маршрутизация и удаленный доступ. Позволяет предоставлять средства удаленного доступа и возможности локальной маршрутизации.

- Центр регистрации работоспособности. Проверяет запросы на сертификаты, содержащие утверждения о работоспособности; используется при применении средств защиты доступа к сети (NAP).

- Протокол авторизации учетных данных узла. Позволяет интегрировать решение по защите доступа к сети со средствами управления доступом к сети Cisco.

Ответ. Угрозы для данных, к которым осуществляется удаленный доступ, перечислены ниже.

- Использование анализаторов сетевых пакетов для захвата передаваемых данных.

- Хранение файлов в незащищенных удаленных системах.

- Передача имен пользователей и паролей через Интернет.

- Потеря или хищение данных, хранящихся на мобильных устройствах и ноутбуках.

sergeyivanov.ru

Windows server 2012 - установка роли Active Directory

Windows server – операционные системы, из разряда серверных, компании Microsoft. Начало положено 27 июля 1993 г. выпуском Windows NT 3.1 Advanced Server. Windows 2000 Server выпущен в феврале 2000 г. и с этого же года вся линейка серверных систем имеет в названии цифры года выпуска. Windows Server 2003 – вышел в апреле 2003 г., Windows Server 2008 – февраль 2008 г., Windows Server 2012 – август 2012, Windows Server 2016 – октябрь 2016.

Таким образом серверная операционная система появляется один раз в четыре-пять лет. Исходя из этого возможно предположить, что следующая операционная система будет называться скорее всего Windows Server 2020.

Возможности серверных систем огромные: это доступ и поддержка удостоверений, возможность работы со службой каталогов, различные сетевые возможности, работа с веб-приложениями и локальными приложениями, возможность работы с хранилищами, имеется автоматизация, для удобства управления созданы роли сервера, появилась виртуализация. Все эти возможности в купе с управлением с помощью групповых политик, а также с помощью панелей управления в графическом интерфейсе, делает процесс использования серверных систем Windows достаточно удобным.

Для того, чтобы начать пользоваться серверной системой, ее (систему) сначала надо установить. Устанавливается серверная система практически также как обычная операционная система семейства Windows. После установки операционной системы необходимо продумать, что вы хотите от сервера в конечном итоге получить, от этого и зависит дальнейшие действия. Как правило это выбор определенных ролей сервера, которые после установки донастраиваются до необходимого уровня. Основные роли - это конечно же роли Active Directory и роли DNS сервера.

Одна из основных ролей Windows сервера - это установка роли Active Directory. Active Directory компании Microsoft представляет собой структуру, состоящую из объектов. Данная структура имеет иерархическую структуру, LDAP-совместимую реализацию службы каталогов. Лес - верхний уровень, обьединяет все объекты, атрибуты и правила в Active Directory. Это необходимо для управления информационной структуры от управления доменами, до управления отдельных объектов, в том числе с помощью групповых политик.

Установка роли Directory

Развернем роль Active Directory в операционной системе Windows server 2012 R2. До установки роли устанавливаем операционную систему как обычную систему Windows - Установка Windows server 2012.

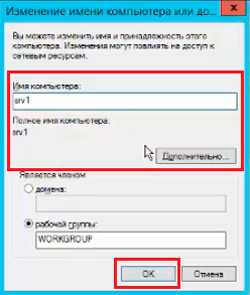

1. Задаем статический IP адрес (Центр управления сетями и общим доступом - Изменение параметров адаптера - правой клавишей нажимаем на выбранный сетевой интерфейс - Свойства - Протокол Интернета версии 4 (TCP/IPv4). Также задаем "Маску подсети", "Предпочитаемый DNS-сервер", "Основной шлюз" если есть. DNS сервер будет развернут на том же сервере, где будет развернута роль Active Directory.

2. Следующим шагом задаем имя нашему будущему серверу (нажимаем правой клавишей мыши на значок "Этот компьютер" - Свойства - изменить прааметры). В открывшемся окне нажимаем кнопку "Изменить" и задаем "Имя компьютера". Далее перезагружаем сервер.

3. После перезагрузки сервера приступаем к разворачиванию роли "Active Directory". Нажимаем "Диспетчер серверов" и в открывшемся окне - "Добавить роли и компоненты"

4. В следующем окне нажимаем "Далее".

5. Следующее окно - выбираем "Установка ролей или компонентов" и нажимаем "Далее".

6. В следующем окне выбираем сервер из пула серверов и снова "Далее".

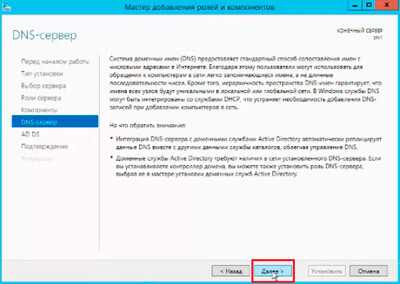

7. Затем ставим чексбоксы напротив "DNS-сервер" и "Доменные службы Active Directory", при этом нажимаем кнопку "Добавить компонеты" при установке чекбоксов, и нажимаем "Далее".

8. Следующее окно - "Далее".

9. Читаем что пишут и нажимаем "Далее".

10. В следующем окне еще немного почитаем и нажимаем "Далее".

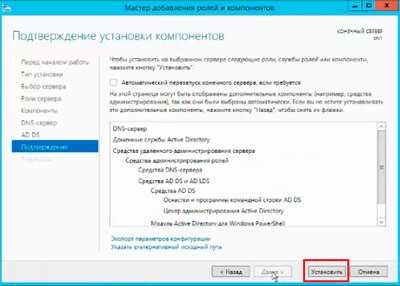

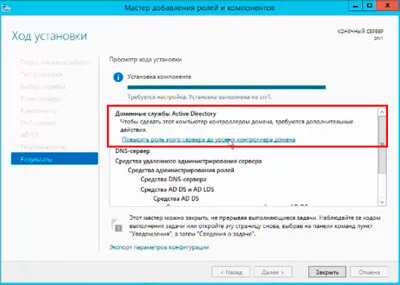

11. В открывшемся окне просто нажимаем "Установить" и ждем окончания установки.

12. Повышаем роль сервера до уровня контроллера домена. Для этого нажимаем "Повысить роль этого сервера до уровня контроллера домена".

13. В следующем окне ставим чексбокс "Добавить новый лес" и указываем "Имя корневого домена", например syst.local. Затем нажимаем "Далее".

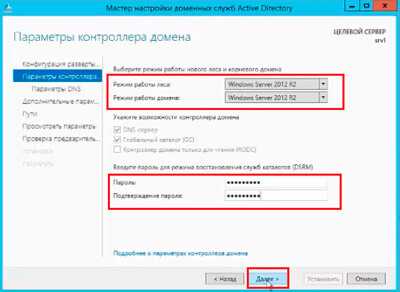

14. В следующем окне выбераем режим работы нового леса и корневого домена, затем вводим пароль для режима восстановления служб каталогов (DSRM), затем нажимаем "Далее".

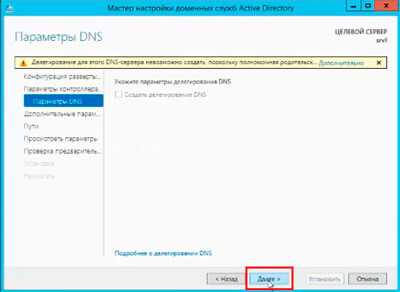

15. В следующем окне читаем предупреждение и нажимаем "Далее".

16. Задаем "Имя домена NetBIOS", например SYST, затем "Далее".

17. В следующем окне указываем расположение базы данных AD DS, файлов журналов и папки SYSVOL или оставляем все по умолчанию, затем "Далее".

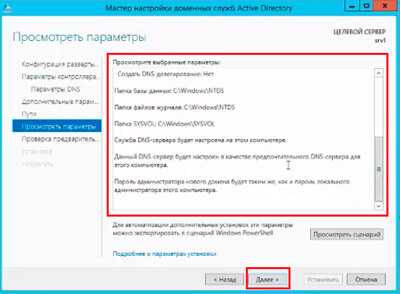

18. В открывшемся окне проверяем выбранные параметры и нажимаем "Далее".

19. Проверяем предварительные требования и нажимаем "Установить", затем ждем.

20. После перезагрузки получаем результат работы.

Также как и что устанавливать можно посмотреть здесь:

bigro.ru

Передача ролей FSMO в Windows Server 2012 R2

Роли контроллера домена формируются при создании нового домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Передача ролей FSMO требуются в исключительных случаях. Microsoft рекомендует осуществлять передачу ролей в перечисленных ниже случаях:

1. Понижение роли контроллера домена с целью вывода сервера из эксплуатации;2. Временное отключение контроллера домена.

Захват ролей FSMO осуществляется, если:1. Роль была принудительно понижена с помощью команды dcpromo /forceremoval.2. На контролере домена, являвшемся хозяином роли FSMO, не функционирует ОС;3. В работе текущего хозяина FSMO возникли проблемы, влияющие на работоспособность, присущих данной роли, и не дающие выполнить передачу роли;

Кратко вспомним основные роли мастеров операций (FSMO роли) и рассмотрим что будет, если у нас недоступна какая-то из ролей.

Хозяин схемы (Schema master) – не сможем произвести модификацию схемы. Схему модифицируют единичными случаями раз в несколько лет: установка новой версии ОС для доменов, установка Exchange, иногда других приложений.Хозяин именования домена(Domain naming master) – не сможем добавить или удалить новый домен.Хозяин RID (RID Master) – через некоторый, и что важно для реальной жизни, довольно длительный промежуток времени не сможем заводить новых пользователей и группы. Лимит жизни до 500 пользователей или групп. Есть организации, где людей работает всего 100 человек.Эмулятор PDC(PDC emulator) – клиенты до 2000 windows не смогут попадать в домен плюс некоторые послабления при вводе неправильного пароля пользователем. синхронизация времени не остановится, но ошибки в event log обеспечены.Хозяин инфраструктуры (Infrastructure Master) – если у нас много доменов, на контроллерах домена, которые не глобальные каталоги может нарушаться членство в локальных группах домена.

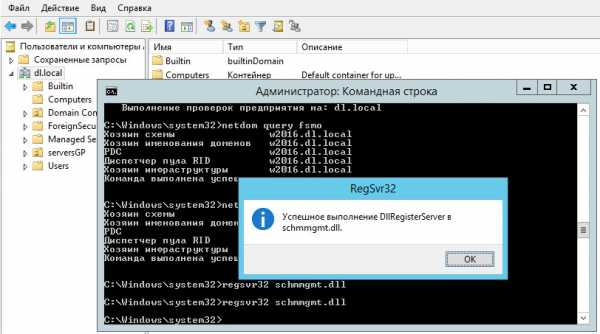

Передачу ролей FSMO в Windows Server 2012 R2, начинать стоит с команды netdom query fsmo, которая покажет кто является текущим хозяином ролей FSMO в домене.

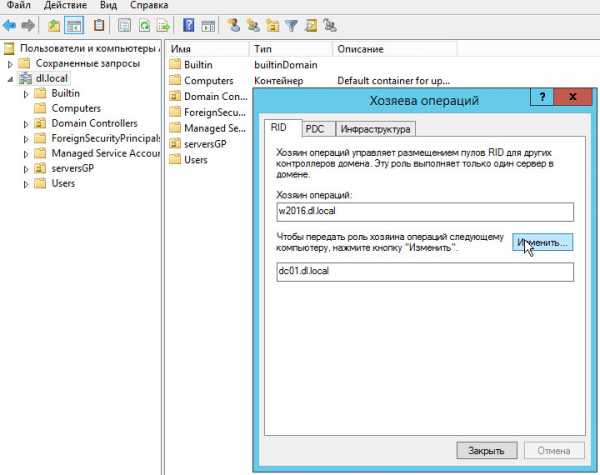

Имеется два вида передачи ролей FSMO в Windows Server 2012 R2. Первый, это передача ролей FSMO при помощи оснасток управления Active Directory.Для того чтобы передать роли уровня домена, такие как (PDC Emulator, RID Master и Infrastructure Master) необходимо использовать оснастку Active Directory «Пользователи и компьютеры». Заходим на контроллер домена, которому хотим передать роли и запускаем оснастку и нажав правой клавишей мыши на нужном домене, выбираем пункт «Хозяева операций». Далее выбираем нужную роль (в примере это RID Master) и нажимаем кнопку «Изменить».

Далее выбираем нужную роль (в примере это RID Master) и нажимаем кнопку «Изменить». Далее, обязательно подтверждаем перенос роли.

Далее, обязательно подтверждаем перенос роли. Все роль передана. Аналогично передаем остальные две роли доступные в оснастке управления Active Directory (PDC Emulator, Infrastructure Master)Перенос роли Domain Naming Master осуществляется из оснастки Active Directory Домены и доверие (Domains and Trust).Чуть сложнее с передачей роли Schema Master. Для её передачи необходимо сначала зарегистрировать в системе библиотеку управления схемой Active Directory. для этого необходимо ввести команду regsvr32 schmmgmt.dll в командной строке. Далее открываем консоль MMC и добавляем в нее оснастку Схема Active Directory и действуем аналогично предыдущем примере.

Все роль передана. Аналогично передаем остальные две роли доступные в оснастке управления Active Directory (PDC Emulator, Infrastructure Master)Перенос роли Domain Naming Master осуществляется из оснастки Active Directory Домены и доверие (Domains and Trust).Чуть сложнее с передачей роли Schema Master. Для её передачи необходимо сначала зарегистрировать в системе библиотеку управления схемой Active Directory. для этого необходимо ввести команду regsvr32 schmmgmt.dll в командной строке. Далее открываем консоль MMC и добавляем в нее оснастку Схема Active Directory и действуем аналогично предыдущем примере.

Второй способ передачи ролей FSMO осуществляется при помощи утилиты Ntdsutil.ntdsutil это утилита командной строки, предназначенная для обслуживания Active Directory, также в число ее возможностей входит захват и передача ролей FSMO.

Второй способ передачи ролей FSMO осуществляется при помощи утилиты Ntdsutil.ntdsutil это утилита командной строки, предназначенная для обслуживания Active Directory, также в число ее возможностей входит захват и передача ролей FSMO.

Для передачи необходимо зайти на контроллер домена, которому назначаются роли FSMO. Запускаем командную строку и вводим команды в такой последовательности:ntdsutilrolesconnectionsconnect to server <имя сервера>qПосле успешного подключения к серверу, получаем приглашение к управлению ролями (fsmo maintenance):transfer domain naming master — передача роли хозяина доменных имен.transfer infrastructure master — передача роли хозяина инфраструктуры;transfer rid master — передача роли хозяина RID;transfer schema master — передача роли хозяина схемы;transfer pdc — передача роли эмулятора PDC.Для завершения работы Ntdsutil вводим команду q и нажимаем Ввод.Примечание. Начиная с Windows Server 2008R2 команда для передачи роли хозяина доменных имен transfer naming master.В качестве примера передадим роль Infrastructure Master серверу SRV2 и проверим результат.

Принудительное назначение ролей FSMO при помощи Ntdsutil:

Принудительное захват или назначение ролей FSMO осуществляется в случае выхода из строя сервера и невозможностью его восстановления. Сама процедура захвата не особо отличается от передачи ролей. Заходим на контроллер домена, которому хотим передать роли и последовательно вводим в командной строке:ntdsutilrolesconnectionsconnect to server <имя сервера>qДля захвата ролей FSMO используется команда seizeseize domain naming master — захват роли хозяина доменных имен;seize infrastructure master — захват роли хозяина инфраструктуры;seize rid master — захват роли хозяина RID;seize schema master — захват роли хозяина схемы;seize pdc — захват роли эмулятора PDC.

Примечание. Начиная с Windows Server 2008 R2 команда для захвата роли хозяина доменных имен seize naming master.

Моменты, которые необходимо учесть при передаче или захвате ролей:• Для передачи ролей уровня домена (RID Master, PDC Emulator и Infrastructure Master) учетная запись должна быть членом группы Администраторы домена (Domain admins), а для передачи ролей уровня леса (Domain Naming Master и Schema Master) — Администраторы предприятия (Enterprise Admins).• Не назначайте роль Infrastructure Master контроллеру домена, являющемуся сервером глобального каталога, поскольку в этом случае он не будет обновлять сведения об объектах. Причина такого поведения заключается в том, что сервер глобального каталога хранит частичные реплики всех объектов в лесу.• В случае захвата ролей FSMO контроллер домена, ранее исполнявший эти роли, ни в коем случае нельзя возвращать обратно, потому, что при его появлении в сети возникнет конфликт, что может вызвать проблемы в работе домена. Кроме того, его необходимо удалить из Active Directory. В Windows Server 2008 и 2008 R2 это можно сделать, просто удалив объект сервера в оснастке Active Directory Пользователи и компьютеры, а в Windows Server 2003 с помощью программы Ntdsutil, используя команду ntdsutil — metadata cleanup. Подробнее об этом можно почитать в техподдержке Microsoft.

Вконтакте

Одноклассники

Мой мир

www.itworkroom.com

Перечисление всех ролей в Windows Server

В Windows Server 2008 вновь появился Диспетчер сервера (Server Manager), предназначенный для активации различных ролей и компонентов серверной операционной системы. Рик Вановер (Ric Vanover) рассказывает, как узнать, не запущены ли на сервере ненужные роли.В Windows Server 2008 и Windows Server 2008 R2 для добавления ролей используется Диспетчер сервера. С его помощью можно активировать роли типа IIS, необходимые для работы приложений с веб-компонентами, или базовые инфраструктурные службы — например, доменные службы Active Directory (Active Directory Domain Services), которые нужны для работы сервера в качестве контроллера домена.

С помощью Диспетчера сервера легко определить, какие роли используются, а какие нет. Интерфейс программы показан на рис. A.

Рисунок A. Нажмите на изображении для увеличения.

Рисунок A. Нажмите на изображении для увеличения.Недостаток данного инструмента заключается в том, что он не предоставляет подробных сведений о ролях. Допустим, если базовый FTP-трафик в сети запрещен, а веб-трафик IIS разрешен, выяснить это с помощью Диспетчера сервера довольно затруднительно.

Вместо этого можно воспользоваться двумя командами PowerShell: import-module servermanager и get-windowsfeature (последний выводит данные о текущем состоянии компонентов). На рис. B показан результат выполнения этих команд; активные роли выделены желтым цветом.

Рисунок B. Нажмите на изображении для увеличения.

Рисунок B. Нажмите на изображении для увеличения.Команда перечисляет все роли и компоненты сервера, в том числе службы .NET и службы удаленных рабочих столов (Remote Desktop Services), если активирована роль терминального сервера. Эти две команды можно выполнить в виде единого сценария, сохраненного в формате .PS1, и экспортировать результаты в текстовый файл:

import-module servermanager | get-windowsfeature > C:\users\rickatron\output.txt

В этом примере для удобства указан стандартный путь к файлу для PowerShell в Windows Server. При необходимости его можно изменить.

Таким способом можно периодически проверять, какие на сервере запущены службы и компоненты, сравнивать их с предыдущим набором и отключать ненужные.

А вы часто пользуетесь командой get-windowsfeature? Если да, поделитесь своим опытом в комментариях!

Автор: Rick VanoverПеревод SVET

Оцените статью: Голосов 0www.winblog.ru

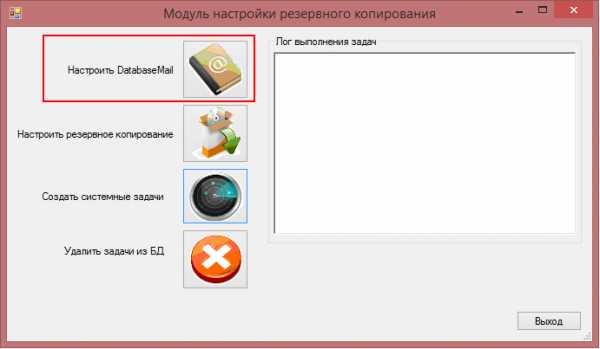

- Настройка резервного копирования ms sql 2018

- Переменные среды в windows 8

- Компьютер завис что делать

- Подключение компьютера к мобильному интернету

- Как с ютуба скинуть видео

- Explorer exe класс не зарегистрирован

- Изучить компьютер

- Ubuntu server настройка

- Айти программист

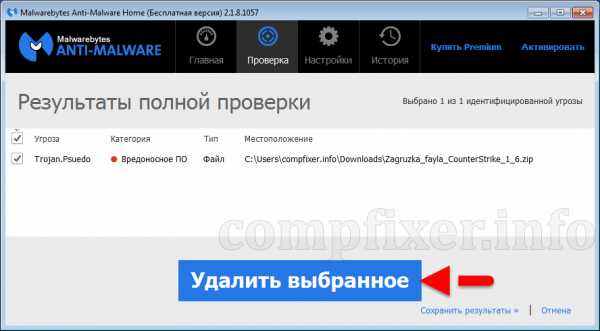

- Касперский антивирус установить

- Самые полезные функции excel