Как удалить с сайта все вирусы и спам-сообщения. Как убрать вирус с сайта

Удалить вирус с сайта самостоятельно

Инструкция подходит для DLE, Bitrix, Drupal, Joomla, Ipb, Vbulletin, PhpBB, Ucoz и других cms. В инструкции делается упор на очистку сайтов на LAMP (как наиболее распространенная технология), но работа с сайтами на ASP.NET и других технологиях, в основном, аналогична. Предполагается, что ваш собственный компьютер полностью чист от вирусов и локальная сеть, в которой вы находитесь, безопасна. Иначе необходимо сначала очистить от вирусов свой компьютер. Также предполагается владение языком программирования, на котором написан сайт, так как без этого нет смысла браться за очистку.

Перед началом работы по очистке сразу же ставим фильтр входящих данных. Иначе новое заражение может произойти ещё до того, как вы закончите лечить старое.

1. Диагностика

Диагностика проводится по следующей схеме, от простого к сложному:

1.1 Скачайте файлы сайта к себе на компьютер, и проверьте их своим обычным локальным антивирусом. Удалите подозрительный код и тех файлов, на которые антивирус сработает. Обязательно сделайте резервные копии любых изменяемых вами файлов и всего сайта!

1.2 В исходном коде html страницы ищем вхождения слов "iframe" и "javascript". Исследуем найденные фреймы и внешние скрипты на предмет чужеродности, не принадлежности к нашему сайту. Особенно подозрительными являются iframe малой или нулевой ширины и высоты, а javascript – с использованием eval, unescape, String.fromCharCode, а также подвергнутый обфускации. В javascript особое внимание надо обратить на document.write с вписанием другого javascript или iframe, либо вписанием meta-редиректа, а также javascript-редирект. В некоторых случаях вирусный код маскируется под счетчики посещаемости. Иногда производится полная замена обфусцированной javascript библиотеки наподобие jquery на такую же, но содержащую вирус. В таких случаях необходимо сверить размеры активной библиотеки с размерами того же файла в имеющейся у Вас резервной копии сайта.

Если в iframe, javascript или в редиректе фигурирует любой чужой домен (не Ваш и не размещенный там Вами) – это сигнал тревоги, даже если на домене пусто или там нормальный сайт. Вирусы очень часто идут "матрешкой", когда реальное вредоносное содержимое выскакивает только на третьем или пятом редиректе или фрейме.

1.3 Проводим такое же исследование по подгружаемым внешним javascript файлам. Во внешних css проводим поиск behavior, содержащих чужеродный код.

1.4 Если на сайте есть картинки, подгружаемые с других сайтов – проверяем, что выдается при запросе броузером этих картинок. При этом реферрер и агент должны быть как при обычном открытии страницы Вашего сайта с этой картинкой. Если вместо картинки выдается редирект, запрос пароля или иное чужеродное содержимое – это как правило вирус.

1.5 Перечисленные в пп. 1.1-1.3 действия необходимо выполнить с запросом страницы и скриптов несколько раз, в идеале с разных ip, с разными cookies и разными user-agent (браузерами) поскольку вирусный код может выдаваться случайным образом либо только тем броузерам, которые уязвимы, либо только поисковику, либо по иному критерию.

1.6 Добавляем сайт в Яндекс-вебмастер и Google-вебмастер, в некоторых случаях эти сервисы дают указание конкретного вредоносного кода, либо доменов, с которых подгружается вирус.

1.7 Если Вы зашли на зараженный сайт с включенным javascript в браузере (чего вообще-то лучше не делать), то Ваша антивирусная программа может дать список угроз, которые были обнаружены при посещении сайта. Из этих данных также можно выделить список вирусных доменов.

1.8 Смотрим коды http-ответов сервера на предмет редиректов разными user-agent и с разных ip адресов, поскольку зачастую редирект выдается случайным образом либо используется клоакинг. Иногда вирус ведет дневник и выдает редирект или попап только один раз каждому посетителю.

2. Удаление вируса

Знание, какой именно код вирус выдает посетителям сайта, помогает найти на сервере источник проблемы. Если в ходе диагностики выдаваемый посетителю вредоносный код не был конкретизирован – не беда, очистка может быть успешно проведена и без этого, просто будет намного сложнее.

2.1 Скачиваем себе на локальный компьютер все файлы сайта, делаем резервную копию перед проведением очистки.

2.2 Проводим полнотекстовый поиск (по самим файлам, а не только по их заголовкам), ищем вхождения найденного в пп. 1.1-1.3 и найденных в пп. 1.5 и 1.6 вирусных доменов. Альтернативный вариант – вести поиск прямо на сервере специальным серверным скриптом.

2.3 С помощью ssh команд либо серверного скрипта находим на сервере все файлы сайта, которые были изменены в день заражения сайта и изучаем их на предмет внешних нежелательных дополнений. Это могут быть:

- include файлов с вирусных доменов (не зависимо от того, разрешен ли удаленный include по данным phpinfo),

- eval полученных с других сайтов данных,

- eval декодированных функцией base64_decode данных,

- обфусцированный php-код,

- переопределенные функции,

- include или eval внешних данных, передаваемых скрипту через глобальные массивы GET, POST, COOKIE, SERVER ('HTTP_REFERRER','HTTP_USER_AGENT' и др.), обычно являющееся backdoor,

- посторонние коды ссылочных бирж (часто целью взлома сайта является продажа с него ссылок),

- http-заголовки с редиректом на вирусные домены, отправляемые функцией header,

- exec, system, popen, passthru и другие функции, выполняющие вызов программ, если их использование не предусмотрено cms. Если cms не задействует данные функции, а также функцию eval, то лучше вообще их отключить в php.ini,

- бэкдоры в триггерах mysql,

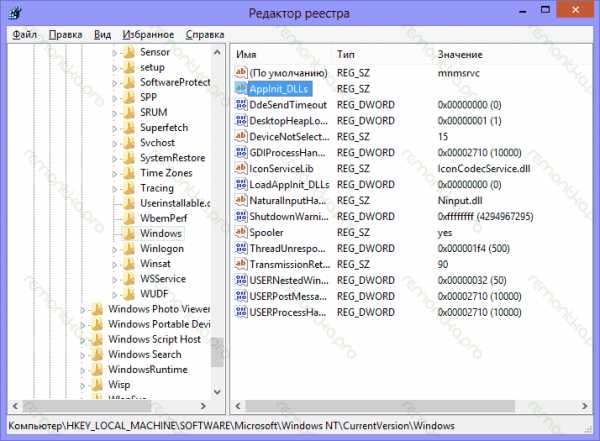

- auto_prepend_file или auto_append_file в php, с бэкдором или вирусным кодом,

- в очень редких случаях команда запуска лежащего в tmp вирусного файла запускается пользовательским crontab.

При анализе нежелательных дополнений может помочь знание кода, выясненого в ходе диагностики (п.1).

Помимо выдачи посетителям вредоносного содержимого, перечисленные выше чужеродные вхождения могут представлять собой web shell или backdoor, с помощью которых злодей контролирует Ваш сайт.

2.4 Делаем дамп базы данных, и изучаем аналогично п.1.1, но с учетом того, что в базе код может быть преобразован в мнемоники и вместо <iframe> будет <iframe>

2.5 Удаляем все чужеродные вхождения, обнаруженные в ходе работы по перечисленным выше пунктам.

2.6 Проверяем работоспособность сайта, его функционал. Иногда вирус затирает собой важные файлы или нарушает их синтаксис, и после очистки обязательно надо все восстановить. В очень редких случаях вирус затирает все так, что файлы сайта уже невосстановимы. Хорошо, если есть копия у хостеров или подключена услуга резервное копирование.

2.7 Создаем резервную копию очищенного сайта. В случае повторного заражения можно будет восстановить сайт из этой резервной копии.

Если остановиться на этом, то на следующий день либо в пятницу вечером на этой же неделе произойдет повторное заражение сайта и все с начала. Поэтому необходимо двигаться дальше.

3. Выясняем и ликвидируем причину заражения

3.1 В первую очередь необходимо проанализировать лог веб-сервера и лог ftp, найдя в них время, предшествовавшее заражению. Если имеется лог ошибок php и лог командного интерпретатора, они тоже могут оказаться полезны. Иногда в логах бывает достаточно данных, чтобы определить источник заражения сайта. Но нельзя ограничиваться только закрытием первоначальной проблемы, необходим комплексный подход.

Самые распространенные пути заражения:

- похищение ftp паролей,

- уязвимости в движке (cms),

- заражение от соседних сайтов на том же сервере,

- уязвимость утилит на сайте или на сервере.

3.2 Похищение ftp паролей. Причины бывают разные:

- использование ftp через бесплатный wifi, зараженный похищающим пароли вирусом, или с компьютера в зараженной локальной сети. Чтобы избежать такой утечки паролей, целесообразно поверх бесплатного wifi или подозрительной локальной сети использовать платный VPN с шифрованием.

- похищение паролей из ftp-клиента (например, похищение файлa wcx_ftp.ini из Total Commander) с помощью сайтового вируса, вируса в пиратской программе или вируса на флешке.

- fishing ftp-паролей (при входе на сайт seo-утилит или иной подобный сервис предлагают ввести ftp логин и пароль, либо под видом представтелей хостера под разными предлогами просят посетить якобы страницу смены ftp-пароля).

3.3 Уязвимости в движке (CMS).

Многие CMS все ещё содержат уязвимости типа SQL injection, source include, xss и др. Обычно сообщения об обнаружении таких уязвимостей появляются на сайтах поддержки CMS. В ходе очистки сайта необходимо закрыть все уязвимости, описанные на сайте разработчика CMS, а также проверить движок на наличие уязвимостей, добавленных туда при установке модов или ином дополнении функционала. Как движок, не имеющий подобных явных проблем можно порекомендовать UMICMS.

Помимо собственно дыр в движке бывают ещё уязвимости, связанные с сочетанием определенных настроек движка и/или определенных настроек сервера. Например, если настройки сайта позволяют посетителям постить на сайт картинки с других сайтов, то это автоматически увеличивает риск проблемы, упомянутой в п.1.3. Некоторые CMS не имеют явных уязвимостей, но в случае несоответствия настроек сервера системным требованиям эти CMS могут быть очень уязвимы. В ходе очистки необходимо уточнить соответствие сервера требованиям безопасности конкретной CMS.

3.4 Заражение от соседних сайтов на том же сервере.

Если Вы подключаетесь к своему сайту по ftp и не видите других сайтов, кроме своего – это ещё не значит, что от Вас нет доступа к соседям и от них нет доступа к Вам. Необходимо подключиться по ssh (если хостер дает такую возможность) и проверить, не видны ли файлы других пользователей. Также пробуем подняться выше своей директории php файл-менеджером, или perl, или программами на других языках, работающих на этом сервере. Если такая возможность подняться выше и перейти в папки других пользователей есть – необходимо сменить хостинг, так как очистка в рамках отдельно взятого сайта в таких условиях невозможна.

3.5 Движок сайта может быть хорошим, но при этом у хостера могут стоять утилиты управления базами данных или скрипты статистики, имеющие уязвимости или пригодные для брутфорса. Это может быть phpMyAdmin с единой авторизацией для всех клиентов, что в сочетании с короткими паролями может дать успешный взлом управления базами и как следствие – добавление вирусного кода в хранящиеся в базе статьи или шаблоны. По возможности необходимо закрыть эти пути проникновения вирусов. К сожалению, это зачастую также означает смену хостера.

4. Меняем все пароли: ftp, ssh, mysql, пароли на администрирование сайта (пароли cms)

— "Зачем все так сложно? Я вот просто убрал из шаблона сайта строчку с вирусом, и у меня теперь все хорошо."

Вам повезло. Но нельзя считать хакера глупышом. Обычно если вирус не дотерт, он возвращается. И возвращается в значительно более хитром и зашифрованном виде, и его удаление становится на порядок более сложной задачей.

+ ⇥ Сканер AI-Bolit

+ ⇥ Антивирус Manul от Яндекса

+ ⇥ Смотрим видео от Yandex школы вебмастеров №9 и файлы/ссылки к видео.

Источник

coderhs.com

Как удалить вирус с сайта

В современном мире миллионы людей ежесекундно входят в интернет и посещают сайты. Но они даже не задумываются о том, что ресурс, на который зашли, может принести вред устройству, с которого был выполнен вход.

Имея свой сайт, вы и его гости можете быть подвержены атаке вирусов. Удаление вирусов с сайта — процесс трудоемкий, но все же решаемый.

Способы защиты

Чтобы защитить свой сайт от атаки вирусов можно воспользоваться ресурсами, которые в этом специализируются или подключить антивирус, заключив контракт с компанией, предоставляющей антивирусы.

Для защиты своего мобильного устройства или компьютера достаточно установить программу антивирус и просканировать всю систему и в том числе браузер, из которого вы совершали вход на сайт.

Чистка сайта от вирусов

Для этого необходимо провести следующие процедуры:

- отключить сайт, связавшись с хостингом;

- выйти со всех учетных записей и поменять пароль;

- использовать специальный инструмент для удаления вирусов, указав ссылку на адреса, которые были заражены для того, чтобы эти страницы не были доступны для поисковика;

- проверить на наличие вирусов свой компьютер.

Чем быстрее вы обратитесь к поставщику серверных услуг, тем больше вероятность, что проблема решиться быстрее.

Из известных компаний, которые предоставляют услуги антивируса являются: Kaspersky Internet Security, Dr. Web, Avast. Регулярно обновляйте антивирусные программы для предотвращения сбоев в работе. Своевременное обнаружение вирусов облегчит их устранение и защиту ресурса.

Восстановление сайта

Когда сайт прошел проверку и вирусы были удалены, следует провести ряд операций для восстановления сайта:

- обновить программное обеспечение до последней версии;

- переустановить операционную систему компьютера, если было заражено мобильное устройство — сбросить до заводских настроек;

- выполнить обновление платформы и программ от других разработчиков;

- произвести вход во все учетные записи.

Рекомендуется установить на сайт хороший антивирус, что бы хакерские атаки больше не повторялись.

После того как сайт прошел проверку, а программа сканирования не обнаружила вирусы, со спокойной душой входите во все учетные записи, запускайте сайт на сервер для общего доступа.

На будущее: не забудьте позаботиться о защите вашего сайта, чтобы подобных ситуаций не происходило.

ТвитнутьДобавить комментарий

securos.org.ua

Как очистить сайт от вирусов? Как удалить вирусы с сайта?

Любой сайт в интернете может быть взломан и заражен вредоносным вирусом. В такой ситуации действовать нужно незамедлительно! Это поможет избежать серьезных осложнений, устранить которые будет гораздо сложнее.Как удалить вирус с сайта? С этой задачей легко справятся специалисты, но если времени на ожидание мастера нет, придется принимать меры самостоятельно. Очистка вирусов производится по несложной схеме. Мы подробно расскажем о последовательности действий.

Экстренные меры для спасения зараженного сайта

- Немедленно отключите зараженный ресурс, свяжитесь с хостером и опишите проблему. Возможно, он уже предпринимает определенные действия, чтобы вылечить сайт от вирусов.

- Обязательно измените учетные записи и пароли.

- Когда доступ к сайту будет закрыт для посещения, оцените масштаб причиненного ущерба. В программе диагностики безопасного просмотра Гугл введите ссылку на ваш сайт и убедитесь, что программа поиска его не выдает. Далее, проведите сканирование. Эта программа позволит выявить вредоносный код, запущенный хакерами.

- Если заражение спровоцировало вредоносное ПО, прежде чем решить, как удалить вирус, выполните следующие действия: на странице ПО перейдите в раздел «инструменты для веб мастеров» и просмотрите список URL-адресов, определенных программой зараженными.

- Воспользуйтесь специальным инструментом для удаления и укажите ссылку на зараженные адреса, чтобы эти страницы не были доступны для поисковой программы.

- В журналах сервера грамотно изучите данные ваших файлов. Любые изменения в этих параметрах указывают на хакерский взлом.

- Проверив всю информацию на своем ресурсе и оценив ущерб, переходим ко второму пункту, направленному на удаление вирусов с сайта.

Как почистить сайт от вирусов

Как убрать вирус с сайта при наличии доступа к сервису?

- Все имеющиеся пакеты ПО обновите до последней версии.

- Выполните полную переустановку ОС, используя программу из надежного источника.

- Проводя удаление вирусов с сайта, не забывайте выполнить обновление платформы, контентных систем и других подключенных программ от других разработчиков.

- Лечение сайта от вирусов также предусматривает восстановление всей системы в режиме онлайн. Для открытого запуска сайта необходимо выполнить несколько стандартных действий, включая изменение конфигурации.

- Если в инструменте отображается необходимость удаления уже очищенных адресов, готовых для запуска в поисковую программу, просто отмените свою заявку.

Удалить вирусы на сайте не так уж и сложно, главное вовремя предпринять меры для спасения ресурса.

Переоценка сайта

Если вам удалось успешно убрать вирус на сайте, выполните контрольную проверку, подтверждающую факт удачного очищения.

- На главной странице инструментов выберете ранее зараженный сайт.

- Кликните по вкладке «сканирование».

- Теперь нужно нажать на кнопку «Вредоносное ПО».

- Завершительный этап – кликаем на «доклад запрос о проверке».

Если программа подтвердит, что ваш сайт очищен, значит, вам удалось без помощи опытного специалиста удалить вирусы и спасти свой ресурс!

Опубликовано: 06.07.2017webbuilding.com.ua

Как убрать вирус с сайта Компьютерная помощь

Рано или поздно большинство владельцев сайтов в сети интернет сталкиваются с атаками хакеров и взломом их ресурсов. Как правило, после таких взломов на сайте остаётся вирус, который работает в скрытом режиме и в большинстве случаев приносит владельцу сайта вред. Атаки хакеров бывают целевыми или направленными сразу против некоторой группы сайтов со схожими системами управления контентом. Во втором случае последствия от размещения вируса на сайте сказываются не сразу и, как правило, они менее существенны. Если же атака была направлена против конкретного ресурса, то сайт с большой долей вероятности будет выведен из строя. В этом случае придётся не только удалять потенциальный вредоносный код, но и восстанавливать существенные повреждения сайта.

Не важно откуда владелец сайта узнал о вирусе — от поисковой системы, путём случайных наблюдений или анализа статистики сайта, после того как сайт перестал работать или подсказал кто-то, результат один — необходимо восстановить работу ресурса, удалить вредоносный код с сайта и обезопасить сайт от его повторного размещения. Итак, на сайте есть вирус и его нужно удалить. Самый простой вариант — у вас есть свежая сохранённая копия сайта за тот период, когда вируса ещё не было размещено. Под свежей копией подразумевается то, что после этого вы не размещали слишком много контента и не проводили над сайтом много работ, в противном случае откат до этой копии приведёт к существенным потерям и лучше откат не делать. Таким образом, если вас устраивает сохранённая чистая копия сайта — удаляйте всё текущее содержимое корневой директории сайта и восстанавливайте сайт из копии. Если откатиться до чистой копии сайта не представляется возможным или попросту не хочется — вирус можно отыскать и удалить. Начните с определения примерной даты взлома сайта. Очень хорошо, если известно примерное время последних изменений своих сайтов и вирус был размещён после этого. В таком случае можно сделать поиск по FTP всех файлов с датой изменения после вашей работы на сайте и таким образом вычислить изменённые хакером сайты. Не забывайте, что популярный CMS сами изменяют некоторые из сайтов и, прежде чем лазить по сайту и удалять всё подряд, необходимо разобраться с работой вашей системы управления контентом. Нужно знать какие директории и какие файлы для чего предназначены. Понадобится также копия файлов сайта без вируса для сравнения изменённых сайтов с оригинальными.

Если откатиться до чистой копии сайта не представляется возможным или попросту не хочется — вирус можно отыскать и удалить. Начните с определения примерной даты взлома сайта. Очень хорошо, если известно примерное время последних изменений своих сайтов и вирус был размещён после этого. В таком случае можно сделать поиск по FTP всех файлов с датой изменения после вашей работы на сайте и таким образом вычислить изменённые хакером сайты. Не забывайте, что популярный CMS сами изменяют некоторые из сайтов и, прежде чем лазить по сайту и удалять всё подряд, необходимо разобраться с работой вашей системы управления контентом. Нужно знать какие директории и какие файлы для чего предназначены. Понадобится также копия файлов сайта без вируса для сравнения изменённых сайтов с оригинальными.

Если предыдущим способом вычислить вирус не удаётся — дату заливки вредоносного кода можно определить внимательно изучая те директории, на которые выставлены права на запись через http (CHMOD: 777). Хакеры имеют возможность залить код вируса только в эти директории. Таким образом, найдя один файл с вредоносным кодом — можно по его дате вычислить все остальные.

Почистив файлы сайта от вируса, не забудьте сменить пароли и удалить подозрительных пользователей с сайта (особенно с повышенными привилегиями). Проверьте настройки CMS. И запомните самое главное правило безопасной работы с сайтом — делайте своевременные копии сайта, для возможности быстро откатиться.

www.pcs-service.ru

Сайт заражен вирусом, Удалить вирус с сайта - 19 Января 2014 - Блоги

| С развитием интернета, к сожалению, параллельно развивается также индустрия создания вирусов. Если изначально вирусы проникали к нам через электронные письма, то теперь пути проникновения стали все изощреннее. «Вирус проник на сайт» - такие темы можно часто встретить на форумах бесплатных систем управления, в топиках вебмастеров, на форуме хостинг-провайдеров. Проверка сайта на вирусы часто заканчивается ничем. Самому пользователю очень сложно перебрать все файлы своего сайта и попытаться выделить в исходном коде вредоносное тело вируса. Поиск вируса на сайте займет у вас довольно продолжительный отрезок времени даже в случае нескольких статических страниц на сайте. Если же под вашим управлением находится многостраничный портал, то самостоятельно проверить сайт на вирусы будет для вас очень сложно. Вирус на сайте. Что же это такое?В общем понимании пользователя вирус — это небольшая программа, которая хранится на зараженном компьютере и наносит вред вашей информации. Вирус на сайте — это не совсем вирус, в общем понимании этого слова обычным пользователем. На сайте не хранится тело вируса, только код, который может загрузить вирус на ваш компьютер. Чаще всего в «шапке» или «подвале» сайта дописывается вирусный код, который, при просмотре страницы в браузере, загружает на компьютер пользователя вирус (чаще всего это троян). Поэтому не приходится говорить, что на сайте вирус. Сайт загружает вирус, но не хранит его. Благодаря такой особенности, полное уничтожение вируса является очень сложным и не всегда возможным. Проверить сайт на вирус. Найти вирус. Удалить вирус с сайта.Вам начали приходить сообщения о вирусе на вашем сайте от пользователей самого сайта? Гугл или Яндекс ругается на вирус на страницах сайта и предупреждает, что ваш сайт может нанести вред вашему компьютеру? При просмотре сайта ваш антивирус предупреждает вас о вирусе на сайте? Если хотя бы на один вопрос вы можете ответить утвердительно, на вашем сайте вирус. Как же нам найти вирус на сайте? Нужно сосредоточится на основных моментах проявления вируса в ваших файлах. Итак, скорее всего на странице сайта вирус, если:

Данный список можно продолжить. В этих четырех пунктах представлены наиболее частые проявления вируса на сайте. Как же нам удалить вирус с сайта?Удалить вирус из одного файла совсем недостаточно для удаления вируса со всего сайта. Нам необходимо найти все зараженные вирусом страницы сайта и на всех этих страницах удалить вредоносный код. Если хотя бы на одной странице нашего сайта останется вирус, он со временем распространится по всему сайту. Итак, чтобы удалить вирус с сайта необходимо следовать такой последовательности:

Как удалить вирус с сайта? Профилактика поможет забыть этот вопрос.Безусловно, лучшая альтернатива лечению — профилактика. Ежедневно уделять пару минут безопасности вашего сайта намного проще и дешевле, чем в экстренном порядке проверить сайт на вирусы онлайн и удалить вирус с сайта, с каждой секундой теряя пользователей и их доверие. Вот самый минимум, соблюдая который, вы навсегда забудете о проблемах с вирусом на сайте:

Проверка сайта на вирусы не понадобится, если обратитесь к профессионалам.Особенности работы с нашей CMS позволяют снизить риск заражения сайта вирусом практически до нуля. Удаление вируса из специально зараженного сайта на нашей CMS происходит в течении нескольких часов. Если ваш сайт находится на нашем хостинге, система резервного бекапирования позволяет восстанавливать ваш сайт из резервных копий. Это особенно критично, если сайт находится под управлением не нашей CMS и проверять каждый из нескольких тысяч файлов затратно как по времени, так и финансово. И, безусловно, всегда приятно, когда после создания сайта разработчик не забывает о клиенте и всегда может помочь решить ваши проблемы с сайтом. Инструкция подходит для DLE, Bitrix, Drupal, Joomla, ipb, vbulletin, phpBB, ucoz и других cms. В инструкции делается упор на очистку сайтов на LAMP (как наиболее распространенная технология), но работа с сайтами на ASP.NET и других технологиях в основном аналогична. В данной инструкции предполагается, что Ваш собственный компьютер полностью чист от вирусов и локальная сеть, в которой Вы находитесь, безопасна. Иначе необходимо сначала очистить от вирусов свой компьютер. Также предполагается вледение языком программирования, на котором написан сайт, так как без этого нет смысла браться за очистку. Перед началом работы по очистке сразу же ставим фильтр входящих данных из раздела "защита". Иначе новое заражение может произойти ещё до того, как вы закончите лечить старое. 1. Диагностика. Диагностика проводится по следующей схеме, от простого к сложному: 1.1 Скачайте файлы сайта к себе на компьютер, и проверьте их своим обычным локальным антивирусом, например, Касперским. Удалите подозрительный код и тех файлов, на которые антивирус сработает. Обязательно сделайте резервные копии любых изменяемых вами файлов и всего сайта! 1.2 В исходном коде html страницы ищем вхождения слов "iframe" и "javascript". Исследуем найденные фреймы и внешние скрипты на предмет чужеродности, не принадлежности к нашему сайту. Особенно подозрительными являются iframe малой или нулевой ширины и высоты, а javascript - с использованием eval, unescape, String.fromCharCode, а также подвергнутый обфускации. В javascript особое внимание надо обратить на document.write с вписанием другого javascript или iframe, либо вписанием meta-редиректа, а также javascript-редирект. В некоторых случаях вирусный код маскируется под счетчики посещаемости. Иногда производится полная замена обфусцированной javascript библиотеки наподобие jquery на такую же, но содержащую вирус. В таких случаях необходимо сверить размеры активной библиотеки с размерами того же файла в имеющейся у Вас резервной копии сайта.Если в iframe, javascript или в редиректе фигурирует любой чужой домен (не Ваш и не размещенный там Вами) - это сигнал тревоги, даже если на домене пусто или там нормальный сайт. Вирусы очень часто идут "матрешкой", когда реальное вредоносное содержимое выскакивает только на третьем или пятом редиректе или фрейме. 1.3 Проводим такое же исследование по подгружаемым внешним javascript файлам. Во внешних css проводим поиск behavior, содержащих чужеродный код. 1.4 Если на сайте есть картинки, подгружаемые с других сайтов - проверяем, что выдается при запросе броузером этих картинок. При этом реферрер и агент должны быть как при обычном открытии страницы Вашего сайта с этой картинкой. Если вместо картинки выдается редирект, запрос пароля или иное чужеродное содержимое - это как правило вирус. 1.5 Перечисленные в пп. 1.1-1.3 действия необходимо выполнить с запросом страницы и скриптов несколько раз, в идеале с разных ip, с разными cookies и разными user-agent (броузерами) поскольку вирусный код может выдаваться случайным образом либо только тем броузерам, которые уязвимы, либо только поисковику, либо по иному критерию. 1.6 Добавляем сайт в Яндекс-вебмастер и Google-вебмастер, в некоторых случаях эти сервисы дают указание конкретного вредоносного кода, либо доменов, с которых подгружается вирус. 1.7 Если Вы зашли на зараженный сайт с включенным javascript в броузере (чего вообще-то лучше не делать), то Ваша антивирусная программа может дать список угроз, которые были обнаружены при посещении сайта. Из этих данных также можно выделить список вирусных доменов. 1.8 Смотрим коды http-ответов сервера на предмет редиректов разными user-agent и с разных ip адресов, поскольку зачастую редирект выдается случайным образом либо используется клоакинг. Иногда вирус ведет дневник и выдает редирект или попап только один раз каждому посетителю. 2. Удаление вируса. Знание, какой именно код вирус выдает посетителям сайта, помогает найти на сервере источник проблемы. Если в ходе диагностики выдаваемый посетителю вредоносный код не был конкретизирован - не беда, очистка может быть успешно проведена и без этого, просто будет намного сложнее. 2.1 Скачиваем себе на локальный компьютер все файлы сайта, делаем резервную копию перед проведением очистки. 2.2 Проводим полнотекстовый поиск (по самим файлам, а не только по их заголовкам), ищем вхождения найденного в пп. 1.1-1.3 и найденных в пп. 1.5 и 1.6 вирусных доменов. Альтернативный вариант - вести поиск прямо на сервере специальным серверным скриптом. 2.3 С помощью ssh команд либо серверного скрипта находим на сервере все файлы сайта, которые были изменены в день заражения сайта и изучаем их на предмет внешних нежелательных дополнений. Это могут быть:

При анализе нежелательных дополнений может помочь знание кода, выясненого в ходе диагностики (п.1). Помимо выдачи посетителям вредоносного содержимого, перечисленные выше чужеродные вхождения могут представлять собой web shell или backdoor, с помощью которых злодей контролирует Ваш сайт. 2.4 Делаем дамп базы данных, и изучаем аналогично п.1.1, но с учетом того, что в базе код может быть преобразован в мнемоники и вместо <iframe> будет <iframe> 2.5 Удаляем все чужеродные вхождения, обнаруженные в ходе работы по перечисленным выше пунктам. 2.6 Проверяем работоспособность сайта, его функционал. Иногда вирус затирает собой важные файлы или нарушает их синтаксис, и после очистки обязательно надо все восстановить. В очень редких случаях вирус затирает все так, что файлы сайта уже невосстановимы. Хорошо, если есть копия у хостеров или подключена услуга резервное копирование. 2.7 Создаем резервную копию очищенного сайта. В случае повторного заражения можно будет восстановить сайт из этой резервной копии. Если остановиться на этом, то на следующий день либо в пятницу вечером на этой же неделе произойдет повторное заражение сайта и все с начала. Поэтому необходимо двигаться дальше. 3. Выясняем и ликвидируем причину заражения. 3.1 В первую очередь необходимо проанализировать лог веб-сервера и лог ftp, найдя в них время, предшествовавшее заражению. Если имеется лог ошибок php и лог командного интерпретатора, они тоже могут оказаться полезны. Иногда в логах бывает достаточно данных, чтобы определить источник заражения сайта. Но нельзя ограничиваться только закрытием первоначальной проблемы, необходим комплексный подход. Самые распространенные пути заражения:

3.2 Похищение ftp паролей. Причины бывают разные:

3.3 Уязвимости в движке (CMS). Многие CMS все ещё содержат уязвимости типа SQL injection, source include, xss и др. Обычно сообщения об обнаружении таких уязвимостей появляются на сайтах поддержки данных CMS, например, http://dle-news.ru/bags/. В ходе очистки сайта необходимо закрыть все уязвимости, описанные на сайте разработчика CMS, а также проверить движок на наличие уязвимостей, добавленных туда при установке модов или ином дополнении функционала. Как движок, не имеющий подобных явных проблем можно порекомендовать UMI CMS. Помимо собственно дыр в движке бывают ещё уязвимости, связанные с сочетанием определенных настроек движка и/или определенных настроек сервера. Например, если настройки сайта позволяют посетителям постить на сайт картинки с других сайтов, то это автоматически увеличивает риск проблемы, упомянутой в п.1.3. Некоторые CMS не имеют явных уязвимостей, но в случае несоответствия настроек сервера системным требованиям эти CMS могут быть очень уязвимы. В ходе очистки необходимо уточнить соответствие сервера требованиям безопасности конкретной CMS. 3.4 Заражение от соседних сайтов на том же сервере. Если Вы подключаетесь к своему сайту по ftp и не видите других сайтов, кроме своего - это ещё не значит, что от Вас нет доступа к соседям и от них нет доступа к Вам. Необходимо подключиться по ssh (если хостер дает такую возможность) и проверить, не видны ли файлы других пользователей. Также пробуем подняться выше своей директории php файл-менеджером, или perl, или программами на других языках, работающих на этом сервере. Если такая возможность подняться выше и перейти в папки других пользователей есть - необходимо сменить хостинг, так как очистка в рамках отдельно взятого сайта в таких условиях невозможна. 3.5 Движок сайта может быть хорошим, но при этом у хостера могут стоять утилиты управления базами данных или скрипты статистики, имеющие уязвимости или пригодные для брутфорса. Это может быть phpMyAdmin с единой авторизацией для всех клиентов, что в сочетании с короткими паролями может дать успешный взлом управления базами и как следствие - добавление вирусного кода в хранящиеся в базе статьи или шаблоны. По возможности необходимо закрыть эти пути проникновения вирусов. К сожалению, это зачастую также означает смену хостера. 4. Меняем все пароли: ftp, ssh, mysql, пароли на администрирование сайта (пароли cms). Зачем все так сложно? Я вот просто убрал из шаблона сайта строчку с вирусом, и у меня теперь все хорошо. Вам повезло. Но нельзя считать хакера глупышом. Обычно если вирус не дотерт, он возвращается. И возвращается в значительно более хитром и зашифрованном виде, и его удаление становится на порядок более сложной задачей. |

help-baby.org

Как проверить сайт на вирусы онлайн? Как удалить вирус с сайта? |

вылечить сайт от вирусов

Приветствую вас, уважаемые читатели блога firstprize.ru. В этой статье я наглядно покажу и расскажу вам из своего личного опыта, как проверить свой сайт на вирусный онлайн, а также как его вылечить (удалить вирусный код).

Итак, начнем с предыстории. Давно, когда я еще был достаточно неопытным вебмастером, на мой сайт, и многие другие была произведена ДОС-атака от хакеров. В тот злополучный день многие подловили вирус, который достаточно хорошо усложнил им жизнь. Кто-то позиции потерял в поисковиках, кто-то деньги, а кто-то вообще весь свой сайт. Впрочем, всего этого можно было избежать, придерживаясь хотя бы элементарных правил, о которых я не раз писал в этой статье.

Но раз таки вы уже читаете этот пост, то значит, что скорее всего вам они уже не понадобятся, и вам нужно как можно скорее вылечить свой сайт пока Яндекс не подарил ему вечный бан (а он это любит, уж поверьте). Итак, чтобы не появилась путаница, начнем по порядку, что да как нужно делать, чтобы вылечить свой сайт от вирусов.

Если у вас и правда заражен сайт вирусным кодом, то вы точно встретитесь со многими фактами изложенными ниже.

— К вам пришло письмо от Яндекса. В письме же говорится, что у вас нашли 5-10 страниц зараженных вирусом, но по правде это весь сайт заражен, просто Яндекс немного тупит в этом деле. Сразу хочу сказать, что не надо лезть на свой сайт и удалять, мол, зараженные страницы, так как скоро вам придет то же самое письмо, но только уже с другими адресами страниц.

— У вас пропала куда-то половина ваших посетителей. При просмотре статистики вы можете немного недоумевать, почему с Яндекса или Google практически нет переходов на сайт, несмотря на то, что он занимает хорошие позиции. Вся вина в этом.

Как видите из скриншота, Яндекс предупреждает пользователей о заражение сайта и не дает им на него перейти.

— При переходе на ваш сайт вы замечаете, что он стал медленнее, чем когда-то. Конечно, может это просто интернет глючит, но скорее всего, это скрипт вируса, который делает редирект (переброс посетителей на другой сайт). Вас, конечно же, никуда перебрасывать не будет, так как хакеры люди хитрые и, как правило, уже знают кто владелец сайта, ну точнее скрипт вируса знает, который анализирует все данные. Короче говоря, во вредоносном коде вируса прописано, чтобы перебрасывать всех посетителей, кроме того у кого IP компьютера, например 158.152.0.0 (то есть вашего).

— При открытие сайта ваш антивирусник и многих других ваших посетителей начинают давать тревогу. В конечном счете, вы начинаете получать гору комментариев или писем, где многие недовольно начинают отписываться в ваш адрес за попытку заразить их компьютер.

Конечно, есть еще и другие мелкие факторы, но это самые основные, которые вы вряд ли пропустите. Ну а если вы все еще сомневаетесь в заражении своего сайта, то рекомендую проверить его дополнительно на различных онлайн сервисах.

Как проверить сайт на вирусы онлайн?

В интернете существует достаточно много онлайн сервисов, которые только и могут сказать, что ваш сайт заражен вредоносным кодом, но в то же время они не способны его вылечить, а многие даже показать, что за вирус и в каких файлах. В прочем 90% из тех сайтов, что приведены чуть ниже абсолютно бесполезны кроме последнего. Если хотите знать, почему я так думаю, то читайте чуть ниже под заголовком «Моя история как я вылечил свой сайт на движке WordPress от вирусного кода.».

А вот сами сервисы: taghosting.ru, antivirus-alarm.ru, vms.drweb.com, virustotal.com, error-bank.com, urlvoid.com, 2ip.ru, xseo.in, sitecheck.sucuri.net

Как удалить вирусный код с зараженного сайта?

Внимание! Перед тем как что-либо предпринять из того, что написано чуть ниже, прочитайте статью полностью во избежание ошибок.

1) Первое, что вам нужно предпринять — это зайти в панель сайта вашего хостера и поменять пароли от FTP клиента, базы данных MySQL. Если не знаете, как это сделать просто напишите вашему хостеру и они сделают все это за вас (если вежливо попросить). Вы наверняка думаите сейчас: зачем мне менять все эти данные? Мне же вирус надо удалить с сайта, а не в настройках ковыряться.

Все верно, но дело в том, что если вы даже и удалите вирус, он через 5 минут вернется обратно, так как хакеры знают пароли к вашему FTP соединению с сайтом и в автоматическом режиме до бесконечности загружают вирус на ваш сайт. Вся суть в том, что сколько бы вы не удаляли вирус, все это будет напрасно.

2) Также рекомендую поменять пароли от адмики вашего сайта и почты, куда могут приходить данные от сайта. Впрочем эта процедура не обязательна и она никак не связана с лечением сайта от вируса, но в любом случае после заражения сайта вредоносным кодом он мог передать нужные данные хакерам, которые впоследствии могут в будущем зайти на ваш сайт, как к себе в родной дом.

2) Также рекомендую поменять пароли от адмики вашего сайта и почты, куда могут приходить данные от сайта. Впрочем эта процедура не обязательна и она никак не связана с лечением сайта от вируса, но в любом случае после заражения сайта вредоносным кодом он мог передать нужные данные хакерам, которые впоследствии могут в будущем зайти на ваш сайт, как к себе в родной дом.

3) После проделанной процедуры выше рекомендую сразу же проверить свой компьютер любым антивирусником а лучше двумя. Самой лучшей программой в этом деле считается Dr.Web ,скачать можете здесь. Ок, затем тем же антивирусником проверьте и ваш сайт через FTP клиент.

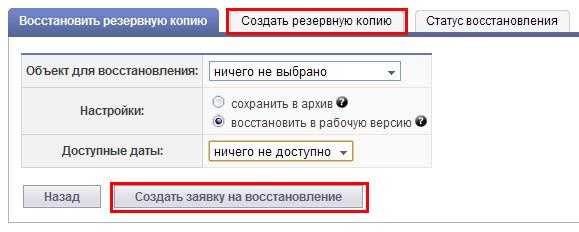

4) Если вы проверили весь свой сайт, но так и не смогли найти вирус, рекомендую просто перезалить бэкап сайта (старая копия сайта), если он у вас есть. Если же нет, то вам надо просто обратиться к вашему хостеру с просьбой откатить сайт (перезаписать старую версию сайта на новую). Если у вас хороший хостинг, то они обязаны делать резервную копию сайта каждый месяц. Кстати, если у вас такой же хостинг, что и меня mchost.ru, то вам надо просто зайти в левом нижнем меню в «управление услугами» в «резервные копии» и нажать на «создать заявку на восстановление». Кстати, заметьте, что в этой же вкладке вы можете сделать бэкап сайта, на тот случай, если с вашим сайтом что-нибудь случится.

Тут хочу вас еще кое о чем предупредить. Как вы поняли, ваш сайт просто перезапишут и все те изменения, которые вы делали до этого, исчезнут. То есть сам вирус, но так же и те статьи, которые вы опубликовали, файлы которые закачали и т.д. так что будьте осторожны и сначала сделайте бэкап зараженного сайта, чтобы потом из него достать все то, что может пропасть при перезаписи.

Также после этого у вас может перестать открываться сайт. Это связано не по той причине, что вы его угробили, а с тем, что вы ранее поменяли пароли от FTP клиента, базы данных MySQL, но в старой версии сайта, которую вам перезалили, указаны старые данные. Чтобы сайт снова заработал вам надо просто поменять старые данные в файлах сайта на новые.

5) Если же вы боитесь делать бэкап сайта, то можно поступить немного по-другому. По сути, если у вас сайт работает на каком-нибудь движке: WordPress, Joomla, Drupal, то можно скачать заново свой движок и все плагины, которые стоят у вас, и перезалить их поверх старых в том же FTP клиенте. Но тут также нужно знать, что те файлы, которые вы меняли в движке, когда-то поменяются и вам снова их придется вправлять. Если вы не уверены, что все пройдет гладко и что-нибудь не полетит, лучше оставьте это дело.

6) Ок, а теперь я расскажу вам наверно самый легкий, но немного муторный способ, как избавиться от вируса на сайте за 5 минут. Для начала надо понять, где вирусный код может прятаться. Чаще всего это будут файлы index.php, htaccess, которые лежат в корне вашего сайта (через FTP в папке httpdocs или public_html , www, domains). Открыв их, проверьте, что в конце их не прописан вот примерно такой вот скрипт вируса, начинающегося с тега <iframe> или <script>.

Пример: <iframe src="http://******/" width=1 height=1 iframe <\iframe>

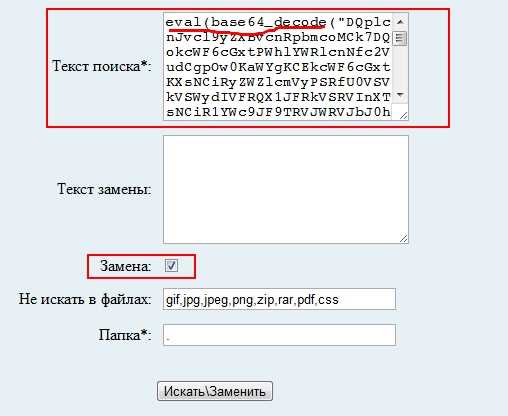

Также этот код может быть зашифрован в кодировке base64_decode и выглядеть примерно вот так.

Если вы просмотрели эти файлы, но не нашли ничего подобного, то также проверьте несколько других файлов вашего сайта с разрешением php и JS. Как найдете вирусный код — удалите его, затем проделайте, ту же процедуру со всеми файлами того же разрешения, в котором и был обнаружен вирус.

Тут некоторые могут воскликнуть: легко сказать, у меня таких вот файлов под несколько тысяч на сайте и все вручную удалять просто скука смертная. Да полностью с вами согласен, поэтом скачаем этот вот архив, распаковываем его, заливаем файл скрипта в корень сайт (через FTP в папке httpdocs или public_html , www, domains) и в браузере вводим такую вот строчку http://имя сайта/replace.php?pas=joomla.

Перед вами появится форма скрипта куда нужно будет вставить ранее найденный вредоносный код и просто нажать на кнопку искать заменить. Заметьте, что во вторую форму мы ничего не прописывали, поэтому код вируса будет меняться не на что, то есть удаляться. Кстати, если что, данный скрипт работает на всех известных движках и сайтах, а не только на Joomla.

7) Что делать, если вирус вернулся снова? Бывает такая ситуация что вирус перезаписывается не через FTP клиент от которого мы поменяли пароли, а от скрипта, который их генерирует. Чтобы его найти, придется очень постараться. Рекомендую начать с папки images, где хранятся все ваши картинки сайта. Злоумышленники наверняка знали, что их файл могут найти, поэтому закачали вирус именно в то место, где его, скорее всего, не будут искать.

8) Гуд, вот мы и подошли к финалу. Думаю, вы уже удалил вирус и вас больше не беспокоит эта проблема, но с чего вы взяли, что она не появится снова? Чтобы такое больше не повторилось, запомните раз и навсегда, что пароли подключения к сайту в FTP клиенте нельзя сохранять! Также и пароли в браузере тоже. Всегда эти данные вводите вручную, как бы лень вам не было.

В заключение, на всякий пожарный, можете еще ограничить доступ к своему FTP клиенту через файл ftpaccess, который лежит в корне вашего сайта. В нем надо будет прописать свой IP компьютера. Пример:

Allow from xx.xx.xx.xx

Allow from xx.xx.xx.xx

Deny from all.

Где xx.xx.xx.xx — где это ваш IP компьютера, с которого разрешено соединение по FTP. Также, если у вас динамические адреса (IP), то можно указать диапазон адресов, из которого выдаются IP-адреса вашим интернет-провайдером.

Пример:

Allow 212.32.5.0/26

Allow 158.152.0.0/16

Deny from all.

Это достаточно хорошо сузит доступ к вашему FTP клиенту с других IP, которые не попадают в данный отрезок адресов.

Моя история как я вылечил свой сайт на движке WordPress от вирусного кода.

Данная неприятная новость для меня произошла в далеком 2012г. Тогда я вообще не знал, что такие вирусы бывают и как их можно удалить с блога. Помню, тогда сразу же поменял пароли от всего, чего только можно было, и пошел на один из самых раскрученных SEO-форумов, и создал там тему по данной проблеме. Мне быстро подсказали хороший онлайн сервис sitecheck.sucuri.net, который в отличие от других показывает в каких файлах находится вредоносный код.

Начал я короче вручную все это чистить, где-то по 400 файлам прошелся с разрешением JS, где в каждом был в конце странный кодированный код на целый километр в одной строчке. После этого пошел я снова проверять свой сайт на том же онлайн сервисе, выдал он мне, что блог до сих пор заражен.

Посмотрев на данные, понял, что пропустил один зараженный файл, нашел его и почистил, снова проверил, на этом все и закончилось. Вот так я избавился от вируса. После этого сразу же написал в службу поддержки Яндекс, чтобы они там не тормозили и сняли это предупреждение с моего сайта.

Что же теперь-то вы как и я тоже знаете как проверить и удалить вирус со своего сайта, так что вы вряд ли когда-нибудь снова столкнетесь с этой проблемой.

Рубрика: Вебмастеру в помощь Метки: Вебмастеру на заметку, Полезные сервисы, Скрипты

firstprize.ru

Как очистить сайт от вирусов и спама – порядок действий

Если хакер разместил на вашем веб-сайте вредоносное программное обеспечение, то результатах поиска сайт будет обозначен как зараженный, чтобы защитить других пользователей.

Если ваш сайт был взломан и заражен вредоносным программным обеспечением, вы должны действовать быстро, чтобы минимизировать ущерб. Google рекомендует ознакомиться с рекомендациями опубликованным организацией antiphishing.org.

Google рекомендует выполнить следующие действия

Карантин сайта

Очень важно принимать меры, направленные на предотвращение заражения других пользователей, а также предотвращение дальнейшего использования системы хакерами.

- Немедленно отключите сайт. Очень важно принимать меры, направленные на предотвращение заражения сайтом других пользователей.

- Свяжитесь с хостером. Если атака включала в себя также другие сайта на хосте, возможно, что хостер уже предпринял все необходимые шаги для решения проблемы.

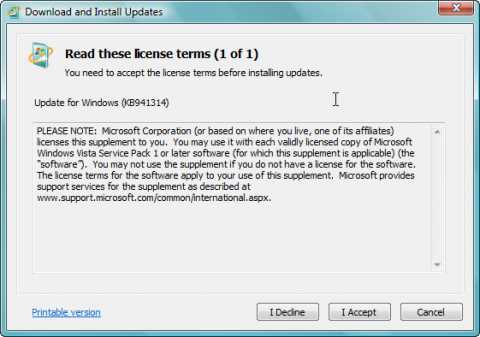

- Измените пароли для всех пользователей и учетных записей (например, для доступа по FTP, учетной записи администратора, учетных записей авторов в системе управления контентом). Просмотрите записи пользователей: возможно, что хакер создал одну или несколько новых учетных записей.

Если у вас есть доступ к вашему серверу, Google рекомендует настроить его таким образом, чтобы он возвращал код состояния 503. Переключение сайта в автономный режим – это более хорошее решение, чем предотвращение его индексации с помощью файла robots.txt.

Оценка ущерба

После закрытия доступа к сайту необходимо оценить диапазон и масштаб причиненного ущерба. Google рекомендует выполнить следующие действия:

- Посетите страницу диагностики безопасного просмотра Google, указав свой сайт (http://www.google.com/safebrowsing/diagnostic?site=www.example.com) (адрес www.example.com замените URL-адресом своего веб-сайта) и убедитесь в том, что автоматические сканеры Google его не найдут.

- Проверьте свой компьютер с помощью текущей программы сканирования с целью выявления любого вредоносного кода, который может быть добавлен хакерами. Помните о том, чтобы включить в проверку все материалы, а не только текстовые файлы, так как вредоносный контент часто помещается в графические файлы.

- Если ваш сайт был заражен вредоносным ПО, перейдите на страницу Вредоносное По, в Инструментах для веб-мастеров. (В панели веб-сайта нажмите Сканирование, а затем Вредоносное программное обеспечение). Эта страница содержит список примеров URL-адресов, которые были классифицированы как содержащие вредоносный код.

- С помощью инструмента для удаления URL в Инструментах для веб-мастеров укажите сайт или URL, которые стали жертвами хакера. Благодаря этому, эти страницы не будут представлены в поиске.

- Используйте инструменты Смотреть как Google в Инструментах для веб-мастеров, чтобы обнаружить вредоносные программы, которые могут не отображаться в браузерах пользователей, но видные для робота поисковой системы Google.

- Ознакомьтесь с рекомендациями организации antiphishing.org.

- Если у вас много сайтов, убедитесь, что они также не были атакованы.

Если у вас есть доступ к вашему серверу, выполните следующие дополнительные действия:

- Убедитесь, что не были использованы никакие открытые перенаправления на вашем веб-сайте.

- Просмотрите файл .htaccess (Apache) или другие механизмы контроля доступа, в зависимости от платформы сервера, на предмет содержания любых вредоносных изменений.

- Проверьте журналы сервера, чтобы увидеть, когда файлы были изменены злоумышленником (помните, однако, что хакеры могут изменить журналы). Ищите подозрительную деятельность, такую как попытки входа в систему, подозрительная история команд или неизвестные учетные записи пользователей.

Чистка сайта от вирусов

Очистите материалы сайта, удаляя все добавленные страницы, содержащие спам или какой-нибудь подозрительный код. Если у вас есть резервные копии материалов, попробуйте удалить все содержимое и заменить их последней хорошей копией (убедившись, что она не инфицирована и свободна от содержания авторства хакеров).

С помощью инструмента Смотреть как Google в Инструментах для веб-мастеров вы можете проверить, полностью ли удалено зараженное содержание.

Если у вас есть доступ к вашему серверу, Google рекомендует выполнить следующие действия:

- Обновите до последней версии все пакеты программного обеспечения. Google рекомендует выполнение полной переустановки операционной системы из надежного источника, чтобы убедиться, что удалены все результаты деятельности хакера. Помните также о повторной установке или обновлении платформы блога, систем управления контентом, а также любых других программ сторонних разработчиков.

- Если вы уверены, что ваш сайт был очищен, вновь измените пароль.

- Восстановить систему в режиме онлайн. Измените конфигурацию сервера, чтобы он не возвращал кода состояния 503, а также выполнить все другие действия, необходимые для открытого запуска сайта.

- Если с помощью инструмента для удаления URL-адресов заявлена необходимость удаления всех URL-адресов, которые были уже очищены и готовы для их последующего отображения в результатах поиска, отменить свое заявление в том же инструменте.

Попросите Google переоценить сайт

Если ваш сайт был заражен вредоносным ПО

Если вы уверены, что какой-либо вредоносный код уже был удален, вы можете запросить оценку вашего сайта на наличие вредоносных программ.

Google просмотрит ваш веб-сайт и, если не обнаруживает никаких вредоносных программ, удалит предупреждение, отображаемое на странице результатов поиска.

- На главной странице Инструментов для веб-мастеров выберите нужный сайт.

- Нажмите Сканирование, а затем Вредоносное программное обеспечение.

- Нажмите Доклад запрос о проверке.

После подтверждения, что ваш сайт был очищен, удаление предупреждения о вредоносных программах для сайта в результатах поиска может занять около одного дня.

Если хакеры разместили на вашем сайте спам

Если ваш сайт уже полностью свободен от спама, вы можете попросить Google повторно рассмотреть включение содержания в результаты поиска.

Чтобы сделать запрос на пересмотр сайта:

- Войдите в аккаунт Инструментов для веб-мастеров, используя свой аккаунт Google.

- Убедитесь, что веб-сайт был добавлен и проверен.

- Запросите пересмотр сайта.

webznam.ru

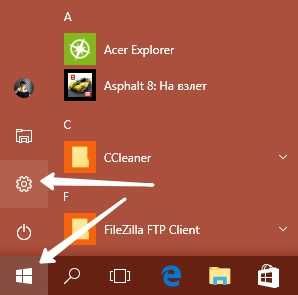

- Как отключить фоновые программы в windows 10

- Кабель к телевизору от компьютера

- Структура системного блока

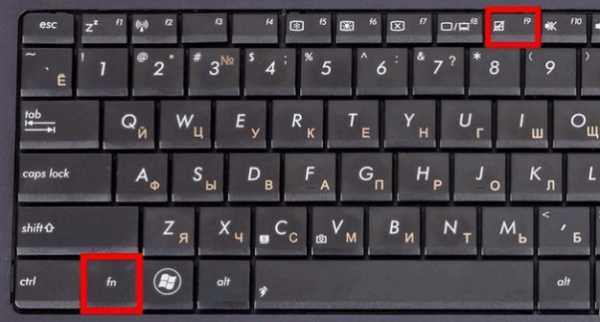

- Сменить пароль на ноутбуке

- Linux для чайников

- Sql оконные функции

- Как найти тачпад в диспетчере устройств

- Какой может быть пароль

- Очистка места на диске с windows 10

- Средства администрирования удаленного сервера для windows 7

- На компьютере не открывается браузер