Четыре способа взломать аккаунт в соцсетях и как от этого защититься. Как в сломать аккаунт в

Как именно хакеры взламывают аккаунты в социальных сетях — Look At Me

«Чаще всего взломщикам не нужно подбирать пароль — они действуют другими методами. У крупных сайтов почти всегда работает эффективная защита от перебора, которую можно обойти, лишь имея очень крупную сеть ботов (подконтрольных компьютеров) и растягивая атаку на многие месяцы, но никак не вручную.

Фишинг нередко организован весьма утончённо. Введённый пароль не только «утекает» к злоумышленникам, но и используется для аутентификации на настоящем сайте — например, с помощью JavaScript. Таким образом, с точки зрения пользователя ничего страшного не происходит: он вводит пароль и оказывается в своей привычной ленте друзей или в почтовом ящике.

Зловредное ПО оказывается на компьютере пользователя разными способами. Если злоумышленники не занимаются целевой атакой на конкретного человека, а стремятся заразить наибольшее число компьютеров (а это более распространённая тактика среди «традиционных» компьютерных преступников), то они предпочитают получить доступ к популярным сайтам и внедрить в них зловредный код. Посещение такого сайта с компьютера, где не установлены последние обновления безопасности, антивирус или браузер, который умеет предупреждать о заражённых сайтах, может привести к его заражению и попаданию под полный контроль атакующих.

Самыми привлекательными для злоумышленников часто становятся не сами популярные сайты, а различные инструменты на них. Например, это могут быть рекламные сети, подключаемые библиотеки JavaScript, различные API (интерфейсы программирования приложений) социальных сетей и тому подобное. Злоумышленники могут даже не взламывать такие сайты, а использовать их возможности по загрузке пользовательского контента: например, рекламная сеть может позволить загрузить flash-ролик. Тогда, если им удаётся обойти проверки на безопасность, их зловредный контент будет показан в ходе обычной работы сайта. Такое недавно произошло с рекламной сетью Yahoo!: через неё раздавали Magnitude Exploit Kit. А в России многие помнят инцидент с сайтом одной из компаний крупной банковской группы, на котором тоже был обнаружен зловредный код.

www.lookatme.ru

Четыре способа взломать аккаунт в соцсетях и как от этого защититься

Хакерская группировка 31337 Hackers объявила войну экспертам по безопасности. В рамках операции #LeakTheAnalyst хакеры собираются взламывать и обнародовать личные данные исследователей в области безопасности. Недавно их жертвой стал старший аналитик Mandiant Security (подразделение компании FireEye, специализирующейся на кибербезопасности) Ади Перетц.

Злоумышленники взломали учетные записи исследователя в сервисах Hotmail, OneDrive и LinkedIn и разместили его персональные данные и рабочие документы на портале Pastebin.

Если уж специалисты в области безопасности не застрахованы от взлома аккаунтов, то обычные пользователи еще более уязвимы перед злоумышленниками. Потому нужно знать, как себя защитить. Попробуем разобраться в вопросе вместе с ведущим аналитиком «СёрчИнформ» Алексеем Парфентьевым.

Как вас атакуют

Итак, обо всем по порядку. Есть несколько самых распространенных вариантов атак:

1. Атаки на уровне ПО

Внедрение вредоносного ПО в систему пользователя или использование уязвимостей существующего ПО. Это до сих пор наиболее массовый и действенный способ взлома. Распространение антивирусов, встроенных фаерволов, принудительное включение UAC, автообновления, повышение общей безопасности ОС несколько улучшают ситуацию, но не могут на 100% защитить пользователей от их же необдуманных действий.

Пользователи все равно регулярно скачивают «крякнутое» ПО с «лечением» в комплекте. А в итоге получают вредоносный код, внедряющийся в соединение (уровень трафика) или в процесс (через известные уязвимости) и ворующий данные личных аккаунтов.

Ежедневно рассылаются миллионы электронных сообщений со ссылками на вредоносное ПО. Существующие антиспам решения довольно эффективны, но ни одно из них не обеспечивает полную защиту.

2. Атаки на уровне трафика

Cуществует два вида таких атак – в виде сниффера незащищенного трафика и в виде атак на защищенный трафик (man in the middle, MITM).

Чтобы вы не ошиблись при выборе, Rusbase рекомендует своим читателям надежных юристов и адвокатов.

1. Этот способ взлома эффективнее первого, но сложнее в технической реализации, потому не стал таким массовым. В первую очередь из-за ограниченности территориальной – атака должна осуществляться непосредственно на входящее и исходящее соединение, а для этого нужно физически иметь к ним доступ.

Суть сниффера очень проста: весь проходящий через него трафик сканируется на наличие незашифрованных учетных данных, найденные учетки сохраняются и впоследствии используются злоумышленниками.

Этот вид атаки в большинстве случаев никак не заметен для пользователя. Однако он по-прежнему результативен, ведь многие популярные сервисы до сих пор передают пользовательские данные, сообщения и файлы в открытом виде. К примеру, ВКонтакте относительно недавно стала защищать свой траффик – до этого многие годы передача информации шла полностью в открытом виде – все сообщения, файлы, лайки и пароли были доступны любому желающему. Естественно, речь про те случаи, когда у злоумышленника есть физический доступ к передающей или принимающей инфраструктуре.

2. Второй способ заключается в том, что защищенное соединение происходит, но не между сертификатом пользователя и сертификатом сервера, а между злоумышленником и сервером (отсюда и название MITM — атака человек посередине). После внедрения «нужного» сертификата скомпроментированный трафик доступен хакеру в расшифрованном виде, что позволяет выделять и сохранять из него учетные данные.

Кстати, оба эти способа используются и на уровне ПО: когда вредоносное ПО подменяет сертификат либо локально работает программный сниффер.

3. Атаки на уровне пользователя

Приемы социальной инженерии, иначе говоря – умышленный обман пользователя с целью получения учетных данных. Жертва вводится в заблуждение при общении по интернет-каналам или телефону, после чего сама передает злоумышленнику все необходимое. Несмотря на большие трудозатраты такая атака очень эффективна для получения учетной записи конкретного пользователя.

4. Атака на уровне сервера (поставщика услуг)

Крайне редкий тип атаки. Теоретически она возможна, но на практике – огромная редкость. Здесь стоит развенчать популярный миф про «соцсеть взломали»: в такой ситуации взломали не соцсеть, а устройства конкретного пользователя. И, скорее всего, он сам же помог злоумышленнику в этом, а хакер использовал прием из пункта 1 или комбинацию приемов 1 и 3. Потому такого сценария, как «взломали соцсети», пользователю можно не опасаться, зато стоит быть внимательнее к собственным действиям.

Как понять, что был совершен взлом?

Чаще всего это становится ясно по результатам атаки, когда цель злоумышленников достигнута – пропали деньги со счета, «засыпало» спамом, кто-то изменил пароль от учетки. Другое дело, когда атака была успешно проведена, но преступники пока никак это не использовали. В случае атаки по сценарию 1, стоит проверить все устройства, с которых идет коммуникация качественными антивирусами (они анализируют не только ПО, но и исходящий траффик). Если антивирус не нашел подозрительной активности – остается надеяться, что так и есть.

Если антивирус обнаружил угрозу, он, конечно, ее нейтрализует, но не ответит, успела она отправить учетные данные, или еще нет. Кстати, порекомендую при обнаружении антивирусом угроз не полениться поискать ее описание и разобраться, чем она грозит – многие разработчики дают детальное описание по каждой «сработке».

Кроме антивируса есть профессиональные инструменты, которые используют ИБ-эксперты, но они довольно сложны, дороги и без профессионального обучения – бесполезны.

- В случае атаки с помощью сниффера траффика – к сожалению, постфактум ее никак не определить.

- В случае MITM нужно внимательно следить за сертификатами, которые используются для подключений к сайтам. По крайней мере, проверять сертификаты критичных ресурсов (например, при онлайн-оплате).

- В случае социальной инженерии остается быть бдительным и прекращать подозрительные контакты.

- Для четвертого вида атаки способов ее обнаружения нет — если она произошла, то в подавляющем большинстве случаев это утечка изнутри, а не взлом снаружи.

Как при взломе действовать юридически грамотно? Полиция поможет?

Да, это преступление и наказание предусмотрено законом. Есть масса тонкостей, которые невозможно охватить в одной статье. Основной момент – украдены просто личные данные или персональные, есть ли в деле финансовая составляющая, а также был ли факт публичного разглашения полученных сведений.

Дело в том, что персональные данные часто путают с личными, однако они определяются федеральным законом 152.

Простой пример: если злоумышленник получил серию и номер паспорта, то есть персональные данные – это серьезное правонарушение и регулируется ФЗ 152. Если хакер получил доступ к приватной переписке – ситуация, кончено, пикантная, но такие сведения не являются персональными данными.

Если вы обнаружили свои персональные данные в публичном доступе, то первым делом свяжитесь с администрацией ресурса, где они размещались. Ссылайтесь на закон «О персональных данных», который запрещает использование персданных без разрешения субъекта этих данных. Укажите, что в случае отказа вы обратитесь в суд. Чтобы убрать информацию из результатов поиска, нужно обратиться в техподдержку поискового сервиса и заполнить специальную форму.

Если определить источник распространения информации не удается или не получается связаться с ним напрямую, вы можете обратиться в Федеральную службу по надзору в сфере связи, информационных технологий и массовых коммуникаций или в прокуратуру.

Кроме ФЗ 152 привлечь к ответственности злоумышленников можно с помощью Кодекса об административных правонарушениях, Уголовного и Трудового кодекса. Ведь в зависимости от конкретной ситуации преступление может быть квалифицировано как неправомерный доступ к компьютерной информации, нарушение неприкосновенности частной жизни или нарушение установленного законом порядка сбора, хранения, использования или распространения информации о гражданах.

Крайне важно собрать максимально возможные доказательства – скриншоты, видеозаписи, описание ваших наблюдений – чем больше деталей, тем лучше. Если очевидно, что взломано конкретное устройство, прекратите любую активность на нем, выключите его — скорее всего, его придется на время отдать на экспертизу.

Что касается паролей, эксперты по безопасности говорят, что они должны быть сложными, с цифрами и вообще непохожи на слова. А сами эксперты могут запомнить такие пароли?

От перечисленных мной способов атак длинный пароль не спасет. Сложные пароли помогут только против брутфорса (brute force – атака с перебором паролей). Но на деле такая атака работает далеко не всегда и не для всего. Но в любом случае пароль стоит использовать длинный и сложный, хотя бы для защиты от того же brute force. И конечно, нужно регулярно менять все пароли.

Материалы по теме:

«Закон о запрете VPN-сервисов не остановит опытных интернет-пользователей»

Самые «горячие» области для страхового стартапа

17-летний школьник получил $2 тысячи от «ВКонтакте» за найденную при подготовке к ЕГЭ уязвимость

Госдума ужесточила наказание за хакерские атаки на критическую инфраструктуру

Россия вошла в топ-10 стран по уровню кибербезопасности в рейтинге ООН

Нашли опечатку? Выделите текст и нажмите Ctrl + Enter

rb.ru

Хакеры придумали новый способ взлома аккаунтов Google

Не попадитесь на новую уловку злоумышленников, выманивающих пароли пользователей к учётной записи Google с помощью фейкового почтового вложения.

Для того чтобы быть хакером, необходимо не только виртуозно находить уязвимости в чужом коде, но и хорошо разбираться в психологии. Именно это качество демонстрируют создатели нового способа взлома учётных записей Google.

Инструкцию по противодействию вы найдёте в конце статьи.

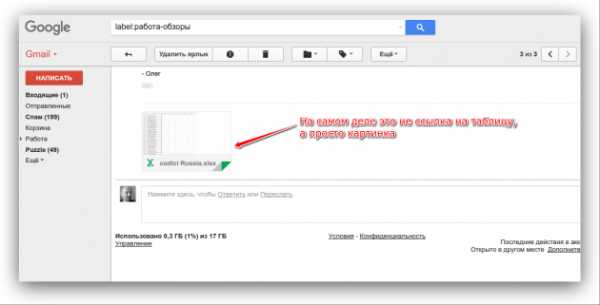

Атака начинается с того, что вам на почту приходит письмо с вложением. Оно может быть оформлено как пресс-релиз, предложение о сотрудничестве или просто анонс важной информации. Важно, что оно обязательно содержит во вложении файл, расположенный в Google Drive, — какой-нибудь безобидный текстовый документ, таблицу или PDF.

Вы знаете, что файлы, расположенные в Google Drive, можно совершенно безопасно открывать — Google гарантирует их безопасность.

Хакеры именно на это и рассчитывают. Вместо реального файла они размещают во вложении картинку, имитирующую таблицу или другой электронный документ. После клика по ней пользователь попадает на фейковую страницу авторизации Google.

Эта страница ничем не отличается от настоящей, за исключением адреса. Но многие ли из нас в ежедневной кутерьме обращают внимание на подобные мелочи?

Дальше пользователь вводит свои логин и пароль, которые тут же становятся известными злоумышленнику. Взлом состоялся.

Чтобы не стать очередной жертвой, достаточно соблюдать два простых правила.

- Любые вложения электронной почты могут быть опасными. Даже те, которые ещё недавно считались полностью безвредными.

- При вводе пароля обязательно обращайте внимание на адрес страницы авторизации. Он должен начинаться с https://.

- Используйте двухфакторную авторизацию.

Будьте внимательны, и поменьше спешки. Именно из-за неё чаще всего совершаются глупости.

lifehacker.ru

как ломать аккаунты | Игровой портал

-

James Bond

Статус: Оффлайн Регистрация: 20.02.11 Сообщения: 614 Репутация: 287 +/- НАУЧИТЕ ломать ( взламывать ) аккаунты в стим А то я думаю я один здесь нуб не умею это делать . оплата веб мани -

mihay

Статус: Оффлайн Регистрация: 12.01.11 Сообщения: 842 Репутация: 158 +/- James Bond, плюсов то тут маловато будет... да и не так это просто -

Showtek

Статус: Оффлайн Регистрация: 23.01.11 Сообщения: 2.751 Репутация: 678 +/- Ахаха, ты найди такого, кто согласиться тебе за плюсы рассказывать это =) Понимаю, просто на сайт выложить, слава и почёт, тому =) -

mihay

Статус: Оффлайн Регистрация: 12.01.11 Сообщения: 842 Репутация: 158 +/- molot_008, славу и почет (особенно в интернете) в карман не положишь -

James Bond

Статус: Оффлайн Регистрация: 20.02.11 Сообщения: 614 Репутация: 287 +/- просто научите пожалуйста , по человечиски прошу , или ссылку дайте -

BahkirOFF

Статус: Оффлайн Регистрация: 17.12.10 Сообщения: 608 Репутация: 161 +/- James Bond,напиши мне в скайп - bahkiroff -

mihay

Статус: Оффлайн Регистрация: 12.01.11 Сообщения: 842 Репутация: 158 +/- James Bond, мне тоже напиши в скайп))) -

AlexCore

Статус: Оффлайн Регистрация: 24.10.10 Сообщения: 615 Репутация: 59 +/- ломаю мало(любое)за 3000р -

saun_vlad

Статус: Оффлайн Регистрация: 09.01.11 Сообщения: 1.113 Репутация: 1.293 +/- я тож не умею ломать акаунты=(Сколько не пытался ничо не получалось

Вступайте в нашу официальную группу дизайнеров-SNP http://vk.com/official.group.saun.production -

ReDHack

Статус: Оффлайн Регистрация: 17.03.10 Сообщения: 319 Репутация: 99 +/- УК РФ найдет тебя и покарает -

mihay

Статус: Оффлайн Регистрация: 12.01.11 Сообщения: 842 Репутация: 158 +/- Пишите мне в скайп, я помогу) -

zlodey88888

Статус: Оффлайн Регистрация: 11.02.11 Сообщения: 135 Репутация: 38 +/-James Bond сказал:

НАУЧИТЕ ломать ( взламывать ) аккаунты в стим А то я думаю я один здесь нуб не умею это делать . оплата плюсами +++++

Нажмите, чтобы раскрыть...

А огород тебе не вскопать за плюсегг

Я самый добрый человек на свете, а если найдется кто-то добрее, я убью его и снова стану самым добрым человеком на свете!!! -

GlobalS

Kawai ^^

Статус: Оффлайн Регистрация: 27.05.10 Сообщения: 282 Репутация: 316 +/- " Я ломал стекло" :D

" Я ломал стекло" :D

WANNABE! WANNABE!! WANNABE!!!Асха все обращает во блага (c)

youhack.ru

- Как измеряется скорость

- Как записать dvd video диск с помощью nero

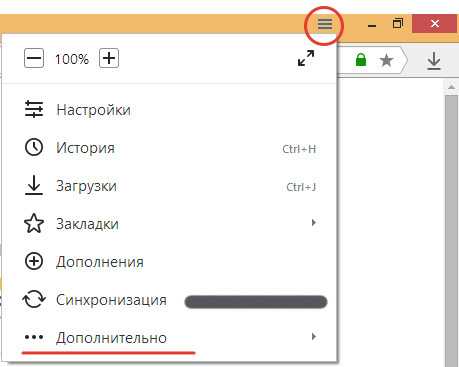

- Как сбросить кэш в яндекс браузере

- Как устанавливать роутер

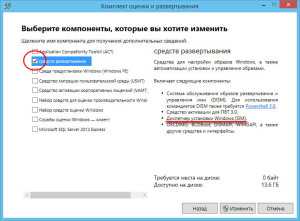

- Ответ файл это

- Проблема адаптера

- Как работать в телеграмме

- Xubuntu как установить с флешки

- Пк медленно стал работать

- Почему не показывает видео в интернете онлайн

- Не работает мышь и тачпад на ноутбуке