Пошаговое руководство по установке и настройке почтового smtp сервера. Настройка dns сервера windows 2018 пошаговое руководство

Настройка контроллеров домена в разных подсетях

У меня возникла необходимость развернуть службу Active Directory в территориально разделенных местах, сети которых объединены с помощью vpn. На первый взгляд задача кажется простой, но лично я раньше подобными вещами не занимался и при беглом поиске не смог найти какую-то единую картину или план действий в таком случае. Пришлось собирать информацию из разных источников и самому разбираться с настройками.

Из этой статьи вы узнаете:

Планирование установки Active Directory в разных подсетях

Итак, у нас имеется две подсети 10.1.3.0/24 и 10.1.4.0/24, в каждой из которых некоторое количество компьютеров и сетевых шар. Нужно объединить все это в один домен. Сети соединены между собой vpn тоннелем, компьютеры пингуют друг друга в обе стороны, проблем с сетевым доступом нет.

Для нормальной работы службы Active Directory установим в каждой подсети по контроллеру домена и настроим репликацию между ними. Использовать будем Windows Server 2012R2. Последовательность действий следующая:

- Устанавливаем контроллер домена в одной подсети, поднимаем на нем новый домен в новом лесу

- Устанавливаем контроллер домена во второй подсети и добавляем его в домен

- Настраиваем между доменами репликацию

Первый контроллер домена будет называться xs-winsrv с адресом 10.1.3.4, второй — xm-winsrv 10.1.4.6. Домен, который мы будем создавать будет называться xs.local

Настройка контроллеров домена для работы в разных подсетях

Первым делом устанавливаем контроллер домена в новом лесу на первом сервере xs-winsrv. Подробно останавливаться на этом я не буду, в интернете много обучалок и инструкций на эту тему. Все делаем стандартно, ставим AD, DHCP и DNS службы. В качестве первого DNS сервера указываем локальный ip адрес, в качестве второго 127.0.0.1:

Дальше устанавливаем Windows Server 2012R2 на второй сервер xm-winsrv. Теперь делаем несколько важных шагов, без которых добавить второй сервер в домен не получится. Оба сервера должны по имени пинговать друг друга. Для этого в файлы C:\Windows\System32\drivers\etc\host добавляем записи друг о друге.

В xs-winsrv добавляем строку:

10.1.4.6 xm-winsrvВ xm-winsrv добавляем:

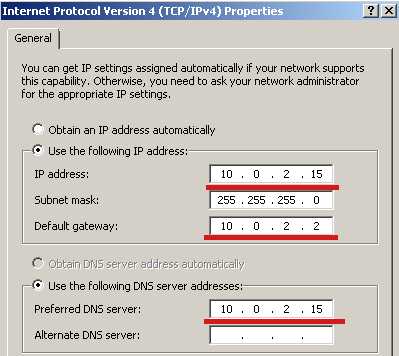

10.1.3.4 xs-winsrvТеперь второй важный момент. На сервере xm-winsrv указываем в качестве первого DNS сервера первый контроллер домена 10.1.3.4:

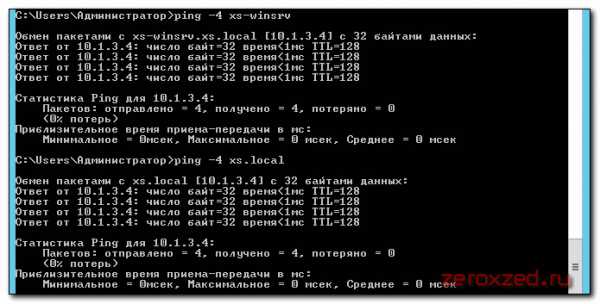

Теперь оба сервера резолвят друг друга. Проверим это в первую очередь на сервере xm-winsrv, который мы будем добавлять в домен:

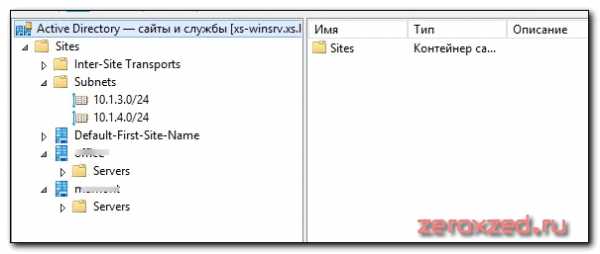

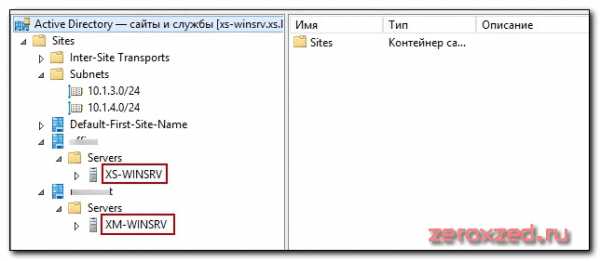

Дальше нам нужно на первом контроллере домена в оснастке Active-Directory — сайты и службы создать 2 подсети и 2 сайта, привязать к каждому сайту соответствующую ему подсеть:

После этого сервер xs-winsrv нужно перенести из сайта Default-First-Site-Name в новый созданный для него сайт. Теперь все готово для добавления второго сервера в домен.

Добавление второго контроллера домена из другой подсети

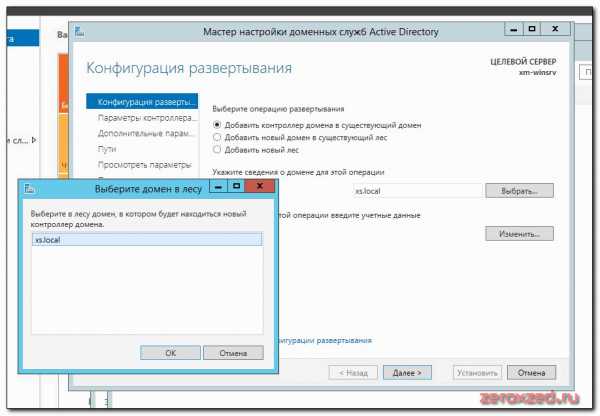

Идем на второй сервер xm-winsrv, запускаем мастер добавления ролей и добавляем так же как и на первом сервере 3 роли — AD, DNS, DHCP. Когда будет запущен Мастер настройки доменных служб Active Directory, выбираем там первый пункт — Добавить контроллер домена в существующий домен, указываем наш домен xs.local:

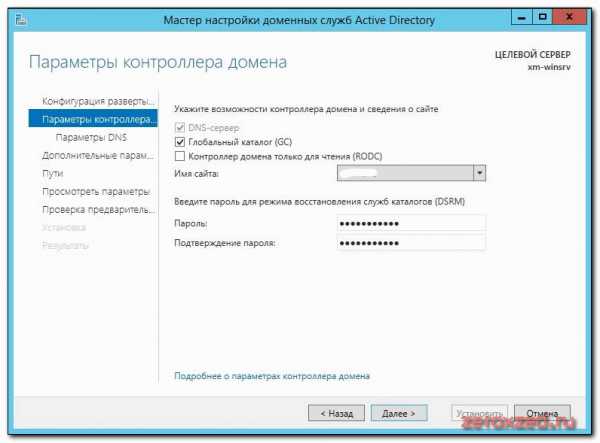

На следующем шаге в параметрах контроллера домена указываем имя сайта, к которому мы присоединим контроллер:

Напомню, что это должен быть сайт, к которому привязана подсеть 10.1.4.0/24. Первый и второй контроллеры оказываются в разных сайтах. Не забываем поставить галочку Глобальный каталог (GC). Дальше все настройки оставляем по-умолчанию.

После перезагрузки сервера, он окажется в домене xs.local. Зайти под локальным администратором не получится, нужно использовать доменную учетную запись. Заходим, проверяем прошла ли репликация с основным контроллером домена, синхронизировались ли записи DNS. У меня все это прошло благополучно, всех пользователей и записи DNS второй контроллер домена забрал с первого. На обоих серверах в оснастке Active-Directory — сайты и службы отображаются оба контроллера, каждый в своем сайте:

На этом все. Можно добавлять компьютеры в обоих офисах в домен.

Добавлю еще один важный момент для тех, кто будет все это настраивать на виртуальных машинах. Нужно обязательно на гостевых системах отключить синхронизацию времени с гипервизором. Если этого не сделать, то в какой-то момент контроллерам домена может стать плохо.

Надеюсь, что я все сделал правильно. Глубоких знаний в репликации Active Directory у меня нет. Если у кого-то есть замечания по содержанию статьи, напишите об этом в комментариях. Всю информацию я собрал в основном по форумам, где задавали вопросы или решали проблемы по схожей тематике работы домена в разных подсетях.

Помогла статья? Есть возможность отблагодарить автора

serveradmin.ru

Развертывание сервера DNS и подготовка к установке Active Directory.

Это будет пошаговый пример по настройке Active Directory под виртуальной машиной Oracle VM VirtualBox.

Сперва установим операционную систему — Windows Server 2008 R2 Ent English.

Имя сервера – dc1

IP адрес сервера – 10.0.2.15

Default Gateway – 10.0.2.2

Все действия выполняю под локальной учетной записью Administrator

После необходимо убедиться, что на Вашем сервере настроен статический IP-адрес и в качестве сервера DNS указан собственный IP-адресс вашего сервера.

Из меню “Start” – “Control Panel” – “Network and Sharing Center” – “Change adapter settings” – отрываем настройки нашего сетевого интерфейса и прописываем:

Теперь поднимем роль DNS на нашем сервере:

Из меню “Start” – “Control Panel” – “Administrative Tools” – запускаем оснастку “Server Manager” – добавляем роль (Add Roles) – “DNS Server”.

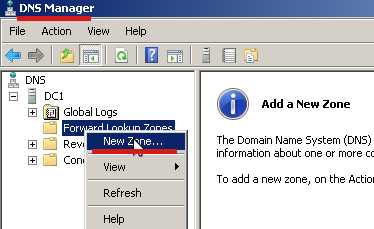

Cоздадим зоны DNS:

Из меню “Start” – “Control Panel” – “Administrative Tools” – запускаем оснастку DNS, щелкаем правой кнопкой мыши по узлу Forward Lookup Zones и в выпадающем меню выбираем меню New Zone (Создать новую зону).

Смотрите рисунок для наглядного понимания:

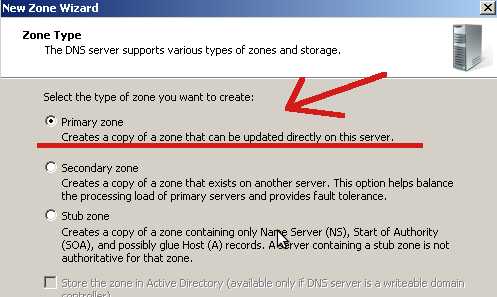

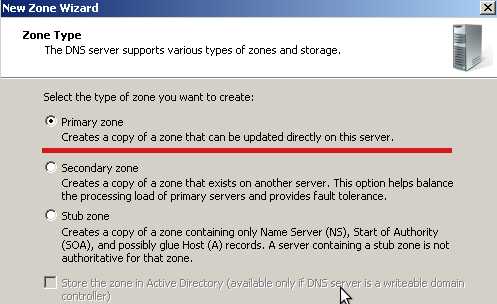

На этапе Zone Type (Тип зоны) выставляем переключатель на поле – Primazy zone (Основная зона)

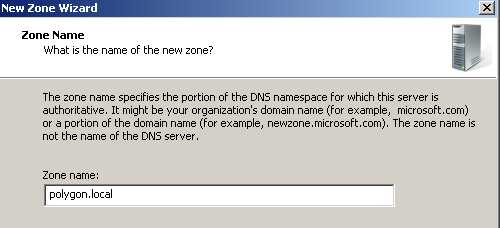

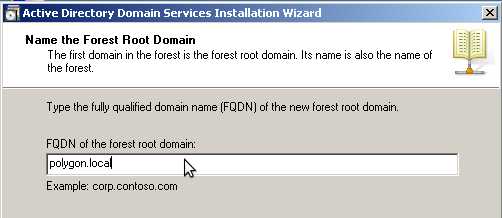

На этапе Zone Name (Имя зоны) вводим имя зоны DNS. В моем случае это будет polygon.local

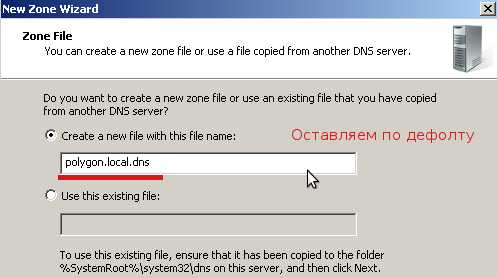

На этапе Zone File (Файл зоны) принимаем имя файла зоны по дефолту.

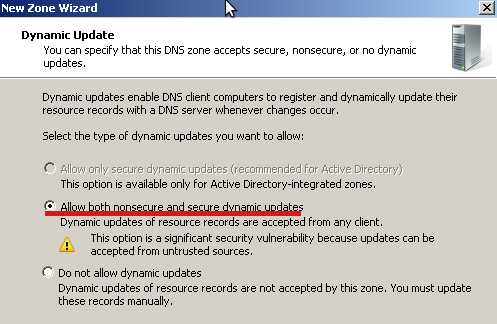

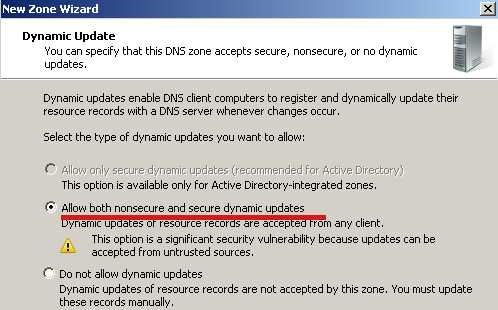

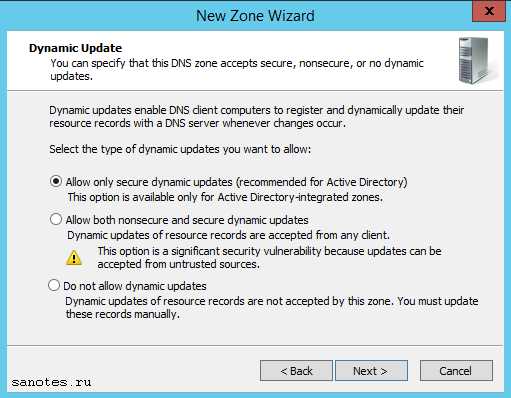

На этапе Dynamic Update (Динамические обновления) выставляем положение переключателя в Allow both nonsecure and secure dynamic updates (Разрешить любые динамические обновления).

На последнем этапе нажимаем кнопку Finish (Готово), чтобы завершить создание зоны прямого просмотра.

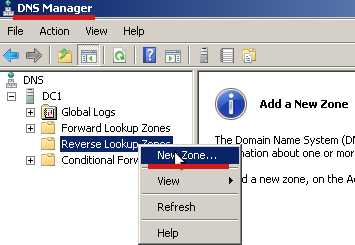

А сейчас произведем настроки касательно Reverse Lookup Zones (Зоны обратного просмотра)

Из меню Start – Control Panel – Administrative Tools – запускаем оснастку DNS, щелкаем правой кнопкой мыши по узлу Reverse Lookup Zones и в выпадающем меню выбираем меню New Zone (Создать новую зону).

На этапе Zone Type (Тип зоны) выставляем переключатель на поле – Primary Zone (Основная зона)

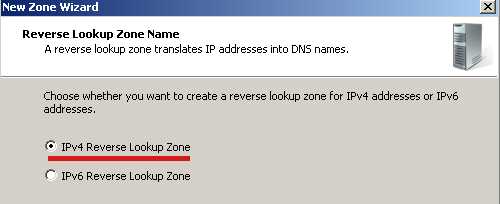

На этапе Reverse Lookup Zone Name (Имя зоны обратного просмотра) оставляем переключатель в положении IPv4 Reverse Lookup Zone (Зона обратного просмотра IPv4)

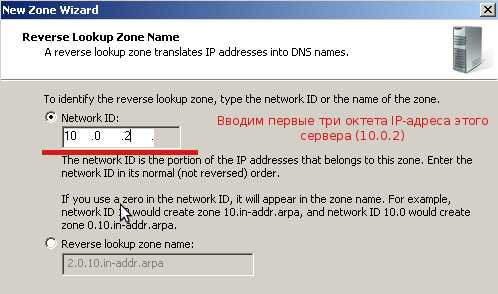

На этапе Network ID нужно будет ввести первые три октета IP-адреса этого сервера – в моем случае это 10.0.2

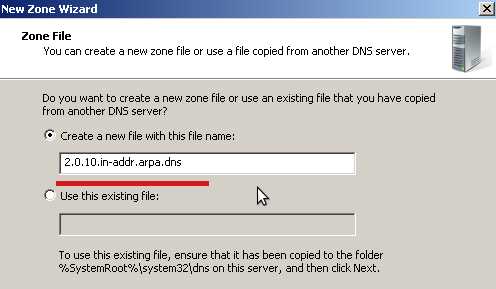

На этапе Zone File оставляем значения по умолчанию.

На этапе Dynamic Update (Динамическое обновление) выставляем переключатель в положение Allow both nonsecure and secury dynamic updates (Разрешить любые динамические обновления).

На последнем этапе нажимаем кнопку Finish (Готово), чтобы завершить создание зоны прямого просмотра.

Сейчас настроим принадлежность компьютеров к доменам DNS:

Открываем свойства объекта компьютер.

Из меню Start – Control Panel – System – Change Sessings далее во вкладке Computer Name нажимаем Change – More в окне “DNS Suffix and NetBIOS Computer Name” (DNS-суффикс и NetBIOS имя компьютера) в поле “Primary DNS suffix of this computer” (Основной DNS-суффикс этого компьютера) вводим имя домена DNS которое мы использовали как имя зоны DNS: polygon.local

После внесения изменений, перезагружаем сервер.

Проверкой правильности внесенных изменений является появление в зоне прямого просмотра записи A для нашего сервера:

С этим справились. Теперь перейдем собственно к установке Active Directory Domain Services.

Для установки следует нажать сочетание клавиш Win+R для вызова диалогового окна Run (Выполнить) и набрать в нем команду dcpromo.

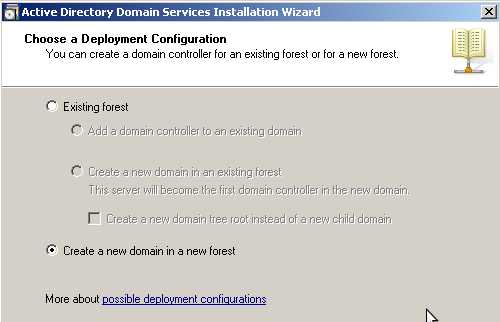

На этапе Choose a Deployment Configuration (Выберите конфигурацию развертывания) установим переключатель в положение Create a new domain in a new forest (Создать новый домен в новом лесу).

Укажем имя корневого домена леса, аналогичное имени домена DNS – polygon.local

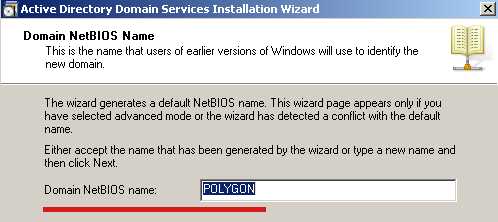

Далее, оставляем NetBIOS name по умолчанию — POLYGON

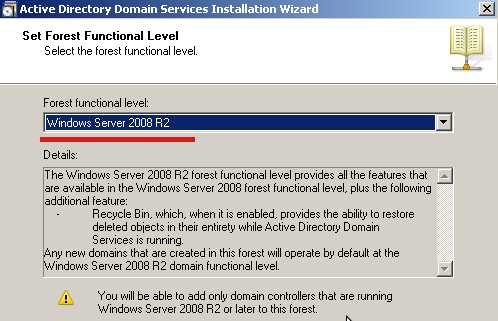

На этапе Set Forest Functional Level (Задание режима работы леса) выбираем уровень функциональности: Windows Server 2008 R2

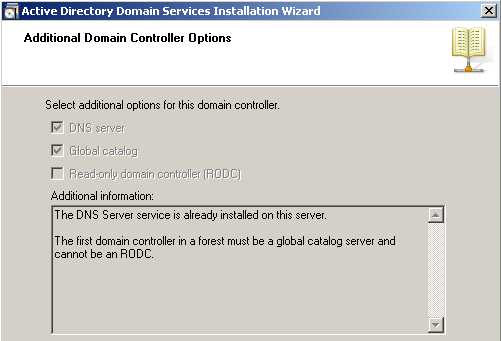

На этапе Additional Domain Controller Options (Дополнительные параметры контроллера домена) смотрим значения параметров установленных по умолчанию и двигаемся дальше.

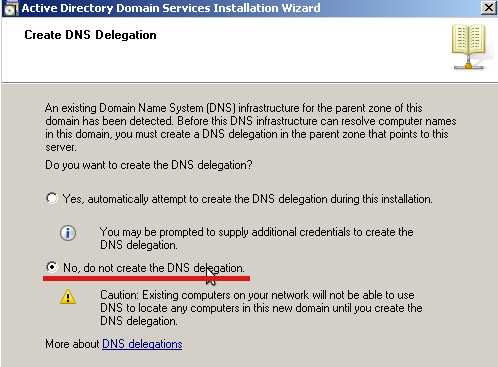

На этапе Create DNS Delegation (Создание DNS-делегирования) переводим переключатель в положение No, do not create the DNS delegation (Нет, не создавать DNS-делегирование).

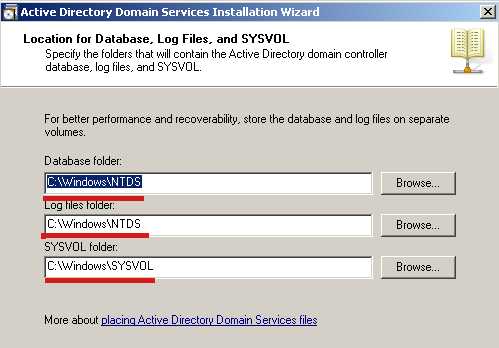

На этапе Location for Database, Log Files, and SYSVOL (Расположение для базы данных, журнала и SYSVOL) оставляем те значения, которые предложены по дефолту.

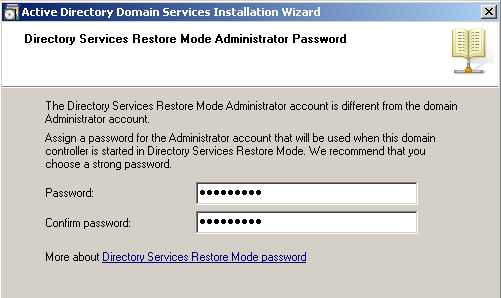

И вот настал последний этап, это создание пароля для администратора который пригодится если нужно будет восстанавливать службу каталогов.

В моем примере — Aa1234567

Перезагружаем сервер. На этом домен контроллер готов. Можете заводить учетные записи, создавать группы, организационные подразделения, групповые политики. Все это я рассмотрю в дальнейшем.

www.ekzorchik.ru

Пошаговое руководство по установке и настройке почтового smtp сервера

Для желающих попробовать свои силы в самостоятельной установке и настройке почтового сервера, мы рассмотрим процесс пошаговой установки почтового сервера на базе сервера Windows Server 2003/2008/ и программного обеспечения hMailServer; пройдем этапы организации и настройки сервиса DNS в рамках того же сервера, и добавлении своего почтового домена на сервер.

В материале используется программное обеспечение hMailServer версии 5.0-B305.

Установка почтового сервера

Скачиваем программное обеспечение почтового сервера по ссылке:

http://www.hmailserver.com/?page=download

Запускаем скачанную программу. Первый диалог, это диалог приветствия, нажимаем Next.

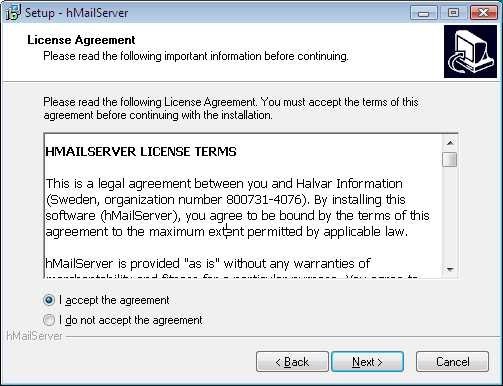

Следующий шаг это лицензионное соглашение:

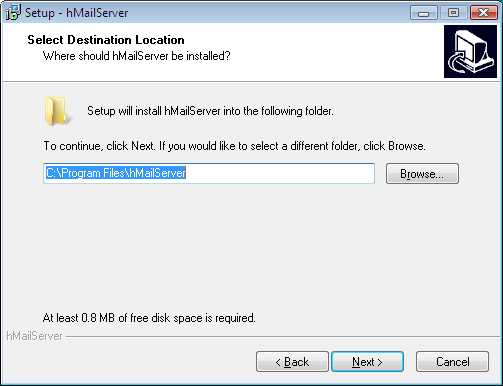

Выбираем путь для инсталляции программы:

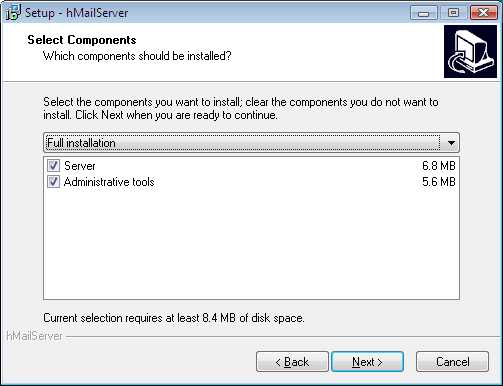

Выбираем устанавливаемые компоненты, выбираем все:

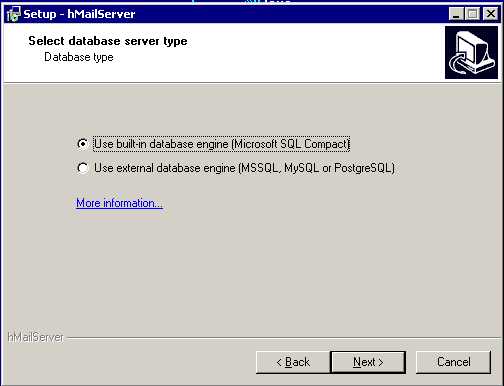

Выбираем встроенную базу данных:

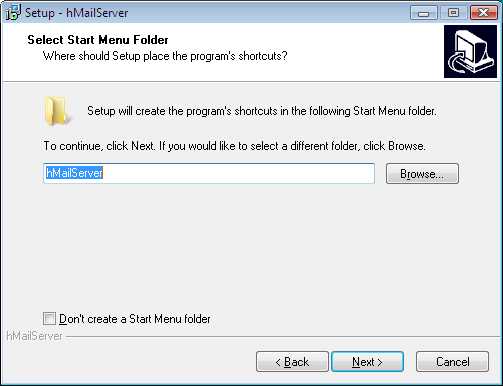

Вводим название в меню пуск:

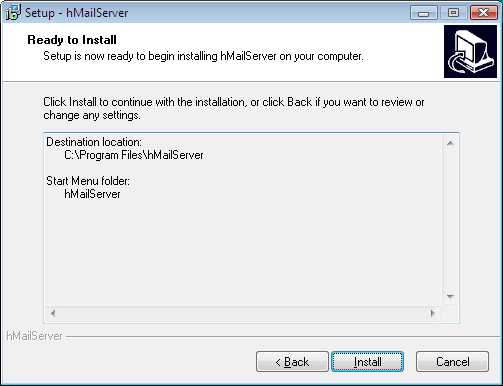

Проверяем введенные данные и соглашаемся:

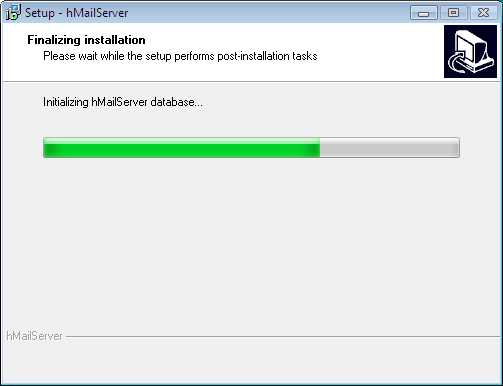

Далее идет процесс инсталляции:

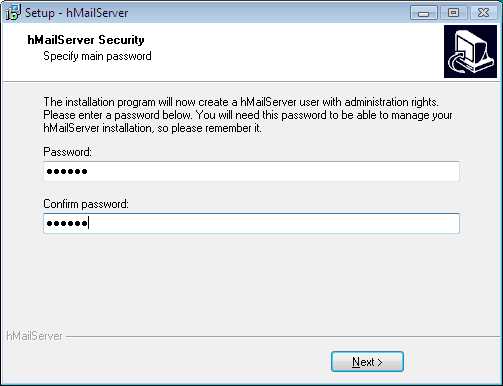

Задаем пароль для администрирования сервера:

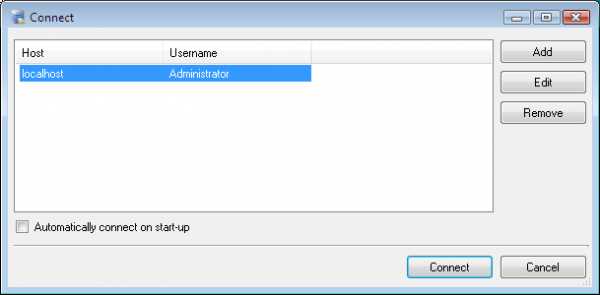

После того как все будет установлено, мы можем приступить к администрированию, находится в Start Menu. Первое, что мы увидим это коннект диалог. С помощью этой программы мы можем подключить к любому hMailServer. Мы будем соединяться с localhost, нажимаем connect, в диалоге для ввода пароля вводим пароль, который мы задали при инсталляции.

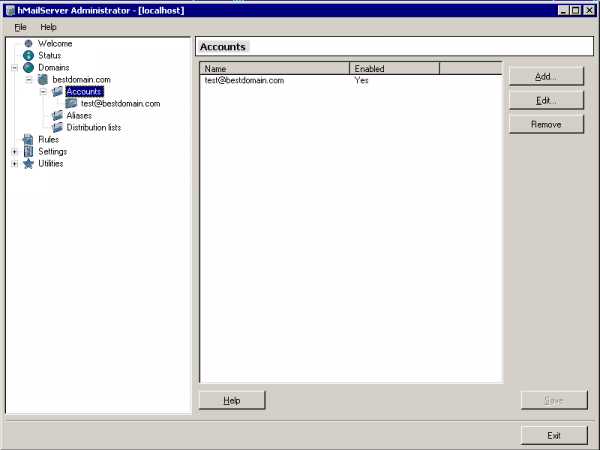

Первое, что мы должны увидеть это вкладка Wellcome, выбираем здесь опцию Add Domain..., вводим название нашего домена bestdomain.com и выбираем Save. Наш почтовый домен активен и готов к работе. Теперь на нужно добавить пользователя, раскрываем вкладку Domains, далее раскрываем вкладку bestdomain.com, далее выбираем вкладку Accounts.

Здесь мы можем добавлять, удалять и редактировать пользователей. Выбираем кнопку Add...

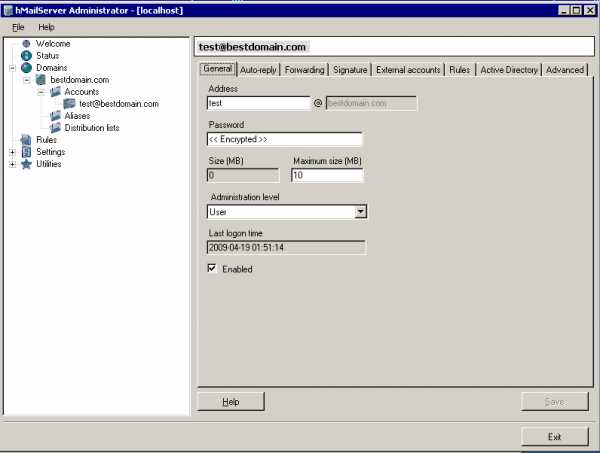

Вкладка General - здесь задается имя пользователя, пароль, квота ящика и права.Вкладка Auto-reply - здесь настраивается автоответчик для конкретного пользователя.Вкладка Forwarding - здесь настраивается пересылка почты для конкретного пользователя.Вкладка Signature - задается подпись.Вкладка External accounts - возможность забирать почту с других серверов для конкретного пользователя.Вкладка Rules - настройка всевозможных фильтров.Вкладка Active Directory - при необходимости возможность работы с соответствующей названию службой.Вкладка Advanced - задание фамилии и имени пользователя, администрирование его почтовых папок.

Вкладка домена Aliases - позволяет настраивать алиасы для конкретного домена, вкладка домена Distribution List позволяет создавать листы рассылки.

Есть еще другие глобальные вкладки Rules настройки глобальных фильтров, Settings настройки протоколов, логов, подключение антиспама и антивируса.

Различные средства по обслуживанию сервера.

В фаерволе должны быть обязательно разрешены порты SMTP 25, POP3 110, IMAP 143.

При настройке почтового клиента вы должны помнить, что имя пользователя для POP3, IMAP, SMTP задается, как имя@bestdomain.com.

Настройка DNS сервера Windows 2003/2008.

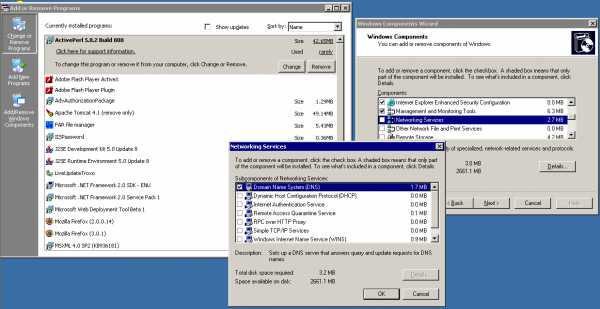

Start -> Control Panel -> Add or Remove Programs

В открывшемся окне выбираем Add/Remove Windows Components должен запустится мастер Windows Components Wizard. Там становимся на пункт Networking Services выбираем Details отмечаем Domain Name System (DNS), далее, OK и Next, далее может потребоваться дистрибутив с инсталляцией Windows (конкретно папка i386) и перезагрузка системы.

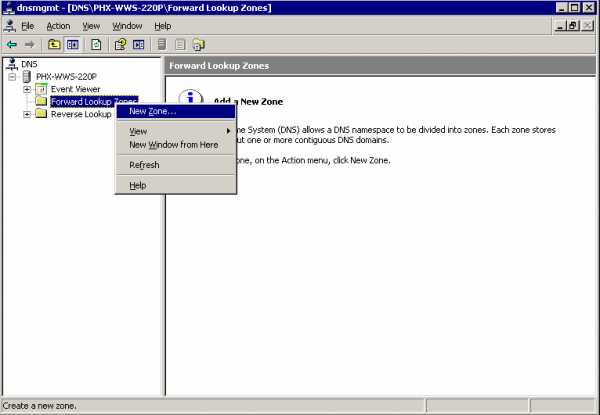

После установки мы можем приступать к настройке DNS:

Start -> Administrative Tools -> DNS

Раскрываем дерево с названием компьютера -> щелкаем правой кнопкой на Forward Lookap Zones -> New Zone

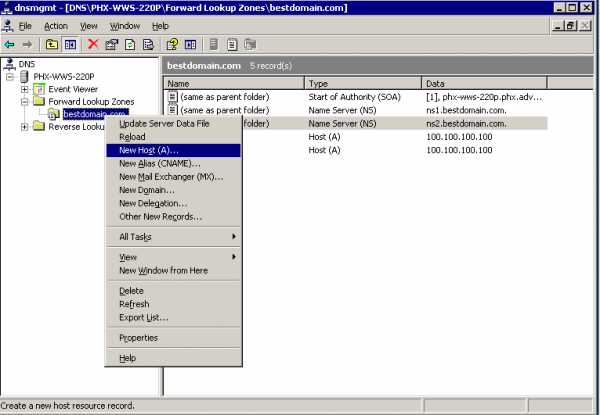

В открывшемся мастере выбираем Next -> Primary Zone -> Next -> Вводима название зоны bestdomain.com -> Next -> соглашаемся с названием файла Next -> Do not allow dynamic updates -> Next -> Finish

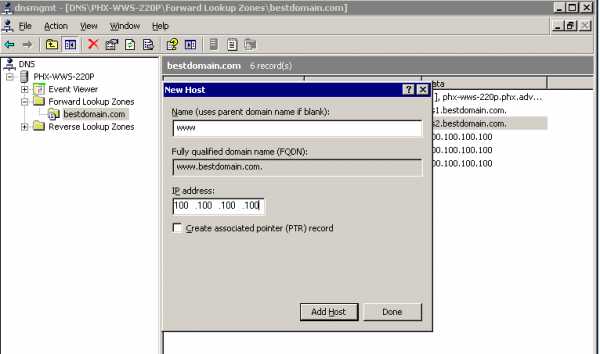

Далее щелкаем правой кнопкой по названию созданного домена и выбираем New Host (A)...

Создаем все необходимые домены, первый это рут домен, название домена пустое, IP Address 100.100.100.100 -> Add Host. Далее создаем все нужные хосты, вводя в поле Name значения www, ns1, ns2, mail IP Address 100.100.100.100 -> Add Host. В конце выбираем Finish.

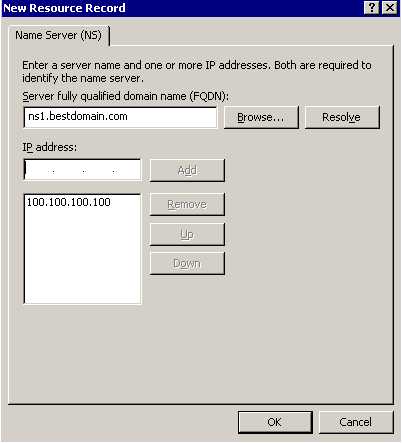

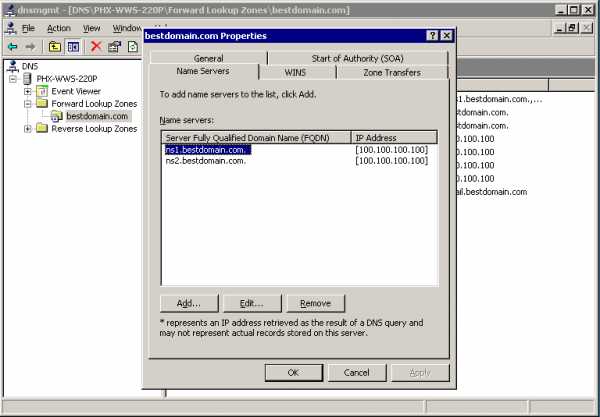

Следующим шагом мы должны отредактировать настройки нашей зоны, щелкаем правой кнопкой по названию созданного домена и выбираем Properties -> в открывшемся диалоге выбираем вкладку Name servers -> Удаляем автоматически созданный кнопкой Remove -> Добавляем два name сервера ns1 и ns2 кнопкой Add -> Вводим имя сервера и его IP.

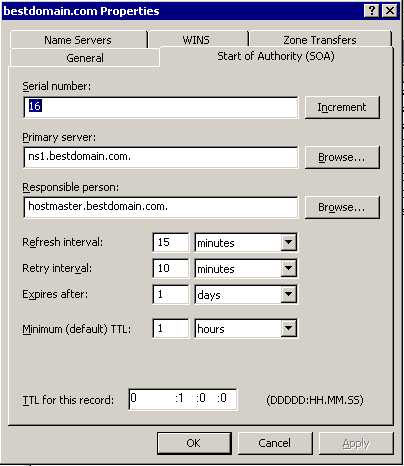

Следующая вкладка Start of Authority (SOA) вписываем все указанные значения, после всех изменений домена сейчас и в будущем не забываем делать Increment для зоны, серийный номер увеличивается на 1.

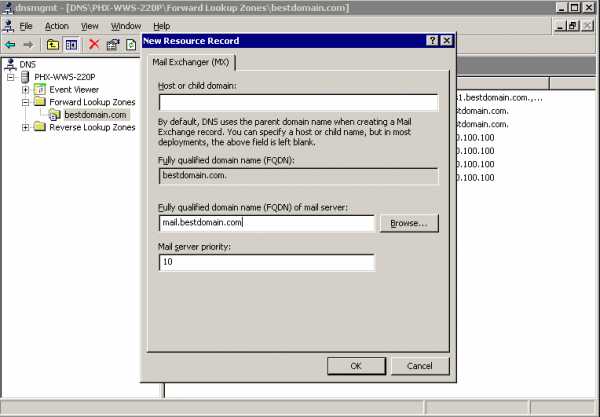

Следующим шагом добавляем MX для работы почты, также как и для создания хостов, выбирам правой кнопкой New Mail Exchanger (MX).

Имя домена оставляем пустым, вводим ДНС имя почтового сервера и приоритет 10 и нажимаем OK.

ДНС настроен и готов к работе!

mailout.ru

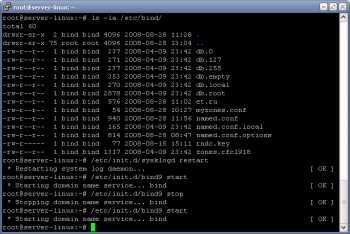

Настройка DNS сервера bind9. Ubuntu/Debian. Пошаговая инструкция

Сегодня мы поговорим о настройке, пожалуй, самого популярного DNS сервера bind9. Следуйте инструкции, и у Вас всё получится, в этом нет ничего сложного. В этом примере Вы увидите как формируются файлы зон и проследите процесс простой настройки, не вдаваясь при этом в подробности. Это лишь небольшое HowTo, призванное помочь Вам понять принцип работы DNS сервера. Если же Вы настраиваете DNS сервер на шлюзе в сегменте Вашей локальной сети, то в конце статьи Вы увидите как сделать Ваш DNS сервер кэширующим, что позволит существенно сократить время повторного запроса к NS серверам, ведь посещённые адреса будут браться из Вашего локального кэша. Ну что ж, приступим.

Если у Вас ещё не установлен bind9, проделаем это:

apt-get install bind9

Отредактируем файл /etc/init.d/sysklogd, он должен выглядеть следующим образом:

12345678910111213 | # # Top configuration file for syslogd # ## Full documentation of possible arguments are found in the manpage# syslogd(8).# ## For remote UDP logging use SYSLOGD="-r"#SYSLOGD="-u syslog" |

Перезапустим демона sysklogd:

/etc/init.d/sysklogd restart

Приступим к настройке файла зоны для нашего домена. В качестве примера будет выступать домен zerolab.net. Создаём файл конфигурации для наших зон myzones.conf в папке /etc/bind, содержимое файла:

1234 | zone "zerolab.net" {type master;file "/etc/bind/zerolab.net";}; |

Теперь непосредственно создадим наш файл зоны zerolab.net в той же папке /etc/bind:

12345678910111213141516 | $ORIGIN zerolab.net.$TTL 86400 ; 1 day@ IN SOA zerolab.net. root.zerolab.net. (2008082859 ; serial14400 ; refresh (4 h)3600 ; retry (1 h)2592000 ; expire (4w2d)600 ; minimum (10 minute))NS ns1.zerolab.net.NS ns2.bla-bla-bla.com.zerolab.net. A 192.168.0.1*.zerolab.net. CNAME @zerolab.net. MX 10 mail.zerolab.net.mail.zerolab.net. A 192.168.0.1ns1 A 192.168.0.1 |

Где 192.168.0.1 — IP Вашего сервера, MX запись нам нужна если Вы поднимаете на своем сервере почтовый сервер. ns1.zerolab.net — наш DNS сервер. Так как для функционирования DNS сервера требуется помимо master ns сервер и slave, прописываем его — ns2.bla-bla-bla.com. Естественно у Вас он должен быть на стороннем сервере, либо если у Вас есть ещё выделенный IP для Вашего сервера, то задача упрощается. Для сервера, находящегося в локальной сети и выдающего имена только в локальную сеть (к примеру у Вас установлен web-сервер, обслуживающий Вашу сеть и настроены виртуальные хосты), достаточно лишь прописать ns1, т.е. адрес Вашего DNS сервера. 2008082859 — смените на текущую дату.

Выставим нужные права на файл зоны zerolab.net:

chown bind:bind /etc/bind/zerolab.net

Отредактируем файл конфигурации bind /etc/bind/named.conf, включив в него конфигурацию для наших зон, добавим в конец файла:

123 | ... //Вырезано для экономии места... include "/etc/bind/myzones.conf"; |

Ну и обновим конфигурацию bind командой:

rndc reload

Если у Вас DNS сервер установлен на шлюзе в Вашей локальной сети, сделаем его кэширующим. Открываем файл /etc/bind/named.conf.options и раскомментируем следующую строку:

Добавим в неё IP адреса DNS серверов к которым будет обращаться наш сервер, с большой долей вероятности у Вашего провайдера есть свои DNS сервера, укажем их первыми, тем самым экономя трафик:

1234567 | forwarders {10.0.0.x; //Первый адрес DNS сервера моего провайдера10.0.0.x; //Второй адрес DNS сервера моего провайдераx.x.x.x;x.x.x.x;x.x.x.x;}; |

Перезапускаем наш DNS сервер:

/etc/init.d/bind9 restart

Ну а далее не забудьте поменять DNS адрес в /etc/resolv.conf на свой.

Вернёмся к особенностям настройки DNS сервера на выделенном сервере, когда нам необходимо прописать два ns адреса. myzones.conf примет немного другой вид:

12345 | zone "zerolab.net" {type master;file "/etc/bind/zerolab.net";allow-trasfer {x.x.x.x;}; //Указываем IP адрес нашего slave ns сервера}; |

При настройке на slave сервере myzones.conf примет такой вид:

123456 | zone "zerolab.net" {type slave;file "/etc/bind/zerolab.net";masters { 192.168.0.1; };allow-notify { address_match_list; }; //allow-notify { список-шаблонов-адресов }; (первичный сервер зоны, от кого наш сервер как вторичный уполномоченный сервер будет принимать извещения об изменениях зоны. Замените address_match_list}; |

На этом всё, настройка закончена. ;) Удачи!

zerolab.net

Windows Server 2012. Установка и настройка Active Directory

В данной статье будет приведена подробная пошаговая инструкция по установке и настройке с нуля роли Active Directory на базе Windows Server 2012. Инструкция будет основываться на базе английской редакции. Иногда будут приводиться названия параметров и команд, аналогичные русской редакции Windows Server 2012.

В данной статье будет приведена подробная пошаговая инструкция по установке и настройке с нуля роли Active Directory на базе Windows Server 2012. Инструкция будет основываться на базе английской редакции. Иногда будут приводиться названия параметров и команд, аналогичные русской редакции Windows Server 2012.

Подготовка

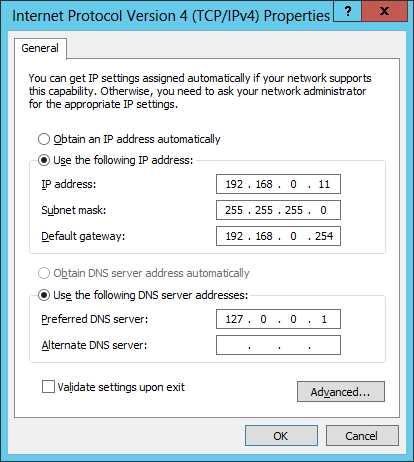

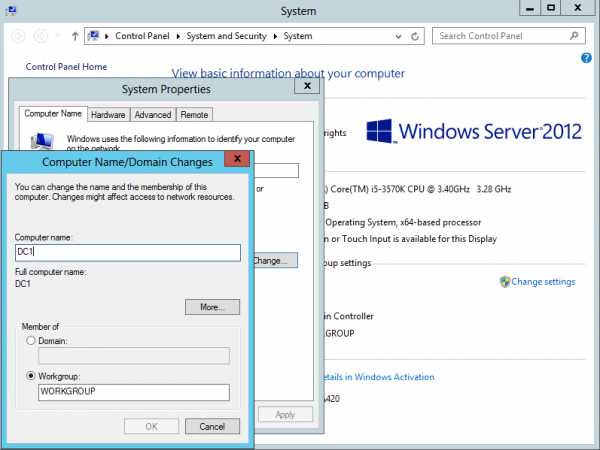

Прежде, чем настраивать роль Active Directory необходимо произвести настройку Windows Server 2012 — задать статический IP адрес и переименовать компьютер.

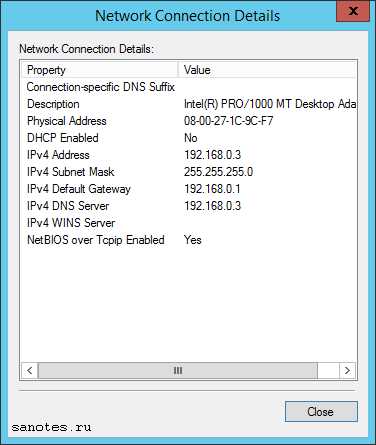

Чтобы установить статический IP адрес, необходимо щелкнуть правой кнопкой мышки по иконке Network в панели задач и выбрать Open Network ang Sharing Center -> Change adapter settings. Выбрать адаптер, который смотрит во внутреннюю сеть. Properties -> Internet Protocol Version 4 (TCP/IPv4) и задать IP адрес по подобию, как приведено на картинке.

192.168.0.11 — IP адрес текущего сервера — первого контроллера домена.

192.168.0.254 — IP адрес шлюза.

Теперь необходимо переименовать имя сервера и перезагрузить его. Start -> System -> Change Settings -> Computer Name -> Change. Ввести Computer Name. В примере сервер будет называться DC1.

Установка роли Active Directory на Windows Server 2012

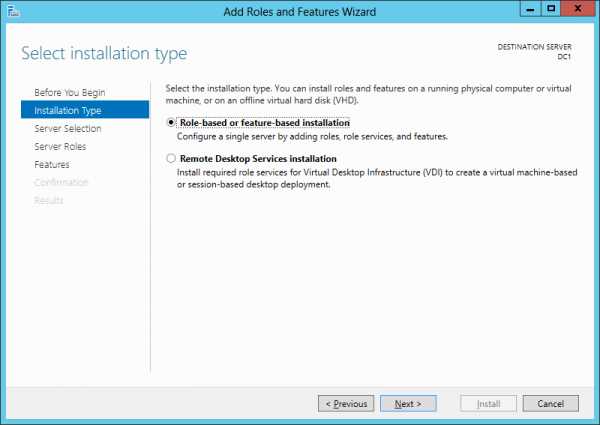

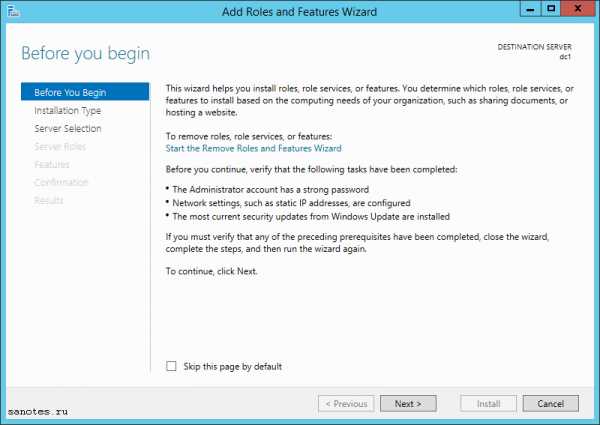

Итак, после предварительной настройки сервера, переходим к установки роли службы каталогов.

Start -> Server Manager (Пуск -> Диспетчер сервера).

Add roles and features -> Next

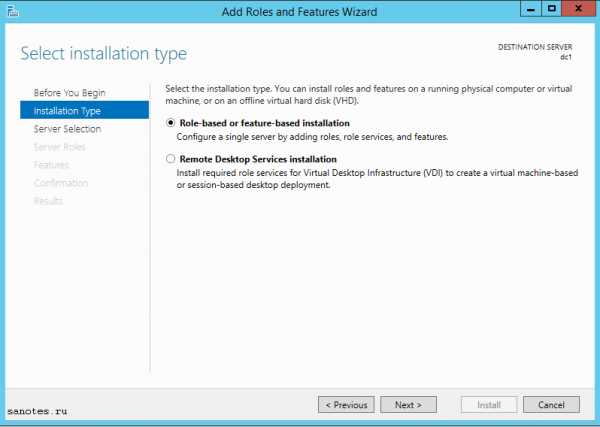

Выбрать Role-based or feature-based Installation (Установка ролей и компонентов) -> Next

Выбрать сервер, на который устанавливается роль AD и нажать Далее. Select a server from the server pool -> Next

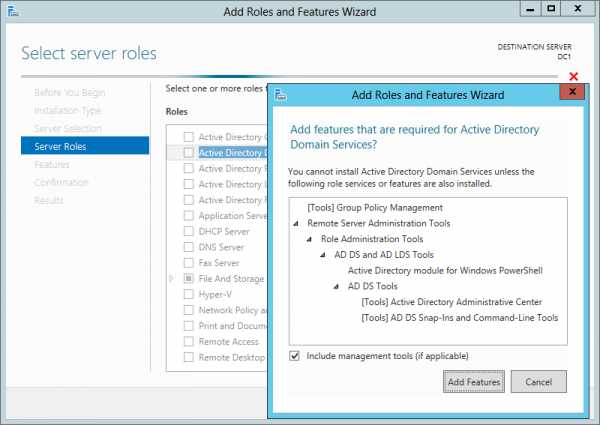

Выбираем роль Active Directory Domain Services (Доменные службы Active Directory), после чего появляется окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features.

Можно также выбрать роль DNS Server. Если вы забудете установить галочку для добавления роли DNS Server, можно особо не переживать, т.к. её можно будет добавить позже на стадии настройки роли AD.

После этого жмем каждый раз кнопку Next и устанавливаем роль.

Настройка доменных служб Active Directory

После установки роли, закрыть окно — Close. Теперь необходимо перейти к настройке роли AD.

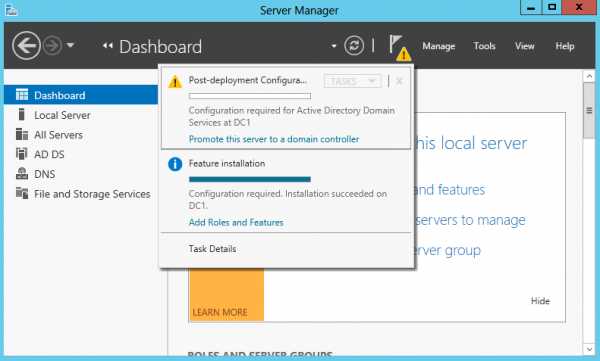

В окне Server Manager нажать пиктограмму флага с уведомлением и нажать Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера домена) на плашке Post-deploiment Configuration.

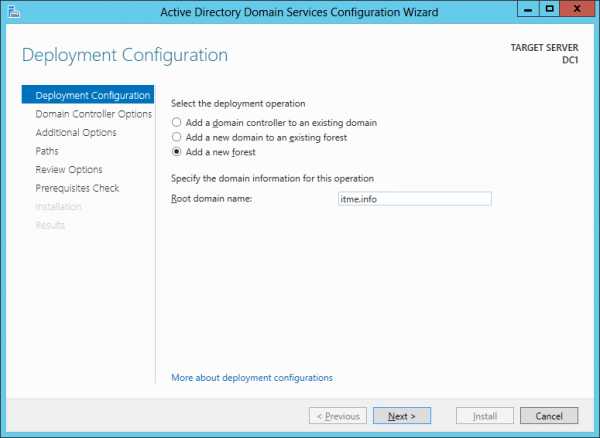

Выбрать Add a new forest (Добавить новый лес), ввести название домена и нажать Далее.

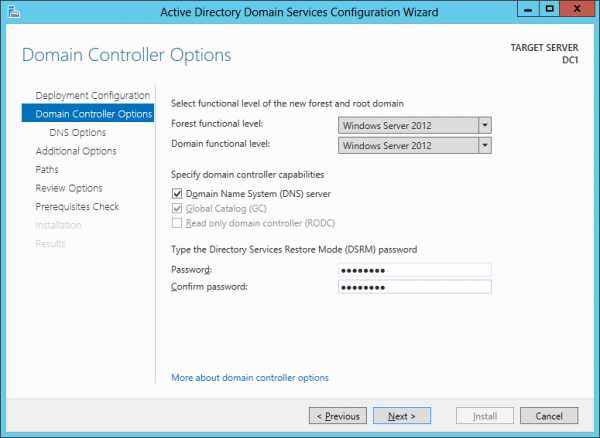

Можете выбрать совместимость режима работы леса и корневого домена. По умолчанию устанавливается Windows Server 2012.

На этой вкладке можно будет отключить роль DNS Server. Но, в нашем случае, галочку оставляем.

Далее ввести пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем Далее.

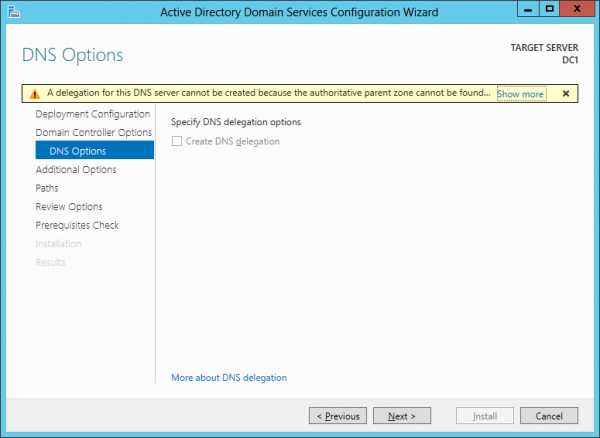

На следующем шаге мастер предупреждает о том, что делегирование для этого DNS-сервера создано не было (A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found or it does not run Windows DNS server. If you are integrating with an existing DNS infrastructure, you should manually create a delegation to this DNS server in the parent zone to ensure reliable name resolution from outside the domain «ithz.ru». Otherwise, no action is required.).

Нажимаем Next.

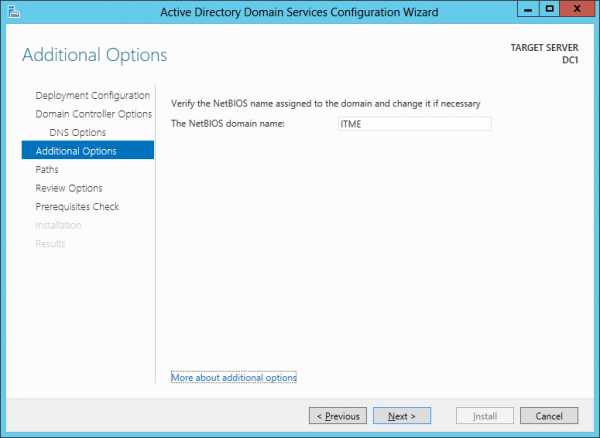

На следующем шаге можно изменить NetBIOS имя, которое было присвоено домену. Мы этого делать не будем. Просто нажимаем Далее.

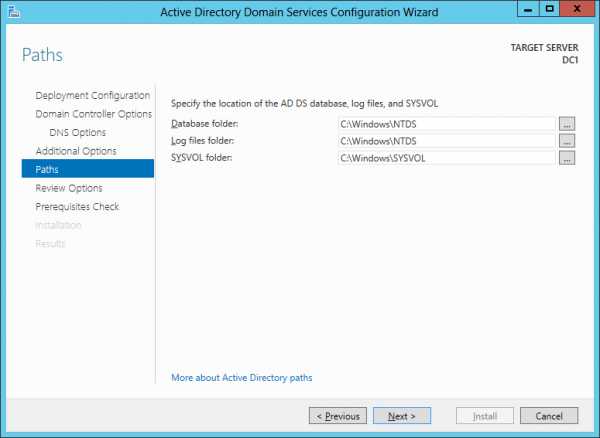

На следующем шаге можно изменить пути к каталогам базы данных AD DS (Active Directory Domain Services – доменная служба Active Directory), файлам журнала, а так же папке SYSVOL. Мы менять ничего не будем. Нажимаем кнопку Далее.

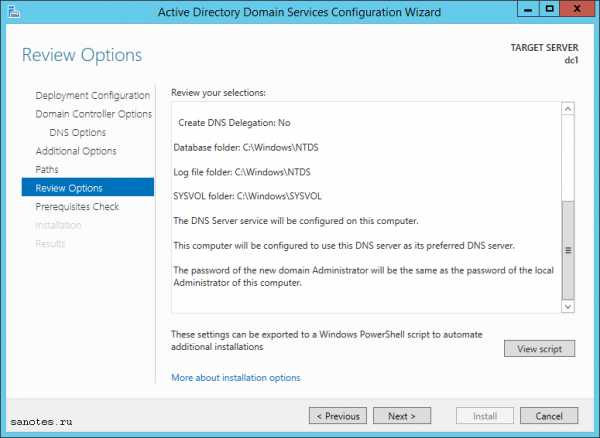

На следующем шаге отображается сводная информация по настройке. Нажав кнопку View Script, можно посмотреть Powershell скрипт, который произведет настройку доменных служб Active Directory.

# Windows PowerShell script for AD DS Deployment

Import-Module ADDSDeployment Install-ADDSForest ` -CreateDnsDelegation:$false ` -DatabasePath "C:\Windows\NTDS" ` -DomainMode "Win2012" ` -DomainName "ithz.ru" ` -DomainNetbiosName "ITME" ` -ForestMode "Win2012" ` -InstallDns:$true ` -LogPath "C:\Windows\NTDS" ` -NoRebootOnCompletion:$false ` -SysvolPath "C:\Windows\SYSVOL" ` -Force:$trueУбедившись, что все указано верно, нажимаем на кнопку Next.

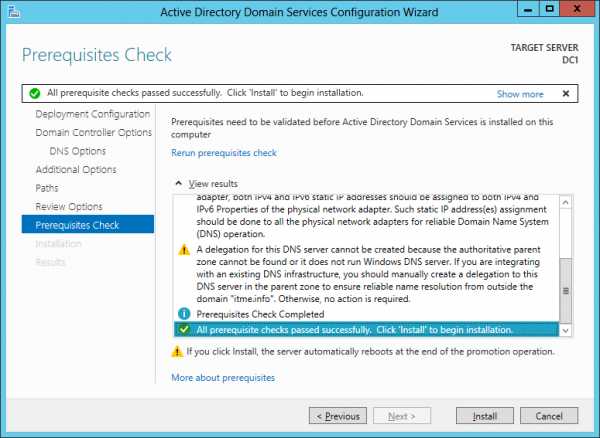

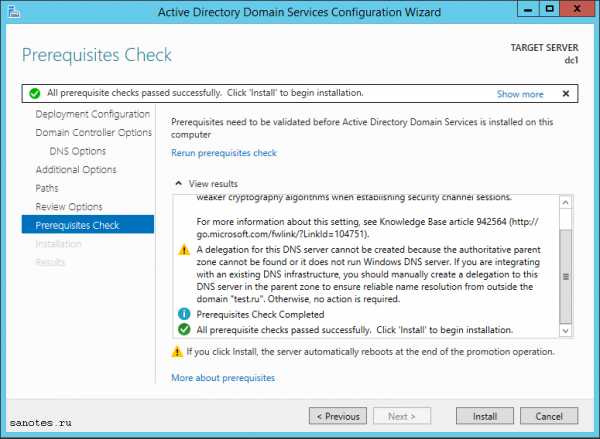

На следующем шаге производится проверка, все ли предварительные требования соблюдены. После чего покажет нам отчёт. Одно из обязательных требований — это установленный пароль локального администратора. В самом низу можно прочитать предупреждение о том, что после того, как будет нажата кнопка Install уровень сервера будет повышен до контроллера домена и будет произведена автоматическая перезагрузка.

Должна появиться надпись All prerequisite checks are passed successfully. Click «install» to begin installation.

Нажимаем кнопку Install.

После завершения всех настроек, сервер перезагрузится, и вы совершите первый ввод компьютера в ваш домен. Для этого необходимо ввести логин и пароль администратора домена.

На этом базовая настройка служб каталога Active Directory завершена. Конечно же еще предстоит проделать огромный объем работы по созданию подразделений, созданию новых пользователей, настройке групповых политик безопасности, …

Дополнительная информация по статье

Прощай dcpromo, привет Powershell

Из анонсов все уже знают, что утилита dcpromo устарела. Если запустить в командной строке dcpromo, то появится окно с предупреждением, предлагающее вам воспользоваться Диспетчером сервера.

The Active Directory Services installation Wizard is relocated in Server Manager.

Тем не менее, данной командой можно воспользоваться c указанием параметра автоматической настройки — dcpromo /unattend. При работе сервера в режиме Core, предупреждения не будет, а в командной строке появится информация по использованию утилиты dcpromo.

Все эти изменения связаны с тем, что в Windows Server 2012 сделали акцент на администрирование с помощью Powershell.

Компоненты, связанные с Active Directory, удаленны из Windows Server 2012

Службы федерации Active Directory (AD FS)

- Больше не поддерживаются приложения, использующие веб-агенты «в режиме маркеров NT». Эти приложения должны переноситься на платформу Windows Identity Foundation и использовать службу Claims to Windows Token для преобразования имени участника-пользователя из маркера SAML в маркер Windows для использования в приложении.

- Больше не поддерживаются «Группы ресурсов» (описание групп ресурсов см. по адресу http://technet.microsoft.com/library/cc753670(WS.10).aspx)

- Больше не поддерживается возможность использования служб Active Directory облегченного доступа к каталогам (AD LDS) в качестве хранилища результатов проверки подлинности.

- Необходим переход к версии AD FS в Windows Server 2012. Не поддерживается обновление «на месте» с AD FS 1.0 или со «стандартной» версии AD FS 2.0.

Поставщики WMI

- Устарел поставщик WMI для Active Directory. Для управления Active Directory рекомендуется использовать командлеты PowerShell.

Источники информации

Install Active Directory Domain Services (Level 100) — Установка доменных служб Active Directory.

Features Removed or Deprecated in Windows Server 2012 — Компоненты, удаленные или не рекомендуемые к использованию в Windows Server 2012.

ithz.ru

Первый контроллер домена в лесу, на базе Windows 2012 R2. Настройка служб AD DS, DNS, DHCP

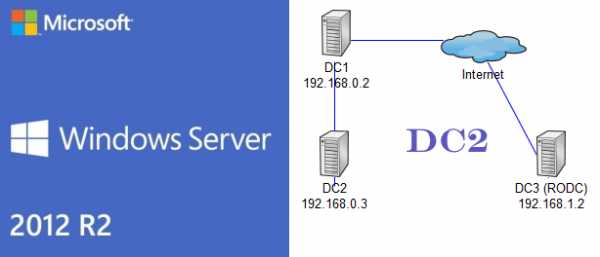

В данной заметке, подробно рассмотрим процесс внедрения первого контроллера домена на предприятии. А всего их будет три:

1) Основной контроллер домена, ОС — Windows Server 2012 R2 with GUI, сетевое имя: dc1.

2) Дополнительный контроллер домена (на случай выхода из строя основного), ОС — Windows Server 2012 R2 Core, сетевое имя: dc2.

3) Контроллер домена только для чтения (RODC), находящийся в филиале компании за vpn-каналом, ОС — Windows Server 2012 R2 Core, сетевое имя: dc3.

Данное руководство подойдет для внедрения доменной структуры в небольшой компании и пригодится начинающим администраторам Windows.

Шаг 1: Установка первого контроллера домена. Подготовка.

Перед запуском мастера ролей, серверу необходимо задать сетевое имя и настроить ip-адрес. Сетевое имя — dc1. Настройки TCP/IP укажем как на скриншоте ниже.

Запускаем диспетчер сервера — Server Manager -> Dashboard -> Configure this local server -> Add Role and Features Wizard. На первом экране мастер нам сообщает, что перед тем как продолжить, должен быть установлен сложный пароль администратора, в настройках сети указан статический ip-адрес, установлены последние обновления. Если все это сделано, то нажимаем Next.

Запускаем диспетчер сервера — Server Manager -> Dashboard -> Configure this local server -> Add Role and Features Wizard. На первом экране мастер нам сообщает, что перед тем как продолжить, должен быть установлен сложный пароль администратора, в настройках сети указан статический ip-адрес, установлены последние обновления. Если все это сделано, то нажимаем Next.

На следующем экране, выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен исключительно для установки роли удаленных рабочих столов.

На следующем экране, выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен исключительно для установки роли удаленных рабочих столов.

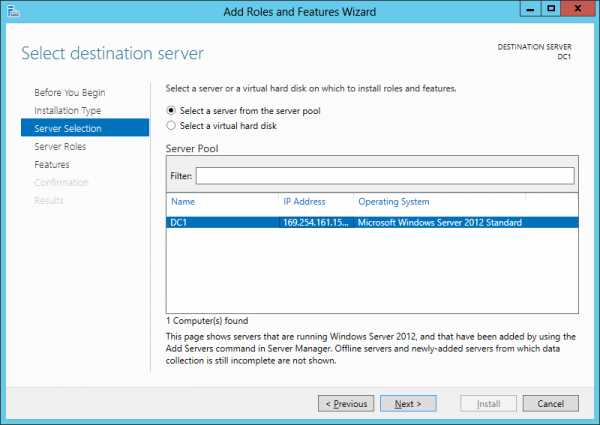

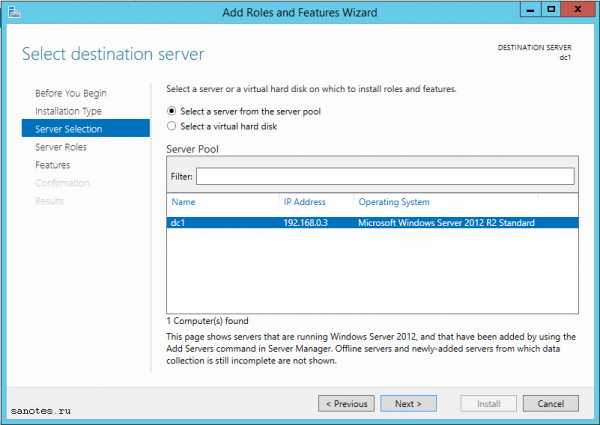

На экране Select Destination server диспетчер предлагает нам, выбрать сервер из пула или расположенный на VHD-диске. Поскольку у нас пока только один локальный сервер, то нажимаем Next.

На экране Select Destination server диспетчер предлагает нам, выбрать сервер из пула или расположенный на VHD-диске. Поскольку у нас пока только один локальный сервер, то нажимаем Next.

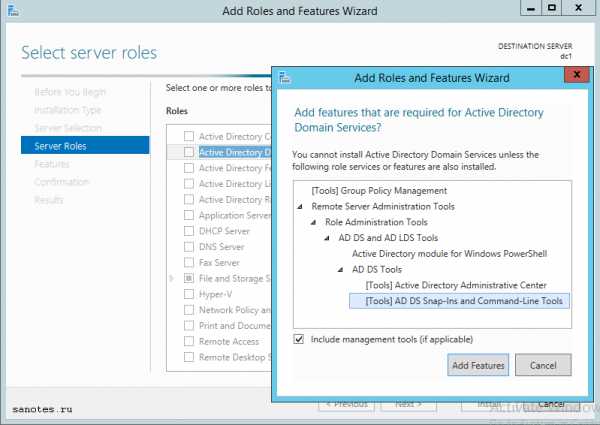

Выбираем Active Directory Domain Services (Доменные службы Active Directory), после чего появится окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features и затем Next.

Выбираем Active Directory Domain Services (Доменные службы Active Directory), после чего появится окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features и затем Next.

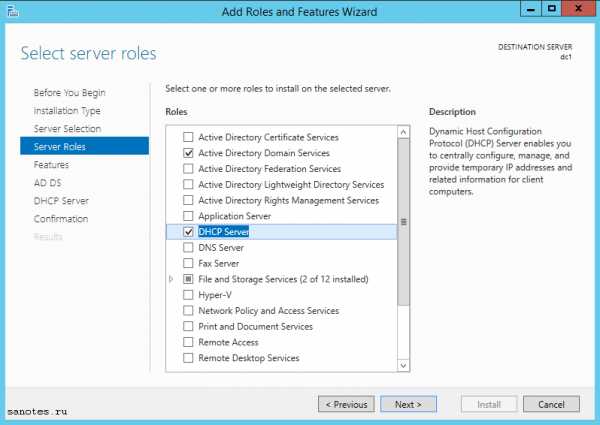

Обычно, на серверах с AD DS имеет смысл, параллельно разворачивать DHCP Server, поэтому отмечаем его для установки так же. Соглашаемся с установкой компонент. Нажимаем Next.

Обычно, на серверах с AD DS имеет смысл, параллельно разворачивать DHCP Server, поэтому отмечаем его для установки так же. Соглашаемся с установкой компонент. Нажимаем Next.

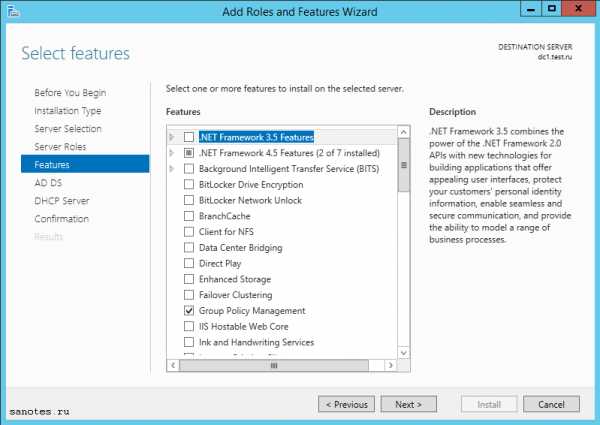

На экране Features предлагается выбрать дополнительные компоненты. На контроллере домена ничего экстраординарного обычно не требуется, поэтому нажимаем Next.

На экране Features предлагается выбрать дополнительные компоненты. На контроллере домена ничего экстраординарного обычно не требуется, поэтому нажимаем Next.

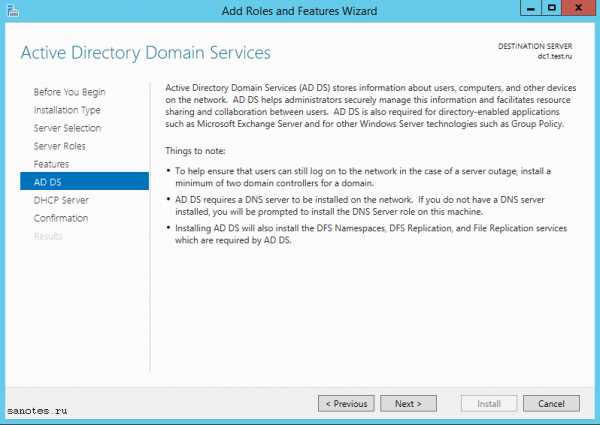

На завершающих этапах подготовки к установке, на вкладке AD DS, мастер даст нам некоторые пояснения, а именно, в случае, если основной контроллер будет не доступен, то рекомендуется в одном домене держать как минимум два контроллера.

На завершающих этапах подготовки к установке, на вкладке AD DS, мастер даст нам некоторые пояснения, а именно, в случае, если основной контроллер будет не доступен, то рекомендуется в одном домене держать как минимум два контроллера.

Службы Active Directory Domain Services требуют установленного в сети DNS-сервера. В случае если он не установлен, то роль DNS Server будет предложена для установки.

Так же, службы Active Directory Domain Services требуют установки дополнительных служб пространства имен, файловой и DFS репликации (DFS Namespace, DFS Replication, File Replication). Нажимаем Next.

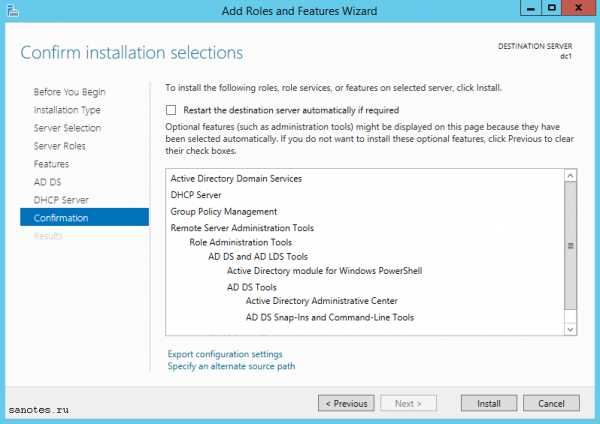

На последнем экране Confirm installation selection (Подтверждение устанавливаемых компонентов), можно экспортировать конфигурацию в xml-фаил, который поможет быстро установить еще один сервер с идентичными настройками. Для этого потребуется на новом сервере, используя PowerShell, ввести следующую команду:

На последнем экране Confirm installation selection (Подтверждение устанавливаемых компонентов), можно экспортировать конфигурацию в xml-фаил, который поможет быстро установить еще один сервер с идентичными настройками. Для этого потребуется на новом сервере, используя PowerShell, ввести следующую команду:

или если требуется задать новое имя серверу, набираем:

Install-WindowsFeature –ConfigurationFilePath D:\ConfigurationFiles\ADCSConfigFile.xml -ComputerName $servernameВ конце нажимаем Install. Дожидаемся окончания процесса установки.

Шаг 2: Установка первого контроллера домена. Настройка служб Active Directory, DNS, DHCP.

Шаг 2: Установка первого контроллера домена. Настройка служб Active Directory, DNS, DHCP.

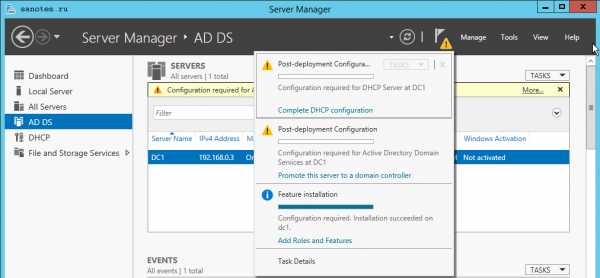

Теперь нажимаем на значок треугольника с восклицательным знаком и выбираем сначала Promote this server to domain controller (Повысить этот сервер до контроллера домена). Позже запустим процесс развертывания DHCP-сервера.

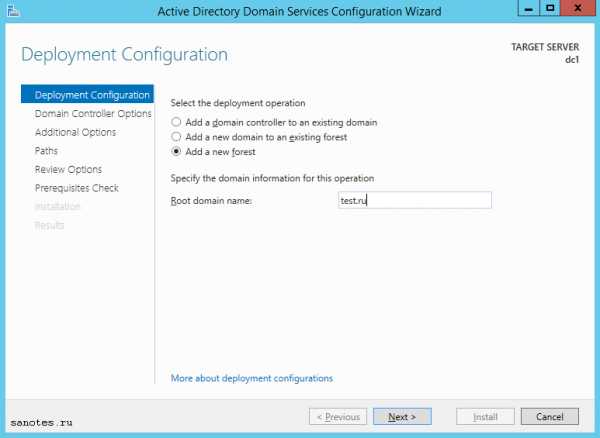

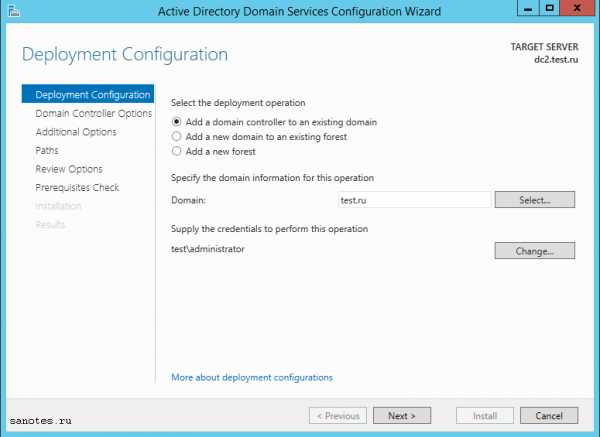

Запустится мастер Active Directory Domain Services Configuration Wizard (Мастер конфигурации доменных служб Active Directory). Доступно, три варианта развертывания, если:

Запустится мастер Active Directory Domain Services Configuration Wizard (Мастер конфигурации доменных служб Active Directory). Доступно, три варианта развертывания, если:

Add New Forest — создать новый корневой домен в новом лесу. Используется для новой «чистой» установки Active Directory; (например ‘test.ru’)

Add a new domain to an existing forest — добавить новый домен в существующем лесу, возможные варианты: Tree Domain — корневой домен нового дерева в существующем лесу (например ‘test2.ru’ параллельно с ‘test.ru’) или Child Domain — дочерний домен в существующем лесу (например ‘corp.test.ru’)

Add a domain controller to an existing domain — добавить дополнительный контроллер домена в существующем домене, используется для резервного или филиального домена.

Выбираем вариант Add New Forest, задаем корневое имя домена, нажимаем Next.

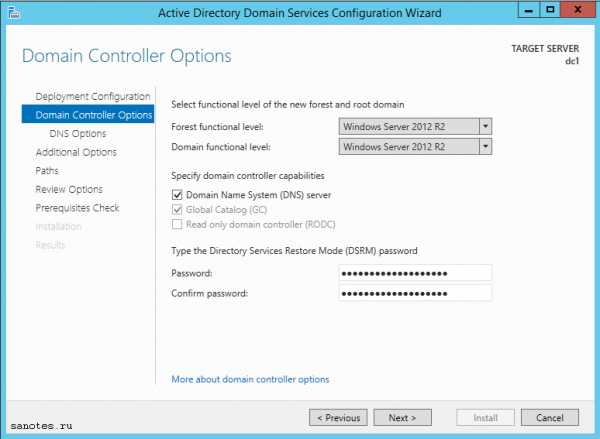

На следующей вкладке можно задать функциональный уровень домена и леса (по умолчанию 2012R2), снять или отметить для установки DNS Server, и задать пароль для режима восстановления службы каталогов (DSRM). Укажем только пароль для DSRM и нажмем Далее.

На следующей вкладке можно задать функциональный уровень домена и леса (по умолчанию 2012R2), снять или отметить для установки DNS Server, и задать пароль для режима восстановления службы каталогов (DSRM). Укажем только пароль для DSRM и нажмем Далее.

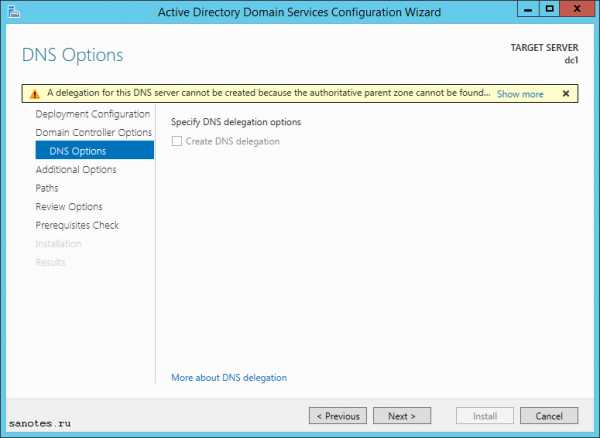

На следующем шаге DNS Options мастер ругнется, на то, что делегирование для этого DNS-сервера создано не было, потому что не найдена дочерняя зона или запущенный DNS-сервер. Что не удивительно, т.к. роль DNS Server у нас создается в процессе. Нажимаем Next.

На следующем шаге DNS Options мастер ругнется, на то, что делегирование для этого DNS-сервера создано не было, потому что не найдена дочерняя зона или запущенный DNS-сервер. Что не удивительно, т.к. роль DNS Server у нас создается в процессе. Нажимаем Next.

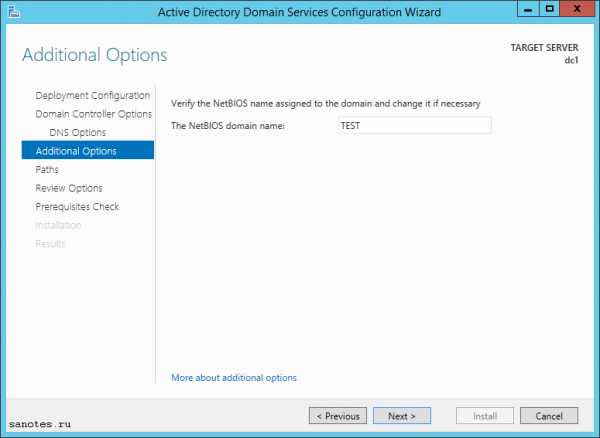

Далее в Addional Optional соглашаемся с NetBIOS именем, которое предлагает нам система, жмем Next.

Далее в Addional Optional соглашаемся с NetBIOS именем, которое предлагает нам система, жмем Next.

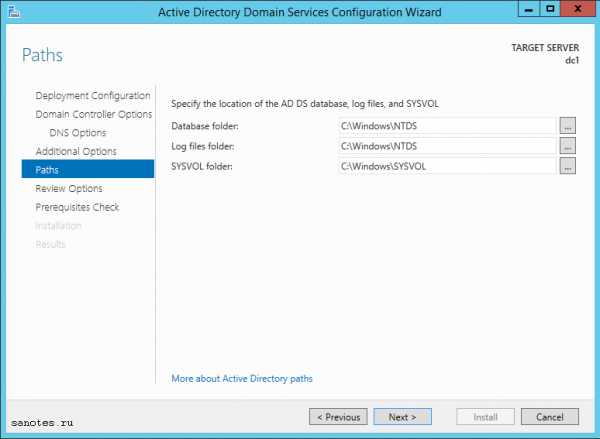

В разделе Paths можно изменить путь к каталогам баз данных, файлам журнала и к SYSVOL. Оставляем по умолчанию, нажимаем Next.

В разделе Paths можно изменить путь к каталогам баз данных, файлам журнала и к SYSVOL. Оставляем по умолчанию, нажимаем Next.

На следующем этапе Review Options отображается сводная информация по настройке. Кнопка View Script, позволяет посмотреть Powershell скрипт, при помощи которого, в будущем можно будет произвести настройку доменных служб Active Directory. Нажимаем Next.

На следующем этапе Review Options отображается сводная информация по настройке. Кнопка View Script, позволяет посмотреть Powershell скрипт, при помощи которого, в будущем можно будет произвести настройку доменных служб Active Directory. Нажимаем Next.

И наконец, на последнем этапе предварительных проверок, если видим надпись: «All prerequisite checks are passed successfully. Click «install» to begin installation.» (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.), то нажимаем Install, дожидаемся окончания процесса установки.

И наконец, на последнем этапе предварительных проверок, если видим надпись: «All prerequisite checks are passed successfully. Click «install» to begin installation.» (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.), то нажимаем Install, дожидаемся окончания процесса установки.

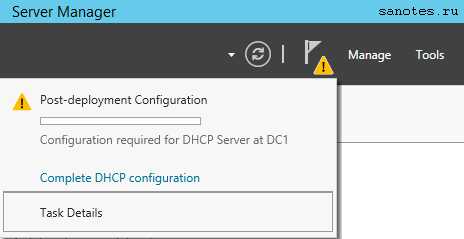

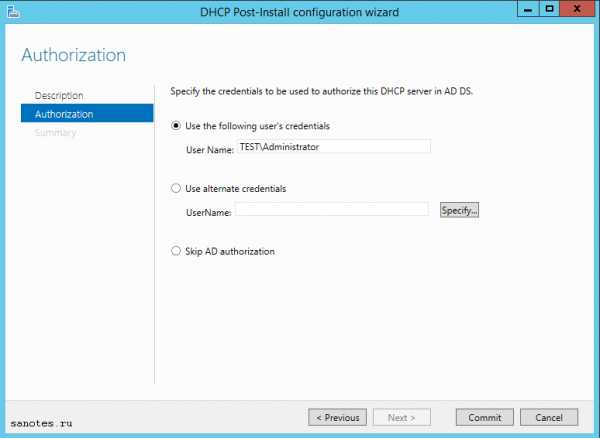

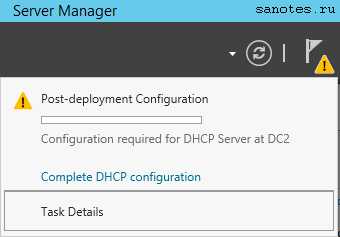

После перезагрузки, снова заходим в Server Manager -> Dashboard и запускаем пиктограмму треугольника с восклицательным знаком и выбираем там Complete DHCP Configuration (Завершение конфигурации DHCP).

После перезагрузки, снова заходим в Server Manager -> Dashboard и запускаем пиктограмму треугольника с восклицательным знаком и выбираем там Complete DHCP Configuration (Завершение конфигурации DHCP).

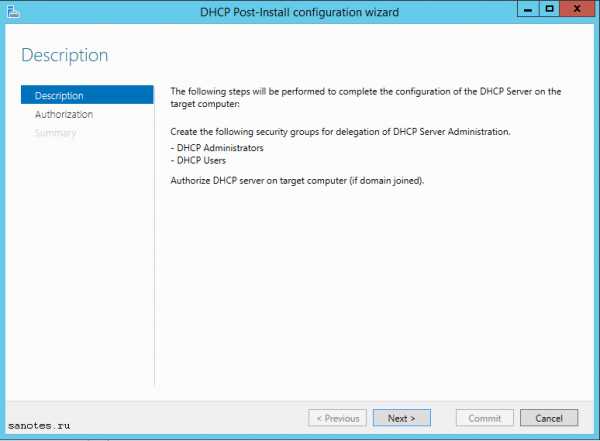

Запустится мастер по конфигурированию DHCP, который нам сообщит, что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

Запустится мастер по конфигурированию DHCP, который нам сообщит, что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

Если видим, что Create Security Group — Done и Authorizing DHCP Server — Done, то процесс завершился успешно, нажимаем Close.

Если видим, что Create Security Group — Done и Authorizing DHCP Server — Done, то процесс завершился успешно, нажимаем Close.

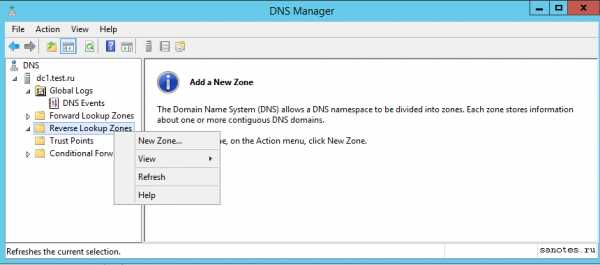

Теперь создадим обратную зону в DNS. Обратная зона, позволяет выполнить разрешение FQDN-имен хостов по их IP-адресам. В процессе добавления ролей AD и DNS по умолчанию не создаются, поскольку предполагается, что в сети может существовать другой DNS-сервер, контролирующий обратную зону. Поэтому создадим ее сами, для этого переходим в диспетчер DNS (DNS Manager), на вкладку Reverse Lookup Zones, кликаем правой кнопкой и выбираем New Zone.

Запустится мастер DNS-зоны. Соглашаемся с параметрами по умолчанию, а именно нам предлагается создать основную зону которая будет хранится на этом сервере (Primary Zone) и будет интегрирована в Active Directory (Store the zone in Active Directory..). Нажимаем Next.

Запустится мастер DNS-зоны. Соглашаемся с параметрами по умолчанию, а именно нам предлагается создать основную зону которая будет хранится на этом сервере (Primary Zone) и будет интегрирована в Active Directory (Store the zone in Active Directory..). Нажимаем Next.

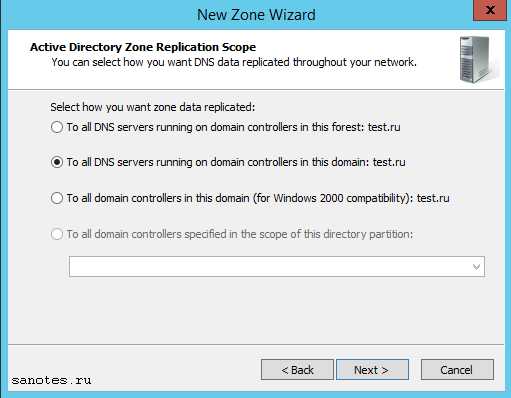

На следующем экране, предлагается выбрать как зона будет реплицироваться, обмениваться данными с другими зонами расположенными на контроллерах и DNS-серверах. Возможны следующие варианты:

Для всех DNS-серверов расположенных на контроллере домена в этом лесу (То all DNS servers running on domain controllers in this forest). Репликации во всем лесу Active Directory включая все деревья доменов.

Для всех DNS-серверов расположенных на контроллере домена в этом домене (То all DNS servers running on domain controllers in this domain). Репликация внутри текущего домена и его дочерних доменов.

Для всех контроллеров домена в этом домене (То all domain controllers in this domain). Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.

На все контроллеры домена в указанном разделе каталога приложений (To all domain controllers specified in the scope of this directory partition). Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога. Подробнее.

Выбираем вариант по умолчанию, нажимаем Next. Затем выбираем протокол по умолчанию IPv4 и снова жмем Next.

Выбираем вариант по умолчанию, нажимаем Next. Затем выбираем протокол по умолчанию IPv4 и снова жмем Next.

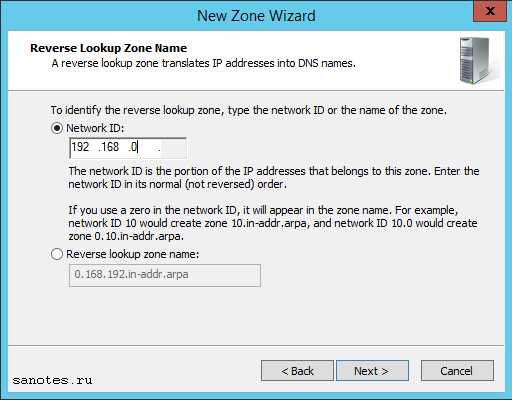

На следующем экране зададим идентификатор сети (Network ID). В нашем случае 192.168.0. В поле Reverse Lookup Zone Name увидим как автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

На экране Dynamic Update (динамические обновления), выберем один из трех возможных вариантов динамического обновления.

На экране Dynamic Update (динамические обновления), выберем один из трех возможных вариантов динамического обновления.

Разрешить только безопасные динамические обновления (Allow Only Secure Dynamic Updates). Это опция доступна, только если зона интегрирована в Active Directory.

Разрешить любые, безопасные и не безопасные динамические обновления (Allow Both Nonsecure And Secure Dynamic Updates). Данный переключатель, позволяет любому клиенту обновлять его записи ресурса в DNS при наличии изменений.

Запретить динамические обновления (Do Not Allow Dynamic Updates). Это опция отключает динамические обновления DNS. Ее следует использовать только при отсутствии интеграции зоны с Active Directory.

Выбираем первый вариант, нажимаем Next и завершаем настройку нажатием Finish.

Выбираем первый вариант, нажимаем Next и завершаем настройку нажатием Finish.

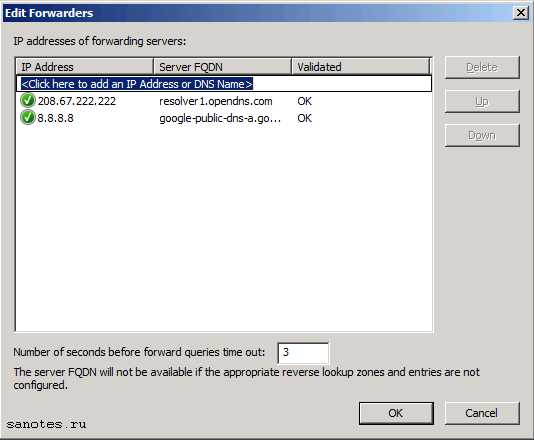

Еще одна полезная опция, которая обычно настраивается в DNS — это серверы пересылки или Forwarders, основное предназначение которых кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет, например тот что находится у провайдера. Например мы хотим, что бы локальные компьютеры в нашей доменной сети, в сетевых настройках у которых прописан DNS-сервер (192.168.0.3) смогли получить доступ в интернет, необходимо что бы наш локальный dns-сервер был настроен на разрешение dns-запросов вышестоящего сервера. Для настройки серверов пересылки (Forwarders) переходим в консоль менеджера DNS. Затем в свойствах сервера переходим на вкладку Forwarders и нажимаем там Edit.

Укажем как минимум один IP-адрес. Желательно несколько. Нажимаем ОК.

Укажем как минимум один IP-адрес. Желательно несколько. Нажимаем ОК.

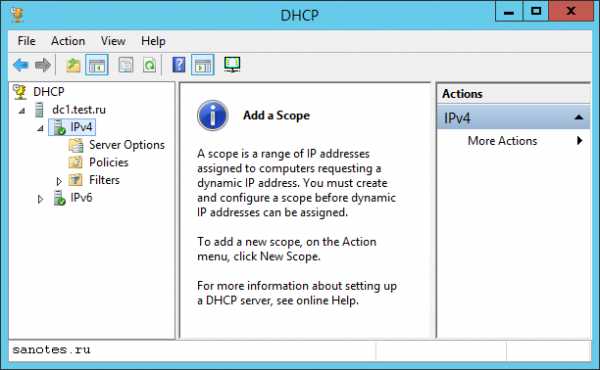

Теперь настроим службу DHCP. Запускаем оснастку.

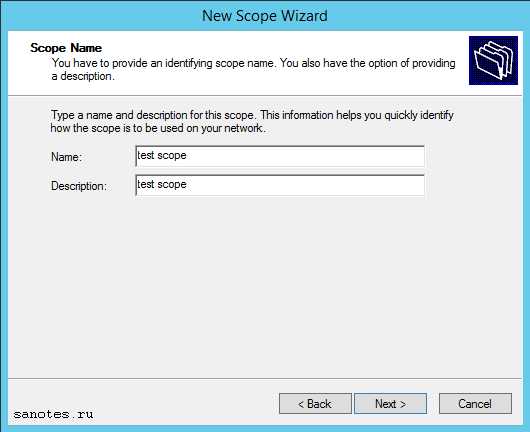

Сперва зададим полный рабочий диапазон адресов из которого будут браться адреса для выдачи клиентам. Выбираем Action\New Scope. Запустится мастер добавления области. Зададим имя области.

Сперва зададим полный рабочий диапазон адресов из которого будут браться адреса для выдачи клиентам. Выбираем Action\New Scope. Запустится мастер добавления области. Зададим имя области.

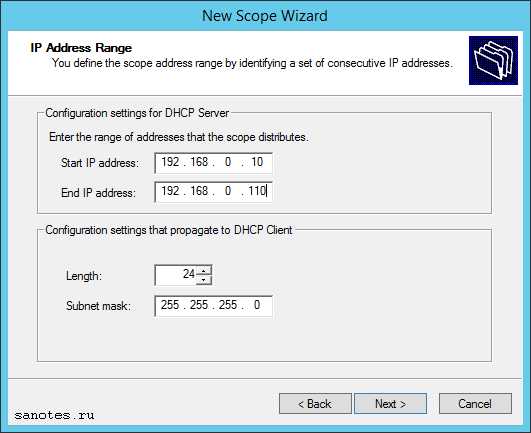

Далее укажем начальный и конечный адрес диапазона сети.

Далее укажем начальный и конечный адрес диапазона сети.

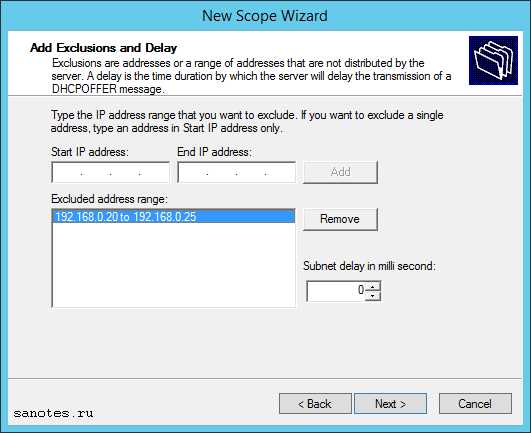

Далее добавим адреса которые мы хотим исключить из выдачи клиентам. Жмем Далее.

Далее добавим адреса которые мы хотим исключить из выдачи клиентам. Жмем Далее.

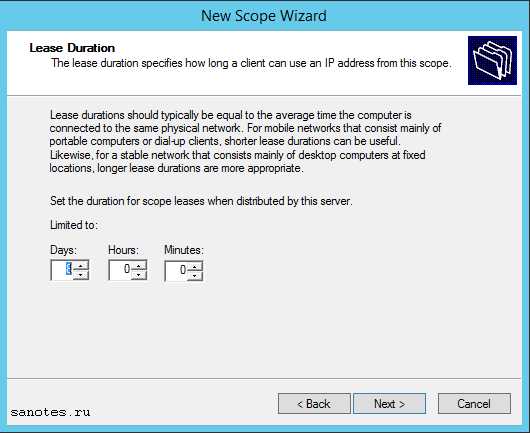

На экране Lease Duration укажем отличное от по умолчанию время аренды, если требуется. Жмем Далее.

На экране Lease Duration укажем отличное от по умолчанию время аренды, если требуется. Жмем Далее.

Затем согласимся, что хотим настроить опции DHCP: Yes, I want to configure these option now.

Затем согласимся, что хотим настроить опции DHCP: Yes, I want to configure these option now.

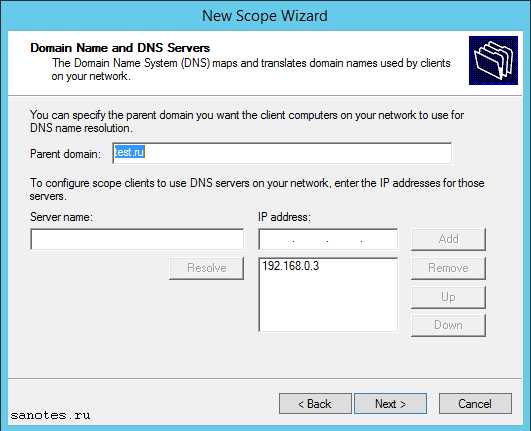

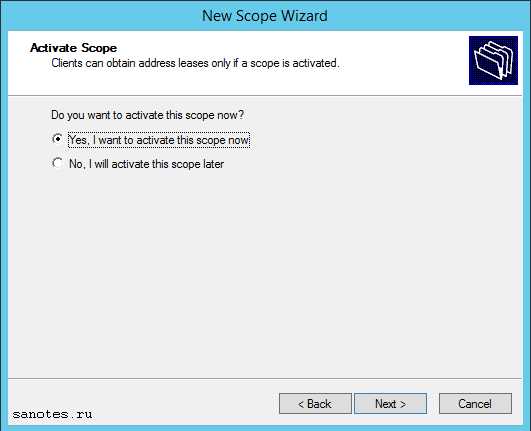

Последовательно укажем шлюз, доменное имя, адреса DNS, WINS пропускаем и в конце соглашаемся с активацией области нажатием: Yes, I want to activate this scope now. Finish.

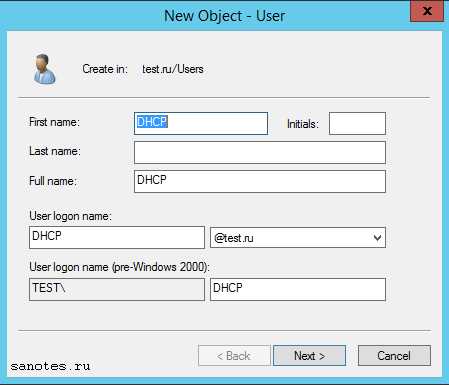

Для безопасной работы службы DHCP, требуется настроить специальную учетную запись для динамического обновления записей DNS. Это необходимо сделать, с одной стороны для того что бы предотвратить динамическую регистрацию клиентов в DNS при помощи административной учетной записи домена и возможного злоупотребления ею, с другой стороны в случае резервирования службы DHCP и сбоя основного сервера, можно будет перенести резервную копию зоны на второй сервер, а для этого потребуется учетная запись первого сервера. Для выполнения этих условий, в оснастке Active Directory Users and Computers создадим учетную запись с именем dhcp и назначим бессрочный пароль, выбрав параметр: Password Never Expires.

Для безопасной работы службы DHCP, требуется настроить специальную учетную запись для динамического обновления записей DNS. Это необходимо сделать, с одной стороны для того что бы предотвратить динамическую регистрацию клиентов в DNS при помощи административной учетной записи домена и возможного злоупотребления ею, с другой стороны в случае резервирования службы DHCP и сбоя основного сервера, можно будет перенести резервную копию зоны на второй сервер, а для этого потребуется учетная запись первого сервера. Для выполнения этих условий, в оснастке Active Directory Users and Computers создадим учетную запись с именем dhcp и назначим бессрочный пароль, выбрав параметр: Password Never Expires.

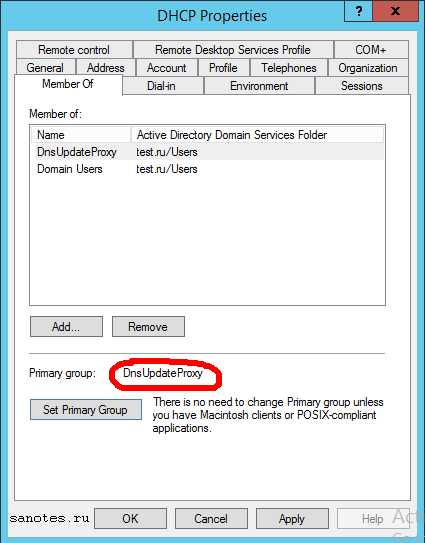

Назначим пользователю надежный пароль и добавим в группу DnsUpdateProxy. Затем удалим пользователя из группы Domain Users, предварительно назначив пользователю primary группу «DnsUpdateProxy». Данная учетная запись будет отвечать исключительно за динамическое обновление записей и не иметь доступа не каким другим ресурсам где достаточно базовых доменных прав.

Назначим пользователю надежный пароль и добавим в группу DnsUpdateProxy. Затем удалим пользователя из группы Domain Users, предварительно назначив пользователю primary группу «DnsUpdateProxy». Данная учетная запись будет отвечать исключительно за динамическое обновление записей и не иметь доступа не каким другим ресурсам где достаточно базовых доменных прав.

Нажимаем Apply и затем ОК. Открываем снова консоль DHCP. Переходим в свойства протокола IPv4 на вкладку Advanced.

Нажимаем Apply и затем ОК. Открываем снова консоль DHCP. Переходим в свойства протокола IPv4 на вкладку Advanced.

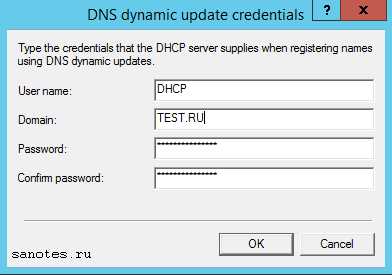

Нажимаем Credentials и указываем там нашего пользователя DHCP.

Нажимаем Credentials и указываем там нашего пользователя DHCP.

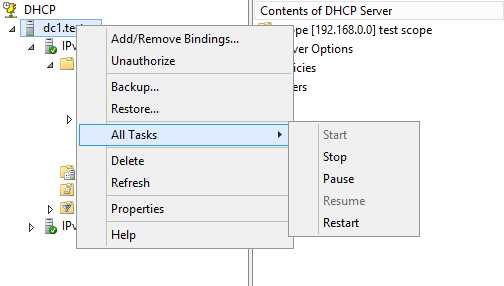

Нажимаем ОК, перезапускаем службу.

Нажимаем ОК, перезапускаем службу.

Позже мы еще вернемся к настройке DHCP, когда будем настраивать резервирование службы DHCP, но для этого нам надо поднять как минимум второй и последующий контроллеры домена.

Позже мы еще вернемся к настройке DHCP, когда будем настраивать резервирование службы DHCP, но для этого нам надо поднять как минимум второй и последующий контроллеры домена.

sanotes.ru

Установка дополнительного контроллера домена на базе Windows 2012 R2 (сore)

Шаг 3: Установка второго контроллера домена. Настройка служб AD DS, DNS, DHCP.

Шаг 3: Установка второго контроллера домена. Настройка служб AD DS, DNS, DHCP.

В предыдущей заметке, мы развернули первый контроллер домена на предприятии а так же настроили службу DNS, DHCP. Второй и последующий контроллеры будут у нас без GUI в core-варианте.

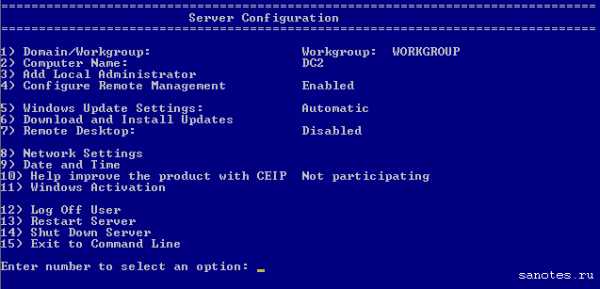

Предварительно настроим сервер при помощи sconfig, назначим имя: dc2, настроим сеть (8), установим последние обновления (6), включим удаленное управление (4).

В качестве DNS-сервера необходимо указать явно IP-адрес текущей машины, т.е. в данном случае: 192.168.0.4, т.е. аналогично первому контроллеру. Делается это для того что бы dns-сервер слушал трафик, только на одном, явно объявленном интерфейсе, а не на всех, т.к. например на реальном сервере может быть несколько интерфейсов. В качестве второго DNS-сервера указываем адрес первого контроллера. Соответственно на первом контроллере в качестве альтернативного dns, указываем адрес второго контроллера, т.е. 192.168.0.4. Т.е. должно получится как на картинке ниже:

Теперь добавим роль AD DS. Рассмотрим два варианта развертывания служб AD DS на сервере c Windows core.

Первый вариант это добавить наш сервер в Server Manager первого сервера, и поднять роль при помощи графического интерфейса как мы делали это в самом начале. Для этого необходимо выполнить ряд условий:

1) На сервере с Windows Core активировать удаленное управление. Например при помощи 4-го пункта меню в sconfig (Configure Remote Management) или аналогично выполнив следующие команды в консоле:

и нажать yes. В powershell:

Configure-SMRemoting.exe -enable2) Разрешить ряд правил на файрволе для обнаружения сервера по dns:

Enable-NetFirewallRule -DisplayGroup “File and Printer Sharing”3) Добавить сервер в домен. Во время выполнения команды, потребуются ввести учетные данные доменного админа. Перезагрузить сервер.

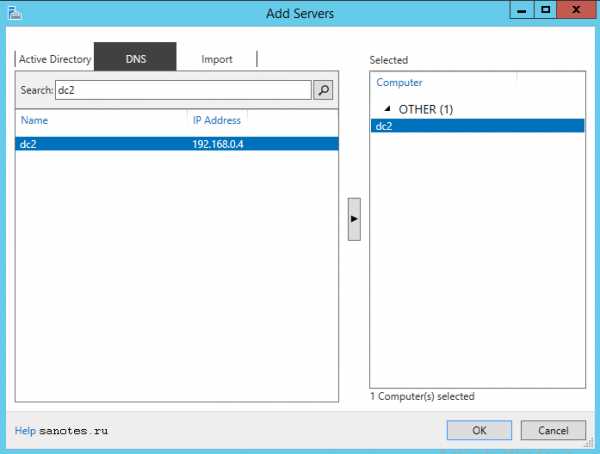

Add-Computer -DomainName test.ru4) На управляющем сервере в Server Manager нажать Manage и выбрать Add Servers. В появившемся окне Add Servers перейти на вкладку DNS и найти там наш сервер. Нажать ОК.

Если видим, что в поле Manageability запись изменилась на ‘Online — Performance counters not started’ то все в порядке и можно приступать к процессу развертывания служб AD DS при помощи мастера добавления ролей и компонентов.

Если видим, что в поле Manageability запись изменилась на ‘Online — Performance counters not started’ то все в порядке и можно приступать к процессу развертывания служб AD DS при помощи мастера добавления ролей и компонентов.

После чего можно будет стандартным образом отметь роли для установки и сконфигурировать роль AD DS. Необходимо только выбрать, что домен будет вторым в существующем домене (Add a domain controller to an existing domain). И затем нажимая кнопку далее дойти до завершающего этапа установки.

После перезагрузки, снова зайдем в диспетчер сервера, запустим пиктограмму треугольника с восклицательным знаком и завершим конфигурацию DHCP-сервера выбором Complete DHCP Configuration.

После перезагрузки, снова зайдем в диспетчер сервера, запустим пиктограмму треугольника с восклицательным знаком и завершим конфигурацию DHCP-сервера выбором Complete DHCP Configuration.

Второй способ развертывания служб AD на сервере с windows core, традиционно выполняется при помощи ‘dcpromo’, но на мой взгляд удобнее и быстрее для этих целей использовать команды powershell. К тому же с началом выхода 2012 сервера, инструмент ‘dcpromo’ считается устаревшим и не рекомендуемым к использованию. Например, в полном варианте 2012/2012R2 сервера ‘dcpromo’ уже не работает, предлагая воспользоваться диспетчером сервера, хотя в core-варианте возможность запуска до сих пор присутствует. Итак приступим к установке:

Сначала добавим роль служб и компонентов Active Directory, DNS и заодно DHCP:

Install-windowsfeature -name AD-Domain-Services,DNS,DHCP -IncludeManagementToolsлибо вариант команды с использованием xml-скрипта, который мы могли сохранить ранее на этапе добавления ролей и компонентов в графическом варианте:

Install-windowsfeature –ConfigurationFilePath С:\DeploymentConfigTemplate.xmlИмпорт модулей и команд AD выполним при помощи команды:

Import-Module ADDSDeploymentТеперь что бы повысить роль сервера до контроллера домена набираем:

Install-ADDSDomainController -DomainName "test.ru" -Credential (get-credential ITME\Administrator)где,

Install-ADDSDomainController — установить дополнительный контроллер домена,— DomainName «test.ru» — имя домена,— Credential (get-credential) — учетные данные для авторизации в домене, можно задать комбинацию домен\логин как в примере выше.

После, скрипт запросит пароль администратора домена, указанный в параметре Credential. Затем, необходимо будет указать пароль для режима восстановления (Directory Services Restore Mode — DSRM) — SafeModeAdministratorPassword, либо указать его как параметр выше в команде. Нажимаем Yes и дожидаемся окончания процесса установки, после чего сервер будет перезагружен. На выходе получим дополнительный (Replica) контроллер в домене test.ru.

Ту же самую операцию можно выполнить при помощи powershell скрипта, который можно подсмотреть на этапе установки Review Options мастера развертывания Active Directory Domain Services Configuration Wizard, если нажать кнопку Review Script.

Для установки второго контроллера домена в существующем домене содержимое скрипта будет следующим:

Import-Module ADDSDeployment Install-ADDSDomainController ` -NoGlobalCatalog:$false ` -CreateDnsDelegation:$false ` -Credential (Get-Credential) ` -CriticalReplicationOnly:$false ` -DatabasePath "C:\Windows\NTDS" ` -DomainName "test.ru" ` -InstallDns:$true ` -LogPath "C:\Windows\NTDS" ` -NoRebootOnCompletion:$false ` -ReplicationSourceDC "DC1.test.ru" ` -SiteName "Default-First-Site-Name" ` -SysvolPath "C:\Windows\SYSVOL" ` -Force:$trueТекстовый файл необходимо сохранить с расширением .ps1 и в консоли powershell выполнить:

Потребуется указать пароль администратора домена и пароль для режима восстановления каталогов (DSRM).

Подробнее о возможных параметрах командлета Install-ADDSDomainController читаем здесь.

Что бы перечислить все возможные командлеты по настройке ролей Active Directory набираем:

Get-command -module ADDSDeploymentВ результате отобразится следующий список:

Add-ADDSReadOnlyDomainControllerAccount — Создание учетной записи контроллера домена только для чтения.

Install-ADDSDomain — Установить первый контроллер домена в дочернем или дереве домена.

Install-ADDSDomainController — Установить дополнительный контроллер домена.

Install-ADDSForest — Установить первый контроллер в новом лесу.

Test-ADDSDomainControllerInstallation — Проверка предварительных требований для установки контроллера домена в Active Directory.

Test-ADDSDomainControllerUninstallation — Проверка удаления сервиса AD c сервера.

Test-ADDSDomainInstallation — Проверка предварительных требований для установки нового домена в Active Directory.

Test-ADDSForestInstallation — Проверка предварительных требований для установки нового леса Active Directory.

Test-ADDSReadOnlyDomainControllerAccountCreation — Проверка предварительных требований для добавления учетной записи контроллера домена только для чтения (RODC).

Uninstall-ADDSDomainController — Удаление контроллера домена с сервера.

После перезагрузки завершим конфигурацию DHCP-сервера при помощи команд:

Set-ItemProperty -Path HKLM:\SOFTWARE\Microsoft\ServerManager\Roles\12 -Name ConfigurationState -Value 2; Restart-Service DHCPServerШаг4: Установка второго контроллера домена. Настройка резервирования службы DHCP.

Поскольку в нашей сети уже есть один авторизованный DHCP-сервер с настроенной областью, то теперь необходимо решить как будет работать служба DHCP на дополнительном контроллере server core. Возможны два варианта:

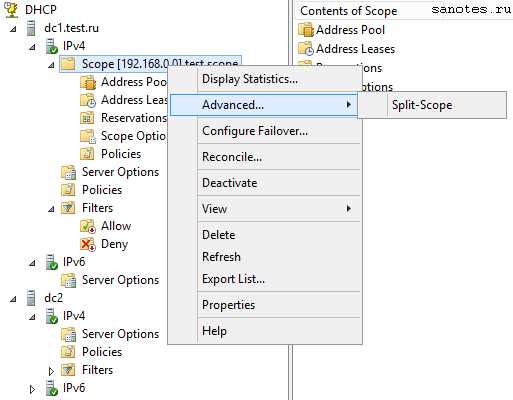

1) Использование распределенных областей (Split Scope) — Распределение адресного пространства между двумя серверами. Например одному серверу назначаются 70 или 80% адресов области, а оставшиеся 20 или 30% — дополнительному серверу. Если клиентам не удается получить IP-адрес от основного сервера, то они могут получить его у дополнительного сервера.

Для создания разделенной области, на основном сервере, открываем оснастку DHCP, щелкаем правой кнопкой по имени области и выбираем Advanced -> Split-Scope.

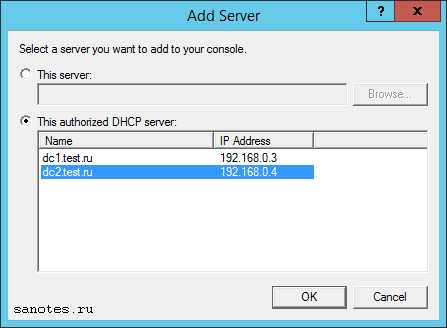

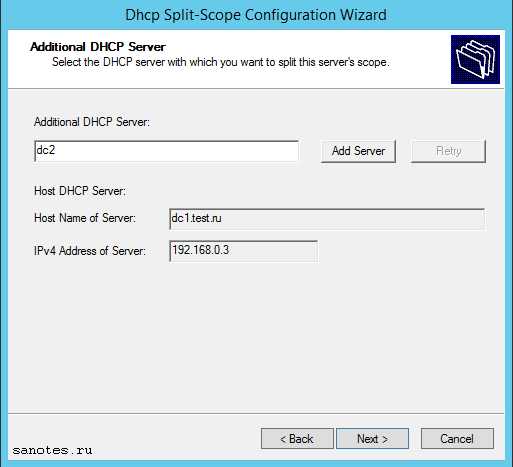

Нажимаем Далее, затем добавляем сервер нажатием Add Server и в поле This authorized DHCP server выбираем второй сервер.

Нажимаем Далее, затем добавляем сервер нажатием Add Server и в поле This authorized DHCP server выбираем второй сервер.

Жмем ОК и Далее.

Жмем ОК и Далее.

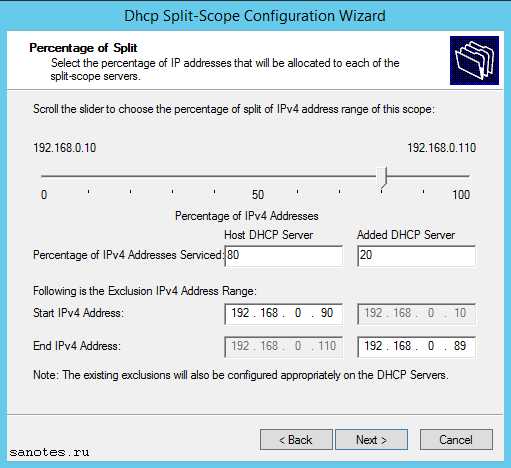

Затем двигая ползунок, отмечаем процентное соотношение распределения адресов в области. Жмем Далее.

Затем двигая ползунок, отмечаем процентное соотношение распределения адресов в области. Жмем Далее.

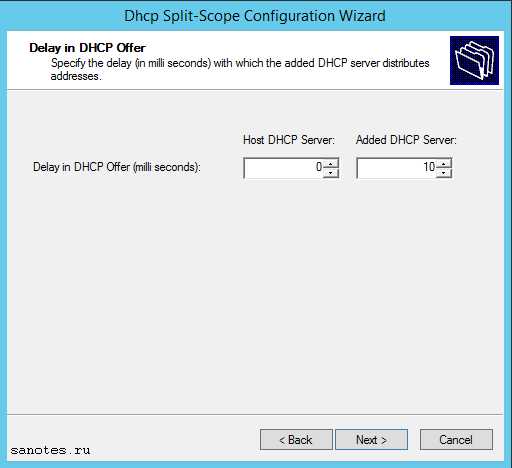

На следующем экране укажем задержку ответа серверов в мс. Укажем для второго сервера задержку в 10 мс, что позволит выдавать все адреса первым сервером, а второй только при отказе первого или заполнении его пула адресов.

На следующем экране укажем задержку ответа серверов в мс. Укажем для второго сервера задержку в 10 мс, что позволит выдавать все адреса первым сервером, а второй только при отказе первого или заполнении его пула адресов.

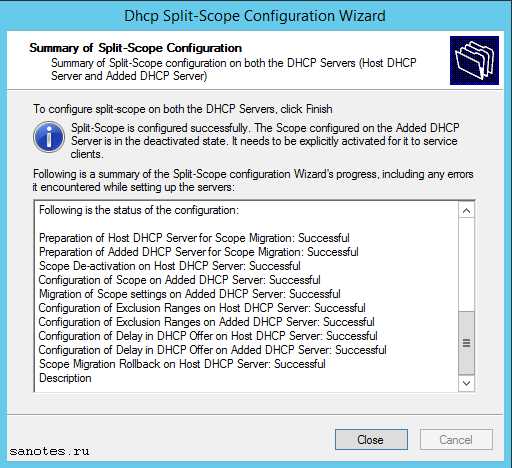

Жмем Next и наконец нажимаем Finish.

Жмем Next и наконец нажимаем Finish.

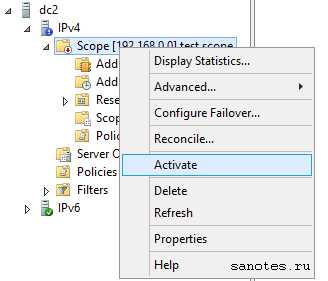

Затем нажимаем refresh на втором DHCP сервере, после чего увидим созданную область, где помимо основного диапазона с начальным и конечным адресом, будет диапазон адресов первого сервера исключенных для выдачи на втором сервере. Теперь, если видим что серверы обслуживают не пересекающиеся области, то можем активировать область на втором сервере.

Затем нажимаем refresh на втором DHCP сервере, после чего увидим созданную область, где помимо основного диапазона с начальным и конечным адресом, будет диапазон адресов первого сервера исключенных для выдачи на втором сервере. Теперь, если видим что серверы обслуживают не пересекающиеся области, то можем активировать область на втором сервере.

2) DHCP с отработкой на отказ (DHCP Failover). Новый механизм, появившийся в Windows Server 2012/R2. Второй DHCP сервер принимает нагрузку в случае отказа основного. Работает в двух режимах.

- С балансировкой нагрузки (Load Balance Active-Active). При использовании этого режима два сервера одновременно предоставляют IP-адреса и сетевые параметры клиентам подсети. Запросы клиентов распределяются между двумя серверами согласно процентному соотношению заданному в Load Balance Percentage (по умолчанию 50 на 50).

- Режим горячей замены (Hot Standby Active-Passive). В этом режиме, один сервер (активный), отвечает за предоставление IP-адресов и параметров конфигурации всем клиентам в области или подсети, а дополнительный сервер (пассивный) принимает эту ответственность на себя в случае, если основной сервер становится недоступным. Сервер является основным или дополнительным в контексте подсети.

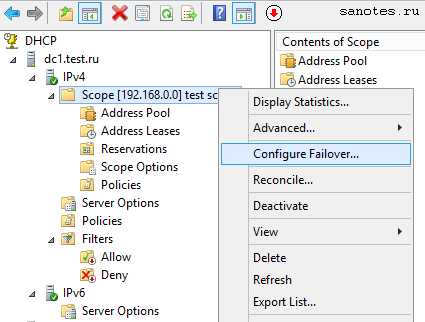

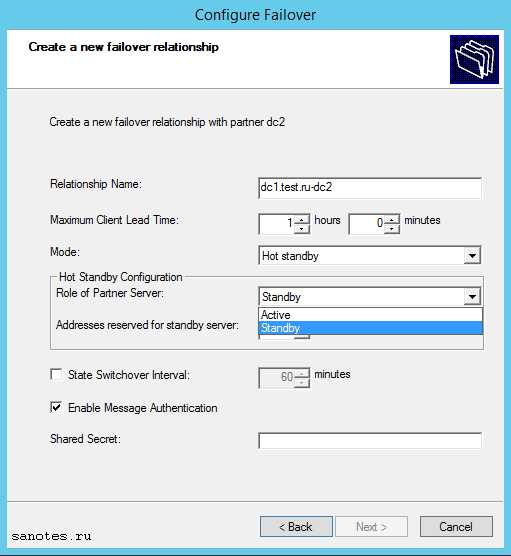

Для создания отношений отработки отказа между двумя DHCP-серверами, необходимо в оснастке DHCP щелкнуться правой кнопкой по имени области и выбрать Configure Failover.

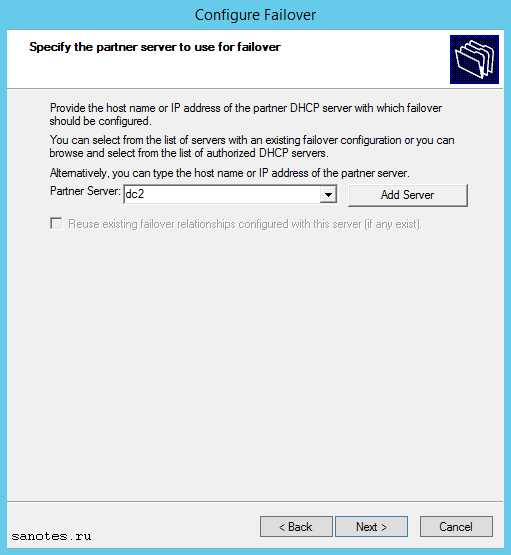

Затем нажимаем Next и следуем указаниям мастера. В поле Partner Server выберем второй сервер.

Затем нажимаем Next и следуем указаниям мастера. В поле Partner Server выберем второй сервер.

Галочка Reuse existing failover relationships configured with this server (if any exist) (Использовать существующие отношения отработки отказа с этим сервером (если доступно)) будет активна в том случае, если ранее мы уже создавали отношение отработки отказа, и мастер предложит воспользоваться существующей конфигурацией. Жмем Далее.

Галочка Reuse existing failover relationships configured with this server (if any exist) (Использовать существующие отношения отработки отказа с этим сервером (если доступно)) будет активна в том случае, если ранее мы уже создавали отношение отработки отказа, и мастер предложит воспользоваться существующей конфигурацией. Жмем Далее.

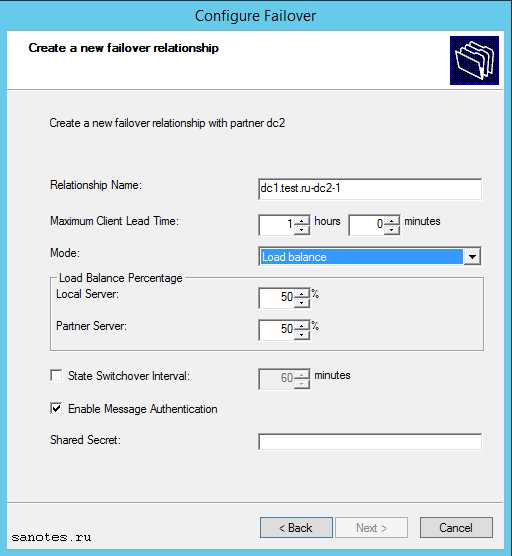

На следующем экране зададим параметры отношения отработки отказа:

Relationship Name — уникальное имя конфигурации отношения отказа;

Maximum Client Lead Time — Максимальное время упреждения клиента (MCLT) — дополнительное время аренды IP-адреса выдаваемого доступным сервером для клиентов, которые должны быть обслужены тем сервером, который в данный момент недоступен;/p>

Mode — режим Load Balance (с балансировкой нагрузки) или Hot Standby (горячей замены).

В режиме Hot Standby (горячей замены) необходимо выбрать состояние работы сервера: Активный или Резервный и количество адресов в процентом отношении, которое резервируется для сервера горячей замены.

Load Balance Percentage — процентное отношение нагрузки между серверами участниками. По умолчанию 50 на 50.

Load Balance Percentage — процентное отношение нагрузки между серверами участниками. По умолчанию 50 на 50.

State Switchover Interval — интервал времени, по истечении которого сервер DHCP автоматически переводит участника отработки отказа к партнеру после потери связи.

Enable Message Authentication пароль Shared Secret, используемый для взаимной, безопасной аутентификации серверов.

Выбираем режим по умолчанию Load Balance. Зададим пароль Shared Secret, остальные параметры оставим по умолчанию. Жмем Далее. Завершим настройку нажатием Finish и Close.

На этом установку второго контроллера домена (replica) и сопутствующих служб в существующем домене ‘test.ru’ можно считать завершенной. В следующей заметке будем поднимать филиальный домен только для чтения (RODC).

sanotes.ru

- Windows 10 и windows 7 отличия

- Меню пуск windows 7

- Windows 10 как удалить старую версию

- Очистка компьютера от мусора и оптимизация работы компьютера бесплатно

- Как узнать сохраненные в браузере пароли

- Пароли к сайтам

- Пропала моя страница в одноклассниках что делать

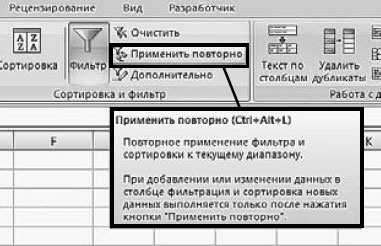

- Снять фильтр в excel горячие клавиши

- Почему ноутбук медленно работает долго все грузит и как это исправить

- Net framework какой ставить

- Мигает монитор но не включается