Настройка синхронизации времени в домене Windows Server 2008 R2/2012 R2. Настройка домена windows server 2018

Настройка домена в Microsoft Windows Server — Советолог

Домен Windows — собрание участников безопасности, имеющих единый центр (контроллером домена), использующий единую базу (Active Directory), единую групповую и локальную политики, единые параметры безопасности, ограничение времени работы учётной записи и прочие параметры, значительно упрощающие работу системного администратора. В данном совете постараемся понять, что такое домен и какие действия необходимо выполнить для его настройки. Настройки будут производиться на базе Microsoft Windows Server 2008.

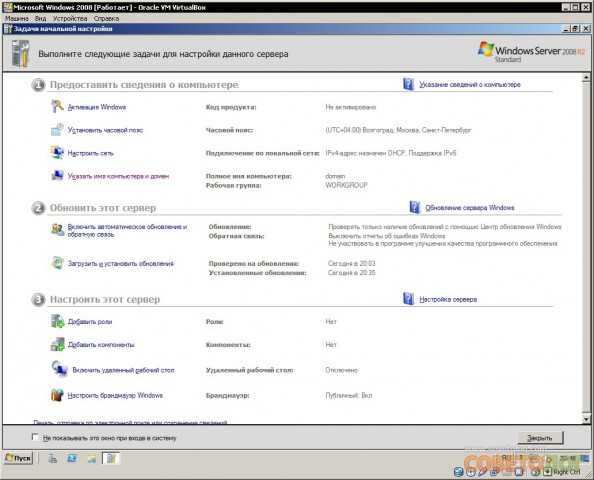

Итак, предположим, что перед нами, чистая, нетронутая операционная система Windows Server 2008. Сразу стоить заметить, что Windows Server 2008 стала намного удобнее по сравнению с Windows Server 2003, ведь все настройки операционной системы теперь выполняются только после установки самой операционной системы. Весьма удобно!

Наша задача — сделать машину контроллером домена. Для этого нам необходимо запустить dcpromo из командной строки предварительно установив установив роль Active Directory Domain Controller.

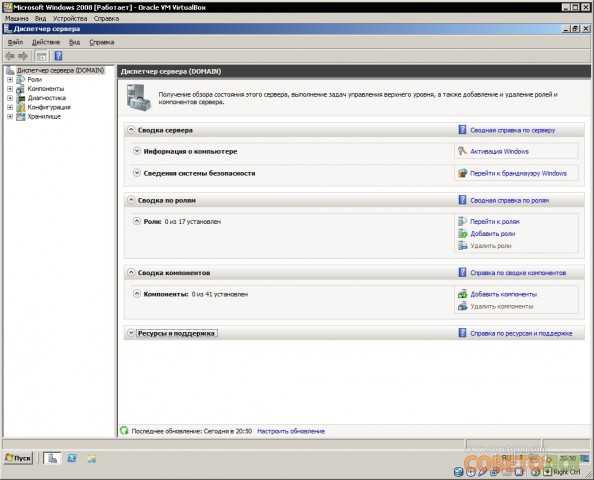

Приступим, заходим в Диспетчер сервера (Server Manager) и переходим в узел Роли (Roles) в левой панели консоли. Нажимаем Добавить роли (Add Roles) в правой панели.

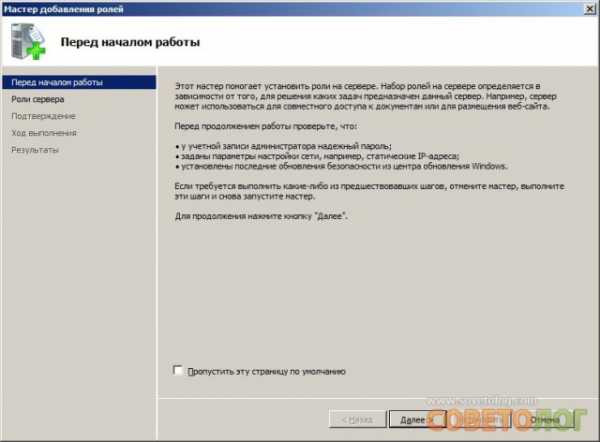

Откроется страница Перед началом работы (Before You Begin). Если вы впервые устанавливаете роли с помощью Диспетчера сервера, то нужно прочитать информацию на этой странице. Если вы уже работали с Диспетчером сервера, то информацию можно пропустить и нажать Далее.

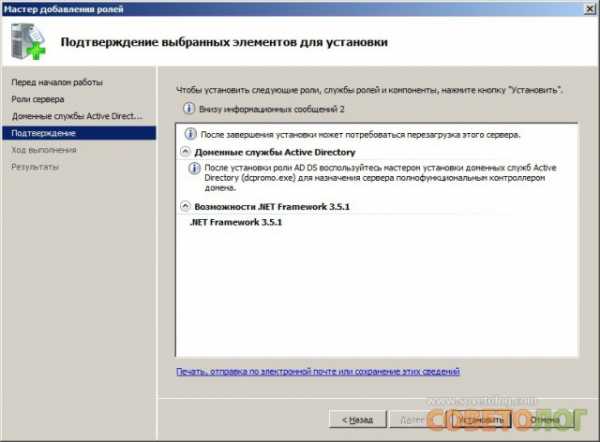

В следующем окне необходимо выбрать роли сервера для установки. Другие роли сервера можно установить позже, это не критично, но для начала необходимо установить роль контроллера домена. Выбираем Доменный службы Active Directory (Active Directory Domain Services). Обратите внимание, что мастер установки отобразит ряд функций, которые будут установлены дополнительно. Нажимаем кнопку Добавить нужные функции (Add Required Features), а затем пару раз кнопку Далее.

Нажимаем Установить для установки файлов, необходимых для запуска dcpromo.

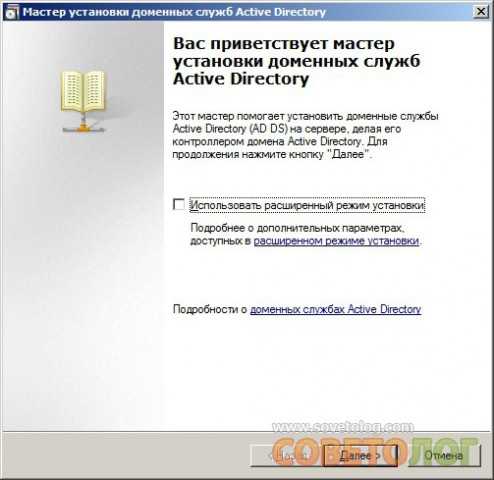

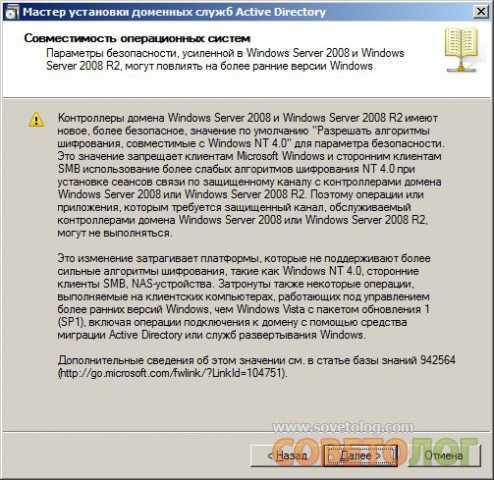

Переходим в меню Пуск, вводим dcpromo в поле Выполнить и нажимаем Enter. В результате запустится мастер Вас приветствует мастер установки доменных служб Active Directory (Welcome to the Active Directory Domain Service Installation Wizard). Нажимаем дважды Далее.

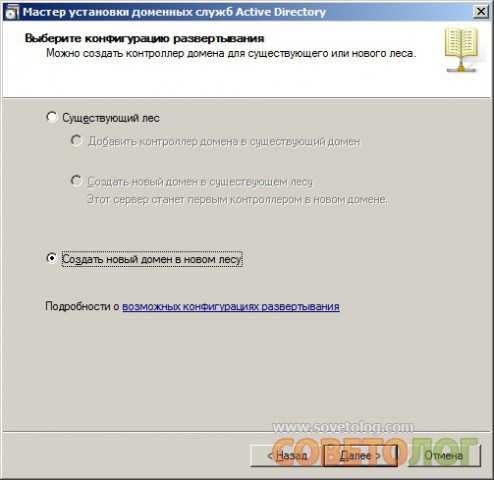

На странице Выбор конфигурации установки (Choose a Deployment Configuration) выбираем опцию Создание нового домена в лесу (Create a new domain in a new forest) по той причине, что это новый домен в новом лесу.

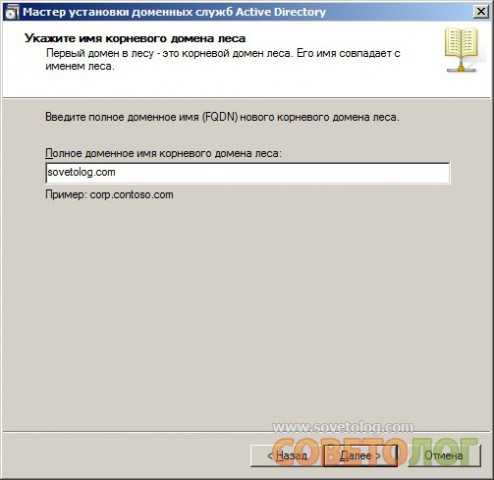

На странице Имя корневого домена в лесу (Name the Forest Root Domain) вводим название домена в поле FQDN корневого домена в лесу. В нашем случае назовем домен sovetolog.com. Название может быть любым, назовите, как захотите, но помните, если вы используете имя, которое уже используется в Интернете — могут возникнуть проблемы с раздвоением имен. Вновь нажимаем Далее.

На странице Определение функционального уровня леса (Set Forest Functional Level) выбираем Windows Server 2008 R2. Нажимаем Далее. На странице Дополнительные опции контроллера домена (Additional Domain Controller Options) выбираем опцию DNS сервер и нажимаем Далее. Появится диалоговое окно, говорящее о том, что невозможно создать делегирование для этого сервера DNS, поскольку полномочная родительская зона не может быть найдена или не использует Windows DNS сервер. Это сообщение говорит о том, что это первый контроллер домена в сети. Нажимаем Да (Yes) для продолжения установки.

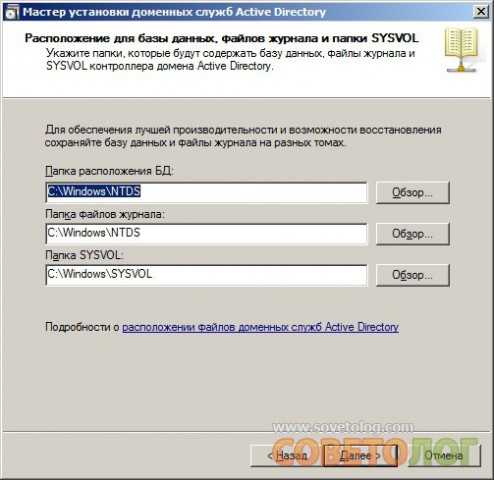

В следующем диалоговом окне оставляем папки для Database, Log Files и SYSVOL без изменений и нажимаем Далее.

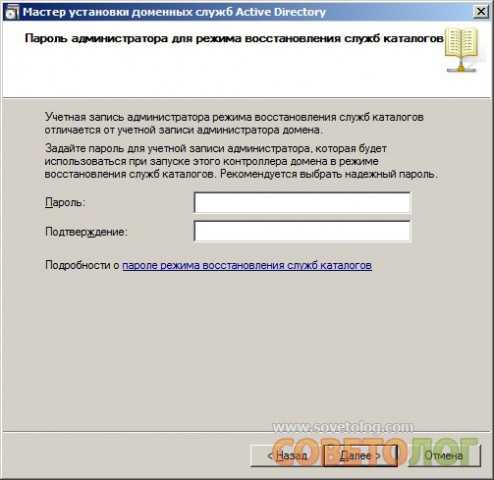

На странице Пароль администратора для режима восстановления служб каталогов (Directory Service Restore Mode Administrator Password) вводим надежный пароль и нажимаем Подтверждение (Confirm password).

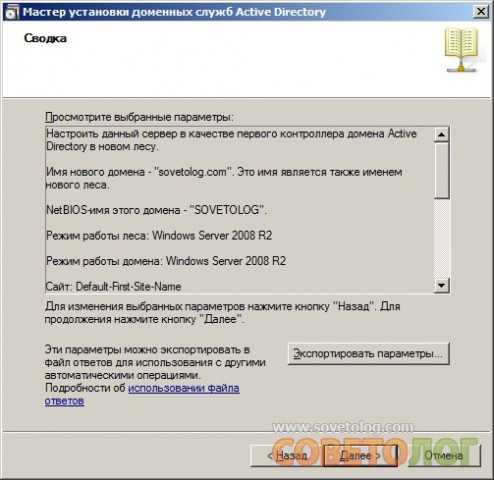

Проверяем ранее введенную информацию на странице Сводка (Summary) и нажимаем Далее.

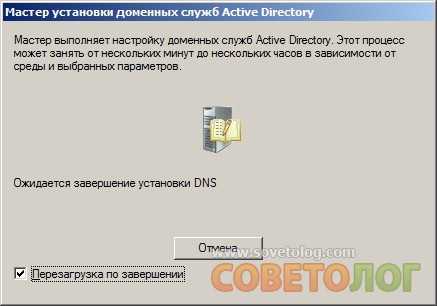

Установка контроллера домена занимает какое-то время.

После окончания выполнения операции, для завершения установки и настройки, сервер необходимо перезагрузить.

На этом все! Успехов!

sovetolog.com

Настройка домена Windows Server | ITmain

Контроллер домена необходим для хранения данных и управления взаимодействием пользователей. Сюда же включается процесс входа, проверки подлинности и поиска в каталогах. Сама настройка сервера домена проводится для предоставления сетевым пользователям и службам каталогов Active Directory. Для этого необходимо установить в виде контроллера сервер AD. Программа предлагает пользователю воспользоваться мастером установки, в котором доступные четыре основных параметра. Пользователь может создать отдельный контроллер в уже существующем домене, для дочернего домена, для нового домена или совершенно новый контроллер для нового домена. Грамотная установка ad на windows 2008 server имеет индивидуальные подробные сведения, которые можно внимательно изучить, щелкнув на их название.

Контроллер домена необходим для хранения данных и управления взаимодействием пользователей. Сюда же включается процесс входа, проверки подлинности и поиска в каталогах. Сама настройка сервера домена проводится для предоставления сетевым пользователям и службам каталогов Active Directory. Для этого необходимо установить в виде контроллера сервер AD. Программа предлагает пользователю воспользоваться мастером установки, в котором доступные четыре основных параметра. Пользователь может создать отдельный контроллер в уже существующем домене, для дочернего домена, для нового домена или совершенно новый контроллер для нового домена. Грамотная установка ad на windows 2008 server имеет индивидуальные подробные сведения, которые можно внимательно изучить, щелкнув на их название.

Сетевые администраторы рекомендуют обратить внимание на два основных фактора. Во-первых, если роль для контроллера уже имеется, то просмотр конфигурации дальнейших действий производится путем выполнения дополнительных задач. Во-вторых, если выполняется настройка контроллера домена 2008 server для новой роли, то пользователь может удалить уже существующую версию. В этом случае служба AD автоматически удаляется с сервера, поэтому он не может участвовать в репликации компонентов каталога или запросов на проверку подлинности.

Когда планируется настройка домена на server 2008 r2, а также дополнительного контроллера в уже имеющемся домене, то значительно повышается отказоустойчивость системы, эффективно распределяется нагрузка, а также поддерживается дополнительная инфраструктура узлов, и значительно облегчается процесс подключения пользователей к контроллерам. Для данного вида подключения настройка домена windows server 2003 использует мастер установки AD и настройки сервера. После их выполнения пользователь может дополнительно настроить службы программы.

Любая настройка должна сопровождаться предварительной подготовкой и проверкой производительности системы. Данный процесс может быть совершен только опытным пользователем, чтобы не совершить ошибки, действующие на работоспособность всей системы. Поэтому мы настоятельно рекомендуем обратиться за профессиональной помощью к нашим специалистам. Кроме того, наша компания предлагает услуги дополнительного консультирования в данных вопросах.

Необходимо убедиться в правильности работы имеющихся параметров TCP/IP для сервера. Особенно это касается сопоставления DNS-имен. Необходимо, чтобы настройка домена server 2003 в основе подразумевала использование NTFS системы. Профессиональные системные администраторы и IT-специалисты предупреждают, что разметка может быть небезопасной для работы, поскольку она не поддерживает возможность сжатия файлов и папок, не имеет способности шифровать данные и осуществлять специальный доступ к файлам. Еще одно важное условие – это включенный брандмауэр операционной системы и активность мастера настроек безопасности. В ряде случаев для установления любого компонента для сервера важно, чтобы все перечисленные условия соблюдались. Так пользователь обеспечивает наиболее безопасную и безотказную работу сервера.

Далее настройка ad server 2008 должна включать в себя описание подключения дополнительного контроллера в уже существующем домене. Остальные варианты не отличаются особой сложностью, поэтому для опытного пользователя будет достаточно изучить процесс подключения одного варианта.

Прежде, чем начать добавление роли контроллера, необходимо определить узлы. Это необходимо для обеспечения быстродействия работы сервера. Ведь клиенты во время подключения устанавливают связь с контроллером домена. Поэтому настройка ad windows 2008 server должна обеспечивать максимальное быстродействие и надежную работу сервера. Но если сеть разделяется на сайты, то должен располагаться один контроллер для сайта. Ведь, если пользователь будет подключаться к контроллеру другого сайта, то быстродействие системы будет значительно понижаться.

Дальнейшая настройка домена windows 2003 server включает в себя определение способа добавления самого контроллера. Пользователь может осуществить данный процесс через сеть или с помощью архива уже существующего контроллера. Служба AD может быть установлена при помощи восстановления архива с работающего домена. Архив можно хранить на диске или общем сетевом ресурсе. Опытные IT-специалисты не рекомендуют пользоваться последним способом, поскольку в этом случае понижается пропускная способность сети, а настройка active directory 2008 server будет очень долгой и сложной. Далее необходимо определить расположение глобального каталога. В нем хранится полная копия всех имеющихся объектов папки для домена. Чтобы оптимизировать производительность системы, необходимо добавлять глобальные каталоги к сайтам. Для обработки запросов AD достаточно одиночного сайта с одним каталогом.

Следующий шаг – это проверка доступности контроллеров домена. Правильная настройка домена windows 2008 server требует, чтобы на компьютере была установлена именно операционная система Windows, под управлением которой должен располагаться контроллер. Прежде чем приступить к добавлению контроллера домена, необходимо получить учетную запись администратора. Для того, чтобы осуществить это действие, важно иметь разрешение или быть администратором домена или предприятия в AD.

Конечный шаг – это определение DNS-имени того домена, в который планируется установка контроллера. Это необходимо во время непосредственно самой установки каталога AD. На этом настройка сервера active directory завершается.

Наши клиенты

www.itmain.ru

Настройка синхронизации времени в домене Windows Server 2008 R2/2012 R2

Содержание статьи:

Для правильного функционирования доменной среды Windows Server 2008 R2/2012 R2, является корректная работа службы времени Windows (W32Time).

Схема работы синхронизации времени в доменной среде Active Directory:

- Контроллер корневого домена в лесу AD, которому принадлежит FSMО-роль PDC-эмулятора, синхронизируется с внешними источниками точного времени. Он же является источником времени для всех остальных контроллеров этого домена.

- Контроллеры дочерних доменов в AD, синхронизируют время с вышестоящих контроллеров домена AD.

- Рядовые члены домена (сервера и рабочие станции) синхронизируют свое время с ближайшим к ним доступным контроллером домена, соблюдая топологию AD.

Служба времени в Windows (W32Time) не имеет графического интерфейса и настраивается из командной строки (утилита w32tm), с помощью реестра (HKLM\System\CurrentControlSet\Services\W32Time\Parameters) и посредством Групповой политики (Group Policy Managment)

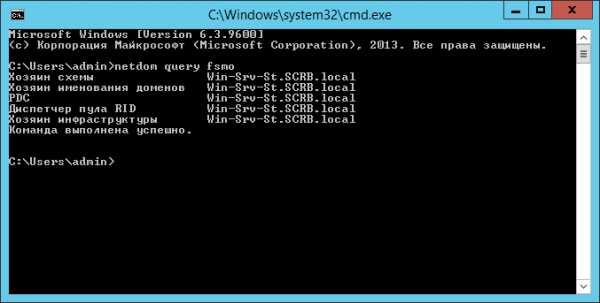

Для определения какому контроллеру домена принадлежит FSMО-роль PDC-эмулятора, в командной строке, выполним команду: netdom query FSMO

Включение NTP-сервера

NTP-сервер по-умолчанию включен на всех контроллерах домена, но его можно включить и на рядовых серверах:

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\TimeProviders\NtpServer] — «Enabled»=1

Конфигурация NTP-сервера

Задаем тип синхронизации внутренних часов, на использование внешнего источника. (Командная строка/Реестр):

- w32tm /config /syncfromflags:manual

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters] — «Type»=NTP

Задание списка внешних источников для синхронизации, с которыми будет синхронизировать время данный сервер. По-умолчанию в этом параметре прописан NTP-сервер Microsoft (time.windows.com, 0×1). (Командная строка/Реестр):

- w32tm /config /manualpeerlist:»0.ru.pool.ntp.org,0x1 1.ru.pool.ntp.org,0x1 2.ru.pool.ntp.org,0x1″

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters] — «NtpServer»=0.ru.pool.ntp.org,0x1 1.ru.pool.ntp.org,0x1 2.ru.pool.ntp.org,0x1

0×1 – SpecialInterval, использование временного интервала опроса.0×2 – режим UseAsFallbackOnly.0×4 – SymmetricActive, симметричный активный режим.0×8 – Client, отправка запроса в клиентском режиме.

Задание интервала синхронизации с внешним источником (для источников помеченных флагом 0×1). По-умолчанию время опроса задано — 3600 сек. (1 час). (Командная строка/Реестр):

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\TimeProviders\NtpClient] — «SpecialPollInterval»=3600

Объявление NTP-сервера в качестве надежного. (Командная строка/Реестр):

- w32tm /config /reliable:yes

- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Config] — «AnnounceFlags»=0000000a

После настройки необходимо обновить конфигурацию сервиса. Выполняем команду:

Принудительная синхронизация времени от источника:

- w32tm /resync /rediscover

Отобразить текущую конфигурацию службы времени:

- w32tm /query /configuration

Получения информации о текущем сервере времени:

Отображение текущих источников синхронизации и их статуса:

Отображение состояния синхронизации контроллеров домена с компьютерами в домене:

- w32tm /monitor /computers:192.168.1.2

Отобразить разницу во времени между текущим и удаленным компьютером:

- w32tm /stripchart /computer:192.168.1.2 /samples:5 /dataonly

Удалить службу времени с компьютера:

Регистрация службы времени на компьютере. Создается заново вся ветка параметров в реестре:

Остановка службы времени:

Запуск службы времени:

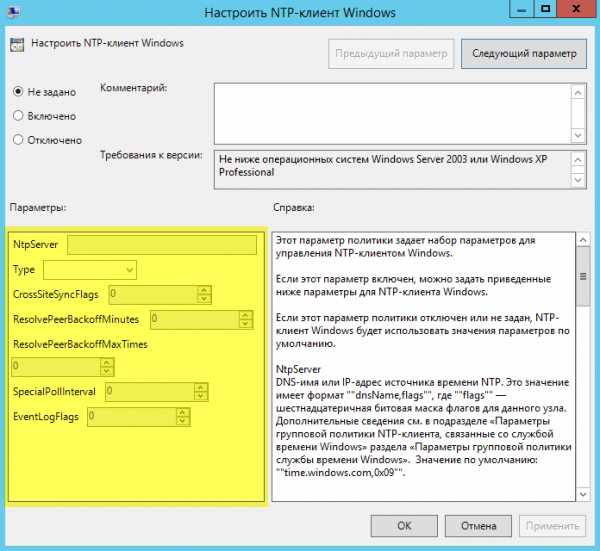

Конфигурация NTP-сервера/клиента групповой политикой

Для централизованной настройки службы времени Windows, на серверах и рабочих станциях в доменной среде Active Directory, воспользуемся групповой политикой. На примере, выполним настройку для рабочих станций.

Переходим в ветку: Конфигурация компьютера (Computer Configuration) — Политики (Policies) — Административные шаблоны (Administrative Templates) — Система (System) — Служба времени Windows (Windows Time Service) — Поставщики времени (Time Providers).

Открываем параметр: Настроить NTP-клиент Windows (Configure Windows NTP Client)

- NtpServer — 192.168.1.2 (Адрес контроллера домена с ролью PDC)

- Type — NT5DS

- CrossSiteSyncFlags — 2

- ResolvePeerBackoffMinutes —15

- Resolve Peer BackoffMaxTimes — 7

- SpecilalPoolInterval — 3600

- EventLogFlags — 0

Понравилась или оказалась полезной статья, поблагодари автора

jakondo.ru

Передача ролей контроллера домена на Windows Server 2012.

В предыдущих статьях:

— подключение и установка сервера;

— настройка контроллера домена.

Задача состоит в передаче ролей c основного контроллера домена Windows Server 2008 с Active Directory (AD) на резервный контроллер домена Windows Server 2012. Резервный контроллер домена (DCSERVER) должен стать основным, а тот, который сейчас основной (WIN-SRV-ST) должен стать резервным и в перспективе демонтироваться. Все действия выполняются на резервном сервере DCSERVER. Оба сервера работоспособны и «видят» друг друга.

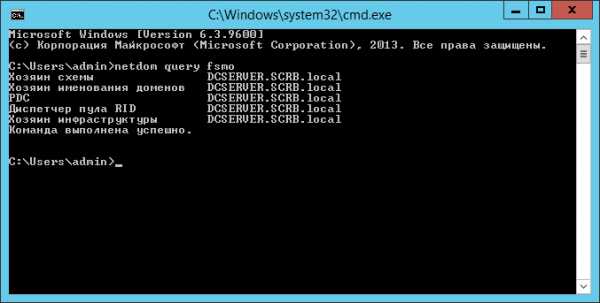

Перед началом передачи ролей необходимо проверить, какой из серверов является хозяином ролей. Для этого вызываем командную строку Win+R >> cmd и вводим команду:

netdom query fsmo – запрос на определение хозяина ролей FSMO

По результату выполнения команды видно, что хозяин всех ролей контроллер домена, который у нас называется Win-srv-st, он сейчас основной.

Краткая справка:

FSMO (англ. Flexible single-master operations — «операции с одним исполнителем») — типы выполняемых контроллерами домена AD операций, требующие обязательной уникальности сервера, выполняющего данные операции (wiki). Это значит, что данные роли могут быть только на одном контроллере домена.

Хозяин схемы (Schema Master) – отвечает за возможность изменения существующей схемы AD (например добавление Exchange и тп.)

Хозяин именования доменов (Domain Naming Master) – добавляет/убавляет домены (если их несколько в одном лесу).

PDC (Primary Domain Controller Emulator) — эмулятор основного контроллера домена. Отвечает за смену паролей их репликацию, изменение групповой политики, синхронизацию время и совместимость с ранними версиями Windows.

Диспетчер пула RID (Relative ID Master) – создает ID для каждого объекта AD.

Хозяин инфраструктуры (Infrastructure Master) – передает информацию об объектах AD между другими контроллерами домена (например, когда пользователи из одного домена попали в соседний).

Есть еще одна очень важная роль – Global Catalog (GC) – хотя она не является FSMO т.к. её держателем могут быть несколько DC одновременно, без неё невозможно нормальное функционирование домена и его служб. GC хранит у себя копии всех объектов AD и частичные реплики других доменов леса. Он позволяет находить пользователям и приложениям объекты в любом домене существующего леса, отвечает за проверку подлинности имени пользователя, предоставляет сведения о членстве пользователя в универсальных группах, может общаться с другим доменным лесом.

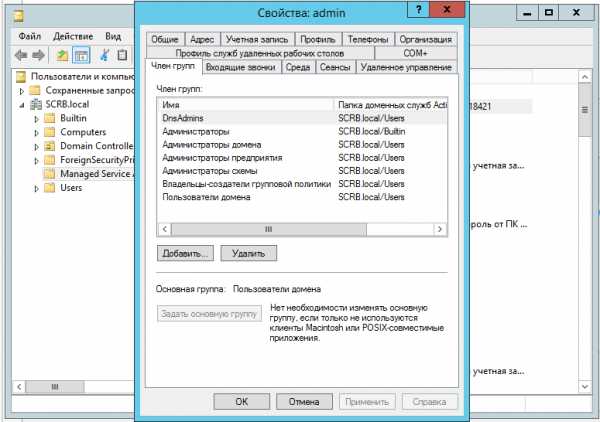

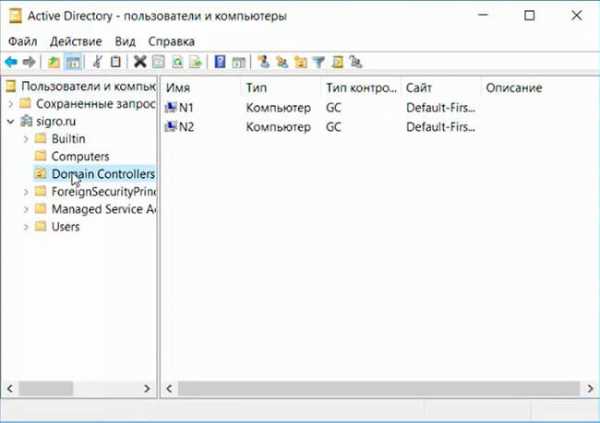

Далее, смотрим в Active Directory (AD) >> Пользователи и компьютеры >> Наш домен >> Managed Service Accounts, чтоб учетная запись, под которой мы работаем, обладала всеми необходимыми правами.

Учетная запись должна как минимум входить в группы:

— администраторы домена;

— администраторы предприятия;

— администраторы схемы.

Передача ролей хозяина операций RID, PDC и Инфраструктуры.

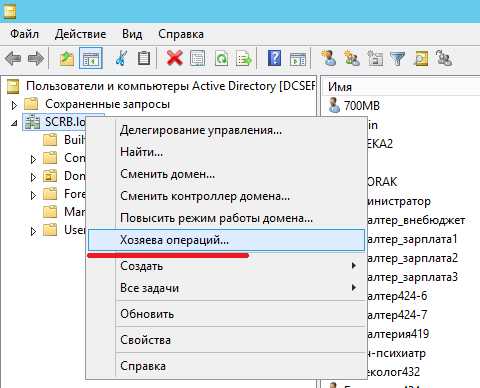

Нажимаем правой кнопкой мыши на имя домена в каталоге и выбираем пункт – Хозяева операций…

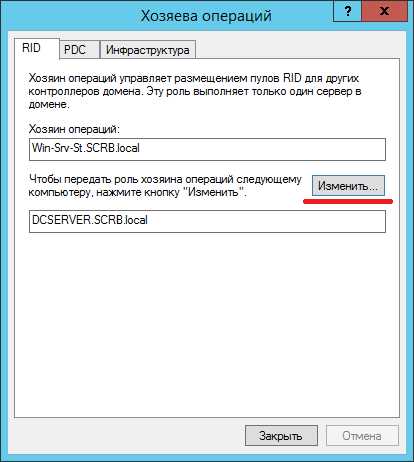

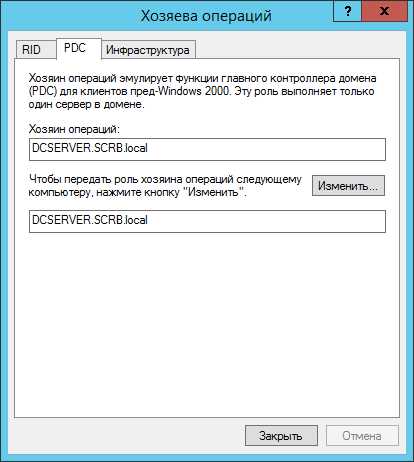

В открывшемся окне видим, что хозяином во всех трех вкладках RID, PDC и Инфраструктура является Win-Srv-St.SCRB.local. Ниже написано: Чтоб передать роль хозяина операций следующему компьютеру, нажмите кнопку «Изменить». Убеждаемся что в самой нижней строчке имя сервера, которому мы хотим передать роль хозяина и жмем изменить. Делаем это же на всех трех вкладках.

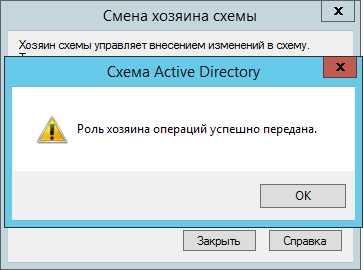

В появившемся вопросе подтверждения жмем Да.

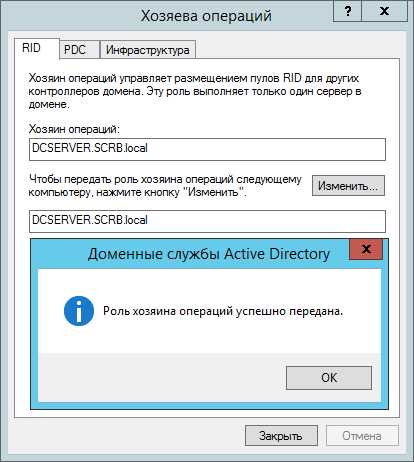

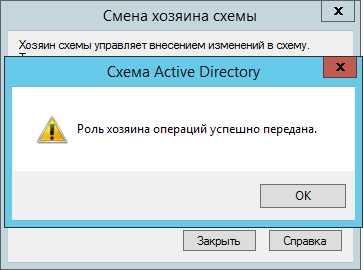

Роль хозяина успешно передана. ОК. Хозяином операций стал DCSERVER.SCRB.local.

Делаем то же самое на оставшихся двух вкладках PDC и Инфраструктура.

Передача роли «Хозяин именования доменов».

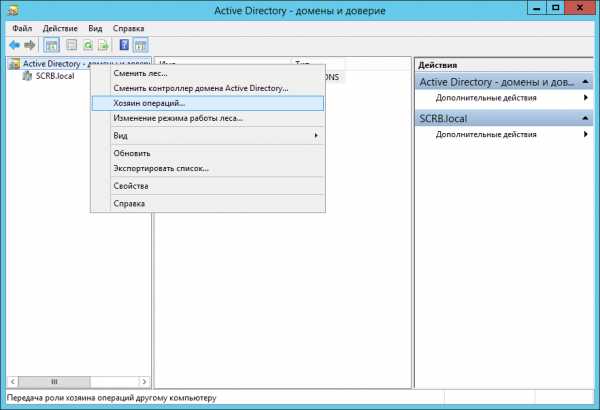

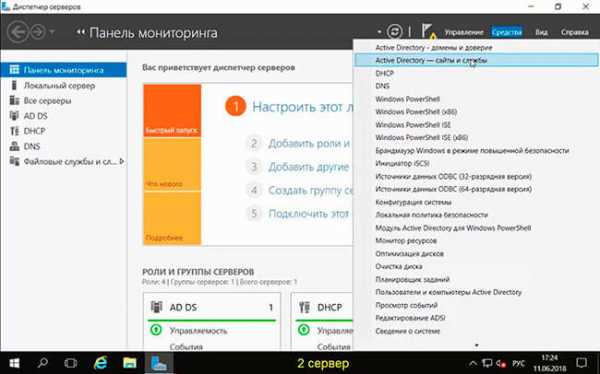

Выбираем в AD DS нашего сервера пункт Active Directory – домены и доверие.

Правой кнопкой мыши жмем по названию и выбираем, как и ранее, строчку Хозяин операций…

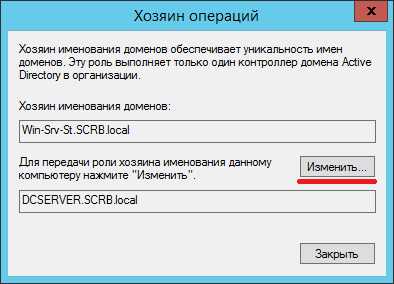

Проверяем имена серверов, нажимаем изменить.

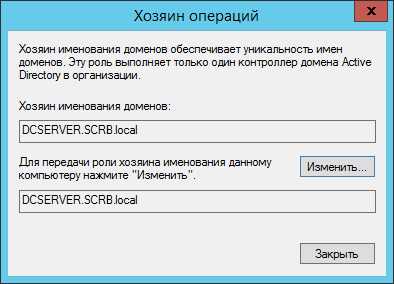

Хозяином операций стал DCSERVER.

Передача роли «Хозяин схемы».

Первоначально зарегистрируем в системе библиотеку управления схемой AD с помощью команды regsvr32 schmmgmt.dll

Нажимаем WIN+R >> cmd

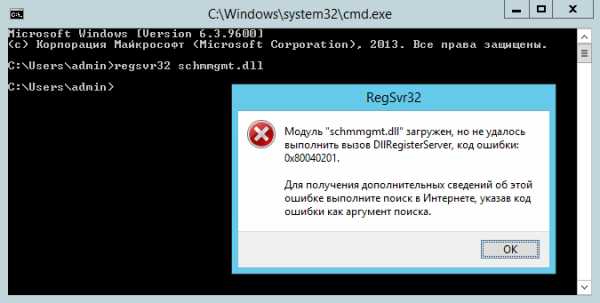

Вводим команду и получаем ошибку: Модуль «schmmgmt.dll загружен, но не удалось выполнить вызов DLLRegisterServer, код ошибки: 0x80040201.

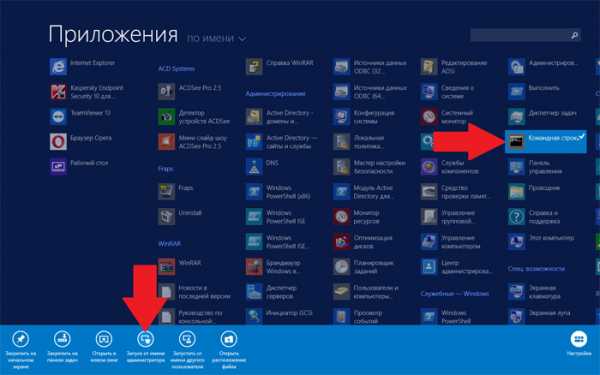

Ошибка, потому что командную строку нужно запускать от имени администратора. Сделать это можно, например из меню Пуск. Выбираем командную строку и нажимаем запуск от имени администратора.

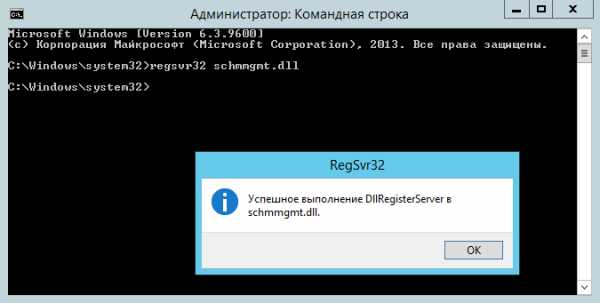

Еще раз вводим команду regsvr32 schmmgmt.dll. Теперь всё прошло как нужно.

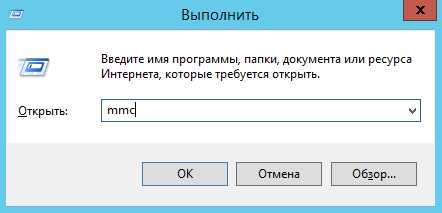

Нажимаем WIN+R, пишем mmc

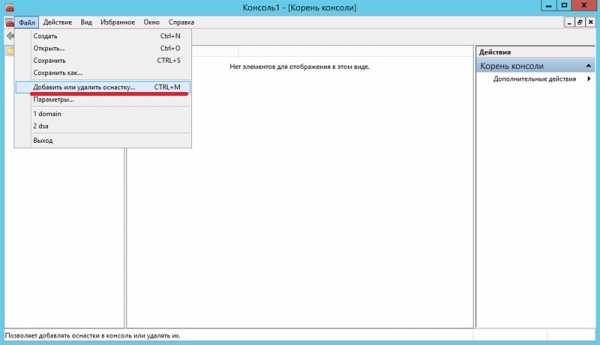

В открывшейся консоли выбираем Файл >> Добавить или удалить оснастку… (или жмем CTRL+M)

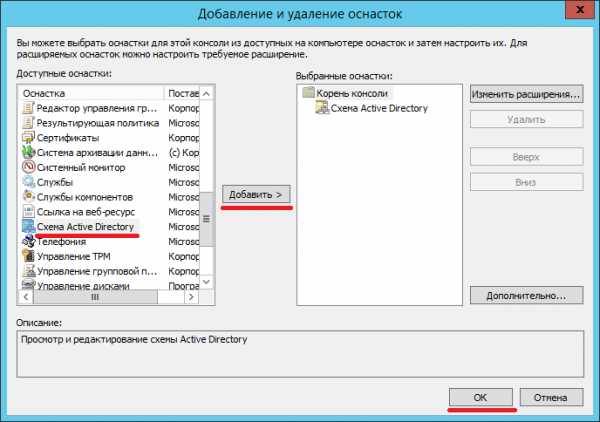

Среди доступных оснасток выбираем Схема Active Directory, нажимаем добавить. ОК.

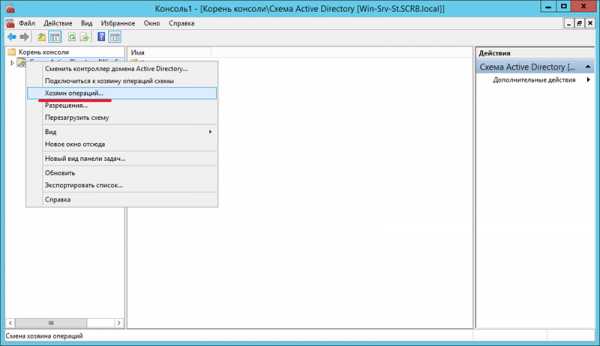

В корне консоли выбираем добавленную оснастку, нажимаем на неё правой кнопкой мыши и выбираем строчку «Хозяин операций…»

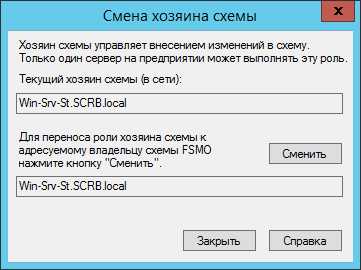

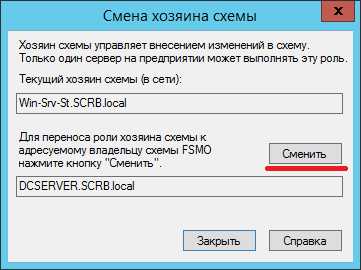

Текущим хозяином схемы значится Win-Srv-St.SCRB.local. В нижней строчке тоже его имя.

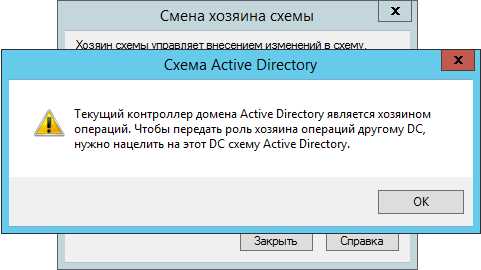

При нажатии кнопки «Сменить» появляется сообщение: Текущий контроллер домена Active Directory является хозяином операций. Чтоб передать роль хозяина другому DC, нужно нацелить на этот DC схему Active Directory.

Возвращаемся к оснастке и выбираем ПКМ Сменить контроллер домена Active Directory.

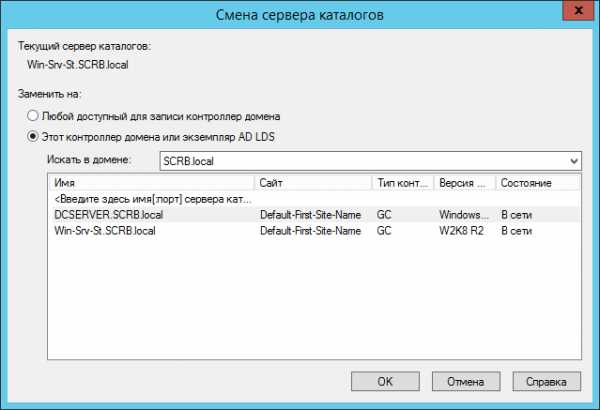

В открывшемся окне выбираем нужный сервер. В нашем случае DCSERVER.SCRB.local. ОК.

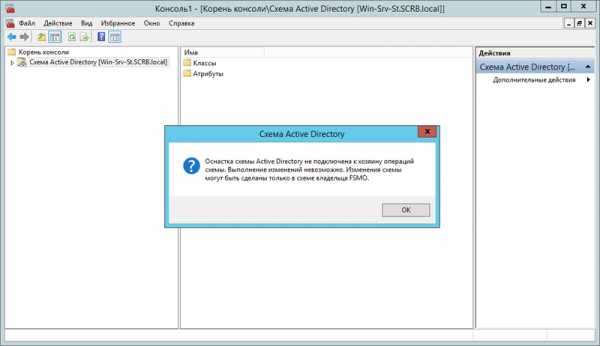

Консоль выдаст сообщение: Оснастка схемы Active Directory не подключена к хозяину операций схемы. Выполнение изменений невозможно. Изменения схемы могут быть сделаны только в схеме владельца FSMO.

При этом в названии оснастки появился нужный нам сервер.

Снова жмем на неё правой кнопкой мыши и переходим к хозяину операций. Проверяем названия серверов, жмем кнопку «Сменить».

Роль хозяина операций успешно передана. ОК.

Для того, чтоб убедиться в передаче ролей, введем еще раз в командной строке netdom query fsmo

Хозяином ролей теперь является DCSERVER.SCRB.local.

Глобальный каталог.

Чтоб уточнить, где расположен GC нужно пройти по пути: AD – Сайты и службы >> Sites >>Default-First-Site-Name >> Servers >> DCSERVER

В появившейся службе NTDS Settings жмем ПКМ и выбираем – Свойства.

Если стоит галочка напротив надписи Глобальный каталог, то значит что он на этом сервере. А вообще, в нашем случае GC расположен на обоих DC.

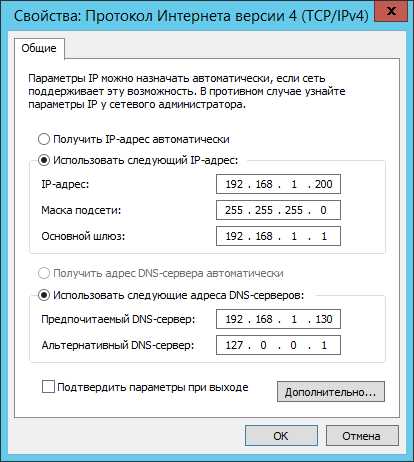

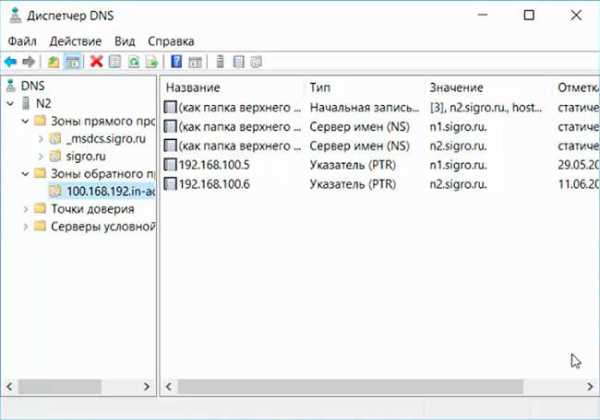

Настройка DNS.

В настройке DNS нового основного DC пишем вот что:

В первой строчке IP адрес бывшего основного DC (Win-Srv-St), который теперь стал резервным 192.168.1.130.

Во второй строчке 127.0.0.1 т.е. самого себя (можно и свой IP написать, чтоб по конкретнее).

В том контроллере домена который у нас стал резервным записано так:

В первой строчке IP основного DC.

Во второй строчке свой IP. Все работает.

DHCP у нас в сети не работает по причине местных обстоятельств, по этому перенастраивать его не нужно. Зато нужно пройти 200 ПК и вручную прописать новый DNS. По этой причине решено пока что не демонтировать старый контроллер домена. За полгода планомерных обходов DNS у пользователей поменяются.

www.pc360.ru

Настройка контроллера домена на WindowsServer2012.

В предыдущей статье описание подключения и установки сервера.

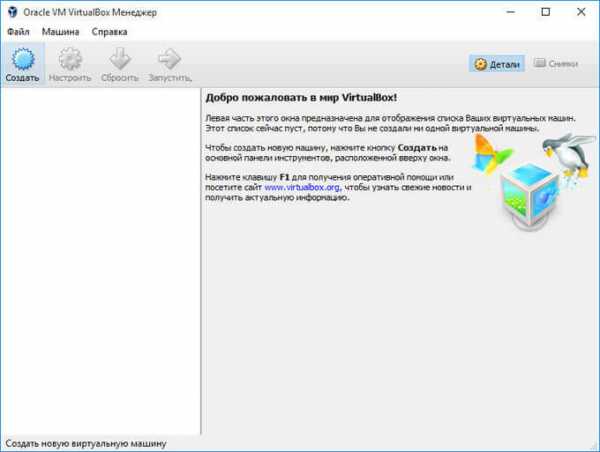

Нужно отметить, что контроллер домена в нашей сети до этого момента уже существовал на виртуальной машине. Задача состоит в том, чтобы настроить контроллер домена на реальной машине, сделать его вторым резервным, затем передать ему полномочия главного контроллера и отключить (демонтировать) виртуальную машину. Так же за одно осуществится перенос контроллера домена с Windows Server 2008 R2 на более новый Windows Server 2012 R2. Приступим.

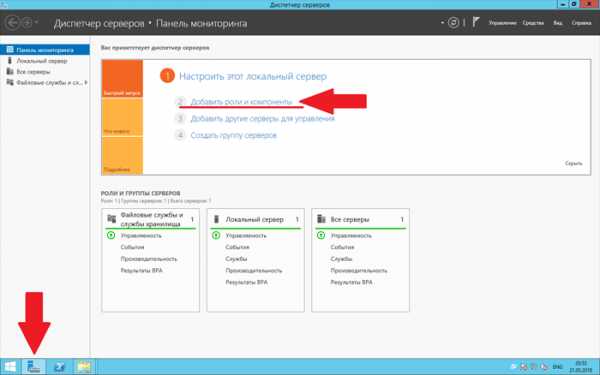

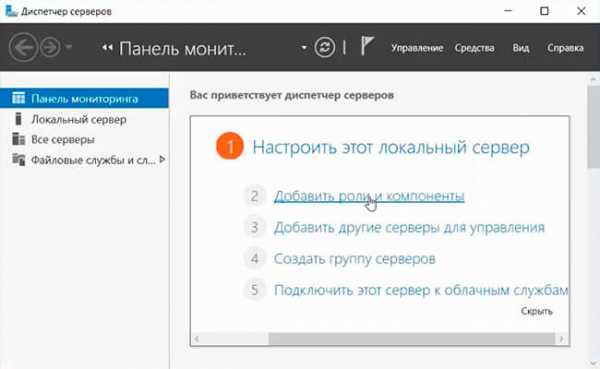

Сразу после установки Windows Server 2012 R2 и авторизации под учетной записью администратора на экране открывается приложение «Диспетчер серверов» и предлагает нам настроить сервер. Если он не открылся или случайно закрылся, то найти его можно на панели задач внизу слева.

Нажимаем добавить роли и компоненты.

Установка ролей и компонентов >> Далее.

Выбираем наш сервер >> Далее.

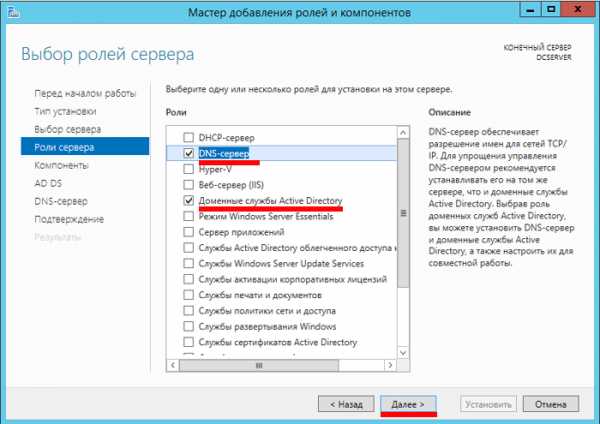

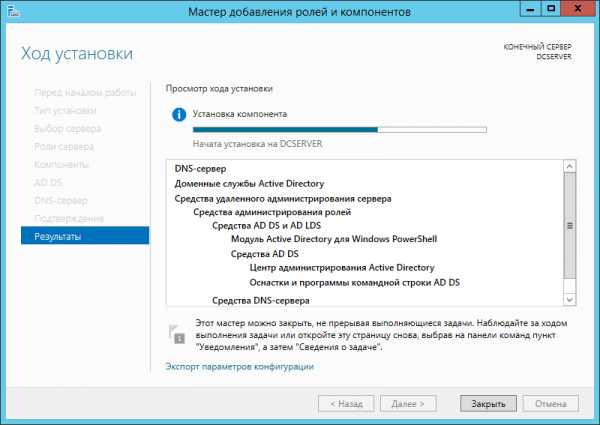

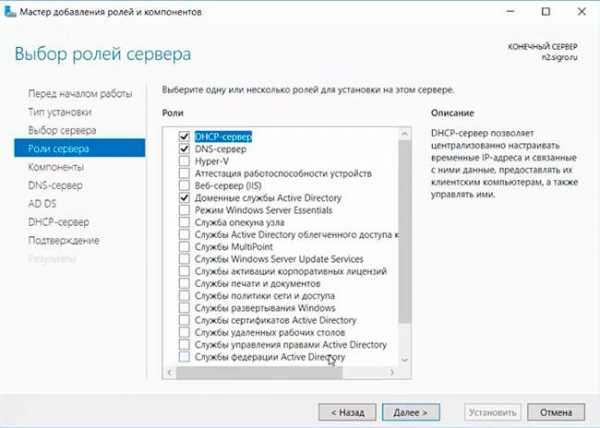

В качестве ролей сервера выбираем DNS-сервер и Доменные службы Active Directory. Как правило, DHCP-сервер идет третьим вместе с двумя предыдущими ролями, однако у нас в сети он не задействован по причине местных обстоятельств.

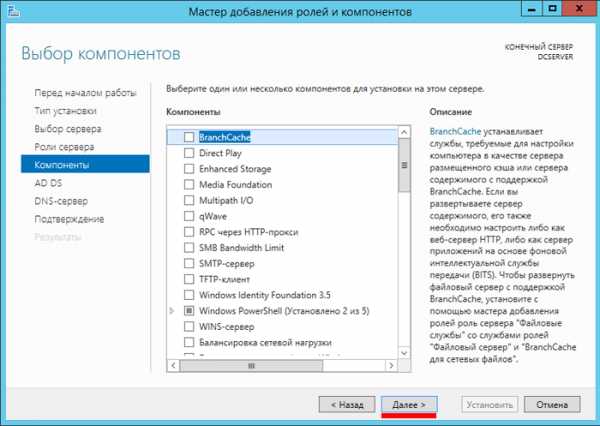

В разделе «Компоненты» оставляем всё без изменения >> Далее.

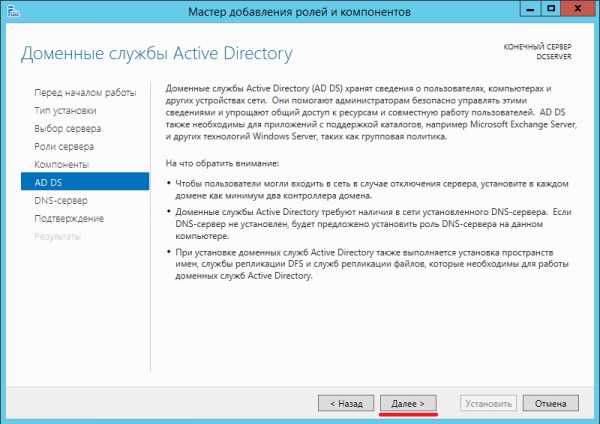

Читаем об службах, которые мы добавляем >> Далее.

Подтверждаем выбор и нажимаем >> Установить.

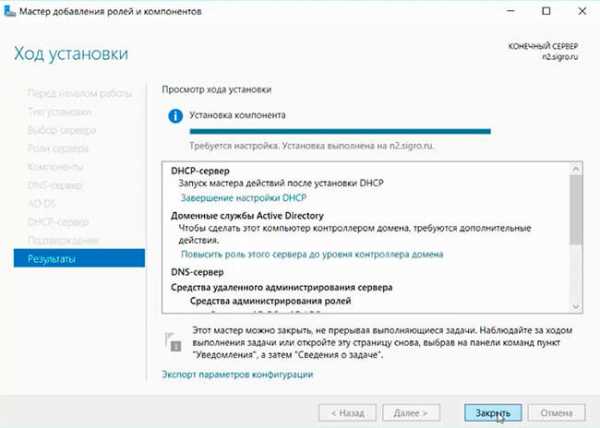

Ждем пока идет установка.

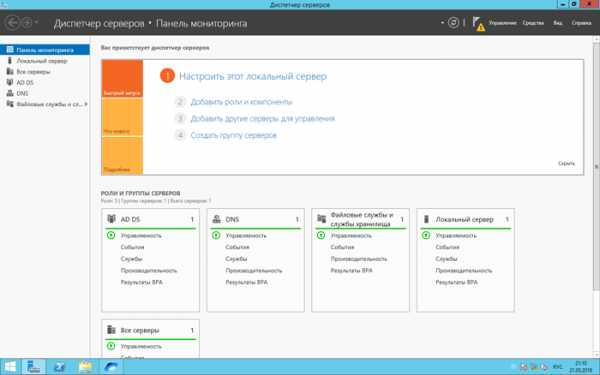

После установки в диспетчере серверов появятся AD DS и DNS.

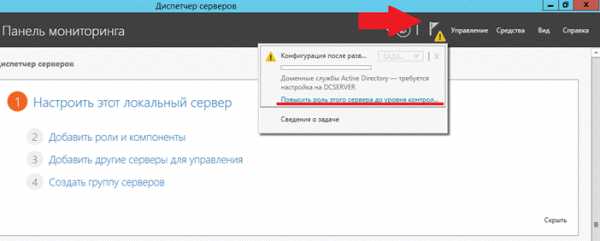

После установки в диспетчере серверов появятся AD DS и DNS.  Нажимаем на флажок с предупреждением в верхней части окна и выбираем надпись – Повысить роль этого сервера до уровня контроллера домена.

Нажимаем на флажок с предупреждением в верхней части окна и выбираем надпись – Повысить роль этого сервера до уровня контроллера домена.

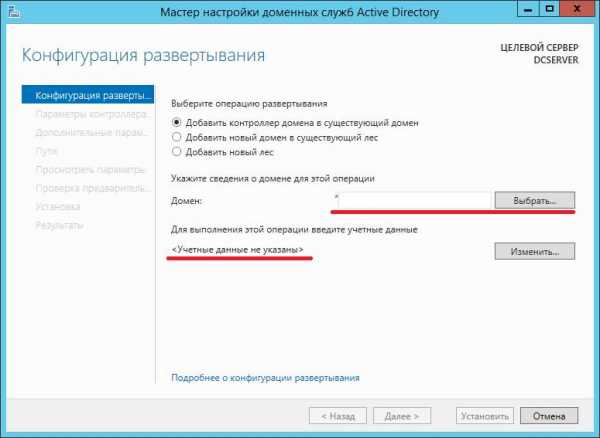

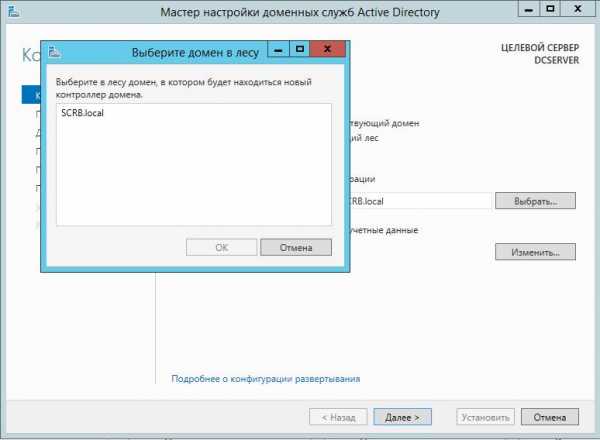

Откроется мастер настройки доменных служб Active Directory. При выборе операции развертывания отмечаем пункт: Добавить контроллер домена в существующий домен.

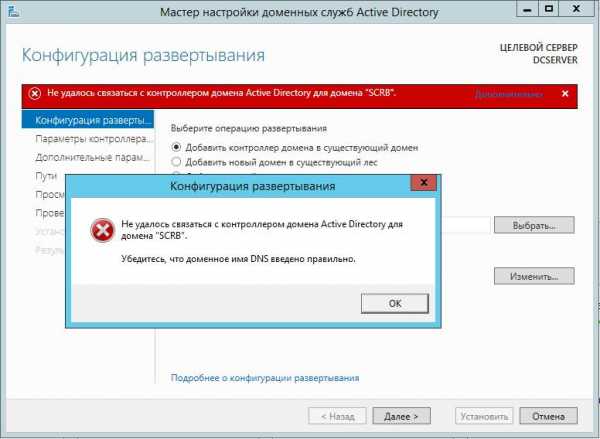

Вводим название нашего домена, учетные данные и получаем ошибку – Не удалось связаться с контроллером домена Active Directory для домена «SCRB». Убедитесь что доменное имя DNS введено правильно.

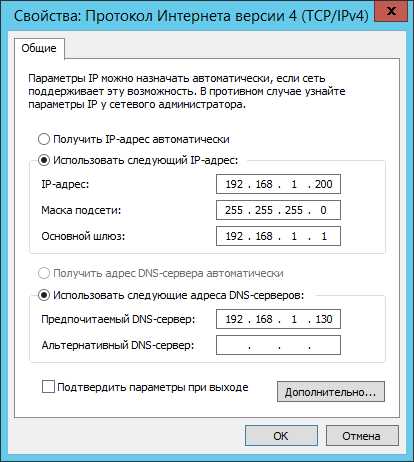

Переходим в настройки сети и в свойствах TCP/IP проверяем, какой введен DNS. DNS-ом должен быть IP-адрес действующего контроллера домена, у нас это 192.168.1.130 (было прописано что-то другое).

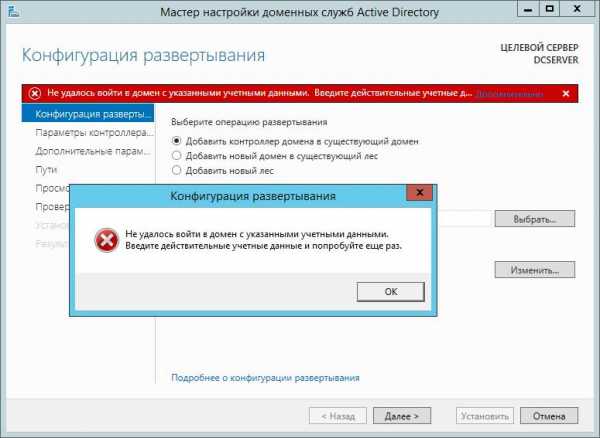

Снова пробуем указать сведения о существующем домене. На сей раз ошибка другой тематики – Не удалось войти в домен с указанными учетными данными. Введите действительные учетные данные и попробуйте еще раз.

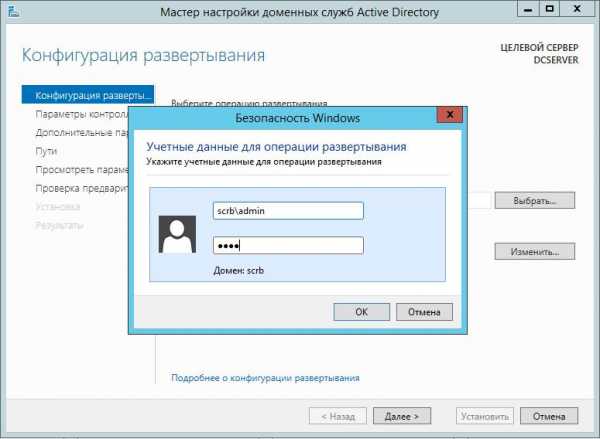

На самом деле я часто подсматриваю настройки на сайте первоисточника Microsoft. Насчет авторизации там написано, что нужно использовать учетную запись с правами администратора действующего домена.

Значит, применим эту учетную запись.

Когда все настройки введены правильно, при вводе домена можно нажать на кнопку «Выбрать» и наш действующий домен появится в списке. Выбираем его.

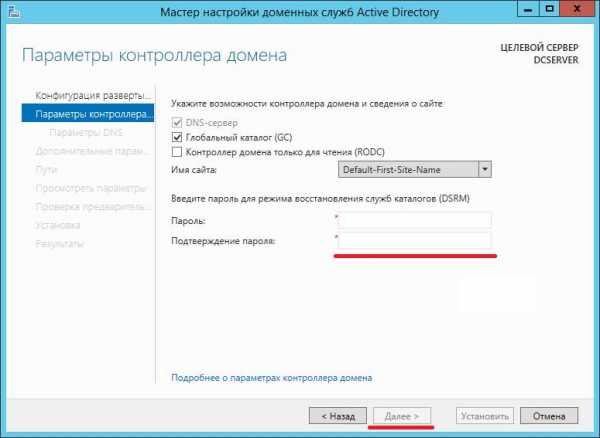

На следующем пункте вводим пароль из цифр и букв разного регистра>> Далее.

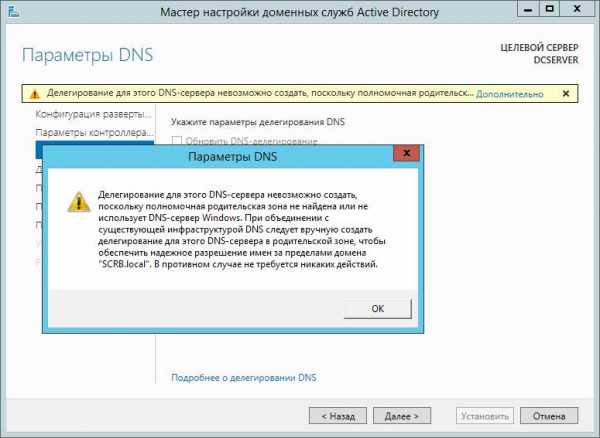

Следующим пунктом значатся параметры DNS. Оставляем их пока что без изменений. Жмем >> Далее.

Следующим пунктом значатся параметры DNS. Оставляем их пока что без изменений. Жмем >> Далее.

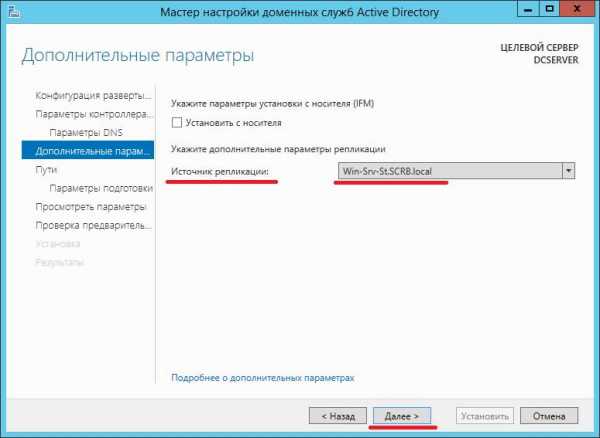

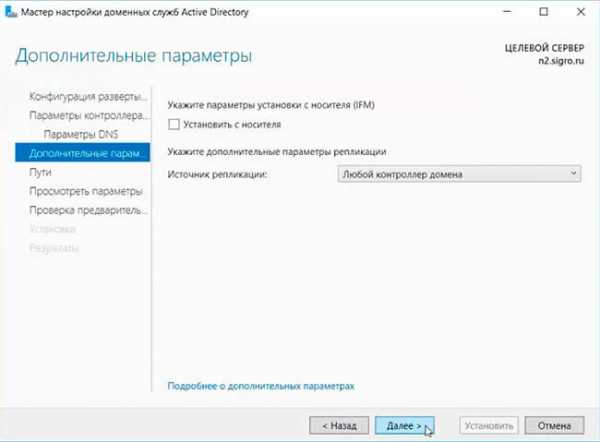

Указываем источник репликации – действующий контроллер домена. Репликация это восстановление (синхронизация) данных Active Directory одного контроллера домена на других. Когда работает репликация изменения в одном контроллере домена (допустим создание нового пользователя) через некоторое время переносятся и во все остальные.

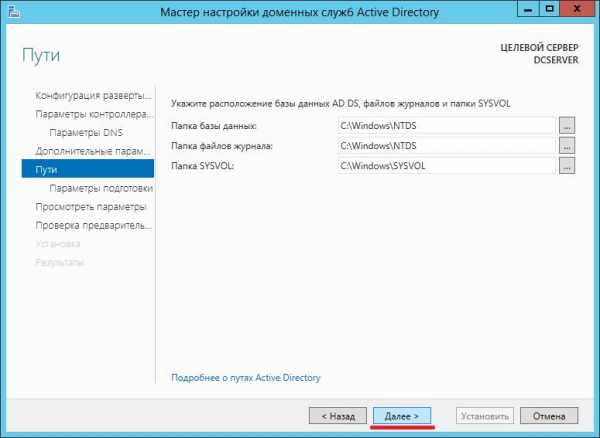

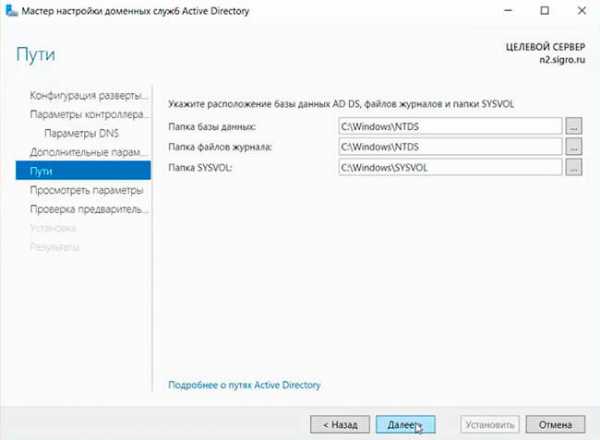

Расположение баз данных AD и файлов оставляем без изменения.

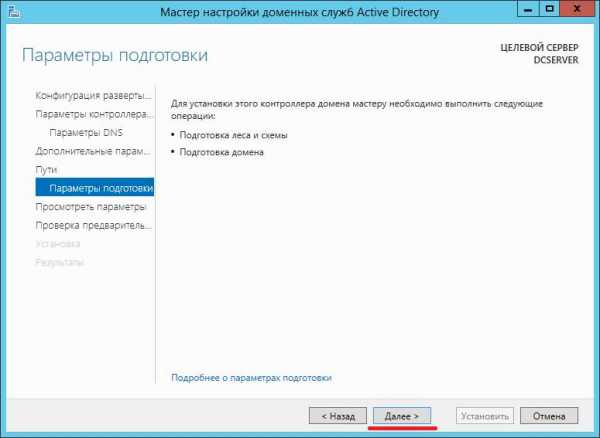

Параметры подготовки >> Далее.

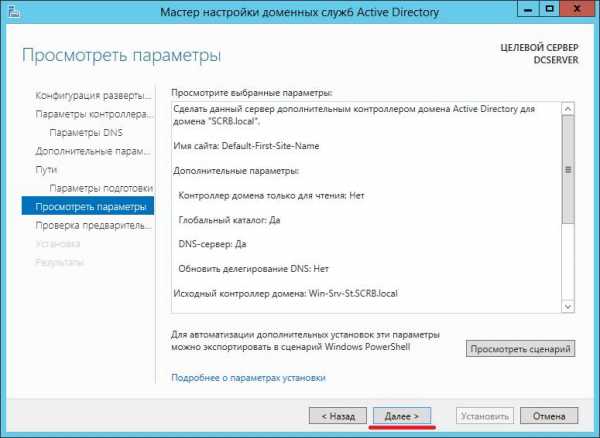

Предоставляется последний шанс проверить параметры. Проверяем, жмем – Далее. Начнется проверка предварительных требований.

Предоставляется последний шанс проверить параметры. Проверяем, жмем – Далее. Начнется проверка предварительных требований.

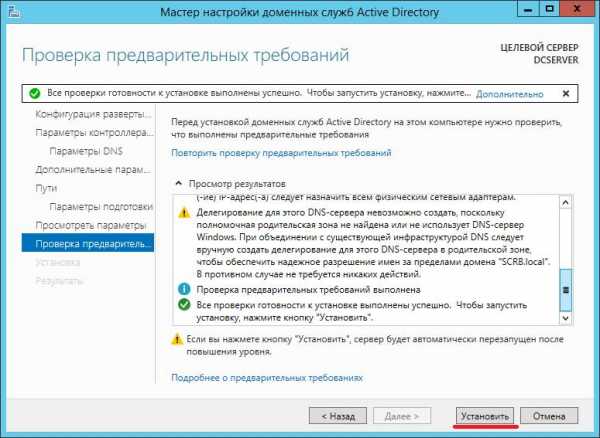

Нажимаем – Установить.

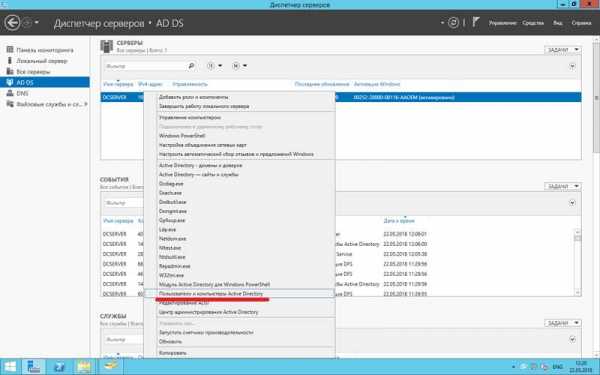

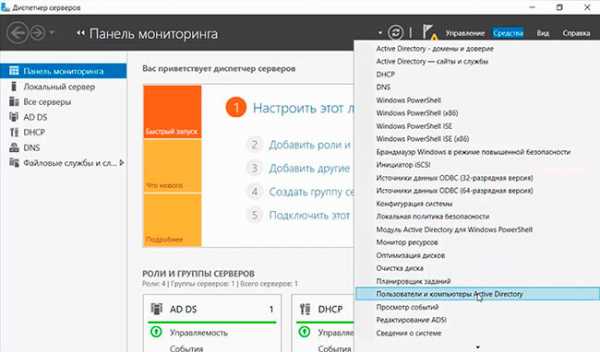

После установки и перезагрузки автоматически начнется репликация. Для того, чтоб в этом убедиться, переходим в Диспетчер серверов >> AD DS. Нажимаем правой кнопкой мыши на наш контроллер домена DCSERVER и выбираем пункт меню – Пользователи и компьютеры Active Directory.

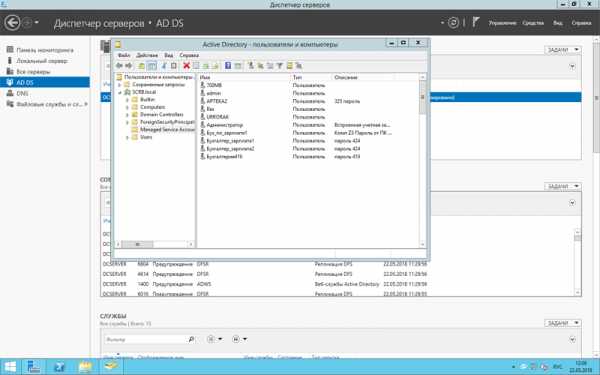

После установки и перезагрузки автоматически начнется репликация. Для того, чтоб в этом убедиться, переходим в Диспетчер серверов >> AD DS. Нажимаем правой кнопкой мыши на наш контроллер домена DCSERVER и выбираем пункт меню – Пользователи и компьютеры Active Directory.  Откроется оснастка и в директории Managed Service Accounts мы начинаем узнавать знакомых пользователей. Всего в домене у нас пока что около 70 пользователей. Все они со временем появились.

Откроется оснастка и в директории Managed Service Accounts мы начинаем узнавать знакомых пользователей. Всего в домене у нас пока что около 70 пользователей. Все они со временем появились.

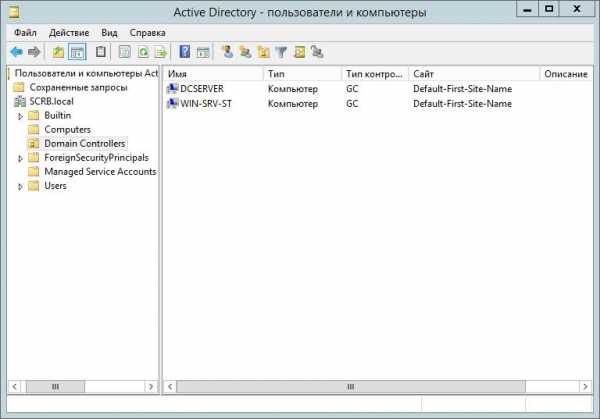

Если зайти в директорию контроллеров доменов, то можно увидеть что их теперь два.

Продолжение.

www.pc360.ru

Второй контроллер домена - Windows Server 2016

После того, как установлен и настроен основной контроллер домена, а также установлен и настроен DHCP-сервер, следует установить и настроить второй, дополнительный контроллер домена. Это необходимо для того, чтобы в случае потери связи или выхода из строя первого контроллера домена, добавочный контроллер домена смог обрабатывать запросы пользователей. Тогда работа в сети будет безостановочной, в случае проблем одного из контроллеров, второй будет выполнять все те же функции.

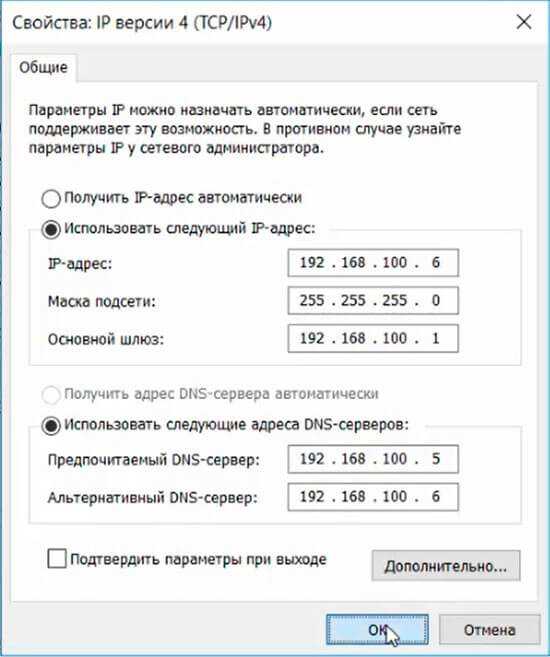

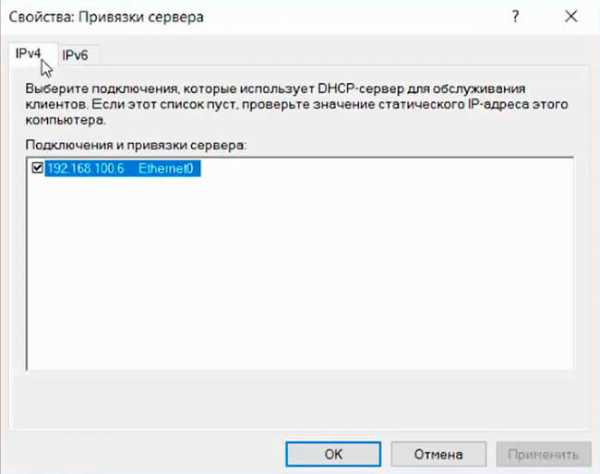

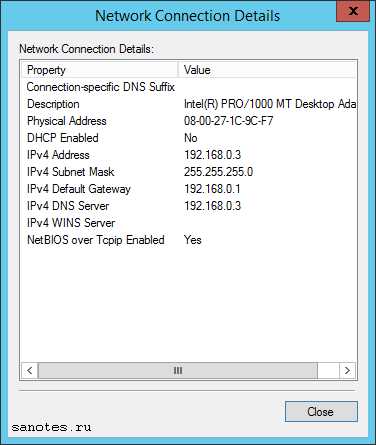

1. На первом контроллере домена открываем сетевые настройки первого сервера. Для этого в поле поиска набираем ncpa.cpl. Далее выбираем нужный сетевой интерфейс, правый клик - "Свойства - IP версии 4(TCP/IPv4). - Свойства". В поле альтернативный интерфейс, вписываем IP-адрес добавочного контроллера домена (в данном случае 192.168.100.6).

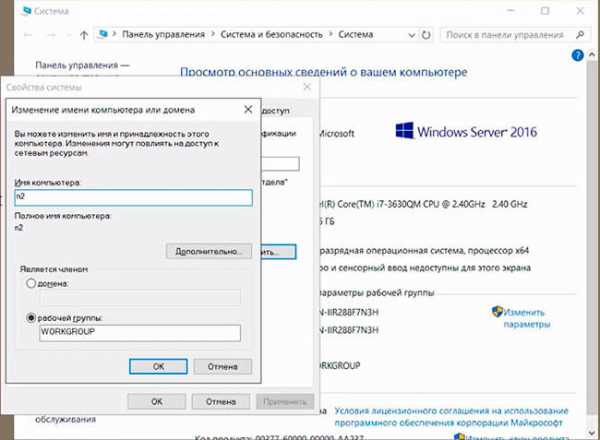

2. Затем переходим на второй сервер и задаём имя будущему серверу: "Этот компьютер - Свойства - Изменить параметры - Изменить". В поле "Имя компьютера" задаём имя серверу, далее "ОК". Потребуется перезагрузка компьютера, соглашаемся.

3. После перезагрузки переходим к настройке сетевого интерфейса. Для этого в поле поиск пишем ncpa.cpl. Выбираем нужный интерфейс, правый клик - "Свойства - IP версии 4(TCP/IPv4). - Свойства". В открывшемся окне заполняем поля:

- IP-адрес: IP-адрес сервера (например, 192.168.100.6)

- Маска подсети: например, 255.255.255.0 (маска 24 бит)

- Основной шлюз: например, 192.168.100.1

- Предпочитаемый DNS-сервер: IP-адрес первого сервера (например, 192.168.100.5)

- Альтернативный DNS-сервер: IP-адрес второго сервера (например, 192.168.100.6)

Затем нажимаем "ОК".

4. Добавляем в домен новый сервер. Для этого выбираем "Этот компьютер - Свойства - Изменить параметры - Изменить". Ставим чекбокс "Является членом домена" и вписываем имя домена. Затем "ОК".

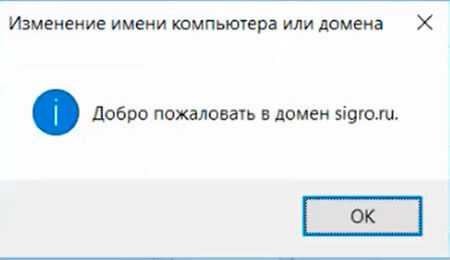

5. В диалоге "Изменение имени компьютера или домена" вводим имя пользователя домена с административными правами (пользователь должен иметь возможность добавлять компьютеры в домен), далее "ОК".

6. При успешной операции появится надпись "Добро пожаловать в домен...". Нажимаем "ОК".

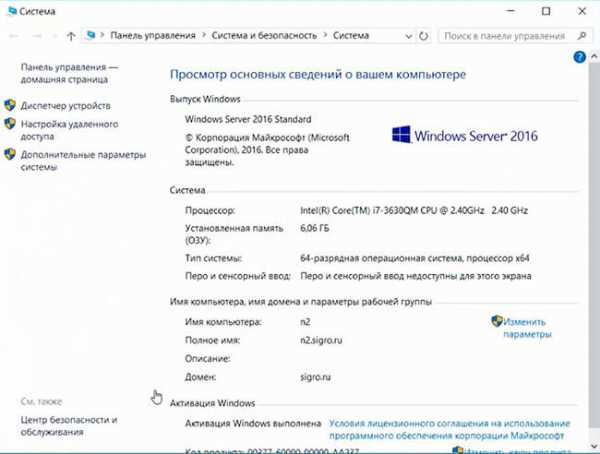

7. После перезагрузки компьютера в окне "Просмотр основных сведений о вашем компьютере" можно проверить напротив "Полное имя", что компьютер вошел в состав домена.

8. На этом подготовительный этап закончен, пора устанавливать необходимые роли на сервер. Для этого открываем "Диспетчер серверов" - "Добавить роли и компоненты". Необходимо установить DNS-сервер, Доменные службы Active Directory, DHCP-сервер.

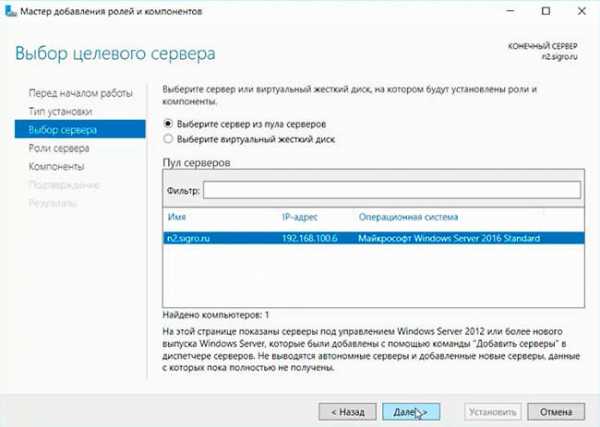

9. Читаем информацию в окне "Перед началом работы", нажимаем "Далее". В следующем окне "Выбор типа установки" оставляем чекбокс "Установка ролей или компонентов" по умолчанию, снова "Далее". Выбираем наш сервер из пула серверов, затем "Далее".

10. В окне "Выбор ролей сервера" выбираем DNS-сервер, Доменные службы Active Directory, DHCP-сервер. При добавлении роли будет появляться предупреждение, например "Добавить компоненты, необходимые для DHCP-сервер". Нажимаем "Добавить компоненты". После выбора нужных ролей нажимаем "Далее".

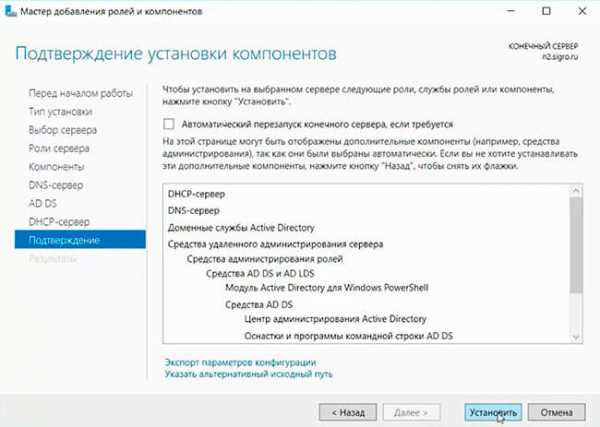

11. В новом окне "Выбор компонентов" игнорируем "Выберите один или несколько компонентов для установки на этом сервере", нажимаем Далее. В следующем окне "DHCP-сервер" читаем на что обратить внимание при установке DHCP-сервера, затем "Далее". В новом окне "Подтверждение установки" проверяем выбранные роли, нажимаем "Установить".

12. Появится окно с ходом установки выбранных компонентов. Данное окно можно закрыть, оно на процесс установки уже не влияет.

13. После того, как установятся выбранные компоненты, в "Диспетчер серверов" нажимаем значок предупреждения в виде восклицательного знака, выбираем "Повысить роль этого сервера до уровня контроллера домена".

14. Появится "Мастер настройки доменных служб Active Directory". В окне "Конфигурация развертывания" оставляем по умолчанию чекбокс "Добавить контроллер домена в существующий домен", проверяем название домена в поле "Домен". Напротив поля (текущий пользователь) нажимаем кнопку "Изменить".

15. Вводим логин и пароль пользователя в домене с административными правами. Нажимаем "ОК". Затем "Далее".

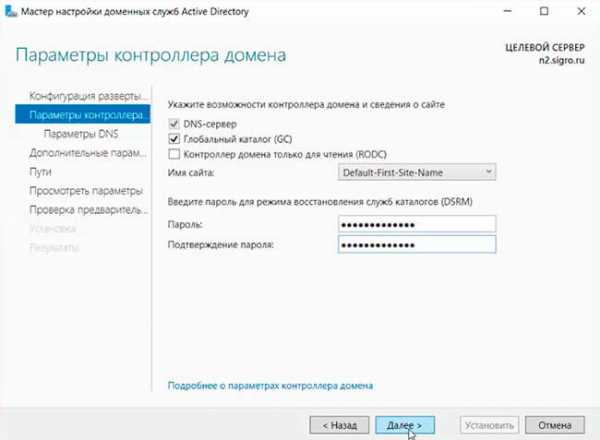

16. В окне "Параметры контроллера домена" вводим парль для режима восстановления служб каталогов (DSRM), снова "Далее".

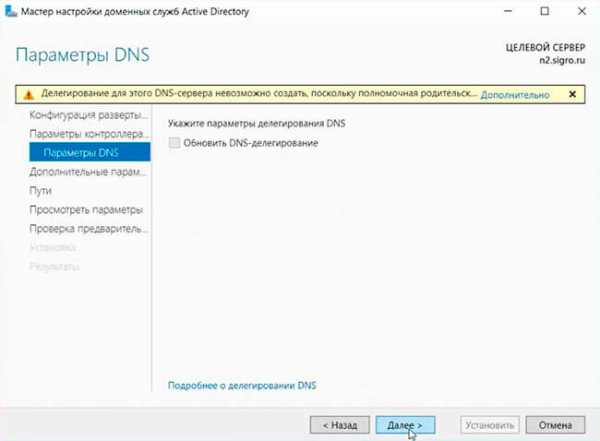

17. В окне "Параметры DNS" игнорируем предупреждение о том, что делегирование для этого DNS-сервера невозможно создать, поскольку полномочная родительская зона не найдена", просто жмем "Далее".

18. В окне "Дополнительные параметры" источник репликации оставляем "Любой контроллер домена", снова "Далее".

19. Расположение базы данных AD DS, файлов журналов и папки SYSVOL оставляем по умолчанию, нажимаем "Далее".

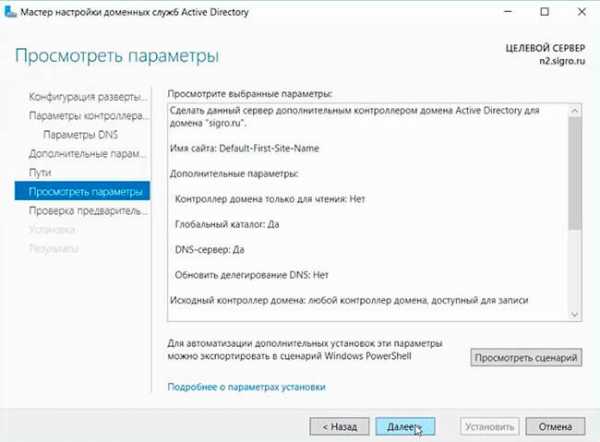

20. Просматриваем параметры, настроенные в "Мастер настройки доменных служб Active Directory", затем "Далее".

21. В окне "Проверка предварительных требований" проверяем, что появился зеленый чекбокс. Таким образом все проверки готовности к установке выполнены успешно. Нажимаем "Установить".

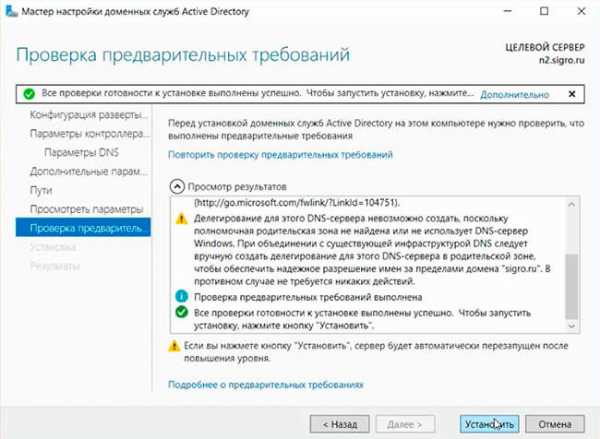

22. В следующем окне читаем, что "Этот сервер успешно настроен как контроллер домена". Читаем предупреждения, нажимаем "Закрыть".

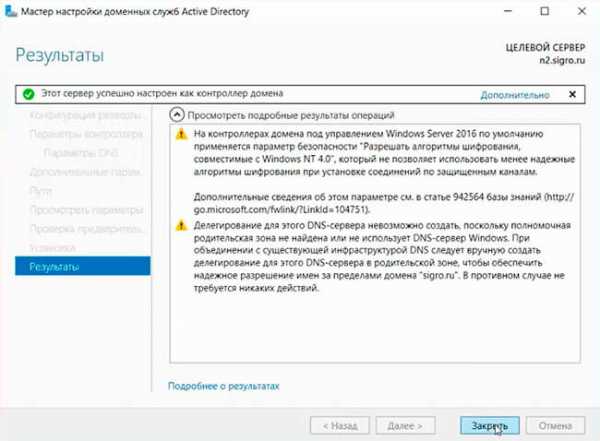

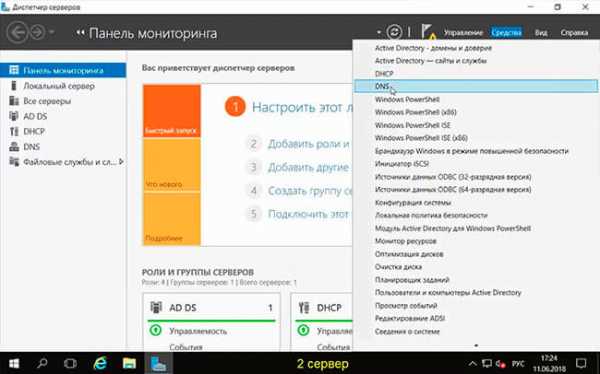

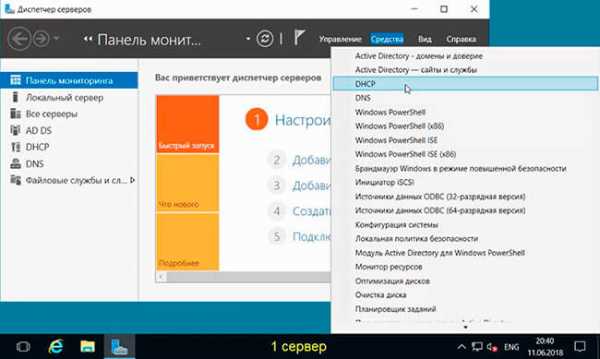

23. Пришло время проверить работоспособность Доменных служб Active Directory и DNS-сервера. Для этого открываем "Диспетчер серверов".

24. Выбираем "Средства" - "Пользователи и компьютеры Active Directory".

25. Открываем наш домен и раскрываем подразделение "Domain Controllers". В окне напротив проверяем наличие второго сервера как контроллера домена.

26. Далее в "Диспетчер серверов" выбираем "Средства" - "DNS".

27. Проверяем наличие IP-адреса второго сервера в зоне прямого и в зоне обратного просмотра.

28. Затем выбираем "Active Directory - сайты и службы".

29. Раскрываем дерево "Active Directory - сайты". Проверяем наличие второго контроллера домена напротив "Servers".

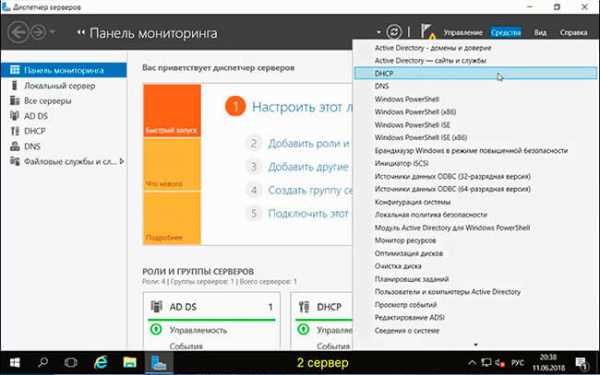

30. Пришло время настроить DHCP-сервер. Для этого на втором сервере выбираем в "Диспетчер серверов" - "Средства" - "DHCP".

31. Выбираем добавочный сервер, правой клавишей мыши - "Добавить или удалить привязки".

32. Проверяем настройку сетевого интерфейса, через который будут обслуживать DHCP-клиенты на втором сервере.

33. Объединяем два DHCP-сервера. Конфигурация высокой доступности, режим балансировка высокой нагрузки. Распределяем нагрузку на сервера 50x50. Для настройки на первом сервере, где установлен и настроен DHCP-сервер, выбираем "Диспетчер серверов" - "Средства" - "DHCP".

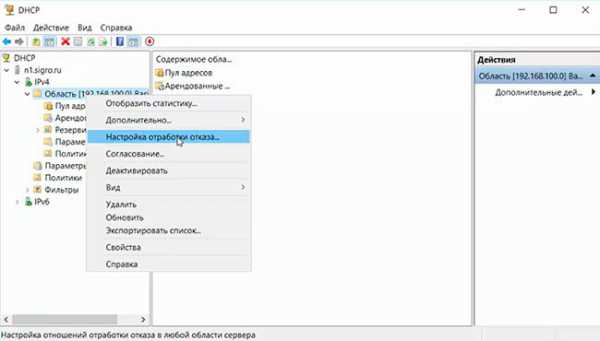

34. Правый клик на созданную в DHCP-сервере область, далее "Настройка отработки отказа...".

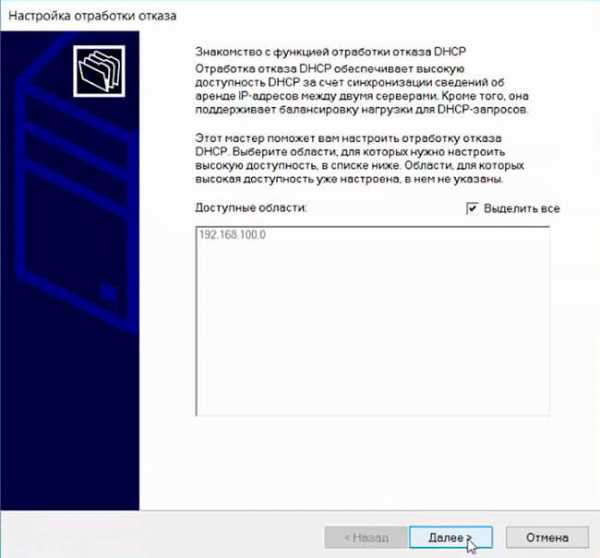

35. Появится мастер "Настройка отработки отказа", затем "Далее".

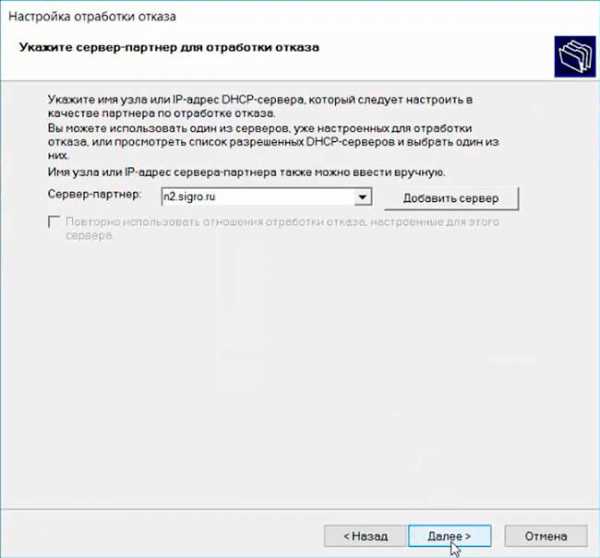

36. Указываем сервер-партнер для отработки отказа. Для этого в поле "Сервер партнер" с помощью кнопки "Добавить сервер" добавляем второй (дополнительный) сервер, на котором развернута роль DHCP-сервер. Затем нажимаем "Далее".

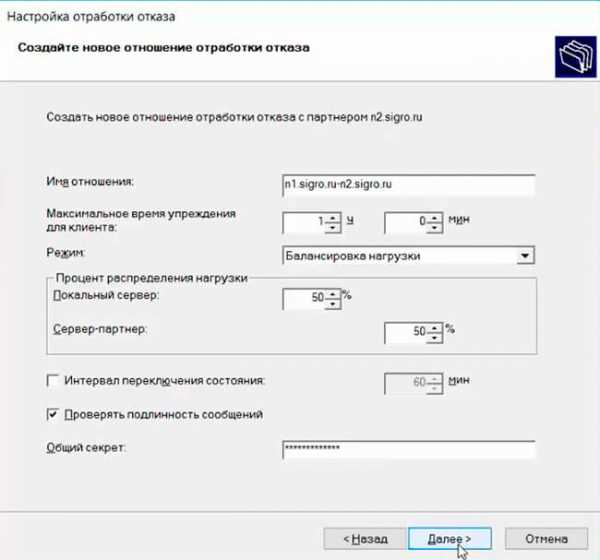

37. В поле "Общий секрет" вписываем пароль. Остальные настройки можно оставить по умолчанию, в том числе процент распределения нагрузки Локальный сервер - Сервер партнер - 50% на 50%. Снова "Далее".

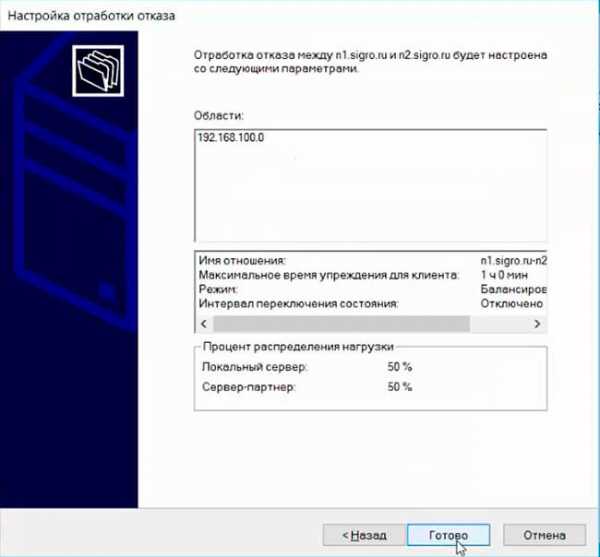

38. Проверяем параметры настройки отработки отказа между первым сервером и дополнительным сервером. Нажимаем "Готово".

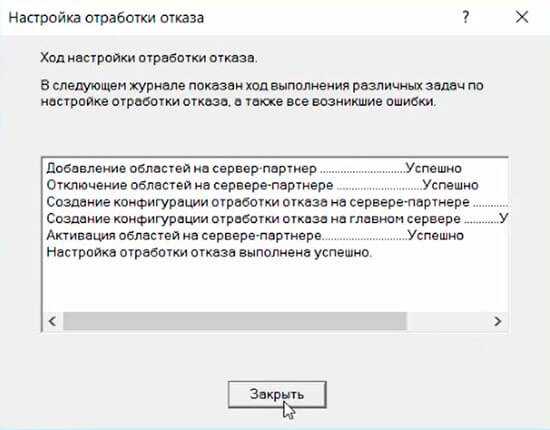

39. Смотрим в ходе настройки отработки отказа, чтобы все было "Успешно" и закрываем мастер.

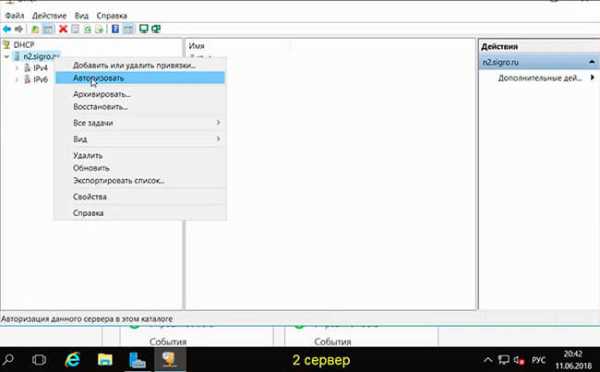

40. Открываем второй сервер. "Диспетчер серверов" - "Средства" - "Авторизовать".

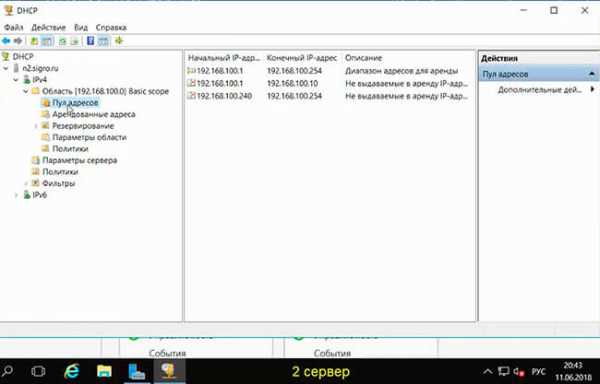

41. Проверяем "Пул адресов". Будет произведена синхронизация DHCP-серверов.

На этом процесс установки и настройки Active Directory, DHCP, DNS закончен. Посмотреть, что и как делать, можно здесь:

Читайте также:

Установка DNS и Active Directory - Windows Server 2016

Установка и настройка DHCP - Windows Server 2016

Ввод компьютера в домен - Windows Server 2016

Создание и удаление пользователя, восстановление из корзины - Windows Server 2016

Переименование учётной записи администратора домена - Windows Server 2016

bigro.ru

Первый контроллер домена в лесу, на базе Windows 2012 R2. Настройка служб AD DS, DNS, DHCP

В данной заметке, подробно рассмотрим процесс внедрения первого контроллера домена на предприятии. А всего их будет три:

1) Основной контроллер домена, ОС — Windows Server 2012 R2 with GUI, сетевое имя: dc1.

2) Дополнительный контроллер домена (на случай выхода из строя основного), ОС — Windows Server 2012 R2 Core, сетевое имя: dc2.

3) Контроллер домена только для чтения (RODC), находящийся в филиале компании за vpn-каналом, ОС — Windows Server 2012 R2 Core, сетевое имя: dc3.

Данное руководство подойдет для внедрения доменной структуры в небольшой компании и пригодится начинающим администраторам Windows.

Шаг 1: Установка первого контроллера домена. Подготовка.

Перед запуском мастера ролей, серверу необходимо задать сетевое имя и настроить ip-адрес. Сетевое имя — dc1. Настройки TCP/IP укажем как на скриншоте ниже.

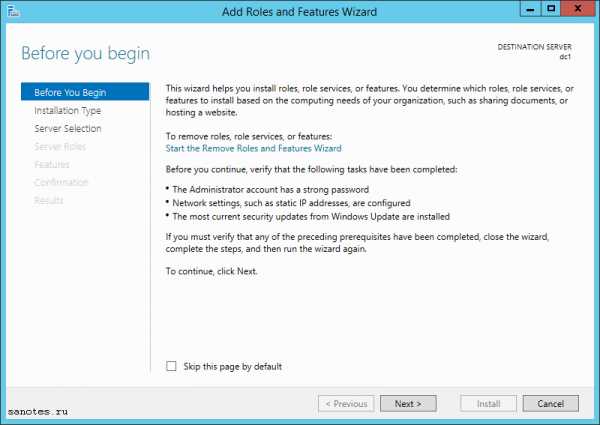

Запускаем диспетчер сервера — Server Manager -> Dashboard -> Configure this local server -> Add Role and Features Wizard. На первом экране мастер нам сообщает, что перед тем как продолжить, должен быть установлен сложный пароль администратора, в настройках сети указан статический ip-адрес, установлены последние обновления. Если все это сделано, то нажимаем Next.

Запускаем диспетчер сервера — Server Manager -> Dashboard -> Configure this local server -> Add Role and Features Wizard. На первом экране мастер нам сообщает, что перед тем как продолжить, должен быть установлен сложный пароль администратора, в настройках сети указан статический ip-адрес, установлены последние обновления. Если все это сделано, то нажимаем Next.

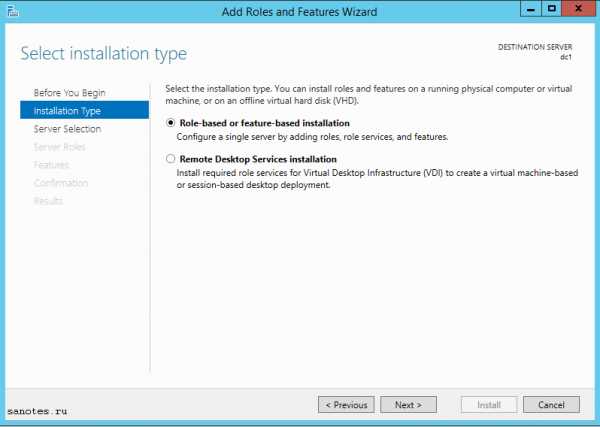

На следующем экране, выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен исключительно для установки роли удаленных рабочих столов.

На следующем экране, выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен исключительно для установки роли удаленных рабочих столов.

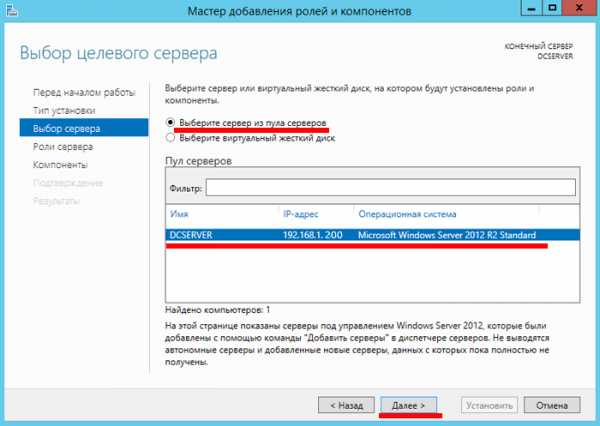

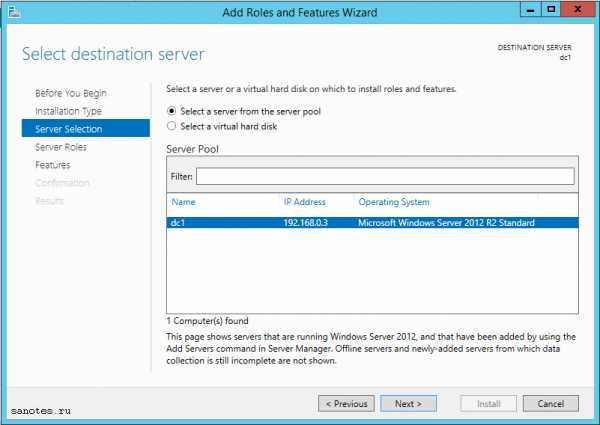

На экране Select Destination server диспетчер предлагает нам, выбрать сервер из пула или расположенный на VHD-диске. Поскольку у нас пока только один локальный сервер, то нажимаем Next.

На экране Select Destination server диспетчер предлагает нам, выбрать сервер из пула или расположенный на VHD-диске. Поскольку у нас пока только один локальный сервер, то нажимаем Next.

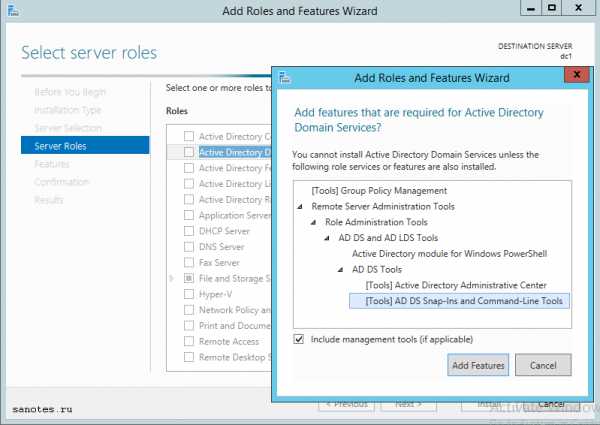

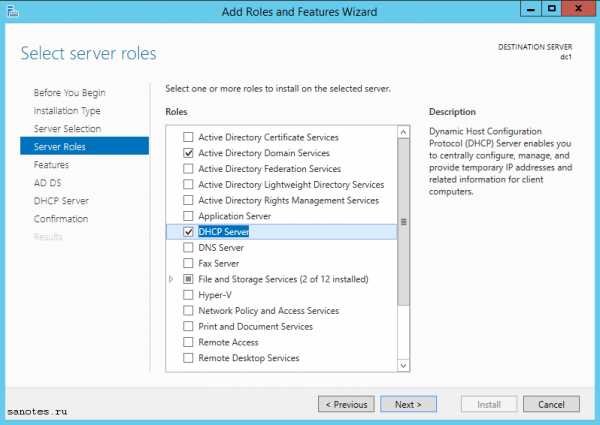

Выбираем Active Directory Domain Services (Доменные службы Active Directory), после чего появится окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features и затем Next.

Выбираем Active Directory Domain Services (Доменные службы Active Directory), после чего появится окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features и затем Next.

Обычно, на серверах с AD DS имеет смысл, параллельно разворачивать DHCP Server, поэтому отмечаем его для установки так же. Соглашаемся с установкой компонент. Нажимаем Next.

Обычно, на серверах с AD DS имеет смысл, параллельно разворачивать DHCP Server, поэтому отмечаем его для установки так же. Соглашаемся с установкой компонент. Нажимаем Next.

На экране Features предлагается выбрать дополнительные компоненты. На контроллере домена ничего экстраординарного обычно не требуется, поэтому нажимаем Next.

На экране Features предлагается выбрать дополнительные компоненты. На контроллере домена ничего экстраординарного обычно не требуется, поэтому нажимаем Next.

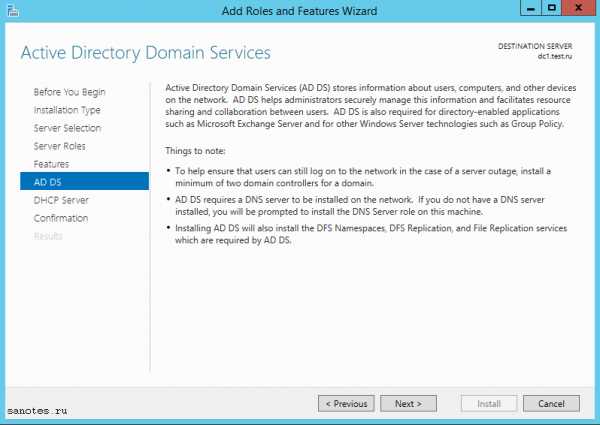

На завершающих этапах подготовки к установке, на вкладке AD DS, мастер даст нам некоторые пояснения, а именно, в случае, если основной контроллер будет не доступен, то рекомендуется в одном домене держать как минимум два контроллера.

На завершающих этапах подготовки к установке, на вкладке AD DS, мастер даст нам некоторые пояснения, а именно, в случае, если основной контроллер будет не доступен, то рекомендуется в одном домене держать как минимум два контроллера.

Службы Active Directory Domain Services требуют установленного в сети DNS-сервера. В случае если он не установлен, то роль DNS Server будет предложена для установки.

Так же, службы Active Directory Domain Services требуют установки дополнительных служб пространства имен, файловой и DFS репликации (DFS Namespace, DFS Replication, File Replication). Нажимаем Next.

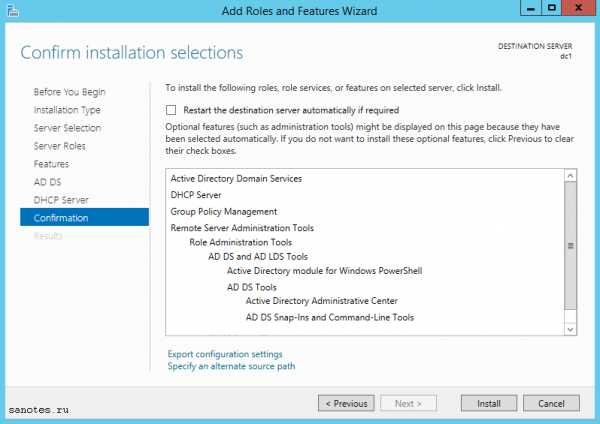

На последнем экране Confirm installation selection (Подтверждение устанавливаемых компонентов), можно экспортировать конфигурацию в xml-фаил, который поможет быстро установить еще один сервер с идентичными настройками. Для этого потребуется на новом сервере, используя PowerShell, ввести следующую команду:

На последнем экране Confirm installation selection (Подтверждение устанавливаемых компонентов), можно экспортировать конфигурацию в xml-фаил, который поможет быстро установить еще один сервер с идентичными настройками. Для этого потребуется на новом сервере, используя PowerShell, ввести следующую команду:

или если требуется задать новое имя серверу, набираем:

Install-WindowsFeature –ConfigurationFilePath D:\ConfigurationFiles\ADCSConfigFile.xml -ComputerName $servernameВ конце нажимаем Install. Дожидаемся окончания процесса установки.

Шаг 2: Установка первого контроллера домена. Настройка служб Active Directory, DNS, DHCP.

Шаг 2: Установка первого контроллера домена. Настройка служб Active Directory, DNS, DHCP.

Теперь нажимаем на значок треугольника с восклицательным знаком и выбираем сначала Promote this server to domain controller (Повысить этот сервер до контроллера домена). Позже запустим процесс развертывания DHCP-сервера.

Запустится мастер Active Directory Domain Services Configuration Wizard (Мастер конфигурации доменных служб Active Directory). Доступно, три варианта развертывания, если:

Запустится мастер Active Directory Domain Services Configuration Wizard (Мастер конфигурации доменных служб Active Directory). Доступно, три варианта развертывания, если:

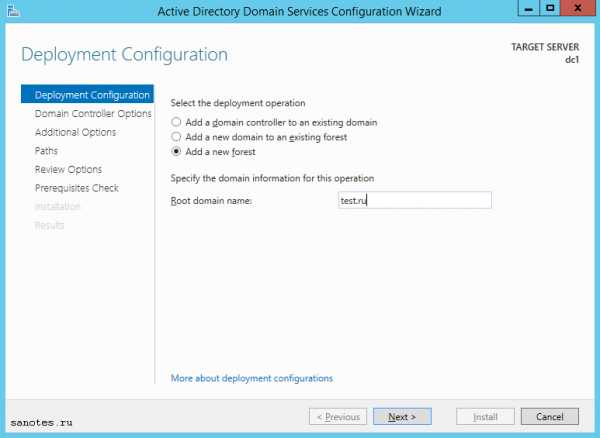

Add New Forest — создать новый корневой домен в новом лесу. Используется для новой «чистой» установки Active Directory; (например ‘test.ru’)

Add a new domain to an existing forest — добавить новый домен в существующем лесу, возможные варианты: Tree Domain — корневой домен нового дерева в существующем лесу (например ‘test2.ru’ параллельно с ‘test.ru’) или Child Domain — дочерний домен в существующем лесу (например ‘corp.test.ru’)

Add a domain controller to an existing domain — добавить дополнительный контроллер домена в существующем домене, используется для резервного или филиального домена.

Выбираем вариант Add New Forest, задаем корневое имя домена, нажимаем Next.

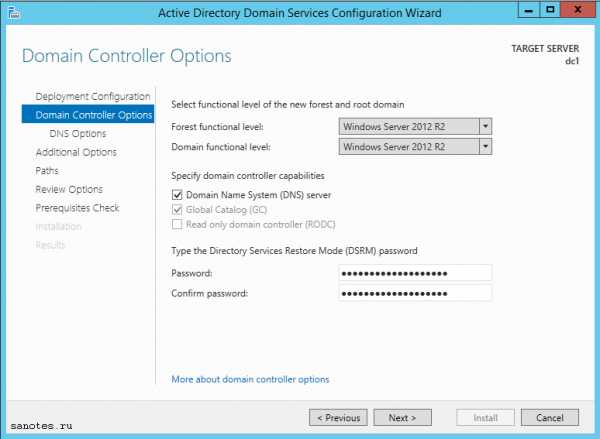

На следующей вкладке можно задать функциональный уровень домена и леса (по умолчанию 2012R2), снять или отметить для установки DNS Server, и задать пароль для режима восстановления службы каталогов (DSRM). Укажем только пароль для DSRM и нажмем Далее.

На следующей вкладке можно задать функциональный уровень домена и леса (по умолчанию 2012R2), снять или отметить для установки DNS Server, и задать пароль для режима восстановления службы каталогов (DSRM). Укажем только пароль для DSRM и нажмем Далее.

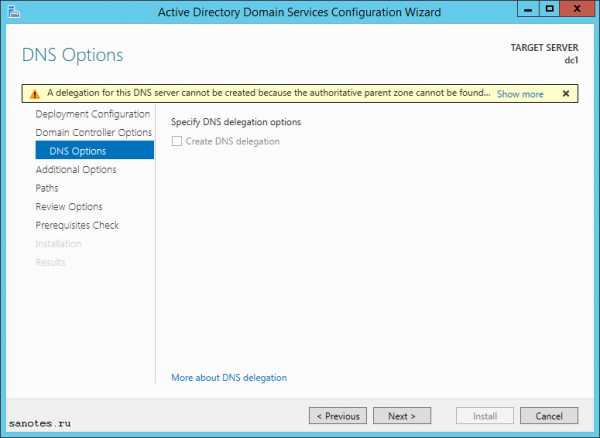

На следующем шаге DNS Options мастер ругнется, на то, что делегирование для этого DNS-сервера создано не было, потому что не найдена дочерняя зона или запущенный DNS-сервер. Что не удивительно, т.к. роль DNS Server у нас создается в процессе. Нажимаем Next.

На следующем шаге DNS Options мастер ругнется, на то, что делегирование для этого DNS-сервера создано не было, потому что не найдена дочерняя зона или запущенный DNS-сервер. Что не удивительно, т.к. роль DNS Server у нас создается в процессе. Нажимаем Next.

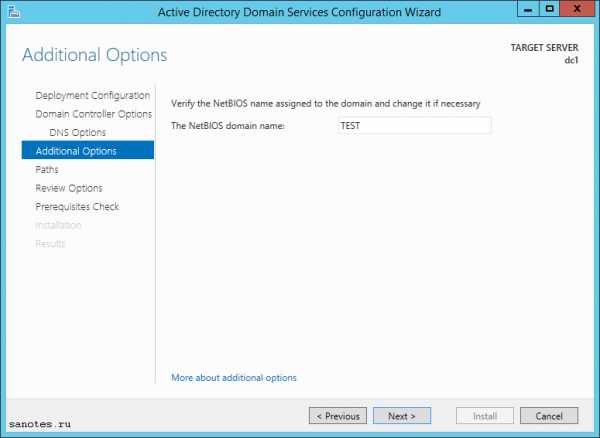

Далее в Addional Optional соглашаемся с NetBIOS именем, которое предлагает нам система, жмем Next.

Далее в Addional Optional соглашаемся с NetBIOS именем, которое предлагает нам система, жмем Next.

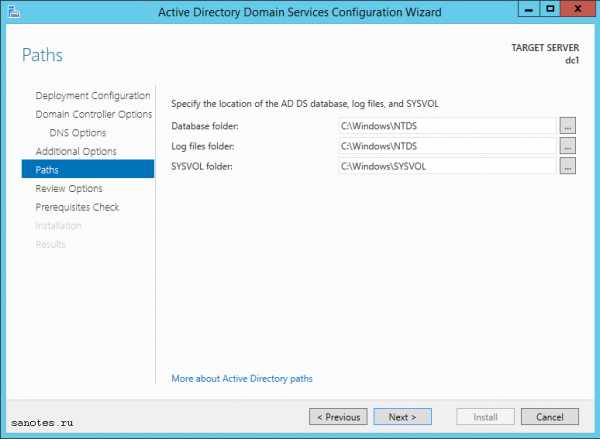

В разделе Paths можно изменить путь к каталогам баз данных, файлам журнала и к SYSVOL. Оставляем по умолчанию, нажимаем Next.

В разделе Paths можно изменить путь к каталогам баз данных, файлам журнала и к SYSVOL. Оставляем по умолчанию, нажимаем Next.

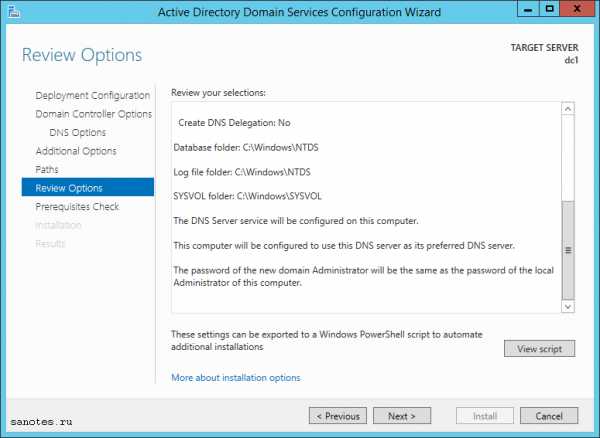

На следующем этапе Review Options отображается сводная информация по настройке. Кнопка View Script, позволяет посмотреть Powershell скрипт, при помощи которого, в будущем можно будет произвести настройку доменных служб Active Directory. Нажимаем Next.

На следующем этапе Review Options отображается сводная информация по настройке. Кнопка View Script, позволяет посмотреть Powershell скрипт, при помощи которого, в будущем можно будет произвести настройку доменных служб Active Directory. Нажимаем Next.

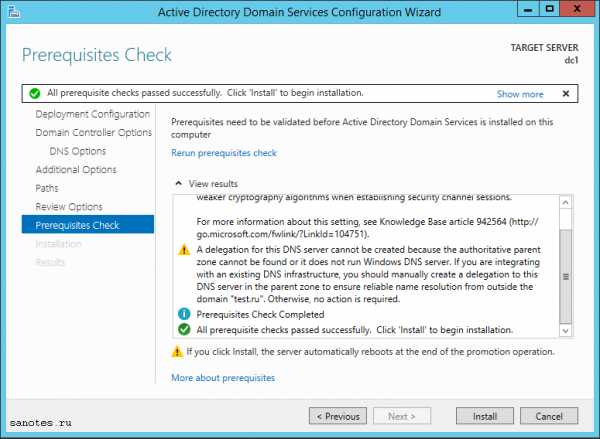

И наконец, на последнем этапе предварительных проверок, если видим надпись: «All prerequisite checks are passed successfully. Click «install» to begin installation.» (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.), то нажимаем Install, дожидаемся окончания процесса установки.

И наконец, на последнем этапе предварительных проверок, если видим надпись: «All prerequisite checks are passed successfully. Click «install» to begin installation.» (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.), то нажимаем Install, дожидаемся окончания процесса установки.

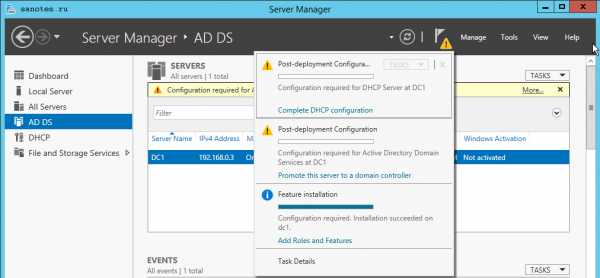

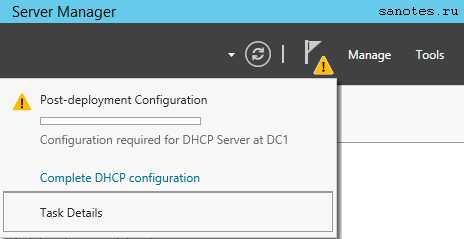

После перезагрузки, снова заходим в Server Manager -> Dashboard и запускаем пиктограмму треугольника с восклицательным знаком и выбираем там Complete DHCP Configuration (Завершение конфигурации DHCP).

После перезагрузки, снова заходим в Server Manager -> Dashboard и запускаем пиктограмму треугольника с восклицательным знаком и выбираем там Complete DHCP Configuration (Завершение конфигурации DHCP).

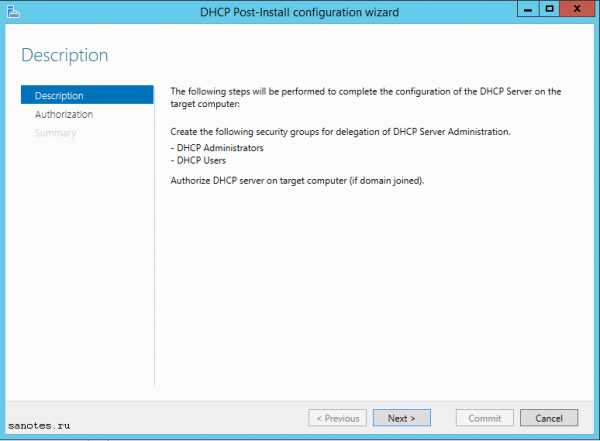

Запустится мастер по конфигурированию DHCP, который нам сообщит, что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

Запустится мастер по конфигурированию DHCP, который нам сообщит, что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

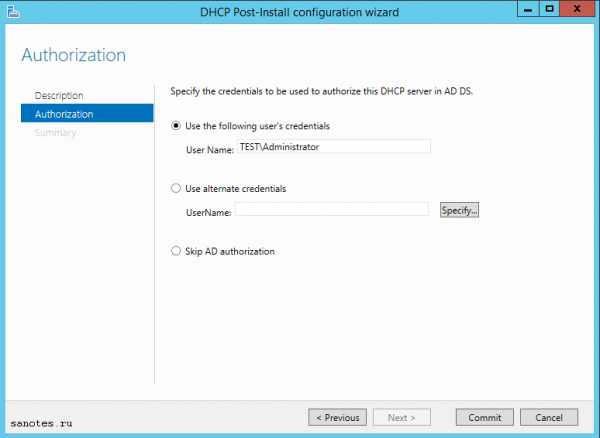

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

Если видим, что Create Security Group — Done и Authorizing DHCP Server — Done, то процесс завершился успешно, нажимаем Close.

Если видим, что Create Security Group — Done и Authorizing DHCP Server — Done, то процесс завершился успешно, нажимаем Close.

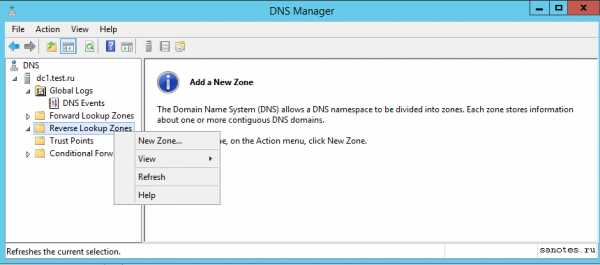

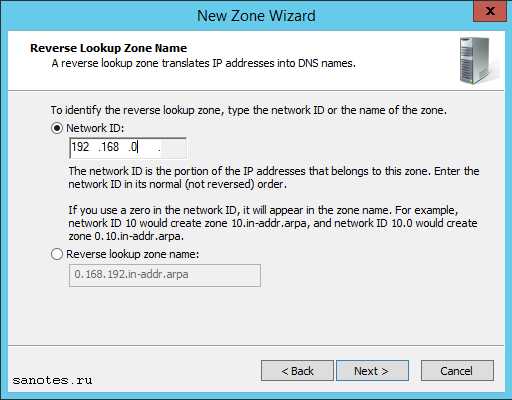

Теперь создадим обратную зону в DNS. Обратная зона, позволяет выполнить разрешение FQDN-имен хостов по их IP-адресам. В процессе добавления ролей AD и DNS по умолчанию не создаются, поскольку предполагается, что в сети может существовать другой DNS-сервер, контролирующий обратную зону. Поэтому создадим ее сами, для этого переходим в диспетчер DNS (DNS Manager), на вкладку Reverse Lookup Zones, кликаем правой кнопкой и выбираем New Zone.

Запустится мастер DNS-зоны. Соглашаемся с параметрами по умолчанию, а именно нам предлагается создать основную зону которая будет хранится на этом сервере (Primary Zone) и будет интегрирована в Active Directory (Store the zone in Active Directory..). Нажимаем Next.

Запустится мастер DNS-зоны. Соглашаемся с параметрами по умолчанию, а именно нам предлагается создать основную зону которая будет хранится на этом сервере (Primary Zone) и будет интегрирована в Active Directory (Store the zone in Active Directory..). Нажимаем Next.

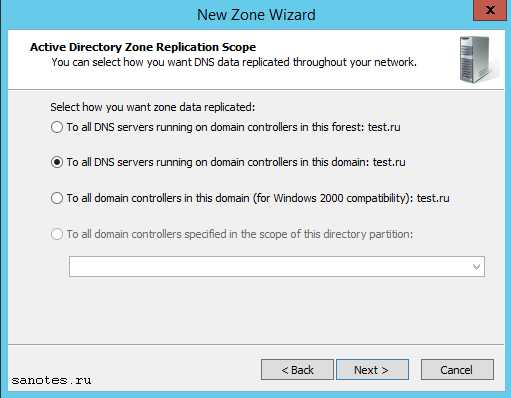

На следующем экране, предлагается выбрать как зона будет реплицироваться, обмениваться данными с другими зонами расположенными на контроллерах и DNS-серверах. Возможны следующие варианты:

Для всех DNS-серверов расположенных на контроллере домена в этом лесу (То all DNS servers running on domain controllers in this forest). Репликации во всем лесу Active Directory включая все деревья доменов.

Для всех DNS-серверов расположенных на контроллере домена в этом домене (То all DNS servers running on domain controllers in this domain). Репликация внутри текущего домена и его дочерних доменов.

Для всех контроллеров домена в этом домене (То all domain controllers in this domain). Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.

На все контроллеры домена в указанном разделе каталога приложений (To all domain controllers specified in the scope of this directory partition). Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога. Подробнее.

Выбираем вариант по умолчанию, нажимаем Next. Затем выбираем протокол по умолчанию IPv4 и снова жмем Next.

Выбираем вариант по умолчанию, нажимаем Next. Затем выбираем протокол по умолчанию IPv4 и снова жмем Next.

На следующем экране зададим идентификатор сети (Network ID). В нашем случае 192.168.0. В поле Reverse Lookup Zone Name увидим как автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

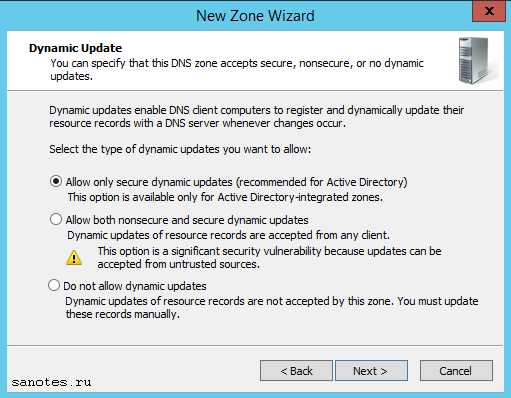

На экране Dynamic Update (динамические обновления), выберем один из трех возможных вариантов динамического обновления.

На экране Dynamic Update (динамические обновления), выберем один из трех возможных вариантов динамического обновления.

Разрешить только безопасные динамические обновления (Allow Only Secure Dynamic Updates). Это опция доступна, только если зона интегрирована в Active Directory.

Разрешить любые, безопасные и не безопасные динамические обновления (Allow Both Nonsecure And Secure Dynamic Updates). Данный переключатель, позволяет любому клиенту обновлять его записи ресурса в DNS при наличии изменений.

Запретить динамические обновления (Do Not Allow Dynamic Updates). Это опция отключает динамические обновления DNS. Ее следует использовать только при отсутствии интеграции зоны с Active Directory.

Выбираем первый вариант, нажимаем Next и завершаем настройку нажатием Finish.

Выбираем первый вариант, нажимаем Next и завершаем настройку нажатием Finish.

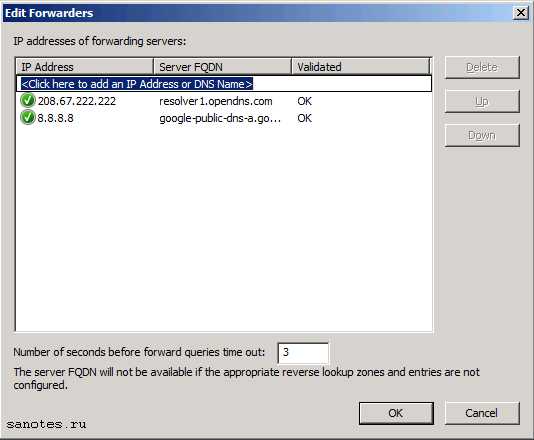

Еще одна полезная опция, которая обычно настраивается в DNS — это серверы пересылки или Forwarders, основное предназначение которых кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет, например тот что находится у провайдера. Например мы хотим, что бы локальные компьютеры в нашей доменной сети, в сетевых настройках у которых прописан DNS-сервер (192.168.0.3) смогли получить доступ в интернет, необходимо что бы наш локальный dns-сервер был настроен на разрешение dns-запросов вышестоящего сервера. Для настройки серверов пересылки (Forwarders) переходим в консоль менеджера DNS. Затем в свойствах сервера переходим на вкладку Forwarders и нажимаем там Edit.

Укажем как минимум один IP-адрес. Желательно несколько. Нажимаем ОК.

Укажем как минимум один IP-адрес. Желательно несколько. Нажимаем ОК.

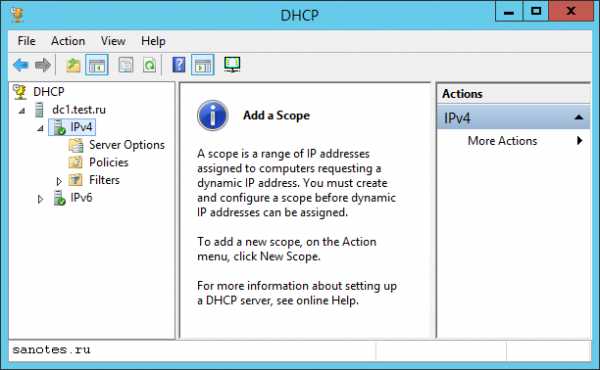

Теперь настроим службу DHCP. Запускаем оснастку.

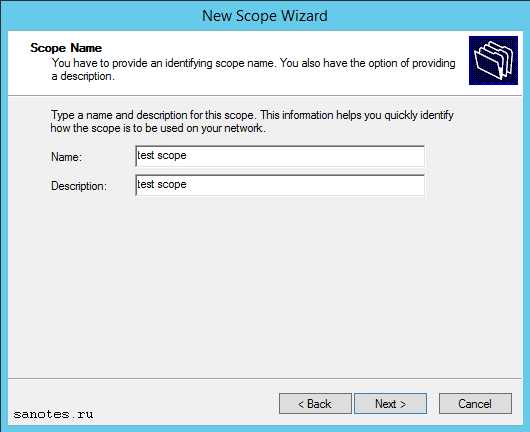

Сперва зададим полный рабочий диапазон адресов из которого будут браться адреса для выдачи клиентам. Выбираем Action\New Scope. Запустится мастер добавления области. Зададим имя области.

Сперва зададим полный рабочий диапазон адресов из которого будут браться адреса для выдачи клиентам. Выбираем Action\New Scope. Запустится мастер добавления области. Зададим имя области.

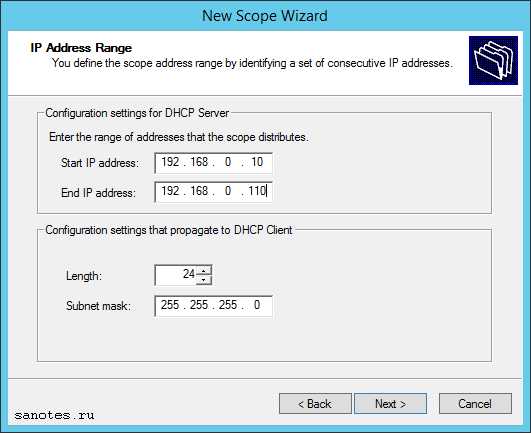

Далее укажем начальный и конечный адрес диапазона сети.

Далее укажем начальный и конечный адрес диапазона сети.

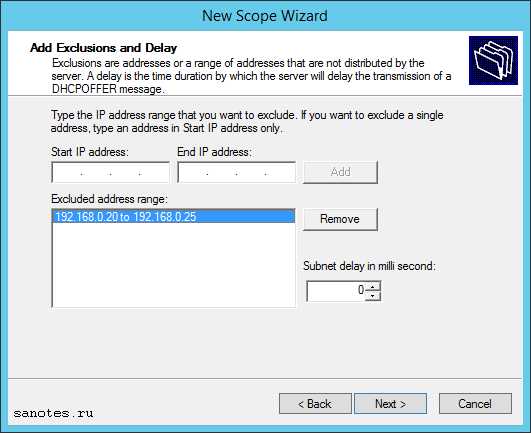

Далее добавим адреса которые мы хотим исключить из выдачи клиентам. Жмем Далее.

Далее добавим адреса которые мы хотим исключить из выдачи клиентам. Жмем Далее.

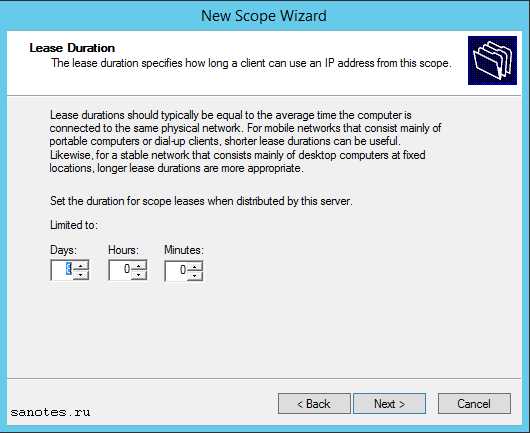

На экране Lease Duration укажем отличное от по умолчанию время аренды, если требуется. Жмем Далее.

На экране Lease Duration укажем отличное от по умолчанию время аренды, если требуется. Жмем Далее.

Затем согласимся, что хотим настроить опции DHCP: Yes, I want to configure these option now.

Затем согласимся, что хотим настроить опции DHCP: Yes, I want to configure these option now.

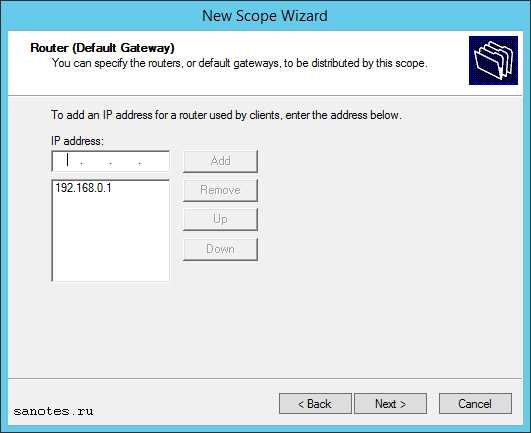

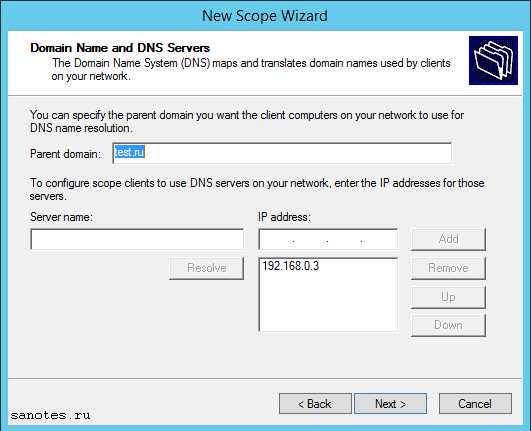

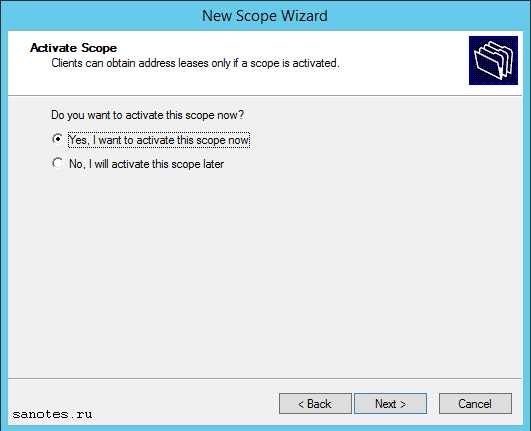

Последовательно укажем шлюз, доменное имя, адреса DNS, WINS пропускаем и в конце соглашаемся с активацией области нажатием: Yes, I want to activate this scope now. Finish.

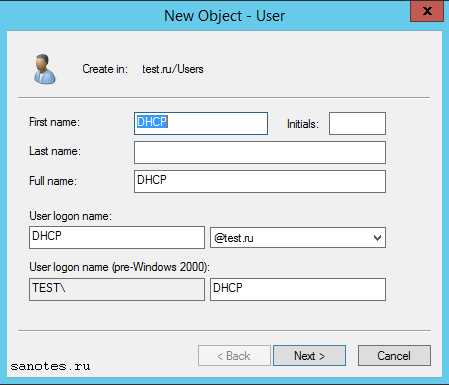

Для безопасной работы службы DHCP, требуется настроить специальную учетную запись для динамического обновления записей DNS. Это необходимо сделать, с одной стороны для того что бы предотвратить динамическую регистрацию клиентов в DNS при помощи административной учетной записи домена и возможного злоупотребления ею, с другой стороны в случае резервирования службы DHCP и сбоя основного сервера, можно будет перенести резервную копию зоны на второй сервер, а для этого потребуется учетная запись первого сервера. Для выполнения этих условий, в оснастке Active Directory Users and Computers создадим учетную запись с именем dhcp и назначим бессрочный пароль, выбрав параметр: Password Never Expires.

Для безопасной работы службы DHCP, требуется настроить специальную учетную запись для динамического обновления записей DNS. Это необходимо сделать, с одной стороны для того что бы предотвратить динамическую регистрацию клиентов в DNS при помощи административной учетной записи домена и возможного злоупотребления ею, с другой стороны в случае резервирования службы DHCP и сбоя основного сервера, можно будет перенести резервную копию зоны на второй сервер, а для этого потребуется учетная запись первого сервера. Для выполнения этих условий, в оснастке Active Directory Users and Computers создадим учетную запись с именем dhcp и назначим бессрочный пароль, выбрав параметр: Password Never Expires.

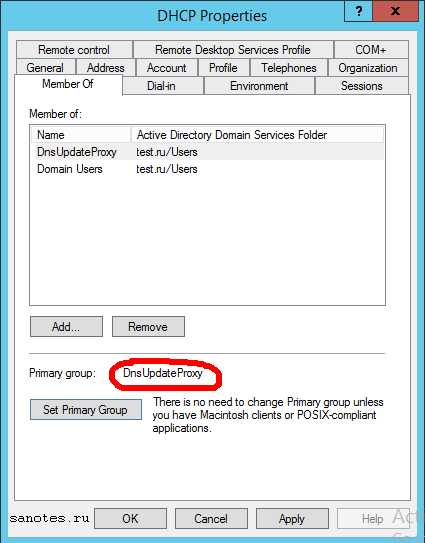

Назначим пользователю надежный пароль и добавим в группу DnsUpdateProxy. Затем удалим пользователя из группы Domain Users, предварительно назначив пользователю primary группу «DnsUpdateProxy». Данная учетная запись будет отвечать исключительно за динамическое обновление записей и не иметь доступа не каким другим ресурсам где достаточно базовых доменных прав.

Назначим пользователю надежный пароль и добавим в группу DnsUpdateProxy. Затем удалим пользователя из группы Domain Users, предварительно назначив пользователю primary группу «DnsUpdateProxy». Данная учетная запись будет отвечать исключительно за динамическое обновление записей и не иметь доступа не каким другим ресурсам где достаточно базовых доменных прав.

Нажимаем Apply и затем ОК. Открываем снова консоль DHCP. Переходим в свойства протокола IPv4 на вкладку Advanced.

Нажимаем Apply и затем ОК. Открываем снова консоль DHCP. Переходим в свойства протокола IPv4 на вкладку Advanced.

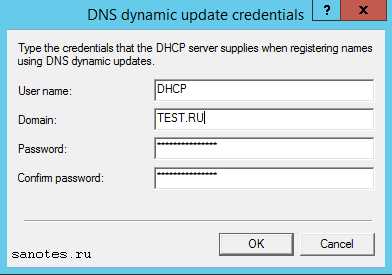

Нажимаем Credentials и указываем там нашего пользователя DHCP.

Нажимаем Credentials и указываем там нашего пользователя DHCP.

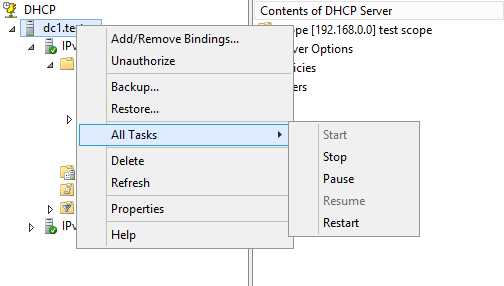

Нажимаем ОК, перезапускаем службу.

Нажимаем ОК, перезапускаем службу.

Позже мы еще вернемся к настройке DHCP, когда будем настраивать резервирование службы DHCP, но для этого нам надо поднять как минимум второй и последующий контроллеры домена.

Позже мы еще вернемся к настройке DHCP, когда будем настраивать резервирование службы DHCP, но для этого нам надо поднять как минимум второй и последующий контроллеры домена.

sanotes.ru

- Удалить программу не получается

- Как с помощью ccleaner почистить реестр

- Компьютерное программирование

- Как работать с виртуальной машиной

- Магазин приложение windows

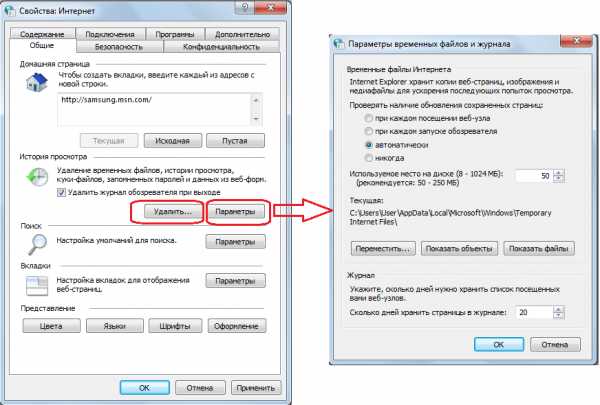

- Как почистить кэш на компьютере windows xp

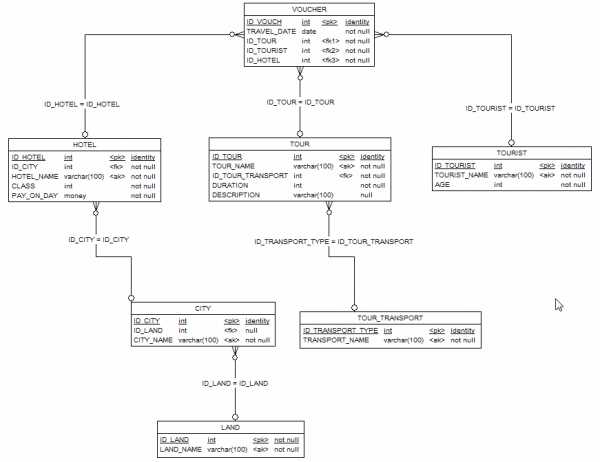

- Создание бд sql

- Пропала английская раскладка

- Оперативная система windows 10

- Как написать bat файл для запуска программы

- Зависает компьютер и отключается клавиатура и мышь