Настройка обратного просмотра DNS в Windows Server 2008. Настройка windows server 2018 dns

Перенос зон DNS — настройка второго DNS сервера в домене — Soft Setup

Создание второго сервера DNS содержащего копию основной зоны DNS позволяет повысить отказоустойчивость доменного разрешения имен на случай недоступности основного сервера. Для создания копии существующей зоны DNS на другом сервере необходимо выполнить настройку переноса зон DNS с основной зоны на дополнительную.

Настройка основной зоны DNS

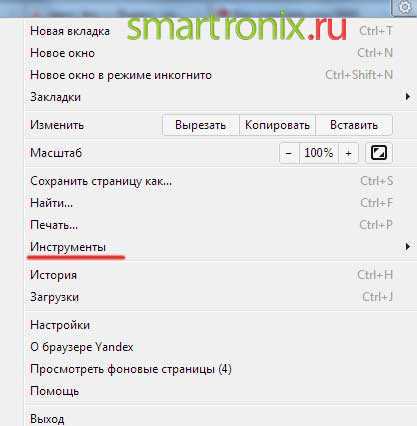

1. Открываем консоль диспетчера DNS: комбинация клавиш Win+R и вводим команду dnsmgmt.msc

2. Выбираем сервер и переходим в «Зоны прямого доступа».

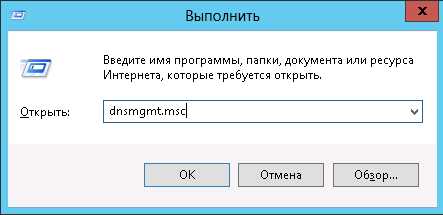

3. Заходим в свойства нужной зоны и переходим на вкладку

4. Ставим галочку «Разрешить передачу зон» и выбираем пункт «Только на серверы из этого списка». Нажимаем кнопку «Изменить».

5. Указываем ip-адрес второго сервера DNS

Настройка дополнительной зоны DNS для переноса записей

Переходим к настройке зон DNS на стором сервере для выполнения переноса зон.

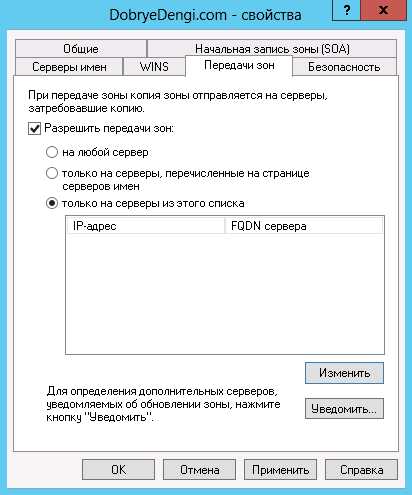

1. В консоле диспетчера DNS так же переходим в «Зоны прямого просмотра» и создаем новую зону.

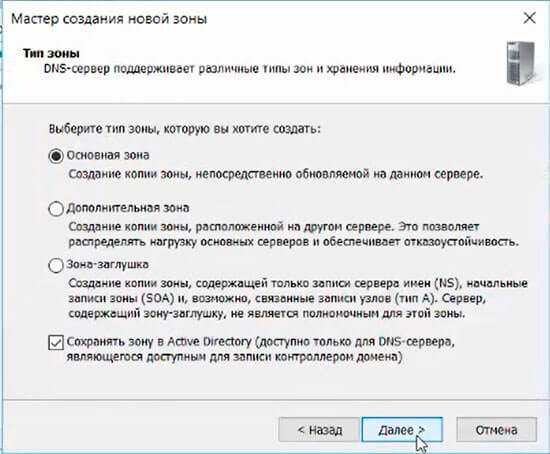

2. В мастере создания новой зоны выбираем пункт «Дополнительная зона»

3. Указываем имя зоны к которой хотим присоединиться

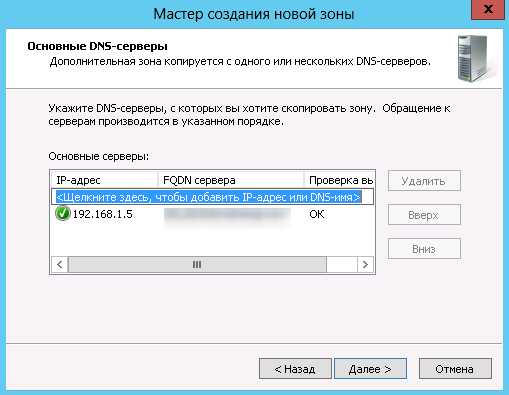

4.Указываем основной DNS-сервер с которого необходимо скопировать зону

После завершения настройки дополнительного сервера DNS записи автоматически будут перенесены с основного сервера DNS.

soft-setup.ru

Установка DNS и Active Directory

Установка и настройка DNS-сервера и Active Directory в Windows Server 2016 практически не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2012, 2008. Пройдя несколько шагов устанавливается роль DNS и Доменные службы Active Directory, также для сервера имён потребуется небольшая настройка.

Установка и настройка роли DNS-сервера и Доменные службы Active Directory

До установки ролей сервера, требуется задать имя будущему серверу, а также статический IP-адрес. Также, если имеются, указываем IP-арес шлюза.

1. Нажимаем правой клавишей мыши на "Этот компьютер" и выбираем "Свойства". В открывшемся окне - "Изменить параметры" - "Изменить". Задаём имя компьютера и нажимаем "ОК". Для того, чтобы изменения вступили в силу, перезагружаем компьютер.

2. Для того, чтобы открыть сетевые соединения, в поле "Поиск" набираем команду ncpa.cpl. Выбираем нужный сетевой интерфейс, правой клавишей мыши - "Свойства". IP версии 6(TCP/IPv6) выключаем, если не используем. Затем выбираем IP версии(TCP/IPv4). Заполняем поля:

IP-адрес: адрес сервера (например, 192.168.100.5)

Маска подсети: маска сети (например, 255.255.255.0)

Основной шлюз: шлюз, если имеется (например, 192.168.100.1)

Предпочитаемый DNS-сервер: (например, 192.168.100.5)

3. Теперь можно начать установку ролей сервера. Для этого выбираем "Диспетчер серверов".

4. В следующем окне - "Добавить роли и компоненты".

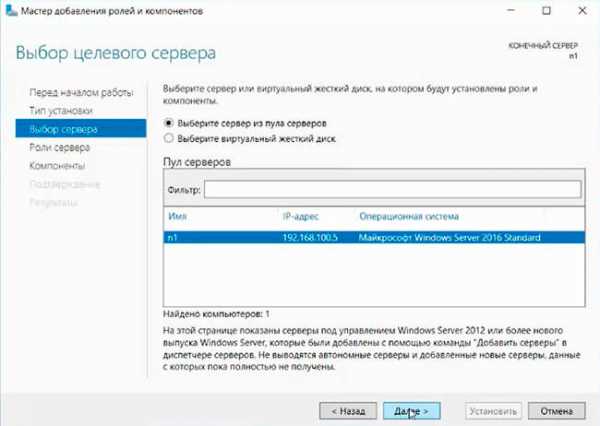

5. Читаем "Перед началом работы" и нажимаем "Далее". Затем оставляем по умолчанию чекбокс "Установка ролей или компонентов" и снова "Далее". В следующем окне выбираем сервер, на который будем устанавливать роли и "Далее".

6. Выбора ролей сервера - ставим галочки напротив "DNS-сервера" и "Доменные службы Active Directory". При появлении запроса о добавлении компонентов - "Добавить компоненты". Затем "Далее".

7. В следующих окнах нажимаем "Далее", а в окне "Подтверждение установки компонентов" выбираем "Установить". Этот мастер можно закрывать, по окончании установки появится предупреждение в диспетчере серверов.

8. После окончания установки выбранных ролей сервера, нажимаем на значок предупреждения в "Диспетчере серверов" и выбираем "Повысить роль этого сервера до уровня контроллера домена".

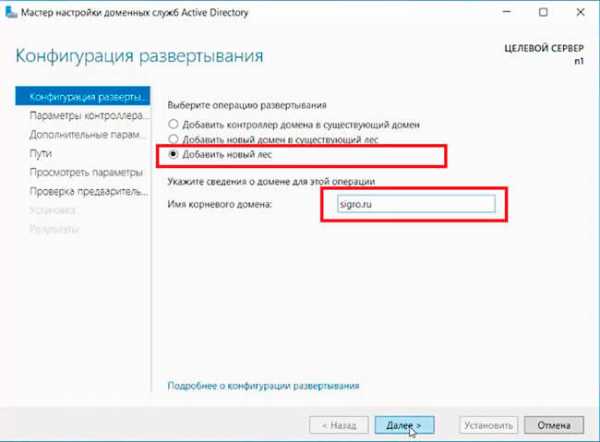

9. В следующем окне - "Добавить новый лес". Имя корневого домена - уникальное имя вашего домена.

10. В "Параметрах контроллера домена" оставляем по умолчанию режим работы леса и домена - "Windows Server 2016". Вводим пароль для режима восстановления служб каталогов (DSRM).Этот пароль может пригодиться, его обязательно надо запомнить или записать в надежное место.

11. В окне "Параметры DNS" - нажимаем "Далее".

12. В "Дополнительные параметры" - "Далее".

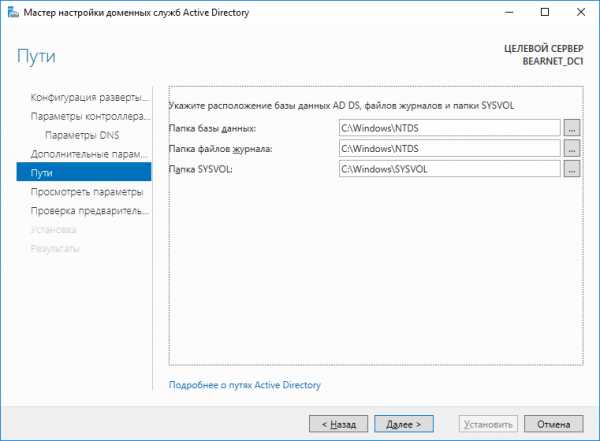

13. Расположение базы данных AD DS, файлов журналов и попок SYSVOL оставляем по умолчанию, нажимаем "Далее".

14. Проверяем параметры, затем "Далее".

15. После того, как сервер проверит соответствие предварительных требований, можно нажимать "Установить".

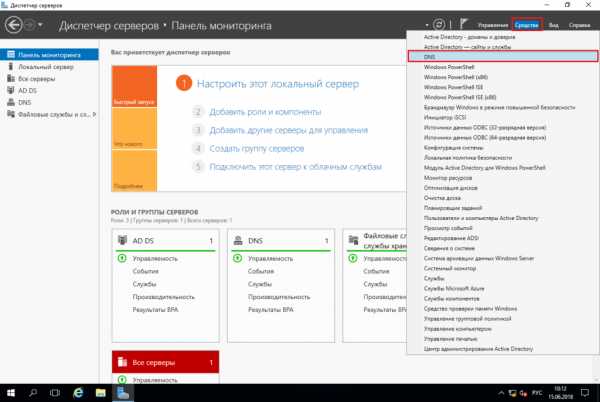

16. После настройки контроллера домена, можно перейти к настройке обратной зоны DNS-сервера. Для этого в "Диспетчер серверов" выбираем "Средства", далее "DNS".

17. В открывшемся окне выбираем наш сервер, затем "Зона обратного просмотра". Правой клавишей мыши - "Создать новую зону...".

18. В мастере создания новой зоны оставляем тип зоны - "Основная зона", затем "Далее".

19. Оставляем по умолчанию чекбокс на "Для всех DNS-серверов, работающих на контроллерах домена в этом домене, снова "Далее".

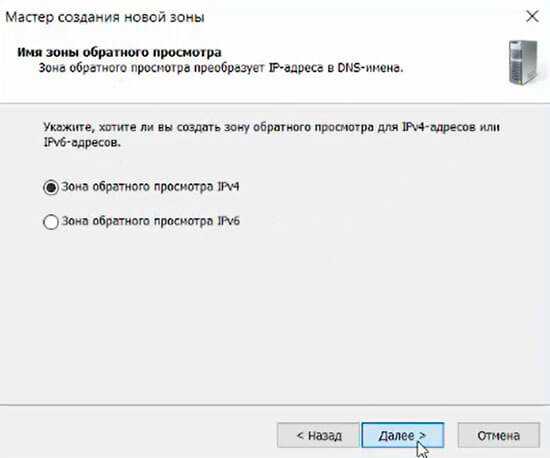

20. В следующем окне - "Зона обратного просмотра IPv4", затем "Далее".

21. Для настройки зоны обратного просмотра задаем "Идентификатор сети" (например 192.168.100). После этого появится автоматически зона обратного просмотра. Нажимаем "Далее".

22. В следующем окне оставляем по умолчанию "Разрешить только безопасные динамические обновления, затем "Далее".

23. Для завершения настройки создания новой зоны проверяем настройки и нажимаем "Готово".

24. Появится зона обратного просмотра для домена.

25. В "Диспетчере серверов" выбираем "Пользователи и компьютеры Active Directory". Проверяем работу Active Directory.

На этом установка и настройка выбранных ролей сервера заканчивается.

Посмотреть, что и как делать, можно здесь:

bigro.ru

Контролер домена на базе Windows Server 2016. Установка и настройка служб AD DS и DNS. — bearnet.ru

В настоящей статье мы подробно рассмотрим процесс развёртывания контроллера домена на на базе Windows Server 2016, а также процесс настройки служб AD DS и DNS.

Первое, что необходимо сделать, это подготовить систему для развертывания служб.

Для этого устанавливаем операционную систему Windows Server 2016 и обновляем её до актуального состояния.

Следующий шаг, это изменяем имя сервера. Для этого идём в Диспетчер серверов и переходим на вкладку Локальный сервер. Кликаем по имени компьютера.

В появившемся окне жмём Изменить

И изменяем имя на своё (например BEARNET_DC1)

Жмём ОК! Система затребует перезагрузку. Жмём Перезагрузить позже.

Следующий шаг, это указать статические IP-адреса в настройках TCP/IP и изменить настройки временной зоны на относящуюся к нам.

Для этого всё в том же Диспетчере серверов кликаем по настройкам сетевой карты и часовому поясу.

Примеры настройки TCP/IP и временной зоны:

На этом первоначальная подготовка система закончена, перезагружаем сервер и можно приступать к развертыванию служб.

Приступим к развертыванию служб Active Directory и DNS.

Добавляем новую роль на сервере. Для этого идём в Диспетчер серверов и на вкладке панель мониторинга кликаем Добавить роли и компоненты.

В появившемся окне жмём Далее.

Выбираем первый пункт Установка ролей и компонентов и жмём Далее

В следующем окне выбираем сервер на котором будет развёрнута роль. Жмём Далее.

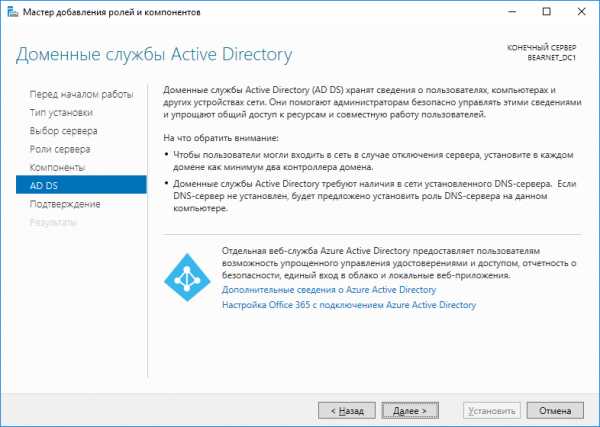

Галочкой отмечаем роль Доменные службы Active Directory и в подтверждающем запросе мастера добавления ролей и компонентов жмём Добавить компоненты. Жмём Далее.

В следующем окне система предлагает выбрать дополнительные компоненты. В моём случае в этом нет необходимости. Жмём Далее.

Следующее окно является информационным. на нём наше внимание обращается на то что желательно иметь по два контролера домена в каждом домене. Также здесь говорится о том что службы Active Directory требуют наличие установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить. Жмём Далее.

На завершающей странице мастера жмём Установить.

После завершения установки Роли, в Диспетчере серверов кликаем по значку Флажка с восклицательным знаком и выбираем Повысить роль этого сервера до уровня контроллера домена.

Далее открывается окно Мастера настройки доменных служб Active Directory где необходимо выбрать вариант развёртывания контроллера домена. Выбираем добавить новый лес и указываем корневое имя домена. Жмём Далее.

В параметрах контролера домена оставляем всё по умолчанию, задаём пароль для восстановления служб каталогов (DSRM). Проверяем наличие галочки в пункте DNS-сервер, она необходима для автоматического поднятия роли DNS.

В параметрах DNS оставляем всё по умолчанию. На ошибку делегирования не обращаем внимание, т.к. роль DNS поднимается в процессе конфигурации контроллера домена. Жмём Далее.

Следующие три окна просто жмём Далее.

Дожидаемся окончания проверки готовности к установке. После сообщения мастера об успешной проверке жмём Установить.

В ходе установки конфигурации Контроллера домена, сервер будет перезагружен. После того, как сервер перезагрузился добавим в DNS зону обратного просмотра. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

В Диспетчере серверов кликаем по кнопке Средства и вападающем списке выбираем DNS.

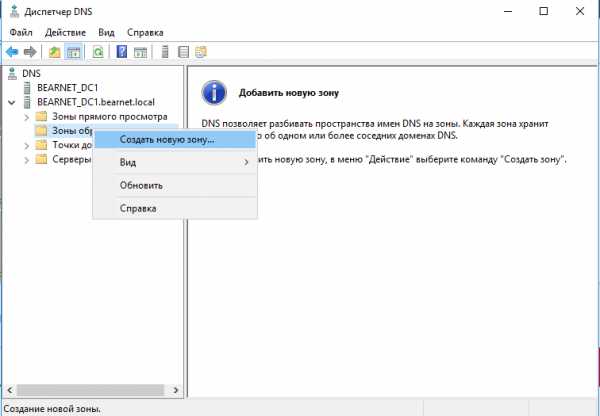

В диспетчере DNS выделяем вкладку Зоны обратного просмотра, кликаем правой кнопкой мыши и выбираем Создать новую зону.

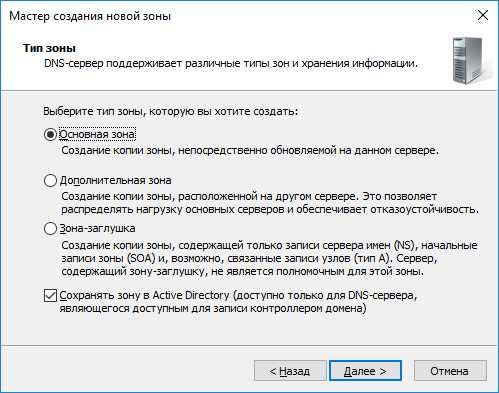

В мастере создания новой зоны выбираем тип добавляемой зоны. Выбираем Основная зона и жмём Далее.

Далее предлагается выбрать каким образом будет выполняться репликация добавляемой зоны. Выбираем Для всех DNS-серверов, работающих на контролерах домена в этом домене.

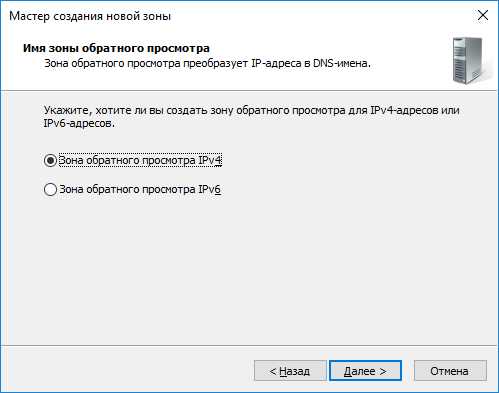

В следующем окне выбираем Зону обратного просмотра IPv4 и жмём Далее.

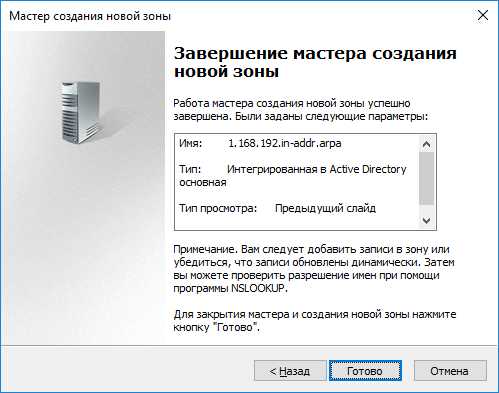

Далее задаём Идентификатор сети. В моём варианте это 192.168.1. Жмём Далее.

В следующем окне выбираем Разрешить любые динамические обновления и жмём Далее.

В завершении мастера создания новой зоны жмём Готово.

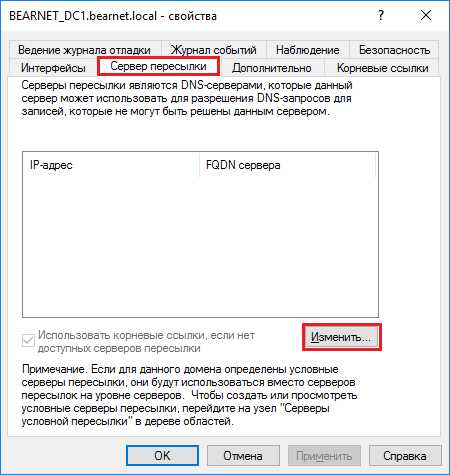

На следующем этапе укажем Сервера пересылки. Они необходимы для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это необходимо для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

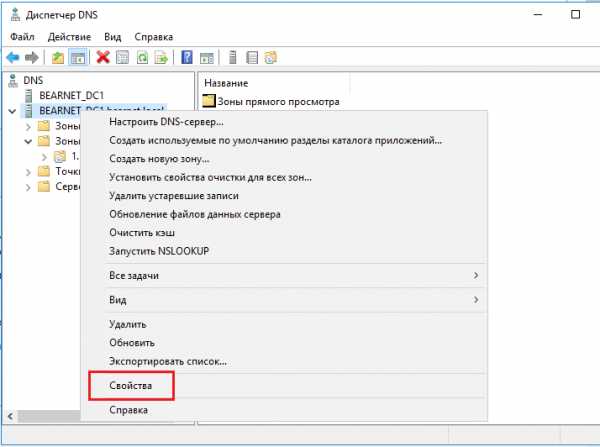

В диспетчере DNS выделяем наш сервер и кликаем правой кнопкой мыши. В Выпадающем меню выбираем свойства

далее переходим во вкладку Сервер пересылки и жмём кнопку Изменить.

В редакторе серверов пересылки вводим IP-адрес или DNS имя провайдера или например DNS Google (8.8.8.8). Жмём ОК.

Контроллер домена развёрнут и настроен. Можно добавлять компьютеры в домен.

bearnet.ru

Настройка обратного просмотра DNS в Windows Server 2008

Прямой просмотр нужен для разрешения доменных имен в ІР-адреса, обратный просмотр – для разрешения ІР-адресов в доменные имена.

В каждом сегменте сети должна быть зона обратного просмотра. В частности, если у вас есть подсети 192.168.10.0, 192.168.11.0 и 192.168.12.0, у вас должно быть три зоны обратного просмотра.

Стандартное имя зоны обратного просмотра составляется из идентификатора сети, выстроенного в обратном порядке, и суффикса in-addr.arpa. Зоны обратного просмотра из предыдущего примера будут называться 10.168.192. in-addr.arpa, 11.168.192.in-addr.arpa и 12.168.192.in-addr.arpa. Записи зон обратного и прямого просмотра должны быть синхронизированы. В случае сбоя синхронизации в домене может произойти сбой проверки подлинности.

Чтобы создать зону обратного просмотра, выполните следующие действия:

1. Откройте, консоль Диспетчер DNS (DNS Manager) и подключитесь к нужному серверу.

2. Щелкните правой кнопкой элемент сервера и выберите команду Создать новую зону (New Zone). Откроется Мастер создания новой зоны (New-Zone Wizard). Щелкните Далее (Next).

3. Если вы настраиваете основной сервер, интегрированный с Active Directory, установите переключатель Основная зона (Primary Zone) и убедитесь, что установлен флажок Сохранять зону в Active Directory (Store The Zone In Active Directory). Если вы не хотите интегрировать DNS в Active Directory, установите переключатель Основная зона (Primary Zone) и сбросьте флажок Сохранять зону в Active Directory (Store The Zone In Active Directory). Щелкните Далее (Next).

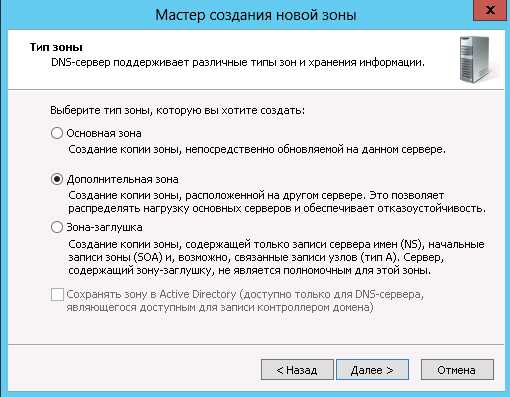

4. Если вы настраиваете зону обратного просмотра для дополнительного сервера, установите переключатель Дополнительная зона (Secondary Zone) и щелкните Далее (Next).

5. Если вы интегрируете зону с Active Directory, выберите одну из следующих стратегий репликации:

• Для всех DNS-серверов в этом лесу (То All DNS Servers In This Forest) Это обширнейшая стратегия репликации. Помните, что лес Active Directory включает все деревья доменов, использующие данные каталога совместно с текущим доменом.

• Для всех DNS-серверов в этом домене (То All DNS Servers In This Domain) Выберите эту стратегию, чтобы реплицировать информацию DNS внутри текущего домена и его дочерних доменов.

• Для всех контроллеров домена в этом домене (То All Domain Controllers In This Domain) Выберите эту стратегию, если хотите реплицировать информацию DNS на все контроллеры домена внутри текущего домена и его дочерних доменов. Хотя эта стратегия обеспечивает более широкую репликацию информации DNS внутри домена, не каждый контроллер домена является DNS-сервером (вам и не нужно настраивать каждый контроллер домена как DNS-сервер).

6. Установите переключатель Зона обратного просмотра (Reverse Lookup Zone). Щелкните Далее (Next).

7. Укажите, для каких адресов вы хотите создать зону обратного просмотра (IPv4 или IPv6) и щелкните Далее (Next). Выполните одно из следующих действий:

• Если вы проводите настройку для IPv4, введите идентификатор сети для зоны обратного просмотра. Вводимые значения определяют стандартное имя зоны обратного просмотра. Щелкните Далее (Next).

• Если вы проводите настройку для IPv6, введите префикс сети для зоны обратного просмотра. Имена зон автоматически генерируются на основе вводимых значений. В зависимости от введенного префикса вы можете создать до восьми зон. Щелкните Далее (Next).

8. Если вы настраиваете основной или дополнительный сервер, не интегрированный в Active Directory, задайте имя файла зоны. Стандартное имя файла для БД зоны DNS должно быть уже введено. Оставьте его неизменным или введите новое имя. Щелкните Далее (Next).

9. Укажите, следует ли разрешить динамические обновления. У вас есть три возможности:

• Разрешить только безопасные динамические обновления (Allow Only Secure Dynamic Updates) Если зона интегрирована в Active Directory, вы можете воспользоваться списками ACL, чтобы ограничить круг клиентов, которые могут выполнять динамические обновления. Если вы установите этот переключатель, динамически обновлять записи ресурсов смогут только клиенты с учетными записями компьютеров, прошедшими проверку, и одобренными ACL.

• Разрешить любые динамические обновления (Allow Both Nonsecure And Secure Dynamic Updates) Установите этот переключатель, чтобы позволить любому клиенту обновлять его записи ресурса в DNS при наличии изменений.

• Запретить динамические обновления (Do Not Allow Dynamic Updates) Этот переключатель отключает динамические обновления DNS. Его следует использовать только при отсутствии интеграции зоны с Active Directory.

10.Щелкните Далее (Next), затем щелкните Готово (Finish), чтобы завершить процесс. Новая зона добавляется на сервер, и автоматически создаются базовые DNS-записи.

После установки зон обратного просмотра необходимо убедится в правильности обработки делегирования для зоны. Свяжитесь с информационным отделом или поставщиком услуг Интернета, чтобы проверить регистрацию зон в родительском домене.

logi.cc

Все способы настройки сети в Windows Server 2016

Настройка сетевых параметров — это один из первых шагов, с которых необходимо начинать настройку Windows Server 2016. Независимо от того, используете ли вы Windows Server с графическим интерфейсом (GUI) или Core версию, изменение IP-адреса, маски подсети, шлюза и DNS-серверов можно выполнить несколькими способами.

В данной статье вы увидите, как в Windows Server 2016 изменить основные сетевые параметры IPv4 для сетевых адаптеров вашей системы с помощи GUI, PowerShell, утилиты SConfig и командной строки.

Настройка сетевых параметров с помощью графического интерфейса Windows

Итак, сам процесс настройки сети достаточно прост.

Щелкните правой кнопкой мыши по значку сети в области уведомлений, затем выберите пункт меню «Open Network and Sharing Center».

В открывшемся окне нажмите ссылку «Change adapter settings» в левой части окна, чтобы отобразить все сетевые адаптеры сервера.

Щелкните правой кнопкой мыши по сетевому адаптеру, настройки которого вы хотите изменить, затем выберите пункт меню «Properties».

В появившемся окне выделите строку «Internet Protocol Version 4 (TCP / IPv4)» и нажмите кнопку «Properties».

Затем следует переключится с автоматического типа настройки сети (через DHCP), активировав пункт «Use the following IP address» и ввести статический IP-адрес вашего сервера, маску подсети, шлюз, который будет использоваться по умолчанию, основной и альтернативный DNS-сервера.

Нажмите кнопку «OK», после этого все изменения будут сохранены. На этом процесс настройки завершен.

Настройка сети с помощи PowerShell

Для того чтобы изменить настройки конкретного адаптера вам необходимо сначала определить индекс этого интерфейса (InterfaceIndex). Сделать это можно при помощи команды Get-NetIPConfiguration. После ввода команды на экране появятся текущие настройки всех сетевых адаптеров. Обратите внимание на значение строки «InterfaceIndex».

С помощью команды Get-NetAdapter можно получить информацию о состоянии сетевых интерфейсов сервера. Обратите внимание на значение столбца «ifIndex».

Для того, чтобы установить статический IP-адрес, маску подсети и шлюз по умолчанию для интерфейса с индексом 2, выполните следующую команду PowerShell:

New-NetIPAddress -InterfaceIndex 2 -IPAddress 192.168.2.100 -PrefixLength 24 -DefaultGateway 192.168.2.1

Чтобы указать основной и альтернативный DNS-сервера, необходимо воспользоваться командой:

Set-DnsClientServerAddress

Пример команды представлен ниже:

Set-DnsClientServerAddress -InterfaceIndex 2 -ServerAddresses 192.168.2.10, 192.168.2.11

После всех изменений можно убедиться в корректности указанных вами сетевых настроек, для этого воспользуйтесь уже известной нам командой:

Get-NetIPConfiguration

Настройка параметров сети с помощью инструмента SConfig

Существует еще один способ изменения сетевых параметров – при помощи утилиты SConfig. Для запуска этой утилиты необходимо открыть PowerShell и ввести команду SConfig, после чего нажать «Enter».

Для входа в меню «Network Settings» введите цифру 8. Далее необходимо будет ввести индекс сетевого адаптера, настройки которого вы хотите поменять.

Затем, для установки статического IP-адреса, маски подсети, шлюза по умолчанию и DNS-серверов необходимо воспользоваться пунктами меню 1 — Set Network Adapter Address и 2 — Set DNS Servers. Я не буду описывать эту часть очень подробно т.к. весь интерфейс очень прост и интуитивно понятен.

Настройка сети из командной строки с помощью netsh

Для настройки сетевых параметров сервера при помощи командной строки Windows, воспользуемся командой netsh.

Сначала нам потребуется узнать имя сетевого адаптера, параметры которого нужно настроить. Введем команду:

netsh interface ipv4 show config

В нашем случае это Ethernet0.

Чтобы изменить IP-адрес, маску подсети и шлюз по умолчанию выполните следующую команду

netsh interface ipv4 set address name = "INTERFACE_NAME" static IP_ADDRESS SUBNET_MASK GATEWAY

Пример команды:

netsh interface ipv4 set address name = "Ethernet0" static 192.168.1.22 255.255.255.0 192.168.1.1

Формат команды для настройки основного DNS-сервера:

netsh interface ipv4 set dns name = "INTERFACE_NAME" static DNS_SERVER

Например:

netsh interface ipv4 set dns name = "Ethernet0" static 192.168.1.10

Чтобы настроить альтернативный DNS-сервер, нужно в команде использовать ключ index, определяющий приоритет данного DNS сервера:

netsh interface ipv4 set dns name = "INTERFACE_NAME" static DNS_SERVER index = 2

Например:

netsh interface ipv4 set dns name = "Ethernet0" static 192.168.1.11 index = 2

На этом настройка IP параметров сетевой карты сервера завершена. Чтобы проверить правильность сделанных настроек воспользуйтесь командой:

netsh interface ipv4 show config

vmblog.ru

Настройка Windows server 2008 (DNS+AD) и тестирование DNS

Первоначальную настройку windows server 2008 Ent делал на виртуальной машине (VB 4.2): Целью было научиться устанавливать DNS сервер,поднять контроллер домена (установка Active Directory) и ввести клиентскую машину (windows 7 pro) в домен.Начальные настройки - на виртуальной машине в качестве сетевого адаптера мной был выбрал "Виртуальный адаптер хоста", и на сервере ВРУЧНУЮ прописан статический адрес (это важно для настройки dns сервера).Так же нужно в Центре управления сетями и общим доступом отключен Доступ с парольной защитой и открыт общий доступ к файлам (эти действия зависят от ваших представлений о безопасности):

Целью было научиться устанавливать DNS сервер,поднять контроллер домена (установка Active Directory) и ввести клиентскую машину (windows 7 pro) в домен.Начальные настройки - на виртуальной машине в качестве сетевого адаптера мной был выбрал "Виртуальный адаптер хоста", и на сервере ВРУЧНУЮ прописан статический адрес (это важно для настройки dns сервера).Так же нужно в Центре управления сетями и общим доступом отключен Доступ с парольной защитой и открыт общий доступ к файлам (эти действия зависят от ваших представлений о безопасности): Перейдем у установке ролей (предварительно советую изменить имя сервера на читабельное,потому что так будет удобней тестить dns сервер). Сразу отмечу, в сети есть много статей,в которых настраивается сначала dns и только потом поднимается контроллер домена. AD не будет работать без dns сервера,обратите на это внимание! Я делал все через установку и настройку AD, частью которой является установка dns сервера. Мастер установки удобный и понятный,на определенном шаге сам предложит установить dns сервер.

Перейдем у установке ролей (предварительно советую изменить имя сервера на читабельное,потому что так будет удобней тестить dns сервер). Сразу отмечу, в сети есть много статей,в которых настраивается сначала dns и только потом поднимается контроллер домена. AD не будет работать без dns сервера,обратите на это внимание! Я делал все через установку и настройку AD, частью которой является установка dns сервера. Мастер установки удобный и понятный,на определенном шаге сам предложит установить dns сервер.1. испетчер сервера - Роли - Добавить роль - Доменные службы Active Directory и делаем установку. Когда роль будет установлена, перезагружаем машину:

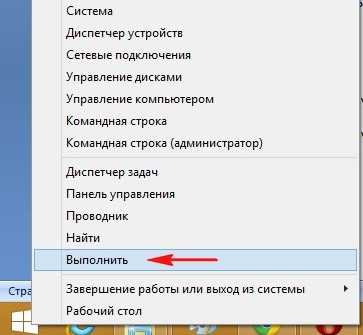

2.Пуск - Выполнить - dcpromo.exe и открываем мастер настройки:

2.Пуск - Выполнить - dcpromo.exe и открываем мастер настройки: 3.Выбираем Создать новый домен в новом лесу.4.Вводим полное доменное имя корневого домена леса (FQDN): licey.local (чтобы оно минимум было из 2 составляющих):

3.Выбираем Создать новый домен в новом лесу.4.Вводим полное доменное имя корневого домена леса (FQDN): licey.local (чтобы оно минимум было из 2 составляющих): 5. Режим работы леса выбираем Windows server 2008.

5. Режим работы леса выбираем Windows server 2008.6. Обязательно оставляем галочку напротив DNS-сервер:

7.В выпадающем окошке смело нажимаем ДА, и переходим у выбору расположения для баз данных, файлов журналов и SYSVOL (по желанию меняем путь).

7.В выпадающем окошке смело нажимаем ДА, и переходим у выбору расположения для баз данных, файлов журналов и SYSVOL (по желанию меняем путь).8.Устанавливаем пароль администратора для режима восстановления служб каталогов и заканчиваем установку.

По желанию на вкладке Сводка можно сделать экспорт выбранных параметров с выбранными настройками.Обязательно перезагружаемся!

После перезагрузки входим уже в домен (чтобы нажать Ctrl+Alt+Del в VB нужно нажать RigthCtrl+Del):

Смотрим настройки DNS сервера:

На клиентской машине, вручную прописывает адрес 192.168.0.2, маску 255.255.255.0 и предпочитаемый dns сервер 192.168.0.1,т.е. адрес нашего настроенного сервера имен. В реально работающей сети нужно будет поднять DHCP сервер,который автоматически будет раздавать перечисленные выше параметры.

На клиентской машине, вручную прописывает адрес 192.168.0.2, маску 255.255.255.0 и предпочитаемый dns сервер 192.168.0.1,т.е. адрес нашего настроенного сервера имен. В реально работающей сети нужно будет поднять DHCP сервер,который автоматически будет раздавать перечисленные выше параметры.Далее на клиентской машине - Пуск - Свойства системы - Изменить параметры - Выбираем Домен - вводим название домена licey.local. В выпадающем окошке,которое просит логин и пароль вводим данные учетной записи администратора которая расположена на сервере! И получаем подтверждение о входе в домен. При этом компьютер-клиент автоматически появится в списке Active-Directory Пользователи и компьютеры в группе Computers. Далее создаем учетную запись на сервере и задаем ей пароль. По умолчанию пользователь будет помещен в группу "Пользователи домена":

Обратите внимание,что сервер очень требовательно относится к созданию паролей и проверяет их на количество введенных символов (не менее 6), наличия большого/маленького регистра и специальных символов. Щелкнув на пользователе ПКМ можно изменять его многочисленные свойства.Под логином shkonda@licey.local можно будет заходить с любого компьютера который состоит в домене. Чтобы привязать учетную запись к ПК, нужно в свойства ПК выбрать вкладку Управляется и выбрать пользователя,который будет им управлять.

На этом закончим основную настройку DNS+AD.

Тестирование работы dns сервера

Способ №1

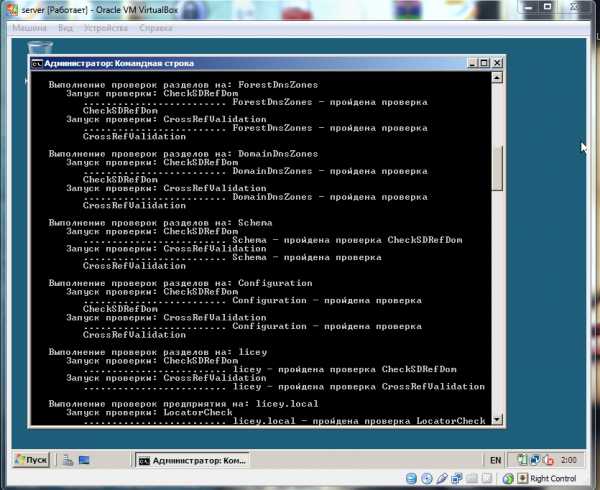

Для тестирования работы dns сервера можно применять 2 утилиты командной строки - nslookup и dcdiag. Исчерпывающую информацию по пользованию каждой можно найти в сети. Я пользовался dcdiag,т.к. она показывает не только информацию о днс но и в общем о сервере:

Если в строках ForestDnsZone и DomainDnsZone стоит статус "Проверка пройдена",значит днс сервер работает нормально.

Способ №2

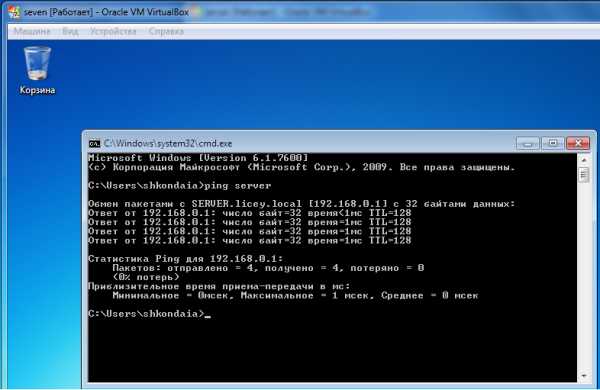

Т.к. ДНС это аспределенная система для получения информации о доменах, система для получения IP адреса по имени хоста, то работу ДНС можно проверить пингом машины по имени. Результаты будут примерно следующие:Пинг сервера:

Пинг клиента:

Если dns сервер работает не верно или вообще не работает, то придется вручную создать зону прямого просмотра, т.к. именно она отвечает за преобразование доменного имени в IP адрес. При необходимости можно создать зону обратного просмотра (противоположность первой) и сервер пересылки.

Если dns сервер работает не верно или вообще не работает, то придется вручную создать зону прямого просмотра, т.к. именно она отвечает за преобразование доменного имени в IP адрес. При необходимости можно создать зону обратного просмотра (противоположность первой) и сервер пересылки. В глобальном журнале днс сервера можно найти информацию ою ошибках и предупреждениях. Не пугайтесь предупреждений если они не критичны, сервер будет продолжать работать.На этом пока все. Надеюсь это статья поможет начинающим найти то,что они долго искали. Также могу посоветовать хороший форум, Тут http://sysadminz.ru/ сегда помогут

i-shkip.livejournal.com

DNSSEC–технология защиты DNS в Windows Server 2012

Недостатки DNS

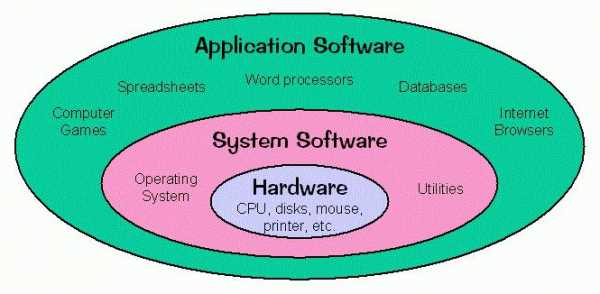

Системы разрешения имен DNS, являющаяся одной из основ современной системе сетевых взаимодействий, разрабатывалась более 20 лет назад, когда о вопросах защиты информации почти не задумывались. Одним из основных недостатков системы DNS является возможность подделки ответа на DNS запрос.

Проблема в том, достоверность ответа DNS-сервера никак не проверяется, это означает, что в случае взлома DNS сервера (и перенаправления его на ложные DNS сервера), подделки DNS записи, отравлении кэша DNS (DNS cache poisoning), можно отправить пользователя на произвольный IP адрес, причем пользователь будет находится в полной уверенности, что он работает с легитимным сайтом или сервисом. Этими методиками широко используют злоумышленники, перенаправляя пользователей на сайты, содержащие вредоносные коды или собирая их личные данные (пароли, номера кредиток и т.п.) с помощью т.н. pharming атак.

Зачем нужна технология DNSSEC

DNS Security Extensions (DNSSEC) – технология, предназначена для повышения безопасности службы DNS за счет использования криптографических подписей, позволяющих однозначно удостоверится в подлинности информации, полученной от DNS сервера. Т.е. все запросы и ответы DNS сервера с поддержкой DNSSEC должны обладать цифровой подписью, верность которой может проверить клиент с помощью открытого ключа. Эти цифровые подписи создаются при подписывании зоны (применения к ней DNSSEC).

Упрощенно механизм проверки DNSSEC работает так: клиент отправляет запрос на DNS сервер, сервер возвращает DNS ответ с цифровой подписью. Т.к. клиент обладает открытым ключом центра сертификации, подписавшего записи DNS, он может расшифровать подпись (хэш-значение) и проверить ответ DNS. Для этого и клиент и сервер DNS должны быть настроены на использование одного якоря доверия (trust anchor). Trust anchor – предварительно настроенный открытый ключ, связанный с конкретной зоной DNS. Если DNS сервер поддерживает несколько зон, то может использоваться несколько якорей доверия.

Важно отметить, что основное предназначение DNSSEC – защита от подделки и модификации DNS-запросов и ответов. Но сами передаваемые по сети данные не шифруются (хотя конфиденциальность передаваемых DNS данных и может быть обеспечено с помощью шифрования, но это опционально и не является основной целью DNSSEC).

Основные компоненты DNSSEC определены в следующих стандартах RFC:

DNSSEC в системах Windows

Поддержка технология DNSSEC появилась еще в Windows Server 2008 R2 и Windows 7. Однако из-за сложности и неочевидности настроек, широкого распространения она не получила. Свое дальнейшее развитие DNSSEC получила в Windows Server 2012, в котором функционал DNSSEC был существенно расширен, и предполагает возможность настройки через графический интерфейс.

В этой статье мы опишем базовую установку и настройку DNSSEC на базе DNS сервера с ОС Windows Server 2012, создадим подписанную зону и точки доверия.

Установка и настройка DNSSEC в Windows Server 2012

Создадим новую DNS зону dnssec.contoso.com и добавим в нее одну A запись сервера SRV12 с адресом 192.168.1.14.

Примечание. В Windows 8/2012 вместо утилиты nslookup для получения информации с DNS сервера лучше воспользоваться Powershell командлетом Resolve-DnsName.

Resolve-DnsName srv12.dnssec.contoso.com –Server SRV12-SUB-CA –DnssecOkТ.к. зона не подписана, запрос не вернет записи RRSIG.

Подпишем цифровым сертификатом внутреннюю DNS зону dnssec.contoso.com. Для этого в консоли DNS щелкните правой кнопкой по зоне и выберите пункт DNSSEC->Sign the Zone.

В появившемся мастере Zone Signing Wizard оставьте все параметры по умолчанию (Use default settings to sign the zone) -> Next -> Next -> Finish.

После окончания работы мастера в подписанной зоне автоматически создадутся следующие новые ресурсные записи:

- RRSIG (Resource Read Signature) — подпись ресурсной записи

- DNSKEY (A Public Key) – хранит публичную часть ключа и его идентификаторы

- DS (Delegation Signer) – содержит хэш доменного имени наследника и его ключа KSK

- NSEC (Next Secure) и NSEC3 (Next Secure 3) – используется для надежной защиты от spoofing атак

После того, как зона подписана, открытый ключ будет сохранен в файле %windir%\system32\dns\keyset-dnssec.

Импортируем в DNS открытый ключ зоны (тот самый якорь доверия), перейдя в консоли DNS в раздел Trust Point, выбрав import -> DNSKEY, и указав путь к файлу keyset-dnssec.

Примечание. Данный ключ необходимо распространить на все DNS сервера, которым будут участвовать в процессе безопасного кэширования данных подписанной зоны.

В результате импорта ключа в разделе Trust Points -> dnssec появится два ключа типа DNSKEY (один ключ активный, другой — standby).

В Windows Server 2012 возможно автоматически реплицировать ключи якорей доверия (Trust Anchors) по всем контролерам домена в лесу, обслуживающем данную зону DNS. Для этого в свойствах нужной зоны (dnssec) на вкладке Trust Anchor включите опцию Enable the Distribution of Trust Anchors for this zone и сохраните изменения.

Попробуем еще раз опросить данную зону с клиента.

Как мы видим, в ответе DNS сервера есть информации об RRSIG записи и цифровой подписи.

Настройка клиентов WIndows на использование DNSSEC

Чтобы заставить клиентов на ОС Windows принудительно использовать только «безопасные» (DNSSEC) запросы, т.е. принимать DNS данные только в том случае, если их цифровая подпись верна, необходимо с помощью GPO задействует политику NRPT (Name Resolution Policy Table).

Для этого в разделе GPO Computer Configuration -> Polices -> Windows Settings -> Name Resolution Policy на вкладке DNSSEC включите опции:

- Enable DNSSEC in this rule

- Require DNS clients to check that name and address data has been validated by the DNS server

Осталось назначить политику на нужную OU. После применения политики убедимся, что клиент настроен на использование «безопасного» DNS:

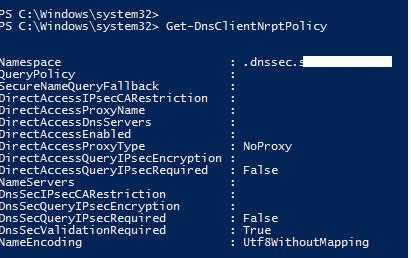

Get-DnsClientNrptPolicy

Значение DNSSecValidationRequired=True, т.е. на клиенте требуется обязательная валидация ответов DNS.

В том случае, если полученный от DNS сервера ответ не будет подписан, или будет подписан неверным сертификатов, команда вернет ошибку Unsecured DNS packet.

DNSSEC для внешних зон

Чтобы DNS сервер требовал обязательной проверки DNSSEC для внешних зон, нужно в его свойствах на вкладке Advanced включить опцию Enable DNSSEC validation for remote responses.

Импортировать якоря доверия корневых зон можно вручную (описано выше), либо с помощью команды:

dnscmd /RetrieveRootTrustAnchorsСовет. Для корректной работы DNSSEC необходимо внести ряд изменений в межсетевые экраны:- Открыть в обе стороны порт 53 порт протоколов TCP и UDP

- Т.к. размер данных в пакете DNSSec превышают 512 байт, необходимо разрешить прохождение DNS пакетов более 512 байт по UDP и TCP

winitpro.ru

- Как найти микросхему bios на материнской плате ноутбука

- Как сделать одинаковый шрифт в тексте

- При запуске компьютера писк

- Где в компьютере сохраняются отсканированные документы

- Пк программы основные

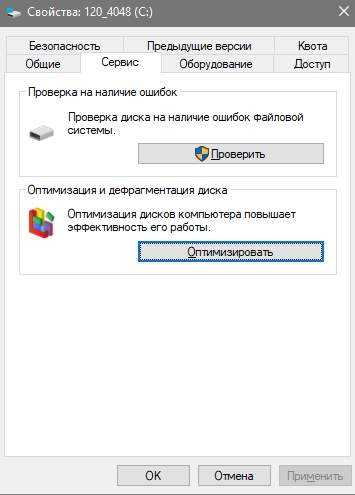

- Дефрагментация диска что это и зачем

- Оперативная память пк

- Centos 7 установка gnome

- Не удаляется браузер яндекс

- Как очистить диск в от ненужных файлов в windows 8

- Как очистить кэш в яндекс браузере