Вопрос: postgresql port confusion 5433 или 5432? Postgresql порт по умолчанию

postgresql - postgresql port confusion 5433 или 5432?

/etc/services - это только рекомендация, это список известных портов. Это не означает, что на этом порту фактически что-либо работает или что именованный сервис будет работать на этом порту.

В случае PostgreSQL типично использовать порт 5432, если он доступен. Если это не так, большинство установщиков выберут следующий свободный порт, обычно 5433.

Вы можете увидеть, что на самом деле выполняется с netstat инструмента netstat (доступного на OS X, Windows и Linux, причем синтаксис командной строки меняется во всех трех).

Это еще более усложняется в системах Mac OS X из-за ужасного беспорядка различных пакетов PostgreSQL - старинная версия PostgreSQL от Apple, встроенная в ОС, Postgres.app, Homebrew, Macports, установщик EnterpriseDB и т. Д.

Что происходит, так это то, что пользователь устанавливает Pg и запускает сервер из одной упаковки, но использует клиент psql и libpq из другой упаковки. Обычно это происходит, когда они запускают Postgres.app или homebrew Pg и соединяются с psql который поставляется с ОС. Не только иногда имеют разные порты по умолчанию, но Pg, поставляемый с Mac OS X, имеет другой путь к сокету unix по умолчанию , поэтому, даже если сервер работает на том же порту, он не будет прослушивать один и тот же сокет unix.

Большинство пользователей Mac работают вокруг этого, просто используя tcp / ip с psql -h localhost . Вы также можете указать порт, если требуется, например psql -h localhost -p 5433 . У вас может быть несколько экземпляров PostgreSQL, поэтому убедитесь, что вы подключаетесь к правильному, используя select version() и SHOW data_directory; ,

Вы также можете указать каталог сокетов unix; проверьте параметр unix_socket_directories экземпляра PostgreSQL, к unix_socket_directories вы хотите подключиться, и укажите это с помощью psql -h , например psql -h /tmp .

Более чистым решением является исправление вашей системы PATH так что psql и libpq связанные с PostgreSQL, которые вы на самом деле запускаете, это то, что было найдено сначала в PATH . Детали этого зависят от вашей версии Mac OS X и пакетов Pg, которые вы установили. Я не использую Mac и не могу предложить гораздо больше деталей на этой стороне, не тратя больше времени, чем доступно в настоящее время.

code-examples.net

postgresql - postgresql port confusion 5433 или 5432?

/etc/services является только рекомендательным, это список известных портов. Это не означает, что на этом порту фактически что-либо работает или что именованный сервис будет работать на этом порту.

В случае PostgreSQL обычно используется порт 5432, если он доступен. Если это не так, большинство установщиков выберут следующий свободный порт, обычно 5433.

Вы можете увидеть, что на самом деле выполняется с помощью инструмента netstat (доступного в OS X, Windows и Linux, с синтаксисом командной строки, изменяющимся во всех трех).

Это еще более усложняется в системах Mac OS X ужасным беспорядком различных пакетов PostgreSQL - старинная версия PostgreSQL от Apple, встроенная в ОС, Postgres.app, Homebrew, Macports, установщик EnterpriseDB и т.д. и т.д.

Что происходит, так это то, что пользователь устанавливает Pg и запускает сервер из одной упаковки, но использует клиент psql и libpq из другой упаковки. Обычно это происходит, когда они запускают Postgres.app или homebrew Pg и подключаются к psql, которые поставляются с ОС. Не только иногда имеют разные порты по умолчанию, но Pg, поставляемый с Mac OS X, имеет другой путь к сокету unix по умолчанию, поэтому, даже если сервер работает на том же порту, он не будет прослушивать один и тот же сокет unix.

Большинство пользователей Mac работают вокруг этого, просто используя tcp/ip с psql -h localhost. Вы также можете указать порт, если требуется, например psql -h localhost -p 5433. У вас может быть несколько экземпляров PostgreSQL, поэтому убедитесь, что вы подключаетесь к правильному, используя select version() и SHOW data_directory;.

Вы также можете указать каталог сокетов unix; проверьте параметр unix_socket_directories экземпляра PostgreSQL, с которым хотите подключиться, и укажите это с помощью psql -h, например psql -h /tmp.

Более чистым решением является исправление вашей системы PATH, чтобы psql и libpq, связанные с запущенным PostgreSQL, были найдены в первую очередь на PATH. Детали этого зависят от вашей версии Mac OS X и пакетов Pg, которые вы установили. Я не использую Mac и не могу предложить гораздо больше деталей с этой стороны, не тратя больше времени, чем доступно в настоящее время.

qaru.site

desktop - Connect ArcMap в базу данных PostgreSQL на другой, отличный от порта по умолчанию

The Esri documentation now specifies this exact case, with an inset box that states:

Note: If your PostgreSQL database cluster is listening on a port other than the default (5432), include the port number in the instance. For example, if PostgreSQL is installed on server mamabear and is listening on port 49200, type mamabear,49200 in the Instance text box.

In general, PostgreSQL is the easiest database for ArcGIS client connection, because the DataStore utilizes PostgreSQL, so the client libraries are included* within the ArcGIS installation. The only real trick is properly configuring the PG server to listen from the network from which you are connecting (which could involve both PostgreSQL.conf and pg_hba.conf within the server instance, as well as the firewall configurations on both server and client).

If you can't get Desktop to connect, you should:

Check the System Requirements from the Esri documentation, to make sure it's supported combination

Install a 32-bit PostgreSQL client and play with firewall and/or server port properties until you can successfully connect via psql

At this point, a new ArcGIS Desktop or standalone ArcPy session should connect with ease.

WARNING: Please note that you shouldn't EVER connect from ArcGIS to PostgreSQL as the postgres user. There is no reason to do this and every reason not to. Check out any book on PostgreSQL (or any database, really) and they will always tell you to create logins for your project. Using the administrative login for just about any task except creating new logins is a disaster waiting to happen!.

*Caveat: The 10.4.1 installation of 64-bit Background Geoprocessing had a bug that left out a required libintl-8.dll file from the bin64 folder. This Geonet blog post has details on the problem. You can contact Tech Support for the QFE (the problem is fixed at 10.5.x).

PostgreSQL : Документация: 10: 20.3. Методы аутентификации : Компания Postgres Professional

20.3. Методы аутентификации

Следующие подразделы содержат более детальную информацию о методах аутентификации.

20.3.1. Аутентификация trust

Когда указан способ аутентификации trust, PostgreSQL предполагает, что любой подключающийся к серверу авторизован для доступа к базе данных вне зависимости от указанного имени пользователя базы данных (даже если это имя суперпользователя). Конечно, ограничения, прописанные в столбцах база и пользователь, продолжают работать. Этот метод должен применяться только в том случае, когда на уровне операционной системы обеспечена адекватная защита от подключений к серверу.

Аутентификация trust очень удобна для локальных подключений на однопользовательской рабочей станции. Но сам по себе этот метод обычно не подходит для машин с несколькими пользователями. Однако вы можете использовать trust даже на многопользовательской машине, если ограничите доступ к файлу Unix-сокета сервера на уровне файловой системы. Для этого установите конфигурационные параметры unix_socket_permissions (и, возможно, unix_socket_group) как описано в Разделе 19.3. Либо вы можете установить конфигурационный параметр unix_socket_directories, чтобы разместить файл сокета в должным образом защищённом каталоге.

Установка разрешений на уровне файловой системы помогает только в случае подключений через Unix-сокеты. На локальные подключения по TCP/IP ограничения файловой системы не влияют. Поэтому, если вы хотите использовать разрешения файловой системы для обеспечения локальной безопасности, уберите строку host ... 127.0.0.1 ... из pg_hba.conf или смените метод аутентификации.

Метод аутентификации trust для подключений по TCP/IP допустим только в случае, если вы доверяете каждому пользователю компьютера, получившему разрешение на подключение к серверу строками файла pg_hba.conf, указывающими метод trust. Не стоит использовать trust для любых подключений по TCP/IP, отличных от localhost (127.0.0.1).

20.3.2. Аутентификация password

Существует несколько методов аутентификации по паролю. Они работают примерно одинаково, но различаются тем, как пароли пользователей хранятся на сервере и как пароль передаётся от клиента по каналу связи.

С методом scram-sha-256 выполняется аутентификация SCRAM-SHA-256, как описано в RFC 7677. Она производится по схеме вызов-ответ, которая предотвращает перехват паролей через недоверенные соединения и поддерживает хранение паролей на сервере в виде криптографического хеша, что считается безопасным.

Это наиболее безопасный из существующих на данный момент методов, но он не поддерживается старыми клиентскими библиотеками.

md5Для метода md5 реализован менее безопасный механизм вызов-ответ. Он предотвращает перехват паролей и предусматривает хранение паролей на сервере в зашифрованном виде, но не защищает в случае похищения хешей паролей с сервера. Кроме того, алгоритм хеширования MD5 в наши дни уже может не защитить от целенаправленных атак.

Метод md5 несовместим с функциональностью db_user_namespace.

Для облегчения перехода от метода md5 к более новому методу SCRAM, если в качестве метода аутентификации в pg_hba.conf указан md5, но пароль пользователя на сервере зашифрован для SCRAM (см. ниже), автоматически будет производиться аутентификация на базе SCRAM.

passwordС методом password пароль передаётся в открытом виде и поэтому является уязвимым для атак с перехватом трафика. Его следует избегать всегда, если это возможно. Однако, если подключение защищено SSL, метод password может быть безопасен. (Хотя аутентификация по сертификату SSL может быть лучшим выбором когда используется SSL).

Пароли баз данных PostgreSQL отделены от паролей пользователей операционной системы. Пароли всех пользователей базы данных хранятся во внутреннем каталоге pg_authid. Управлять паролями можно, либо используя SQL-команды CREATE USER и ALTER ROLE, например, CREATE USER foo WITH PASSWORD 'secret', либо с помощью команды psql \password. Если пароль для пользователя не задан, вместо него хранится NULL, и пройти аутентификацию по паролю этот пользователь не сможет.

Доступность различных методов аутентификации по паролю зависит от того, как пароли пользователей шифруются на сервере (или, говоря точнее, хешируются). Это определяется параметром конфигурации password_encryption в момент назначения пароля. Если пароль шифруется в режиме scram-sha-256, его можно будет использовать для методов аутентификации scram-sha-256 и password (но в последнем случае он будет передаваться открытым текстом). В случае указания метода аутентификации md5 при этом произойдёт автоматический переход к использованию scram-sha-256, как сказано выше, так что этот вариант тоже будет работать. Если пароль шифруется в режиме md5, его можно будет использовать только для методов аутентификации md5 и password (и в последнем случае он так же будет передаваться открытым текстом). (Ранние версии PostgreSQL поддерживали хранение паролей на сервере в открытом виде, но теперь это невозможно.) Чтобы просмотреть хранящиеся в БД хеши паролей, обратитесь к системному каталогу pg_authid.

Для перевода существующей инсталляции с md5 на scram-sha-256, после того как все клиентские библиотеки будут обновлены до версий, поддерживающих SCRAM, задайте password_encryption = 'scram-sha-256' в postgresql.conf, добейтесь, чтобы все пользователи сменили свои пароли, а затем поменяйте указания метода аутентификации в pg_hba.conf на scram-sha-256.

20.3.3. Аутентификация GSSAPI

GSSAPI является протоколом отраслевого стандарта для безопасной авторизации, определённым в RFC 2743. PostgreSQL поддерживает GSSAPI с Kerberos аутентификацией с соответствии с RFC 1964. GSSAPI обеспечивает автоматическую аутентификацию (single sign-on), для систем, которые её поддерживают. Сама по себе аутентификация безопасна, но данные, отсылаемые в ходе подключения к базе данных, не защищены, если не используется SSL.

Поддержка GSSAPI должна быть включена при сборке PostgreSQL; за дополнительными сведениями обратитесь к Главе 16.

При работе с Kerberos GSSAPI использует стандартные учётные записи в формате servicename/hostname@realm. Сервер PostgreSQL примет любого принципала, включённого в используемый сервером файл таблицы ключей, но необходимо проявить осторожность в указании корректных деталей принципала в ходе соединения с клиентом, применяющим параметр подключения krbsrvname. (См. также Подраздел 33.1.2.) Значение имени сервиса по умолчанию postgres может быть изменено во время сборки с помощью ./configure --with-krb-srvnam=whatever. В большинстве сред изменять данный параметр не требуется. Однако некоторые реализации Kerberos могут потребовать иного имени сервиса, например, Microsoft Active Directory требует, чтобы имя сервиса было набрано заглавными буквами (POSTGRES).

hostname здесь — это полное доменное имя компьютера, где работает сервер. Областью субъекта-службы является предпочитаемая область данного компьютера.

Принципалы клиентов могут быть сопоставлены с различными именами пользователей баз данных PostgreSQL в pg_ident.conf. Например, принципалу pgusername@realm может быть сопоставлено просто pgusername. Так же возможно использовать в качестве имени роли в PostgreSQL полное имя принципала username@realm без какого-либо сопоставления.

PostgreSQL также поддерживает возможность убирать область из имени принципала. Эта возможность оставлена для обратной совместимости и использовать её крайне нежелательно, так как при этом оказывается невозможно различить разных пользователей, имеющих одинаковые имена, но приходящих из разных областей. Чтобы включить её, установите для include_realm значение 0. В простых конфигурациях с одной областью исключение области в сочетании с параметром krb_realm (который позволяет ограничить область пользователя одним значением, заданным в krb_realm parameter) будет безопасным, но менее гибким вариантом по сравнению с явным описанием сопоставлений в pg_ident.conf.

Убедитесь, что файл ключей вашего сервера доступен для чтения (и желательно недоступен для записи) учётной записи сервера PostgreSQL. (См. также Раздел 18.1.) Расположение этого файла ключей указывается параметром krb_server_keyfile. По умолчанию это /usr/local/pgsql/etc/krb5.keytab (каталог может быть другим, в зависимости от значения sysconfdir при сборке). Из соображений безопасности рекомендуется использовать отдельный файл keytab для сервера PostgreSQL, а не открывать доступ к общесистемному файлу.

Файл таблицы ключей генерируется программным обеспечением Kerberos; подробнее это описано в документации Kerberos. Следующий пример для MIT-совместимых реализаций Kerberos 5:

kadmin% ank -randkey postgres/server.my.domain.org kadmin% ktadd -k krb5.keytab postgres/server.my.domain.orgПри подключении к базе данных убедитесь, что у вас есть разрешение на сопоставление принципала с именем пользователя базы данных. Например, для имени пользователя базы данных fred, принципал fred@EXAMPLE.COM сможет подключиться. Чтобы дать разрешение на подключение принципалу fred/users.example.com@EXAMPLE.COM, используйте файл сопоставления имён пользователей, как описано в Разделе 20.2.

Для метода GSSAPI доступны следующие параметры конфигурации:

include_realmКогда этот параметр равен 0, из принципала аутентифицированного пользователя убирается область, и оставшееся имя проходит сопоставление имён (см. Раздел 20.2). Этот вариант не рекомендуется и поддерживается в основном для обратной совместимости, так как он небезопасен в окружениях с несколькими областями, если только дополнительно не задаётся krb_realm. Более предпочтительный вариант — оставить значение include_realm по умолчанию (1) и задать в pg_ident.conf явное сопоставление для преобразования имён принципалов в имена пользователей PostgreSQL.

mapРазрешает сопоставление имён пользователей системы и пользователей баз данных. За подробностями обратитесь к Разделу 20.2. Для принципала GSSAPI/Kerberos, такого как username@EXAMPLE.COM (или более редкого username/hostbased@EXAMPLE.COM), именем пользователя в сопоставлении будет username@EXAMPLE.COM (или username/hostbased@EXAMPLE.COM, соответственно), если include_realm не равно 0; в противном случае именем системного пользователя в сопоставлении будет username (или username/hostbased).

krb_realmУстанавливает область, с которой будут сверяться имена принципалов пользователей. Если этот параметр задан, подключаться смогут только пользователи из этой области. Если не задан, подключаться смогут пользователи из любой области, в зависимости от установленного сопоставления имён пользователей.

20.3.4. Аутентификация SSPI

SSPI — технология Windows для защищённой аутентификации с единственным входом. PostgreSQL использует SSPI в режиме negotiate, который применяет Kerberos, когда это возможно, и автоматически возвращается к NTLM в других случаях. Аутентификация SSPI работает только, когда и сервер, и клиент работают на платформе Windows, или, на не-Windows платформах, если доступен GSSAPI.

Если используется аутентификация Kerberos, SSPI работает так же, как GSSAPI; подробнее об этом рассказывается в Подразделе 20.3.3.

Для SSPI доступны следующие параметры конфигурации:

include_realmКогда этот параметр равен 0, из принципала аутентифицированного пользователя убирается область, и оставшееся имя проходит сопоставление имён (см. Раздел 20.2). Этот вариант не рекомендуется и поддерживается в основном для обратной совместимости, так как он небезопасен в окружениях с несколькими областями, если только дополнительно не задаётся krb_realm. Более предпочтительный вариант — оставить значение include_realm по умолчанию (1) и задать в pg_ident.conf явное сопоставление для преобразования имён принципалов в имена пользователей PostgreSQL.

compat_realmЕсли равен 1, для параметра include_realm применяется имя домена, совместимое с SAM (также известное как имя NetBIOS). Это вариант по умолчанию. Если он равен 0, для имени принципала Kerberos применяется действительное имя области.

Этот параметр можно отключить, только если ваш сервер работает под именем доменного пользователя (в том числе, виртуального пользователя службы на компьютере, включённом в домен) и все клиенты, проходящие проверку подлинности через SSPI, также используют доменные учётные записи; в противном случае аутентификация не будет выполнена.

upn_usernameЕсли этот параметр включён вместе с compat_realm, для аутентификации применяется имя Kerberos UPN. Если он отключён (по умолчанию), применяется SAM-совместимое имя пользователя. По умолчанию у новых учётных записей эти два имени совпадают.

Заметьте, что libpq использует имя, совместимое с SAM, если имя не задано явно. Если вы применяете libpq или драйвер на его базе, этот параметр следует оставить отключённым, либо явно задавать имя пользователя в строке подключения.

mapПозволяет сопоставить пользователей системы с пользователями баз данных. За подробностями обратитесь к Разделу 20.2. Для принципала SSPI/Kerberos, такого как username@EXAMPLE.COM (или более редкого username/hostbased@EXAMPLE.COM), именем пользователя в сопоставлении будет username@EXAMPLE.COM (или username/hostbased@EXAMPLE.COM, соответственно), если include_realm не равно 0; в противном случае именем системного пользователя в сопоставлении будет username (или username/hostbased).

krb_realmУстанавливает область, с которой будут сверяться имена принципалов пользователей. Если этот параметр задан, подключаться смогут только пользователи из этой области. Если не задан, подключаться смогут пользователи из любой области, в зависимости от установленного сопоставления имён пользователей.

20.3.5. Аутентификация Ident

Метод аутентификации ident работает, получая имя пользователя операционной системы клиента от сервера Ident и используя его в качестве разрешённого имени пользователя базы данных (с возможным сопоставлением имён пользователя). Способ доступен только для подключений по TCP/IP.

Примечание

Когда для локального подключения (не TCP/IP) указан ident, вместо него используется метод аутентификации peer (см. Подраздел 20.3.6).

Для метода ident доступны следующие параметры конфигурации:

mapПозволяет сопоставить имена пользователей системы и базы данных. За подробностями обратитесь к Разделу 20.2.

Протокол «Identification» (Ident) описан в RFC 1413. Практически каждая Unix-подобная операционная система поставляется с сервером Ident, по умолчанию слушающим TCP-порт 113. Базовая функция этого сервера — отвечать на вопросы, вроде «Какой пользователь инициировал подключение, которое идет через твой порт X и подключается к моему порту Y?». Поскольку после установления физического подключения PostgreSQL знает и X, и Y, он может опрашивать сервер Ident на компьютере клиента и теоретически может определять пользователя операционной системы при каждом подключении.

Недостатком этой процедуры является то, что она зависит от интеграции с клиентом: если клиентская машина не вызывает доверия или скомпрометирована, злоумышленник может запустить любую программу на порту 113 и вернуть любое имя пользователя на свой выбор. Поэтому этот метод аутентификации подходит только для закрытых сетей, где каждая клиентская машина находится под жёстким контролем и где администраторы операционных систем и баз данных работают в тесном контакте. Другими словами, вы должны доверять машине, на которой работает сервер Ident. Помните предупреждение:

Протокол Ident не предназначен для использования как протокол авторизации и контроля доступа. | ||

| --RFC 1413 | ||

У некоторых серверов Ident есть нестандартная возможность, позволяющая зашифровать возвращаемое имя пользователя, используя ключ, который известен только администратору исходного компьютера. Эту возможность нельзя использовать с PostgreSQL, поскольку PostgreSQL не сможет расшифровать возвращаемую строку и получить фактическое имя пользователя.

20.3.6. Аутентификация peer

Метод аутентификации peer работает, получая имя пользователя операционной системы клиента из ядра и используя его в качестве разрешённого имени пользователя базы данных (с возможностью сопоставления имён пользователя). Этот метод поддерживается только для локальных подключений.

Для метода peer доступны следующие параметры конфигурации:

mapПозволяет сопоставить имена пользователей системы и базы данных. За подробностями обратитесь к Разделу 20.2.

Аутентификация peer доступна только в операционных системах, поддерживающих функцию getpeereid(), параметр сокета SO_PEERCRED или подобные механизмы. В настоящее время это Linux, большая часть разновидностей BSD, включая macOS, и Solaris.

20.3.7. Аутентификация LDAP

Данный метод аутентификации работает сходным с методом password образом, за исключением того, что он использует LDAP как метод подтверждения пароля. LDAP используется только для подтверждения пары "имя пользователя/пароль". Поэтому пользователь должен уже существовать в базе данных до того, как для аутентификации будет использован LDAP.

Аутентификация LDAP может работать в двух режимах. Первый режим называется простое связывание. В ходе аутентификации сервер связывается с характерным именем, составленным следующим образом: prefix username suffix. Обычно, параметр prefix используется для указания cn= или DOMAIN\ в среде Active Directory. suffix используется для указания оставшейся части DN или в среде, отличной от Active Directory.

Во втором режиме, который мы называем поиск+связывание, сервер сначала связывается с каталогом LDAP с предопределённым именем пользователя и паролем, указанным в ldapbinddn и ldapbindpasswd, и выполняет поиск пользователя, пытающегося подключиться к базе данных. Если имя пользователя и пароль не определены, сервер пытается связаться с каталогом анонимно. Поиск выполняется в поддереве ldapbasedn, при этом проверятся точное соответствие имени пользователя атрибуту ldapsearchattribute. Как только при поиске находится пользователь, сервер отключается и заново связывается с каталогом уже как этот пользователь, с паролем, переданным клиентом, чтобы удостовериться, что учётная запись корректна. Этот же режим используется в схемах LDAP-аутентификации в другом программном обеспечении, например, в pam_ldap и mod_authnz_ldap в Apache. Данный вариант даёт больше гибкости в выборе расположения объектов пользователей, но при этом требует дважды подключаться к серверу LDAP.

Следующие параметры конфигурации доступны при аутентификации в обоих режимах:

ldapserverИмена и IP-адреса LDAP-серверов для связи. Можно указать несколько серверов, разделяя их пробелами.

ldapportНомер порта для связи с LDAP-сервером. Если порт не указан, используется установленный по умолчанию порт библиотеки LDAP.

ldaptlsРавен 1 для установки соединения между PostgreSQL и LDAP-сервером с использованием TLS-шифрования. Им

postgrespro.ru

PostgreSQL : Документация: 9.4: postgres : Компания Postgres Professional

Название

postgres -- Сервер баз данных PostgreSQLСинтаксис

postgres [ параметр ...]

Описание

postgres это сервер баз данных PostgreSQL. Для получения доступа к базе данных клиент устанавливает соединение (локально или по сети) с сервером postgres. После установки соединения сервер postgres поднимает выделенный процесс для его обслуживания.

Один экземпляр postgres обслуживает кластер целиком. Кластер — это коллекция баз данных, хранящихся в файловой системе в определённом размещении ("области данных"). На одном физическом сервере можно запустить несколько экземпляров postgres одновременно, при условии, что они используют различные области данных и порты. При запуске postgres необходимо указать размещение данных, которое задаётся в параметре -D или переменной окружения PGDATA, значение по умолчанию отсутствует. Обычно -D или PGDATA указывает на каталог, созданный во время развёртывания кластера с помощью initdb. Иные варианты рассмотрены в Разделе 18.2.

По умолчанию postgres запускается не в фоновом режиме, а вывод журнала осуществляет в стандартный поток ошибок. На практике postgres должен запускаться в фоновом режиме, возможно, при старте системы.

Команду postgres также возможно использовать в однопользовательском режиме. В основном этот режим используется на этапе начальной загрузки при выполнении initdb. Иногда также применяется в целях отладки или после аварийного сбоя. Стоит обратить внимание, что одно-пользовательский режим не совсем корректно использовать для отладки, так как условия далеки от реальных боевых. При запуске из командной строки в однопользовательском режиме можно вводить запросы и видеть результаты их выполнения на экране в форме пригодной для разработки, нежели конечных пользователей. Также в этом режиме ID сессионного пользователя выставляется в единицу, а пользователь неявно наделяется правами суперпользователя. Существование пользователя необязательно, поэтому режим можно использовать в некоторых ситуациях при повреждениях системных каталогов.

Параметры

postgres может принимать параметры, рассматриваемые детально в Глава 18. Также можно сформировать конфигурационный файл, содержащий эти параметры. Некоторые из них специфично для сессии можно указать на стороне клиента. Например, если установлена переменная PGOPTIONS, то клиенты, использующие libpq, передадут эти параметры в строке соединения к серверу.

Параметры общего назначения

-A 0|1Включает проверки утверждений во время исполнения в целях отладки программных ошибок. Параметр доступен, если при компиляции PostgreSQL были включены утверждения. По умолчанию в таком случае проверка утверждений включена.

-B количество буферовУстанавливает количество разделяемых между процессами буферов. Значение по умолчанию выбирается автоматически при развёртывании кластера с помощью initdb. Установка флага аналогична конфигурации параметра shared_buffers.

-c имя=значениеУстанавливает именованный параметр времени исполнения. Конфигурационные параметры, поддерживаемые PostgreSQL, описаны в Главе 18. Большинство флагов командной строки это краткая форма, заданная подобным образом. Для задания нескольких таких параметров можно использовать -c повторно.

-C имяОтображает значение именованного параметра времени исполнения и прерывает дальнейшее выполнение (подробнее см. выше). Можно применять на работающем сервере, при этом будут возвращены значения postgresql.conf с учётом проведённых в рамках вызова изменений. Значения, переданные при старте кластера, не отображаются.

Параметр предназначен для приложений, взаимодействующих с сервером, например, pg_ctl , и запрашивающих параметры конфигурации. Пользовательские приложения должны использовать команду SHOW или представление pg_settings.

-d уровень отладкиУстанавливает уровень отладки (от 1 до 5). Чем выше значение, тем подробнее осуществляется вывод в журнал сервера. Также возможно передать -d 0 для отдельной сессии, что предотвратит в её рамках влияние выставленного для postgres значения.

-D datadirУказывает размещение конфигурационных файлов базы в пределах файловой системы. За подробностями обратитесь к Разделу 18.2.

-eУстанавливает формат вводимых дат по умолчанию в "European" с последовательностью значений DMY. Также влияет на вывод дня, идущего перед значением месяца, более подробно см. Раздел 8.5.

-FОтключает вызовы fsync для увеличения производительности, но с увеличением рисков потери данных в случае краха системы. Этот параметр работает аналогично параметру конфигурации fsync. Внимательно прочтите документацию перед использованием данного параметра!

-h компьютерУказывает IP-адрес или имя компьютера, на котором сервер postgres принимает клиентские подключения по TCP/IP. Значением может быть список адресов, разделённых запятыми, либо символ *, обозначающий все доступные интерфейсы. Если значение опущено, то подключения принимаются только через доменные сокеты Unix. По умолчанию принимаются подключения только к localhost. Флаг работает аналогично конфигурационному параметру listen_addresses.

-iПозволяет клиентам подключаться по TCP/IP. Без этого параметра допускаются лишь локальные подключения. Действие этого параметра аналогично действию параметра конфигурации listen_addresses со значением * в postgresql.conf или ключа -h.

Параметр устарел, так как не даёт полной функциональности listen_addresses. Лучше устанавливать значение listen_addresses напрямую.

-k каталогУказывает каталог нахождения доменного сокета Unix, через который postgres принимает соединения. Значением параметра может быть список каталогов через запятую. Если это значение пустое, использование сокетов Unix запрещается, разрешаются только подключения по TCP/IP. По умолчанию выбирается каталог /tmp, но его можно сменить на этапе компиляции. Этот параметр действует аналогично параметру конфигурации unix_socket_directories.

-lВключает поддержку безопасных соединений с использованием SSL шифрования. PostgreSQL необходимо скомпилировать с поддержкой SSL для использования этого флага. Подробнее использование SSL описано в Раздел 17.9.

-N максимальное количество соединенийУстанавливает максимально возможное количество одновременных клиентских соединений. Значение по умолчанию устанавливается автоматически на этапе развёртывания с помощью initdb. Флаг работает аналогично конфигурационному параметру max_connections.

-o дополнительные-параметрыАргументы командной строки, указанные в дополнительных-параметрах, передаются во все дочерние процессы, порождённые от postgres. Используйте кавычки для экранирования пробелов.

Использование этого параметра считается устаревшим, так как на данный момент все параметры postgres можно задать в командной строке.

-p портУказывает порт TCP/IP или расширение файла Unix-сокета, на котором postgres слушает клиентские соединения. По умолчанию принимает значение переменной окружения PGPORT, или, если значение PGPORT не установлено, то используется значение, установленное на этапе компиляции (обычно это 5432). Если значение порта меняется, то на стороне клиентов это необходимо учитывать, установив, либо PGPORT, либо флаг командной строки.

-sОтображает информацию о времени и другую статистику после каждой выполненной команды, что полезно для оценки производительности во время настройки количества буферов.

-S рабочая памятьУказывает объём рабочей памяти для внутренних сортировок и хешированных строк во избежание использования временных файлов. Обратитесь к описанию параметра work_mem, приведённому в Подразделе 18.4.1.

-V--versionОтображает версию postgres и прерывает дальнейшее выполнение.

--имя=значениеУстанавливает именованный параметр времени исполнения. Является короткой формой ключа -c.

--describe-configВыводит значения конфигурационных переменных сервера, их описаний и значений по умолчанию в формате команды COPY со знаком табуляции в качестве разделителя. В основном это предназначено для средств администрирования.

-?--helpВыводит помощь по аргументам команды postgres.

Параметры для внутреннего использования

Далее описанные параметры, в основном, применяются в целях отладки, а в некоторых случаях при восстановлении сильно повреждённых баз данных. Их описание приведено для системных разработчиков PostgreSQL, поэтому они могут быть изменены без уведомления.

-f { s | i | o | b | t | n | m | h }Запрещает использование специфических методов сканирования и объединения: s и i выключают последовательное сканирование и по индексу соответственно, а o, b и t выключает сканирование только по индексу, сканирование по битовым векторам, и сканирование по ID кортежей соответственно, в то время как n, m и h выключает вложенные циклы, слияния и хеширование соответственно.

Ни последовательное сканирование, ни вложенные циклы невозможно выключить полностью. Флаги -fs и -fn просто указывают планировщику избегать выполнения этих операций при наличии других альтернатив.

-nПараметр предназначен для отладки сервера в случае аномального завершения процесса. Обычная практика в таком случае — завершение порождённых процессов с дальнейшей инициализацией разделяемой памяти и семафоров. Это связано с тем, что потерянный процесс мог повредить область разделяемой памяти. Параметр указывает postgres не производить повторной инициализации общих структур данных, что позволяет произвести дальнейшую отладку текущего состояния памяти и семафоров.

-OРазрешает модифицировать структуру системных таблиц. Используется командой initdb.

-PИгнорировать системные индексы при чтении, но продолжать обновлять их при изменениях системных таблиц. Это используется при их восстановлении после повреждения.

-t pa[rser] | pl[anner] | e[xecutor]Выводит статистику по времени исполнения каждого запроса в контексте каждого системного модуля. Использование флага совместно с -s невозможно.

-TПараметр предназначен для отладки сервера в случае аномального завершения процесса. Обычная практика в таком случае — завершение порождённых процессов с дальнейшей инициализацией разделяемой памяти и семафоров. Это связано с тем, что потерянный процесс мог повредить область разделяемой памяти. Параметр указывает postgres на необходимость остановки порождённых процессов сигналом SIGSTOP, но не завершит их, что позволяет разработчикам сделать снимки памяти процессов.

-v протоколУказывает для данного сеанса версию протокола взаимодействия сервера с клиентом. Флаг используется лишь для внутренних целей.

-W секундыПри старте сервера производится задержка на указанное количество секунд, после чего производится процедура аутентификации, что позволяет подключить отладчик к процессу.

Параметры для однопользовательского режима

Ниже описанные параметры применимы лишь для однопользовательского режима.

--singleУстанавливает однопользовательский режим. Параметр должен идти первым в командной строке.

databaseУказывает имя базы данных, к которой производится подключение. Параметр должен идти последним в командной строке. Если не указан, то используется имя текущего системного пользователя.

-EВывести все команды.

-jПредотвращает трактовку символа перевода каретки в качестве разделителя между инструкциями.

-r имя_файлаОтправляет вывод журнала сервера в файл filename. Этот параметр применяется лишь при запуске из командной строки.

Переменные окружения

PGCLIENTENCODINGКодировка, используемая клиентом по умолчанию. Может переопределяться на стороне клиента, а также устанавливаться в конфигурационном файле сервера.

PGDATAКаталог размещения данных кластера по умолчанию

PGDATESTYLEЗначение по умолчанию для параметра времени исполнения DateStyle. Применение этой переменной является устаревшим.

PGPORTПорт по умолчанию, лучше устанавливать в конфигурационном файле.

TZЧасовой пояс сервера

Диагностика

Ошибки с упоминанием о semget или shmget говорят о возможной необходимости проведения более оптимального конфигурирования ядра. Подробнее это обсуждается в Разделе 17.4. Отложить переконфигурирование можно, уменьшив shared_buffers для снижения общего потребления разделяемой памяти PostgreSQL и/или уменьшив max_connections для снижения затрат на использование семафоров.

Необходимо внимательно проверять сообщения об ошибке с упоминанием о другом запущенном экземпляре, например, с использованием команды

$ ps ax | grep postgresили

$ ps -ef | grep postgresв зависимости от ОС. Если есть полная уверенность, что противоречий нет, необходимо самостоятельно удалить упомянутый в сообщении запирающий файл и повторить попытку.

Упоминание о невозможности привязки к порту в сообщениях об ошибках может указывать на то, что он уже занят другим процессом помимо PostgreSQL. Также сообщение может возникнуть при мгновенном рестарте postgres на том же порту. В этом случае нужно немного подождать, пока ОС не закроет порт, и повторить попытку. Ещё возможна ситуация, в которой используется резервный системный порт. Например, многие Unix-подобные ОС резервируют "доверительные" порты от 1024 и ниже, и лишь суперпользователь имеет к ним доступ.

Замечания

Для комфортного запуска и остановки сервера можно использовать утилиту pg_ctl .

Если возможно, не используйте сигнал SIGKILL для головного процесса postgres. В этом случае postgres не освободит системные ресурсы, например, разделяемую память и семафоры. Это может привести к проблемам при повторном запуске postgres.

Для корректного завершения postgres используются сигналы SIGTERM, SIGINT или SIGQUIT. При первом будут ожидаться все дочерние процессы до их завершения, второй приведёт к принудительному закрытию соединений, а третий — к незамедлительному выходу без корректного завершения, приводящему к необходимости выполнения процедуры восстановления на следующем старте.

Получая сигнал SIGHUP, сервер перечитывает свои файлы конфигурации. Также возможно отправить SIGHUP отдельному процессу, но это чаще всего бессмысленно.

Для отмены исполняющегося запроса, отправьте SIGINT обслуживающему его процессу. Для чистого завершения серверного процесса отправьте ему SIGTERM. Также см. pg_cancel_backend и pg_terminate_backend в Подразделе 9.26.2, которые являются аналогами в форме SQL-инструкций.

Сервер postgres обрабатывает SIGQUIT для завершения дочерних процессов в грязную, и сигнал не должен отправляться пользователем. Также не стоит посылать SIGKILL серверному процессу — головной postgres процесс расценит это как аварию и принудительно завершит остальные порождённые, как это было бы сделано при процедуре восстановления после сбоя.

Ошибки

Флаги, начинающиеся с -- не работают в ОС FreeBSD или OpenBSD. Чтобы обойти это, используйте -c. Это ошибка ОС. В будущих релизах PostgreSQL будет предоставлен обходной путь, если ошибка так и не будет устранена.

Usage

Для запуска сервера в однопользовательском режиме используется, например, команда

postgres --single -D /usr/local/pgsql/data другие параметры my_databaseНеобходимо указать корректный путь к каталогу хранения данных в параметре -D, или установить переменную окружения PGDATA. Также замените имя базы данных на необходимое.

Обычно символ перевода каретки в однопользовательском режиме трактуется как завершение ввода команды. При этом точка с запятой подобным образом не обрабатывается, как это делается в psql. Для того чтобы ввести много-строчную команду, необходимо добавить обратный слэш перед каждой новой строкой.

Параметр -j предотвращает трактовку символа перевода каретки в качестве разделителя между командами. В этом случае сервер читает стандартный ввод, пока не встретит маркер конца файла EOF, после чего выполнит все, как единую команду. Обратный слэш в этом случае не обрабатывается.

Для завершения сессии, введите EOF (обычно Control+D). Если использовался флаг -j, то для выхода необходимо ввести EOF дважды.

Одно-пользовательский режим не предоставляет особых средств работы с командной строкой, например, нет истории выполнявшихся команд. Также нет никакой фоновой обработки, например, автоматических контрольных точек.

Примеры

Для запуска postgres в фоновом режиме с параметрами по умолчанию:

$ nohup postgres >logfile 2>&1 </dev/null &Для запуска postgres с определённым портом, например, 1234:

$ postgres -p 1234Для соединения с помощью psql укажите этот порт в параметре -p:

$ psql -p 1234или в переменной окружения PGPORT:

$ export PGPORT=1234 $ psqlИменованный параметр времени исполнения можно указать одним из приведённых способом:

$ postgres -c work_mem=1234 $ postgres --work-mem=1234Любой из методов переопределяет значение work_mem конфигурации postgresql.conf. Символ подчёркивания в именах можно указать и в виде тире. Задавать параметры обычно (не считая кратковременных экспериментов) лучше в postgresql.conf, а не в аргументах командной строки.

postgrespro.ru

postgresql port confusion 5433 или 5432?

Я установил postgresql в OSX. Когда я запускаю psql, я получаю

$ psql psql: could not connect to server: No such file or directory Is the server running locally and accepting connections on Unix domain socket "/tmp/.s.PGSQL.5433"?Однако из / etc / services

postgresql 5432/udp # PostgreSQL Database postgresql 5432/tcp # PostgreSQL Database # Tom Lane <tgl@sss.pgh.pa.us> pyrrho 5433/tcp # Pyrrho DBMS pyrrho 5433/udp # Pyrrho DBMS5433 занято пиррхо, 5432 назначено на pg. Я могу связаться с

psql -p 5432но почему psql считает, что это 5433, и как я могу сделать psql в нужном месте по умолчанию?

/etc/services является только консультативным, это список известных портов. Это не означает, что на этом порту фактически что-либо работает или что именованный сервис будет работать на этом порту.

В случае PostgreSQL типично использовать порт 5432, если он доступен. Если это не так, большинство установщиков выберут следующий свободный порт, обычно 5433.

Вы можете видеть, что на самом деле работает, используя netstat инструмент (доступен в OS X, Windows и Linux, причем синтаксис командной строки меняется во всех трех).

Это еще более усложняется в системах Mac OS X из-за ужасного беспорядка различных пакетов PostgreSQL - старинная версия PostgreSQL от Apple, встроенная в ОС, Postgres.app, Homebrew, Macports, установщик EnterpriseDB и т. Д.

Что происходит, так это то, что пользователь устанавливает Pg и запускает сервер с одной упаковки, но использует psql а также libpq клиент из другой упаковки. Обычно это происходит, когда они запускают Postgres.app или homebrew Pg и соединяются с psql который поставляется с ОС. Не только иногда имеют разные порты по умолчанию, но Pg, поставляемый с Mac OS X, отличается путь сокета unix по умолчанию , поэтому даже если сервер работает на одном и том же порту, он не будет прослушивать один и тот же сокет unix.

Большинство пользователей Mac работают вокруг этого, просто используя tcp / ip с psql -h localhost, Вы также можете указать порт, если это необходимо, например psql -h localhost -p 5433, У вас может быть несколько экземпляров PostgreSQL, поэтому убедитесь, что вы подключаетесь к правильному, используя select version() а также SHOW data_directory;,

Вы также можете указать каталог сокетов unix; проверить unix_socket_directories настройки экземпляра PostgreSQL, к которому вы хотите подключиться, и указать это с помощью psql -h, например. psql -h /tmp,

Чистое решение - исправить вашу систему PATH таким образом psql а также libpq связанный с PostgreSQL, который вы на самом деле запускаете, - это то, что было найдено на PATH, Детали этого зависят от вашей версии Mac OS X и пакетов Pg, которые вы установили. Я не использую Mac и не могу предложить гораздо больше деталей на этой стороне, не тратя больше времени, чем доступно в настоящее время.

Быстрый ответ на OSX, установите переменные среды.

экспорт PGHOST = localhost

экспорт PGPORT = 5432

Или что вам нужно.

Порт Postgres по умолчанию обычно настраивается в:

sudo vi /<path to your installation>/data/postgresql.confНа Ubuntu это может быть:

sudo vi /<path to your installation>/main/postgresql.confИскать port в этом файле.

Похоже, что одна из наиболее распространенных причин этого - установка новой версии PostgreSQL без остановки службы существующей установки. Это была моя особая головная боль. Перед установкой или обновлением, особенно в ОС X и с помощью установщика с одним щелчком мыши из Enterprise DB, перед продолжением убедитесь, что вы проверяете состояние старой установки.

Thanks to @a_horse_with_no_name's comment, I changed my PGPORT definition to 5432 in pg_env.sh. That fixed the problem for me. I don't know why postgres set it as 5433 initially when it was hosting the service at 5432.

I ran into this problem as well, it ended up that I had two postgres servers running at the same time. I uninstalled one of them and changed the port back to 5432 and works fine now.

For me in PgAdmin 4 on Mac OS High Sierra, Clicking the PostrgreSQL10 database under Servers in the left column, then the Properties tab, showed 5433 as the port under Connection. (I don't know why, because I chose 5432 during install). Anyway, I clicked the Edit icon under the Properties tab, change that to 5432, saved, and that solved the problem. Go figure.

programmerz.ru

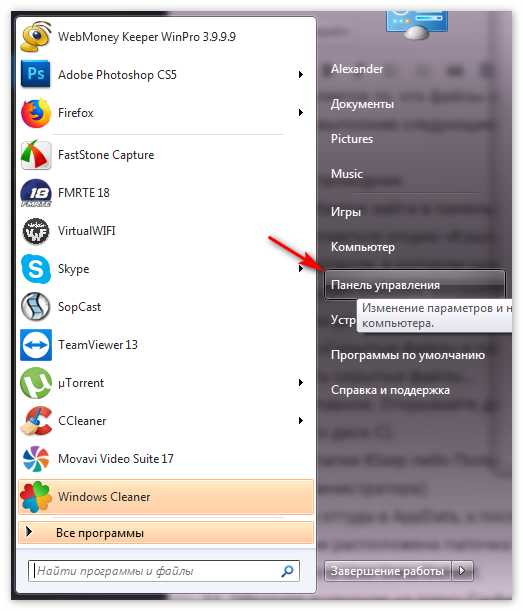

- Как просмотреть кэш яндекс браузера

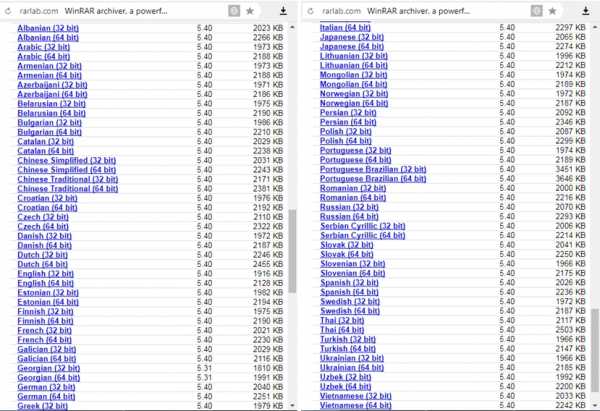

- Как поменять язык в распокователь файлов

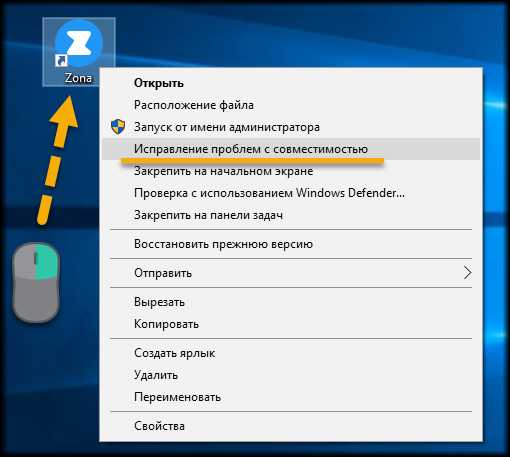

- Почему на компьютере не открывается программа зона

- Темы для linux mint 18

- Как открыть видео mp4 на компьютере

- На рабочем столе не нажимаются ярлыки

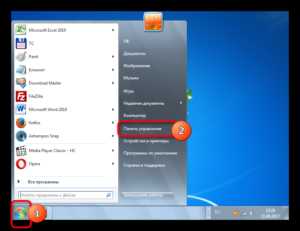

- Windows 7 установить обновления

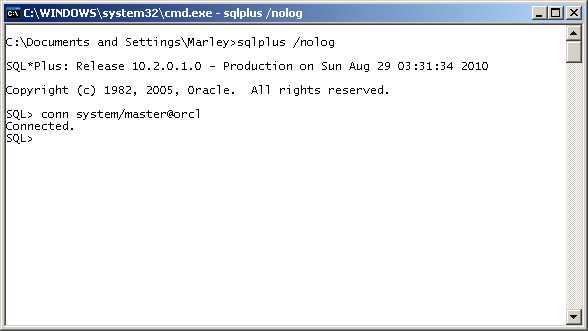

- Пример tnsnames ora

- Как выделить несколько строк с помощью клавиатуры

- Перевод redistributable

- Windows 7 очистить