Такие разные пароли. Разные пароли

Используйте разные пароли – Glashkoff.com

Лайкнуть

Лайкнуть

Твитнуть

Ликбез

Для чего вообще нужны пароли? Это информация, которая известна только вам и проверяющему, чтобы доказать, что вы – это вы. Как только она становится известна кому‐то еще, безопасность снижается.

У паролей существует сложность. Чем пароль сложнее, тем дольше он способен противостоять угадыванию или подбору. Комбинация вашего сотового телефона и дней рождений родственников – это не сложный пароль, его легко угадать. Но если добавить к этому какой‐то набор символов, например, букв в произвольном порядке, сложность пароля увеличивается, ведь придется перебрать громадное количество комбинаций.

В фильмах часто показывают, как хакеры «угадывают» по очереди каждый символ пароля. Это далеко от реальности: пароль либо подходит целиком, либо нет. Поэтому остается либо перебирать все возможные комбинации, либо угадывать.

От перебора многие системы защищены, ограничивая попытки ввода. Например, при использовании банкомата можно ошибиться только три раза, вводя пинкод, потом придется обращаться в банк с удостоверением личности, которое в комбинации с вами тоже является своеобразным паролем.

У хакеров есть множество путей добраться до вашей информации. Например:

- Искать уязвимости в системе – вроде способа вводить неограниченное количество паролей без блокировки.

- Использовать социальную инженерию. Беспечность – страшная черта многих людей. Вам звонят из якобы банка и просят сообщить пароль, пришедший на телефон? Почему бы и нет, что тут может быть опасного (сарказм)?

- Воспользоваться добытыми ранее знаниями о вас для угадывания пароля.

О последнем пункте я и хочу поговорить.

Беда может придти к каждому

Когда трава была зеленее, вместо Гугла я пользовался поиском от Рамблера. Сейчас на главной странице сайта нагромождение новостей, но раньше была неплохая поисковая система и интересный каталог сайтов. Потом у них что‐то пошло не так: поисковая выдача начала выдавать неадекватный результат, я перешёл к Гугле и заодно зарегистрировал там почтовый ящик. Рамблер потерял еще одного посетителя.

В 2007 году сайт Rambler.ru был крупным порталом

Даже успешное начинание (16 лет назад сайт был самым посещаемым в России) можно спустить в унитаз. Качество – изменчивое свойство, сейчас от того Рамблера нет и следа.

Ошибки случаются у всех. Только одни делают выводы и идут дальше, другие начинают юлить. Второе произошло в важное для сайта время – был 2012 год, сайт подвергся структурным изменениям, на главной появились те самые желтушные новости, что видим сейчас. Тогда хакеры получили доступ к, наверное, всем зарегистрированным там почтовым ящикам.

Чтобы прояснить ситуацию, процитирую недавнее заявление пресс‐секретаря Rambler&Co Софии Ивановой. К сожалению, источника цитаты не нашел. Возможно, это прямой ответ на вопрос журналистов Roem.ru:

Никакой проблемы здесь нет: эта база всплывала еще в 2014 года, после ее анализа мы выявили, что скомпрометированы 4 миллиона активных пользователей — всем им пароли были, разумеется, изменены. При этом какой‐то процент паролей все‐равно может подходить, т.к. пользователи используют пароли типа 123456, они взламываются элементарным перебором по словарю. Плюс пользователи могли после нашей принудительной смены еще неоднократно сменить пароль, в том числе и на старый, который был скомпрометирован.Сейчас такая ситуация в принципе невозможна: пароли в открытом виде мы давно не храним, все данные шифруются, введена авторизация по мобильному телефону и мы постоянно напоминаем пользователям о необходимости сменить пароль.

Обратите внимание на ошибки – текст, возможно, писался впопыхах или не уделили внимания. Несерьезно как‐то.

В голове вертятся вопросы:

- Почему они хранили пароли ста миллионов пользователей простым текстом? Это настолько глупо, насколько возможно себе представить. Любой, получивший доступ к базе данных, сразу увидит пароли. В 2012 году уже было достаточно надежных способов обработать пароли так, чтобы после кражи их нельзя было расшифровать за разумный срок.

- Как можно пропустить утечку такого объема данных? Был ли обнаружен факт взлома и быстро ли закрыли уязвимости?

- Почему утверждают, что скомпрометированы только 4 миллиона активных пользователей? Не верю, что оставшиеся 94,2 миллиона пользователей сменили свои пароли за два года. Даже с учетом того, что аудитория Рамблера сократилась, цифры не кажутся относящимися к реальности.

- Скомпрометированы и номера мессенджера ICQ. Учитывая любовь пользователей к одинаковым паролям, «аськи» под угрозой. Почему об этом молчат? Даже если пароли номера ICQ и электронной почты связаны (чего я не припомню), нужно уведомлять и пользователей сети сообщений.

На эти неудобные вопросы ответа, конечно, не будет. Но выводы можно сделать уже сейчас.

Выводы и советы

Взломать могут любой сервис, будь то сайт, служба сообщений или учётка в банке. Не нужно думать, что ваши данные никому не нужны. Конкретно ваши, может быть, не нужны, но всех пользователей – очень даже.

А на улице вы не отдаете просто так свои деньги и ключи от дома

При этом владельцы сервиса о взломе могут и не сообщить, как показывает практика. На самом деле даже ответственности за это не несут – это учтено в соглашениях при регистрации. А всё потому, что иначе выкрутиться не смогут:

- Не знали о взломе несколько лет? Значит, пользователи были под угрозой всё это время.

- Знали, но не сказали? Пользователи тоже были под угрозой, только на них еще поплевали сверху.

Как ни крути, взлом оборачивается кошмаром для пострадавших. Лучше избежать взлома вовсе, снизив риск до минимума.

Правила хранения паролей, которые и вам советую:

- Разным сайтам – разные пароли. Логины могут быть одинаковыми, чтобы хотя бы в этом не путаться.

- Пароли должны быть сложными. Не меньше 20 латинских букв, цифр и прочих символов.Когда нужно вводить пароль часто, я придумываю 3–4 слова, разделяя их различными символами – такое запомнить легко, как и ввести, а подобрать сложно.

- Не храните пароли в сервисах хранения паролей. Введёте туда свои пароли – считайте, они доступны всем. Не понимаю, как можно рекомендовать такие сервисы!Например, LastPass как минимум один раз взломали, из‐за чего хакерам стали доступны адреса электронной почты пользователей, подсказки о паролях и сами мастер‐пароли (к счастью, в зашифрованном виде). Тогда владельцы LastPass заявили что‐то вроде: «Мы принудительно сбросили мастер‐пароли пострадавших пользователей, им нужно придумать новый, проблема решена.» Мастер‐пароль – это пароль для доступа к остальным паролям. Раз мастер‐пароль можно сбросить, значит, пароли пользователя хранятся независимо от мастер‐пароля. Напрашивается вывод: владельцы LastPass и любой, кто получит доступ к серверу с базой данных, может получить доступ в обход мастер‐пароля! Может быть, я не прав и у них всё сложнее устроено, но сам факт взлома и обнаружившиеся потом уязвимости говорят о том, что такими сервисами лучше не пользоваться.Наилучшим местом хранения паролей я считаю KeePass. Программа доступна практически на всех популярных платформах, в том числе в виде расширений для браузеров. База надежно шифруется мастер‐паролем и никто, кроме вас, доступа не получит. Пароли генерировать тоже можно прямо в ней.

- Не используйте синхронизацию паролей в браузере. 28 августа этого года стало известно, что Opera Sync взломали, а значит – все пользователи браузера Opera, сохранявшие в онлайне свои пароли, пострадали. То же самое может случиться с альтернативными браузерами.К сожалению, не всегда удается следовать собственному совету – пользуюсь Google Chrome со включенной синхронизацией паролей, потому что многие сайты и форумы постоянно «забывают», что я вошёл. Например, форум 4pda этим постоянно страдает. Приходится балансировать между удобством и защитой паролей к важным для меня сервисам.

- Используйте двухфакторную авторизацию с умом. Подтверждение входа на сайт с помощью смски – это дополнительная защита.Но есть и обратная сторона: восстановление паролей. Если можно получить пароль СМСкой, лучше не связываться с привязкой номера на таком сайте и вернуться к обычной авторизации. Уже были случаи получения сим‐карты по поддельным доверенностям, так что лишняя уязвимость ни к чему.

Можно пренебрежительно отмахнуться и продолжить использовать пароли, составленные из днёх рождений родственников. В конце концов, даже создатель Фейсбука Марк Цукенберг успешно использовал примитивнейший пароль «dadada» в Твиттере, Инстаграме, Пинтересте и LinkedIn, пока последний не взломали.

А вы хотите надеяться исключительно на «авось»?

Похожие записи:

Лайкнуть

Лайкнуть

Твитнуть

glashkoff.com

Такие разные пароли::Журнал СА 3.2009

Иван Квасников

Такие разные пароли

Одно из многочисленных нововведений, появившихся в операционной системе Microsoft Windows Server 2008, позволяет более гибко конфигурировать требования к доменным паролям предприятия. Имя ему – Password Settings Objects.

Как известно, доменные среды Windows Server 2000 и 2003 позволяли иметь одну политику паролей на домен, которая устанавливает требования к его минимальной длине, сложности и прочим атрибутам. В случае необходимости использования нескольких политик зачастую приходилось создавать дочерний домен и перемещать в него учетные записи, которым необходима более сложная или, напротив, упрощенная политика. В Windows Server 2008 появилась возможность создания неограниченного количества политик для разных групп и пользователей домена, позволяющих обеспечить необходимые требования безопасности к паролям.

Например, для соответствия политикам безопасности, рекомендуемым компанией Microsoft, мы можем создать три разных политики паролей для различных групп пользователей – для администраторов домена установить требования использования пароля, имеющего минимальную длину в 10 символов и обязательно содержащего символы нижнего, верхнего регистра, цифры и спецсимволы, для группы интернет-пользователей, не имеющим доступа к внутренним ресурсам компании – 4 символа и возможность использовать «простой» пароль. Для всех остальных пользователей будем применять политику домена по умолчанию – минимальная длина в 6 символов и необходимость использования «сложного» пароля.

Каждая политика пароля (Fine-Grained Password) представляет собой объект службы каталогов (Password Settings objects, PSO) и может применяться только к глобальным группам безопасности либо пользователям, причем, если политик несколько, применяется та, которая имеет высший приоритет.

Помимо этого, всегда имеет более высокий приоритет политика, назначенная напрямую пользователю, чем политика, назначенная группе. В случае если группе назначены несколько PSO с одинаковым приоритетом, ни одна из них применена не будет, а применится политика домена по умолчанию. Для работоспособности PSO требуется уровень домена не ниже Windows Server 2008 и уровень леса не ниже Windows Server 2000.

При создании политики используются следующие атрибуты:

- Enforce password history (msDS-PasswordHistoryLength) – количество запоминаемых паролей, то есть какое количество ранее введенных паролей не может повторяться;

- Maximum password age (msDS-MaximumPasswordAge) – максимальное время жизни пароля, после которого необходимо его сменить;

- Minimum password age (msDS-MinimumPasswordAge) – минимальное время жизни пароля, то есть время, в течение которого невозможно его повторное изменение;

- Minimum password length (msDS-MinimumPasswordLength) – минимальное количество символов в пароле;

- Passwords must meet complexity requirements (msDS-Password-ComplexityEnabled) – требование сложности, обязывает использовать в пароле символы верхнего и нижнего регистров, числа, а также специальные символы;

- Store passwords using reversible encryption (msDS-PasswordReversibleEncryptionEnabled) – хранение паролей в AD в открытом виде, рекомендуется отключать в целях безопасности;

- Account lockout duration (msDS-LockoutDuration) – время до разблокирования учетной записи в случае ввода неправильного пароля;

- Account lockout threshold (msDS-LockoutThreshold) – количество попыток ввода пароля, после которых учетная запись блокируется;

- Reset account lockout counter after (msDS-LockoutObservationWindow) – время, за которое подсчитывается количество неправильных попыток ввода пароля;

- PSO link (msDS-PSOAppliesTo) – список групп или пользователей, к которым должна применяться данная политика;

- Precedence (msDS-PasswordSettingsPrecedence) – приоритет политики, чем значение меньше, тем приоритет выше.

Политику паролей можно создать различными способами:

- c помощью ADSI Edit;

- c использованием файла ответов и команды ldifde;

- c помощью программ сторонних производителей, например, PSOMgr или Specops Password Policy.

Создание политики паролей с помощью ADSI-Edit

На компьютере под управлением Windows Server 2008 либо Windows Vista запустите оснастку «Редактирование ADSI» (ADSI-Edit) и подключитесь к домену в контексте именования по умолчанию. Раскройте контекст домена, затем CN=System и выберите CN=Password Settings Container. В меню консоли «Действия» выберите «Создать», а затем «Объект». C помощью запущенного мастера введите все необходимые атрибуты, при этом обращаю ваше внимание, что пункты Passwords must meet complexity requirements и Store passwords using reversible encryption могут иметь значения только TRUE (верно) или FALSE (неверно). Значения пунктов Maximum password age, Minimum password age, Account lockout duration и Reset account lockout counter after должны вводиться в формате [дни]:[часы]:[минуты]:[секунды], например 0:0:40:0 – 40 минут. При использовании мастера необходим ввод всех используемых атрибутов, однако после создания политики вы можете вручную очистить ненужные значения в свойствах PSO на закладке «Редактор атрибутов». После окончания работы мастера вам необходимо вручную изменить атрибут PSO link для добавления учетных записей, к которым будет применяться политика. Для этого выберите «Свойства» созданной политики и на закладке «Редактор атрибутов» найдите атрибут msDS-PSOAppliesTo. Нажмите «Изменить» и в открывшемся окне добавьте необходимые учетные записи.

Создание политики с помощью ldifde

Для создание политики в первую очередь необходимо подготовить файл ответов, содержащий все необходимые атрибуты:

dn: "CN=Domain Admins PSO, CN=Password Settings Container, CN=System,DC=dc01,DC=domain,DC=corp"

changetype: add

objectClass: msDS-PasswordSettings

msDS-MaximumPasswordAge:-1728000000000

msDS-MinimumPasswordAge:-864000000000

msDS-MinimumPasswordLength:8

msDS-PasswordHistoryLength:24

msDS-PasswordComplexityEnabled:TRUE

msDS-PasswordReversibleEncryptionEnabled:FALSE

msDS-LockoutObservationWindow:-18000000000

msDS-LockoutDuration:-18000000000

msDS-LockoutThreshold:0

msDS-PasswordSettingsPrecedence:20

msDS-PSOAppliesTo:"CN=Domain Admins,CN=Users,DC=dc01,DC=domain,DC=corp"

Откройте блокнот и введите вышеприведенные строки, отредактируйте в соответствии со своими потребностями и сохраните с именем pso.ldf. Необходимо иметь в виду, что временные значения вводятся в формате наносекунд, то есть для значения, равному одному часу нужно ввести по формуле 60*60* (10^7) = 36000000000.

Далее, для создания политики, в командной строке введите:

ldifde –i –f pso.ldf

Политика создана в соответствии с заданными значениями атрибутов.

Просмотр результатов применения политик

После создания нескольких политик возникает необходимость удостовериться, что к тому или иному пользователю применяется необходимая политика. Сделать это можно с помощью команды:

dsget user "CN=Administrator,CN=Users,DC=domain,DC=corp" –effectivepso

Заключение

Помимо приведенных в статье способов, можно также использовать для создания политик программы сторонних разработчиков. Так, например, программа Specops Password Policy [1], использует оснастку MMC и позволяет выполнить базовое создание политики паролей с помощью графического интерфейса.

Возможность использования нескольких политик паролей в среде Windows Server 2008 позволяет более гибко конфигурировать настройки безопасности в зависимости от назначения учетных записей. Я рекомендую в обязательном порядке назначать служебным учетным записям домена более строгие политики паролей, этим вы значительно усложните задачу потенциальным взломщикам, а себе обеспечите спокойствие за сохранность данных.

Получить дополнительную информацию об использовании политик паролей в Windows Server 2008 вы можете на сайтах Microsoft и TechNet по ссылкам [2, 3].

- Specops Password Policy – http://www.specopssoft.com/products/specopspasswordpolicy.

- AD DS Fine-Grained Password and Account Lockout Policy Step-by-Step Guide – http://technet.microsoft.com/en-us/library/cc770842.aspx.

- Вебкаст «Active Directory: политика паролей» – http://www.techdays.ru/videos/1080.html.

samag.ru

Шаблонное мышление: психология слабых паролей

В данной статье раскрывается причина слабых паролей, которые придумывают пользователи, веб-мастера и администраторы сайтов, а также даются рекомендации по генерации надежных и устойчивых к брутфорс-атакам доступов.

Слабые уводят, сильные остаются...

Исследования зарубежных и российских компаний, специализирующихся на оказании услуг информационной безопасности, регулярно предупреждают владельцев сайтов о том, что интернет становится все более небезопасной средой. Растущее число веб-атак и увеличивающаяся активность хакерского сообщества накладывают определенные требования к работе в новом информационном пространстве.

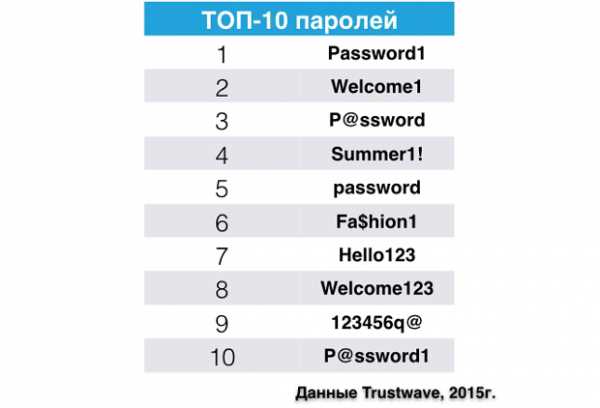

Однако, пока представители киберсекьюрити все больше рассуждают о высоких технологиях и проактивных методах защиты, оказывается, что многие веб-администраторы, работающие с доступами к различного рода данным, пренебрегают такими простыми и элементарными правилами безопасности, как использование надежных паролей. Зачастую ненадежный пароль становится тем самым «слабым звеном», из-за которого взламываются и компрометируются корпоративные системы. По результатам исследования компании Trustwave, более четверти инцидентов, связанных с безопасностью, произошли в результате использования администраторами систем слабых паролей. Trustwave проанализировала 574 случаев взлома, зафиксированных в 15 странах. Оказалось, что 28% несанкционированных вторжений стали возможны из-за уязвимых паролей.

Россия в этот список не вошла, но данная тема Рунету знакома. Опираясь на собственный опыт работы в сфере информационной безопасности – оказывая услуги по лечению и защите сайтов от взлома – мы вынуждены признать, что проблема слабых паролей для входа в системы администрирования сайтов и аккаунтов хостинга имеет место быть, и на сегодняшний день является весьма актуальной.

Во всем виновато шаблонное мышление

Вспомним знакомый многим тест. Не думая, назовите первое, что придет в голову из категорий:

1) фрукт,2) часть лица,3) русский поэт,4) цветок,5) страна.

Это «яблоко», «нос», «Пушкин», «роза» и «Россия»? В большинстве случаев стандартные ответы россиян будут именно такими. Речь идет о предсказуемости мышления человека. Когда система «просит» пользователя придумать пароль при создании аккаунта или регистрации на сайте, то человек очень часто мыслит шаблонно, вбивая в поле «пароль» вполне стандартные, распространенные слова или комбинации. Именно на шаблонность человеческого мышления и делают ставку злоумышленники, когда пытаются «угадать» пароли пользователей от самых разных веб-служб. Делается это, конечно, не вручную, а с помощью специальных программ, которые за секунды перебирают тысячи комбинаций, генерирующихся с учетом известных критериев, которыми руководствуются пользователи при создании паролей. При этом программы легко вычисляют пароли, состоящие как из одного слова, так и наиболее популярные комбинации слов и цифр.

Компания WP Engine провела исследование, в котором проанализировала базу из 10 млн скомпрометированных паролей, созданных самой разношерстной публикой интернета – от генеральных директоров до ученых. Результаты анализа оказались весьма любопытны – приводим некоторые из них.

Наиболее популярными паролями оказались очень простые слова и цифровые комбинации:

Очевидно, что при создании таких паролей люди думают, в первую очередь, не о безопасности своих данных, а о простоте воспроизведения парольной комбинации в будущем. Однако с определенного момента пользователи стали осознавать, что добавление цифр в конце пароля делает его более надежными. Правда, эти самые цифры оказались не слишком сложными. Около 420 тыс. из 10 млн паролей (это почти 10%) заканчивались числами от 0 до 99, при этом почти в каждом пятом пароле была добавлена цифра «1».

При создании паролей пользователи часто выбирают на клавиатуре комбинации, которые легко запомнить и можно машинально повторить. Поэтому комбинации клавиш, расположенных рядом, завоевали популярность среди многих пользователей, не думающих о последствиях своего легкого выбора. Логично, что наиболее часто встречающимися паролями стали: qwerty; qwertyuiop; 1qaz2wsx; qazwsx; asdfgh и так далее.

All we need is love

К удивлению исследователей, одним из наиболее популярных слов, используемых в паролях, стало слово love. Отдельно и в комбинациях это слово встретилось 40 тыс. раз из 10 млн выборки паролей. Интересно, что слово love намного чаще фигурирует в паролях более молодых поколений:

Кстати, пользователи женского рода используют слово love чаще, чем пользователи мужского: по данным исследования Технологического института университета Онтарио (UOIT), комбинация ilove[мужское имя] встречалось в четыре раза чаще, чем ilove[женское имя]. Теперь вы понимаете, почему к созданию паролей нужно относиться очень и очень серьезно? Чем «неудобнее» и сложнее для воспроизведения пароль, тем ниже риски взлома вашего аккаунта злоумышленниками.

Ниже мы сформировали список правил для тех, кто хочет повысить защищенность своего онлайн-бизнеса и не превратиться в очередную жертву злоумышленника из-за использования недостаточно надежных паролей или нарушения правил безопасности при работе с доступами.

Каким должен быть пароль и как работать с конфиденциальными данными в «безопасном режиме»?

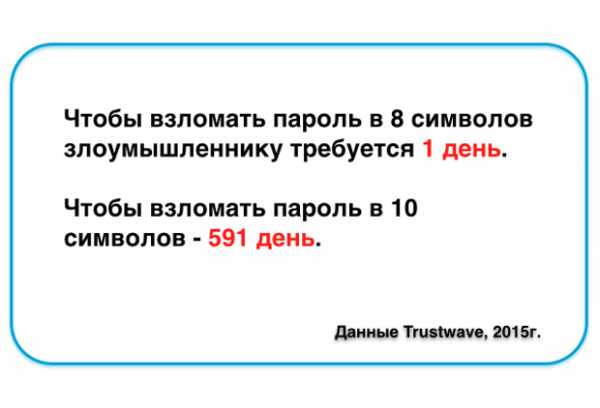

1. Представители киберсекьюрити утверждают: длина пароля должна быть не менее 10 символов. По данным исследования Trustwave, комбинация пароля, состоящая из восьми символов, может быть взломана злоумышленником за один день. Тогда как пароль из 10 и более знаков заставит интернет-мошенника изрядно попотеть: на его взлом могут уйти несолько месяцев.

2. Пароль должен содержать разные символы – строчные и прописные буквы, цифры, знаки. Наименее уязвимыми считаются пароли, сгенерированные по случайному принципу, типа sdl@GK93m**Hlk. Популярные названия, собственные имена, даты рождения, номера телефонов – легкая добыча злоумышленников. Такие пароли быстро вычисляются в рамках брутфорс-атаки.

3. Никогда нельзя быть уверенным на 100% в том, что текущий пароль не перехвачен злоумышленником (хакер может им воспользоваться не сразу). Частая смена пароля снижает риски, что у кого-то кроме вас в настоящий момент есть доступ к вашей конфиденциальной информации.

4. Нередко веб-администраторы используют один и тот же пароль для входа в разные системы. На языке безопасности это означает, что злоумышленнику достаточно перехватить один пароль, чтобы совершить «комплексную» компрометацию данных. Для входа в разные системы нужно использовать разные пароли.

5. Идея запомнить все пароли невероятно привлекательна, однако далеко не все пользователи являются адептами мнемотехники. Для хранения паролей существуют более удобные современные решения в виде программ – безопасных менеджеров паролей. Например, программа KeePass.

6. А вот где точно нельзя хранить пароли – так это в браузерах, «связках ключей», FTP-менеджерах. Автосохраненные пароли таким образом могут быстро стать добычей злоумышленников или троянской программы. «Троянец-воришка», обосновавшийся на компьютере пользователя, способен украсть сохраненные данные совсем незаметно для их владельца.

7. Навсегда забудьте о такой часто используемой функции на сайте, как «запомнить меня на этом компьютере». Данная функция реализуется с помощью cookie. Если злоумышленнику удастся перехватить ваши cookie (при подключении) или украсть с сайта (через XSS), то он сможет авторизоваться в личном кабинете на сайте уже без пароля.

8. Если есть возможность, вводите пароль не с обычной, а виртуальной клавиатуры. Виртуальные клавиатуры защищают от кейлоггеров – мошеннических программ, которые регистрируют нажатие клавиш или кликов мыши и передают полученную информацию хакерам.

9. Владельцы сайтов часто обращаются к помощи сторонних специалистов, предоставляя административный доступ к своему ресурсу сразу всем подрядчикам, что небезопасно. Каждому специалисту необходимо создавать свой персональный доступ, чтобы проследить, какие действия совершил конкретный подрядчик. После окончания работ пароли необходимо сменить или полностью удалить учетную запись пользователя.

10. Мы часто решаем деловые вопросы, подключаясь к сети в общественных местах. Однако работа в открытых Wi-Fi-сетях – кафе, торговых центрах или аэропортах – всегда сопряжена с риском перехвата ваших конфиденциальных данных программами-анализаторами трафика (снифферами). Что делать в таких случаях? Использовать безопасное VPN-подключение.

11. Работа с доступами по незащищенному трафику может стать началом конца: незащищенный трафик уязвим – увы, но перехватить и изучить незашифрованный трафик с доступами, конфиденциальными данными, личной перепиской и прочей «вкусной» информацией сегодня могут даже школьники. Для онлайн-коммуникаций, приема и отправки email, работы по FTP следует использовать безопасный канал для подключения (SSL/TLS/HTTPS).

12. Отличный вариант для повышения защищенности конфиденциальных данных и усиления контроля над доступами – двухфакторная аутентификация. Это усложненная схема подтверждения личности пользователей, когда вы сначала вводите логин и пароль для входа в систему, а затем подтверждаете, что вы – это вы, используя код верификации, полученный по SMS, через токен или специальное приложение. Двухфакторная аутентификация – надежная страховка от кражи доступов злоумышленниками: даже если мошенник и перехватит пароль, воспользоваться им он не сможет.

В современной цифровой реальности недостаточное внимание к вопросам информационной безопасности чревато печальными последствиями – от небольших неприятностей, с которыми могут столкнуться владельцы сайтов, до полной потери контроля над веб-ресурсом. Самое время задуматься о повышении защищенности бизнеса в онлайн-среде и провести аудит безопасности своего сайта. И начать можно с простого – проверки своего пароля на надежность и неуязвимость.

Обсуждаем и комментируем

revisium.com