Компьютерные шпионы. Стоит ли хранить важную информацию на компьютере? Шпионаж компьютерный

Компьютерный шпионаж - новое | DEIF

Все мы хорошо осведомлены о шпионаже в Интернете, но в компьютерном шпионаже много нового, и многое из него оказалось гораздо проще, чем можно было себе представить.

Когда мы стучим по клавиатуре компьютера, или компьютер выполняет проверку орфографии, открывает какую — то программу или даже просто письмо, он испускает крошечные, незаметные сигналы в виде электромагнитные волны. Заинтересованным в компьютерном шпионаже осталось лишь эти сигналы уловить и расшифровать. С одной стороны это не ново и просто, работая дома, нас разделяет с соседом лишь тонкая стенка, и мы чуть ли не касаемся друг друга локтями. Сложность лежит совсем в другом — наши жилища и работа заполнена всевозможными электромагнитными полями буквально под «завязку» и поди среди их обилия найди и расшифруй нужные сигналы.

Так вот, исследователи говорят, что новое поколение хакеров может «слушать» и эти сигналы и узнать, что делает ваш компьютер.И теперь они пытаются разработать методы, чтобы сохранить ваш компьютер в безопасности от хакеров, с учетом слабых сигналов, которые исходят от него во время его работы.Исследователи из Технологического института штата Джорджии, США изучают, где происходят эти информационные «утечки», чтобы они могли помочь аппаратными и программными способами заткнуть их и лишить злоумышленников шансов для компьютерного шпионажа.

Изучая выбросы электромагнитной энергии с нескольких компьютеров, они нашли способ измерить силу утечек, технически названных как «сигналы бокового канала» — и поискать приоритеты усилий по обеспечению безопасности информации.

Вызывает беспокойство тот факт, что для расшифровки сигналов в режиме онлайн, достаточно просто слушать. И здесь идут насмарку традиционные меры безопасности в Интернет от шпионажа. Ведь информацию можно получить, даже если она никуда не отправляется и остается в пределах компьютера при отключенном Интернете.

Выбросы Side-канала могут быть измерены в метре или чуть больше от действующего компьютера с помощью различных методов компьютерного шпионажа.

Электромагнитные излучения могут быть получены с помощью антенны, которая будет спрятана в портфеле, например. Звуки клавиатуры могут быть получены через микрофоны, скрытые под столами.

Информация о скачках напряжения, сигналов, может помочь хакерам определить, что компьютер делает, и может быть измерена с помощью поддельных зарядных устройств, подключенных к розеткам, прилегающих к силовым устройствам ноутбука.

Некоторые сигналы для компьютерного шпионажа могут быть получены без существенных ухищрений простым радиоприемником AM / FM, в то время как другие требуют более сложных анализаторов спектра.

Стабилизаторы напряжения также производят выбросы, которые могут нести сигналы, создаваемые в другом месте ноутбуком.

Эти виды компьютерного шпионажа пассивные и не выделяют сами никаких сигналов, поэтому пользователи компьютеров и смартфонов не знают, что за ними следят.

Исследователи надеются развивать что-то вроде антивирусного программного обеспечения, которое будет искать уязвимости в коде и подсказать разработчикам, что они должны обновить, чтобы уменьшить эту уязвимость.В качестве демонстрации, исследователи имитировали пароль на одном из ноутбуков, который не был подключен к Интернету.

С другой стороны стены, коллега, используя другой отключенный от Интернета ноутбук, прочитал пароль, путем перехвата стороннего сигнала, полученного с помощью программного обеспечения с клавиатуры первого ноутбука, который был изменен, чтобы можно было легче идентифицировать символы.

Существующие программные приложения, такие как проверка орфографии, грамматики, обновления вида отображения, существующее программное обеспечение, по мнению исследователей, является достаточным для успешной атаки хакеров с целью шпионажа информации.

В настоящее время, не было никакого нового или старого упоминания в открытой литературе о хакерах, использующих атаки за счет побочного канала, но исследователи полагают, что это только вопрос времени, прежде чем это произойдет.

Потенциальные риски выбросов бокового канала были зарегистрированы уже в течение многих лет, и изучаются исследователями технологического института штата Джорджия, которые измеряют сигналы не только компьютеров, но и смартфонов.

Эта информация может направлять усилия, чтобы перестроить их на архитектурном уровне, возможно, изменить инструкции в программном обеспечении, чтобы изменить поведение устройств и перекрыть большинство каналов для компьютерного шпионажа.

Однако каждая операция в компьютере имеет разный потенциал утечки информации для шпионажа.Процессор при этом создает разное количество тока в зависимости от операции, создавая колебания, которые могут быть измерены специальной аппаратурой.Сохранение данных в памяти, когда и клавиатура беззвучна, также требует большого количества тока, создавая «громкие» операции.

Для измерения уязвимости ученые из института разработала метрику, известную как «сигнал, доступный для атакующего (Savat)», который является мерой силы излучаемого сигнала.Они измеряли уровень Savat для 11 различных команд, выполняемых на трех различных ноутбуках, и обнаружили среди них крупнейшие сигналы, когда процессор получает доступ к внешней памяти.

Поэтому, на самом деле, не возможно устранить все сигналы боковых каналов, утверждает один из исследователей. Хитрость заключается в том, чтобы сделать эти сигналы слабыми, чтобы потенциальные злоумышленники должны находиться ближе, и использовать для компьютерного шпионажа большие антенны, и использовать анализ сигналов во времени, продолжает исследователь.

Исследователи также теперь изучают смартфоны, чей компактный дизайн и большой перепад между временем ожидания и использованием может сделать их более уязвимыми.

До окончания исследований и появления практических разработок, какие меры можно рекомендовать для защиты от компьютерного шпионажа? Экранировка комнат сеткой или металлической фольгой, которая должна быть заземлена, полностью перекроет излучения компьютера за пределы помещения. Возможна в принципе и экранировка рабочих мест. Фильтры на розетки и блоки питания скроют сигналы от компьютера в электрической сети. Следует учитывать и возможности шпионажа через стенки и двери соседних комнат, хотя сами стены существенно ослабляют электромагнитные излучения. Внимательность к частым посетителям, оставленным ими предметам также снизит возможности компьютерного шпионажа.

(Рисунок с сайта iniond.moy.su).Статья полезна? Тогда сообщите о ней другим, нажав на кнопки социальных сетей (Twitter, Facebook и др.) ниже.Скорее всего, вам будут интересны и полезны следующие материалы:В Интернете шпионаж, так как социальные сети — это внешние коммуникацииИнформационная безопасность — в Интернете шпионаж, вы под контролем,а также пригодится подписка на новые интересные материалы сайта через оранжевую кнопку в боковой колонке страницы.

К читателям: этот сайт не коммерческий, все материалы созданы трудом в личное время безвозмездно. Владелец сайта будет искренно благодарен любому пожертвованию на оплату хостинга и домена на любой из электронных кошельков WebMoney: R216202473545 или Z171706559355.

Добавьте статью в закладки, чтобы вновь вернуться к ней, нажав кнопки Ctrl+D .Подписку на уведомления о публикации новых статей можно осуществить через форму "Подписаться на этот сайт" в боковой колонке страницы. Если что непонятно, то, читайте здесь.

Внимание! АВТОРСТВО ВСЕХ СТАТЕЙ ЗАЩИЩЕНО. Копирование и публикация на других сайтах статьи или ее фрагментов без согласия автора или без активной гиперссылки ЗАПРЕЩЕНЫ.

deepcool-ma.com

Кибершпионаж — Википедия

Материал из Википедии — свободной энциклопедии

Кибершпионаж или компьютерный шпионаж (употребляется также термин «киберразведка») — термин, обозначающий, как правило, несанкционированное получение информации с целью получения личного, экономического, политического или военного превосходства, осуществляемый с использованием обхода (взлома) систем компьютерной безопасности, с применением вредоносного программного обеспечения, включая «троянских коней» и шпионских программ. Кибершпионаж может осуществляться как дистанционно, с помощью Интернета, так и путём проникновения в компьютеры и компьютерные сети предприятий обычными шпионами («кротами»), а также хакерами[1]. С недавних пор кибершпионаж включает также анализ спецслужбами поведения пользователей социальных сетей, таких как Facebook и Twitter с целью выявления экстремистской, террористической или антиправительственной деятельности[2]. К примеру с помощью программы Athena сотрудники ЦРУ могут удаленно изменять настройки операционных систем, заносить вирусы, а затем выгружать файлы с зараженных устройств. Athena работает на компьютерах с программным обеспечением Windows. Программа была разработана ЦРУ совместно с американской компанией Siege Technologies, занимающейся вопросами кибербезопасности.[2]

Как правило, операции кибершпионажа являются незаконными в стране-жертве, в то время как в стране-агрессоре они поддерживаются на высших уровнях власти. После обнаружения случаев кибершпионажа со стороны КНР против США[3], сотрудник Института коммунитарных политических исследований Амитай Этциони предложил Китаю и США выработать политику взаимного гарантированного сдерживания в киберпространстве. Такая политика позволяла бы обоим государствам принимать меры, которые они сочтут необходимыми для их самозащиты, одновременно соглашаясь воздерживаться от наступательных действий (кибератак) или организации кибершпионажа друг против друга, что должно быть обеспечено механизмом соответствующих проверок[4].

ru.wikipedia.org

Компьютерные шпионы. Стоит ли хранить важную информацию на компьютере?

В статье рассматривается актуальная проблема слежки за пользователем. Потому что зачастую официальные менеджеры удалённого доступа являются неплохим средством слежения за пользователем, которое, в дальнейшем, возможно модифицировать в компьютерного шпиона.Данная статья носит ознакомительный характер и не является призывом к действию.

Ключевые слова: компьютерный вирус, шпион, spy virus, хранение данных, домашний компьютер.

Задумайтесь… Вы ощущаете чувство тревоги за сохранность данных на своём компьютере? Все пользователи отвечают практически одинаково: “У меня нет конфиденциальной информации” или “Кто я такой, чтобы у меня что-то красть”. Если полагаете именно так, то вы глубоко ошибаетесь.

Если человек работает на компьютере каждый день продолжительное время, то велика вероятность, что на данной машине есть информация, которая имеет ценность для кого-то. Это могут быть: друзья, которые хотят знать о вас больше; люди которые с вами недавно познакомились; любой другой человек, которому вы интересны; случайный хакер, который собирает базу данных. Это не значит, что виновника кражи нужно искать в своём окружении. Чаще всего — это далеко находящийся от вас хакер, под “раздачу” которого вы попали случайно.

Компьютерный шпион — это любая вредоносная программа (вирус), которая следит, сохраняет и в дальнейшем отправляет злоумышленнику любые действия пользователя. Они бывают разные: экранные шпионы (слежка за экраном пользователя), аудио-шпионы (прослушивание микрофона и динамиков пользователя), клавиатурные шпионы (запись нажимаемых пользователем клавиш) и так далее.

Основная задача любого компьютерного шпиона: быть невидимым, то есть исключить возможность найти этот вирус на компьютере.

Что может украсть такого рода вирус:

– Сохранённые пароли, которые запоминает браузер.

– Пароли, которые вводятся вручную.

– Важные для вас файлы (это могут быть деловые документы, личные фотографии).

– Платёжные реквизиты банковской карты или интернет-кошелька при их вводе.

– Переписку с электронной почты

Не смотря на то, что информации, которую можно украсть, очень много, не исключается тот факт, что злоумышленник будет отслеживать следующее: в какое время пользуетесь компьютером, какие сайты посещаете, общение с друзьями в социальных сетях и так далее.

Приятно ли, если за вами следят? К чему это может привести?

– Кража аккаунта в социальных сетях и других тематических ресурсов.

– Копирование, распространение, удаление с вашего компьютера важных деловых документов или личных фотографий.

– Кража денежных средств с банковской карты или интернет-кошелька.

– Использование любой вашей информации в корыстных целях.

– Вывод из строя операционной системы вашего компьютера с дальнейшим полным удалением информации с него.

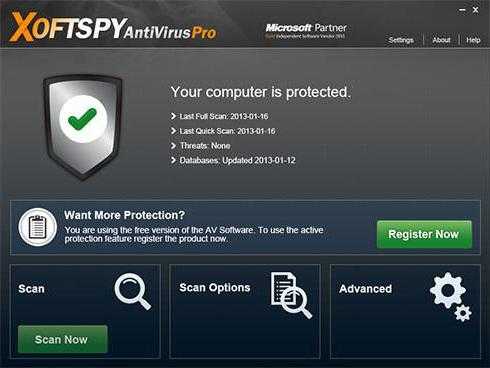

Безусловно, существуют различные способы защиты от вредоносного ПО, например, антивирусное ПО, брандмауэры, ограничение прав доступа и прочие. Но кто сказал, что это панацея? В настоящее время существуют вполне официальные менеджеры удалённого доступа, которые позволяют сделать себя невидимыми в системе. Множество злоумышленников используют именно их (например, Radmin) и дополняют своим функционалом, потому что данное программное обеспечение находится в белых списках антивирусных компаний, что позволяет исключить детектирование данного модифицированного вредоносного ПО на компьютере жертвы.

Помимо опасности вирусной атаки, существует угроза совсем другого рода, обусловленная человеческим фактором. Ведь без обычного пользователя не бывать вирусам на его компьютере. Зачастую пользователь, сам того не подозревая, допускает заражение своего компьютера.

Так как защититься от компьютерных шпионов в наши дни?

– На персональном компьютере обязательно должен быть установлен антивирус. Например, Dr.Web, Avast.

– Должен быть включен стандартный брандмауэр в “жёстком” режиме (запрет всех соединений, разрешение только на усмотрение пользователя). Также возможно установить стороннее ПО, ограничивающее соединения (firewall).

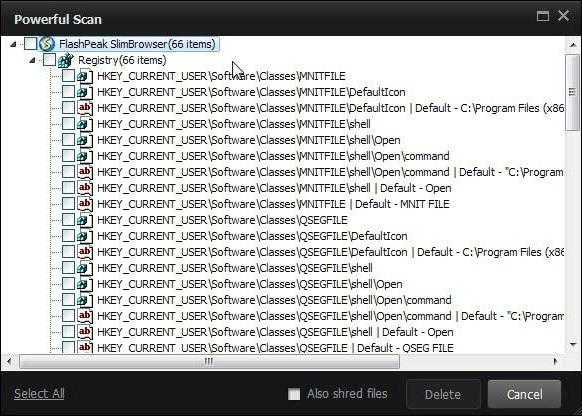

– Время от времени проверять компьютер на наличие вредоносных программ: антивирусом, специальными утилитами, вручную. Пример специальной утилиты для поиска шпионских программ — Spybot. В этот комплекс мероприятий обязательно необходимо включать ручную проверку на вредоносное ПО, так как не всегда автоматика способна вычистить то, что нужно. Это проверка автозагрузки, служб, планировщика задач на незнакомые программы с последующим их удалением.

– Время от времени проверять запущенные процессы. Необходимо понять, что делает каждый процесс в вашем компьютере. И при нахождении незнакомого подозрительного процесса — его “убивать”. А службу, запускающую его, удалять.

– Опционально: проверять сетевой трафик на наличие подозрительных IP адресов. Это возможно с помощью стандартного монитора ресурсов, который доступен в диспетчере задач.

Разработчики антивирусных компаний, зная данную проблему, не спешат её решать, так как официальный менеджер удалённого доступа, если учитывать только декларированные возможности, не является вредоносным ПО. А таковым оно становится, при попадании в руки злоумышленников. Однозначного решения данной проблемы нет. Она как была актуальна десять лет назад, так и сейчас остро стоит в умах рядовых пользователей, которые верят непроверенным данным из интернета и попадают на удочку хакеров-рыболовов. А стоит ли хранить важную информацию на своём компьютере? Теперь решать именно вам...

Литература:- Кибершпионаж // Википедия — URL: https://ru.wikipedia.org/wiki/Кибершпионаж

- Компьютерная безопасность // Википедия — URL: https://ru.wikipedia.org/wiki/Компьютерная_безопасность

- Компьютерный шпионаж // 3Dnews — URL: http://www.3dnews.ru/571433

- Программа шпион для компьютера: 5 лучших утилит // GeekNose — URL: http://geek-nose.com/programma-shpion-dlya-kompyutera-kak-soxranit-kontrol/

Основные термины (генерируются автоматически): ваш компьютер, компьютер, компьютерный шпион, банковская карта, время.

moluch.ru

Шпионаж и Интернет

Современный Интернет предлагает колоссальные возможности для шпионажа. Вспомните - Викиликс, Сноуден, хакеры.

Но кроме этого Интернет, подобно гигантской губке, впитывает в себя все сведения, которые оставляют в сети и обычные пользователи. Любая информация в «одноклассниках», «вКонтакте» и других социальных сетях и ресурсах, которой так активно и бездумно делятся пользователи становится доступной всем. Такая информация - вещь обоюдоострая и может повлиять на жизнь человека как положительно, так и отрицательно.

Кроме этого сеть Интернет великолепный инструмент для проведения любой рекламной или избирательной компании. Не случайно многие компании собирают сведения о пользователях их хобби, привычках, личной жизни, потребностях, чтобы потом атаковать их своей рекламой.

Откуда же попадают данные в сеть?

Увы, но тщеславие человека не имеет границ. В социальных сетях люди с большой охотой хвалятся своим материальным положением, сообщают о своих привычках, сексуальных предпочтениях, заболеваниях и т.д., не думая о том, что вся эта информация тщательно изучается и анализируется и может быть использована как в коммерческих так и преступных целях.

Вирусы - попав однажды в ваш компьютер/планшет/смартфон, могут тихо собирать и переправлять вашу личную информацию и переписку, отслеживать перемещения телефона, включать микрофон и видеокамеру и многое другое. Если смартфон/планшет/компьютер начал долго включаться и выключаться или делает это самопроизвольно, сбоит операционная система, пришел "СМС-вирус" - пора принимать меры - обратитесь к специалистам или используйте ремонт компьютеров на дому. Не пытайтесь сами удалять вирусы, если вы не дока, это может "добить" операционную систему.

Каким образом можно узнать, когда я был на сайте?

Отследить любое посещение пользователем того или иного сайта не сложно. Любой компьютер в сети имеет свой IP (ай-пи) адрес, который является своего рода удостоверением личности в сети. IP адрес выдается компьютеру при подключении к Интернет, его сохраняет в своих протоколах компания предоставляющая вам услуги по подключению к сети (провайдер). В свою очередь веб-сайты тоже запоминают ваш IP адрес. Любое заинтересованное лицо сравнив протоколы провайдера и веб-сайтов, сможет без труда определить как часто вы посещаете тот или иной ресурс.

Следы, оставляемые пользователями в Интернете.

Любой пользователь просматривая веб-страницу оставляет в Интернете следующие следы:

- дату и время посещения страницы;

- версию веб-браузера и операционной системы;

- адрес сайта с которого вы перешли на веб-страницу, а также ссылки, по которым вы двинулись дальше.

Что же делать?

Подводя итог можно сказать, что самое малое и безобидное что вы можете получить в сети, публикуя каждый свой чих в социальных сетях – это навязчивую рекламу. Но могут быть и проблемы посерьезнее с законом или криминалом. Выход один будьте очень осмотрительны не поддавайтесь эмоциям. Правило «молчание золото», на сегодняшний день актуально в Интернете как никогда. Так же используйте противовирусные программы и обновляйте их регулярно.

3000/2594/414 43/21 100/100

shagir.ru

Шпионское ПО

Шпионское ПО (Spyware), устанавливаясь скрытно, позволяет администраторам шпионить за пользователями либо лично контролировать персональный компьютер. Однако, название несет в себе более глубокий смысл нежели простой мониторинг деятельности пользователей.

Шпионские программы способны собирать различную личную информацию, например, данные интернет-серфинга либо информацию о посещенных сайтах. Данное ПО также помогает управлять компьютером, контролировать пользовательские задачи (например: установку дополнительного программного обеспечения, изменять домашнюю страницу веб-обозревателя, перенаправлять ссылки веб-браузера).

Вредоносные шпионы могут направлять поисковые запросы пользователя на незаконные сайты содержащие web-ловушки, вирусы. Помимо этого, незаконное шпионское ПО позволяет администраторам изменять настройки компьютера, приводя к замедлению процессов и возникновению ошибок, связанных с подключением к интернет-пространству.

Появление несанкционированных программ повлекло за собой создание антишпионского программного обеспечения, а также утверждение ряда законопроектов, связанных с гарантией безопасности электронных данных, в разных странах.

Знакомство со шпионскими программами

Spyware – один из видов компьютерных программ, которые способны отслеживать определенные способы работы системы. Компьютеры, воспринимающие информацию, легко отслеживаются благодаря внедрению в системы вычислительных мощностей шпионского ПО. Шпионские программы помогают удаленно мониторить онлайн деятельность пользователя в скрытном режиме.

Согласно распространенным данным, более 2/3 персональных компьютеров содержат в своих системах скрытные шпионы. Однако даже сейчас, многие пользователи не до конца понимают, что же такое шпион, его методы и принципы работы, основные различия санкционированных и вредоносных программ и пр. Некоторые путают данное ПО с вирусами.

Но что же из себя представляет шпионская программа? Является ли она вирусом? Компьютерные вирусы являются часть кодов, предназначенных для репликации и распространения своей деятельности с одного компьютера на другой. Зачастую, перемещаясь между компьютерами, вирус разрушает личные файлы пользователей либо повреждает операционную систему.

Spyware же предназначены не для разрушения пользовательских данных. Основная их особенность – скрытное проникновение в пользовательскую систему, перехват конфиденциальных пользовательских данных и столь же незаметное исчезновение из компьютерной системы. Сами по себе шпионские программы законны, незаконными могут являться лишь намерения корыстных администраторов, которые после перехвата данных используют их не для маркетингового анализа, а для наживы.

В настоящее время большинство написанных полезных шпионских программ, включая популярную программу шпион NeoSpy, написаны для Windows.

Методы проникновения шпионского ПО в систему

Незаконные шпионские программы обычно устанавливаются в системе из-за ошибок пользователя, изъянов в системе безопасности, предварительного внедрения вирусов, троянов в компьютер. Санкционированные программы же устанавливаются администратором либо владельцем компьютера с целью отслеживания:

- интернет-деятельности своих несовершеннолетних детей;

- рабочего процесса сотрудников на предприятии;

- безопасности сохранения корпоративных тайн и секретов производства;

- интересов и времяпровождения жены (мужа) в период отсутствия второй половинки.

Основные пути проникновения вредоносного ПО:

- Совмещенный метод проникновения. ПО может быть совмещено с полезным программным обеспечением. В таких случаях пользователь самостоятельно устанавливает шпион на свой компьютер. Заметим, что зачастую производители такого программного обеспечения информируют пользователя о функции шпиона в период загрузки программы. Однако, данная информация, благодаря невнимательности и нежеланию вникать во все детали установочного процесса, играет злую шутку с пользователями.

- Метод загрузки. Программы могут автоматически загружаться на компьютер через интернет, всплывающие окна.

- Метод дополнения. Несанкционированное ПО может быть скачено и загружено на пользовательский компьютер в качестве дополнения, модификации, улучшения программ, уже установленных в системе. Порой такие программы действительно работают как часть дополнения панели инструментов, анимации, включая функцию шпиона.

- Анти-шпион. Как ни странно, но именно при загрузки так называемых анти-шпионов, в систему может попасть незаконная программа, которая не только не может помочь, но и способствует усугублению общей ситуации.

Как работают шпионские программы

Программа шпион работая в скрытном режиме считывает информацию о системе, действиях пользователя, работе интернета. В свою очередь высокая степень скрытности программных продуктов позволяет администраторам использовать шпионы для перехвата конфиденциальных данных - PIN-кодов, логинов и паролей. Именно поэтому, в руках злоумышленников шпионские программы могут причинить значительный материальный ущерб.

При этом, большое разнообразие различных уловок, методов внедрения программ начиная от спама, перехода по всплывающим ссылкам, заканчивая пользовательской невнимательностью, уязвимостью системы безопасности и брандмауэра, а также операционной системы способствует быстрому распространению и созданию более новых техник и методов использования перехваченной конфиденциальной личной либо корпоративной информации. В результате, администраторы могут применять полученную информацию в целях:

- маркетинговых исследований;

- анализа эффективности работоспособности специалистов на предприятии либо использовании корпоративных ресурсов;

- перехвата паролей, логинов;

- исследовании личной переписки в мессенджерах, почты, чатов, соцсетей;

- проведения родительского контроля;

- рассмотрения возможности утечки информации с помощью неквалифицированных сотрудников либо вредоносного ПО и пр.

Законность применения шпионских программ

Законна ли загрузка данных программ и трудно ли от них впоследствии избавится? В различных странах имеется ряд законов, связанных с описанием законности использования шпионских программ и распространения, собранных конфиденциальных данных пользователей. Например:

- закон о контроле созданный в Юте;

- закон о защите прав потребителей от компьютерных шпионов в Калифорнии.

Однако, даже эти международные законы не могут предотвратить намерения злоумышленников, использующих шпионские программы для своих корыстных целей. Не могут полностью устранить методы перехвата корпоративной информации и создание законов торговой комиссии, законов электронной торговли, законов антиспама.

Помимо этого, довольно сложно доказать перехват данных и применение методов шпионажа, а также использование шпионских программ, скрытных от глаз пользователя и защитных программных продуктов, имеющих возможность незаметного внедрения и удаления из компьютерной системы.

Меры предосторожности

Отвечая на вопрос о возможности эффективной защиты от вредоносного воздействия злоумышленников можно использовать несколько методов. А именно:

- Использование специального программного обеспечения для поиска шпионских программ. Существует множество приложений, которые могут быть использованы для обнаружения шпионского ПО. Помимо антишпионов имеются антивирусы, которые также фиксируют деятельность скрытных программ либо лицензионные программные продукты, подобные NeoSpy.

- Метод блокировки. Многие современны браузеры, в том числе и Internet Explorer 6.0, а также Mozilla Firefox 1.0 обладают способностью отражать воздействие всплывающих окон, предлагающих скачать различные «полезные» Windows услуги. При этом, блокирование можно включить на постоянной основе либо каждый раз уведомлять пользователя о возможном наличии вредоносного кода на определенных веб-ресурсах, о существовании ненадежных источников, спама.

- Активация Active-X. Сама по себе структура ActiveX создана для защиты и адаптации программных компонентов Microsoft, загруженных из интернет-пространства.

ru.neospy.net

Компьютерный шпионаж Википедия

Кибершпионаж или компьютерный шпионаж (употребляется также термин «киберразведка») — термин, обозначающий, как правило, несанкционированное получение информации с целью получения личного, экономического, политического или военного превосходства, осуществляемый с использованием обхода (взлома) систем компьютерной безопасности, с применением вредоносного программного обеспечения, включая «троянских коней» и шпионских программ. Кибершпионаж может осуществляться как дистанционно, с помощью Интернета, так и путём проникновения в компьютеры и компьютерные сети предприятий обычными шпионами («кротами»), а также хакерами[1]. С недавних пор кибершпионаж включает также анализ спецслужбами поведения пользователей социальных сетей, таких как Facebook и Twitter с целью выявления экстремистской, террористической или антиправительственной деятельности[2]. К примеру с помощью программы Athena сотрудники ЦРУ могут удаленно изменять настройки операционных систем, заносить вирусы, а затем выгружать файлы с зараженных устройств. Athena работает на компьютерах с программным обеспечением Windows. Программа была разработана ЦРУ совместно с американской компанией Siege Technologies, занимающейся вопросами кибербезопасности.[2]

Как правило, операции кибершпионажа являются незаконными в стране-жертве, в то время как в стране-агрессоре они поддерживаются на высших уровнях власти. После обнаружения случаев кибершпионажа со стороны КНР против США[3], сотрудник Института коммунитарных политических исследований Амитай Этциони предложил Китаю и США выработать политику взаимного гарантированного сдерживания в киберпространстве. Такая политика позволяла бы обоим государствам принимать меры, которые они сочтут необходимыми для их самозащиты, одновременно соглашаясь воздерживаться от наступательных действий (кибератак) или организации кибершпионажа друг против друга, что должно быть обеспечено механизмом соответствующих проверок[4].

См. также

Примечания

- ↑ Messmer, Ellen Cyber Espionage: A Growing Threat to Business. Проверено 21 января 2008.

- ↑ Five ways the government spies on you

- ↑ Cha, Ariana Eunjung and Ellen Nakashima, "Google China cyberattack part of vast espionage campaign, experts say, " The Washington Post, January 14, 2010.

- ↑ Etzioni, Amitai, "MAR: A Model for US-China Relations, " The Diplomat, September 20, 2013, [1].

Литература

Ссылки

- Intelligence — Cyber-Spying for Dummies

- Walton, Gregory Year of the Gh0st RAT (недоступная ссылка — история). World Association of Newspapers. Проверено 1 апреля 2009. Архивировано 11 августа 2009 года.

- German court limits cyber spying, BBC News, 27 February 2008, <http://news.bbc.co.uk/2/hi/europe/7266543.stm>

- Rowan Callick (December 7, 2007), "Chinese fury at cyber spy claims", The Australian, <http://www.theaustralian.news.com.au/story/0,25197,22882854-2703,00.html>. Проверено 29 сентября 2014.

wikiredia.ru

Шпионские программы на компьютере. Как обнаружить и удалить шпионскую программу?: yurayakunin

С вирусами и последствиями их воздействия на компьютерные системы сегодня знакомы практически все пользователи. Среди всех угроз, которые получили наибольшее распространение отдельное место занимают программы-шпионы, следящие за действиями юзеров и занимающиеся кражей конфиденциальной информации. Далее будет показано, что собой представляют такие приложения и апплеты, и рассмотрен вопрос, связанный с тем, как обнаружить шпионскую программу на компьютере и избавиться от такой угрозы без вреда для системы.

Что такое шпионская программа?

Начнем с того, что шпионские приложения, или исполняемые апплеты, обычно называемые Spyware (spy по-английски «шпион»), в обычном смысле вирусами, как таковыми, не являются. То есть они не оказывают практически никакого воздействия на систему в плане ее целостности или работоспособности, хотя при заражении компьютеров способны постоянно находиться в оперативной памяти и потреблять часть системных ресурсов. Но, как правило, на быстродействии ОС это особо не сказывается.

Но вот основным их назначением является именно отслеживание работы пользователя, а по возможности - кража конфиденциальных данных, подмена электронной почты с целью рассылки спама, анализ запросов в Интернете и перенаправление на сайты, содержащие вредоносное ПО, анализ информации на винчестере и т. д. Само собой разумеется, что у любого юзера должен быть установлен хотя бы примитивный антивирусный пакет для защиты. Правда, в большинстве своем ни бесплатные антивирусы, ни тем более встроенный брэндмауэр Windows полной уверенности в безопасности не дают. Некоторые приложения могут просто не распознаваться. Вот тут и возникает вполне закономерный вопрос: «А какой же тогда должна быть защита компьютера от шпионских программ?» Попробуем рассмотреть основные аспекты и понятия.

Виды шпионских программ

Прежде чем приступать к практическому решению, следует четко себе представлять, какие именно приложения и апплеты относятся к классу Spyware. На сегодняшний день различают несколько основных типов:

- кей-логгеры;

- сканеры жестких дисков;

- экранные шпионы;

- почтовые шпионы;

- прокси-шпионы.

Методы проникновения Spyware в компьютерные системыСегодня в связи с неимоверным развитием интернет-технологий Всемирная паутина является основным открытым и слабозащищенным каналом, который угрозы такого типа используют для внедрения в локальные компьютерные системы или сети.

В некоторых случаях шпионские программы на компьютер устанавливает сам пользователь, как ни парадоксально это звучит. В большинстве случаев он об этом даже не догадывается. А все банально просто. Например, скачали вы из Интернета вроде бы интересную программу и запустили установку. На первых стадиях все выглядит, как обычно. Но вот потом иногда появляются окна с предложением инсталляции какого-то дополнительного программного продукта или надстройки к Интернет-браузеру. Обычно все это написано мелким шрифтом. Пользователь, стремясь побыстрее завершить процесс установки и приступить к работе с новым приложением, зачастую не обращает на это внимания, соглашается со всеми условиями и… в итоге получает внедренного «агента» по сбору информации.

Иногда шпионские программы на компьютер устанавливаются в фоновом режиме, маскируясь потом по важные системные процессы. Вариантов тут может быть предостаточно: инсталляция непроверенного ПО, загрузка контента из Интернета, открытие сомнительных вложений электронной почты и даже простое посещение некоторых небезопасных ресурсов в Сети. Как уже понятно, отследить такую установку без специальной защиты просто невозможно.Последствия воздействия

Что касается вреда, наносимого шпионами, как уже было сказано, на системе это в целом не отражается никоим образом, но вот пользовательская информация и личные данные подвержены риску.

Наиболее опасными среди всех приложений такого типа являются так называемые кей-логгеры, а проще говоря, клавиатурные шпионы. Как раз они и способны следить за набором символов, что дает злоумышленнику возможность получения тех же логинов и паролей, банковских реквизитов или пин-кодов карт, и всего-того, что пользователь не хотел бы сделать достоянием широкого круга людей. Как правило, после определения всех данных происходит их отсылка либо на удаленный сервер, либо по электронной почте, естественно, в скрытом режиме. Поэтому рекомендуется применять для хранения столь важной информации специальные утилиты-шифровальщики. К тому же сохранять файлы желательно не на жестком диске (их запросто найдут сканеры винчестеров), а на съемных носителях, да хотя бы на флэшке, причем обязательно вместе с ключом дешифратора.

Кроме всего прочего, многие специалисты считают наиболее безопасным использование экранной клавиатуры, хотя и признают неудобство этого методаОтслеживание экрана в плане того, чем именно занимается юзер, опасность представляет только в случае, когда вводятся конфиденциальные данные или регистрационные реквизиты. Шпион просто через определенное время делает скриншоты и отправляет их злоумышленнику. Использование экранной клавиатуры, как в первом случае, результата не даст. А если два шпиона работают одновременно, то вообще никуда не скроешься.

Кроме всего прочего, многие специалисты считают наиболее безопасным использование экранной клавиатуры, хотя и признают неудобство этого методаОтслеживание экрана в плане того, чем именно занимается юзер, опасность представляет только в случае, когда вводятся конфиденциальные данные или регистрационные реквизиты. Шпион просто через определенное время делает скриншоты и отправляет их злоумышленнику. Использование экранной клавиатуры, как в первом случае, результата не даст. А если два шпиона работают одновременно, то вообще никуда не скроешься.Отслеживание электронной почты производится по списку контактов. Основной целью является подмена содержимого письма при отправке его с целью рассылки спама.Прокси-шпионы вред наносят только в том смысле, что превращают локальный компьютерный терминал в некое подобие прокси-сервера. Зачем это нужно? Да только затем, чтобы прикрыться, скажем, IP-адресом юзера при совершении противоправных действий. Естественно, пользователь об это не догадывается. Вот, допустим, кто-то взломал систему защиты какого-то банка и украл энную сумму денег. Отслеживание действий уполномоченными службами выявляет, что взлом был произведен с терминала с таким-то IP, находящегося по такому-то адресу. К ничего не подозревающему человеку приезжают спецслужбы и отправляют за решетку. Правда, ничего хорошего в этом нет?

Первые симптомы заражения

Теперь переходим к практике. Как проверить компьютер на шпионские программы, если вдруг по каким-то причинам закрались сомнения в целостности системы безопасности? Для этого нужно знать, как на первых стадиях проявляется воздействие таких приложений.

Если ни с того ни с сего замечено снижение быстродействия, или система периодически «виснет», или вообще отказывается работать, для начала следует посмотреть на использование нагрузки на процессор и оперативную память, а также провести мониторинг всех активных процессов.

В большинстве случаев пользователь в том же «Диспетчере задач» увидит незнакомые службы, которых до этого в дереве процессов не было. Это только первый звоночек. Создатели программ-шпионов далеко не глупы, поэтому создают программы, которые маскируются под системные процессы, а выявить их без специальных знаний в ручном режиме просто невозможно. Потом начинаются проблемы с подключением к Интернету, изменяется стартовая страница и т. д.

В большинстве случаев пользователь в том же «Диспетчере задач» увидит незнакомые службы, которых до этого в дереве процессов не было. Это только первый звоночек. Создатели программ-шпионов далеко не глупы, поэтому создают программы, которые маскируются под системные процессы, а выявить их без специальных знаний в ручном режиме просто невозможно. Потом начинаются проблемы с подключением к Интернету, изменяется стартовая страница и т. д.Как проверить компьютер на наличие шпионских программ

Что же касается проверки, штатные антивирусы тут не помогут, особенно если они уже пропустили угрозу. Как минимум потребуется какая-то портативная версия вроде Dr. Web Cure It! или Kaspersky Virus Removal Tool (а лучше – что-то наподобие Rescue Disc с проверкой системы еще до ее загрузки).

Как найти шпионскую программу на компьютере? В большинстве случаев рекомендуется использовать узконаправленные специальные программы класса Anti-Spyware (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware и др.). Процесс сканирования в них полностью автоматизирован, равно как и последующее удаление. Но и тут есть вещи, на которые стоит обратить внимание.

Как найти шпионскую программу на компьютере? В большинстве случаев рекомендуется использовать узконаправленные специальные программы класса Anti-Spyware (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware и др.). Процесс сканирования в них полностью автоматизирован, равно как и последующее удаление. Но и тут есть вещи, на которые стоит обратить внимание.Как удалить шпионскую программу с компьютера: стандартные методы и используемое стороннее ПО

Удалить шпионское ПО с компьютера можно даже вручную, но только при условии, что программа не замаскирована.

Для этого можно обратиться к разделу программ и компонентов, найти искомое приложение в списке и запустить процесс деинсталляции. Правда, деинсталлятор Windows, мягко говоря, не совсем хорош, поскольку оставляет после завершения процесса кучу компьютерного мусора, так что лушче использовать специализированные утилиты вроде iObit Uninstaller, которые, кроме удаления стандартным способом, позволяют производить углубленное сканирование на предмет поиска остаточных файлов или даже ключей и записей в системном реестре.

Для этого можно обратиться к разделу программ и компонентов, найти искомое приложение в списке и запустить процесс деинсталляции. Правда, деинсталлятор Windows, мягко говоря, не совсем хорош, поскольку оставляет после завершения процесса кучу компьютерного мусора, так что лушче использовать специализированные утилиты вроде iObit Uninstaller, которые, кроме удаления стандартным способом, позволяют производить углубленное сканирование на предмет поиска остаточных файлов или даже ключей и записей в системном реестре.Теперь пару слов о нашумевшей утилите Spyhunter. Многие ее называют чуть ли не панацеей от всех бед. Позволим себе с этим не согласиться. Сканирует она систему еще ничего, правда, иногда выдает ложное срабатывание Проблема не в этом. Дело в том, что деинсталлировать ее оказывается достаточно проблематично. У рядового пользователя от всего того количества действий, которые нужно выполнить, просто голова кругом идет.

Что использовать? Защита от таких угроз и поиск шпионских программ на компьютере можно осуществить, например, даже при помощи пакета ESETNOD32 или Smart Security с активированной функцией «Антивор». Впрочем, каждый сам выбирает, что для него лучше и проще.

Что использовать? Защита от таких угроз и поиск шпионских программ на компьютере можно осуществить, например, даже при помощи пакета ESETNOD32 или Smart Security с активированной функцией «Антивор». Впрочем, каждый сам выбирает, что для него лучше и проще.Узаконенный шпионаж в Windows 10

Но и на этом еще не все. Все выше сказанное касалось только того, как проникают шпионские программы в систему, как ведут себя и т. д. Но что делать, когда шпионаж узаконен?

Windows 10 в этом плане отличилась не в лучшую сторону. Тут имеется куча служб, которые нужно отключить (обмен данными с удаленными серверами Microsoft, использование идентификации для получения рекламы, отправку данных в компанию, определение местоположения с использованием телеметрии, получение обновлений из нескольких мест и т. д.).

Windows 10 в этом плане отличилась не в лучшую сторону. Тут имеется куча служб, которые нужно отключить (обмен данными с удаленными серверами Microsoft, использование идентификации для получения рекламы, отправку данных в компанию, определение местоположения с использованием телеметрии, получение обновлений из нескольких мест и т. д.).Существует ли 100-процентная защита?

Если посмотреть внимательно на то, как проникают шпионские программы на компьютер и что они делают впоследствии, о 100-процентной защите можно сказать только одно: ее не существует. Даже при задействовании всего арсенала средств в безопасности можно быть уверенным процентов на 80, не более. Однако и со стороны самого пользователя должны отсутствовать провоцирующие действия в виде посещения сомнительных сайтов, установки небезопасного программного обеспечения, игнорирование предупреждений антивируса, открытие вложений электронной почты из неизвестных источников и т. д.

Источник

yurayakunin.livejournal.com

- Дефрагментация диска на windows 7 что это такое

- Подключение компьютера через vga к телевизору

- Рабочий стол не отображается

- Автоматическое переключение языка на клавиатуре windows 7

- Как поставить на русский язык

- Mysql создание базы данных workbench

- Диск для записи

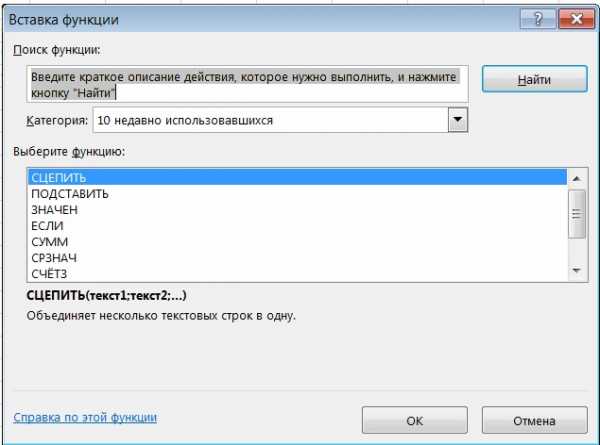

- Эксель функция сцепить

- Как без мыши открыть контекстное меню

- Svchost много процессов

- Как работает wifi