Хакеры запустили вирус Petya не с целью наживы - Лаборатория Касперского. Статья вирус наживы

статья 273 УК РФ, судебная практика, профилактика

Обычный пользователь ПК не подозревает обо всех угрозах, которые его подстерегают при обычном пользовании интернета. И тем более он не знает, что огромное количество людей трудится над созданием и распространением вредоносного программного обеспечения по сети. Злоумышленники совершают это по разным причинам, но на все правонарушения должны существовать четко определенные законы.

Итак, сегодня мы поговорим про компьютерные вирусы, методы, пути и способы их распространения, разработку, профилактику заражения и другие нюансы такого компьютерного преступления.

Особенности злодеяния

Новые виды правонарушений, к сожалению, не всегда своевременно обрабатываются законотворческими органами. В большей степени это относится к сфере информационных технологий. Достаточно размытые рамки и определения преступлений не всегда позволяют наказать виновных в полной мере.

Создание и распространение компьютерных вирусов отличается трудной доказуемостью. Правонарушитель может уйти от ответственности, если суд не докажет, что именно он находился за компьютером в момент создания или распространения вредоносного ПО.

Отличает данное преступление разнообразие не только самих вирусов, но и степень вреда от них. Некоторые люди создают вирусы не с целью наживы, есть и достаточно безобидные для кошельков и документов людей черви, которые созданы только с целью – сломать защиту. Существуют также виртуальные грабители банков, суммы «добычи» достигают миллионов. Как видно, масштабы преступлений даже сравнить сложно.

Про создание, использование и распространение вредоносных компьютерных программ как преступление поговорим далее.

Понятие и уголовно-правовая характеристика

В законодательстве данное преступление формализовано как создание, распространение или применение вредоносных программ, которые могут уничтожить, нарушить, копировать информацию. Краткая характеристика уголовно-правовых аспектов преступления:

| Объект | Безопасность общества |

| Объективная сторона | Действия, повлекшие нарушение общественной и личной безопасности, дестабилизацию работы технических средств, нарушение целостности информации |

| Субъект | Физическое, обладающее всеми характеристиками дееспособного, лицо старше шестнадцати лет |

| Субъективная сторона | Прямой умысел |

Состав преступления и квалифицирующие признаки

Преступление считается полным, начиная с момента создания вируса или иной вредоносной программы. Не обязательно дожидаться ее распространения, поэтому в состав преступления входят несколько этапов формирования:

Преступление считается полным, начиная с момента создания вируса или иной вредоносной программы. Не обязательно дожидаться ее распространения, поэтому в состав преступления входят несколько этапов формирования:

- Создание;

- Внедрение;

- Распространение;

- Нанесение ущерба.

Это его основные квалифицирующие признаки, на их основе формируется состав преступления, его сложность, оцениваются последствия. Про способы передачи вредоносных компьютерных программ, распространяемых людьми погорим в следующем разделе.

Способы распространения

Предупреждая заражение компьютера обычных пользователей или офисных служащих, необходимо четко объяснить всем как именно вирусы и иные программы попадают в ПК. Существует множество путей, рассмотрим наиболее популярные из них:

- Загрузка информации с зараженного съемного носителя – диск, флеш-карта и т.д.;

- По сети Интернет – спам на почтовые ящики, посещение подозрительных сайтов, скачивание нелегального ПО и т.д..

Главные симптомы заражения ПК – ранее не беспокоившее «торможение», «зависание», особенно при входе в интернет, некорректная работа обычных приложений (Word, Adobe и иные текстовые редакторы сдаются в первую очередь), внезапная перезагрузка и отключение ПК.

Пересылка вирусов на мобильные устройства также карается по статье 273 УК Рф, о чем и расскажет видео ниже:

Методика расследования

Сотрудники правоохранительных органов расследование дел по созданию и распространению компьютерных вирусов делят на два больших блока:

- Установление факта создания недружественных программ;

- Поиск людей, связанных с этим фактом – создателей и распространителей.

В первом блоке, если мы говорим о безопасности организаций, обнаружить преступника помогают опросы сотрудников пострадавших предприятий. Подозрительная активность и интерес к структуре программ, программированию лиц, профессия которых это не подразумевает, должна насторожить следователей. Осмотр учетной документации так же поможет в раскрытии преступления.

Наказание и ответственность по статье 273 УК РФ за создание и распространение компьютерных вирусов в России

- По ст. 273 УК РФ подсудимый может получить до четырех лет ограничения, лишения свободы или принудительных работ по первой части статьи.

- Организованная группа по второй части статьи увеличит свое наказание до пяти лет в лишении свободы и принудительных работах.

- За тяжелые последствия создания и распространения вирусов самое суровое наказание – до семи лет лишения свободы.

Судебная практика

Судебная практика по статье 273 УК РФ весьма обширна, вот лишь некоторые примеры из нее:

- Подсудимый, используя свои навыки программирования и обращения с техникой, внедрял в ПО игровых приставок вредоносный код, обходя тем самым защиту и нарушая условия лицензионного соглашения. По статье 273 суд назначил наказание в виде года и шести месяцев ограничения свободы.

- Нарушитель принес на флеш-карте вредоносную программу и поместил ее на компьютер потерпевшего с целью материальной выгоды. Как следствие была произведена блокировка информации. Судом было утверждено наказание: 10 месяцев ограничения свободы с подпиской о невыезде и обязанностью отмечаться в органах правопорядка.

Взломы электронной почты и неправомерный доступ, засилье вирусов, нарушение правил пользования компьютеров — все это рано или поздно потребует от преступника ответственности.

О еще одном случае из судебной практики по статье 273 УК РФ расскажет следующий видеосюжет:

ugolovka.com

А за написание и распространение ВИРУСОВ привлекают , -СТАТЬЯ есть???

Глава 28. Преступления в сфере компьютерной информацииСтатья 272. Неправомерный доступ к компьютерной информации

1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ) , системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, -наказывается штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет.2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, -наказывается штрафом в размере от пятисот до восьмисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от пяти до восьми месяцев, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

Комментарий к статье 272

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ1. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами -наказываются лишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев.2. Те же деяния, повлекшие по неосторожности тяжкие последствия, -наказываются лишением свободы на срок от трех до семи лет.

Комментарий к статье 273

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, -наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет.2. То же деяние, повлекшее по неосторожности тяжкие последствия, -наказывается лишением свободы на срок до четырех лет.

otvet.mail.ru

Ответственность за вирусы: определение, особенности (ст. 273 УК РФ)

Часть 1 ст. 273 УК РФ предусмотривает ответственность за создание, распространение или использование компьютерных программ либо иной компьютерной информации, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации, а в ч. 2 статьи – за те же деяния, совершенные группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно причинившие крупный ущерб или совершенные из корыстной заинтересованности, а в ч. 3 статьи – если указанные деяния повлекли тяжкие последствия или создали угрозу их наступления (подробнее о 272 УК РФ см. в статье Компьютерные преступления).

Компьютерная информация — сведения (сообщения, данные), представленные в форме электрических сигналов, независимо от средств их хранения, обработки и передачи (примечание к ст. 272 УК РФ).

Компьютерная программа — объективная форма представления совокупности данных и команд, предназначенных для функционирования компьютерного устройства с целью получения определенного результата.

В соответствии с Методическими рекомендациями по осуществлению прокурорского надзора за исполнением законов при расследовании преступлений в сфере компьютерной информации, утвержденными Генеральной прокуратурой Российской Федерации, под компьютерными программами по смыслу данной статьи УК РФ в основном понимаются программы, известные как компьютерные вирусы (черви, троянские кони, кейлоггеры, руткиты и др.).

Состав преступления, указанный в ст. 273 УК РФ, характеризуется следующими признаками:

1) Субъект преступления – по ч. 1 общий (вменяемое лицо, достигшее шестнадцати лет), а по ч. 2 – специальный (лицо, использующее свое служебное положение).

2) Объективная сторона преступления включает альтернативные действия, состоящие в:

- создании программ, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств ее защиты;

- распространении таких программ или машинных носителей с такими программами; в) в использовании таких программ или машинных носителей с ними.

Создание программ — это деятельность, направленная на разработку и подготовку программ, способных по своему функционалу несанкционированно уничтожать, блокировать, модифицировать, копировать компьютерную информацию или нейтрализовать средства защиты компьютерной информации.

Под распространением таких программ понимается предоставление доступа к ним любому постороннему лицу любым из возможных способов, включая продажу, прокат, бесплатную рассылку по электронной сети, то есть любые действия по предоставлению доступа к программе сетевым или иным способом.

Использование программы - это работа с программой, применение ее по назначению и иные действия по введению ее в хозяйственный оборот в изначальной или модифицированной форме. Под использованием вредоносных программ понимается их применение (любым лицом), при котором активизируются их вредные свойства.

В Методических рекомендациях по осуществлению прокурорского надзора за исполнением законов при расследовании преступлений в сфере компьютерной информации разъясняется, что следует понимать под уничтожением, блокированием, копированием информации.

Уничтожением информации является приведение информации или ее части в непригодное для использования состояние независимо от возможности ее восстановления. Уничтожением информации не является переименование файла, где она содержится, а также само по себе автоматическое «вытеснение» старых версий файлов последними по времени.

Блокирование информации является результатом воздействия на компьютерную информацию или технику, последствием которого является невозможность в течение некоторого времени или постоянно осуществлять требуемые операции над компьютерной информацией полностью или в требуемом режиме, то есть совершение действий, приводящих к ограничению или закрытию доступа к компьютерному оборудованию и находящимся на нем ресурсам, целенаправленное затруднение доступа законных пользователей к компьютерной информации, не связанное с ее уничтожением.

Модификацией информации является внесение изменений в компьютерную информацию (или ее параметры). Законом установлены случаи легальной модификации программ (баз данных) лицами, правомерно владеющими этой информацией, а именно: модификация в виде исправления явных ошибок; модификация в виде внесения изменений в программы, базы данных для их функционирования на технических средствах пользователя; модификация в виде частной декомпиляции программы для достижения способности к взаимодействию с другими программами.

Копированием информации является создание копии имеющейся информации на другом носителе, то есть перенос информации на обособленный носитель при сохранении неизменной первоначальной информации, воспроизведение информации в любой материальной форме - от руки, фотографированием текста с экрана дисплея, а также считывания информации путем любого перехвата информации и т.п.

Состав преступления, указанный в ч. 1 ст. 273 УК РФ, является формальным, т.е. наступлений последствий для привлечения лица к ответственности не требуется.

3) Субъективная сторона характеризуется виной в виде прямого умысла. При этом виновный должен осознавать, что создаваемые или используемые им программы заведомо приведут к указанным в законе общественно опасным последствиям. Мотив и цель не влияют на квалификацию преступления.

В ч. 3 ст. 273 УК РФ предусмотрен квалифицирующий признак рассматриваемого состава преступления - наступление тяжких последствий или создание угрозы их наступления. Следует учитывать, что в случае наступления тяжких последствий данный квалифицированный состав преступления является материальным, то есть деяние окончено с момента наступления общественно опасных последствий, а если создана угроза их наступления, то состав является усеченным.

При этом тяжесть последствий должна определяться с учетом всей совокупности обстоятельств дела:

- причинение особо крупного материального ущерба,

- серьезное нарушение деятельности предприятий и организаций,

- наступление аварий и катастроф,

- причинение тяжкого и средней тяжести вреда здоровью людей или смерти,

- уничтожение, блокирование, модификация или копирование привилегированной информации особой ценности,

- реальность созданной угрозы и др.

Субъективная сторона указанного квалифицированного состава преступления характеризуется двумя формами вины - умыслом по отношению к самому деянию и неосторожностью по отношению к последствиям. В случае если преступник умышленно относился к наступлению тяжких последствий или созданию угрозы их наступления, то в зависимости от качественной и количественной оценки наступивших тяжких последствий его действия подлежат дополнительной квалификации по совокупности преступлений, предусмотренных соответствующими статьями УК РФ.

Особенности привлечения к ответственности по ст. 273 УК РФ.Ст. 273 УК РФ устанавливает ответственность за незаконные действия с компьютерными программами, записанными не только на машинных, но и на иных носителях, в том числе на бумаге. Это обусловлено тем, что процесс создания компьютерной программы зачастую начинается с написания ее текста с последующим введением его в компьютер или без такового.

С учетом этого наличие исходных текстов вредоносных компьютерных программ уже является основанием для привлечения к ответственности по ст. 273 УК РФ. Однако использование вредоносной компьютерной программы для личных нужд (например, для уничтожения собственной компьютерной информации) ненаказуемо. В случае если действие вредоносной программы было условием совершения другого преступления, содеянное подлежит квалификации по совокупности преступлений вне зависимости от степени тяжести другого преступления.

Дата редакции: 28.03.2016

ceur.ru

Компьютерные вирусы. А стоит ли их бояться? Принципы защиты | Техника и Интернет

Вторую группу создателей вирусов составляют люди постарше. Они пишут вирусы ради самоутверждения — или от обиды, или с целью соревнования с другими программистами. Они как бы кидают вызов: «Посмотрите, как я крут! А вы меня не цените». Обычно эти вирусы особой опасности не представляют, т.к. эксплуатируют уже известные идеи, защита от которых уже придумана.

Существуют «исследователи» вирусов, которые занимаются изобретением принципиально новых методов заражения и противодействия антивирусам. Эти программисты пишут вирусы не ради наживы, а ради научного исследования (как, например, Нейман и Шталь).

Став старше и опытнее, многие из молодых вирусописателей попадают в наиболее опасную группу, которая создает и запускает в мир «профессиональные» вирусы. Это новые, оригинальные, тщательно продуманные и отлаженные программы с определенными «коммерческими» целями.

Для таких «деятелей» гораздо ценнее создание не деструктивных вирусов как таковых, а программ, использующих вирусные технологии для тихого и незаметного воровства чужой информации как можно дольше и незаметнее. Это может быть ваша документация, статья или другой эксклюзивный материал, пароль к личному счету в интернет-магазине или номера банковских счетов и кредитных карт. Шпионские модули приносят своим владельцам миллионы долларов ежегодного дохода. А наносят ущерб в миллиарды долларов.

Особняком стоят вирусы особого класса — бекдоры. На самом деле их нельзя причислять к вирусам, т.к. они не способны самостоятельно размножаться. Однако они используют те же технологические решения, что и вирусы: незаметную инсталляцию в систему, разнообразные маскировки, противодействие антивирусным программам. Они созданы для того, чтобы хакер мог получить доступ к ресурсам компьютера без вашего ведома, сделать для него потайную «заднюю дверь». Компьютер, которым управляет хакер без ведома владельца, называется «зомби».

Зомби используются для рассылки спама или для интернет-рэкета. При рассылке спама компьютер-зомби рассылает спам «самостоятельно», а хакер как бы и ни при чем; он даже не платит за доступ в интернет во время рассылки спама. При рэкете с нескольких зомби организуется массированная атака на интернет-ресурс с целью блокирования его работы. После выдвигается требование денежного вознаграждения за прекращение атаки. При попытке определить, кто производит атаку на сервер, найдут владельцев зомби и все шишки повалятся на них.

Помните! Вирусы пишутся каждый день — обиженными программистами, хулиганами, студентами, выскочками и профессиональными ворами информации (вспомним Сноудена). Взывать к их совести бесполезно. Они так же неизбежны, как воры-домушники, поздние застолья у соседей и переполненный общественный транспорт.

Обмениваясь информацией, вы всегда рискуете получить вирус точно так же, как в общественном транспорте рискуете, что на вас чихнет больной человек. Полностью исключить попадание вирусов в компьютер в настоящее время возможно только при полном отключении от Internet и отказе от пользования флешками, дисками и другими носителями информации.

Но нам надо как-то в этой ситуации жить. А еще лучше, чтобы мы с вирусами жили раздельно. Поэтому существуют программы-антивирусы. Их много. Какой же выбрать? Кого слушать?

Вам всегда смогут рассказать, как любимый антивирус отловил что-то, а конкурент — нет. Это правда. Ни один антивирус без обновления антивирусных баз не отлавливает 100% вирусов! Хотя бы даже потому, что новые вирусы пишутся каждый день, а антивирусные базы пополняются по мере их нахождения и изучения, а значит с некоторой задержкой. Но по мере прохождения некоторого времени с момента выхода нового вируса он всё-таки попадет в базу отлавливаемых, и счет этот почти всегда идет на часы. Вывод: вопрос не в том, каким именно антивирусом пользоваться, а в том, как оперативно вы сможете обновлять его базы.

Вообще, иметь под рукой два-три антивируса, для которых вы можете немедленно получать новые базы, бывает очень полезно. Один найдет одно, другой другое… Главное, не запускать их одновременно. Иначе они начнут замечать друг за другом «подозрительную активность».

Но наличие антивирусных средств, если пользоваться ими неправильно, не гарантирует защиту от заражения.

Большинство антивирусов обеспечивает эффективную защиту в режиме реального времени только при условии, что резидентная часть (монитор) программы постоянно находится в оперативной памяти компьютера и производит проверку всех файловых операций (при создании, редактировании, копировании файлов, запуске их на исполнение), сообщений электронной почты, данных и программ, получаемых из Интернета. Такой режим заметно тормозит работу компьютера, но отключив его, вы практически до нуля снижаете защитные свойства программы.

Для надежной защиты своего компьютера выполняйте следующие правила:

shkolazhizni.ru

Вирус-шифровальщик. БОЛЬШАЯ статья / Хабр

В новости «ОСТОРОЖНО. Вирус-шифровальщик Trojan.Encoder.225» я уже подробно рассказывал об одном конкретном вирусе Trojan.Encoder.225, но, на тот момент, решения по расшифровке я так и не получил. Но в последствии (спустя 3 с лишним недели после начала дэшифровки) ситуация изменилась в лучшую сторону. За этот период мною были успешно расшифрованы данные сразу после двух вирусов Trojan.Encoder.225 и Trojan.Encoder.263 на разных ПК.Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее. Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи: 1. жертва заражается через спам-письмо с вложением (реже инфекционным путем), 2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами, 3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования. Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два жирнющих минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том — что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».Стыдно, товарищ Евгений Касперский, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали». Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»??? Что должен был подумать сотрудник? Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital. Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи). Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива». В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост». Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут). Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком: — прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл. — Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать: — менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать. — использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4. Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!! Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку. Этот вирус — «бич» современности и брать «бабло» с однополчан — это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 — я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую: 1. Используя встроенный поиск windows найти все файлы, содержащие расширение .perfect, скопировать их на внешний носитель. 2. Скопировать так же файл CONTACT.txt 3. Положить этот внешний носитель «на полочку». 4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать: Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора. Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!». За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

habr.com

Хакеры запустили вирус Petya не с целью наживы

Кибератака на ряд крупных компаний и организаций по всему миру с использованием вируса-вымогателя Petya.A была проведена не с целью личного обогащения, сообщили "Интерфаксу" в воскресенье в пресс-службе "Лаборатории Касперского".

"Наши исследователи проанализировали ту часть кода зловреда, которая связана с шифрованием файлов, и выяснили что после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно. То есть в данном случае можно предполагать, что получение денег не было мотивом злоумышленников", - сообщили в пресс-службе.

В компании пояснили, что для расшифровки данных необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков Petya/Mischa/GoldenEye идентификатор установки содержал информацию, необходимую для расшифровки. В случае Expetr (aka Petya.A) этого идентификатора нет ('installation key', который показывает ExPetr - это ничего не значащий набор случайных символов).

"Это означает, что создатели зловреда не могут получать информацию, которая требуется для расшифровки файлов. Иными словами, жертвы вымогателя не имеют возможности вернуть свои данные", - говорится в сообщении.

"Шифрование реализовано по стандартной надежной схеме, что означает, что расшифровать потерянные данные скорее всего не получится, если не допущена ошибка в применении шифрования. Пока наши исследователи такой ошибки не нашли, расследование продолжается", - сообщили в пресс-службе.

В "Лаборатории Касперского" отметили, что использованный хакерами программный код схож с инструментарием одной из международных группировок.

"Мы на данный момент установили только некоторое сходство между использованным кодом в последней атаке и инструментами группировки, известной как BlackEnergy. При этом наличие сходства к коде не может быть однозначным доказательством, что связь между этими атаками есть. И в любом случае, мы не знаем, кто стоит за BlackEnergy", - сообщили в компании.

Хотите первыми получать важную и полезную информацию о ДЕНЬГАХ и БИЗНЕСЕ? Подписывайтесь на наши аккаунты в мессенджерах и соцсетях: Telegram, Twitter, Google+, Facebook, Instagram.

ubr.ua

Статья - Компьютерные вирусы и борьба с ними 4

Введение.

Компьютерный вирус – это самокопирующаяся программа, разработанная с целью тиражирования самой себя помимо ведома и против воли пользователей. Распространение вирусов реализуется через присоединение их к другим программам, документам или путём записи в сектор начальной загрузки диска. В ряде случаев вирусы могут быть чрезвычайно разрушительными, стирая диск или повреждая программы. Они могут нарушать целостность файловой таблицы FAT, вызывая разного рода искажения на жестком диске, что может полностью уничтожить данные. Некоторые вирусы выводят различные сообщения или “симпатичные” образы издевательского содержания. Другие изменяют контрольные суммы. EXE файлов так, что они перестают запускаться. Ряд вирусов, чтобы начать свои разрушительные действия, ожидают некоторой даты или другого события активации. Имеются вирусы, которые информацию не уничтожают, а при каждом запуске машины постепенно кодируют сектора диска, допуская доступ к кодированной информации только при наличии вируса в памяти. При загрузке, например, с неинцифицированной дискеты прочесть эту информацию невозможно: вместо имён файлов и директорий – сплошной мусор. Попытка же удаления такого вируса может привести к полной потере данных на диске. Согласитесь, работать пользователю, зная, что тебя уже “сосчитали”, психологически тяжело.

1. Кто пишет вирусы?

Превращение научных экспериментальных научных программ в коварные вирусы – результат изменений в аудитории людей, которые этим занимаются. Тех, кто теперь пишет вирусный код, меньше всего интересует изучение возможностей искусственного интеллекта.

Одни это делают по недомыслию – многие студенты факультетов информатики, изучив ассемблер или С, с целью опробовать свои силы в “серьёзном” деле считают своим долгом создать что-то вроде вируса, иногда получая “хорошие” результаты (и, конечно, благополучно забывают эту программу на компьютере в классе).

Многие авторы вирусов прекрасно сознают, какими могут быть последствия их изысканий. Однако часто обстоятельства бывают сильнее людей. Известный вирус Stoned был написан одним одарённым школьником средних классов. Создавая вирус, он боялся его распространения и поэтому уничтожил все копии вируса, за исключением одной, которую хранил дома. Его младший брат и пара его друзей стащили вирус и шутки ради заразили им несколько дискет в школе. Инфекция распространилась так быстро, что остановить её было уже невозможно.

Некоторые занимаются этим сознательно и целеустремлённо, возможно, чтобы в порядке самоутверждения ощутить степень своего зловредного “могущества”. Не исключается и более серьёзные мотивы – терроризм, конкурентная борьба в бизнесе, политика.

Приходиться признать, что тайная ложа вирусописателей работает весьма плодотворно. Так, по данным компании Network Associates, известного разработчика антивирусного программного обеспечения, её специалистам каждый месяц приходиться “разбираться” в среднем с 200 новыми вирусами. В общем, человечество само создало себе проблему, масштабы которой не менее серьезны, нежели инфекционные эпидемии, и не считаться с которой сегодня уже нельзя.

2. Распространения вирусов.

Компьютерный вирус во многом подобен своему прообразу – биологическому вирусу. Он нападает на один компьютер, затем быстро распространяется среди многих других компьютеров, так как компьютерное сообщество – чрезвычайно открытая система, а инфицированные дискеты и программы постоянно циркулируют среди пользователей.

Поскольку главная цель и жизненная функция вируса (Вирус может находиться в бездействии в течение нескольких дней, месяцев или даже годы, ожидая своего часа и всё это время копирует код своей программы на другие машины.

Вирусы присоединяют себя к программам так, чтобы каждый раз, попытаться размножиться, прицепившись к запускаемым после этого другим программам и исполняемым файлам. Находясь в памяти, вирус может также инфицировать программы и диски, перехватывая инструкции печати или другие стандартные операции. Фактически вирус может скопировать в память и на жесткий диск компьютера при простом просмотре директорий инфицированной дискеты.

Вирус может быть передан через модем, загружен из Internet, распространён любыми способами передачи компьютерных данных. Наиболее часто, распространяясь с дискеты на дискету, вирусы записываются в блок начальной загрузки жестких дисков и, таким образом, при каждом включении машины вирус будет вновь и вновь загружается в память.

Вирусы ведут себя по-разному. Некоторые сидят в памяти и проявляют агрессивность, пока система не закрыта. Другие вирусы активизируются только при запуске инфицированных прикладных программ.

Поскольку главная цель и жизненная функция вируса (как и живого организма) – быстрое размножение, то ясно, что авторы вирусов будут искать для этого наиболее действенные способы. В связи с этим объектами нападения вирусов крайне редко бывают чисто текстовые файлы, обмен которыми между пользователями не столь интенсивен. То ли дело программы – за короткое время программа может быть скопирована много раз.

3. Типы компьютерных вирусов.

· Бутовые вирусы сектора начальной загрузки.

Программы, записывающиеся в хвост программы начальной загрузки диска С: либо замещающие её, выполняя с момента заражения и её, и свои функции. Эти вирусы попадают на машину при загрузке с инфицированной дискеты. Когда считывается и запускается программа начальной загрузки, вирус загружается в память и инфицирует всё, для чего он “предназначен”.

· Бутовые вирусы главной загрузочной записи.

Инфицируют главную загрузочную запись системы (Master Boot Record) на жестких дисках и сектор начальной загрузки на дискетах. Этот тип вируса берет контроль над системой на самом низком уровне, перехватывая инструкции между аппаратными средствами компьютера и операционной системой.

· Файловые вирусы.

Вирусы, которые присоединяют себя к COM- и EXE-файлам или подменяют их. (В некоторых случаях они могут инфицировать файлы с другими расширениями.) Файловые вирусы инфицируют чистые программы, набрасываясь на них в памяти. В других случаях они активизируются при обращении к ним, иногда просто заражает все файлы в каталоге, из которого он был запушен.

Класс файловых вирусов включает также программы, которые физически не присоединяются к файлам, но переопределяют на себя ассоциацию имени программы – своей жертвы.

· Макровирусы.

В некоторых компьютерных программах используются макроязыки, которые позволяют автоматизировать часто выполняемые процедуры. Поскольку компьютеры стали более мощными, решаемые задачи усложняются. Некоторые макроязыки дают возможность записывать файлы форматов, отличных от оригинального документа. Эта особенность может использоваться авторами вирусов для создания макрокоманд, которые инфицируют документы. Макровирусы обычно распространяются через файлы Microsoft Word и Excel.

· Комбинированные вирусы.

Вирусы, проявляющие комбинацию перечисленных выше свойств. Они могут инфицировать и файлы, и сектора начальной загрузки, и главные загрузочные записи.

4. Чего вирус не может.

1. Компьютерные вирусы самопроизвольно не размножаются;

2. Компьютерные вирусы не инфицируют файлы на защищенных от записи дисках, а также чисто текстовые сообщения E-mail;

3. Вирусы не могут повредить диски физически;

4. Вирусы не воздействуют на компьютерные аппаратные средства, такие, как мониторы или чипы. Они инфицируют только программное обеспечение.

5. Профилактика заражения компьютерными вирусами.

Обычно признаками появления вируса на машине является некоторое странное сообщение или изображение на дисплее, необъяснимое изменение размера файла или внезапное уменьшение быстродействия обработки данных.

Так как при современном интенсивном обмене данными между компьютерами от заражения не застрахован никто, наилучшая зашита – профилактика. Среди эффектных методов предотвращения заражения:

Защищать от записи свои дискеты при передачи информации куда-то;

Обязательно выполнять вирусную проверку чужих дискет при получении информации на дискетах откуда-то;

Никогда не включать компьютер, если в дисководе находится какая-то (сомнительная) дискета;

Не загружать данные из информационных табло (BBS) или других сетевых источников, если файл не может быть проверен на вирусы;

Использовать антивирусные программы при каждом запуске компьютера.

Дополнением этих мероприятий должен быть постоянный контроль наиболее важной информации с регулярным резервным копированием её.

5. Средства для борьбы с вирусами.

Регулярное соблюдение перечисленных выше несложных правил даёт высокую степень гарантии предохранения компьютера от проникновения вируса. Но что делать, если “это” все же произошло? К счастью, как известно, от любого яда есть противоядие. Для борьбы с компьютерными вирусами созданы программы-антивирусы и целые программные антивирусные комплексы. Имеются также успешные опыты предотвращения проникновения вирусов в машину на аппаратном уровне с применением специальных “охранных” устройств-плат.

С распространением компьютерных вирусов понимание необходимости бескомпромиссной борьбы с ними пришло очень быстро, и к этой борьбе подключились многие из самых опытных специалистов. Первые достаточно надёжные программы-антивирусы появились уже в конце 80-х годов. Сегодня антивирусные средства составляют очень важный раздел сервисного программного обеспечения.

Первоначально вирусы писали для DOS, Windows 3.xx и других тогдашних платформ. Антивирусные программы также создавались для работы с этими системами. С появлением Windows 95 эти программы применять стало опасно – в новой среде (особенно под файловой системой FAT 32) они могут натворить нехороших дел. В лучшем случае они будут работать не так, как положено, в худшем могут повредить файловую структуру. Это касается и самых известных антивирусов для DOS, например Microsoft Antivirus, которая включалась в комплект MS-DOS и ранних версий Windows. Для работы специально под Windows 9x разработаны новые версии практически всех антивирусных программ.

7. Антивирусные программы для DOS.

Отечественной компьютерной публике широко известны антивирусные программы для DOS разработки московского “ДиалогНаука”: Aidstest, Adinf, Doctor Web. Что это за программы? Если обойтись без подробностей, то в них реализованы три из широко применяемых в антивирусной практике подхода:

Aidstest – еженедельно обновляемая программа, в которой жестко фиксируются признаки всех известных на данный момент вирусов и их вариантов;

Adinf – антивирусная программа, постоянна отслеживающая и анализирующая изменения в ею же создаваемой и сопровождаемой базе данных файлов на диске. Программа позволяет немедленно выявить появление вирусов любого типа, включая стелс-вирусы, шифруемые и полиморфные вирусы;

Doctor Web. Как и Aidstest, эта программа обнаруживает и излечивает от известных ей вирусы, позволяя при этом подключать новые (внешние) файлы описаний. Кроме того, в программе имеется специальный модуль (эвристический анализатор), который с высокой степенью вероятности может обнаруживать любые проявления вирусной активности, в том числе неизвестные вирусы. Важной и полезной чертой программы является её способность проверять файлы, упакованные различными программами-архиваторами.

Какую программу взять на вооружение? Вероятно, правильным будет ответ – “все три”, а лучше – кроме них, какие-либо ещё. Использование нескольких антивирусных программ, во-первых, повышает вероятность обнаружения вируса; во-вторых, позволяет подтвердить диагноз, установленный одной из них. Если уж два из нескольких антивирусов указывают на наличие инфекции, то такому заключению можно верить и нужно приступать к лечению.

Заключение.

Очевидно, что создать систему защиты информации компьютерной сети по прямому подобию иммунной системы человека практически невозможно, да в этом и нет необходимости. Однако тот факт, что иммунная система достигла совершенства в борьбе с болезнетворными и чужеродными антигенами, говорит о том, что многие принципы, сформировавшие иммунную систему, весьма эффективны и могут быть использованы с тем допущением, что работать они будут не с биохимическими антигенами, а с антигенами программными, то есть информационными.

Наряду с этим последние достижения в области создания многоагентных интеллектуальных систем позволяют надеяться, что в ближайшее время искусственная иммунная система будет создана и ее эффективность не опустится ниже эффективности ее природного прототипа.

Список использованной литературы.

1) Албертс Б., Брей Д., Льюис Дж., Рэфф М., Робертс К., Уотсон Дж. Молекулярная биология клетки: В 3-х т. 2-е изд., перераб. и доп. Пер. с англ. — М.: Мир, 1994.

2) Крис Касперски, «Вирусы: вчера, сегодня, завтра» // «Byte Россия», № 6, 1999, с. 52-55.

www.ronl.ru

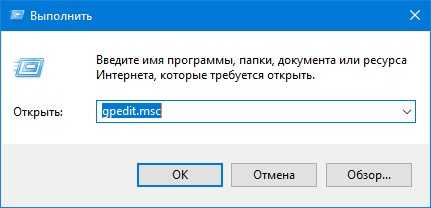

- Windows 10 не запускается панель управления

- 4 что такое компьютер

- Эксель 2018 для начинающих формулы

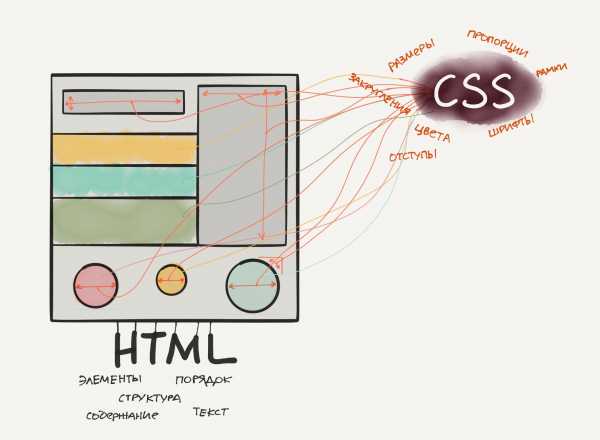

- Html основы css

- Как восстановить страницу в вк если заблокировали

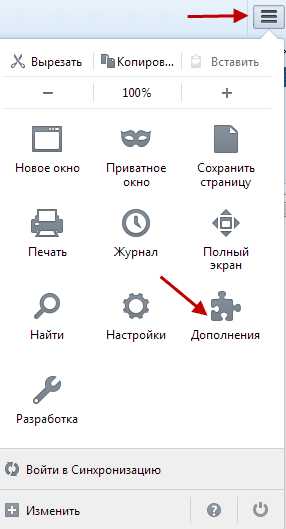

- Расширение браузера что такое

- Как файл перенести в папку

- Как самостоятельно подключить

- Все неприличное убрать из компьютера

- Установка этого экземпляра visual studio не завершена

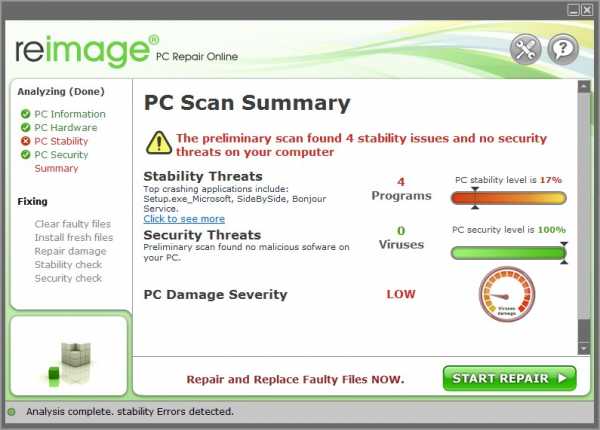

- Что такое torrent и для чего он нужен