Russian Windows Virtualization Discussion Russian Windows Virtualization Discussion. Windows server core 2018 настройка

Первоначальная настройка Server Core — Заметки о Windows

Все что мы видим после установки Windows Server 2008 в режиме Server Core — это пустой рабочий стол и командная строка. Для того чтобы управлять сервером, нам надо будет произвести некоторые первоначальные настройки — задать имя и IP-адрес, открыть нужные порты на файерволе и установить инструменты для удаленного управления. Настройку можно произвести двумя способами. Итак, способ первый:

Командная строка

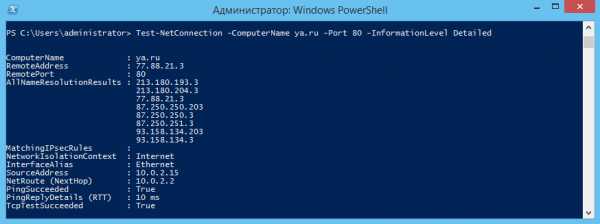

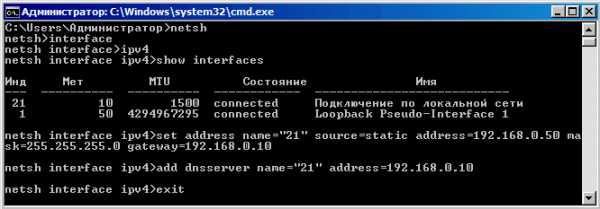

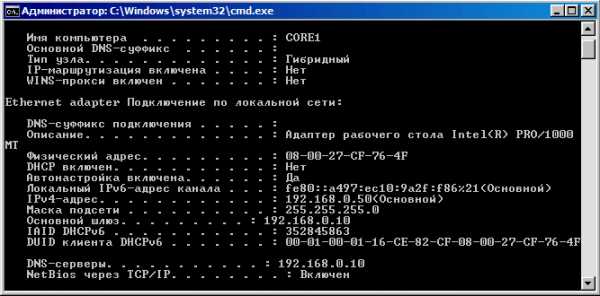

В первую очередь настраиваем сеть. Последовательно вводим команду netsh, затем interface, затем ipv4 (после каждой команды жмем Ввод) и попадаем в строку управления сетевыми интерфейсами. Смотрим имеющиеся в наличии:

show interfaces

Выбираем нужный нам и задаем его сетевые настройки (name — индекс выбранного сетевого интерфейса, в нашем случае 21):

set address name=″21″ source=static address=192.168.0.50 mask=255.255.255.0 gateway=192.168.0.10

И адрес DNS-сервера (если сервер не один, то задаем index=1,2…):

add dnsserver name=″21″ address=192.168.0.10 index=1

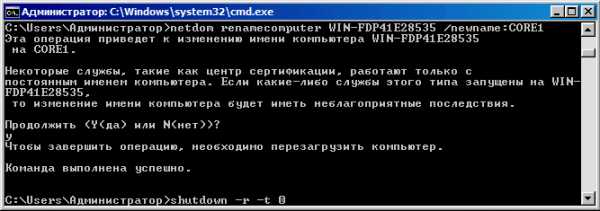

Теперь дадим нашему серверу имя. Вводим команду hostname и узнаем текущее имя, сгенерированное при установке. Поскольку оно нас не устраивает, зададим нашему серверу новое имя CORE1 :

netdom renamecomputer WIN-FDP41E28535 /newname:CORE1

Проверяем получившиеся настройки: ipconfig /all

Затем обязательно перезагружаем сервер: shutdown -r -t 0

Теперь наш сервер виден в сети.

Идем дальше и выставляем дату и время на сервере. Хоть в ServerCore и нет графической оболочки, но некоторыми оснастками панели управления воспользоваться можно. Так, введя команду control timedate.cpl мы откроем оснастку ″Дата и время″, а командой control intl.cpl — ″Региональные настройки″.

Активируем сервер с помощью менеджера лицензий slmgr.vbs :

slmgr -ato

И теперь самое время вводить наш сервер в домен:

netdom join CORE1 /domain:contoso.com /UserD:[email protected] /PasswordD:*

Еще раз перезагружаемся.

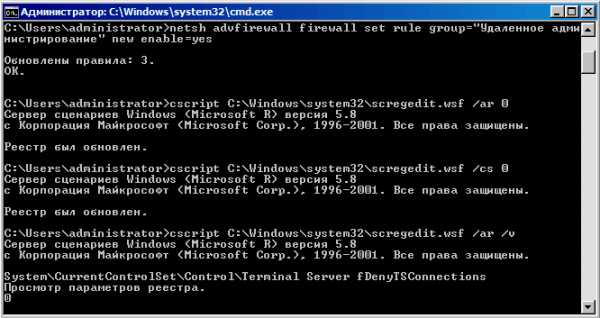

Теперь устанавливаем и настраиваем инструменты удаленного управления. В первую очередь открываем на файерволе порты, необходимые для удаленного управления помощью оснасток MMC:

netsh advfirewall firewall set rule group=″Удаленное администрирование″ new enable=yes

Примечание. Если у вас английская версия ОС, то вместо ″Удаленное администрирование″ вводим ″Remote administration″

Затем разрешаем подключение к удаленному рабочему столу:

cscript C:\windows\system32\scregedit.wsf /ar 0

Для возможности подключения к серверу с клиентов ниже, чем Windows Vista/Windows Server 2008, отключаем высокий уровень безопасности, установленный по умолчанию:

cscript C:\windows\system32\scregedit.wsf /cs 0

И проверяем результат:

cscript C:\windows\system32\scregedit.wsf /ar /v

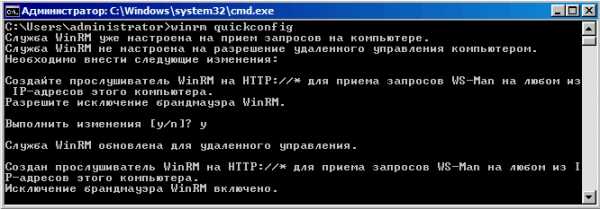

Еще один инструмен удаленного управления — Windows Remote Management (WinRM). Настроим его командой:

WinRM quickconfig

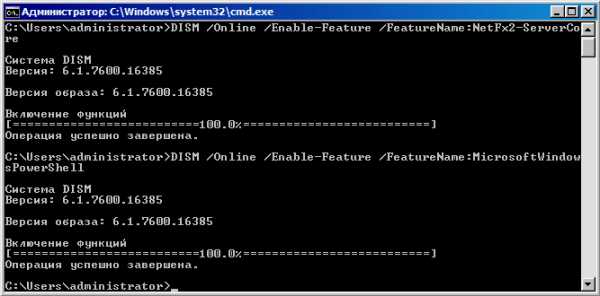

И теперь настроим удаленное управление сервером с помощью оснастки Server Manager. Для этого нам прийдется установить NetFramework и PowerShell:

DISM /Online /Enable-Feature /FeatureName:NetFx2-ServerCore

DISM /Online /Enable-Feature /FeatureName:MicrosoftWindowsPowerShell

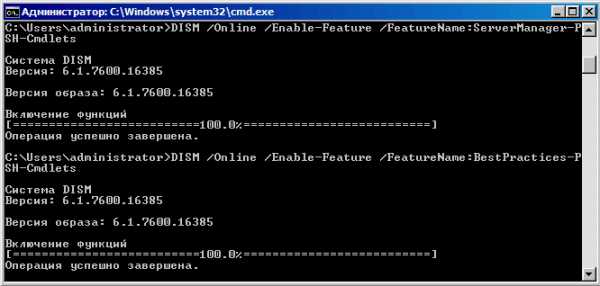

Устанавливаем остальные недостающие компоненты:

DISM /Online /Enable-Feature /FeatureName:ServerManager-PSH-Cmdlets

DISM /Online /Enable-Feature /FeatureName:BestPractices-PSH-Cmdlets

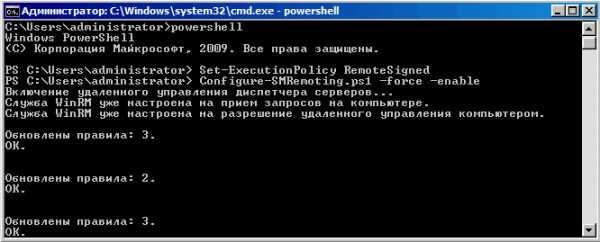

Перезагружаемся и вводим команду powershell. Затем меняем политику выполнения скриптов в PowerShell (по умолчанию выполнение скриптов запрещено):

Set-EsecutionPolicy RemoteSigned

И разрешаем удаленное управление в PowerShell:

Configure-SMRemoting.ps1 -force -enable

На этом первоначальная настройка закончена.

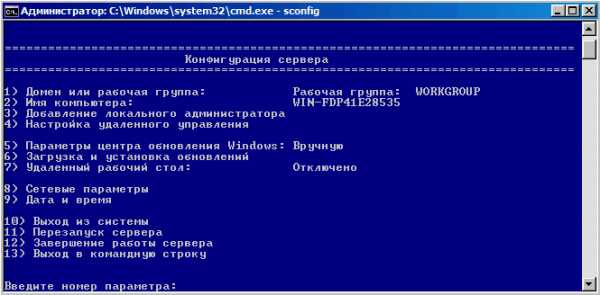

А теперь для тех, кто не переносит командную строку, второй способ настройки:

Скрипт первоначальной конфигурации Sconfig

Просто вводим в командной строке команду sconfig и попадаем в окно настроек:

Выбрав пункт 1, можем изменить имя компьютера. Однако, можно не делать этого отдельно, при вводе в домен программа сама выдаст запрос на изменение имени.

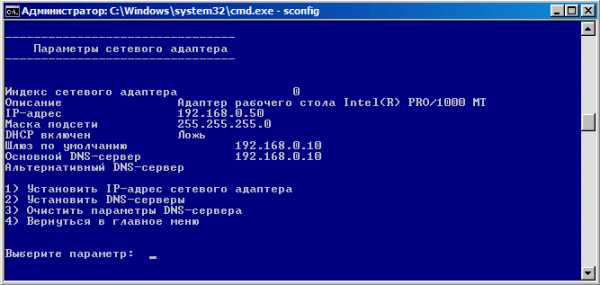

Для настройки сети выбираем номер параметра 8. Здесь задаем IP-адрес, маску и шлюз по умолчанию, а также DNS сервера.

Выбрав пункт 7 мы включаем удаленный рабочий стол:

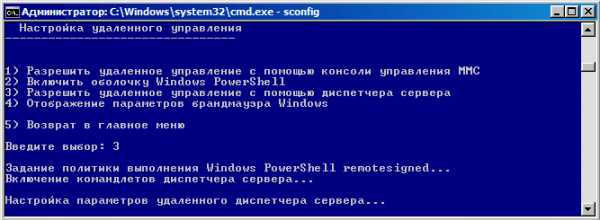

А пункт 4 позволяет нам настроить удаленное управление. Сначала устанавливаем открываем порты на файерволе (пункт 1), затем устанавливаем PowerShell (пункт 2). При этом все компоненты устанавливаются автоматически. После этого потребуется перезагрузка, а потом выбираем пункт 3 и разрешаем удаленное управление:

Вот и все. Теперь можно управлять сервером удаленно, с помощью любого из вышеперечисленных способов.

windowsnotes.ru

Server Core или полная установка? Что выбрать для виртуализации? – Russian Windows Virtualization Discussion

Заказчики часто спрашивают меня, какой из режимов установки Windows Server выбрать для роли виртуализации — Server Core или полный вариант?

Очевидно, что полная установка намного удобнее наличием графической оболочки, позволяющей быстро настроить сервер и ввести его в эксплуатацию, а при необходимости — эффективно решать проблемы в дальнейшем. Однако Microsoft заявляет, что установка в варианте Server Core поможет существенно сократить количество требуемых обновлений и снизить количество перезагрузок родительского сервера — что, в свою очередь, позволит повысить доступность виртуальных машин. В выборе между удобством сейчас и надеждами на безопасность в будущем часто побеждает первое. Сегодня я хочу привести реальную статистику (...ложь, большая ложь и статистика :)) по количеству обновлений с момента выхода Windows Server 2008, чтобы мы могли объективно оценить целесообразность использования Server Core.

Итак, список обновлений для Windows Server 2008 можно увидеть тут: http://www.microsoft.com/technet/security/current.aspx.

На данный момент известно 14 критических обновлений безопасности (сравним с 36 критическими и 31 обновлений безопасности для VMware ESX Server 3.5 за тот же срок), а всех исправлений к Windows Server 2008 на сегодня известно 41 (сравним с 148 исправлениями для VMware ESX Server 3.5). Очевидно, что большая часть новых обновлений включает в себя часть предыдущих, заменяя их. Однако, если их устанавливать их не все сегодня, а постепенно — сразу после выхода, то количество установок было было бы именно такое. Эти числа приведены для полного варианта установки и наличии всех ролей и функций ОС.

Насколько же изменится ситуация в варианте установки Server Core?

Говоря языком цифр, получится следующее. Для Server Core со всеми ролями и функциями количество критических обновлений меньше на 35%, суммарное количество всех обновлений на 59%, а перезагрузок при их установке потребуется на 62% меньше, чем для полного варианта установки.

А для установки Server Core без ролей Active Directory Domain Services, DNS Server, Print Services и Windows Media Services — количество критических обновлений меньше на 49%, всех обновлений на 73%, а перезагрузок для их установки на 59% меньше, чем для полного варианта установки без тех же ролей.

Надеюсь, что эти цифры всё же смогут заинтересовать вас в использовании Server Core. Понимая, что скоро выйдет Windows Server 2008 Service Pack 2 (он уже собран), можно запланировать на ближайшее время чистую установку сервера с использованием интегрированного дистрибутива в режиме Server Core. Все обновления для Hyper-V и службы Failover clustering, а также исправления, необходимые для корректной работы с SCVMM, которые мы обсуждали ранее на страницах этого блога, уже включены в Service Pack 2.

blogs.technet.microsoft.com

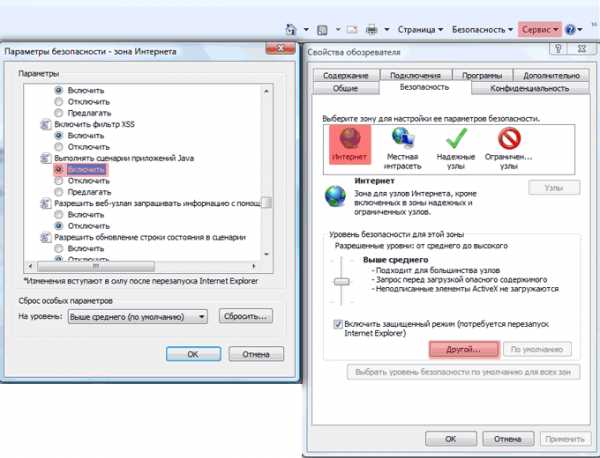

Настройка брандмауэра в Server Core и удаленное управление

Как вы знаете Server Core в Windows Server 2008 не включает в себя традиционный полный графический интерфейс пользователя (GUI).

Как и в стандартной (полной) установке Windows Server 2008, брандмауэр Windows включен по умолчанию, и большинство сетевых портов сразу после установки блокируются. Однако, поскольку основной задачей севера является предоставление некой услуги (будь то некая служба, файл, или что-то другое, что должно быть доступно по сети), вам необходимо разрешить определенный сетевой трафик на брандмауэре.

Одной из причин для открытия входящего трафика на брандмауэре – необходимость дистанционного управления сервером. Как уже упоминалось в предыдущих статьях, вы можете управлять Server Core с помощью локальной командной строки, дистанционно с помощью обычной MMC оснастки, через WinRM и WinRS, и даже через удаленный рабочий стол (хотя вы все равно получите обычное окно командной строки …)

В большинстве случаев после начальной конфигурации сервера, у Вас возникнет необходимость управления ролями и функциями, установленными на сервере, и вероятно, вы захотите использовать MMC-оснастку Administration tools. Есть три сценария удаленного управления через MMC:

- Роль сервера — когда роль сервера установлена на Вашем сервере, соответствующие порты открываются автоматически, позволяя вам удаленно управлять им. Никаких дополнительных настроек не требуется. Установив необходимые оснастки из Remote Server Administration Tools (RSAT) на вашей полноценной рабочей станции(сервере), вы сможете удаленно управлять сервером с Server Core.

- Сервер член домена — после того как сервер включен в домен, брандмауэр использует преднастроенный доменный профиль, который разрешает удаленное управление. Опять же, никаких дополнительных настроек не требуется.

- Сервер в рабочей группе — это сценарий, в котором потребуется внести изменения в конфигурацию брандмауэра. Если вы просто хотите задействовать все функции удаленного управления, можно использовать следующую команду:

Эта команда разрешает использование большинства методик удаленного управления и разрешает доступ к большинству оснасток MMC. Однако есть оснастки, удаленный доступ к которым настраивается дополнительно:

Диспетчер устройств (Device Manager)

Чтобы разрешить подключаться к диспетчеру устройств, нужно включить параметр политики «Allow remote access to the PnP interface».

Управление дисками (Disk Management)

Для этого на Server Core нужно запустить службы виртуальных дисков (Virtual Disk Service -VDS)

IPSec Management

Вы должны сначала установить удаленное управление для IPSec. Это можно сделать с помощью скрипта scregedit.wsf (он лежит в папке system32):

Cscript scregedit.wsf /im 1Таким образом, доступ к большинству MMC оснасток удаленного администрирования, включается одним правилом на брандмауэре — Remote Administration firewall rules. Однако зачастую бывает необходимость предоставить доступ только ограниченному числу MMC-оснасток.

В брандмауэре существуют правила не для всех оснасток, в таблице перечислены существующие правила:

Чтобы включить любую из этих групп, нужно набрать команду:

Netsh advfirewall firewall set rule group=“<rule group>” new enable=yesГде <rule group> — имя из приведенной таблицы.

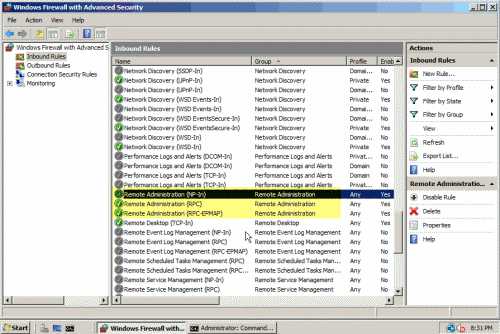

Вы также можете удаленно включить их из брандмауэра Windows, запущенного в режиме Advanced Security. Для просмотра всех правил, просто сделайте сортировку по столбцу “Enable”:

winitpro.ru

Пять способов управления Server Core | Windows IT Pro/RE

29.06.2009 Дж. Питер Браззис

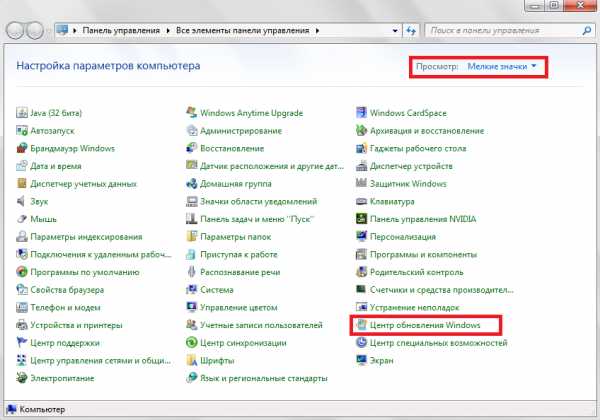

Устанавливая Server Core — сокращенную версию операционной системы Windows Server 2008, более компактную и менее уязвимую для атак, нельзя не заметить возвращения хорошо всем известной командной строки. Я имею в виду не оболочку PowerShell (доступную в Server 2008 R2), а старую cmd.exe. Но, смахивая пыль с руководства по DOS и воскрешая в памяти способы работы с командной строкой, необходимо позаботиться еще о нескольких важных вещах.

Во-первых, необходимо настроить компьютер Server Core: подключить его к домену и, может быть, изменить имена компьютеров, конфигурацию IP-адресов, настройки брандмауэра и Windows Update. Во-вторых, следует активизировать роли и компоненты, которые предстоит запускать с Server Core. Обратите внимание, что в состав Server Core не входит диспетчер сервера, поэтому придется использовать инструменты командной строки OCList и OCSetup. Наконец, нужно будет управлять компьютером Server Core.

Среди пяти представленных в статье методов управления Server Core — один локальный и четыре дистанционных. Лишь в одном из методов используется графическая консоль, поэтому приготовьтесь вернуться к командной строке.

1. Локальная командная строка

Самый простой способ управлять Server Core — из командной строки (cmd.exe). Администраторы, предпочитающие настраивать Server Core с помощью инструментов с графическим интерфейсом, могут загрузить программу Server Core Configurator из Web-узла www.codeplex.com/CoreConfig. Некоторые графические инструменты есть и в Server Core: Notepad, Taskmgr (диспетчер задач), Regedit (редактор реестра), timedate.cpl (настройка времени и даты) и intl.cpl (языки и региональные стандарты).

Дополнительные сведения о настройке Server Core, в том числе командах настройки, приведены в руководстве «Server Core Installation Option of Windows Server 2008 Step-By-Step Guide» компании Microsoft. Информацию об отдельных командах можно найти на справочной странице командной строки Microsoft TechNet. Наконец, видеоуроки об управлении Server Core через службы терминалов, RemoteApp, Windows Remote Shell и оснастки MMC перечислены во врезке «Видеоуроки по Server Core на ittv.net».

2. Службы терминалов

При использовании служб терминалов для управления Server Core фактически выполняется удаленное подключение с административными задачами, поэтому необходимо внести изменения в реестр, включив режим Remote Desktop for Administration. Чтобы сделать это на компьютере Server Core, введите в командной строке

Cscript c:windowssystem32scregedit.wsf/ar 0

После выполнения команды должно быть получено подтверждение, что реестр обновлен.

Если включен брандмауэр, необходимо открыть порт RDP и разрешить подключение. Порт RDP открывается командой

netsh firewall add portopening TCP 3389 RDP

После того как компьютер Server Core настроен, откройте RDP-соединение на другом компьютере. Быстрый способ это сделать — применить команду

mstsc.exe

в панели мгновенного поиска меню Start. Затем нужно ввести IP-адрес (или имя сервера, если настроена служба DNS) и учетные данные для регистрации. Откроется командная строка на удаленном рабочем столе с голубым фоном.

Преимущество подключения такого типа перед соединением RemoteApp (рассматривается ниже) заключается в том, что можно запускать другие приложения вне командной строки на удаленном рабочем столе. Завершив работу, введите команду

logoff

чтобы закрыть соединение.

3. Службы терминалов с RemoteApp

Использование RDP для подключения к целой системе может показаться избыточным, особенно если нужна лишь командная строка. Другой способ — задействовать новый компонент служб терминалов Server 2008, называемый RemoteApp. С его помощью можно организовать RDP-соединение, которое открывает только командную строку, но не весь рабочий стол. Прежде чем начать, следуйте приведенным ниже инструкциям, чтобы активизировать соединения служб терминалов.

Чтобы создать rdp-файл RemoteApp, нужно установить роль Terminal Services на сервере Server 2008, отличном от Server Core. Эту задачу можно выполнить с помощью диспетчера серверов.

После того как роль Terminal Services будет установлена, следует выбрать пункт TS RemoteApp Manager из раздела Administrative Tools, Terminal Services в меню Start. Откроется консоль RemoteApp Manager.

Затем выберите вариант подключения к другому компьютеру и укажите компьютер Server Core. В крайней справа области Actions нажмите кнопку Add RemoteApp Programs и найдите приложение cmd.exe (обычно оно находится в каталоге c$windowssystem32cmd.exe). Из списка Allow выберите Remote cmd.exe. Затем нажмите кнопку Create RDP package в области Actions.

После того как пакет будет создан, можно дважды щелкнуть на нем мышью, чтобы открыть только командную строку в сеансе служб терминалов. Кроме того, можно отправить файл cmd.rdp другим пользователям, нуждающимся в доступе к компьютеру Server Core в командной строке RemoteApp.

4. Оболочка Windows Remote Shell

Windows Remote Management (WinRM) — реализация протокола WS-Management (удобный для работы через брандмауэр протокол на основе SOAP), обеспечивающая взаимодействие между операционной системой и оборудованием различных поставщиков. Кроме того, с помощью WinRM можно подключиться к компьютеру Server Core и работать в командной строке, не создавая соединения служб терминалов. Одно из преимуществ WinRM заключается в использовании HTTP-порта 80 (или HTTPS-порта 443) для подключения. Обычно эти порты в брандмауэрах уже открыты, и организовать соединение просто. Идея метода заключается в том, чтобы создать слушателя WinRM на одной стороне (компьютер Server Core), а затем использовать инструмент WinRS для подключения к компьютеру.

Прежде чем начать, необходимо ввести компьютер Server Core в состав домена и зарегистрироваться в домене, по крайней мере один раз, с правами администратора компьютера Server Core. Обратите внимание, что для организации соединения необходимо использовать Server 2008, Windows 7, Windows Vista или Windows Server 2003 R2.

Перейдите к командной строке на компьютере Server Core, которым предстоит управлять, и введите

WinRM quickconfig

Затем в компьютере, с которого будет выполняться управление, введите нужную команду следующим образом

winrs -r:

Можно запустить любую команду (например, dir, ipconfig), но лучше всего ввести команду cmd.exe, которая полностью связывает командную строку администратора с компьютером Server Core. Затем все вводимые команды будут выполняться на компьютере Server Core, и не нужно повторно вводить команду winrs целиком.

5. Оснастки консоли MMC

Консоль управления MMC обеспечивает графический способ администрирования Server Core. Но прежде чем можно будет воспользоваться обычными консолями, необходимо выполнить некоторые действия из командной строки. Во-первых, следует настроить брандмауэр на компьютере Server Core, чтобы разрешить подключение оснасток MMC.

В командной строке введите

netsh advfirewall firewall set rule group="remote administration" new enable=yes

Чтобы включить определенные оснастки, введите команду

netsh advfirewall firewall set rule group="" new enable=yes

Предпочтительно разрешить все оснастки. Если же активизировать лишь необходимые оснастки, нужно знать имена групп правил, соответствующих оснасткам. Информация представлена в таблице. Чтобы использовать оснастки MMC для управления компьютером Server Core, необходимы административные права на этом компьютере.

Нужно учитывать, является ли управляемый компьютер Server Core членом домена. Если компьютер входит в состав домена, просто откройте консоль MMC, щелкните правой кнопкой мыши на дереве в левой панели, выбрав из контекстного меню Connect to another computer, и введите имя компьютера Server Core.

Если компьютер Server Core, которым нужно управлять, не принадлежит домену, необходимо воспользоваться административными учетными данными, чтобы создать соединение с компьютером Server Core из клиентского компьютера. Откройте командную строку на клиентском компьютере и введите

cmdkey/add:/user: /pass:

Затем можно управлять компьютером Server Core как любым другим компьютером в домене.

Разнообразные варианты управления

Освоив несколько подходов, администраторы могут применить знание командной строки, чтобы полностью реализовать преимущества Server Core. В Server 2008 R2 можно будет запускать и PowerShell, что, несомненно, расширит возможности управления Server Core как локально, так и дистанционно.

Дж. Питер Браззис ([email protected]) — инструктор, консультант и технический писатель в компании ClipTraining.com. Имеет сертификаты MCSE 2003/2000/NT, MCT и MCITP Enterprise Messaging

www.osp.ru

Установка ролей Server Core

Установка ролей Server Core

В системе Server Core допускается конфигурировать несколько типичных ролей сервера Windows. На текущий момент в Server Core поддерживаются следующие роли:

- Active Directory Domain Services (AD DS) (Доменные службы Active Directory)

- Active Directory Lightweight Directory Services (AD LDS) (Службы Active Directory облегченного доступа к каталогам)

- Active Directory Certificate Services (Сертификационные службы Active Directory)

- Dynamic Host Configuration Protocol (DHCP) Server (Сервер протокола динамического конфигурирования узлов (DHCP-сервер))

- DNS Server (DNS-сервер)

- File Services (Файловые службы) в Print Server (Сервер печати)

- Streaming Media Services (Службы потоков мультимедиа) о Web Server (IIS) (Веб-сервер (IIS))

- Hyper-V

Ниже перечислены необязательные функции, настройка которых также поддерживается в системе Server Core

- Microsoft Failover Cluster (Отказоустойчивость кластеров)

- Network Load Balancing (Балансировка сетевой нагрузки)

- Subsystem for UNIX-based Applications (Подсистема поддержки UNIX-приложений) Windows Backup (Архивирование данных Windows) Multipath I/O (Многопутевой ввод-вывод)

- Removable Storage Management (Управление съемными носителями)

- Windows Bitlocker Drive Encryption (Шифрование диска Bitlocker)

- Simple Network Management Protocol (SNMP) (Простой протокол управления сетью (Протокол SNMP))

- Windows Internet Naming Service (WINS) (Windows-служба имен Интернета (Служба WINS))

- Telnet Client (Клиент Telnet)

- Quality of Service (QoS) (Качество обслуживания (Служба QpS))

- NET Framework (Каркас .NET Framework)

- PowerShell (Оболочка PowerShell)

Для вывода списка всех возможных ролей сервера и ассоциируемых с ними функций служит следующая команда:

- Dism /online /get-features /format:table

За установку и настройку всех ролей и функций сервера в системе Server Core отвечает утилита командной строки OCSetup. Синтаксис для ее использования:

- ocsetup.exe [/?] [/h] [/help] компонент [/log:файл] [/norestart] [/passive] [/quiet] [/unattendfile: file] [/uninstall] [/x:параметр]

cmd4win.ru

/AlexxHost/: Windows Server Core - настройка дополнительных параметров сетевых интерфейсов.

Ни для кого не секрет, что с выходом в свет Windows Server 2008, появился режим работы сервера Windows Server Core, при котором устанавливаются только основные компоненты операционной системы. Данный режим обеспечивает повышенное быстродействие и снижает вероятность взлома сервера благодаря отсутствию большинства компонентов, призванных попросту облегчить жизнь администратора и предоставляющих лишь графическую консоль управления. Раз теперь нет графических интерфейсов, то соответственно управлять сервером Windows Server Core приходится из командной строки. Это конечно несколько усложняет дело, но зато цель оправдывает средства, да и не все так плохо на самом деле. Для тех кто не может работать без «окон», Microsoft предлагает комплект утилит Remote Server Administration Tools (RSAT), с помощью которого можно удаленно подключиться к серверу со своей рабочей станции и изменять настройки через привычный графический интерфейс. Но!, к сожалению, RSAT может далеко не все, и в этой статье пойдет речь про изменение параметров сетевого адаптера через интерфейс командной строки (RSAT дает нам возможность подключаться к Диспетчеру устройств (Device Manager) только в режиме read-only).Я не буду рассказывать про то, как пользоваться командой netsh для настройки параметров TCP/IP, а постараюсь копнуть чуть глубже и покажу: 1. как изменять дополнительные настройки сетевого адаптера, 2. как включать/отключать компоненты сетевого взаимодействия конкретного подключения, 3. как создавать VLAN на сетевом адаптере на примере адаптера фирмы Intel.

1. Начнем с вкладки Дополнительных настроек сетевой карты: На рисунке изображено о каких именно параметрах идет речь. Так вот, все эти настройки хранятся в системном реестре, в ветке HKLM\System\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002bE10318} (реестр в Server Core открывается без труда командой regedit). В этой ветке вы найдете разделы, соответствующие всем сетевым подключениям данного сервера, остается в них только найти раздел отвечающий за параметры нужного сетевого адаптера. Найти его можно либо простым перебором (их там не так уж и много), либо осуществив поиск по значению SettingID. В свою очередь, SettingID нам покажет команда

WMIC NICCONFIG GET Description,SettingID Сортировку выдачи можно осуществить при помощи ключа IPENABLED=TRUE, например вот так: WMIC NICCONFIG WHERE IPENABLED=TRUE GET Description,SettingID Таким образом, перейдя в нужную ветку мы можем ещё раз убедится, что мы попали туда, куда нужно по полю DriverDesc, в котором отображается имя нашего сетевого адаптера. Далее, в корне этой ветки, под звездочками (*) мы можем видеть дополнительные параметры выбранного сетевого интерфейса. Для пример возмем параметр *JumboPacket и обратим внимание, что его значение равняется 1514. Чтобы выяснить что это означает нужно пойти во вложенную ветку NDI -> savedParams -> *JumboPacket, здесь мы увидим, что это значение является значением по-умолчанию, а вот если заглянем ещё дальше в ветку Enum, то поймем, что данное число несет в себе значение Disable. Вот таким вот не хитрым образом можно читать и изменять дополнительные параметры сетевого адаптера.

2. Компоненты сетевого подключения: Уверен, что через графический интерфейс ни у кого не возникало проблем с отключением/включением таких компонентов, как например TCP/IPv6, Client for Microsoft Networks или File and Printer Sharing, но вот когда вы оказываетесь один на один с командной строкой, это может вызвать массу трудностей. Естественно эти настройки так же хранятся в системном реестре, но проблема в том, что они не лежат в одной ветке и править их там достаточно не просто, тем более, что для вступления изменений в силу необходимо будет перезагрузить систему, что не всегда удобно. Решение данной проблемы кроется на сайте MSDN, там есть очень полезная утилитка NVSPBind, которая позволяет из командной строки просматривать состояние компонентов сетевого взаимодействия (вкл/выкл) и соответственно включать, либо отключать их. Так же данная утилита может менять порядок просмотра системой сетевых подключений.

Скачать NVSPBind можно тут.

Пользоваться ей чрезвычайно просто, для просмотра синтаксиса нужно выполнить команду nvspbind /? в выдаче которой вы увидите следующий текст помощи:

Usage: nvspbind option NIC protocol

Options: /n display NIC information only /u unbind switch protocol from specified nic(s) /b bind switch protocol to specified nic(s) /d disable binding of specified protocol from specified nic(s) /e enable binding of specified protocol to specified nic(s) /r repair bindings on specified nic(s) /o show NIC order for specified protocol /+ move specified NIC up in binding order for specified protocol /- move specified NIC down in binding order for specified protocol /++ move specified NIC up to top of binding order for specified protocol /-- move specified NIC down to bottom of binding order for specified protocol Далее, запустив её без параметров мы увидим список всех сетевых подключений с информацией о состоянии сетевых компонентов (Enable/Disable), так же среди прочих параметров этих подключений будут фигурировать SettingID, SettingID и нужно будет скопировать и вставить в качестве параметра команды, например команда:

nvspbind /d {BE2A2570-7C26-4CA6-9BBD-2ADB91F7148F} ms_tcpip6 поможет нам отключить TCP/IPv6 на данном сетевом подключении: Чтобы обратно включить TCP/IPv6 нужно ключ /d сменить на /e.

3. Далее поговорим про то, как создавать VLAN на сетевом адаптере на примере адаптера фирмы Intel.

Для настройки на сетевой карте VLAN`ов или объединение нескольких карт в группу необходимо в первую очередь обновить её драйвер до последней версии и во время обновление указать, что необходимо вместе с драйвером установить ещё и комплект ПО PROSet, а так же ANS (advanced network services). Драйвер можно скачать, как ни странно, с сайта разработчика.

После установки перезагрузка не требуется. Также обратите внимание, что PROSet не имеет отдельного пункта в меню Пуск, он интегрируется в окно настройки параметров сетевой карты. Для внесения необходимых настроек мы воспользуемся утилитой командной строки - PROSetCL, расположенной по адресу C:\Program Files\Intel\DMIX\CL\, здесь так же можно найти текстовый файл помощи к этой утилите. Таким образом, для создания VLAN на сетевом интерфейсе нужно воспользоваться ключом Adapter_CreateVLAN <номер адаптера> <значение VLANID> <Имя подключения>. Например после выполнения команды:

PROSetCL Adapter_CreateVLAN 1 123 Test123 мы получим следующую картину в сетевых подключениях: И при этом, на сетевом подключении, на котором был создан, VLAN останется активным только компонент Intel Advanced Network Services Protocol, если вы ещё не догадались, то теперь сетевое подключение Fisical LAN1 использовать для выхода в сеть уже не получится, можно будет использовать только подключение, "слушающее" трафик с указанным вами VLANID: На одном интерфейсе может быть создано несколько сетевых подключений с разными VLANID.

Уверен, что с сетевыми картами других производителей в этом плане все примерно так же не сложно.

Заключение: Вот таким вот образом можно в Windows Server Core, либо в бесплатном Microsoft Hyper-V Server изменять настройки сетевого адаптера.

www.alexxhost.ru

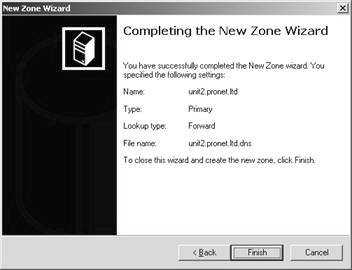

Windows Server Core: Установка роли ADDS

Windows Server Core является отличной технологией для применения на контроллерах домена. Ведь контроллеры домена редко используются для чего-либо кроме обеспечения функционирования инфраструктуры Active Directory, и совсем нечасто используются для интерактивного входа. Однако превращение сервера в контроллер домена при помощи командной строки, не такая уж простая и интуитивная операция, как могла бы должны быть.

Эта статья написана с целью облегчения превращения сервера в контроллер домена при помощи командной строки.

DCPROMO.exe

Как и в полноценной версии Server 2008, в Server Core перевод сервера из разряда рядовых в разряд контроллеров домена осуществляется с помощью команды dcpromo.exe. Мы уже познакомились с основами управления Server Core из командной строки. Еще одной приятной особенностью dcpromo.exe, является то, что если роль Active Directory Domain Services (ADDS) не установлена, dcpromo.exe сама установит ее для вас.

Однако вы можете установить роли ADDS и DNS самостоятельно из командной строки:

dism /online /enable-feature /featurename:NetFx2-ServerCore

dism /online /enable-feature /featurename:NetFx3-ServerCore

dism /online /enable-feature /featurename:DirectoryServices-DomainController-ServerFoundation

dism /online /enable-feature /featurename:DNS-Server-Core-Role

Далее приведены аргументы dcpromo.exe. Общие аргументы используются для указания того, создается ли новый домен, или выполняется добавление контролера в существующий домен.

| unattend | Указывает, что графический мастер не будет использоваться (обязательно в Server Core). Также можно указать местоположение файла с ответами, необходимых для установки контроллера домена. |

| replicaOrNewDomain | Указывает, куда нужно добавить контроллер: в новый или существующий домен. Replica – Добавить в существующий домен (по умолчанию) ReadOnlyReplica – Добавить RODC в существующий доменDomain – Создать новый домен |

| safeModeAdminPassword | Пароль для Directory Services Restore Mode (режима восстановления служб каталогов). |

Создание нового леса AD

Минимальный набор команд для создания нового леса AD:

dcpromo.exe /unattend /replicaOrNewDomain:domain /newDomain:forest /newDomainDnsName:winitpro.ru /domainNetbiosName:winitpro /safeModeAdminPassword:<Пароль для Directory Services Restore Mode> /

Запомните, что при создании нового леса вы в действительности создаете новый корневой домен, так что многие команды будут напоминать процедуру создания нового домена.

При создании нового леса AD используются следующие команды:

| newDomain | Указывает, создаете новый лес, новый дочерний домен или новое дерево:Tree –Создает новое деревоChild –Создает новый дочерний доменаForest –Создает новый лес |

| newDomainDnsName | Указывается DNS имя нового домена. |

| domainNetbiosName | Задаем Netbios имя нового домена. |

| domainLevel (опционально) | Указывает уровень домена для установки в новом домене:0 — Windows 2000 (используется по дефолту)2 – Windows 20033 – Windows 20084 – Windows 2008 R2 |

| forestLevel (опционально) | Указываем уровень леса для создаваемого леса AD:0 – Windows 2000 (используется в Windows 2008 если не указано иное)2 – Windows 2003 (используется в Windows 2008 R2 если не указано иное)3 – Windows 20084 – Windows 2008 R2 |

Forest Создание нового домена в существующем лесу

Минимальная команда для создания нового домена в существующем лесу может выглядеть так:

dcpromo.exe /unattend /replicaOrNewDomain:domain /newDomain:child /newDomainDnsName:child.winitpro.ru /parentDomainDNSName:winitpro.ru /domainNetbiosName:CHILD-WINITPRO /childName:child /userDomain:winitpro.ru /username:administrator /password:* /safeModeAdminPassword:< Пароль для Directory Services Restore Mode>

Команда для создания нового дерева в существующем лесу:

dcpromo.exe /unattend /replicaOrNewDomain:domain /newDomain:tree /newDomainDnsName:tree.ru /parentDomainDNSName:winitpro.ru /domainNetbiosName:TREE /userDomain:winitpro.ru /username:administrator /password:* /safeModeAdminPassword:< Пароль для Directory Services Restore Mode>

При создании нового домена в существующем лесу используют следующие параметры:

| newDomain | Указывает, что вы создаете: новый лес, новый дочерний домен или новое дерево:Tree – Создает новое деревоChild –Создает новый дочерний доменForest –Создает новый лес |

| newDomainDnsName | Указывает DNS имя нового домена. |

| parentDomainDNSName | Указывает DNS-имя родительского домена. |

| domainNetbiosName | Указывает Netbios имя нового домена. |

| username | Имя пользователя, для создания домена в лесу. Эта учетная запись должна входить в группу enterprise admins (администраторов предприятия). |

| userDomain | Домен учетной записи, указанной в параметре /username |

| password | Пароль учетной записи, указанной в параметре /username. Вы можете указать текстовый пароль, или *, которая означает запросить пароль во время выполнения. |

| domainLevel (опционально) | Задает уровень домена для нового домена0 – Windows 2000 (по умолчанию)2 – Windows 20033 – Windows 20084 – Windows 2008 R2 |

Добавление контроллера домена в существующий домен

Команда для добавления дополнительного контроллер домена в существующий домен может выглядеть так:

dcpromo.exe /unattend /replicaOrNewDomain:replica /replicaDomainDNSName:winitpro.ru /userDomain=winitpro.ru /username=administrator /password:* /safeModeAdminPassword: <Пароль для Directory Services Restore Mode>

При добавлении нового контроллера домена в существующий домен используют следующие параметры:

| replicaDomainDNSName | Указываем DNS имя существующего домена. |

| username | Имя пользователя с правами администратора домена. |

| userDomain | Домен пользователя, указанный в параметре /username. |

| password | Пароль учетной записи, указанной в параметре /username. Вы можете указать текстовый пароль, или *, которая означает запросить пароль во время выполнения. |

| ConfirmGc (опционально) | Указывает, будет ли новый контроллер домена сервером глобального каталога (Global Catalog):Yes –сделать новый DC GC.No – не делать новый контроллер домене GC. (Используется по умолчанию) |

| replicationSourceDC (опционально) | Полное (FQDN)доменное имя контроллера домена, ближайшего партнера по репликации, с которым будет выполнено синхронизация. Если параметр не указан, партнер выбирается автоматически. |

winitpro.ru