Защита информации в электронной почте - файл 1.docx. Защита информации при использовании электронной почты

Защита электронной почты / Информационная безопасность / Решения

Способы защиты электронной почты

Комплексная защита информации, для передачи которой используется электронный почтовый ящик, ставит перед собой следующие задачи:

- Обеспечение беспрепятственного получения писем адресатом, без возможности их перехвата, вскрытия, прочтения, а также предотвращение возможного подлога.

- Защита информации, отправленной через e-mail, от ее распространения злоумышленником без ведома отправителя.

Защита писем от перехвата

Достижения этой задачи, которая рано либо поздно потребует своего решения, основывается на применении традиционных методов криптографии – использовании определенных шифров. Защита от возможного подлога предполагает применение ЭЦП (электронной цифровой подписи).

Техническая сторона вопроса обеспечения безопасности чаще всего предусматривает установку специального независимо компилируемого программного модуля (plug-in) для почтового клиента. Обычно – этого вполне достаточно, поскольку этот небольшой по размерам дополнительный софт в автоматическом режиме зашифровывает письма и подписывает их. Если пользователем применяется веб-интерфейс для входа в собственную почту, этот процесс выполняется почтовым сервером или специальным скриптом, что обеспечивает более высокий уровень безопасности. Для первичного обмена ключами предполагается применение специального ресурса.

Используемые с этой целью криптографические технологии отработаны, их применение надежно защищает отправляемую информацию от перехвата или подлога. Обычно таких мер защиты вполне бывает достаточно. Возможные уязвимости такого комплекса мер безопасности проявляются лишь в следующих случаях:

- установка явно «слабых» криптоалгоритмов, хоть выбор такого софта может быть определен и национальной законодательной базой страны, поскольку обеспечивает возможность спецслужбам получить доступ к электронной почте, путем взлома криптоалгоритмов;

- сбои функциональности криптографических алгоритмов или задействованных протоколов;

- изначально сделанные злоумышленником «Закладки» в криптоалгоритмы, которые делают возможным взлом защиты e-mail;

- «действия» вируса, способного перехватить уже расшифрованное сообщение на устройстве адресата или получившего доступ к ключам «машины» отправителя либо адресата.

В большинстве своем, известные на данный момент уязвимости имеют либо внешний характер, либо продиктованы выбранным способом реализации системы безопасности. При комплексном подходе к защите почты – эти уязвимости выявляются и устраняются.

Защита отправленной почтой информации от действий недобросовестного адресата

Задача защиты отправленного почтой письма от его распространения злоумышленником, который втерся в доверие, осуществляется путем использования определенных средств, позволяющих создать ситуацию, когда «адресат имеет возможность лишь прочесть письмо». Все остальные действия с полученной через почту информацией ему недоступны. Применяется для этого небольшая по объему программа, именуемая либо собственный просмотрщик письма, либо специальный просмотрщик, либо специальный браузер.

Этот софт исключает возможность использования внешних компонентов, применяемых обычно для демонстрации содержимого писем. В результате, у отправителя появляются собственные трудности – не поддерживается большинство программно-аппаратных платформ, а также форматов отсылаемых через e-mail документов.

Профессионалы отмечают, что, в отличие от средств защиты писем от перехвата, использование «спецпросмотрщика писем» не позволяет обеспечить желаемого уровня защиты, поскольку это невозможно в принципе. Злоумышленник может просто сделать скриншот полученной в письме информации, а затем и сформировать из него документ. Не имея возможности стопроцентно предотвратить нежелательное распространение информации, софт, защищающий почту от распространения писем злоумышленником, лишь кардинально ограничивает потенциальный объем утечки.

Эффективность же мер по ограничению возможного несанкционированного распространения информации зависит от стойкости применяемых средств защиты к существующим методам автоматического считывания информации из полученного письма, а именно:

- взлом извне спецпросмотрщика защищаемых писем для того, чтобы извлечь из него документ;

- копирование документов с экрана, изменение формата копий и преобразование их в документ.

Даже набор имеющихся средств защиты e-mail может оказаться бессмысленным, если отсутствует четкое понимание, что требуется защитить, от каких действий, для чего это необходимо и насколько надежной должна быть выстроена система защиты. Только наличие комплексного понимания стоящих задач и способов их решения позволяет выбрать оптимальную систему из существующих на рынке предложений.

Средства защиты

Безопасная функциональность e-mail создается применением:

- Почтового Антивируса, который автоматически проводит сканирование писем, информационных фалов на присутствие вредоносного софта;

- Анти-Спама, отвечающего за выявление обыкновенных рассылок, на получение которых пользователь не подписывался.

Оба данных компонента получают доступ к приходящим на почту сообщениям путем:

- своевременного перехвата, исследования почтового трафика в автоматическом режиме по протоколам POP3, SMTP, NNTP, IMAP;

- использования специальных plug-in, имеющихся в почтовых клиентах.

Инсталляция дополнительных программ Почтового «антивирусника» (в Microsoft Office Outlook и The Bat!) и Анти-Спама (в Microsoft Office Outlook, Outlook Express и The BAT!) осуществляется в автоматически, при установке программы-антивирус.

Параметры функционирования Почтового Антивируса

Заводской установкой предусматривается, что Почтовый Антивирус будет исследовать как поступающие, так и отправляемые письма. Пользователь, по своему желанию, может не проверять "отправленные", отключив эту функцию.

Предусмотрены и дополнительные ограничения, которые может установить сам клиент, отменив сканирование вложенных файлов, к примеру:

- пропускать без сканирования архивы, что не рекомендуется, поскольку отмечались случаи обнаружения вирусов, рассылаемых в виде архивов;

- ограничить максимальную продолжительность процесса сканирования, что часто используется для ускорения процесса получения писем. Заводская установка предполагает трехминутное сканирование сообщения.

Кроме «ручного» выбора настроек функциональности Почтового антивирусника, потребитель имеет возможность использовать один из заранее установленных уровней защиты:

- Высокий;

- Рекомендуемый;

- Низкий.

Алгоритм функциональности Почтового Антивируса

Софт Почтовый Антивирус, используя сигнатурный анализ, практически одинаковый с Файловым Антивирусом, проводит обработку писем, как зараженных, так и подозрительных. Как и при работе обыкновенного антивирусника, объекты либо удаляются, либо лечатся, либо отправляются в карантин.

Порядок обработки имеющих вирус либо подозрительных объектов

Почтовый антивирусник запрашивает у владельца устройства разрешение на проведение определенных действий либо объект обрабатывается на основе параметров, выбранных в настройках.

Программа защиты почты от вируса выводит уведомления о своих действиях, сопровождая их выполнение определенным текст:

- Message has been disinfected — удалены/вылечены объекты, предоставляющие угрозу;

- Suspicious part has been quarantined — подозрительные файлы, полученные с письмом, отправлены в карантин;

- Message is infected или Message has a suspicious part — не обезврежены выявленные зараженные либо потенциально опасные объекты.

Софт Почтового Антивируса, страхуя пользователя от ошибочного запуска файла, где потенциально находится вирус, самостоятельно изменяет названия либо удаляет файлы, имеющие расширениям «.com», «.exe». Если вложенный файл переименован - вместо последней буквы появляется нижнее подчеркивание.

Алгоритм действий Анти-Спама

Софт Анти-Спам, осуществив проверку полученного письма, определяет его статус — спам, возможный спам, а также не спам.

В процессе этой работы применяются по очереди следующие критерии оценки:

- Список отправителей, от которых разрешено получать почту, а также перечень фраз, наличие которых заинтересует владельца e-mail — если отправитель включен в "зеленый список" либо имеется заранее оговоренная фраза, письмо оценивается как «не спам».

- Список отправителей, от которых запрещено получение писем либо перечень фраз, наличие которых не интересует владельца почтового ящика — если отправитель числится в «черном списке» либо общая оценка используемых в письме нежелательных фраз превышает 100%, письмо признается «спамом».

- Анализируются заголовки, используя Самообучающийся алгоритм Байеса (анализ текста), оценка вложенных изображений.

- Путем анализа структуры определяется статус письма.

После проведенной Анти-Спамом оценки, в теме письма даже может появиться сообщение:

- [!! SPAM] — письму присвоен статус «спам»;

- [?? Probable spam] — письмо признано возможным спамом.

Как должны быть настроены порты

Перехват сетевых информпакетов, последующий контроль почтового трафика с применением протоколов POP3, SMTP, NNTP, IMAP, проводится при приеме почты через стандартные порты.

Если задействуются нестандартные порты – они добавляются в список, проверяемый этими протоколами. Для проверки, какие порты контролируются, следует зайти в секцию настроек антивируса Настройка сети.

Владелец почтового ящика может выбрать автоматический режим - все блоки данных перехватываются, а антивирус определяет самостоятельно, для каких портов передается информация, какие протоколы задействованы для передачи данных. Такая работа, к сожалению, довольно ресурсоемкая, поэтому этот режим и отключен изначально.

рассчитать проект

www.open-vision.ru

Защита электронной почты, настройка безопасности от спама, взлома, системы и способы защиты

Электронная почта – самый популярный канал делового общения, по которому каждый день проходят десятки и сотни тысяч писем с важной и часто конфиденциальной информацией. Поэтому очень часто корпоративная почта подвергается различным атакам.

Проблемы защиты электронной почты – реальные и потенциальные

Поскольку электронные письма сейчас широко используются, они стали средством распространения вирусов, спама, фишинговых атак, таких как использование использование ложных сообщений для того, чтобы побудить получателей разгласить конфиденциальную информацию, открыть вложение или перейти по опасной ссылке.

Безопасность электронной почты пользователя – сотрудника компании – часто является уязвимым местом, которым пользуются злоумышленники для получения доступа к корпоративной сети и важным внутренним данным компании.

Также может быть атакован корпоративный почтовый сервер, вплоть до полной остановки его работы. В ситуации, например, интернет-магазина, который принимает по почте заказы, или любого сервиса, для которого требуется подтверждение регистрации по почте, это может стать причиной серьёзных убытков и репутационных потерь.

Мы расскажем о том, как обеспечить безопасность электронной почты, какой тип безопасности выбрать для почты.

Способы и средства защиты электронной почты

К сожалению, единственного надежного способа защиты электронной почты не существует. Безопасность систем электронной почты можно обеспечить только с помощью комплекса мер, которые включают в себя:

- Выбор местоположения сервера, обеспечение сетевой безопасности

- Использование межсетевого экрана, или специализированного Email Security Appliance

- Контроль доступа к корпоративной почте, определение привилегий для каждой категории пользователей на почтовый и другие сервера обеспечения

- Использование шифрования для защиты сообщений электронной почты – даже если они будут перехвачены, их содержимое будет невозможно прочесть

- Использование специализированных антивирусов

- Средств защиты электронной почты для фильтрации спама

- Обучение сотрудников основам информационной безопасности

Защита email от взлома и хакеров

- Необходимо минимизировать вероятность того, что кто-либо посторонний получит доступ в корпоративную сеть и к почте. Для этого используются межсетевые защитные экраны и политики безопасности сети.

- Чтобы защитить содержимое писем и вложений, применяется шифрование, тогда их невозможно будет прочесть даже в случае перехвата. Например, вложенные файлы можно шифровать с помощью сервисов Касперского.

- Настройка безопасности почты должна включать SSL-шифрование для взаимной проверки подлинности сервера и клиента.

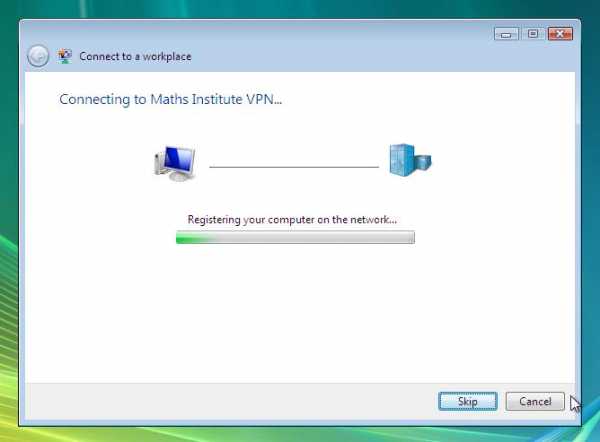

- Использование VPN для соединения с удаленными почтовыми клиентами.

- Защита от DDos-атак на почтовые сервера.

Защита электронной почты от вирусов

В защите корпоративной почты поможет установка специализированного аппаратного и программного обеспечения, которое будет сравнивать новое ПО с известным списком вирусов, анализировать его “поведение” – является ли оно угрожающим – и блокировать атаки.

Защита почты от спама и фишинга

Защита почты от спама и фишинга обычно реализуется с помощью многоуровневой системы фильтров, которые проверяют репутацию сервера-отправителя, фильтров на основе записей SPF(список серверов, с которых разрешено принимать почту), DKIM (проверка, что содержимое письма не изменялось), DMARC, “черных” и “белых” списков запрещенных/разрешенных отправителей.

Программы для защиты

Существует множество программ для обеспечения безопасности электронной почты, поэтому мы коротко упомянем только самые популярные программы для защиты электронной почты.

- PGP для шифрования и цифровой подписи сообщений, сейчас существуют плагины для браузеров и почтовых клиентов, реализующие эту технологию

- Защищенные почтовые серверы

- Почтовые антивирусы, в частности, антивирус Касперского

- Комплексные решения, такие как защита электронной почты Cisco AMP/ESA/ Cisco ASA

Настройка безопасности корпоративной почты – разбор типичных ошибок

Распространенные ошибки, которые ставят безопасность вашей почты под угрозу:

- Использование личных почтовых ящиков для рабочих коммуникаций и/или использование одного общего ящика на множество сотрудников

- Использование публичных Wi-Fi сетей для доступа к корпоративной почте

- Использование персональных устройств сотрудников для рабочей почты

- Удаленный доступ к email без VPN

- Отсутствие фильтрации спама

- Отсутствие контроля исходящих сообщений

- Несвоевременное обновление антивирусов и других средств защиты почты

- Низкая грамотность сотрудников в области информационной безопасности – они открывают вложенные файлы и ссылки в сообщениях от неизвестных отправителей, не меняют или используют простые пароли и т.д.

Особенности защиты корпоративной почты на Yandex, Google, Mail.ru

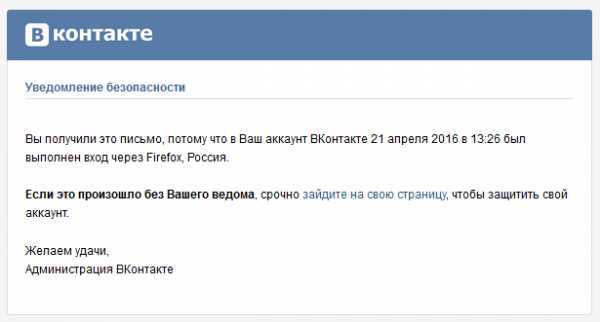

Почтовые сервисы постоянно совершенствуются. Хотя несколько лет назад держать на них корпоративную почту считалось ненадежным, защита электронной почты в интернете оставляла желать лучшего и компаниям рекомендовали разворачивать собственные почтовые сервера, то сейчас Яндекс, Мейл.ру и Гугл заметно прогрессировали в области информационной безопасности электронной почты. Например, защита почты mail ru и защита яндекс почты включают в себя двухступенчатую аутентификацию пользователя при входе в почтовый ящик, безопасность почты gmail может быть также обеспечена с помощью аппаратного ключа-токена. Это значить, что даже если пароль электронной почты похищен, без кода из СМС или ключа защиты в корпоративный почтовый ящик постороннему все равно не удастся попасть.

Преимуществом этих сервисов также являются встроенные инструменты и алгоритмы защиты почты от спама, защиты электронной почты от вирусов.

Услуги по защите электронной почты от ГК “Интегрус”

Услуги по защите электронной почты от компании “Интегрус” включают в себя целый комплекс мер, направленных на то, чтобы уменьшить риски использования электронной почты:

- Аудит конфигурации почтовых серверов заказчиков. Создание рекомендаций по оптимальной защите в каждом конкретном случае.

- Настройка почтовых серверов таким образом, чтобы они обеспечивали требуемую производительность и были отказоустойчивы, мониторинг их работы.

- Организация системы защиты электронной почты от спама, вирусов, фишинга, взломов с помощью специального оборудования и ПО.

- Защита информации при использовании электронной почты путем ее шифрования.

- Создание регламентов безопасности корпоративной почты, обучение сотрудников заказчика правилам безопасности работы с электронной почтой.

В результате у вас будет надежная и безопасная электронная почта, защита информации в письмах от несанкционированного доступа будет на высоком уровне, вы сможете быть уверены, что никто посторонний не прочитает её.

integrus.ru

Обзор средств защиты электронной почты / Блог компании КиберСофт / Хабр

Мы начинаем серию статей, посвященных защите и взлому электронной почты. Всего будет три статьи. В первой статье мы рассмотрим современные алгоритмы, средства и методы защиты электронной почты. Во второй будут рассмотрены методы взлома электронной почты, а в третьей статье мы расскажем вам о новом средстве защиты электронной почты — CyberSafe Mail Encryption, которое в данный момент находится на стадии разработки.

Средства защиты электронной почты

Далее будут рассмотрены различные средства защиты электронной почты и приведены преимущества и недостатки каждого из них.PGP

Начнем с классики жанра. Думаю, все знакомы с PGP — даже если кто ее не использовал, тот знает о ее существовании. Если кто-то знаком с PGP, тогда рекомендуем отличную статью«Введение в шифрование с открытым ключом и PGP». В ней описаны, как основы криптографии с открытым ключом, так и рассказано, что такое PGP.Лучше остановимся на преимуществах и недостатках PGP, а, если быть предельно точными, программы PGP Desktop от Symantec. Если отбросить все остальные возможности программы PGP Desktop, а остановиться только на защите электронной почты, то преимуществ (на фоне других решений) будет не так уж и много — наличие сервера ключей keyserver.pgp.com, который пользователи могут использовать для обмена ключами. Больше нет необходимости публиковать свои открытые ключи на сайте или передавать их лично каждому адресату.

Особенность программы — это ее метод защиты электронной почты, а именно перехват на уровне драйвера трафика почтового клиента. Программа обнаруживает трафик почтового клиента и шифрует отправляемые сообщения и автоматически расшифровывает входящие сообщения. Казалось бы, такой метод защиты очень удобен. Ведь не нужно отдельно настраивать почтовый клиент, да и метод перехвата работает с любым почтовым клиентом. Вам не нужно знать особенности настройки каждого клиента, если вам захочется, например, перейти с Outlook на The Bat!

Настраивать сами клиенты при этом не нужно, но нужно настроить программу PGP Desktop для каждого почтового ящика, который вы используете — нужно задать e-mail, адреса SMTP/POP/IMAP-серверов и т.д. Понятное дело, также нужно настроить и ключи шифрования. Все это не очень просто для начинающего пользователя. Если вы никогда не работали с PGP Desktop, оценить сложность настройки программы можно в следующем видео: http://www.itprotect.ru/support/video/pgp-desktop-email/

Рис. 1. PGP Desktop обнаружила исходящее сообщение

Рис. 1. PGP Desktop обнаружила исходящее сообщение

Но ведь отсюда вытекает и главный недостаток программы — уже расшифрованные письма остаются незащищенными на клиенте. То есть, запустив почтовый клиент, который ничем не защищен, можно прочитать переписку. Если злоумышленник перехватит трафик, то прочитать ваши сообщения он не сможет, а вот если он завладеет вашим жестким диском, то все будет открыто, как на ладони. Понятно, что программа поддерживает также и создание виртуальных контейнеров, и шифрование физических дисков. Можно хранить базу сообщений почтового клиента в виртуальном контейнере или на зашифрованном диске, тогда у злоумышленника ничего не получится. Но речь сейчас сугубо о защите электронной почте без всяких вспомогательных средств.

Есть и еще один, не менее существенный недостаток. Если приложение PGP Desktop не было запущено, а потовый клиент уже получил сообщения, то они останутся нерасшифрованными. И повторно их расшифровать… непонятно как… Конечно, в Symantec не могли этого не предусмотреть и разработали специальный плагин для почтового клиента Outlook, который называется Outlook Addin. Вот только есть два момента: о «глюках» данного плагина не говорил разве что ленивый и что делать тем пользователям, у которых вместо Outlook, скажем, Thunderbird?

S/MIME

S/MIME (Secure/Multipurpose Internet Mail Extensions) — это стандарт для шифрования и подписи в электронной почте с помощью открытого ключа. Принцип защиты электронной почты следующий. Пользователь генерирует ключевую пару (открытый/закрытый ключ), настраивает свой почтовый клиент и предоставляет открытый ключ всем желающим. Они шифруют его открытым ключом письма, которые можно расшифровать только закрытым ключом. Другими словами, посредством S/MIME можно реализовать классическую схему ассиметричного шифрования со всеми ее преимуществами и недостатками.К преимуществам данного метода можно отнести следующие:

- S/MIME поддерживает большинство почтовых клиентов, в том числе и мобильные клиенты (например, MailDroid).

- Сообщения в почтовом клиенте зашифрованы, пока вы их не расшифруете. Для расшифровки нужно ввести пароль, который указывается при создании ключевой пары.

- Нет проблем с расшифровкой сообщений, как при использовании PGP Desktop. Поскольку расшифровка происходит средствами почтового клиента, а не сторонней программы, то расшифровать письмо можно в любой удобный момент.

Конечно, есть и недостатки:

- Главная проблема S/MIME — какой программой сгенерировать сертификат?

- Каждому адресату нужно предоставить свой открытый ключ. Конечно, это можно немного сгладить при использовании сервера ключей, об этом мы поговорим чуть позже.

- Сложность настройки. S/MIME требует отдельной настройки для каждого почтового клиента. Например, если у вас в офисе используется Outlook, дома The Bat!, а на мобильном телефоне — MailDroid, то вы должны знать, как настроить все эти клиенты. А это требует квалификации пользователя выше средней.

- Сложности при смене ключа, особенно, если пользователи плохо понимают, что они делают.

Впрочем, не все недостатки являются такими уж и недостатками. Если использовать специальные программы для создания и управления сертификатами пользователя, например, CyberSafe Top Secret, то первые два недостатка неактуальны — вы сможете создать и опубликовать свой ключ на сервере ключей. Также программа позволяет выполнять поиск ключей, опубликованных другими пользователями.

Рис. 2. Создание сертификата программой CyberSafe Top Secret

Рис. 2. Создание сертификата программой CyberSafe Top Secret

По сути, единственный ощутимый недостаток S/MIME — это необходимость настройки каждого почтового клиента вручную. На предприятии можно настроить адресную книгу Outlook и все будет гораздо проще (при условии, что используется Outlook). Если же вы — конечный пользователь и используете шифрование для личных целей, вам придется настраивать сертификаты в каждом почтовом клиенте, который вы используете. В другой нашей статье было показано, как настроить шифрование в Outlook.

Безопасные почтовые сервисы. HushMail

Ранее считалось, что достаточно «завести» почтовый ящик на защищенном почтовом сервисе вроде GMail.com и таких мер безопасности будет вполне достаточно для сохранности электронной почты. Однако в 2013 году Google заявило, что больше не гарантирует безопасность данных. Такое заявление повергло многих пользователей этого сервиса в шок и заставило искать либо средства шифрования, либо сразу защищенные сервисы. Преимущество последних очевидно — ничего не нужно настраивать. Просто заводите себе «безопасный» почтовый ящик и используете его как обычно. Один из таких сервисов — HushMail. На их сайте все очень красиво расписано, если не верите нам, можете убедиться в этом самостоятельно:https://www.hushmail.com/about/technology/security/

Даже приведена матрица угроз, позволяющая определить, от чего может защитить HushMail, а от чего — нет. На сайте сказано, что сервис поможет от перехвата вашего Интернет-соединения, от утечки данных, от неавторизированного анализа контента, а также от правительственных программ наблюдения. Особенно хочется остановиться на последней возможности. Однако всем известно, что ранее компания HushMail передала полиции расшифрованные сообщения некоторых своих пользователей — при судебном разбирательстве дела о контрабанде наркотиков. Суть даже не в факте передачи данных (понятное дело, никому не хочется укрывать преступников), а в факте расшифровки данных.

Рис. 3. Матрица угроз HushMail

Рис. 3. Матрица угроз HushMail

Когда-то HushMail был знаменит тем, что он был единственным криптографическим сервисом, где все криптографические операции выполнялись на клиентской стороне в специальном Java-апплете. В этом же апплете генерировались ключевые пары, а на сервере хранились лишь зашифрованные пользователями сообщения, что исключало доступ к закрытым ключам пользователя. Данный апплет даже проверялся на наличие закладок. Их не обнаружили. Но факт передачи расшифрованных сообщений был и с этим не поспоришь.

Далее HushMail превратился в обычную почтовую службу с поддержкой SSL, хотя и с поддержкой OpenPGP, однако, все криптографические операции при этом выполняются на сервере. Именно поэтому мы не рекомендуем использовать подобные сервисы — никогда не знаешь, что происходит «на той стороне».

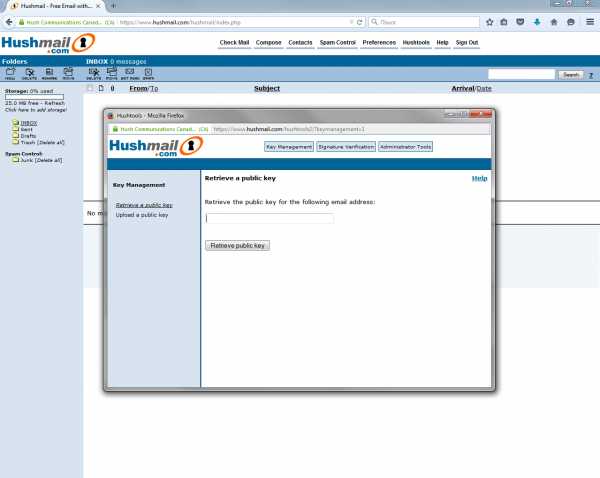

К слову, у HushMail два варианта интерфейса — новый и «оригинальный» (исходный). Последний изображен на рис. 4. Именно в этой версии интерфейса есть пункт меню Hushtools, вызывающий одноименное окно, предоставляющее средство управления ключами. В «новой» версии интерфейса вообще непонятно, как управлять ключами и шифрованием. В ней HushMail похож на обычную почтовую службу вроде Gmail.com.

Рис. 4. Исходный интерфейс HushMail

Рис. 4. Исходный интерфейс HushMail

Плагин браузера PGP Mail

Позволяет использовать асимметричное шифрование (то есть шифрование с открытым/закрытым ключами) на стороне клиента. О возможностях данного плагина можно прочитать на официальном сайте. Нужно упомянуть лишь четыре его особенности:- Поддерживаемые браузеры: Firefox, Chrome, Opera, Safari

- Рекомендуется использовать Firefox, поскольку функции шифрования в Firefox работают быстрее, чем в Chrome или Opera.

- Рекомендуется использовать TOR

- Шифрование осуществляется на стороне клиента

То, что шифрование производится на стороне клиента — это единственное преимущество данного плагина. А вот рекомендация использования TOR может усложнить знакомство с этим плагином для неопытных пользователей. А ведь для таких пользователей данный плагин и создается, поскольку все более опытные используют PGP или S/MIME. Да и зависимость от браузера — то же не есть хорошо. А что, если пользователь использует Edge? А ведь этот браузер, не смотря на популярность Chrome и Firefox, довольно популярен только потому, что он «придворный» браузер Microsoft.

Плагин браузера SecureGmail

В отличие от PGP Mail, предлагает плагин SecureGmail симметричное шифрование, то есть каждое секретное сообщение шифруется паролем, который должен знать и отправитель, и получатель. Такая система шифрования может использоваться при полном доверии между всеми ее участниками. К тому же при росте количества участников придется увеличивать и количество ключей. Например, вы переписываетесь с Ивановым, Петровым и Сидировым. Можно, конечно, шифровать все сообщения одним паролем, который будут знать все три адресата. Но это не есть правильно. Правильнее создать отдельные ключи (пароли) для каждого из адресатов. Когда их трое, особых проблем это не составит. Но когда вам нужно обмениваться электронной почтой с сотнями адресатов, как запомнить все ключи? Следовательно, такая система шифрования удобна при обмене электронной почтой с небольшой группой адресатов.Плагин SecureGmail работает в паре с браузером Chrome, остальные браузеры он не поддерживает.

Рис. 5. Плагин SecureGmail

Рис. 5. Плагин SecureGmail

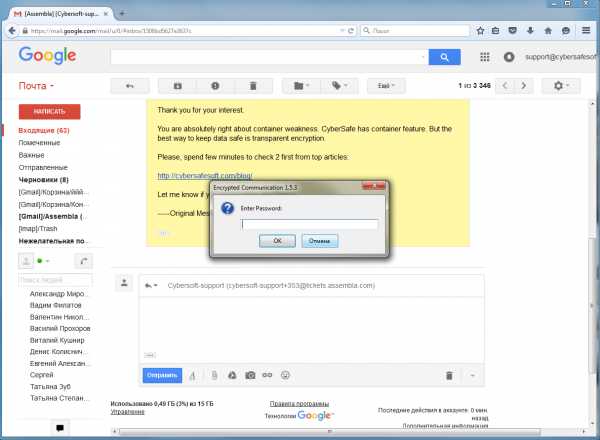

Плагин браузера Encrypted Communication

Плагин Encrypted Communication по своему функционалу похож на SecureGmail, однако работает только в браузере Firefox, остальные браузеры не поддерживаются.О недостатках симметричной системы шифрования мы уже говорили, поэтому не будем повторяться. Если вы переписываетесь секретной информацией с одним-двумя пользователями, такие плагины еще оправдывают свое существование. В противном случае лучше использовать ассиметричную систему.

Рис. 6. Плагин Encrypted Communication

Рис. 6. Плагин Encrypted Communication

Преимущество подобных плагинов — простота использования. Не нужно разбираться ассиметричным шифрованием (ведь концепция открытого/закрытого ключа может показаться сложной новичкам), не нужно морочить голову с ключами, их резервным копированием. Просто нужно помнить пароль и желательно сообщить его своим друзьям так, чтобы злоумышленник не мог перехватить его.

Плагин почтового клиента Enigmail

Аналогично браузерам, для почтовых клиентов также существуют плагины шифрования. Один из них — Enigmail. Представляет собой OpenPGP-плагин для Thunderbird и Postbox.Особых преимуществ у этого решения нет, поскольку все равно приходится устанавливать и настраивать дополнительное программное обеспечение — программу GnuPG. Когда все настроено, можно сказать, что плагин удобен в использовании.

Недостаток — все равно нужно вникать в асимметричную систему шифрования и разбираться, что есть открытый и закрытый ключ и для чего используется каждый из них. Впрочем, это недостаток всех способов, использующих асимметричную криптографию. Здесь или безопасность и знание или же незнание и симметричная криптография.

Угрозы и средства защиты

Далее мы рассмотрим матрицу угроз (табл. 2), но сначала предлагаем вам ознакомиться с общей таблицей преимуществ и недостатков каждого средства защиты электронной почты.Таблица 1. Сравнительная таблица средств защиты почты

При построении таблицы 2 мы взяли за основу матрицу угроз проекта HushMail, дополнили ее и можем использовать для сравнения описанных в таблице средств защиты электронной почты. Номер средства в этой таблице соответствует номеру средства в таблице 1. Значение «Да» означает, что вы защищены от угрозы. Значение «Да/Нет» означает, что есть какие-либо ограничения, о которых мы расскажем.

Таблица 2. Сравнение средств защиты электронной почты в разрезе матрицы угроз

Прокомментируем данную таблицу на примере средств защиты PGP Desktop и Huhsmail (колонки 1 и 3). Поскольку шифрование осуществляется на стороне клиента, то программа PGP Desktop защищает вашу переписку от прослушивания Интернет-соединения. Что же касается HushMail, приходится полагаться только на SSL. Но такую защиту предлагает и gmail и если вас в первую очередь интересует именно защита от «прослушки» Интернет-соединения, то можно вообще не использовать какие-либо средства защиты. Однако на сайте HushMail указано, что сервис защищает от прослушки, поэтому в таблице указано «Да».

Что будет, если злоумышленник узнает ваш пароль от почтового ящика? Поскольку на сервере письма хранятся в зашифрованном виде, то ничего страшного не произойдет — максимум, что он сможет прочитать — это спам (куда же без него) и прочую неважную корреспонденцию, которую вы никак не шифровали.

А что будет, если злоумышленник компрометирует или контролирует сам веб-сервер? PGP Desktop, как и любое средство, где шифрование происходит на стороне клиента, защитит вас от этой неприятности. Ведь данные с пользовательского компьютера уже пересылаются в зашифрованном виде. Чего не скажешь о HushMail. Да, от прослушки спасает протокол SSL, а «внутри него» данные передаются в открытом виде, пока не происходит шифрование на самом сервере. Поэтому веб-сервер обладает полным доступом к данным. Это и есть ответ на вопрос, как администрация HushMail смогла предоставить доступ к переписке при судебном разбирательстве.

При использовании PGP Desktop после расшифровки сообщения хранятся в незашифрованном виде. Поэтому если кто-то получит доступ к вашему компьютеру после прочтения ваши письма или же завладеет вашим жестким диском, то PGP Desktop вам мало чем поможет. Конечно, если PGP Desktop не была запущена на момент поступления сообщения, следовательно, его не было кому расшифровать, тогда может информация все еще останется в тайне. Поэтому напротив PGP Desktop в таблице 2 стоит значение Да/Нет для последней угрозы. Что же касается HushMail, то вам не нужно беспокоиться об этих угрозах — ведь сообщения находится на сервере в зашифрованном виде.

Зато оба средства защиты уязвимы при использовании keylogger. Если злоумышленник перехватит ваши пароли (в частности, от сертификатов), то вам уже ничто не поможет. Разве что переход на токены вместо ввода паролей. Все остальные средства защиты используют шифрование на стороне клиента, поэтому им не страшен ни перехват, ни доступ к вашему почтовому ящику — сообщения будут зашифрованы. Единственно, что предоставляет угрозу для этих средств защиты — это перехват ввода с клавиатуры. Злоумышленник может получить доступ не только к вашим паролям, но и к обычному тексту, который вы вводите в теле сообщения перед тем, как оно будет зашифровано. Кстати, нужно сделать важное замечание относительно S/MIME, а именно почему при правильном использовании S/MIME может не помочь даже «кейлоггер». Если ключ добавлен в хранилище, как не экспортируемый (что, кстати и делает CyberSafe Top Secret), то у злоумышленника ничего не выйдет. Именно поэтому на данный момент S/MIME можно считать самым надежным способом защиты электронной почты.

Общая информация о средствах защиты электронной почты приводится в таблице 3.

Таблица 3. Сводка по средствам защиты электронной почты

Выводы

Самый простой способ защиты электронной почты — это использование симметричного шифрования. Для его реализации можно использовать плагины браузера SecureGmail и Encrypted Communication или вообще обойтись без них, а использовать программы, позволяющие создавать архивы, защищенные паролем (например, WinRAR, 7-Zip). Расчет прост: вы защищаете архивом файл, помещаете в него сообщение с возможными вложениями и отправляете другому человеку. Он, зная пароль, открывает архив. Самый простой в реализации, но не очень простой в использовании способ. Создавать архив для каждого нового сообщения — довольно рутинно. Плагины SecureGmail и Encrypted Communication делают симметричное шифрование более удобным, но безопаснее оно от этого не становится. Более надежная система асимметричного шифрования. Она реализована множеством самых разных способов. Можно использовать стандарт S/MIME (что позволяет использовать асимметричную криптографию даже на мобильных устройствах), можно использовать PGP и производные продукты (OpenPGP, PGP Mail, GnuPG).В идеале мы как раз и рекомендуем использовать стандарт S/MIME как наиболее надежный и универсальный. Надежность его заключается в том, что в самом почтовом клиенте сообщения хранятся в зашифрованном виде и расшифровываются только по мере обращения к ним (то есть если кто-то завладеет вашим жестким диском, он не сможет расшифровать ваши сообщения). При расшифровке запрашивается пароль, который знаете только вы (в отличие от симметричного шифрования, где пароль знают, как минимум двое).

Универсальность заключается в том, что один раз создав свой сертификат, вы можете использовать его в любых почтовых клиентах (разумеется, с поддержкой S/MIME), а также в любых операционных системах, в которых работают эти почтовые клиенты. Например, вы можете сгенерировать сертификат Windows-программой, установить его в Outlook и в мобильном почтовом клиенте MailDroid. Никаких ограничений на использование сертификатов нет. Главное при использовании S/MIME выбрать удобную программу для создания самих сертификатов. Желательно, чтобы она позволяла публиковать сертификаты на сервере ключей и управлять ними.

Ссылки

(*) Исходный код PGP Desktop (**) Исходный код SecureGMail (***) Исходный код EnigMailПрограмма CyberSafe Top Secret Настройка S/MIME в Outlookhabr.com

Защита электронной почты, Простые технологии

Электронный почтовый ящик имеется, пожалуй, у каждого сотрудника современной компании. Давайте задумаемся, как при этом поставлена защита электронной почты?

Любой работающий человек сегодня активно пользуется корпоративной или личной электронной почтой. Это самый быстрый и легкий способ передачи информации, делового общения и своевременного предоставления документов. Однако, если в компании сотрудники имеют доступ к Интернет и возможность обмениваться электронными сообщениями, то защита электронной почты должна быть организована самым серьезным образом. Корпоративная сеть, где данному вопросу уделяется недостаточно внимания, подвержена многочисленным угрозам.

Проблемы, которые решает защита электронной почты

Самой серьезной из них является утечка коммерческой информации. Ценность конфиденциальной информации в бизнес среде не подлежит сомнению. Она является «лакомым куском» для конкурентов и злоумышленников. При этом, мало кто задумывается, что электронные сообщения пересылаются незашифрованными и могут быть перехвачены или подделаны. Для этого необходимо лишь иметь возможность «слушать» трафик, находясь либо в вашем офисе, либо в сети провайдера.

Поэтому защита электронной почты, прежде всего, должна быть направлена на снижение доступности информации для посторонних лиц.

Существуют разные способы решения этой задачи. Например, защита электронной почты может быть обеспечена цифровой подписью (ЭЦП) или шифрованием сообщений с использованием личных и открытых ключей. Конкретное решение задачи защиты сообщений при передаче зависит от специфики передаваемой информации и ряда других факторов.

Следующая угроза, на устранение которой направлена защита электронной почты, – внешние атаки. Самая «безобидная» из них – это целевой и нецелевой спам. По статистике на спам-рассылки приходится более 80 % всей корреспонденции, передаваемой через всемирную «паутину». Такие сообщения не только серьезно загружают информационные системы, но и ежедневно отвлекают сотрудников от выполнения служебных обязанностей. В целях снижения потока спама защита электронной почты использует специальные программные фильтры и антиспам-системы.

Более серьезной угрозой являются троянские и вредоносные программы, а также фишинговые ссылки, которые в огромных количествах рассылаются в электронных сообщениях. Вредоносное ПО может нанести непоправимый ущерб серверам, рабочим станциям и находящейся в них информации – исказить или уничтожить данные, блокировать работу приложений и операционной системы в целом.

Переход по фишинговым ссылкам на хакерские сайты грозит тем, что на компьютеры пользователей будут незаметно установлены программы, позволяющие получить злоумышленникам доступ к ценной персональной информации, логинам и паролям от корпоративных ресурсов. Для устранения таких угроз защита электронной почты использует надежные антивирусные программы, позволяющие сканировать почтовые сообщения, а также оповещать о наличии фишинговых ссылок в полученном письме.

Кроме того на корпоративный почтовый сервер могут быть организованы внешние атаки, последствием которых станет отказ почтовой службы - DoES (Denial of Email Service). В ситуации, когда корпоративная почта активно используется в рабочем процессе, это может стать серьезной проблемой.

Защита электронной почты касается также и исходящей информации. Речь идет о контроле отправок файлов, данных по важным контрактам, автоматической и ручной проверке сообщений. Защита электронной почты в этой части является прерогативой службы безопасности компании. Недаром все серьезные корпорации большое внимание уделяют контролю над исходящей почтой. Отсутствие такого контроля неизменно влечет либо случайную, либо преднамеренную утечку важных коммерческих сведений.

Компания «Простые технологии», сталкиваясь с подобными проблемами своих клиентов, предлагает такие решения, при которых обеспечивается максимальная защита электронной почты. Мы имеем опыт работы с различными системами электронной почты, таких как MS Exchange, mDaemon, Exim и другие.

В общем случае, частности, защита электронной почты нами рассматривается, как совокупность следующих мероприятий:

- Обеспечение высокой отказоустойчивости и производительности почтовых серверов.

- Контентная и репутационная защита от спама.

- Установка сигнатурной и проактивной защиты от вирусов.

- Защита электронной почты методом шифрования исходящих сообщений с помощью криптографических программ.

- Использование адаптивной фильтрации входящих электронных сообщений.

- Защита от DDos атак на почтовые сервера.

- Установка наиболее надежных почтовых клиентов.

- Настройка black/white списков и персонального карантина.

- Защита электронной почты от утечки конфиденциальных данных путем контроля исходящих сообщений.

В целом защита электронной почты требует системного подхода. Использование различных решений для защиты электронной почты основывается на работе комплекса специализированных устройств и программного обеспечения. Мы считаем, что защита электронной почты - одна из одна из важнейших компонент обеспечения информационной безопасности. Мы поможем выбрать и внедрить лучшее.

www.easy-tech.ru

Защита электронной почты

Защита от фальшивых адресов. От этого можно защититься с помощью использования присоединения к письмам электронных подписей.

Защита от перехвата. От него можно защититься с помощью шифрования сообщения или канала, по которому он передается. Одним из самых популярных приложений является PGP. Коммерческая версия PGP включает в себя плагины для нескольких популярных почтовых программ, что делает ее особенно удобной для включения в письмо электронной подписи и шифрования письма клиентом. Последние версии PGP используют версию алгоритма шифрования RSA.

Корректное использование электронной почты

Все служащие должны использовать электронную почту так же, как и любое другое официальное средство организации. Из этого следует, что когда письмо посылается, то как отправитель, так и получатель должны гарантировать, что взаимодействие между ними осуществляется согласно принятым правилам взаимодействия. Взаимодействие с помощью почты не должны быть неэтичным, не должно восприниматься как конфликтная ситуация или содержать конфиденциальную информацию.

Защита электронных писем и почтовых систем

Защита писем, почтовых серверов и программ должна соответствовать важности информации, передаваемой по сетям. Как правило, должно осуществляться централизованное управление сервисами электронной почты и должна быть разработана политика, в которой указывался бы нужный уровень защиты.

Примеры политик безопасности для электронной почты

Низкий риск

Пользователь. Использование служб электронной почты для целей, явно противоречащих интересам организации или противоречащих политике безопасности организации, явно запрещено, так же как и чрезмерное использование их в личных целях.

Использование адресов организации в письмах-пирамидах запрещено.

Организация предоставляет своим сотрудникам электронную почту для выполнения ими своих обязанностей. Ограниченное использование ее в личных целях разрешается, если оно не угрожает организации.

Использование электронной почты для получения личной коммерческой выгоды запрещено.

Менеджер. Все сотрудники должны иметь адреса электронной почты.

Справочники электронных адресов должны быть доступны для общего доступа.

Если организация обеспечивает доступ к электронной почте внешних пользователей, таких как консультанты, контрактные служащие или партнеры, они должны прочитать правила доступа к электронной почте и расписаться за это.

Содержимое почтовых сообщений считается конфиденциальным, за исключением случая проведения расследований органами внутренних дел.

Сотрудник отдела автоматизации. POP-сервер должен быть сконфигурирован так, чтобы исключить использование незашифрованных паролей с локальных машин.

Средний риск

Пользователь. Электронная почта предоставляется сотрудникам организации только для выполнения ими своих служебных обязанностей. Использование ее в личных целях запрещено.

Конфиденциальная информация или информация, являющаяся собственностью организации, не может быть послана с помощью электронной почты.

Могут использоваться только утвержденные почтовые программы.

Нельзя устанавливать анонимные ремэйлеры.

Служащим запрещено использовать анонимные ремэйлеры

Менеджер. Конфиденциальная информация или информация, являющаяся собственностью организации, не может быть послана с помощью электронной почты.

Если будет установлено, что сотрудник в личных целях использует электронную почту, он будет наказан.

Сотрудник отдела автоматизации. Почтовая система должна обеспечивать только один внешний электронный адрес для каждого сотрудника. Этот адрес не должен содержать имени внутренней системы или должности.

Должен вестись локальный архив MIME-совместимых программ для просмотра специальных форматов, который был бы доступен для внутреннего использования.

Высокий риск

Пользователь. Электронная почта предоставляется сотрудникам организации только для выполнения своих служебных обязанностей. Использование ее в личных целях запрещено.

Все электронные письма, создаваемые и хранимые на компьютерах организации, являются собственностью организации и не считаются персональными.

Организация оставляет за собой право получить доступ к электронной почте сотрудников, если на то будут веские причины. Содержимое электронного письма не может быть раскрыто, кроме как в целях обеспечения безопасности или по требованию правоохранительных органов.

Пользователи не должны позволять кому-либо посылать письма, используя их идентификаторы. Это касается их начальников, секретарей, ассистентов или других сослуживцев.

Организация оставляет за собой право осуществлять наблюдение за почтовыми отправлениями сотрудников. Электронные письма могут быть прочитаны организацией, даже если они были удалены и отправителем и получателем. Такие сообщения могут использоваться для обоснования наказания.

Менеджер. Справочники электронных адресов сотрудников не могут быть сделаны доступными всем.

Если с помощью электронного письма должна быть послана конфиденциальная информация или информация, являющаяся собственностью организации, она должна быть зашифрована так, чтобы ее мог прочитать только тот, кому она предназначена, с использованием утвержденных в организации программ и алгоритмов.

Никто из посетителей, контрактников или временных служащих не имеет права использовать электронную почту организации.

Должно использоваться шифрование всей информации, классифицированной как критическая или коммерческая тайна, при передаче ее через открытые сети, такие как Интернет.

Выходящие сообщения могут быть выборочно проверены, чтобы гарантировать соблюдение политики.

Сотрудник отдела автоматизации. Входящие письма должны проверяться на вирусы или другие РПС.

Почтовые серверы должны быть сконфигурированы так, чтобы отвергать письма, адресованные не на компьютеры организации.

Журналы почтовых серверов должны проверяться на предмет выявления использования неутвержденных почтовых клиентов сотрудниками организации, и о таких случаях следует докладываться.

Почтовые клиенты должны быть сконфигурированы так, чтобы каждое сообщение подписывалось с помощью цифровой подписи отправителя.

studfiles.net

СодержаниеВведение - Защита информации в электронной почте

Защита информации в электронной почтескачать (252.1 kb.)Доступные файлы (1):

содержание1.docx

Реклама MarketGid: СодержаниеВведение 2Способы защиты потока данных Wed 4

Защита на уровне приложений 5

Протоколы SSL и TLS 15

Защита на уровне IP (сетевой уровень) 24

Заключение 34

Список литературы 35

Введение.Большинство проблем, с которыми сталкиваются пользователи электронной почты (спам, вирусы, разнообразные атаки на конфиденциальность писем и т. д.), связано с недостаточной защитой современных почтовых систем.

С этими проблемами приходится иметь дело и пользователям общедоступных публичных систем, и организациям. Практика показывает, что одномоментное решение проблемы защиты электронной почты невозможно. Уровень защиты электронной почты, вполне удовлетворительный вчера, сегодня может оказаться недостаточным. Для того чтобы защита электронной почты была на максимально возможном уровне, а достижение этого уровня не требовало чрезмерных усилий и затрат, необходим систематический и комплексный, с учетом всех угроз, подход к решению данной проблемы.

Предпосылки некоторых проблем, связанных непосредственно с конфиденциальностью почтовых сообщений, закладывались при возникновении электронной почты три десятилетия назад. Во многом они не разрешены до сих пор.

- Ни один из стандартных почтовых протоколов (SMTP, POP3, IMAP4) не включает механизмов защиты, которые гарантировали бы конфиденциальность переписки.

- Отсутствие надежной защиты протоколов позволяет создавать письма с фальшивыми адресами.

- Электронные письма легко изменить.

- Обычно в работе электронной почты нет гарантий доставки письма.

Приведём краткий пример данных средств и методов:

^ . Использование снифферов. Сниффер - представляют собой программы, перехватывающие все сетевые пакеты, передающиеся через определенный узел. Снифферы используются в сетях на вполне законном основании для диагно

стики неисправностей и анализа потока передаваемых данных. Ввиду того, что некоторые сетевые приложения, в частности почтовые, передают данные в текстовом формате, с помощью сниффера можно узнать текст письма, имена пользователей и пароли.

^ . IP-спуфинг (spoofing) - возможен, когда злоумышленник, находящийся внутри организации или вне ее выдает себя за санкционированного пользователя. Атаки IP-спуфинга часто являются отправной точкой для других атак. Обычно IP-спуфинг ограничивается вставкой ложной информации или вредоносных команд в обычный поток передаваемых по сети данных.

^ – получение пароля на почту. Атаки для получения паролей можно проводить с помощью целого ряда методов, и хотя входное имя и пароль можно получить при помощи IP-спуфинга и перехвата пакетов, их часто пытаются подобрать путем простого перебора с помощью специальной программы.

^ нарушения конфиденциальности - Man-in-the-Middle («человек в середине») - состоит в перехвате всех пакетов, передаваемых по маршруту от провайдера в любую другую часть сети. Подобные атаки с использованием снифферов пакетов, транспортных протоколов и протоколов маршрутизации проводятся с целью перехвата информации, получения доступа к частным сетевым ресурсам, искажения передаваемых данных.

^ . Атаки на уровне приложений используют хорошо известные слабости серверного программного обеспечения (sendmail, HTTP, FTP). Для защиты сетевой инфраструктуры необходимо использовать:

Прежде всего сильные средства аутентификации, например, технология двухфакторной аутентификации.

Эффективное построение и администрирование сети. Речь идет о построении коммутируемой инфраструктуры, мерах контроля доступа и фильтрации исходящего трафика, закрытии «дыр» в программном обеспечении с помощью модулей «заплаток» и регулярном его обновлении, установке антивирусных программ и многом ином.

Криптография, которая не предотвращает перехвата информации и не распознает работу программ для этой цели, но делает эту работу бесполезной. Криптография также помогает от IP-спуфинга, если используется при аутентификации.

1. Способы защиты потока данных в Web.

Существует несколько подходов к обеспечению защиты данных в Web. Все они похожи с точки зрения предоставляемых возможностей и в некоторой степени с точки зрения используемых механизмов защиты, но различаются по областям применения и размещению соответствующих средств защиты в стеке протоколов TCP/IP.

Один из методов защиты данных в Web состоит в использовании протокола защиты IP (IPSec) Преимущество использования IPSec заключается в том, что этот протокол прозрачен для конечного пользователя и приложений и обеспечи

вает универсальное решение. Кроме того, протокол IPSec включает средства фильтрации, позволяющие использовать его только для той части потока дан

ных, для которой это действительно необходимо.

Другим решением является размещение средств обеспечения безопасности сразу над протоколом TCP. Примером современной реализации такого подхода являются стандарт SSL (Secure Socket Layer — протокол защищенных сокетов) и его более новая вер

сия — стандарт TLS (Transport Layer Security — протокол защиты транспортно

го уровня) безопасной передачи данных в Internet. На этом уровне для практической реализации данного подхода имеется две возможности. Самым общим решением является внедрение средств SSL (или TLS) в набор соответствующих протоколов, что обеспечивает прозрачность средств защиты для приложений. В то же время средства SSL можно встраивать и в прикладные программы. На пример, броузеры Netscape и Microsoft Internet Explorer, а также большинство Web-серверов имеют встроенную поддержку SSL.

Различные средства защиты могут встраиваться и в приложения. Преимущество данного подхода состоит в том, что соответствующие средства защиты могут быть настроены оптимальным образом в зависимости от требований конкретного приложения. В контексте безопасности Web важным примером реализации такого подхода является протокол SET (Secure Electronic Transaction — протокол защиты электронных транзакций).

HTTP

FTP

SMTPHTTP

FTP

SMTP

S/MIME

PGP

SET

TCPSSL или TLSKerberos

SMTP

HTTP

TCPUDP

TCP

IP/IPSecIPIP

Сетевой уровень Транспортный уровень Уровень приложенияРазмещение средств защиты в стеке протоколов TCP/IP.

Скачать файл (252.1 kb.)gendocs.ru

Защита информации при использовании электронной почты (на примере НИИ дальней радиосвязи)

электронной почты на предприятии ОАО НПК НИИДАР, даны практические рекомендации. Даны указания по установке и настройке выбранных средств защиты электронной почты, а также приведена оценка эффективности их использования.

Ключевые слова: электронная почта, протоколы, угрозы, конфиденциальность, аутентичность, целостность, спам, вирус, контент-анализ, резервирование, ЭЦП, шифрование, политика безопасности.

Содержание

Введение. 4

Глава 1. Аналитическая часть. 6

1.1. Общие сведения об объекте защиты.. 6

1.2. Обзор возможных угроз электронной переписке и сервисам электронной почты.. 9

Глава 2. Теоретическая часть. 15

2.1. Основные принципы работы электронной почты.. 15

2.1.1. Понятие и общие принципы работы электронной почты.. 15

2.1.2. Протокол SMTP. 19

2.1.3. Расширенный протокол SMTP (ESMTP) 23

2.1.4. Протокол POP. 24

2.1.5. Протокол IMAP. 27

2.1.6. Протокол SSL. 28

2.1.7. Протокол SASL. 32

2.2. Обзор методов защиты от угроз электронной переписке и сервисам электронной почты.. 34

2.3. Криптографические механизмы безопасности. 43

2.3.1. Симметричные алгоритмы.. 44

2.3.2. Алгоритмы хэширования. 45

2.3.3. Асимметричные алгоритмы.. 47

2.3.4. Сравнение криптографических механизмов безопасности. 49

2.4. Основы технологии PKI. 51

2.4.1. Верификация открытого ключа и цепочки сертификатов. 51

2.4.2. Компоненты PKI и их функции. 53

2.4.3. Архитектура PKI. 56

2.4.4. Стандарты в области PKI. 59

2.4.5. Реализация PKI. 60

2.5. Анализ нормативно-правовой базы в области информационной безопасности и электронной переписки. 61

Глава 3. Практическая часть. 69

3.1. Особенности использования электронной почты, политика безопасности. 69

3.2. Выбор критериев оценки программных средств защиты электронной почты и электронной переписки. 72

3.3. Обзор и анализ существующих средств защиты электронной почты.. 74

3.3.1. Программные средства российских разработчиков. 74

3.3.2. Программные средства зарубежных разработчиков. 90

3.4. Определение набора программных средств обеспечения информационной безопасности при использовании электронной почты, разработка практических рекомендаций по защите электронной почты в ОАО НПК НИИДАР. 100

3.6. Оценка эффективности выбранных средств защиты.. 103

Заключение. 104

Список использованных источников информации. 105

Приложения. 107

Введение

Сегодня очень трудно найти человека, который бы не слышал об электронной почте. Электронная почта - один из наиболее широко используемых видов сервиса, как в корпоративных сетях, так и в Интернет. Сообщение, отправленное по электронной почте, доходит до адресата за считанные минуты, даже если он находится на расстоянии нескольких тысяч километров. С развитием Интернета в последние годы служба электронной почты серьезно изменилась. Она больше не является лишь средством обеспечения связи внутри организаций. Сегодня электронная почта объединяет людей из разных компаний, стран и регионов и является важнейшим средством коммуникации, распределения информации и управления различными процессами в бизнесе.

Электронная почта обладает многочисленными достоинствами:

· Оперативность и легкость использования

· Доступность практически в любом месте

· Универсальность форматов писем и вложений

· Дешевизна сервиса

· Надежность и скорость инфраструктуры доставки

· Использование для обработки электронной почты прикладного специального программного обеспечения

Но именно из-за этих достоинств возникают основные риски, связанные с ее использованием. К примеру, доступность электронной почты превращается в недостаток, когда пользователи начинают применять почту для рассылки спама, легкость в использовании и бесконтрольность приводит к утечкам информации, возможность пересылки разных форматов документов - к распространению вирусов и т.д. Ежегодный ущерб от действий злоумышленников в области электронной почты только в США оценивается десятками миллиардов долларов. В связи с этим обеспечение информационной безопасности при использовании электронной почты является весьма актуальной задачей, как для отдельных пользователей, так и для организаций.

Целью данной работы является выбор и определение настроек средств

vunivere.ru

- Переходник pci express x1 на pci express x16

- Какой лучше бесперебойник для компьютера

- Депин линукс

- Как подключить системник к монитору

- Не начинается установка ubuntu

- Массив в vba

- Как с ноутбука подключиться к телевизору через hdmi

- Vpn сервер на windows server 2018 настройка

- Намертво зависает компьютер помогает только перезагрузка

- Как зайти в чужой вк без уведомления

- Как в линукс программы устанавливать