Настройка дайджест-проверки подлинности. Проверка подлинности дайджест

Методы проверки подлинности

Эта документация перемещена в архив и не поддерживается.

Опубликовано: Ноябрь 2009 г.

Обновлено: Февраль 2010 г.

Назначение: Forefront Threat Management Gateway (TMG)

В этом разделе представлен обзор методов проверки подлинности клиента, используемых Forefront TMG. включая следующие:

Сведения о сценариях, в которых используются эти методы, см. в разделе Общие сведения о проверке подлинности в Forefront TMG.

Проверка подлинности HTTP

Forefront TMG поддерживает следующие типы проверки подлинности HTTP:

Обычная проверка подлинности

Обычная проверка подлинности – широко применяемый метод, который состоит в сборе таких сведений, как имя пользователя и пароль. При обычной проверке подлинности сведения о пользователе отправляют и получают в виде текстовых символов, которые можно прочитать. Хотя пароли и имена пользователей подлежат шифрованию, при обычной проверке подлинности шифрование не используется.

Ниже описывается, как происходит проверка подлинности клиента при обычной проверке подлинности.

- Пользователю предлагается ввести имя и пароль для входа в учетную запись Windows.

- Forefront TMG получает HTTP-запрос с учетными данными пользователя и подтверждает их с помощью определенного сервера проверки подлинности (RADIUS или доменные службы Active Directory, LDAP-сервер используется только для входящих запросов).

- Для исходящих запросов веб-прокси Forefront TMG подтверждает учетные данные пользователя и затем определяет правила доступа. Для входящих запросов Forefront TMG использует учетные данные для проверки подлинности на опубликованном веб-сервере в соответствии с настроенным методом делегирования. Веб-сервер должен быть настроен на использование схемы проверки подлинности, соответствующей методу делегирования, который используется Forefront TMG. Текстовый пароль кодируется с помощью Base64 до отправки по сети, однако это не шифрование, и если пароль будет перехвачен в сети анализатором сетевых пакетов, неавторизованные пользователи могут раскодировать и повторно использовать пароль.

Преимущество обычной проверки подлинности состоит в том, что она поддерживается практически всеми HTTP-клиентами. Недостатком является то, что при использовании обычной проверки подлинности веб-обозреватели передают пароли в незашифрованной форме. Наблюдая за действиями пользователя в сети, взломщик или пользователь-злоумышленник может перехватить и раскодировать пароли с помощью общедоступных средств. Поэтому не рекомендуется использовать обычную проверку подлинности, если пользователь не уверен, что связь защищена, например, при пользовании выделенной линией или соединением по SSL-протоколу.

Проверка подлинности Digest и WDigest

Дайджест-проверка подлинности предлагает такие же возможности, как и обычная проверка подлинности, но отличается более защищенным способом передачи учетных данных.

Проверка подлинности Digest использует протокол HTTP 1.1 согласно определению в статье RFC 2617 (возможно, на английском языке) (http://go.microsoft.com/fwlink/?LinkId=160622). Этот протокол поддерживается не всеми обозревателями. Если обозреватель, не поддерживающий протокол HTTP 1.1, запрашивает файл при включенной проверке подлинности Digest, запрос отклоняется. Проверка подлинности Digest может использоваться только в доменах Windows.

Дайджест-проверка подлинности успешно применима, если на контроллере домена в доменной службе Active Directory хранится обратимая зашифрованная (текстовая) копия запроса пароля пользователя. Чтобы разрешить хранение паролей в незашифрованном текстовом виде, необходимо в доменной службе Active Directory активировать настройку Хранить пароль с использованием обратимого шифрования на вкладке Учетная запись. Также пользователь может включить данную функцию, установив соответствующую групповую политику. После настройки этого параметра необходимо установить новый пароль для активации этой функции, так как старый пароль не может быть определен.

WDigest, обновленная форма проверки подлинности Digest, используется, если Forefront TMG установлен в домене Windows Server 2008. Проверка подлинности W-дайджест не требует, чтобы в доменной службе Active Directory хранилась обратимая зашифрованная копия пароля пользователя.

Проверка подлинности Digest и WDigest осуществляется следующим образом:

- Клиент делает запрос.

- Forefront TMG отказывает в доступе и предлагает клиенту ввести имя пользователя и пароль для входа в учетную запись Windows. Примечание. При использовании W-дайджест имя пользователя и имя домена чувствительны к регистру и должны указываться точно так же, как они отображены в доменной службе Active Directory. Кроме этого для WDigest требуется ввести значение для пути доступа к URL. Например, запрос пользователя http://host.domain.tld не обрабатывается, поскольку отсутствует путь доступа к URL.

- Учетные данные пользователя проходят одностороннюю процедуру, наименование которой известно как хэширование. На выходе получается зашифрованный хэш или профиль сообщения. В него добавляются значения для идентификации пользователя, компьютера пользователя и домена. Чтобы исключить применение пользователем аннулированного пароля, добавляется отметка времени. Это явное преимущество перед обычной проверкой подлинности, поскольку снижается вероятность перехвата и использования пароля неавторизованным пользователем.

встроенная проверка подлинности Windows

Встроенная проверка подлинности Windows использует методы проверки подлинности NTLM, Kerberos и Negotiate. Это более безопасные формы проверки подлинности, поскольку имя пользователя и пароль хэшируются до отправления их по сети. Если включена проверка подлинности NTLM, Kerberos или Negotiate, браузер пользователя подтверждает пароль при помощи обмена криптографическими данными с сервером Forefront TMG и хэширования.

Ниже описывается, как происходит проверка подлинности клиента при встроенной проверке подлинности Windows.

- В зависимости от настроек обозревателя проверка подлинности может не запрашивать изначально имя пользователя и пароль. Если изначально не удается идентифицировать пользователя, обозреватель запрашивает имя пользователя и пароль для входа в учетную запись Windows, которые он обрабатывает с помощью встроенной проверки подлинности Windows. Веб-браузер продолжает запрашивать имя пользователя и пароль до тех пор, пока пользователь не введет достоверные сведения или не закроет диалоговое окно с запросом. Имя пользователя необходимо вводить в формате: домен\имя_пользователя

- Если изначально не удается идентифицировать пользователя, обозреватель запрашивает имя пользователя и пароль для входа в учетную запись Windows, которые он обрабатывает с помощью встроенной проверки подлинности Windows.

- Forefront TMG продолжает запрашивать имя пользователя и пароль до тех пор, пока пользователь не введет достоверные сведения или не закроет диалоговое окно с запросом.

|

Проверка подлинности на основе форм

Проверка подлинности на основе форм в Forefront TMG может использоваться для входящих запросов на опубликованные веб-серверы.

Существует три типа проверки подлинности на основе форм:

- Форма для ввода пароля. В эту форму вводятся имя пользователя и пароль. Эти типы учетных данных необходим для проверки подлинности с помощью доменной службы Active Directory, LDAP и RADIUS.

- Форма для ввода секретного кода. В эту форму вводятся имя пользователя и секретный код. Эти типы учетных данных необходим для проверки одноразовых паролей методами SecurID и RADIUS.

- Форма для ввода секретного кода и пароля. В эту форму вводятся имя пользователя и секретный код, а также имя пользователя и пароль. Имя пользователя и код доступа используются при проверке подлинности для доступа к Forefront TMG с помощью методов проверки подлинности одноразовых паролей SecurID или RADIUS, а имя пользователя и пароль – при методе делегирования.

Проверка подлинности сертификата клиента

Проверка подлинности сертификата клиента не поддерживается для исходящих веб-запросов.

Для входящих запросов на опубликованные ресурсы требование сертификата клиента может повысить безопасность опубликованного сервера пользователя. Пользователи могут получить сертификаты клиента в коммерческом (CA) или внутреннем центре сертификации организации пользователя. Сертификаты могут быть в виде смарт-карт или использоваться мобильными устройствами так, чтобы они могли подключаться к Microsoft ActiveSync.

Сертификат должен согласовываться с учетной записью пользователя. Когда пользователи делают запросы на опубликованные ресурсы, сертификат клиента, отправленный в Forefront TMG, передается на контроллер домена, который определяет соответствие между сертификатами и учетными записями. Forefront TMG должен являться членом домена. Сведения передаются обратно на Forefront TMG для применения соответствующих правил политики межсетевого экрана. Примечание. Forefront TMG не может передавать сертификаты клиента на внутренний веб-сервер.

Связанные разделы

technet.microsoft.com

Настройка дайджест-проверки подлинности

Применимо к: Exchange Server 2010 SP1

Последнее изменение раздела: 2011-03-19

Настроить дайджест-проверку подлинности Windows для Outlook Web App можно в Microsoft Exchange Server 2010. При дайджест-проверке подлинности для повышения безопасности пароли передаются по сети в виде хэш-значения. Дайджест-проверка подлинности не обеспечивает полной безопасности, если пользователю не удалось закрыть веб-браузер и завершить процесс веб-браузера между сеансами. Эта проблема может иметь место при использовании Outlook Web App в киоске. Если веб-браузер не удалось закрыть, учетные данные пользователя сохраняются в кэше, где могут быть доступны следующему пользователю.

| Дайджест-проверку подлинности можно установить только для виртуальных каталогов Exchange 2010. |

Необходимы сведения о других задачах управления, связанных с безопасностью Outlook Web App? См. раздел Управление безопасностью Outlook Web App.

Запись «Виртуальные каталоги Outlook Web App» в разделе Разрешения клиентского доступа.

- В дереве консоли перейдите к виртуальному каталогу, для которого необходимо настроить использование дайджест-проверки подлинности с помощью данных, полученных на шаге 2 или 3.

- Выберите Настройка серверов, затем Клиентский доступ, выберите сервер, на котором расположен виртуальный каталог Outlook Web App, и перейдите на вкладку Outlook Web App.

- В рабочей области выберите виртуальный каталог, который необходимо настроить для использования дайджест-проверки подлинности, а затем нажмите кнопку Свойства.

- Откройте вкладку Проверка подлинности.

- Выберите пункт Использовать один или несколько стандартных способов проверки подлинности.

- Выберите пункт Дайджест-проверка подлинности.

- Нажмите кнопку ОК.

Запись «Виртуальные каталоги Outlook Web App» в разделе Разрешения клиентского доступа.

В этом примере показано, как настроить дайджест-проверку подлинности в виртуальном каталоге Outlook Web App по умолчанию на веб-сайте по умолчанию служб IIS на локальном сервере Exchange.

Скопировать код| Set-OwaVirtualDirectory -Identity "owa (Default Web Site)" -DigestAuthentication <$true|$false> |

Дополнительные сведения о синтаксисе и параметрах см. в разделе Set-OwaVirtualDirectory.

security - Проверка подлинности HTTP-дайджеста

Я хочу использовать HTTP Digest Authentication с центральной базой данных, которая хранит имена пользователей и зашифрованные пароли. Эти данные должны использоваться различными серверами, например Apache httpd или Tomcat. Клиенты будут людьми с браузерами и другими приложениями, обменивающимися RESTful способом.

Насколько я понимаю, я не мог использовать таблицу с хешированными паролями. Это возможно только для хранения HA1 = MD5 (имя пользователя: царство: пароль), где требуется текстовый пароль - правильно?

С другой стороны, кажется, что можно использовать хэшированные пароли с Apache httpd:

Apache httpd doc говорит:

Первое значение столбца первого строка, возвращаемая оператором запроса должна быть строка, содержащая зашифрованный пароль.

Работает ли он с аутентификацией дайджеста? Нет параметра для указания алгоритма хеширования. Как Apache httpd определяет, какой алгоритм использовать?

RFC 2617 говорит:

4.13 Хранение паролей

Проверка подлинности дайджеста требует, чтобы аутентификационный агент (обычно сервер) хранят некоторые данные, полученные от имени пользователя и пароля в "файле паролей", связанном с данной области. Обычно это может содержат пары, состоящие из имени пользователя и H (A1), где H (A1) является переваренное значение имени пользователя, области, и пароль, как описано выше.

Похоже, пароль должен быть четким.

В спецификации Servlet 3.0 указано:

Хотя пароли не отправляются на провод, аутентификация HTTP-дайджеста требует, чтобы текстовый пароль эквиваленты должны быть аутентификации контейнера, чтобы он может проверять полученные аутентификаторы путем вычисления ожидаемого дайджеста.

Что такое "эквивалент текстового пароля" здесь? Хеш пароля?

Документация Tomcat говорит:

При использовании переваренных паролей с Проверка подлинности DIGEST, текст используемый для генерации дайджеста, является другой. В приведенных выше примерах {cleartext-password} необходимо заменить с {Имя пользователя}: {область}: {зашифрованный текст-пароль}. Например, в разработке окружающей среды это может иметь форму TestUser: локальный: 8080:. testPassword

Здесь требуется четкий текстовый пароль.

Итак, можно ли использовать аутентификацию HTTP Digest с уже зашифрованными паролями или иметь пароли для четкого текста?

Должен ли пользователь повторно вводить свои учетные данные, если он запрашивает страницу из другого субдомена?

Удаляет ли браузер кешированный пароль, когда вкладка закрыта или только когда все закрыто? Возможно, это отличается от браузера браузером - меня бы интересовал, в каком браузере его удалить и который его сохранит.

Общий вопрос: подходит ли дайджест-аутентификация для моего сценария с центральным пользователем db с уже зашифрованными паролями. Или мне лучше использовать одноранговую службу на основе сеанса?

qaru.site

Методы проверки подлинности

В этом разделе представлен обзор методов проверки подлинности, используемых Forefront TMG. включая следующие:

Сведения о сценариях, в которых используются эти методы, см. в разделе Общие сведения о проверке подлинности в Forefront TMG.

Проверка подлинности HTTP

Forefront TMG поддерживает следующие типы проверки подлинности HTTP:

Обычная проверка подлинности

Обычная проверка подлинности – широко применяемый метод, который состоит в сборе таких сведений, как имя пользователя и пароль. При обычной проверке подлинности сведения о пользователе отправляют и получают в виде текстовых символов, которые можно прочитать. Хотя пароли и имена пользователей подлежат шифрованию, при обычной проверке подлинности шифрование не используется.

Ниже описывается, как происходит проверка подлинности клиента при обычной проверке подлинности.

- Пользователю предлагается ввести имя и пароль для входа в учетную запись Windows.

- Forefront TMG получает HTTP-запрос с учетными данными пользователя и подтверждает их с помощью определенного сервера проверки подлинности (RADIUS или доменные службы Active Directory, LDAP-сервер используется только для входящих запросов).

- Для исходящих запросов веб-прокси Forefront TMG подтверждает учетные данные пользователя и затем определяет правила доступа. Для входящих запросов Forefront TMG использует учетные данные для проверки подлинности на опубликованном веб-сервере в соответствии с настроенным методом делегирования. Веб-сервер должен быть настроен на использование схемы проверки подлинности, которая соответствует методу делегирования, используемому Forefront TMG. Текстовый пароль кодируется с помощью Base64 до отправки по сети, однако это не шифрование, и если пароль будет перехвачен в сети анализатором сетевых пакетов, неавторизованные пользователи могут раскодировать и повторно использовать пароль.

Преимущество обычной проверки подлинности состоит в том, что она поддерживается практически всеми HTTP-клиентами. Недостатком является то, что при использовании обычной проверки подлинности веб-обозреватели передают пароли в незашифрованной форме. Наблюдая за действиями пользователя в сети, взломщик или пользователь-злоумышленник может перехватить и раскодировать пароли с помощью общедоступных средств. Поэтому не рекомендуется использовать обычную проверку подлинности, если пользователь не уверен, что связь защищена, например, при пользовании выделенной линией или соединением по SSL-протоколу.

Проверка подлинности Digest и WDigest

Дайджест-проверка подлинности предлагает такие же возможности, как и обычная проверка подлинности, но отличается более защищенным способом передачи учетных данных.

Проверка подлинности дайджест использует протокол HTTP 1.1 согласно определению RFC 2617 (http://go.microsoft.com/fwlink/?LinkId=160622). Этот протокол поддерживается не всеми обозревателями. Если обозреватель, не поддерживающий протокол HTTP 1.1, запрашивает файл при включенной проверке подлинности Digest, запрос отклоняется. Проверка подлинности Digest может использоваться только в доменах Windows.

Дайджест-проверка подлинности успешно применима, если на контроллере домена в доменной службе Active Directory хранится обратимая зашифрованная (текстовая) копия запроса пароля пользователя. Чтобы разрешить хранение паролей в незашифрованном текстовом виде, необходимо в доменной службе Active Directory активировать настройку Хранить пароль с использованием обратимого шифрования на вкладке Учетная запись. Также пользователь может включить данную функцию, установив соответствующую групповую политику. После настройки этого параметра необходимо установить новый пароль для активации этой функции, так как старый пароль не может быть определен.

W-дайджест, обновленная форма проверки подлинности дайджест, используется, если Forefront TMG установлен в домене Windows Server 2008. Проверка подлинности W-дайджест не требует, чтобы в доменной службе Active Directory хранилась обратимая зашифрованная копия пароля пользователя.

Проверка подлинности Digest и WDigest осуществляется следующим образом:

- Клиент делает запрос.

- Forefront TMG отказывает в доступе и предлагает клиенту ввести имя пользователя и пароль для входа в учетную запись Windows. Примечание. При использовании W-дайджест имя пользователя и имя домена чувствительны к регистру и должны указываться точно так же, как они отображены в доменной службе Active Directory. Кроме этого для WDigest требуется ввести значение для пути доступа к URL. Например, запрос пользователя http://host.domain.tld не обрабатывается, поскольку отсутствует путь доступа к URL.

- Учетные данные пользователя проходят одностороннюю процедуру, наименование которой известно как хэширование. На выходе получается зашифрованный хэш или профиль сообщения. В него добавляются значения для идентификации пользователя, компьютера пользователя и домена. Чтобы исключить применение пользователем аннулированного пароля, добавляется отметка времени. Это явное преимущество перед обычной проверкой подлинности, поскольку снижается вероятность перехвата и использования пароля неавторизованным пользователем.

встроенная проверка подлинности Windows

Встроенная проверка подлинности Windows использует методы проверки подлинности NTLM, Kerberos и Negotiate. Это более безопасные формы проверки подлинности, поскольку имя пользователя и пароль хэшируются до отправления их по сети. Если включена проверка подлинности NTLM, Kerberos или Negotiate, обозреватель пользователя подтверждает пароль при помощи обмена криптографическими данными с сервером Forefront TMG и хэширования.

Ниже описывается, как происходит проверка подлинности клиента при встроенной проверке подлинности Windows.

- В зависимости от настроек обозревателя проверка подлинности может не запрашивать изначально имя пользователя и пароль. Если изначально не удается идентифицировать пользователя, обозреватель запрашивает имя пользователя и пароль для входа в учетную запись Windows, которые он обрабатывает с помощью встроенной проверки подлинности Windows. Веб-браузер продолжает запрашивать имя пользователя и пароль до тех пор, пока пользователь не введет достоверные сведения или не закроет диалоговое окно с запросом. Имя пользователя необходимо вводить в формате: домен\имя_пользователя

- Если изначально не удается идентифицировать пользователя, обозреватель запрашивает имя пользователя и пароль для входа в учетную запись Windows, которые он обрабатывает с помощью встроенной проверки подлинности Windows.

- Forefront TMG продолжает запрашивать имя пользователя и пароль до тех пор, пока пользователь не введет достоверные сведения или не закроет диалоговое окно с запросом.

|

Проверка подлинности на основе форм

Проверка подлинности на основе форм в Forefront TMG может использоваться для входящих запросов на опубликованные веб-серверы.

Существует три типа проверки подлинности на основе форм:

- Форма для ввода пароля. В эту форму вводятся имя пользователя и пароль. Эти типы учетных данных необходим для проверки подлинности с помощью доменной службы Active Directory, LDAP и RADIUS.

- Форма для ввода секретного кода. В эту форму вводятся имя пользователя и секретный код. Эти типы учетных данных необходим для проверки одноразовых паролей методами SecurID и RADIUS.

- Форма для ввода секретного кода и пароля. В эту форму вводятся имя пользователя и секретный код, а также имя пользователя и пароль. Имя пользователя и код доступа используются при проверке подлинности для доступа к Forefront TMG с помощью методов проверки подлинности одноразовых паролей SecurID или RADIUS, а имя пользователя и пароль — при методе делегирования.

Проверка подлинности сертификата клиента

Проверка подлинности сертификата клиента не поддерживается для исходящих веб-запросов.

Для входящих запросов на опубликованные ресурсы требование сертификата клиента может повысить безопасность опубликованного сервера пользователя. Пользователи могут получить сертификаты клиента в коммерческом (CA) или внутреннем центре сертификации организации пользователя. Сертификаты могут быть в виде смарт-карт или использоваться мобильными устройствами так, чтобы они могли подключаться к Microsoft ActiveSync.

Сертификат должен согласовываться с учетной записью пользователя. Когда пользователи делают запросы на опубликованные ресурсы, сертификат клиента, отправленный в Forefront TMG, передается на контроллер домена, который определяет соответствие между сертификатами и учетными записями. Forefront TMG должен являться членом домена. Сведения передаются обратно на Forefront TMG для применения соответствующих правил политики межсетевого экрана. Примечание. Forefront TMG не может передавать сертификаты клиента на внутренний веб-сервер.

См. также

certsrv.ru

Методы проверки подлинности

В этом разделе представлен обзор методов проверки подлинности клиента, используемых Шлюз Microsoft Forefront Threat Management.

Forefront TMG поддерживает следующие типы проверки подлинности HTTP:

- обычная проверка подлинности

- проверка подлинности Digest и WDigest

- встроенная проверка подлинности Windows

Обычная проверка подлинности

Обычная проверка подлинности - широко применяемый метод, который состоит в сборе таких сведений, как имя пользователя и пароль. При обычной проверке подлинности сведения о пользователе отправляют и получают в виде текстовых символов, которые можно прочитать. Хотя пароли и имена пользователей подлежат шифрованию, при обычной проверке подлинности шифрование не используется. Ниже описывается, как происходит проверка подлинности клиента при обычной проверке подлинности.

- Пользователю предлагается ввести имя и пароль для входа в учетную запись Windows.

- Forefront TMG получает HTTP-запрос с учетными данными пользователя и подтверждает их с помощью определенного сервера проверки подлинности (RADIUS или Active Directory, LDAP-сервер используется только для входящих запросов).

- Для исходящих запросов веб-прокси Forefront TMG подтверждает учетные данные пользователя и затем определяет правила доступа. Для входящих запросов Forefront TMG использует учетные данные для проверки подлинности на опубликованном веб-сервере в соответствии с настроенным методом делегирования. Веб-сервер должен быть настроен на применение схемы проверки подлинности, которая соответствует методу делегирования, используемому Forefront TMG. Текстовый пароль кодируется с помощью Base64 до того, как будет переслан по сети, но это не шифрование, и если пароль будет перехвачен в сети анализатором сетевых пакетов, неавторизованные пользователи могут раскодировать и повторно использовать пароль.

Преимущество обычной проверки подлинности состоит в том, что она поддерживается практически всеми HTTP-клиентами. Недостатком является то, что при использовании обычной проверки подлинности веб-обозреватели передают пароли в незашифрованной форме. Наблюдая за действиями пользователя в сети, взломщик или пользователь-злоумышленник может перехватить и раскодировать пароли с помощью общедоступных средств. Поэтому не рекомендуется использовать обычную проверку подлинности, если пользователь не уверен, что связь защищена, например, при пользовании выделенной линией или соединением по SSL-протоколу.

Проверка подлинности Digest и WDigest

Проверка подлинности Digest предлагает такие же возможности, как и обычная проверка подлинности, но отличается более защищенным способом передачи учетных данных.

Проверка подлинности Digest использует протокол HTTP 1.1, как определено в RFC 2617. Этот протокол поддерживается не всеми обозревателями. Если обозреватель, не поддерживающий протокол HTTP 1.1, запрашивает файл при включенной проверке подлинности Digest, запрос отклоняется. Проверка подлинности Digest может использоваться только в доменах Windows.

Проверка подлинности Digest успешно применима, если на контроллере домена в службе Active Directory хранится обратимая зашифрованная (текстовая) копия запроса пароля пользователя. Чтобы разрешить хранение паролей в незашифрованном текстовом виде, пользователю нужно активировать настройку Хранить пароль с использованием обратимого шифрования на вкладке Учетная запись Также пользователь может включить данную функцию, установив соответствующую групповую политику. После этого пользователю нужно установить новый пароль, чтобы активировать данную функцию, поскольку прежний пароль не может быть определен.

WDigest, обновленная форма проверки подлинности Digest, используется, если Forefront TMG установлен в домене Windows Server 2008. Проверка подлинности WDigest не требует, чтобы в службе Active Directory хранилась обратимая зашифрованная копия пароля пользователя.

Проверка подлинности Digest и WDigest осуществляется следующим образом:

- Клиент делает запрос.

- Forefront TMG отказывает в доступе и предлагает клиенту ввести имя пользователя и пароль для входа в учетную запись Windows. Примечание. При использовании WDigest имя пользователя и имя домена чувствительны к регистру и должны указываться точно так же, как они отображены в службе Active Directory. Кроме этого для WDigest требуется ввести значение для пути доступа к URL. Например, запрос пользователя http://host.domain.tld не обрабатывается, поскольку отсутствует путь доступа к URL.

- Учетные данные пользователя проходят одностороннюю процедуру, наименование которой известно как хэширование На выходе получается зашифрованный хэш или профиль сообщения. В него добавляются значения для идентификации пользователя, компьютера пользователя и домена. Чтобы исключить применение пользователем аннулированного пароля, добавляется отметка времени. Это явное преимущество перед обычной проверкой подлинности, поскольку снижается вероятность перехвата и использования пароля неавторизованным пользователем.

Встроенная проверка подлинности (NTLM)

Встроенная проверка подлинности Windows использует методы проверки подлинности NTLM, Kerberos и Negotiate. Это более безопасные формы проверки подлинности, поскольку имя пользователя и пароль хэшируются до отправления их по сети. Если включена проверка подлинности NTLM, Kerberos или Negotiate, обозреватель пользователя подтверждает пароль при помощи обмена криптографическими данными с сервером Forefront TMG и хэширования.

Ниже описывается, как происходит проверка подлинности клиента при встроенной проверке подлинности Windows.

- В зависимости от настроек обозревателя проверка подлинности может не запрашивать изначально имя пользователя и пароль. Если изначально не удается идентифицировать пользователя, обозреватель запрашивает имя пользователя и пароль для входа в учетную запись Windows, которые он обрабатывает с помощью встроенной проверки подлинности Windows. Веб-обозреватель продолжает запрашивать имя пользователя и пароль до тех пор, пока пользователь не введет достоверные сведения или не закроет диалоговое окно с запросом. Имя пользователя необходимо вводить в формате: домен\имя_пользователя

- Если изначально не удается идентифицировать пользователя, обозреватель запрашивает имя пользователя и пароль для входа в учетную запись Windows, которые он обрабатывает с помощью встроенной проверки подлинности Windows.

- Forefront TMG продолжает запрашивать имя пользователя и пароль до тех пор, пока пользователь не введет достоверные сведения или не закроет диалоговое окно с запросом.

Примечание.

- Forefront TMG обращается к серверу Active Directory каждый раз, когда требуется проверка подлинности NTLM. Поэтому пользователю рекомендуется создать защищенную сеть для Active Directory и Forefront TMG, чтобы исключить возможность доступа к обмену данными со стороны пользователей (внешних и внутренних).

- Поскольку проверка подлинности для внешних пользователей применяет метод NTLM, пользователям рекомендуется использовать SSL-шифрование трафика между Forefront TMG и клиентом. Проверка подлинности NTLM осуществляется для каждого соединения, а шифрование предупреждает повторное использование соединений унаследованными устройствами прокси в Интернете.

Проверка подлинности на основе форм в Forefront TMG может использоваться для входящих запросов на опубликованные веб-серверы. Существует три типа проверки подлинности на основе форм:

- Форма пароля - пользователь вводит имя пользователя и пароль в форму. Этот тип учетных данных необходим для проверки подлинности с помощью методов Active Directory, LDAP и RADIUS

- Форма кода доступа - пользователь вводит имя пользователя и код доступа в форму. Этот тип учетных данных необходим для проверки одноразовых паролей методами SecurID и RADIUS.

- Форма Код доступа/Пароль - пользователь вводит имя пользователя и код доступа и имя пользователя и пароль. Имя пользователя и код доступа используются при проверке подлинности для доступа к Forefront TMG с помощью методов проверки подлинности одноразовых паролей SecurID или RADIUS, а имя пользователя и пароль - при методе делегирования.

Проверка подлинности сертификата клиента не поддерживается для исходящих веб-запросов. Пользователь может использовать сертификат клиента для проверки подлинности Forefront TMG для доступа к вышестоящему прокси-серверу. Дополнительные сведения см. в разделе Формирование цепочки веб-прокси.

Для входящих запросов на опубликованные ресурсы требование сертификата клиента может повысить безопасность опубликованного сервера пользователя. Пользователи могут получить сертификаты клиента в коммерческом (CA) или внутреннем центре сертификации организации пользователя. Сертификаты могут быть в виде смарт-карт или использоваться мобильными устройствами так, чтобы они могли подключаться к Microsoft ActiveSync.

Сертификат должен согласовываться с учетной записью пользователя. Когда пользователи делают запросы на опубликованные ресурсы, сертификат клиента, отправленный в Forefront TMG, передается на контроллер домена, который определяет соответствие между сертификатами и учетными записями. Forefront TMG должен являться членом домена. Сведения передаются обратно на Forefront TMG для применения соответствующих правил политики межсетевого экрана. Примечание. Forefront TMG не может передавать сертификаты клиента на внутренний веб-сервер.

certsrv.ru

Настройка дайджест-проверки подлинности: Справка по Exchange 2010

- 05/13/2016

- Время чтения: 2 мин

В этой статье

Применимо к: Exchange Server 2010 SP2, Exchange Server 2010 SP3

Последнее изменение раздела: 2012-07-23

Настроить дайджест-проверку подлинности Windows для Outlook Web App можно в Microsoft Exchange Server 2010. При дайджест-проверке подлинности для повышения безопасности пароли передаются по сети в виде хэш-значения. Дайджест-проверка подлинности не обеспечивает полной безопасности, если пользователю не удалось закрыть веб-браузер и завершить процесс веб-браузера между сеансами. Эта проблема может иметь место при использовании Outlook Web App в киоске. Если веб-браузер не удалось закрыть, учетные данные пользователя сохраняются в кэше, где могут быть доступны следующему пользователю.

Примечание.| Дайджест-проверку подлинности можно установить только для виртуальных каталогов Exchange 2010. |

Необходимы сведения о других задачах управления, связанных с безопасностью Outlook Web App? См. раздел Управление безопасностью Outlook Web App.

Использование консоли управления Exchange для настройки дайджест-проверки подлинности для Outlook Web App

Для выполнения этой процедуры необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в разделе Запись «Виртуальные каталоги Outlook Web App» в разделе Разрешения клиентского доступа.

В дереве консоли перейдите к виртуальному каталогу, для которого необходимо настроить использование дайджест-проверки подлинности с помощью данных, полученных на шаге 2 или 3.

Выберите Настройка серверов, затем Клиентский доступ, выберите сервер, на котором расположен виртуальный каталог Outlook Web App, и перейдите на вкладку Outlook Web App.

В рабочей области выберите виртуальный каталог, который необходимо настроить для использования дайджест-проверки подлинности, а затем нажмите кнопку Свойства.

Откройте вкладку Проверка подлинности.

Выберите пункт Использовать один или несколько стандартных способов проверки подлинности.

Выберите пункт Дайджест-проверка подлинности.

Нажмите кнопку ОК.

Использование командной консоли Exchange для настройки дайджест-проверки подлинности для Outlook Web App

Для выполнения этой процедуры необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в разделе Запись «Виртуальные каталоги Outlook Web App» в разделе Разрешения клиентского доступа.

В этом примере показано, как настроить дайджест-проверку подлинности в виртуальном каталоге Outlook Web App по умолчанию на веб-сайте по умолчанию служб IIS на локальном сервере Exchange.

Set-OwaVirtualDirectory -Identity "owa (Default Web Site)" -DigestAuthentication <$true|$false>Дополнительные сведения о синтаксисе и параметрах см. в разделе Set-OwaVirtualDirectory.

© Корпорация Майкрософт (Microsoft Corporation), 2010. Все права защищены.

msdn.microsoft.com

Основные сведения о проверке подлинности HTTP

- 03/30/2017

- Время чтения: 6 мин

- Соавторы

В этой статье

Проверка подлинности - это процесс проверки наличия у клиента права доступа к ресурсу.Authentication is the process of identifying whether a client is eligible to access a resource. Протокол HTTP поддерживает проверку подлинности как средство согласования доступа к защищенному ресурсу.The HTTP protocol supports authentication as a means of negotiating access to a secure resource.

Исходный запрос от клиента как правило является анонимными и не содержит информацию для проверки подлинности.The initial request from a client is typically an anonymous request, not containing any authentication information. Приложения сервера HTTP могут отклонить анонимный запрос, если требуется проверка подлинности.HTTP server applications can deny the anonymous request while indicating that authentication is required. Серверное приложение посылает заголовки WWW-Authentication для обозначения поддерживаемых схем проверки подлинности.The server application sends WWW-Authentication headers to indicate the supported authentication schemes. Этот документ описывает несколько схем проверки подлинности для HTTP и описывает их реализацию в Windows Communication Foundation (WCF).This document describes several authentication schemes for HTTP and discusses their support in Windows Communication Foundation (WCF).

Схемы проверки подлинности HTTPHTTP Authentication Schemes

Сервер можно указать несколько схем проверки подлинности для клиента для выбора.The server can specify multiple authentication schemes for the client to choose from. В следующей таблице описаны некоторые схемы проверки подлинности, часто встречаются в приложениях Windows.The following table describes some of the authentication schemes commonly found in Windows applications.

Схема проверки подлинностиAuthentication Scheme ОписаниеDescription| AnonymousAnonymous | Анонимный запрос не содержит информацию для проверки подлинности.An anonymous request does not contain any authentication information. Это эквивалентно предоставлению доступа к ресурсу без ограничений.This is equivalent to granting everyone access to the resource. |

| BasicBasic | Обычная проверка подлинности заключается в передаче строки в кодировке Base64, которая содержит имя пользователя и пароль для клиента.Basic authentication sends a Base64-encoded string that contains a user name and password for the client. Base64 не является формой шифрования, ее следует рассматривать как передачу пароля и имени пользователя открытым текстом.Base64 is not a form of encryption and should be considered the same as sending the user name and password in clear text. Если требуется защита ресурса, настоятельно рекомендуется использовать схему проверку подлинности, отличную от обычной.If a resource needs to be protected, strongly consider using an authentication scheme other than basic authentication. |

| DigestDigest | Дайджест-проверка подлинности - это схема запроса-ответа, предназначенная для замены обычной проверки подлинности.Digest authentication is a challenge-response scheme that is intended to replace Basic authentication. Сервер посылает строку случайных данных называется nonce клиенту как сложной задачей.The server sends a string of random data called a nonce to the client as a challenge. Клиент отвечает с хэшем, который содержит помимо дополнительной информации имя пользователя, пароль и специальное слово.The client responds with a hash that includes the user name, password, and nonce, among additional information. Это exchange вводит сложность и хэширование данных делает это затруднительным похищать и повторно использовать учетные данные пользователя для этой схемы проверки подлинности.The complexity this exchange introduces and the data hashing make it more difficult to steal and reuse the user's credentials with this authentication scheme. Дайджест-проверка подлинности требует использования учетных записей домена Windows.Digest authentication requires the use of Windows domain accounts. Хэш-кода область имя домена Windows.The digest realm is the Windows domain name. Таким образом нельзя использовать на сервере под управлением операционной системы, которая не поддерживает домены Windows, например Windows XP Home Edition, дайджест-проверку подлинности.Therefore, you cannot use a server running on an operating system that does not support Windows domains, such as Windows XP Home Edition, with Digest authentication. И наоборот, если клиент запущен под управлением операционной системы, которая не поддерживает домены Windows, учетная запись домена должна быть явно задана при проверке подлинности.Conversely, when the client runs on an operating system that does not support Windows domains, a domain account must be explicitly specified during the authentication. |

| NTLMNTLM | Проверка подлинности NTLM (NT LAN Manager) - это схема запроса-ответа, которая является более безопасным вариантом дайджест-проверки подлинности.NT LAN Manager (NTLM) authentication is a challenge-response scheme that is a securer variation of Digest authentication. NTLM использует учетные данные Windows для преобразования данных вызова вместо передачи незашифрованных имени пользователя и пароля.NTLM uses Windows credentials to transform the challenge data instead of the unencoded user name and password. Проверка подлинности NTLM требует множественного обмена между клиентом и сервером.NTLM authentication requires multiple exchanges between the client and server. Сервер и любой промежуточный прокси-сервер должны поддерживать постоянные соединения для успешного завершения проверки подлинности.The server and any intervening proxies must support persistent connections to successfully complete the authentication. |

| NegotiateNegotiate | Проверка подлинности Negotiate, в зависимости от доступности, автоматически выбирает протокол Kerberos или проверку подлинности NTLM.Negotiate authentication automatically selects between the Kerberos protocol and NTLM authentication, depending on availability. Если доступен, используется протокол Kerberos, в противном случае предпринимается попытка использования протокола NTLM.The Kerberos protocol is used if it is available; otherwise, NTLM is tried. Проверка подлинности Kerberos обладает существенными преимуществами перед NTLM.Kerberos authentication significantly improves upon NTLM. Проверка подлинности Kerberos быстрее NTLM и позволяет использовать взаимную проверку подлинности и делегирование учетных данных удаленным компьютерам.Kerberos authentication is both faster than NTLM and allows the use of mutual authentication and delegation of credentials to remote machines. |

| Windows Live IDWindows Live ID | Базовая служба HTTP Windows включает проверку подлинности с использованием федеративных протоколов.The underlying Windows HTTP service includes authentication using federated protocols. Однако стандартный транспорт HTTP в WCF не поддерживает использование схемы федеративной проверки подлинности, такие как Microsoft Windows Live ID.However, the standard HTTP transports in WCF do not support the use of federated authentication schemes, such as Microsoft Windows Live ID. Поддержка этой возможности в данный момент доступна посредством безопасности сообщения.Support for this feature is currently available through the use of message security. Дополнительные сведения см. в разделе Федерация и выданные маркеры.For more information, see Federation and Issued Tokens. |

Выбор схемы проверки подлинностиChoosing an Authentication Scheme

При выборе потенциальной схемы проверки подлинности для HTTP-сервера необходимо учитывать несколько моментов.When selecting the potential authentication schemes for an HTTP server, a few items to consider include the following:

Рассмотрите, требуется ли защита ресурса.Consider whether the resource needs to be protected. Использование проверки подлинности HTTP требует передачи большего объема данных и может ограничить взаимодействие с клиентами.Using HTTP authentication requires transmitting more data and can limit interoperability with clients. Разрешить анонимный доступ к ресурсам, которые не должны быть защищены.Allow anonymous access to resources that do not need to be protected.

Если требуется защита ресурса, проанализируйте, какая схема проверки подлинности обеспечит требуемый уровень безопасности.If the resource needs to be protected, consider which authentication schemes provide the required level of security. Самая слабая стандартная схема проверки подлинности - обычная проверка подлинности.The weakest standard authentication scheme discussed here is Basic authentication. Обычная проверка подлинности не защищает учетные данные пользователя.Basic authentication does not protect the user's credentials. Самая стойкая стандартная схема проверка подлинности - проверка подлинности Negotiate, реализованная в протоколе Kerberos.The strongest standard authentication scheme is Negotiate authentication, resulting in the Kerberos protocol.

Сервер не должен (в заголовках WWW-Authentication) предоставлять любую схему, которая не готова принять или обеспечить достаточную защиту безопасного ресурса.A server should not present (in the WWW-Authentication headers) any scheme that it is not prepared to accept or that does not adequately secure the protected resource. Клиент свободен в выборе любой схемы проверки подлинности, предоставляемой сервером.Clients are free to choose between any of the authentication schemes the server presents. Некоторые клиенты выбирают по умолчанию слабую схему проверки подлинности или первую схему проверки подлинности в списке сервера.Some clients default to a weak authentication scheme or the first authentication scheme in the server's list.

См. такжеSee Also

Общие сведения о безопасности транспортаTransport Security OverviewИспользование олицетворения при обеспечении безопасности транспортаUsing Impersonation with Transport SecurityДелегирование и олицетворениеDelegation and Impersonation

docs.microsoft.com

- Как через неро записать двд диск

- Очистка ssd от мусора

- Как установить visual basic

- Кластерный индекс ms sql

- Ок понял

- Мтс коннект что это такое и как пользоваться

- Ubuntu создать пользователя

- Основные команды windows

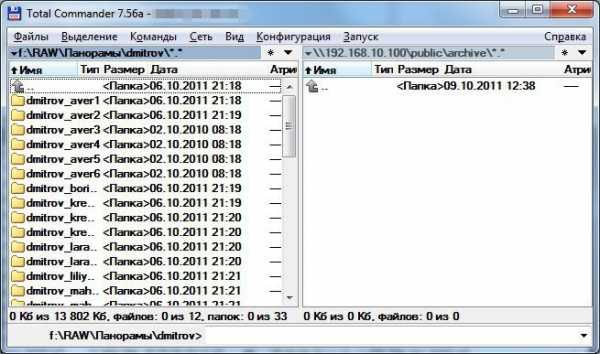

- Total commander синхронизация каталогов

- Создать базу данных sql server 2018

- Как сжать архив zip