Настройка Windows Hello для бизнеса: Active Directory. Windows server 2018 настройка ad

Установка и первоначальная настройка Active Directory на Windows Server 2012

Появилось задание, суть которого описана в сабже. Вот моя заметка, скажу сразу, что она почти целиком переписана с этого сайта: тыц за что спасибо большое автору.

1. Немного теории

Active Directory (далее AD) - служба каталогов корпорации Microsoft для ОС семейства WindowsNT. AD позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать ПО на множестве компьютеров через групповые политики посредством System Center Configuration Manager, устанавливать и обновлять ОС. AD хранит данные и настройки среды в централизованной базе данных. Сети AD могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.2. Подготовка

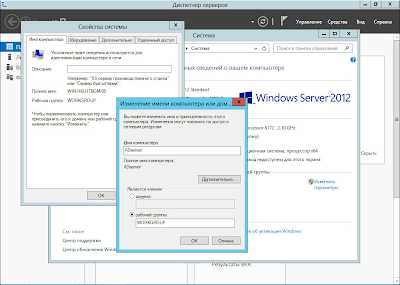

Что бы установить роль AD нам необходимо: 1) Задать адекватное имя компьютеру Открываем Пуск -> Панель управления -> Система, слева жмем на "Изменить параметры". В "Свойствах системы" на вкладке "Имя компьютера" нажимаем кнопку "Изменить" и в поле "Имя компьютера" вводим имя (я ввел ADserver) и жмем "ОК". Появится предупреждение о необходимости перезагрузки системы, что бы изменения вступили в силу, соглашаемся нажав "ОК". В "Свойствах системы" жмем "Закрыть" и соглашаемся на перезагрузку.

Предпочтительный DNS-сервер: 127.0.0.1 (так как тут будет располагаться локальный DNS-сервер)Альтернативный DNS-сервер: 192.168.10.1Именно такие настройки потому, что эта машина у меня в сети за vyatta, я описывал настройки в прошлой заметке: тыц.

После чего жмем "ОК" и "Закрыть". Подготовка закончилась, теперь преступим к установке роли.

После чего жмем "ОК" и "Закрыть". Подготовка закончилась, теперь преступим к установке роли.

3. Установки роли

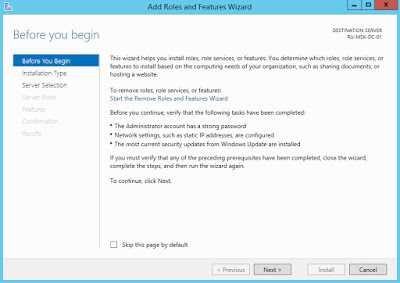

Для установки роли AD на компьютер откроем Пуск -> Диспетчер сервера. Выберем "Добавить роли и компоненты".  После чего запустится "Мастер добавления ролей и компонентов".

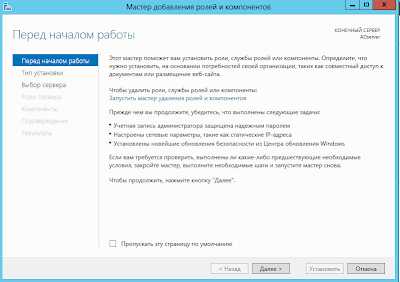

После чего запустится "Мастер добавления ролей и компонентов".3.1 На первом этапе мастер напоминает, что нужно сделать перед началом добавления роли на компьютер, просто нажимаем "Далее".

3.2 Теперь выбираем "Установка ролей и компонентов" и жмем "Далее".

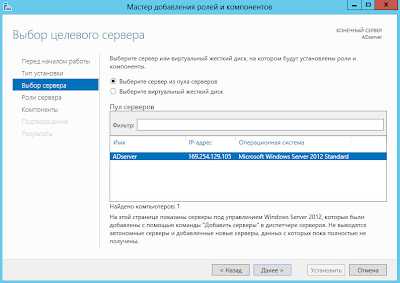

3.2 Теперь выбираем "Установка ролей и компонентов" и жмем "Далее".  3.3 Выберем компьютер, на котором хотим установить роль AD и опять "Далее".

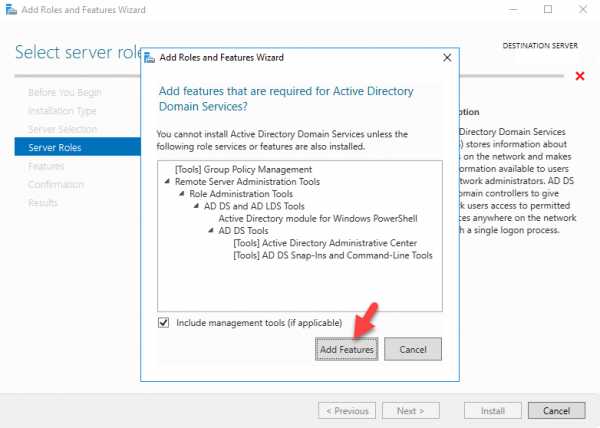

3.3 Выберем компьютер, на котором хотим установить роль AD и опять "Далее".  3.4 Теперь нужно выбрать какую роль мы хотим установить, выбираем "Доменные службы Active Directory" и нам предложат установить необходимые компоненты и службы ролей для роли AD соглашаемся нажав "Добавить компоненты" и опять "Далее".

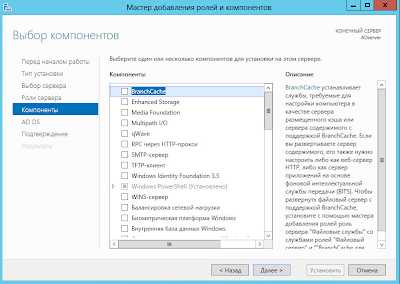

3.4 Теперь нужно выбрать какую роль мы хотим установить, выбираем "Доменные службы Active Directory" и нам предложат установить необходимые компоненты и службы ролей для роли AD соглашаемся нажав "Добавить компоненты" и опять "Далее".  3.5 Тут предложат установить компоненты, но нам они пока не нужны, так что просто жмем "Далее".

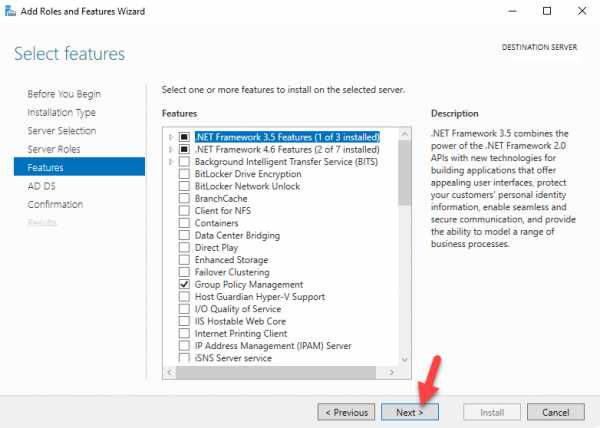

3.5 Тут предложат установить компоненты, но нам они пока не нужны, так что просто жмем "Далее".

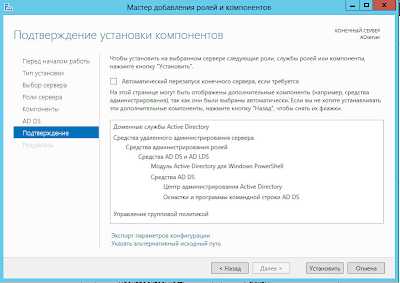

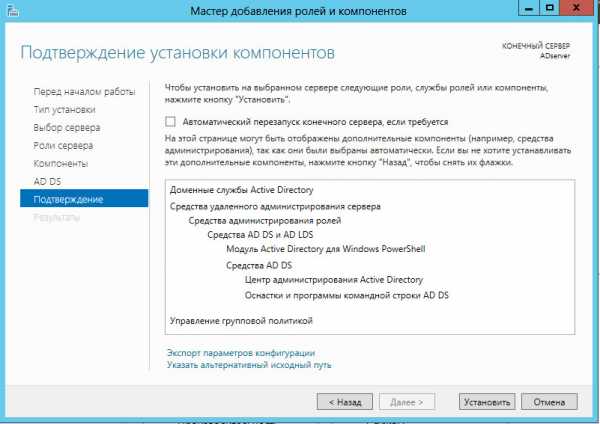

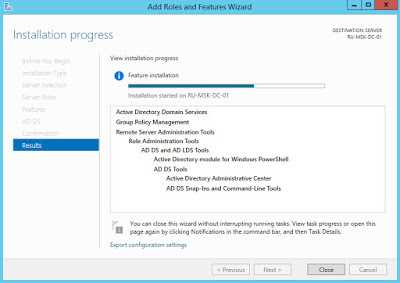

3.7 Мы увидим, что же именно мы будем ставить на сервер, если все хорошо, то жмем "Установить".

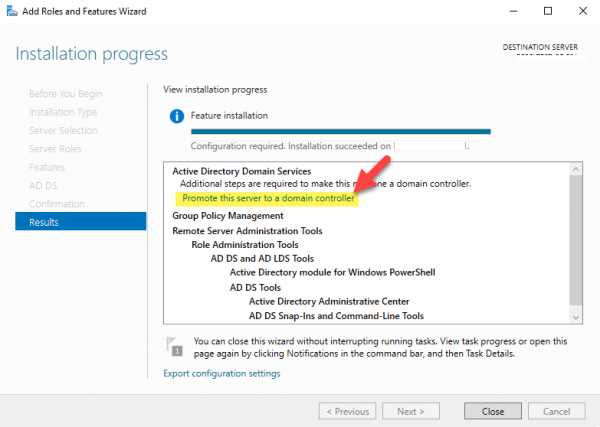

3.7 Мы увидим, что же именно мы будем ставить на сервер, если все хорошо, то жмем "Установить".  3.8 После установки просто жмем "Закрыть".

3.8 После установки просто жмем "Закрыть".

4. Настройка доменных служб Active Directory

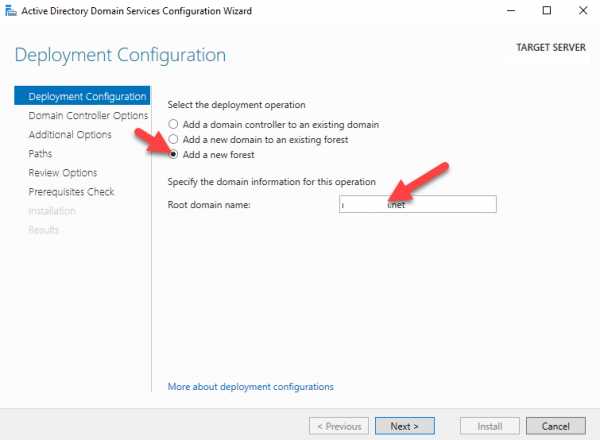

Теперь настроим доменную службу запустив "Мастер настройки доменных служб Active Directory" (жмем на иконку "Уведомления" (флажок) в "Диспетчере сервера" и после этого выбираем "Повысить роль этого сервера до уровня контроллера домена"). 4.1 Выбираем "Добавить новый лес" и вписываем наш домен в поле "Имя корневого домена" (я решил взять стандартный домен для таких случаев test.local) и жмем "Далее".

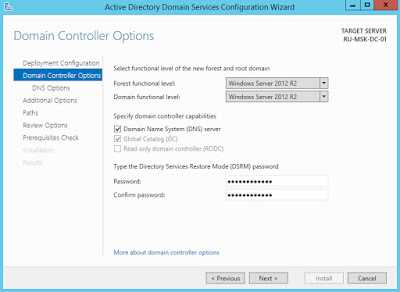

4.1 Выбираем "Добавить новый лес" и вписываем наш домен в поле "Имя корневого домена" (я решил взять стандартный домен для таких случаев test.local) и жмем "Далее".  4.2 В данном меню можно задать совместимость режима работы леса и корневого домена. Так как у меня все с нуля я оставлю по умолчанию (в режиме работы "Windows Server 2012"). А еще можно отключить DNS-сервер, но я решил оставить это, так как хочу иметь свой локальный DNS-сервер. И еще необходимо задать пароль DSRM (Directory Service Restore Mode - режим восстановления службы каталога), задаем пароль и тыкаем "Далее".

4.2 В данном меню можно задать совместимость режима работы леса и корневого домена. Так как у меня все с нуля я оставлю по умолчанию (в режиме работы "Windows Server 2012"). А еще можно отключить DNS-сервер, но я решил оставить это, так как хочу иметь свой локальный DNS-сервер. И еще необходимо задать пароль DSRM (Directory Service Restore Mode - режим восстановления службы каталога), задаем пароль и тыкаем "Далее".

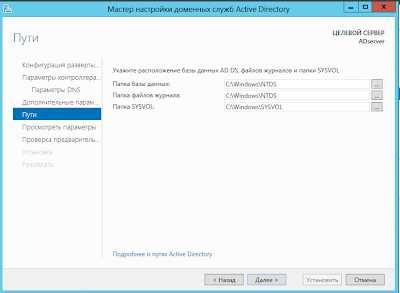

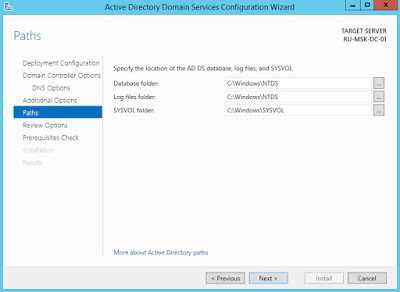

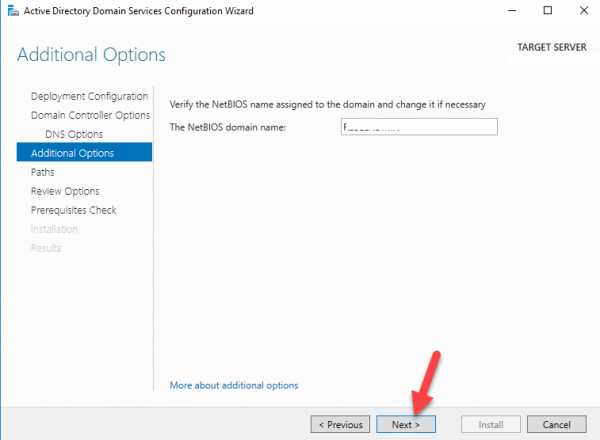

4.4 Можно изменить NetBIOS имя, которое было автоматически присвоено, я не буду этого делать, так, что жмем "Далее". 4.5 Тут можем изменить пути к каталогам базы данных AD DS (Active Directory Domain Services - доменная служба AD), файлам журнала, а так же каталогу SYSVOL. Не вижу смысла в изменении, так что просто жмем "Далее".

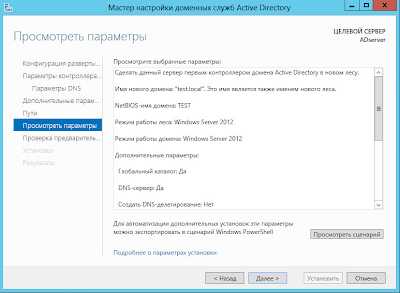

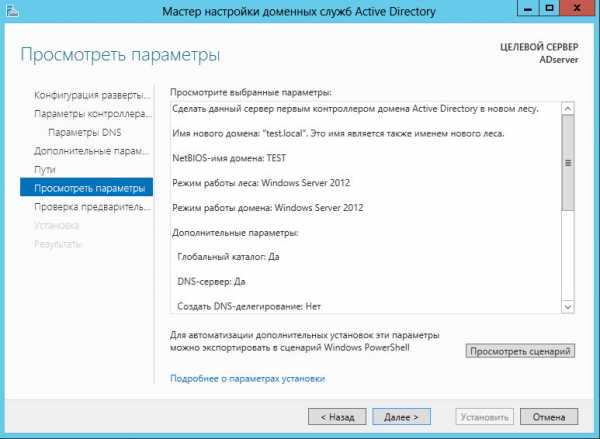

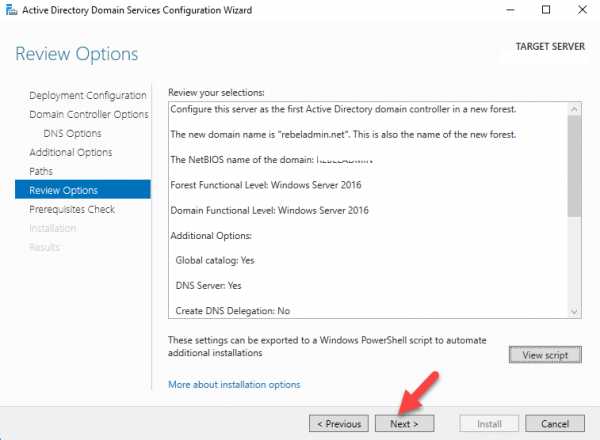

4.4 Можно изменить NetBIOS имя, которое было автоматически присвоено, я не буду этого делать, так, что жмем "Далее". 4.5 Тут можем изменить пути к каталогам базы данных AD DS (Active Directory Domain Services - доменная служба AD), файлам журнала, а так же каталогу SYSVOL. Не вижу смысла в изменении, так что просто жмем "Далее".  4.6 Теперь мы видим небольшой итог, какие настройки мы выбрали.

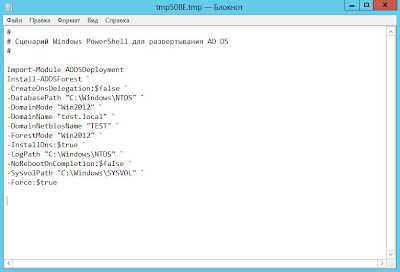

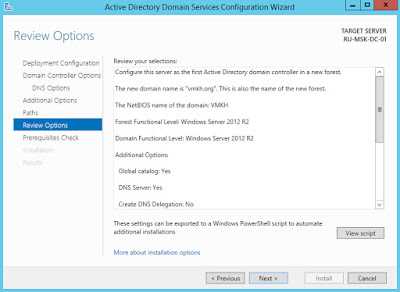

4.6 Теперь мы видим небольшой итог, какие настройки мы выбрали.  Тут же, нажав на кнопку "Просмотреть сценарий" мы можем увидеть PowerShell сценарий для развертывания AD DS выглядит он примерно так:

Тут же, нажав на кнопку "Просмотреть сценарий" мы можем увидеть PowerShell сценарий для развертывания AD DS выглядит он примерно так:

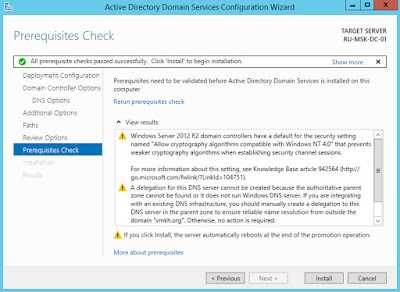

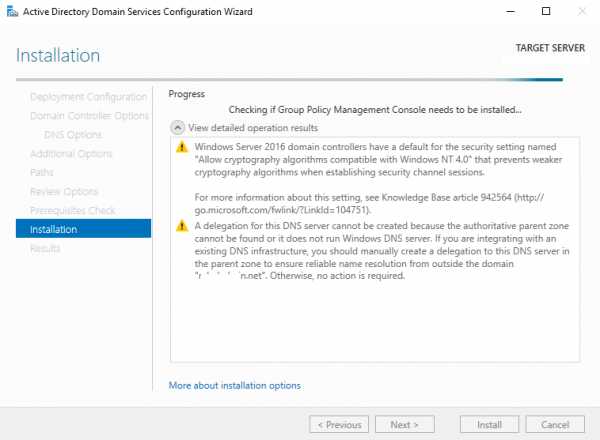

4.7 Мастер проверит соблюдены ли предварительные требования, видим несколько замечаний, но они для нас не критичны, так что жмем кнопку "Установить".

4.8 После завершения установки, компьютер перезагрузится.5. Добавление нового пользователя

5.1 Запустим Пуск -> Панель управления -> Администрирование -> Пользователи и компьютеры Active Directory. Или через панель управления сервером:

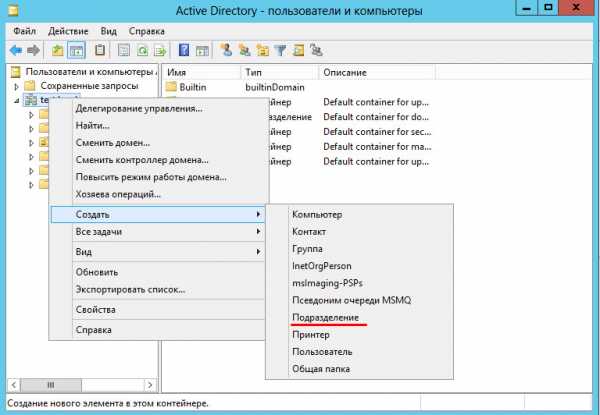

5.2 Выделяем название домена (test.local), нажимаем правой кнопкой и выбираем "Создать" -> "Подразделение".

5.2 Выделяем название домена (test.local), нажимаем правой кнопкой и выбираем "Создать" -> "Подразделение".  После чего вводим имя подразделения, а так же можем снять защиту контейнера от случайного удаления. Нажимаем "ОК".

После чего вводим имя подразделения, а так же можем снять защиту контейнера от случайного удаления. Нажимаем "ОК".  Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.) Жмем "Далее". Теперь зададим пароль, для пользователя. Так же тут можно задать такие вещи как: - Требовать смены пароля пользователя при следующем входе в систему - при входе пользователя в наш домен, ему будет предложено сменить пароль. - Запретить смену пароля пользователем - отключает возможность смены пароля пользователем. - Срок действия пароля не ограничен - пароль можно не менять сколько угодно. - Отключить учетную запись - делает учетную запись пользователя не активной. Жмем "Далее".

Жмем "Далее". Теперь зададим пароль, для пользователя. Так же тут можно задать такие вещи как: - Требовать смены пароля пользователя при следующем входе в систему - при входе пользователя в наш домен, ему будет предложено сменить пароль. - Запретить смену пароля пользователем - отключает возможность смены пароля пользователем. - Срок действия пароля не ограничен - пароль можно не менять сколько угодно. - Отключить учетную запись - делает учетную запись пользователя не активной. Жмем "Далее".  И теперь "Готово".

И теперь "Готово".  5.4 Выделим созданного пользователя и в контекстном меню выберем "Свойства". На вкладке "Учетная запись" ставим галочку напротив "Разблокировать учетную запись", после чего нажимаем "Применить", затем "ОК".

5.4 Выделим созданного пользователя и в контекстном меню выберем "Свойства". На вкладке "Учетная запись" ставим галочку напротив "Разблокировать учетную запись", после чего нажимаем "Применить", затем "ОК".

6. Ввод компьютера в домен

6.1 Для начала, создадим новую виртуальную машину с Windows 7 на борту. Зададим ему настройки сети, где:

IP-address: 192.168.10.101

Subnet mask: 255.255.255.0

Default gateway: 192.168.10.1 (vyatta, где настроен NAT из мой прошлой заметки)Preferred DNS server: 192.168.10.252 (AD сервер, который мы настраивали выше)

Alternate DNS server: 192.168.10.1 (опять vyatta, так как он проксирует DNS запросы на Google DNS сервер 8.8.8.8)

6.2 Переходим в Start -> правой кнопкой на Computer -> Properties -> Change settings. Жмем кнопку Change напротив The rename this computer or change its domain or workgrup, click Change. Зададим имя компьютера и введем имя домена: test.local и жмем "ОК".

6.2 Переходим в Start -> правой кнопкой на Computer -> Properties -> Change settings. Жмем кнопку Change напротив The rename this computer or change its domain or workgrup, click Change. Зададим имя компьютера и введем имя домена: test.local и жмем "ОК".

Введем логин и пароль заново.

После успешного добавления в домен увидим сообщение:

Появится сообщение о необходимости перезагрузки компьютера. 6.3 После перезагрузки компьютера увидим сообщение о логине в систему. Жмем Switch User.

И введем логин и пароль.

И введем логин и пароль.  Вот мы и залогинились как пользователь домена.

Вот мы и залогинились как пользователь домена.blog.asidorov.name

Установка и первоначальная настройка Active Directory на Windows Server 2012

Итак, начнем с теории. Active Directory (далее AD) — служба каталогов корпорации Microsoft для ОС семейства WindowsNT. AD позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать ПО на множестве компьютеров через групповые политики посредством System Center Configuration Manager, устанавливать и обновлять ОС. AD хранит данные и настройки среды в централизованной базе данных. Сети AD могут быть различного размера: от нескольких десятков до нескольких миллионов объектов. Приступим.

Приступим.

2. Подготовка

Что бы установить роль AD нам необходимо:1) Задать адекватное имя компьютеруОткрываем Пуск -> Панель управления -> Система, слева жмем на «Изменить параметры«. В «Свойствах системы» на вкладке «Имя компьютера» нажимаем кнопку «Изменить» и в поле «Имя компьютера» вводим имя (я ввел ADserver) и жмем «ОК«. Появится предупреждение о необходимости перезагрузки системы, что бы изменения вступили в силу, соглашаемся нажав «ОК«. В «Свойствах системы» жмем «Закрыть» и соглашаемся на перезагрузку.

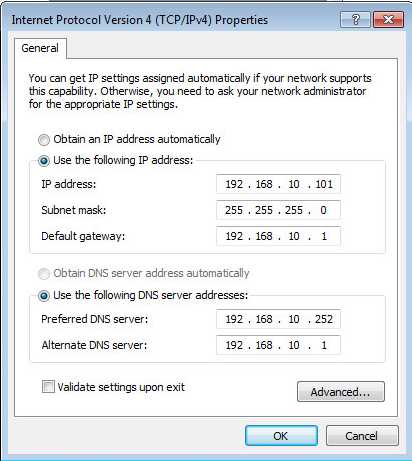

2) Задать настройки сетиОткрываем Пуск -> Панель управления -> Центр управления сетями и общим доступом -> Изменить параметры адаптера. После нажатия правой кнопкой на подключении выбираем пункт «Свойства» из контекстного меню. На вкладке «Сеть» выделяем «Протокол интернета версии 4 (TCP/IPv4)» и жмем «Свойства«.Я задал:IP-адрес: 192.168.10.252Маска подсети: 255.255.255.0Основной шлюз: 192.168.10.1

Предпочтительный DNS-сервер: 127.0.0.1 (так как тут будет располагаться локальный DNS-сервер)Альтернативный DNS-сервер: 192.168.10.1

После чего жмем «ОК» и «Закрыть«.Подготовка закончилась, теперь преступим к установке роли.

3. Установки роли

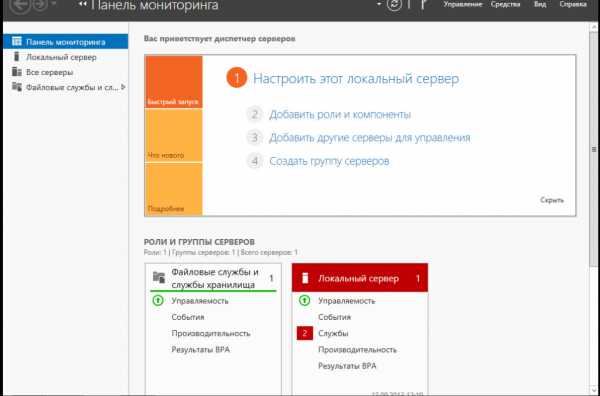

Для установки роли AD на компьютер откроем Пуск -> Диспетчер сервера. Выберем «Добавить роли и компоненты«.

После чего запустится «Мастер добавления ролей и компонентов«.

3.1 На первом этапе мастер напоминает, что нужно сделать перед началом добавления роли на компьютер, просто нажимаем «Далее«.

3.2 Теперь выбираем «Установка ролей и компонентов» и жмем «Далее«.

3.3 Выберем компьютер, на котором хотим установить роль AD и опять «Далее«.

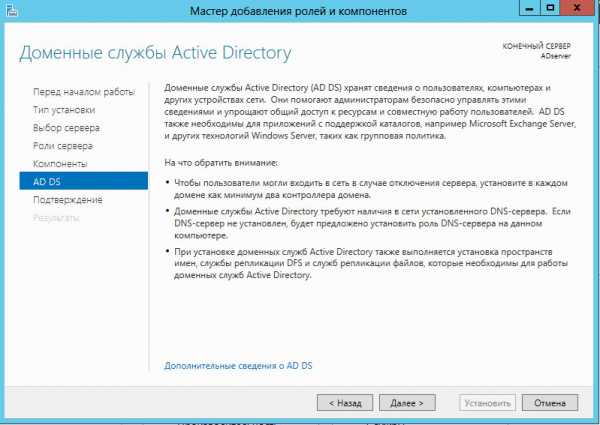

3.4 Теперь нужно выбрать какую роль мы хотим установить, выбираем «Доменные службы Active Directory» и нам предложат установить необходимые компоненты и службы ролей для роли AD соглашаемся нажав «Добавить компоненты» и опять «Далее«.

3.5 Тут предложат установить компоненты, но нам они пока не нужны, так что просто жмем «Далее«.

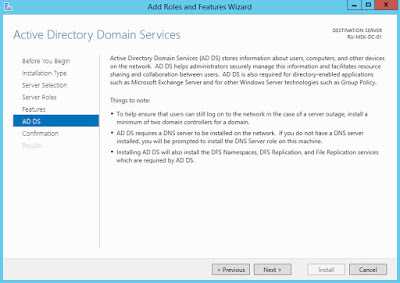

3.6 Теперь нам выведут описание роли «Доменных служб Active Directory«. Прочитаем внимательно и жмем «Далее«.

3.7 Мы увидим, что же именно мы будем ставить на сервер, если все хорошо, то жмем «Установить«.

3.8 После установки просто жмем «Закрыть«.

4. Настройка доменных служб Active Directory

Теперь настроим доменную службу запустив «Мастер настройки доменных служб Active Directory» (жмем на иконку «Уведомления» (флажок) в «Диспетчере сервера» и после этого выбираем «Повысить роль этого сервера до уровня контроллера домена«).

4.1 Выбираем «Добавить новый лес» и вписываем наш домен в поле «Имя корневого домена» (я решил взять стандартный домен для таких случаев test.local) и жмем «Далее«.

4.2 В данном меню можно задать совместимость режима работы леса и корневого домена. Так как у меня все с нуля я оставлю по умолчанию (в режиме работы «Windows Server 2012«). А еще можно отключить DNS-сервер, но я решил оставить это, так как хочу иметь свой локальный DNS-сервер. И еще необходимо задать пароль DSRM(Directory Service Restore Mode — режим восстановления службы каталога), задаем пароль и тыкаем «Далее«.

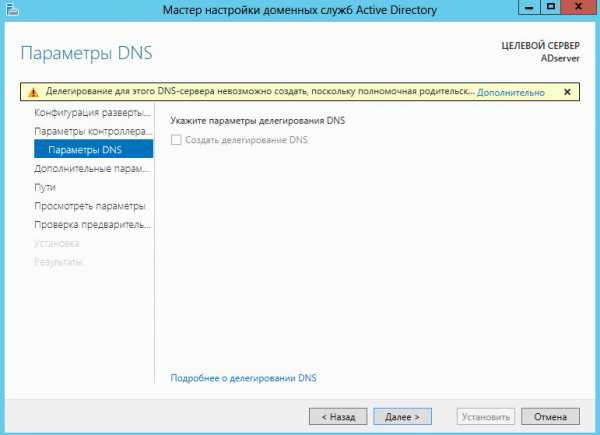

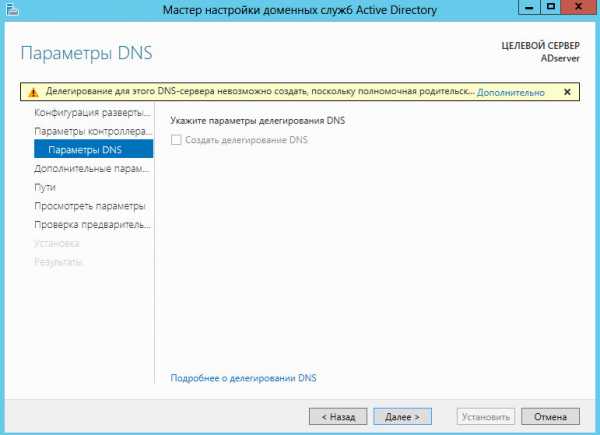

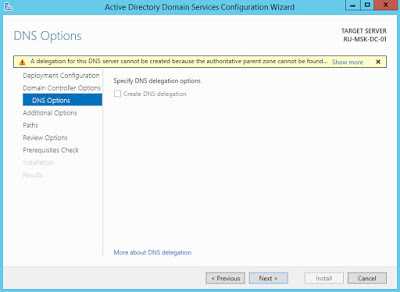

4.3 На данном этапе мастер настройки предупреждает нас, что домен test.local нам не делегирован, ну это и логично, нам ни кто его не давал, он будет существовать только в нашей сети, так, что жмем просто «Далее«.

4.4 Можно изменить NetBIOS имя, которое было автоматически присвоено, я не буду этого делать, так, что жмем «Далее«.

4.5 Тут можем изменить пути к каталогам базы данных AD DS (Active Directory Domain Services — доменная служба AD), файлам журнала, а так же каталогу SYSVOL. Не вижу смысла в изменении, так что просто жмем «Далее«.

4.6 Теперь мы видим небольшой итог, какие настройки мы выбрали.

Тут же, нажав на кнопку «Просмотреть сценарий» мы можем увидеть PowerShell сценарий для развертывания AD DS выглядит он примерно так:

Жмем «Далее«.

4.7 Мастер проверит соблюдены ли предварительные требования, видим несколько замечаний, но они для нас не критичны, так что жмем кнопку «Установить«.

4.8 После завершения установки, компьютер перезагрузится.

5. Добавление нового пользователя

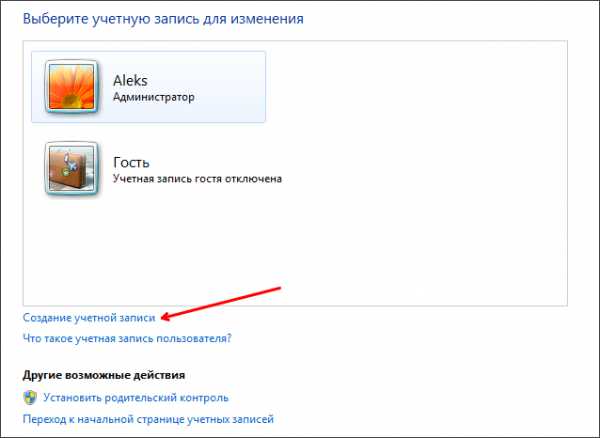

5.1 Запустим Пуск -> Панель управления -> Администрирование -> Пользователи и компьютеры Active Directory. Или через панель управления сервером:

5.2 Выделяем название домена (test.local), нажимаем правой кнопкой и выбираем «Создать» -> «Подразделение«.

После чего вводим имя подразделения, а так же можем снять защиту контейнера от случайного удаления. Нажимаем «ОК«.

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

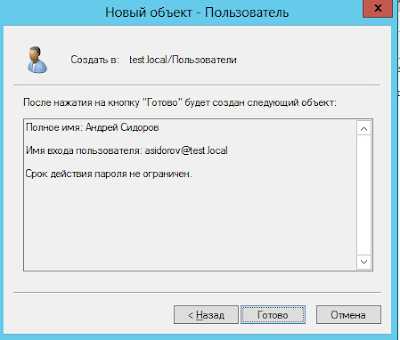

5.3 Теперь создадим пользователя в подразделении «Пользователи«. Правой кнопкой на подразделение и выбираем в нем «Создать» -> «Пользователь«. И заполняем основные данные: Имя, Фамилия, логин.

Подразделения служат для того, что бы удобно управлять группами компьютеров, пользователей и т.д. Например: можно разбить пользователей по группам с именами подразделений соответствующих именам отделов компаний, в которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.)

Жмем «Далее«.Теперь зададим пароль, для пользователя. Так же тут можно задать такие вещи как:— Требовать смены пароля пользователя при следующем входе в систему — при входе пользователя в наш домен, ему будет предложено сменить пароль.— Запретить смену пароля пользователем — отключает возможность смены пароля пользователем.— Срок действия пароля не ограничен — пароль можно не менять сколько угодно.— Отключить учетную запись — делает учетную запись пользователя не активной.Жмем «Далее«.

И теперь «Готово«.

5.4 Выделим созданного пользователя и в контекстном меню выберем «Свойства«. На вкладке «Учетная запись» ставим галочку напротив «Разблокировать учетную запись«, после чего нажимаем «Применить«, затем «ОК«.

6. Ввод компьютера в домен

6.1 Для начала, создадим новую виртуальную машину с Windows 7 на борту. Зададим ему настройки сети, где:

IP-address: 192.168.10.101

Subnet mask: 255.255.255.0

Default gateway: 192.168.10.1 (vyatta, где настроен NAT из мой прошлой заметки)Preferred DNS server: 192.168.10.252 (AD сервер, который мы настраивали выше)

Alternate DNS server: 192.168.10.1 (опять vyatta, так как он проксирует DNS запросы на Google DNS сервер 8.8.8.8)

6.2 Переходим в Start -> правой кнопкой на Computer -> Properties -> Change settings. Жмем кнопку Change напротив The rename this computer or change its domain or workgrup, click Change. Зададим имя компьютера и введем имя домена: test.local и жмем «ОК«.

Введем логин и пароль заново

После успешного добавления в домен увидим сообщение:

6.3 После перезагрузки компьютера увидим сообщение о логине в систему. Жмем Switch User.

Нажмем на Other User.

И введем логин и пароль.

Вот мы и залогинились как пользователь домена. Ура!)

www.dndigital.ru

Контроллер домена Active Directory: плюсы и настройка

Основным элементом эффективной корпоративной сети является контроллер домена Active Directory, управляющий многими службами и дающий многие преимущества.

Есть два пути построения ИТ-инфраструктуры — стандартный и случайный, когда прикладываются минимально достаточные усилия для решения возникающих задач, без построения четкой и надежной инфраструктуры. Например, построение одноранговой сети во всей организации и открытие общего доступа ко всем нужным файлам и папкам, без возможности контроля действий пользователей.

Очевидно, этот путь нежелателен, так как в конце концов придется разбирать и правильно организовывать хаотическое нагромождение систем, иначе оно не сможет функционировать — и ваш бизнес вместе с ним. Поэтому, чем раньше вы примете единственно правильное решение строить корпоративную сеть с контроллером домена — тем лучше для вашего бизнеса в долговременной перспективе. И вот почему.

“Домен — базовая единица ИТ-инфраструктуры на базе ОС семейства Windows, логическое и физическое объединение серверов, компьютеров, оборудования и учетных записей пользователей.”

Контроллер домена (КД) — отдельный сервер с ОС Windows Server, на котором запущены службы Active Directory, делающие возможной работу большого количества ПО, требующего КД для администрирования. Примерами такого ПО является почтовый сервер Exchange, облачный пакет Office 365 и другие программные среды корпоративного уровня от компании Microsoft.

Помимо обеспечения корректной работы этих платформ, КД дает бизнесу и организациям следующие преимущества:

- Развертывание терминального сервера. Терминальный сервер в облаке позволяет значительно сэкономить ресурсы и усилия, заменяя постоянное обновление офисных ПК единоразовой инвестицией в размещение “тонких клиентов” для подключения к мощному облачному серверу.

- Повышенная безопасность. КД позволяет задавать политики создания паролей и заставлять пользователей применять более сложные пароли чем дата своего рождения, qwerty или 12345.

- Централизованный контроль прав доступа. Вместо ручного обновления паролей на каждом компьютере отдельно, администратор КД может централизованно сменить все пароли за одну операцию с одного компьютера.

- Централизованное управление групповыми политиками. Средства Active Directory позволяют создать групповые политики и задать права доступа к файлам, папкам и другим сетевым ресурсам для определенных групп пользователей. Это в разы упрощает настройку учетных записей новых пользователей или изменение параметров существующих профилей.

- Сквозной вход. Active Directory поддерживает сквозной вход, когда при вводе своего логина и пароля для домена, пользователь автоматически подключается ко всем остальным службам типа почты и Office 365.

- Создание шаблонов настройки компьютеров. Настройка каждого отдельного компьютера при добавлении его в корпоративную сеть может быть автоматизирована с помощью шаблонов. Например, с помощью специальных правил могут быть централизованно отключены CD-приводы или USB-порты, закрыты определенные сетевые порты и так далее. Таким образом, вместо ручной настройки новой рабочей станции, администратор просто включает ее в определенную группу, и все правила для этой группы применятся автоматически.

Как видите, настройка контроллера домена Active Directory несет многочисленные удобства и преимущества для бизнеса и организаций любого размера.

Когда внедрять контроллер домена Active Directory в корпоративную сеть?

Мы рекомендуем задуматься о том, чтобы настроить контроллер домена для вашей компании уже при подключении в сеть более 10 компьютеров, так как гораздо легче задать необходимые политики для 10 машин, чем для 50. Кроме того, так как этот сервер не выполняет особо ресурсоемких задач, на эту роль вполне может подойти мощный настольный компьютер.

Однако важно помнить, что на этом сервере будут храниться пароли доступа к сетевым ресурсам и база данных пользователей домена, схема прав и групповых политик пользователей. Необходимо развернуть резервный сервер с постоянным копированием данных для обеспечения непрерывности работы контроллера домена, а это сделать гораздо быстрее, проще и надежнее используя серверную виртуализацию, предоставляемую при размещении корпоративной сети в облаке. Это позволяет избежать следующих проблем:

- Ошибочные настройки DNS-сервера, что приводит к ошибкам локации ресурсов в корпоративной сети и в сети Интернет

- Некорректно настроенные группы безопасности, приводящие к ошибкам прав доступа пользователей к сетевым ресурсам

- Некорректные версии ОС. Каждая версия Active Directory поддерживает определенные версии десктопных ОС Windows для тонких клиентов

- Отсутствие или неправильная настройка автоматического копирования данных на резервный контроллер домена.

Чтобы использовать ресурсы вашей корпоративной сети максимально эффективно, безопасно и с наименьшими затратами средств и усилий, компания IT Svit предлагает свои услуги по развертыванию корпоративной сети и настройке контроллера домена Active Directory для бизнеса и организаций любого размера. Если хотите воспользоваться более чем 12 годами опыта команды профессионалов, входящих во всемирный топ-15 поставщиков управляемых ИТ-услуг — свяжитесь с нами, мы будем рады помочь!

itsvit.org

Настройка гибридного развертывания Windows Hello для бизнеса: Active Directory (AD)

- 08/19/2018

- Время чтения: 2 мин

-

Соавторы

В этой статье

Область применения

- Windows10 версии1703 или более поздней

- Гибридное развертывание

- Доверие на основе сертификатов

Для процесса синхронизации ключей при гибридном развертывании Windows Hello для бизнеса требуется схема Active Directory для Windows Server 2016.

Создание групп безопасности

Windows Hello для бизнеса используется несколько групп безопасности для упрощения развертывания и управления.

Важно!

Если в вашей среде есть один или несколько контроллеров домена Windows Server 2016 в домене, на котором вы развертываете Windows Hello для бизнеса, перейдите к разделу Создание группы безопасности "Администраторы KeyCredentials". В доменах, включающих в себя контроллеры доменов Windows Server 2016, используется группа KeyAdmins, которая создается при установке первого контроллера домена Windows Server 2016.

Создание группы безопасности "Администраторы KeyCredential"

Azure Active Directory Connect синхронизирует открытый ключ в объекте пользователя, созданный во время подготовки. Необходимо назначить этой группе разрешение на чтение и запись в атрибуте Active Directory, чтобы служба Azure AD Connect могла добавлять и удалять ключи в рамках своего обычного процесса работы.

Войдите в контроллер домена или на рабочую станцию управления, используя учетные данные, эквивалентные администратору домена.

- Откройте оснастку Пользователи и компьютеры Active Directory.

- Выберите Вид, а затем Дополнительные параметры.

- Разверните узел домена в области навигации.

- Щелкните правой кнопкой мыши контейнер Пользователи. Выберите Создать. Выберите Группа.

- Введите "Администраторы KeyCredential" в текстовое поле Имя группы.

- Нажмите кнопку OK.

Создание группы безопасности "Пользователи Windows Hello для бизнеса"

Группа "Пользователи Windows Hello для бизнеса" используется для упрощения развертывания Windows Hello для бизнеса в несколько этапов. Этой группе назначаются шаблонные разрешения "Групповая политика" и "Сертификат", что упрощает развертывание, позволяя просто добавлять пользователей в группу. Это наделяет пользователей надлежащими разрешениями для подготовки Windows Hello для бизнеса и для регистрации в сертификате проверки подлинности Windows Hello для бизнеса.

Войдите в контроллер домена или на рабочую станцию управления, используя учетные данные, эквивалентные администратору домена.

- Откройте оснастку Пользователи и компьютеры Active Directory.

- Выберите Вид, а затем Дополнительные параметры.

- Разверните узел домена в области навигации.

- Щелкните правой кнопкой мыши контейнер Пользователи. Выберите Создать. Выберите Группа.

- Введите Пользователи Windows Hello для бизнеса в текстовое поле Имя группы.

- Нажмите кнопку OK.

Обзор раздела

- Создание группы безопасности "Администраторы KeyCredential" (необязательно)

- Создание группы "Пользователи Windows Hello для бизнеса"

Руководство по гибридному развертыванию Windows Hello для бизнеса с доверием на основе сертификатов

- Обзор

- Необходимые условия

- Базовый план новой установки

- Настройка службы регистрации устройств Azure

- Настройка параметров Windows Hello для бизнеса: Active Directory (вы здесь)

- Вход и подготовка к работе

docs.microsoft.com

Установка Active Directory Domain Services на Windows Server 2012 R2 — SETIWIK

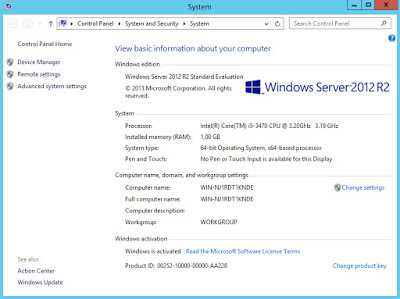

Данное руководство предназначено для тех, у кого есть желание самостоятельно установить роль Active Directory Domain Services на Windows Server 2012 R2. В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2012 R2.

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес в настройках сетевого подключения.

Заходим в систему под учетной записью с правами администратора.

На клавиатуре нажимаем сочетание клавиш “Win” и “X”, затем в открывшемся меню выбираем “System”.

Далее в окне “System” в разделе “Computer name, domain, and workgroup settings” нажимаем на кнопку “Change settings”.

В окне “System Properties” на вкладке “Computer Name” нажимаем на кнопку “Change”.

Настоятельно рекомендую заранее продумать, как будут называться сервера в вашей организации.

Далее указываем новое имя сервера в поле “Computer Name” и нажимаем на кнопку “OK”.

Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер.

Нажимаем на кнопку “OK”.

В окне “System Properties” нажимаем на кнопку “Close”.

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart Now”.

Далее сервер начнет перезагружаться.

Теперь необходимо прописать статический IP-адрес в настройках сетевого подключения.

Заходим в систему под учетной записью с правами администратора.

На клавиатуре нажимаем сочетание клавиш “Win” и “X”, затем в открывшемся меню выбираем “Network Connections”.

Теперь нажимаем правой кнопкой мыши на сетевом подключении “Ethernet” и выбираем пункт “Properties”.

Выбираем “Internet Protocol Version 4” и нажимаем на кнопку “Properties”.

Далее выбираем пункт “Use the following IP address” и указываем свободный IP-адрес, маску подсети и шлюз. Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

В поле “Preferred DNS server” указываем IP-адрес этого сервера, так как на вашем сервере будет присутствовать роль DNS Server, которая устанавливается вместе с ролью “Active Directory Domain Services”.

Нажимаем на кнопку “OK”.

В окне “Ethernet Properties” нажимаем на кнопку “Close”.

Теперь можно приступить к установке роли “Active Directory Domain Services”.

Открываем “Server Manager”, нажимаем на кнопку “Manage” в правом верхнем углу экрана и выбираем “Add Roles and Features”.

Нажимаем на кнопку “Next”

Выбираем тип установки “Role-based or feature-based installation” и нажимаем на кнопку “Next”.

Далее выбираем сервер, на который будет производиться установка роли.

Нажимаем на кнопку “Next”.

Выбираем роль “Active Directory Domain Services”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Active Directory Domain Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

На этом этапе выбирать роль DNS Server не обязательно. Она будет установлена позже.

Нажимаем на кнопку “Next”.

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли “Active Directory Domain Services”.

Нажимаем на кнопку “Next”.

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

Началась установка выбранной роли и необходимых для нее компонентов.

Установка роли “Active Directory Domain Services” завершена.

Теперь нажимаем на кнопку “Promote this server to a domain controller”, для того чтобы повысить роль вашего сервера до уровня контроллера домена.

Настоятельно рекомендую заранее продумать какое доменное имя вы будете использовать при добавлении нового леса.

В данном руководстве рассматривается добавление нового леса, поэтому в окне “Active Directory Domain Services Configuration Wizard” выбираем пункт “Add a new forest” и в поле “Root domain name” указываем желаемое имя для корневого домена.

Нажимаем на кнопку “Next”.

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена.

Указываем пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажимаем на кнопку “Next”.

На данном этапе “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера не может быть создано.

Нажимаем на кнопку “Next”.

Далее можно изменить NetBIOS имя которое было присвоено вашему домену. Рекомендую оставить значение NetBIOS по умолчанию.

Нажимаем на кнопку “Next”.

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем на кнопку “Next”.

На следующем шаге отображается сводная информация по настройке сервера.

Нажимаем на кнопку “Next”.

Далее “Мастер настройки AD DS” проверит все ли предварительные требования соблюдены и выведет отчет.

Сообщение “All prerequisite checks are passed successfully” означает, что все требования соблюдены.

Нажимаем на кнопку “Install”.

Начался процесс повышения роли сервера до уровня контроллера домена.

После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится.

Перед тем как сервер начнет перезагружаться вы увидите предупреждение.

Повышение роли сервера до уровня контроллера домена завершено.

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать Active Directory Administrative Center.

Заходим в систему под учетной записью с правами администратора домена.

Открываем Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Administrative Center”.

Откроется Active Directory Administrative Center.

Также для управления пользователями, группами и другими объектами каталога Active Directory можно использовать привычную многим оснастку Active Directory Users and Computers.

В Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Users and Computers”.

Откроется оснастка Active Directory Users and Computers.

Вот и все.

setiwik.ru

Установка и базовая настройка AD FS на платформе Windows Server 2012 R2

В этой статье я покажу процесс установки и настройки Служб федерации Active Directory (AD FS), которые становятся все более востребованы в самых различных сценариях.

Что важно сказать про AD FS, так это то, что коль уж этот сервис обеспечивает аутентификацию через “публичные” сети (что может быть использовано для организации Single Sign-on), то используется не привычный Kerberos, а новомодные Claims (CBA). Разумеется, передаваемые данные зашифрованы (используется SSL 3.0).

В качестве Claims Provider Trust, я буду использовать AD DS, хотя теоретически, это может быть и другой LDAP-каталог. В качестве Relying Party Trusts я буду использовать Azure, Office 365, Exchange, SharePoint, Lync, а также другие приложения – в новых статьях будут отсылки к этой.

Что касается системных требований, они предельно скромны: 1GHz vCPU, 1Gb vRAM, 20Gb vHDD (slow SATA storage) вполне достаточно. Дополнительных лицензий клиентского доступа не требуется, и если на хосте установлен Windows Server, то лицензирование вполне может обойтись в $0.

Устанавливать AD FS теоретически можно на сервера с другими ролями, но лучше выделить отдельный сервер, учитывая что и ресурсы, и лицензии минимальны.

Пример, почему плохо совмещать: есть сервер, на нем установлен IIS, сайты IIS подписан сертификатом server.local.domain, устанавливается AD FS, подписывается сертификатом adfs.internet.domain , после этого при попытке доступа AD FS предсказуемо будет подписываться сертификатом server.local.domain , что неправильно. Также, не поддерживается совмещение с ролями Remote Access.

На сервере AD FS соблазнительно отключить GUI, но этого делать не стоит: консоль AD FS Management отсутствует в RSAT, так что управление будет осуществляться только через сеанс на сервере AD FS. Если Вы найдете способ удаленного управления AD FS, сообщите об этом в комментариях.

Итак, начнем с установки роли:

Add-WindowsFeature ADFS-Federation

Перед тем как приступать к настройке, нужно получить сертификат, которым будут подписаны как службы AD FS, так и публикуемые с помощью Web Application Proxy сервисы. Отсюда очевидно, что сертификат либо должен содержать полный перечень публикуемых сервисов (что правильнее), либо быть wildcard (что проще).

Разумеется, лучше использовать коммерческий сертификат, но работать будет и сертификат, выданный корпоративным ЦС. Что касается самоподписанных сертификатов, то создать можно как обычно – с помощью IIS, работать с внешними сервисами (например, Office 365) будет – проверенно.

Вот пример запроса который я оправлял своему корпоративному ЦС, обратите внимание, я использовал “муху” в имени исключительно с целью демо, в продуктивной среде такое не всегда допустимо:

Отнеситесь к сертификату серьезно – на работающей с-ме замена сложна, вплоть до переустановки ролей AD FS и WAP, что влечет за собой повторную публикацию сервисов.

Теперь можем запустить мастер настройки, который предельно прост, укажем полученный ранее сертификат:

Установка должна проводится с правами администратора домена, также будет создана учетная запись с правами пользователя домена (я использовал созданную заранее учетку adfs_svc):

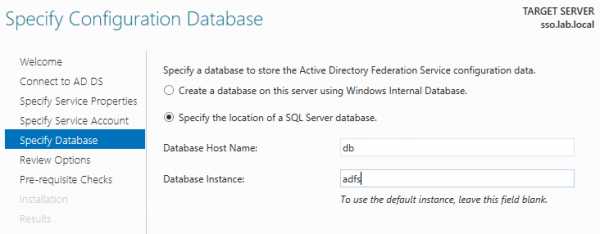

Укажем параметры внешней БД (достаточно Database Engine):

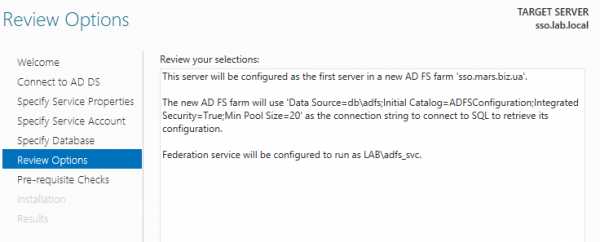

В итоге:

Если Вы решили использовать WID можно заглянуть в Windows Internal Database:

После того, как настройка окончена, нужно позаботится чтобы клиенты внутри сети могли обнаруживать “внешнее” имя сервиса:

Внешние клиенты, разумеется, должны доступаться по внешнему адресу:

Теперь, можно проверить сервис по ссылке https://sso.mars.biz.ua/adfs/ls/IdpInitiatedSignon.aspx

Для внешних пользователей будет выдано окно входа:

Для того, чтобы пользователи на доменных ПК не вводили пароль вручную (но нажать кнопку “Вход” все-таки придется), https://sso.mars.biz.ua нужно добавить в Trusted Sites, например с помощью групповой политики:

На этом, базовую установку и настройку AD FS можно считать оконченной.

it-community.in.ua

Установка домена Active Directory в Windows Server 2016

В Windows Server 2016 появились новые довольно интересные новые функции, такие как временное членство в группах AD, Privileged Access Management и т.д. Постараюсь описать их более подробно в следующих статьях. В этой статье я покажу, как установить домен Active Directory в Windows Server 2016. Для установки AD, сервер по минимальным требованиям должен соответствовать следующим условиям:

Процессор:

- 64-битный процессор с частотой не менее 1,4 Ггц

- поддержка NX, DEP, CMPXCHG16b, LAHF/SAHF, PrefetchW, Second Level Address Translation (EPT или NPT)

Память

- не менее 512 Мб (для Server Core и Nano редакций), 2 Гб для версии Windows Server с GUI

- поддержка ECC (Error Correcting Code) или аналогов

Дисковый контроллер и требования к месту:

Дисковый контроллер для установки Windows Server 2016 должен быть совместим со спецификацией PCI Express. Windows Server 2016 не позволяет использовать диски ATA/PATA/IDE/EIDE для загрузки, хранения файла подкачки или дисков с данными

Минимальный размер раздела на систему: 32 Гб

Сетевой адаптер:

- сетевой адаптер Ethernet с пропускной способностью не менее 1 Гб/с

- Совместимость с архитектурой PCI Express

- поддержка PXE (-boot Execution Environment)

- Желательна (но не обязательно) поддержка сетевой отладки (KDNet)

В этом примере я использую виртуальную машину, запущенную на сервере VMWare ESXi, на которую и уставлена Windows Server 2016.

1) Войдите на сервер под локальным администраторов. На сервер кроме роли Active Directory Domain Services также будет установлена служба DNS. Изменим настройки сетевого интерфейса, указав в качестве первичного DNS сервера собственный IP адрес севера или адрес 127.0.0.1.

2) Затем откройте Server Manager, нажав на соответствующий значок или выполнив в консоли PowerShell команду ServerManager.exe.

3) В окне Server Manager нажмите Add roles and features

4) В окне мастера добавления ролей и компонентов нажмите Next.

5) В следующем окне нажмите Next

6) Т.к. установка выполняется на локальный сервер, в следующем окне оставьте переключатель в исходном положении и нажмите Next

7) В следующем окне в списке ролей выберите Active Directory Domain Services. В открывшемся окне появится список ассоциированных компонентов, которые должны быть установлены вместе с ролью ADDS. Нажмите кнопку Add features, а затем Next.

8) В списке компонентов уже должны быть отмечены требуемые для установки компоненты. Нажмите Next.

9) В следующем окне приведено небольшое описание роли AD DS. Нажмите Next.

10) Ознакомьтесь со списком выбранных для установки ролей и компонентов. Для начала установки нажмите кнопку Install.

11) На экране будет отображаться текущий статус процесса установки

12) После окончания установки, нажмите на ссылку Promote this server to a domain controller.

13) Запустите мастер настройки Active Directory. В моем случае я устанавливаю новый лес AD. В том случае, если вы добавляете дополнительный контроллер домена в существующий домен, выберите соответствующую опцию. Я же выбираю опцию Add a new forest и указывают FQDN имя домена (test.net).

14) В следующем окне нужно указать функциональный уровень домена и леса AD. Я выбрал последнюю версию схемы AD – Windows Server 2016. Кроме того, этот сервер будет выступать сервером DNS и являться Global Catalog. Также нужно указать пароль администратора для входа в DSRM режим.

15) Т.к. мой сервер будет первым DNS сервером в лесу, нет необходимости настраивать делегацию DNS. Поэтому просто нажмите Next.

16) NETBIOS имя домена оставим без изменений (TEST)

17) На следующем экране нужно указать путь к каталогам NTDS, SYSVOL и LOG. Мы оставим все пути по-умолчанию, предполагая, что все папки будут храниться в каталоге системного диска C:\Windows.

18) На следующем экране можно ознакомиться со списком выбранных настроек. Если все OK, нажмите Next, если нет – вернитесь назад и внесите изменения.

19) Далее выполнится предварительная оценка выбранной конфигурации, в том случае, если критичных конфликтов не будет, станет доступна кнопка Install.

20) Запустится процесс установки контроллера домена

21) После окончания установки, сервер автоматически перезагрузится. Войдите на сервер под учетной записью администратора домена.

22) После входа, запустите привилегированную сессию powershell и выполните команду dsac.exe. Откроется окно центра администрирования Active Directory (Administrative Center). Можно начинать управлять ресурсами домена

23) С помощью следующих команду можно узнать текущий функциональный уровень домена и леса команд Get-ADDomain | fl Name,DomainMode и Get-ADForest | fl Name,ForestMode

vmblog.ru

- Как закрыть программу если она не закрывается

- Linux date установка времени

- Что делать если экран на ноутбуке моргает

- Как добавить нового пользователя в windows 7

- Программы для компьютера важные

- Html язык программирования

- Постоянно в новом окне открывается реклама

- Какой лучше для глаз размер монитора

- Файл что это такое

- Восстановление точка windows 10

- Postgresql linux 1c