» Kerio Control (ex Kerio WinRoute Firewall). Эта страница заблокирована системой межсетевого экрана kerio control

Kerio Control: настройки безопасности | ИТ сообщество Украины

После успешной настройки интерфейсов приступим к настройке безопасности нашего UTM шлюза на платформе Kerio Control 7.4.1

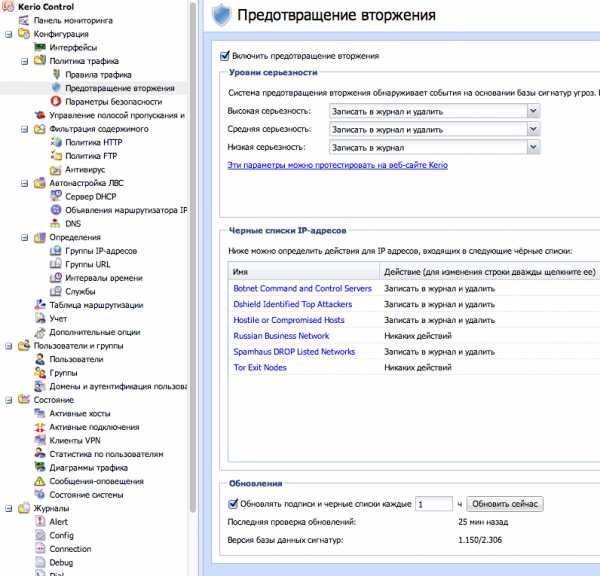

Первым делом перейдем к настройке IDS/IPS системы и установим график обновлений 1 час вместо дефолтных 24 часов. Обновление совсем не “грузит” с-му, но значительно повышает шансы отловить зловреда.

Теперь установим действия, для Высокой серьезности “Записать в журнал и удалить”, для Средней “Записать в журнал и удалить”, для Низкой “Записать в журнал”:

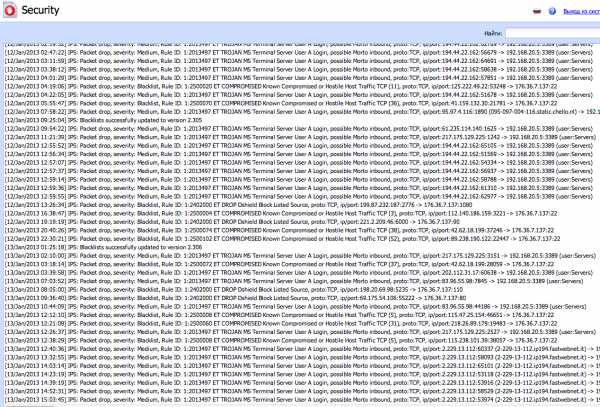

Такие настройки могут существенно повлиять на “нормальную” работу “проблемных” ПК, что собственно нам и предстоит услышать через Help Desk и увидеть в Журнале Security:

Что ж, теперь переходим к разделу “Параметры безопасности” и разрешим доступ к локальной сети по MAC адрксу только перечисленным компьютерам, для этого заранее подготовим список MAC адресов, которые используються в организации.

При добавлении в сеть нового устройста, будем добавлять его МАС, это неудобно и поэтому логично поручить это службе Help Desk. Но в таком случае, им придется выделить административные права к UTM, что недопустимо т.к. рушит любую безопасность 🙂

Когда-нибудь Kerio применит RBAC в своих продуктах, а пока для гостей организации мы выделим гостевую сеть и фильтровать по МАС там не будем.

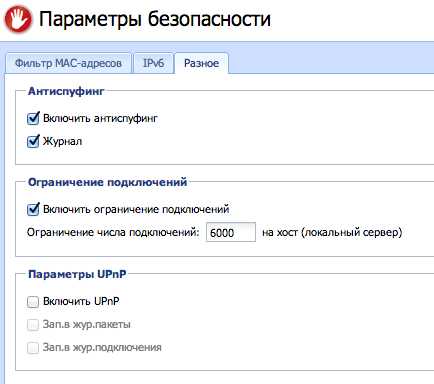

Переходим к подразделу “Разное” и увеличиваем ограничение подключений на один хост до 6000. Это может быть необходимо для всяческих приложений вроде клиент-банков и т.п.

Также убедимся что модуль антиспуфинга включен, и события записываются в журнал:

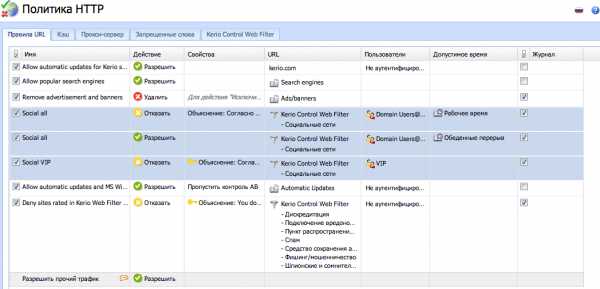

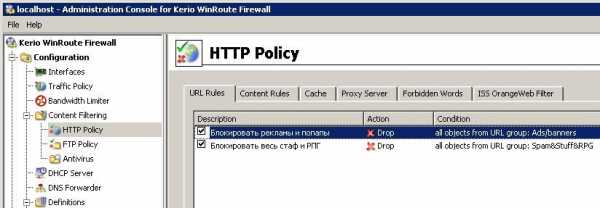

Перейдем к разделу “Политика HTTP” и первым делом включим “Remove advertisement and banners” , а для возможности отладки включим журналирование этого правила.

Теперь мы учтя возможности слива информации через соц.сети запретим их использование, для этого создадим новое правило “Social”, выберем действие “Отказать”, введем текст “Согласно политике информационной безопасности использование социальных сетей запрещено. ” , но так как в нашем случае это не запрет, а скорее рекомендация, включим возможность для пользователей разблокировать это правило.

В качкестве URL мы не будем перечислять всяческие http://vk.com и https://facebook.com , а укажем URL, оцененный системой рейтингов Kerio Control Web Filter (и конечно же будем фильтровать в т.ч. https).

Правило у нас будет действовать для всех пользователей, в любое время, а события будут записываться в Журнал.

В реальных условиях, чаще всего бывает так что для всех пользователей создается запрещающее правило на рабочее время за исключением обеда (т.е. утром, в обед и после работы любимы вконтактик работать будет).

А для группы VIP (в которую могут входить руководители, топы и прочие привелигированные сотрудники) в любое время доступ будет запрещен, но с возможностью разблокировки.

Я оставлю без комментариев такое решение Заказчика, просто покажу как это выглядит:

Аналогичным образом можно очень гибко управлять всем Интернеит трафиком, ведь Kerio Web Filter чудо как хорош.

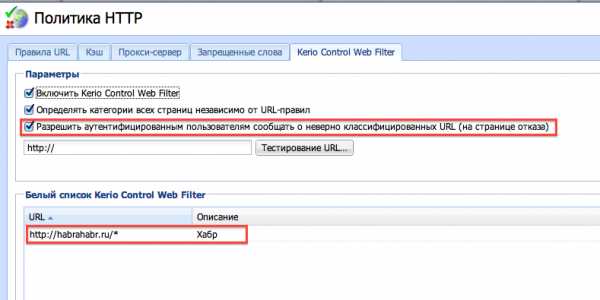

Запрещенные слова я не использую, оставляю настройки по-умолчанию, зато в настройках Kerio Control Web Filter разрешу пользователям сообщать о предполагаемых ошибках, ведь все системы по-своему несовершенны, и подтверждение тому блокировка Хабра “из коробки”:

Что касается фильтрации FTP, пользователи его практически не используют, поэтому я включу лишь два стандартных правила и свои писать не стану до появления инцидентов:

Перейдем к настройкам Антивируса. Первым делом установим график обновления в один час, т.к. практика говорит о том, что сигнатуры обновляются чаще 8 часов.

Т.к. защищать электронную почту на уровне шлюза мне представляеться не слишком хорошей идеей, сканирование SMTP и POP3 я отключу, также я отключу FTP т.к. практика говорит о том, что этот протокол используется чаще администраторами, а пользователи о нем уже успешно забыли.

А на вкладке “Сканирование эл. почты” я на всякий случай разрешу передачу вложений, даже если они каким-либо образом были приняты за вредоносные.

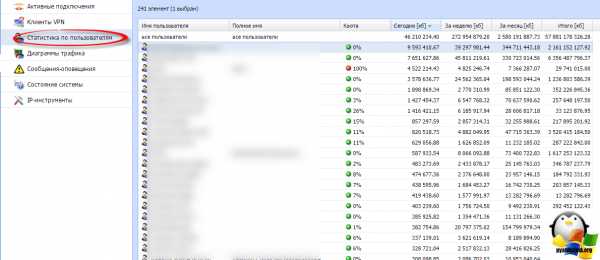

Конечно, в вопросе безопасности мониторинг важнейшее условие, поэтому настроим Kerio Star в соответствии с потребностями.

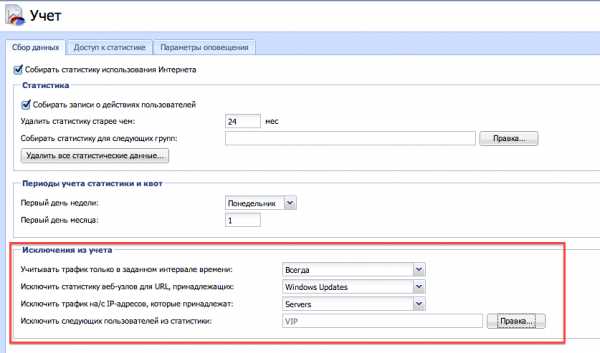

С целью снижения административной нагрузки, настроим исключения для некоторого трафика и для VIP сотрудников, к трафику которых не должны иметь доступы даже администраторы системы:

В подразделе “Доступ к системе” разрешим пользователям доступ к собственной статистике, и более того, будем автоматически отправлять им эту самую статистику еженедельно.

Для некоторого ответственного лица (в данном случае этим лицом выступаю я) имеется возможность доступа и получения ежедневных отчетов о деятельности всех сотрудников.

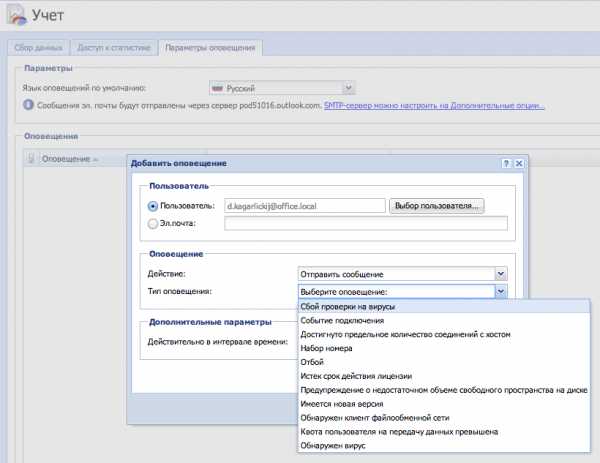

Также для администратора системы имеется возможность получения оповещений о таких системных событиях:

Конечно, для нормальной работы всех этих функций Kerio Control должен иметь настроенный SMTP relay , а в профиле каждого пользователя должен быть указан валидный email.

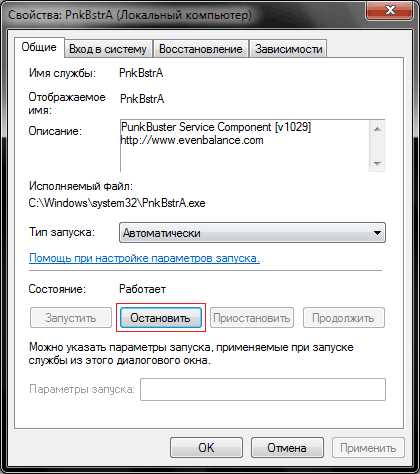

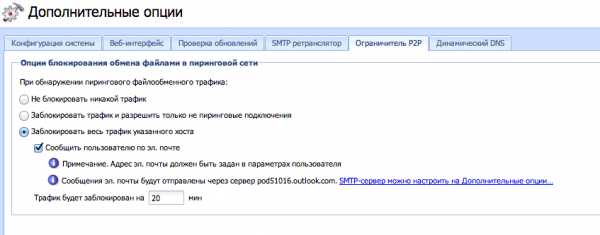

В Дополнительных опциях, в подразделе “Ограничитель P2P” можно заблокировать торреты, которые наверняка вредны в корпоративной сети.

При этом пользователь будет уведомлен по email (администратор также может быть уведомлен по email) и заблокирован на 20 мин.

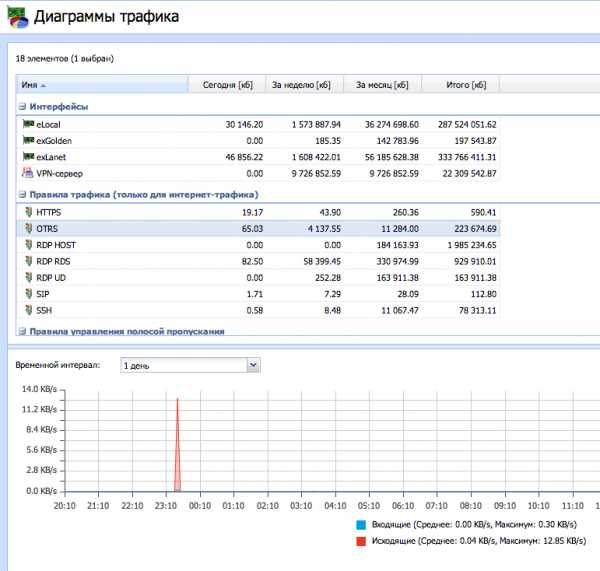

В качестве одной из заключительных рекомендаций советую включить в правилах Учет, и заглядывать в “Диаграммы трафика”:

Во всех подразделах раздела “Состояние” рекомендую включить интервал обновления 5 сек.

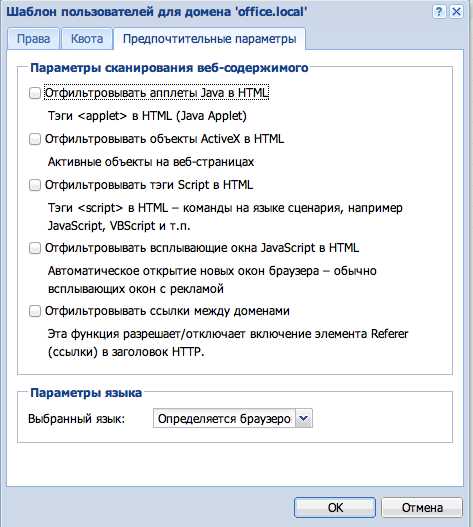

UPD Существует возможность отключать Java, ActiveX и т.п. как для отдельных пользователей, так и для всей организации:

Ну и конечно же регулярно просматривать все журналы, как этот процесс сделать удобным я расскажу в следующий раз.

it-community.in.ua

Перестал работать интернет-шлюз на Kerio Control

Сегодня был просто ужасный день. Утро началось с уборки снега на стоянке. Мое авто капитально засыпало снегом и на его уборку мне пришлось потратить 45 минут. Накидал целый сугроб снега и теперь мучаюсь с суставом на правой руке. Я только позавчера был у невролога с этой проблемой и теперь судя по всему проблема усилится. Во всяком случае, рука болит уже целый день.

Добравшись до работы, я надеялся на плодотворный день программирования. В планах было исправление ошибок в одном проекте, но все планы нарушил интернет-шлюз. Шлюз работает под управлением Kerio Software Appliance, и сегодня он перестал выполнять свои обязанности. Интернет пропадал с периодичность в 10-20 минут и шлюз уходил в глубокий коматоз. Сервер переставал пинговаться и все наши внешние сервисы стали работать с перебоями.

Самое интересно, что логах не было ничего не обычного. Если сначала я грешил на большое количество запросов с одного IP, но добавив пару правил, понял, что дело не в этом.

Я попробовал «покрутить» различные настройки, но все бестолку. Шлюз продолжал «засыпать». Еще заметил, что на шлюзе начались какие-то проблемы с DNS. Он упорно не хотел отправлять запросы локальному DNS серверу. В результате, все имена хостов были перепутаны. Чистка кэша, ребуты и другие подобные шаманства не помогали.

Далее я решил посмотреть созданные политики. Их давно никто не трогал, но чем черт не шутит. Оказывается, чутье меня не подвело. Почему-то многие политики оказались задвоенными. Еще вчера их не было, а сегодня некоторых политик было по две-три копии. При этом попытке захода в свойства задвоенных правил, возникала ошибка и шлюз начинал зависать.

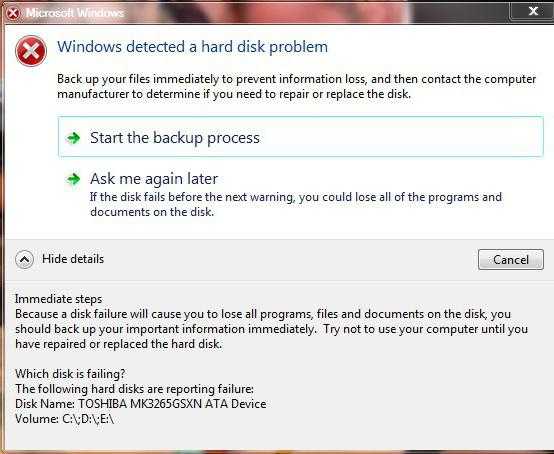

Уже хоть что-то. Я начал грешить на повреждение базы данных. Посколько проверить догадку было нельзя (у Kerio Software Appliance отсутствует соответствующие инструменты), поэтому я решил исключить возможность повреждения железа. Тормознул шлюз, вытащил винт и отправился его тестить.

Тест S.M.A.R.T сразу же выявил проблему. Оказалось, винт был на грани гибели. Дальнейшая проверка на битые сектора только укрепила это заявление. Делать было нечего и пришлось в срочном порядке производить замену жесткого диска.

Переустановку ПО удалось выполнить быстро. Больше времени было потрачено на перенос правил. Увы, резервных копий конфигурации не было.

В итоге все завершилось хорошо. Все ПО было переустановлено и этот случай выявил дополнительную проблему - отсутствие бэкапов конфигурации.

iantonov.me

Kerio Control (ex Kerio WinRoute Firewall) | В помощь системному администратору

Tihon_oneЦитата:

Не будем спорить, но проблема у товарища HotBeer не в аутентификации а в неверном подходе к использованию имён учётных записей и групп пользователей в правилах трафика Честно говоря не особо понял, что он неверно делал с правилами трафика. Он создавал правило типа доменный юзер\группа-ресурс-служба\протокол-разрешить. Что не так?Про то, что свисток - УГ, если он перегревается и вырубается, это и так ясно. Просто придрался к словам))). А вот сможет ли он поменять его на что-то более адекватное - непонятно.

Про AD согласен, пример неудачный. Тут скорее с более старых версий накопилось, субъективно сужу.

И да, по поводу первого вопроса. Можно увидеть скрины правил трафика и фильтра? У меня пара боевых серверов(обновлял конечно же на тестовом) и все себя одинаково ведут. Вот лог [more=фильтра][15/Nov/2013 15:07:21] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:48, 83.149.44.193:27492 -> kerio:4090, flags:[ SYN ], seq:1873466715/4294967295 ack:0, win:64380, tcplen:0 [15/Nov/2013 15:07:21] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:48, kerio:4090 -> 83.149.44.193:27492, flags:[ SYN ACK ], seq:4283570500/4294967295 ack:1873466716, win:14600, tcplen:0 [15/Nov/2013 15:07:21] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:40, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK ], seq:1873466716/0 ack:4283570501, win:64380, tcplen:0 [15/Nov/2013 15:07:21] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:133, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK PSH ], seq:1873466716/0 ack:4283570501, win:64380, tcplen:93 [15/Nov/2013 15:07:21] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:40, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK ], seq:4283570501/0 ack:1873466809, win:14600, tcplen:0 [15/Nov/2013 15:07:21] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:1009, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK PSH ], seq:4283570501/0 ack:1873466809, win:14600, tcplen:969 [15/Nov/2013 15:07:22] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:394, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK PSH ], seq:1873466809/93 ack:4283571470, win:63411, tcplen:354 [15/Nov/2013 15:07:22] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:40, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK ], seq:4283571470/969 ack:1873467163, win:15544, tcplen:0 [15/Nov/2013 15:07:22] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:290, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK PSH ], seq:4283571470/969 ack:1873467163, win:15544, tcplen:250 [15/Nov/2013 15:07:22] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:40, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK ], seq:1873467163/447 ack:4283571720, win:63161, tcplen:0 [15/Nov/2013 15:07:23] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:93, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK PSH ], seq:1873467163/447 ack:4283571720, win:63161, tcplen:53 [15/Nov/2013 15:07:23] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:40, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK ], seq:4283571720/1219 ack:1873467216, win:15544, tcplen:0 [15/Nov/2013 15:07:23] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:93, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK PSH ], seq:4283571720/1219 ack:1873467216, win:15544, tcplen:53 [15/Nov/2013 15:07:23] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:125, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK PSH ], seq:1873467216/500 ack:4283571773, win:63108, tcplen:85 [15/Nov/2013 15:07:23] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:40, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK ], seq:4283571773/1272 ack:1873467301, win:15544, tcplen:0 [15/Nov/2013 15:07:24] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:93, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK PSH ], seq:4283571773/1272 ack:1873467301, win:15544, tcplen:53 [15/Nov/2013 15:07:24] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:109, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK PSH ], seq:1873467301/585 ack:4283571826, win:63055, tcplen:69 [15/Nov/2013 15:07:24] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:40, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK ], seq:4283571826/1325 ack:1873467370, win:15544, tcplen:0 [15/Nov/2013 15:07:24] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:93, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK PSH ], seq:4283571826/1325 ack:1873467370, win:15544, tcplen:53 [15/Nov/2013 15:07:24] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:253, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK PSH ], seq:1873467370/654 ack:4283571879, win:63002, tcplen:213 [15/Nov/2013 15:07:24] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:40, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK ], seq:4283571879/1378 ack:1873467583, win:16616, tcplen:0 [15/Nov/2013 15:07:25] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:509, kerio:4090 -> 83.149.44.193:27492, flags:[ ACK PSH ], seq:4283571879/1378 ack:1873467583, win:16616, tcplen:469 [15/Nov/2013 15:07:25] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:40, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK ], seq:1873467583/867 ack:4283572348, win:64380, tcplen:0 [15/Nov/2013 15:07:27] PERMIT "Service Kerio VPN" packet from inter, proto:UDP, len:161, 83.149.44.193:10594 -> kerio:4090, udplen:133 [15/Nov/2013 15:07:27] DROP [Rule] 'БЛОК ВСЕ' [Connection] Kerio VPN 83.149.44.193:10594 -> kerio (kerio):4090 [Content] [15/Nov/2013 15:07:30] PERMIT "Service Kerio VPN" packet from inter, proto:UDP, len:33, 83.149.44.193:10594 -> kerio:4090, udplen:5 [15/Nov/2013 15:07:35] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:40, kerio:4090 -> 83.149.44.193:27492, flags:[ FIN ACK ], seq:4283572348/1847 ack:1873467583, win:16616, tcplen:0 [15/Nov/2013 15:07:35] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:40, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK ], seq:1873467583/867 ack:4283572349, win:64380, tcplen:0 [15/Nov/2013 15:07:37] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:93, 83.149.44.193:27492 -> kerio:4090, flags:[ ACK PSH ], seq:1873467583/867 ack:4283572349, win:64380, tcplen:53 [15/Nov/2013 15:07:37] PERMIT "Service Kerio VPN" packet from inter, proto:TCP, len:40, 83.149.44.193:27492 -> kerio:4090, flags:[ FIN ACK ], seq:1873467636/920 ack:4283572349, win:64380, tcplen:0 [15/Nov/2013 15:07:37] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:40, kerio:4090 -> 83.149.44.193:27492, flags:[ RST ], seq:4283572349/1848 ack:0, win:0, tcplen:0 [15/Nov/2013 15:07:43] PERMIT "Service Kerio VPN" packet to inter, proto:TCP, len:40, kerio:4090 -> 83.149.44.193:27492, flags:[ RST ], seq:4283572349/1848 ack:0, win:0, tcplen:0 [/more] После дропа vpn рвется.

ru-board.club

Как в Kerio Control 8 запретить p2p трафик

Добрый день уважаемые читатели и гости блога pyatilistnik.org, в любой организации всегда находятся люди, кто не хочет работать и кто использует корпоративные ресурсы не по назначению, приведу простой пример у вас есть небольшой офис, скажем так сотрудников 50 и интернет канал с пропускной способностью 20 мегабит и месячным лимитом трафика в 50 гб, для обычного использования интернета и построения бизнес работы офису этого хватает, но бывают такие люди, кто может захотеть скачать себе фильм на вечер или новый альбом музыки, и чаще всего они используют для этого террент трекеры, давайте я покажу как в Kerio Control 8, можно запретить p2p трафик и поставить ежедневный лимит для сотрудника по трафику.

Блокируем p2p трафик в Kerio Control 8

И так у вас есть построенная локальная сеть в которой появился злостный качальщик, думаю вы его выявите сразу из логов статистики, отфильтруете по столбцам. По мимо выговора, который последует со стороны руководства, вы как системный администратор должны предотвратить дальнейшие попытки скачать контент через p2p трафик.

У вас два варианта:

- Включить полную блокировку p2p трафика

- Установить дневной лимит на каждого пользователя

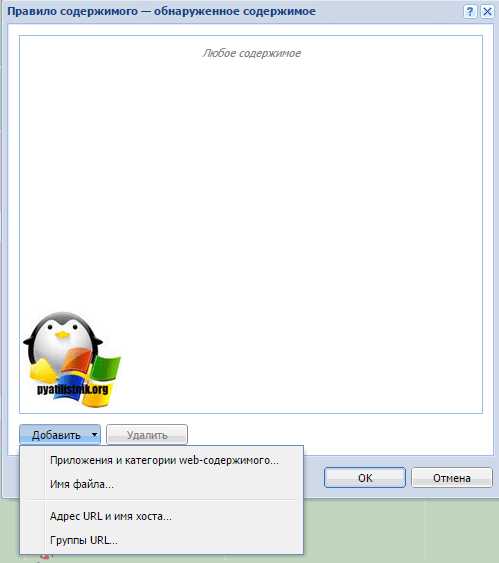

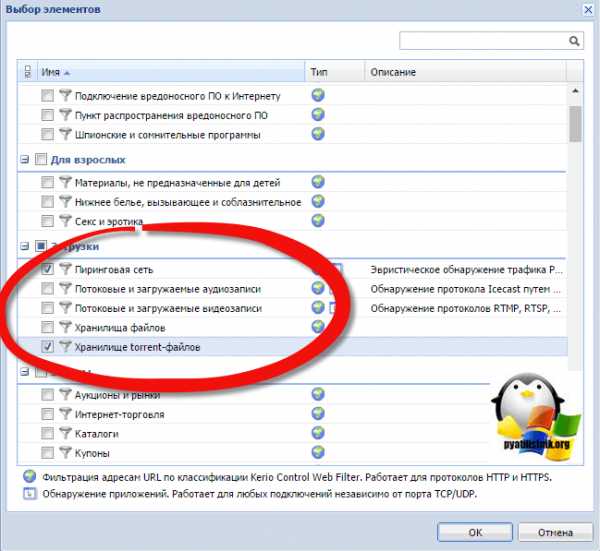

Начнем с блокировки пирингового трафика, переходим в фильтр содержимого и создаем новое правило. Нажимаем добавить и выбираем "Приложения и категории web-содержимого"

Находите раздел загрузки и отмечаете галкой пиринговая сеть.

В действии правила ставите удалить.

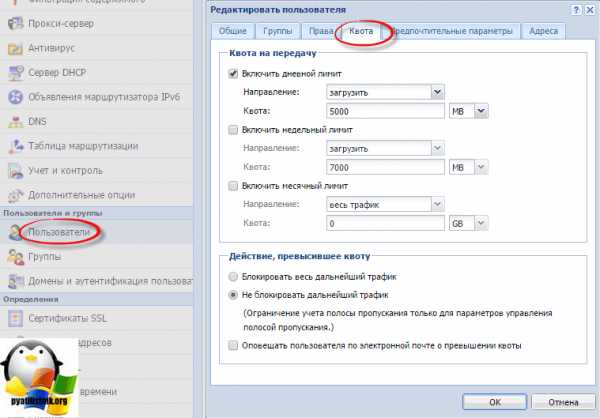

По идее для полной блокировки p2p трафика, достаточно созданного правила, но я вам еще советую выставлять квоты пользователям, если у вас есть лимит у интернета, чтобы приучить их использовать его исключительно по рабочим вопросам. Для этого перейдите на вкладку пользователи и в свойствах любого на вкладке "Квота" укажите дневной лимит в мегабайтах.

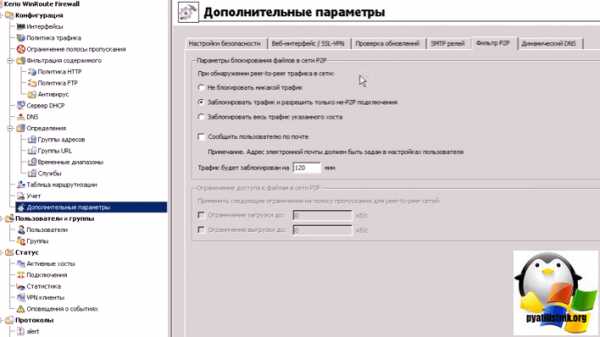

Блокируем p2p трафик в Kerio Control 7 и ниже

В Kerio Control 7 и ниже для блокировки p2p трафика есть отдельная вкладка Дополнительные параметры > Фильтр P2P, выставьте там заблокировать трафик и разрешить только не P2P подключения.

pyatilistnik.org

Как запретить определенный сайт в Kerio Winroute Firewall » Познавательный блог

Как запретить определенный сайт в Kerio Winroute Firewall. Как заблокировать сайты в Kerio.

В мега крутой программе Kerio Winroute Firewall есть очень полезный инструмент под названием HTTP Policy. Он позволяет блокировать и запрещать доступ пользователей к определённым ресурсам сети интернет. Будь то порнуха, реклама, назойливые всплывающие окна или одноклассники. Цели и задачи могут быть совершенно разные.

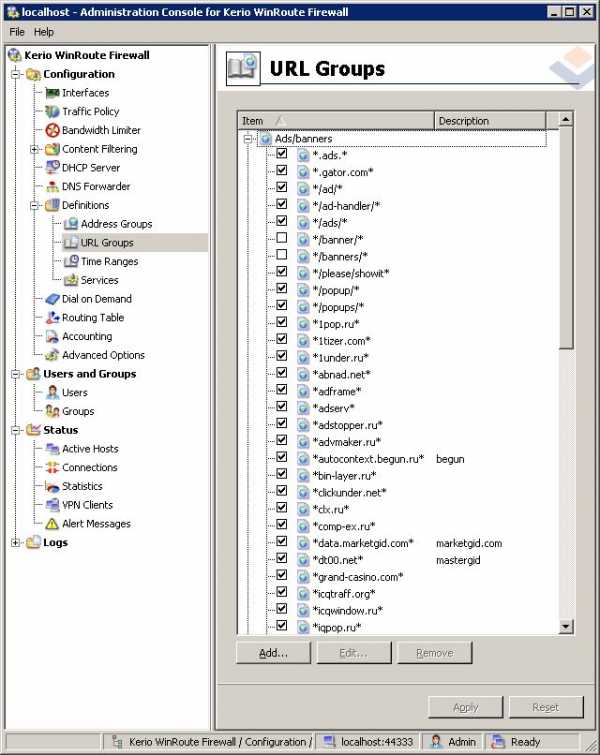

Для начала работы HTTP Policy необходимо сконфигурировать списки URL Groups. Я создал две группы, одна группа, Ads/banners и Stuff. В одной банеры, реклама и порно, а в другой одноклассники и онлайн казино и т.п.

После забивания списка сайтов начнём конфигурировать правила.

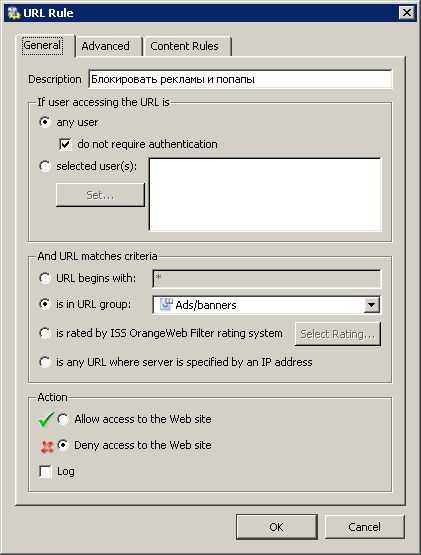

Заходим в "Content Filtering -> HTTP Policy -> Вкладка URL Rules". создаём правило. Во вкладке "Aсtion" должно быть "Drop".

Указывем ему имя, прочие настройки. делаем его единым для всех юзеров. Привязываем к группе URL — "Ads/banners". И ставим галочку "Deny access to the Web site".

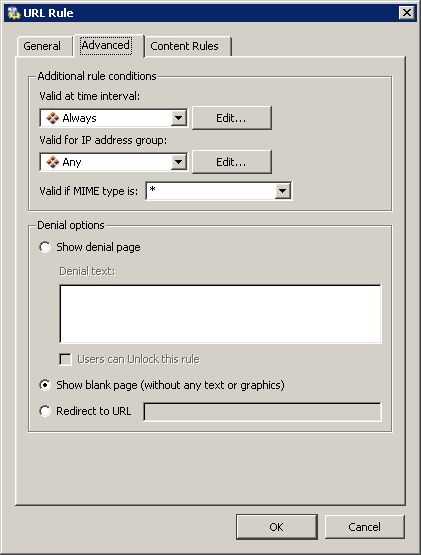

Во вкладке Advanced можно также выбрать, что будет видеть пользователь вместо сайта находящегося в фильтрах. Можно переадресовывать его на страницу или выдавать сообщение.

Вот и всё.

www.makak.ru

Kerio Control (ex Kerio WinRoute Firewall) | В помощь системному администратору

Доброго времени суток, господа!Имеется небольшая сеть (~40 компьютеров), работают без домена. Интернет раздается частично через NAT, частично через прокси. Шлюзом является компьютер (WinXP SP3) с установленным Kerio Control (7.3.2 build 4445). На этом компьютере (шлюз интернета) стоит две сетевые карты: "LAN" - смотрит в локальную сеть; по "WAN" через PPPoE инкапсулируется подключение к интернет - "ADSL". На шлюзе включена ретрансляция DNS и запущен сервер DHCP.

На протяжении полугода все работало прекрасно. Примерно с 22/12/2012 начались проблемы - каким-то образом "плохо" работает DNS - и на клиентах, и на сервере. Т.е. нестабильно разыменовываются символьные имена в IPшники (по IPшникам сайты открываются стабильно). Нестабильность в том, что время получения IP адреса по символическому имени может занимать от ~1й до ~10-15 секунд, иногда истекает время ожидания, и получаем "DNS Lookup Failed". После того, как один раз сайт уже открылся, видимо, он попадает в кэш, и в следующий раз открывается уже быстрее.

На DNS, предоставленный провайдером не грешу - как я говорил, такие проблемы и на клиентах, и на самом сервере. Так вот, когда служба "winroute" остановлена, все работает на отлично - на сервере странички открываются очень хорошо и даже быстро. Как только запускаем службу - опять странички загружаются еле-еле (при отключенных клиентах).

На клиентах, работающих через NAT временно заткнул проблему тем, что указал внешние DNS-серверы (тот, который выдает провайдер+ гугловский DNS 8.8.8.8). Вроде после такой манипуляции клиенты, работающие по NAT перестали жаловаться. Работающие через прокси очень жалуются - постоянно получают сообщение "DNS Lookup Failed". Причем эта проблема не постоянная - одно время более-менее открываются странички, а через час - совсем ни один сайт не открывается.

Что именно привело к таким проблемам - не ясно. В конфигурации ничего не менялось.

Привожу вывод [more=ipconfig /all]

Код: Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : deni Основной DNS-суффикс . . . . . . : Тип узла. . . . . . . . . . . . . : неизвестный IP-маршрутизация включена . . . . : да WINS-прокси включен . . . . . . . : нет

WAN - Ethernet адаптер:

DNS-суффикс этого подключения . . : Описание . . . . . . . . . . . . : Realtek RTL8139 Family PCI Fast Ethernet NIC Физический адрес. . . . . . . . . : 00-13-D4-19-4E-91 Dhcp включен. . . . . . . . . . . : нет IP-адрес . . . . . . . . . . . . : 192.168.10.2 Маска подсети . . . . . . . . . . : 255.255.255.0 Основной шлюз . . . . . . . . . . :

VPN - Ethernet адаптер:

DNS-суффикс этого подключения . . : Описание . . . . . . . . . . . . : Kerio Virtual Network Adapter Физический адрес. . . . . . . . . : 44-45-53-54-4F-53 Dhcp включен. . . . . . . . . . . : да Автонастройка включена . . . . . : да IP-адрес . . . . . . . . . . . . : 10.189.245.1 Маска подсети . . . . . . . . . . : 255.255.255.0 Основной шлюз . . . . . . . . . . : DHCP-сервер . . . . . . . . . . . : 10.189.245.2 NetBIOS через TCP/IP. . . . . . . : отключен Аренда получена . . . . . . . . . : 24 декабря 2012 г. 16:37:18 Аренда истекает . . . . . . . . . : 25 декабря 2012 г. 16:37:18

LAN - Ethernet адаптер:

DNS-суффикс этого подключения . . : Описание . . . . . . . . . . . . : Realtek RTL8169/8110 Family Gigabit Ethernet NIC Физический адрес. . . . . . . . . : 00-E0-4C-FF-05-86 Dhcp включен. . . . . . . . . . . : нет IP-адрес . . . . . . . . . . . . : 192.168.0.15 Маска подсети . . . . . . . . . . : 255.255.255.0 Основной шлюз . . . . . . . . . . : DNS-серверы . . . . . . . . . . . : 192.168.0.15

ADSL - PPP адаптер:

DNS-суффикс этого подключения . . : Описание . . . . . . . . . . . . : WAN (PPP/SLIP) Interface Физический адрес. . . . . . . . . : 00-53-45-00-00-00 Dhcp включен. . . . . . . . . . . : нет IP-адрес . . . . . . . . . . . . : 95.59.184.71 Маска подсети . . . . . . . . . . : 255.255.255.255 Основной шлюз . . . . . . . . . . : 95.59.184.71 DNS-серверы . . . . . . . . . . . : 192.168.0.15 212.154.163.162 NetBIOS через TCP/IP. . . . . . . : отключен

ru-board.club