Как найти и удалить вирус на компьютери вручную. Найти вирусы и удалить

Вирус майнер, как найти и удалить

Страсть к лёгкому нечестному заработку – неизменная часть человеческой натуры. Так что методы такого заработка будут придумываться до тех пор, пока существует само человечество. В век информационных технологий наиболее популярным методом подобного вида обогащения является создание компьютерных вирусов, на которых их создатели зарабатывают немалые деньги. С каждым годом вирусы развиваются, становятся более изощрёнными, и их всё труднее обнаружить. Один из ярчайших примеров такого «умного» вируса – это вирус-майнер.

Вирус майнер, как найти и удалить?

Что такое вирус-майнер

Прежде чем ответить на этот вопрос, нужно немного углубиться в теорию и сложные термины. Майнинг – это добыча криптовалюты. Криптовалюта – это цифровая валюта, которая базируется на криптографических методах (то есть на методах обеспечения конфиденциальности и целостности данных).

Криптовалюты стали популярны по двум причинам:

- во-первых, транзакции с участием криптовалют анонимны;

- во-вторых, их курс нестабилен и постоянно «скачет», что даёт хорошую почву для трейдинга (заработке на изменениях курса валют).

Информация о том, что представляет собой вирус-майнер и почему он связан с торговлей криптовалют в сети Интернет

Добыча криптовалюты представляет собой огромное множество сложных расчётов. Для выполнения этих расчётов используются вычислительные мощности компьютеров. Многие майнеры (люди, занимающиеся майнингом) тратят огромные деньги на покупку техники, обеспечивающей выполнение нужных расчётов. Но создатели вирусов-майнеров пошли ещё дальше – они не хотят проводить крупные инвестиции, они хотят использовать вычислительные мощности вашего компьютера в целях личного обогащения. Именно в этом и заключается суть работы данного типа вирусов.

Чем он опасен

Вирус вирусу рознь. Одни вирусы относительно безобидные (например, какой-нибудь браузер Амиго, устанавливающийся наперекор вашему желанию), а другие такие, которые иначе как откровенным вымогательством и угрозой не назовёшь (например, винлокеры, которые блокируют ваш компьютер и требуют перечислить деньги на определённый кошелёк для разблокировки). Майнер на первый взгляд кажется безобидным вирусом. Якобы кто-то зарабатывает на вас, но сами вы от этого ничего не теряете. Но это не совсем так.

Наличие вируса-майнера на ПК приводит к большой нагрузке его компонентов, нагрузка к перегреву, а перегрев может повредить комплектующие компьютера

Как было упомянуто выше, майнинг работает за счёт огромного множества расчётов. Чтобы проводить эти расчёты, компьютер нагружает свои аппаратные компоненты (процессор, оперативную память, но главным образом видеокарту, потому что именно в ней происходят все вычисления и именно её мощности интересуют злоумышленника). Чем сильнее эти компоненты загружены, тем больше они нагреваются. Чрезмерная нагрузка приводит к перегреву, а перегрев – к неисправности компонентов. В лучшем же случае наличие вируса-майнера отрицательно скажется на производительности компьютера, например, снизит FPS в играх (количестве кадров в секунду). Если вы заядлый геймер, то уже только это должно побудить в вас стремление поскорее от этого вируса избавиться.

Виды вирусов-майнеров

Вирусы-майнеры можно разделить на две категории: исполняемые файлы и браузерные скрипты. Многие люди и по сей день спокойно пользуются компьютером и даже не подозревают, что он в это время зарабатывает деньги кому-то другому.

Вирус-майнер имеет две категории: исполняемые файлы и браузерные скрипты

Рассмотрим подробнее каждую из категорий вирусов, а также разберём способы их обнаружения и удаления.

Вирус-майнер в виде исполняемого файла XMRig CPU Miner

Большинство вирусов являются исполняемыми файлами с расширением .exe, и вирус-майнер – не исключение. Такие вирусы могут проникать к вам в компьютер разными методами, но наиболее частый метод – это дополнительные модули при скачивании файлов, которые устанавливаются вместе с ними. Ниже мы разберём способы их обнаружения и удаления.

Вирус майнер в виде исполняемого файла XMRig CPU Miner

Как обнаружить

Вирус-майнер в виде исполняемого .exe-файла называется XMRig CPU Miner. Не стоит путать его с программой, у которой такое же название. В отличие от программы, которая вполне полезна, вирус потребляет куда больше ресурсов компьютера, и работает не на вас, а на кого-то другого. Но проблем с путаницей не возникнет – здесь всё просто. Если на вашем компьютере установлена эта программа, значит, вы сами добровольно её установили и знали, зачем она нужна и какие функции выполняет. Ведь в отличие от вируса-соименника она не стремится проникнуть в файловую систему вашего компьютера путём обмана и любыми способами усложнить процесс своего обнаружения и удаления.

Для обнаружения данного вируса необходимо периодически проводить мониторинг производительности компьютера. То есть делать следующие вещи:

- следить за процессами и их нагрузкой на компоненты. Для выполнения этой функции существует диспетчер задач. Открывается он с помощью нажатия комбинации клавиш «Ctrl+Alt+Delete» или «Ctrl+Shift+Esc»;

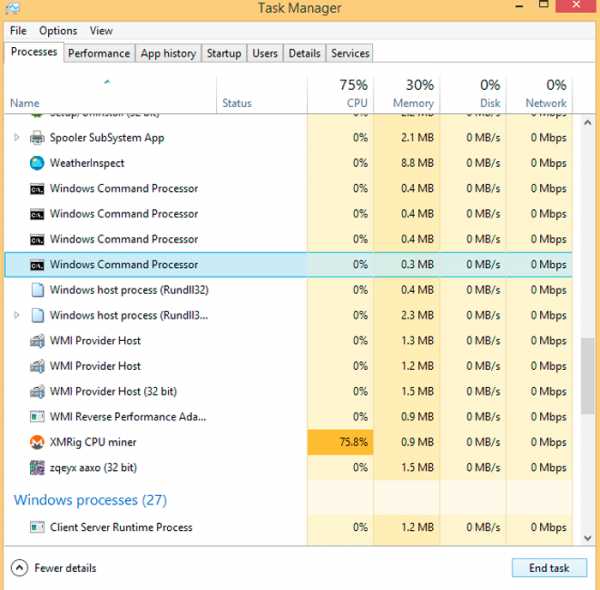

В «Диспетчере задач», контролируем работу процессов в соответствующей вкладке

- следить за температурой компонентов. С этой задачей справляются такие программы как AIDA64, CPU-Z, Open Hardware Monitor, MSI Afterburner и другие ПО с аналогичным функционалом.

Интерфейс программы AIDA64, с помощью которой возможно проконтролировать температуру компонентов компьютера

Такой мониторинг желательно проводить регулярно, чтобы отслеживать состояние компьютера. Если в «Диспетчере задач» вы видите, что нагрузка на компоненты слишком велика, хотя никакие требовательные игры или программы у вас не запущены, то следует задуматься о наличии у вас вредоносных файлов.

То же самое касается и проверки температуры – если она слишком высокая, то, возможно, аппаратные компоненты перегреваются из-за наличия вируса (при условии, что вы хотя бы два раза в год чистите компьютер от пыли и проводите замену термопасты).

Если компьютер перегружен и перегревается, то пришло время проверить процессы, так как именно в них должен отображаться вирус XMRig CPU Miner. Для этого проделайте следующие шаги:

- Запустите «Диспетчер задач» с помощью кнопок «Ctrl+Alt+Delete» или «Ctrl+Shift+Esc».

Нажимаем одновременно сочетание кнопок «Ctrl+Alt+Delete» или «Ctrl+Shift+Esc», чтобы вызвать «Диспетчер задач»

На заметку! Желательно заиметь себе привычку постоянно держать «Диспетчер задач» в запущенном и свёрнутом состоянии. Он поможет вам в один клик узнать много полезной информации о текущем состоянии компьютера, при том сам потребляет крайне мало ресурсов. - Перейдите во вкладку «Процессы».

Переходим во вкладку «Процессы»

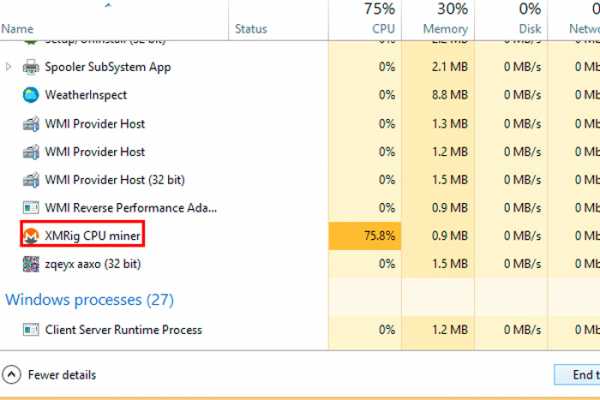

- Если в процессах оказался XMRig CPU Miner, значит, ваши подозрения относительно вируса-майнера подтвердились.

Просматриваем процессы, наличие процесса «XMRig CPU miner» с высоким процентом означает, что на устройстве есть вирус майнер

Как удалить

Вирус XMRig CPU Miner после проникновения в компьютер укрепляется в нём довольно плотно. Он пускает свои корни вглубь операционной системы, что делает его удаление задачей не из лёгких. Удаление этого вируса требует последовательного и комплексного подхода.

В первую очередь нужно просканировать компьютер с помощью антивируса. Для этого подойдут следующие программы:

- Kaspersky;

- Avast;

- DrWeb;

- AdwCleaner.

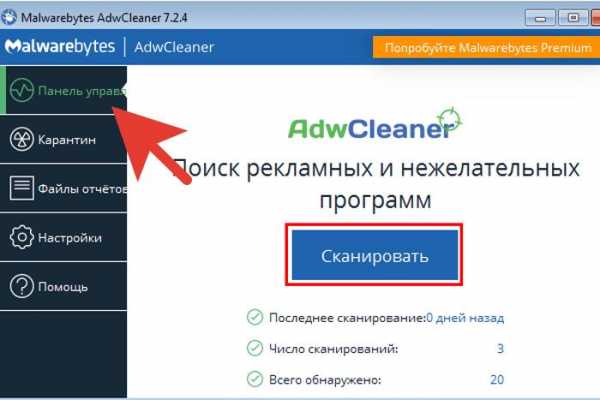

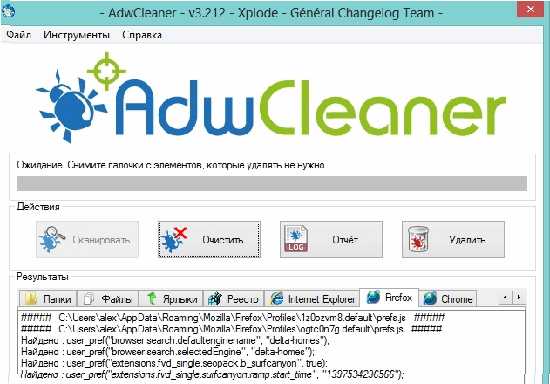

Рассмотрим процесс сканирования удаления на примере программы AdwCleaner. Среди её преимуществ можно выделить высокую скорость сканирования и удаления обнаруженных угроз. Итак, если вы хотите удалить вирусы с помощью этой программы, то следуйте дальнейшей пошаговой инструкции:

- Скачайте AdwCleaner. Сделать это можно по следующей ссылке: https://toolslib.net/downloads/viewdownload/1-adwcleaner/.

Переходим по ссылке на сайт

- Кликните по кнопке «Download» и дождитесь загрузки файла.

Кликаем по кнопке «Download»

- Запустите файл «adwcleaner_7.2.4.0.exe». 7.2.4.0 – это последняя версия программы на текущий момент.

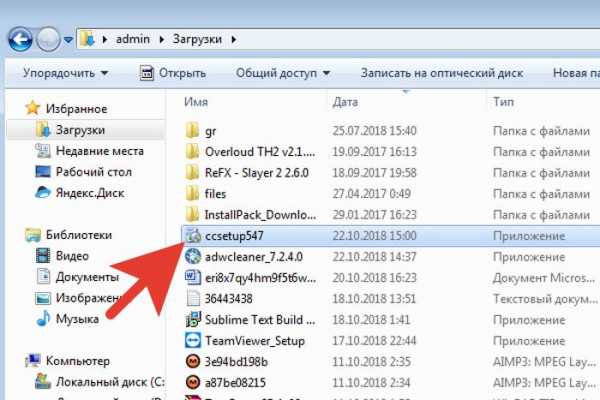

В папке «Загрузки» запускаем файл «adwcleaner_7.2.4.0.exe»

Справка! Если во время прочтения вами статьи вышла новая версия, то она будет указана на странице загрузки, которая приведена выше. Номер версии также будет указан в имени файла. После скачивания файл переместится в папку «Загрузки» на вашем компьютере. Чтобы зайти в эту папку, перейдите в следующую директорию: «C:»/«Пользователи»/«Имя вашего компьютера»/«Загрузки».

- Откройте вкладку слева «Панель управления» и нажмите «Сканировать».

Открываем вкладку слева «Панель управления», нажимаем «Сканировать»

- Дождитесь результатов сканирования. AdwCleaner славится своей высокой скоростью, а значит, окончания процесса сканирования придётся ждать недолго.

Процесс сканирования компьютера на наличие вредоносных программ и вирусов

- После того, как программа покажет вам результаты сканирования и выявленные вредоносные файлы, нажмите на кнопку «Очистить и восстановить».

Нажимаем на кнопку «Очистить и восстановить»

Важно! После нажатия на данную кнопку AdwCleaner предупредит вас, что будет произведена перезагрузка компьютера, поэтому вам следует сохранить текущую работу (например, сохранить документ в Ворде, картинку в Фотошопе, музыкальный файл в FL Studio или просто сохраниться в игре). «Сохранитесь» везде, где только можно, затем подтвердите перезагрузку.

После того, как вы просканировали и «почистили» ваш компьютер, то же самое нужно сделать с реестром. Для данной процедуры прекрасно подойдёт программа CCleaner. Она не только проверяет реестр на наличие проблем и несоответствий, но и широко используется для оптимизации работы компьютера за счёт освобождения места на системном диске C.

Итак, для очистки реестра проделайте следующие шаги:

- Скачайте CCleaner с официального сайта http://ccleaner.org.ua/download/. На странице загрузки выберите версию вашей ОС и нажмите на название программы. После нажатия загрузка начнётся автоматически.

Выбираем версию ОС, нажимаем на название программы

- Запустите файл «ccsetup547.exe». 5.47 – это последняя версия на данный момент. Файл будет храниться в папке «Загрузки» (системный адрес этой папки указан выше).

Запускаем файл «ccsetup547.exe» из папки «Загрузки»

- После запуска нажмите на «Установить», чтобы начать установку программы.

- Дождитесь окончания установки. Программа сама по себе не требовательная, так что и устанавливаться она будет считанные секунды. После установки вы сможете сразу же запустить её, нажав на кнопку «Запустить CCleaner». Так и сделайте.

Нажимаем на кнопку «Запустить CCleaner»

- Перейдите во вкладку «Реестр» и поставьте галочки напротив каждого параметра («Шрифты» можете не трогать). Затем нажмите на «Поиск проблем» и дождитесь, когда программа проведёт сканирование реестра. В большинстве случаев этот процесс занимает меньше минуты.

Переходим во вкладку «Реестр», нажимаем на «Поиск проблем»

- По окончании сканирования нажмите на «Исправить выбранное». Вам будет предложено сохранить резервные копии изменений. Делать это или нет – решайте сами, но на процесс очистки реестра это никак не повлияет.

Нажимаем на «Исправить выбранное»

- Нажмите на кнопку «Исправить отмеченные», чтобы исправить сразу все найденные ошибки, а не перебирать их по одной. После исправления можете закрыть программу.

Нажимаем на кнопку «Исправить отмеченные»

Если вы поочерёдно выполнили два вышеописанных способа, но вирус-майнер всё ещё паразитирует на вашем компьютере, то вам придётся удалять его вручную с помощью Редактора реестра. Для этого делайте следующее:

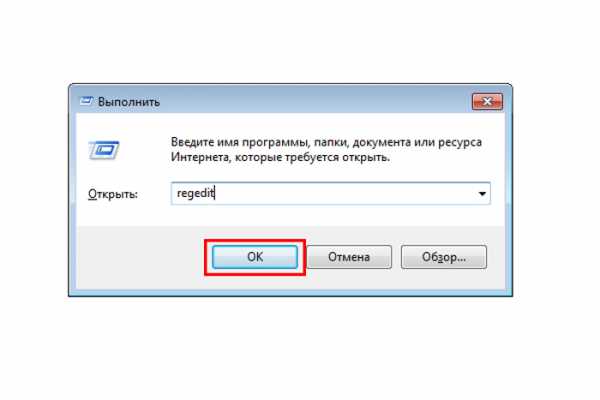

- Запустите меню «Выполнить». Сделать это можно при помощи одновременного нажатия клавиш «Win+R».

Одновременным нажатием клавиш «Win+R», вызываем консоль «Выполнить»

- В поле ввода наберите текст «regedit» и нажмите «ОК».

В поле ввода набираем текст «regedit», нажимаем «ОК»

- Нажмите на комбинацию кнопок «Ctrl+F», чтобы запустить поиск в реестре или выберите соответствующую функцию во вкладке «Правка».

Для вызова окна поиска нажимаем на комбинацию кнопок «Ctrl+F» или переходим в пункт «Правка»

- В поиске введите «xmrig» (регистр букв не важен), нажмите «Найти далее».

В поиске вводим «xmrig», нажимаем «Найти далее»

- Удалите все параметры реестра, в которых присутствует такое название. Делается это с помощью нажатия правой клавиши мыши на параметре, затем левой на «Удалить».

Нажимаем правой клавиши мыши на параметре с названием «xmrig», затем левой на «Удалить»

- Перезагрузите компьютер.

И запомните! Всегда смотрите, какие галочки ставите во время установки файлов, особенно если они скачаны с сомнительного ресурса!

Видео — Вирус майнер, как найти и удалить?

Браузерный майнер

Вирус-майнер в виде исполняемого файла было несложно обнаружить – сложности могли возникнуть в процессе его удаления. Но в случае с «онлайновым» майнером всё наоборот. Более того, удалить его не просто сложно – это сделать невозможно. А чтобы его обнаружить, нужно иметь хотя бы поверхностные знания в веб-программировании (в частности знать структуру HTML-страницы). Но обо всём по порядку.

Как обнаружить

Есть такой популярный язык программирования как JavaScript. Его возможности довольно широкие, но чаще всего он используется для улучшения внешнего вида страниц сайтов. Практически на всех сайтах установлено несколько скриптов, а если ваш браузер не поддерживает JavaScript, то вы даже не сможете зайти с него в ВК.

Вирус майнер в браузерах прячется в виде скрипта и его возможно обнаружить только через исходный код страницы

Но некоторые умельцы использовали возможности языка для того, чтобы создать онлайн-майнер. Он работает следующим образом – пока вы сидите на странице, скрипт через браузер использует ресурсы вашего компьютера для майнинга криптовалюты. Такие скрипты в основном используются на сайтах, которые предназначены для длительного просмотра.

К ним можно отнести:

- сайты с онлайн-книгами. Пока вы пополняете свой интеллектуальный багаж, злоумышленник с вашей помощью пополняет свой кошелёк;

- сайты с фильмами и сериалами. Просмотр фильмов занимает длительное время, и это на руку злоумышленнику;

- сайты для взрослых. Комментарии излишни.

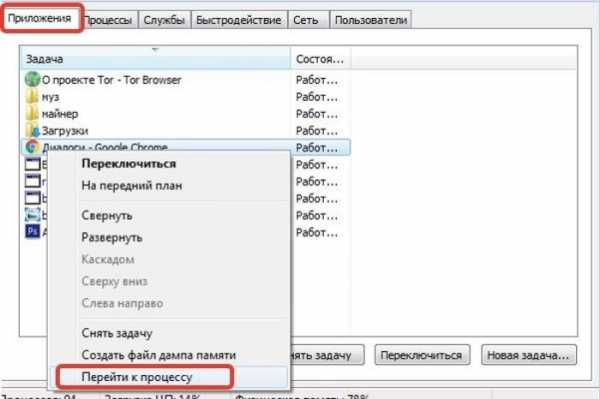

Чтобы обнаружить онлайн-майнер, требуется постоянно мониторить «Диспетчер задач», в частности процесс браузера. Для этого проделайте следующие шаги:

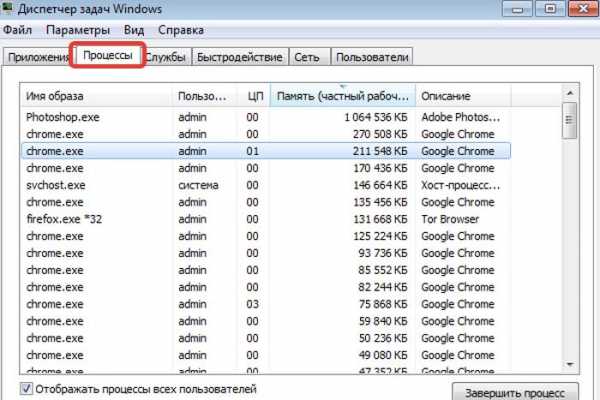

- Запустите «Диспетчер задач». Как его открыть описано в предыдущих частях статьи.

Нажимаем одновременно сочетание кнопок «Ctrl+Alt+Delete» или «Ctrl+Shift+Esc», чтобы вызвать «Диспетчер задач»

- Во вкладке «Приложения» найдите ваш браузер, затем правым щелчком мышки кликните на него и нажмите на «Перейти к процессу».

Во вкладке «Приложения» находим браузер, правым щелчком мышки кликаем на него и нажимаем на «Перейти к процессу»

- Посмотрите, как влияет процесс на нагрузку ЦП и оперативной памяти. Если нагрузка слишком велика, значит, вполне вероятно, на одной из вкладок вашего браузера запущен скрипт с майнером.

Смотрим данные процесса, которые влияют на нагрузку ЦП и оперативной памяти

В подавляющем большинстве случаев для этих целей используется скрипт coinhive, другие почти никогда не используются. Он выглядит так: <script src=»https://coinhive.com/lib/coinhive.min.js»></script>. Этот скрипт служит для майнинга криптовалюты Monero. Чтобы его обнаружить, необходимо проверить исходный код HTML-страницы на наличие этого скрипта. Чтобы сделать это, следуйте дальнейшей пошаговой инструкции (описанный далее процесс нужно будет повторить во всех открытых вкладках в браузере на время обнаружения чрезмерного потребления оным ресурсов):

- Нажмите на комбинацию клавиш «Ctrl+U», находясь на странице сайта, чтобы перейти к просмотру исходного кода.

Нажимаем сочетание клавиш «Ctrl+U», находясь на странице сайта

Исходный код страницы сайта

- Нажмите на «F3», чтобы запустить поиск.

- В поиске введите «coinhive». Если среди результатов будет такой код, который упомянут выше, значит, эта страница содержит скрипт с майнером.

В поиске вводим «coinhive», наличие совпадений кода, означает, что эта страница содержит скрипт с майнером

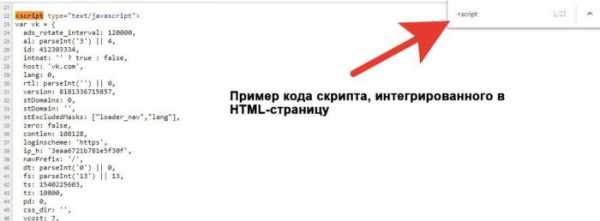

Более «продвинутый» способ

Описанный ниже способ подойдёт для тех, кто знаком с языком программирования JavaScript, так как он требует умения анализировать код.

Некоторые особо хитрые любители лёгкого заработка могут попытаться скрыть наличие на сайте этого скрипта. Например, интегрировать его код непосредственно в HTML-документ без указания адреса первоисточника. А если они очень хитрые, то могут ещё и поменять в коде имена некоторых переменных, функций и объектов. Конечно, мало кто будет так заморачиваться, но минимальная вероятность – не нулевая. Чтобы избежать такой уловки, делайте всё, как в инструкции выше, но только вводите в поле ввода поиска «<script» (именно так – угловую скобку закрывать не нужно).

В поле ввода поиска вводим «<script»

Такой поиск поможет вам найти все скрипты на странице вне зависимости от типа их интеграции. Со скриптом майнера вы можете ознакомиться по следующей ссылке: https://coinhive.com/lib/coinhive.min.js.

Скрипты вируса-майнера

Если вы разбираетесь в JavaScript, то ознакомление с оригинальным исходным кодом поможет вам не только в случае необходимости узнать «врага в лицо», но и понять более глубоко, как это всё работает.

Как решить проблему онлайн-майнера

Самый оптимальный способ решения данной проблемы – это покинуть сайт, на котором он был обнаружен. Во всемирной паутине мало сайтов с оригинальным контентом – практически каждый можно заменить другим.

Если же отключить JavaScript, то он отключится для всех сайтов сразу, так как в браузерах пока что нет функции отключения скриптов для отдельных страниц. А без скриптов страницы сайтов будут выглядеть, мягко говоря, не очень. Так что на данный момент самым разумным решением будет забыть про такой сайт, если вы, конечно, не хотите отблагодарить его создателя за труды и помайнить немного для него за свой счёт.

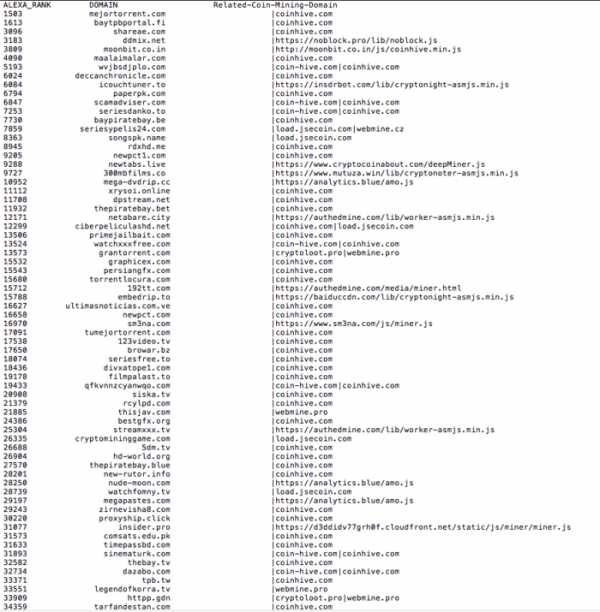

На картинке ниже приведён список сайтов, на которых присутствует наиболее высокая вероятность столкнуться с браузерным майнером. Этот список вывели исследователи из 360 Netlab. Так что остерегайтесь таких сайтов.

Список сайтов, на которых есть вероятность столкнуться с браузерным майнером

Теперь вы знаете, как нужно бороться с угрозой скрытого майнинга. Этот вид вируса будет эволюционировать, а их создатели будут придумывать всё более хитрые уловки. Единственное, что вам остаётся – это повышать свою компьютерную грамотность и изучать IT-сферу, чтобы обеспечить себе безопасность и быть на шаг впереди злоумышленника.

Видео — Скрытый майнер — вычисляем и уничтожаем

pc-consultant.ru

Как найти и удалить вирус на компьютери вручную

Эта статья предназначена для того.чтоб научить Вас находить на своем компьютере различные вирусы и самостоятельно удалять их без антивирусного продукта.Я расскажу как обнаружить и поймать у себя на компьютере Интернет-червей и шпионское ПО. Конечно есть еще много видов, но я взял самые распространенные и решил написать про то, что было у меня на практике, дабы не сказать чего лишнего. Если повезет в поиске расскажу про макро-вирусы, бэкдоры и руткиты. Итак перед тем как приступись, отмечу, в данной статье рассматриваю только операционную систему семейства NT, подключенную к интернету. У меня самого стоит Win2000 SP4, вирусы ловлю на WinXP PE. Итак перейдем к беглому, а затем и детальному анализу системы на предмет червей и шпионов. Беглым осмотром мы просто обнаружаем наличие программы и локализуем ее, детальный анализ уже идет на уровне файла и процессов. Там я расскажу о прекрасной программе PETools, впрочем всему свое время.

[Анализ системы]

Логично, что для того чтобы обнаружить и обезвредить вредоносную программу необходимо существование таковой программы. Профилактика остается профилактикой, о ней поговорим позже, однако надо первым делом определить есть ли на компьютере вообще вирусы. Для каждого типа вредоносных программ соответственно есть свои симптомы, которые иногда видны невооруженным глазом, иногда незаметны вовсе. Давайте посмотрим, какие вообще бывают симптомы заражения. Поскольку мы ведем речь о компьютере, подключенном к глобальной сети, то первым симптомом является чрезмерно быстрый расход, как правило, исходящего трафика, это обуславливается тем, что очень многие интернет-черви выполняют функции DDoS-машин или просто ботов. Как известно , при DDoS атаке величина исходящего трафика равна максимальной величине трафика за единицу времени. Конечно, на гигабитном канале это может быть и не так заметно если проводится DdoS атака шириной с диалап соединение, но как правило бросается в глаза заторможенность системы при открытии интернет ресурсов (Еще хотелось бы отметить, что речь пойдет о вирусах, которые хоть как то скрывают себя системе, ведь не надо объяснять ничего если у вас в папке Автозагрузка лежит файл kfgsklgf.exe который ловится фаерволлом и т.д.). следующее по списку, это невозможность зайти на многие сайты антивирусных компаний, сбои в работе платных программ типа CRC-error, это уже обусловлено тем, что достаточно многие коммерческие протекторы поддерживают функцию проверки четности или же целости исполняемого файла (и не только протекторы, но и сами разработчики защит), что сделано для защиты программы от взлома. Не будем говорить об эффективности данного метода против крякеров и реверсеров, однако сигнализацией к вирусному заражению это может сработать идеально. Плата начинающих вирмейкеров за не убиваемые процессы, то что при выключении или перезагрузке компьютера идет длительное завершение какого нибудь-процесса, или же вообще компьютер зависает при завершении работы. Думаю про процессы говорить не надо, а так же про папку автозагрузка, если там есть что-то непонятное или новое, то, возможно, это вирус, однако про это попозже. Частая перезагрузка компьютера, вылет из интеренета, завершение антивирусных программ, недоступность сервера обновления системы microsoft, недоступность сайтов антивирусных компаний, ошибки при обновлении антивируса, ошибки вызванные изменением структуры платных программ, сообщение windows, что исполняемые файлы повреждены, появление неизвестных файлов в корневом каталоге, это лишь краткий перечень симптомов зараженной машины. Помимо прямых вредоносных программ существует так называемое шпионской программное обеспечение, это всевозможные кейлоггеры, дамперы электронных ключей, нежелательные \»помощники\» к браузеру. Честно говоря, по методу обнаружения их можно разделить на два противоположных лагеря. Допустим кейлоггер, присоединенный динамической библиотекой к оболочке операционной системы обнаружить на лету крайне сложно, и наоборот, невесть откуда взявшийся помощник (плагин, строка поиска и т.д.) к internet Explorer\’у (как правило) бросается в глаза сразу же. Итак, я думаю, настало время оставить эту пессимистическую ноту и перейти к реалистичной практике обнаружения и деактивации вредоносного программного обеспечения.

[Обнаружение на лету]

Первым делом мы научимся обнаруживать и уничтожать интернет-черви. Про почтовые черви я рассказывать не буду, алгоритм он один для всех, однако метод распространения почтовых червей настолько банален, что если вы умудрились запустить файл из аттача, то эта статья вам не поможет все равно. Для наглядности приведу пример из жизни, как обнаружил недектируемый ни одним антивирусом (до сих пор) IRC-bot, на уязвимой машине. Принцип распространения таких червей довольно прост, через найденную уязвимость в операционной системе. Если подумать головой то можно понять, что основным способом забросить себя на уязвимую машину является вызов ftp-сервера на этой машине. По статистике уязвимостей это печально известный tftp.exe (который, кстати, я не разу не использовал и думаю, что и создан он был только для вирусописателей). Первый симптом таких червей это исходящий трафик и не только из-за DDoS атак, просто вирус, попадая на машину, начинает поиск другой уязвимой машины в сети, то есть попросту сканирует диапазоны IP-адресов. Далее все очень просто, первым делом смотрим логи в журнале событий ОС, что находится по адресу Панель управления->Администрирование->Журнал событий. Нас интересуют уведомления о запущенных службах и главное уведомления об ошибках. Уже как два года черви лезут через ошибку в DCOM сервере, поэтому любая ошибка, связанная с этим сервером уже есть повод полагать о наличие вируса в системе. Чтобы точно убедится в наличии последнего, в отчете об ошибке надо посмотреть имя и права пользователя допустившего ошибку. Если на этом месте стоит \»пользователь неопределен\» или что-то подобное то радуйтесь, вы заражены! и вам придется читать дальше. Я именно так и обнаружил своего первого вируса на специальной сборочной машине (просто компьютер подключенный к сети с win2000, безо всяких пакетов обновление, экранов и т.д. специально для сбора таких программ =)). Если действовать по логике, а не по инстинкту, то первым делом вы должны закрыть дыру в системе для последующих проникновений, а потом уже локализовывать вирусы. Как я уже говорил, такие вирусы обычно лезут через tftp.exe, поэтому (если он вам действительно не нужен! если никогда его не видели, значит, не нужен) просто удаляем его из системы. Для этого сначала удаляем его из архива

%WINDIR%\\Driver Cache\\driver.cabзатем из папок обновления ОС, если таковые имеются, после этого из %WINDIR%\\system32\\dllcache\\ и уже потом просто из%WINDIR%\\system32\\

Возможно, ОС скажет, что файлы повреждены и попросит диск с дистрибутивом, не соглашайтесь! А не то он восстановится и опять будет открыта дыра. Когда вы проделаете этот шаг можно приступать к локализации вируса. Посмотреть какие приложения используют сетевое подключение, помогает маленькая удобная программа TCPView, однако некоторые черви имеют хороший алгоритм шифрации или хуже того, прикрепляются к процессам либо маскируются под процессы. Самый распространенный процесс для маскировки — это, несомненно, служба svhost.exe, в диспетчере задач таких процессов несколько, а что самое поразительное, можно создать программу с таким же именем и тогда отличить, кто есть кто практически невозможно. Но шанс есть и зависит от внимательности. Первым делом посмотрите в диспетчере задач (а лучше в программе Process Explorer) разработчика программ. У svhost.exe это как не странно M$, конечно можно добавить подложную информацию и в код вируса, однако тут есть пара нюансов. Первый и наверное главный состоит в том, что хорошо написанный вирус не содержит не таблицы импорта, не секций данных. Поэтому ресурсов у такого файла нет, а, следовательно, записать в ресурсы создателя нельзя. Либо можно создать ресурс, однако тогда появится лишний объем файла, что крайне нежелательно вирмейкеру. Еще надо сказать про svhost.exe, это набор системных служб и каждая служба — это запущенный файл с определенными параметрами. Соответственно в Панели управления -> Администрирование -> Службы,содержатся все загружаемые службы svhost.exe, советую подсчитать количество работающих служб и процессов svhost.exe, если не сходиться , то уже все понятно (только не забудьте сравнивать количество РАБОТАЮЩИХ служб). Подробнее в приложении А.Надо так же отметить, что возможно и среди служб есть вирус, на это могу сказать одно, список служб есть и на MSDN и еще много где в сети, так что просто взять и сравнить проблемы не составит. После таких вот действий вы сможете получить имя файла, который возможно является вирусом. О том, как определять непосредственно вирус или нет, я расскажу чуть дальше, а сейчас оторвемся от рассуждений и посмотрим еще несколько моментов. Как вы, наверное, уже знаете, для нормальной работы ОС необходимо всего 5 файлов в корневом каталоге, поэтому все остальные файлы вы можете смело удалять, если конечно вы не умудряетесь ставить программы в корневой каталог. Кстати файлы для нормальной работы, вот они: ntldrboot.inipagefile.sysBootfont.binNTDETECT.COMБольше ничего быть не должно. Если есть и вы не знаете, откуда оно там появилось то переходите к главе [Детальный анализ].Приаттачивание к процессам мы так же рассмотрим в главе [детальный анализ], а сейчас поговорим про автозапуск. Естественно вирус должен как-то загружаться при старте системы, как правило. Соответственно смотрим следующие ключи реестра на предмет подозрительных программ. (А если вы уже нашли вирус, то ищите имя файла везде в реестре и удаляйте):HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon\\NotifyHKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon\\UserinitHKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon\\ShellHKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run HKLM\\SOFTWARE\\Microsoft\\Active Setup\\Installed ComponentsHKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Exp lorer\\SharedTaskSchedulerHKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\ShellSer viceObjectDelayLoadHKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Run Это все было сказано про детектирование простых червей. Конечно, вычислить хороший скрытый вирус сложно. Обнаружение этого червя и его деативация заняли у меня около 10 минут времени, конечно, я знал, где искать, это упростило задачу. Однако допустим на обнаружение хорошего бэкдора, кейлоггера, стелс-вируса, или же просто вируса, в котором используется перехват вызовов API-функций файловой системы (тогда вирус получается действительно невидимым), потокового вируса, в общем, есть еще ряд нюансов, однако таких творений действительно мало, мало настоящих вирмейкеров в наши дни. Огорчает… Постараюсь рассказать о них в следующих статьях. теперь перейдем к шпионским программам, или, как их называют буржуи SpyWare. Объяснять буду опять же на примерах шпионов, которых я ловил сам лично, чтобы мои слова не казались пустой фантазией.

Начну я свой рассказ с самых распространенных шпионов. В одном небезызвестном журнале один хороший программист правильно назвал их блохами ослика. Простейший шпион очень часто скрывается за невинным на вид тулбаром. Знайте, что если у вас, вдруг, откуда не возьмись, появилась новая кнопка или же строка поиска в браузере то считайте, что за вами следят. Уж очень отчетливо видно, если у вас вдруг изменилась стартовая страница браузера, тут уж и говорить нечего. Конечно, прошу простить меня за некоторую некорректность в терминах. Вирусы, меняющие стартовые страницы в браузере вовсе не обязательно будут шпионами, однако, как правило, это так и поэтому позвольте здесь в этой статье отнести их к шпионам. рассмотрим пример из жизни, когда я пришел на работу и увидел на одном компьютере странного вида строку поиска в браузере, на мой вопрос откуда она взялась я так ничего и не получил. пришлось разбираться самому. Как вообще может пролезть шпион в систему? Есть несколько методов, как вы уже заметили речь идет про Internet Explorer, дело в том, что самый распространенный метод проникновения вируса в систему через браузер — это именно посредством использование технологии ActiveX, саму технологию уже достаточно описали и зацикливаться я на ее рассмотрении не буду. Так же заменить стартовую страницу, к примеру, можно простым Java-скриптом, расположенным на странице, тем же javascript можно даже закачивать файлы и выполнять их на уязвимой системе. Банальный запуск программы якобы для просмотра картинок с платных сайтов известного направления в 98% случаев содержат вредоносное ПО. Для того чтобы знать, где искать скажу, что существует три наиболее распространенных способа, как шпионы располагаются и работают на машине жертвы. Первый — это реестр и ничего более, вирус может сидеть в автозагрузке, а может и вообще не присутствовать на компьютере, но цель у него одна — это заменить через реестр стартовую страницу браузера. В случае если вирус или же скрипт всего лишь однажды заменил стартовую страницу, вопросов нет, всего лишь надо очистить этот ключ в реесре, если же после очищения, через некоторое время ключ снова появляется, то вирус запущен и постоянно производит обращение к реестру. Если вы имеете опыт работы с отладчиками типа SoftIce то можете поставить точку останова на доступ к реестру (bpx RegSetValueA, bpx RegSetValueExA) и проследить, какая программа, кроме стандартных, производит обращении к реестру. Дальше по логике уже. Второй — это именно перехватчики системных событий, так назваемые хуки. Как правило, хуки используются больше в кейлоггерах, и представляют собой библиотеку, которая отслеживает и по возможности изменяет системные сообщения. Обычно есть уже сама программа и прикрепленная к ней библиотека, поэтому исследуя главный модуль программы вы ничего интересного не получите.Подробнее об этом и следующем способе смотрите ниже в главе детальный анализ.

И, наконец, третий способ это прикрепление своей библиотеки к стандартным программам ОС, таким как explorer.exe и iexplorer.exe, проще говоря написание плагинов к этим программам. Тут опять же есть пара способов, это прикрепление с помощью BHO (об самом способе прикрепления писал Gorlum, пользуясь случаем привет ему и почет) и просто внедрение своей библиотеки в исполняемый файл. разница, какой понимаю ее я в том что Browser Helper Object описано и предложено самой корпорацией M$, и используется как плагин к браузеру, а внедрение библиотек — это уже не столько плагин, сколько как самодостаточная программа, больше напоминающая файловый вирус прошлых лет.

Предоставлю вам для общего обучения ключи реестра, куда могут прописаться недоброкачественные товары, в виде тулбаров, кнопок и стартовых страниц браузера.

Стартовая страницаHKEY_CURRENT_USER\\Software\\Microsoft\\Internet Explorer\\Main параметр StartPage.HKEY_USERS\\S-1-5-21-….\\Software\\Microsoft\\Internet Explorer\\Main параметр StartPage (S-1-5-21-…. этот ключ может быть разный на разных машинах)

Регистрирование объектов типа кнопок, тулбаров и т.д.

HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\Curr entVersion\\Explorer\\Browser Helper Objects\\Вот тут регистрируется все \»помошники\» и если у вас таковых нет то ключ должен быть пуст, если не пуст, то удаляйте.

Итак, если у вас не все в порядке с этими ключами, и вы хотите разобраться дальше, то смотрим дальше.

[Ищем получше]

Поскольку к моменту написания данной статью я хотел сделать ее понятной всем, то эта глава может и показаться некоторым людям непонятной, но я старался упростить все как мог. Я не буду объяснять вас архитектуру PE-файла, хотя мы будем к ней обращатся. Подробнее есть множество мануалов в сети, а про PE-файлы хорошо было написано Iczelion\’ом. Может быть, когда ни будь, да опишу тоже.Итак, приступая к детальному анализу нам потребуются некоторые инструменты, я использую в этом случае и советую использовать PETools by NEOx и PEiD (Можно вообще обойтись одним Soft Ice\’ом, но лучше побольше инструментов да попроще, для реверсеров отмечу, что сейчас пойдет речь о просмотре таблицы импорта и упакованности файла, поэтому пропустите мимо ушей то извращение, которое вы сейчас увдите)Значит, как я уже говорил, был такой случай, что в браузере появилась непонятно откуда строка поиска и стартовая страница. Проверив реестр, я не нашел изменения статовой страницы, а так же не нашел регистрации плагинов в браузере. При детальном осмотре оказалась, что данная строка поиска (тулбар проще) появляется во всех окнах ОС. Это уже немного меняло суть дела. Я предположил, что занимаются этим два независимых друг от друга шпиона и именно методом внедрения динамической библиотеки. При этом надо различать, что если тулбар был бы только в браузере, значит, внедрился он в процесс iexplorer.exe, но у нас был он везде, следовательно, проверять надо было в explorer.exe. Я начал проерять браузер. Для этого я запустил PETools и просто посмотрел, какие библиотеки использует браузер. Мне подвернулась удача в лице нерадивого вирмейкера, на фоне системных библиотек из %SYSTEMROOT% красовалась некая smt.dll с путем, уходящем, куда то в TEMP. Перезагрузка в безопасном режиме и удаление этой библиотеки, и все в норме, шпион убит. Осталось только опять вызвать PETools, кликнуть правой кнопкой мыши на нашем процессе и произвести пересборку файла. Это самый простой случай в моей практике. Перейдем к следующему, находим и убиваем тулбар. Тем же образом я посмотрел процесс explorer.exe и ничего бросающегося в глаза, не нашел. Из этого следует два варианта, либо я не знаю наизусть всех библиотек, и тулбар затерялся среди них, либо мне не дано по знаниям его обнаружить. К счастью вышло первое. Но как же тогда отличить настоящую библиотеку от подложной. я скажу, а вы уже поймете сами. Как известно вирмейкеры гонятся за минимализацией и зашифрованостью кода. То есть не один тулбар как правило не будет лежать в открытом виде, во-первых код можно уменьшить, а значит нужно, и во-вторых если кто нибудь (чаще даже не антивирус, а конкурент) обнаружит данную библиотеку то ему незашифрованный код легче понять. Поэтому берем PEiD и производим массовое сканирование импортируемых библиотек. Библиотеки от microsoft естественно написаны на visual C++ и ничем не упакованы, поэтому если мы видим (а я как раз увидел подозрительную seUpd.dll упакованную UPX) упакованную или зашифрованную библиотеку то 99% это, то, что мы искали. Проверит она это или нет очень просто, переместите в безопасном режиме ее и посмотрите результат. Конечно, можно было бы распаковать, посмотреть дизасм листинг и подумать, что же она делает, но не бдем в то углубляться. Если вы не нашли все-таки упакованную библиотеку, то полезно редактором ресурсов типа Restorator посмотреть версии файла, как я уже говорил у всех библиотек от M$ там так и написано. Вот на таких делах прокалываются вирмейкеры. Стыдно должно быть им вообще писать такие вирусы. На последок хочу еще заметить, что библиотека *.dll не обязательно может внедрятся в процессы. В ОС Windows есть такое полезное приложение, как rundll32.exe, и я могу запускать с помощью этого процесса любую библиотеку. И при этом не обязательно в автозагрузке писать rundll32.exe myspy.dll, достаточно прописать это внутри зараженного файла. Тогда вы будете видеть только свои (зараженные файлы, которые маловероятно будут детектироваться антивирусом) и процесс rundll32.exe, и больше ничего. Как быть в таких случаях? Здесь уже придется углубляться в структуру файла и ОС, поэтому оставим это за рамками данной статьи. Насчет упакованности/зашифрованности вируса относится не только к библиотекам, но и ко всем системным файлам. На этой приятной ноте я хочу закончить главную часть статьи, написано было много, однако это только 1% всех способов обнаружения. Мой способ пускай и не лучший, но я им пользуюсь сам и довольно продуктивно (хорошо только не на своем компьютере). По возможности если получится, напишу продолжение про макро-вирусы, кейлоггеры и бэкдоры, словом про то, что я уже ловил.

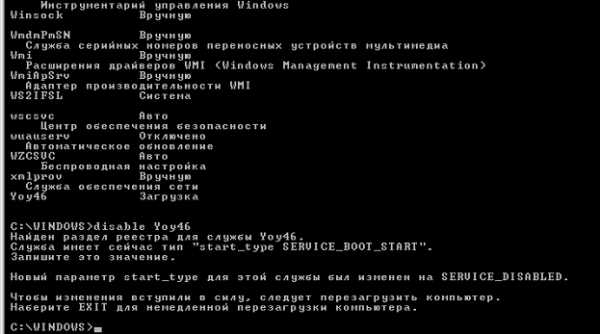

Список системных служб svhost.exe (WinXP)

DHCP-клиентsvchost.exe -k netsvcsDNS-клиент svchost.exe -k NetworkServiceАвтоматическое обновление svchost.exe -k netsvcsВторичный вход в систему svchost.exe -k netsvcsДиспетчер логических дисков svchost.exe -k netsvcsЗапуск серверных процессов DCOM svchost -k DcomLaunchИнструментарий управления Windows svchost.exe -k netsvcsКлиент отслеживания изменившихся связей svchost.exe -k netsvcsМодуль поддержки NetBIOS через TCP/IP svchost.exe -k LocalServiceОбозреватель компьютеров svchost.exe -k netsvcsОпределение оборудования оболочки svchost.exe -k netsvcsРабочая станция svchost.exe -k netsvcsСервер svchost.exe -k netsvcsСлужба восстановления системы svchost.exe -k netsvcsСлужба времени Windows svchost.exe -k netsvcsСлужба регистрации ошибок svchost.exe -k netsvcsСлужбы криптографии svchost.exe -k netsvcsСправка и поддержка svchost.exe -k netsvcsТемы svchost.exe -k netsvcsУведомление о системных событиях svchost.exe -k netsvcsУдаленный вызов процедур (RPC) svchost -k rpcssЦентр обеспечения безопасности svchost.exe -k netsvcsДиспетчер авто-подключений удаленного доступа svchost.exe -k netsvcsПротокол HTTP SSLsvchost.exe -k HTTPFilterРасширения драйверов WMI svchost.exe -k netsvcsСлужба загрузки изображений (WIA)svchost.exe -k imgsvcСлужба обеспечения сетиsvchost.exe -k netsvcsСлужба серийных номеров переносных устройств мультимедиаsvchost.exe -k netsvcsСовместимость быстрого переключения пользователейsvchost.exe -k netsvcsСъемные ЗУsvchost.exe -k netsvcsУзел универсальных PnP-устройствsvchost.exe -k LocalServiceУправление приложениямиsvchost.exe -k netsvcsФоновая интеллектуальная служба передачиsvchost.exe -k netsvcsДиспетчер подключений удаленного доступаsvchost.exe -k netsvcsСетевые подключенияsvchost.exe -k netsvcsСистема событий COM+svchost.exe -k netsvcsСлужба обнаружения SSDP svchost.exe -k LocalServiceСлужба сетевого расположения (NLA)svchost.exe -k netsvcsСлужбы терминаловsvchost -k DComLaunchТелефонияsvchost.exe -k netsvcsWindows Audiosvchost.exe -k netsvcsДоступ к HID-устройствамsvchost.exe -k netsvcsМаршрутизация и удаленный доступsvchost.exe -k netsvcsОповещатель svchost.exe -k LocalServiceПланировщик заданийsvchost.exe -k netsvcsСлужба сообщений svchost.exe -k netsvcs—— Итого шесть процессов при работе всех служб ——

v-zlom.cc

как их найти и удалить

Криптовалютный бум 2017 года задал новое направление для создателей вирусов, червей, троянов и прочих зловредов.

Теперь их интересуют не ваши личные файлы и конфиденциальные данные, а вычислительные мощности вашего устройства. Тема сегодняшней статьи — вирусы-майнеры, как их распознать и как с ними бороться.

Как понять, что компьютер заражён майнером

Программы-майнеры загружают процессор или видеокарту сложными математическими вычислениями. Поэтому распознать присутствие зловредного майнера в каком-то смысле намного легче, чем в случае обычного вируса. А именно — по возросшей нагрузке на компьютер.

Вот как это может проявляться:

- Вентиляторы охлаждения постоянно шумят, как будто вы играете в тяжёлую игру.

- Система и программы ощутимо подтормаживают, графика отрисовывается рывками.

- Диспетчер задач показывает большую нагрузку от непонятных процессов.

Впрочем, стоит сразу заметить, что последний способ срабатывает далеко не всегда. На полную катушку загружают оборудование только самые тупые и жадные майнеры, потому что тогда у любого возникнут подозрения. Как правило, вирусы-майнеры действуют тоньше: определяют модель процессора (или видеокарты) и количество ядер, и занимают, например, половину или треть ресурсов.

Более того, некоторые майнеры даже не отображаются в диспетчере задач Windows и уходят от распознания монитором нагрузки. Получается, что вы ощущаете нагрузку на оборудование, вентиляторы шумят, но диспетчер задач рапортует, что никакой нагрузки нет. В таких случаях выйти на пожирателя ресурсов можно только через хороший антивирус. Но настолько изощрённые майнеры попадаются редко.

Как избавиться от майнера вручную

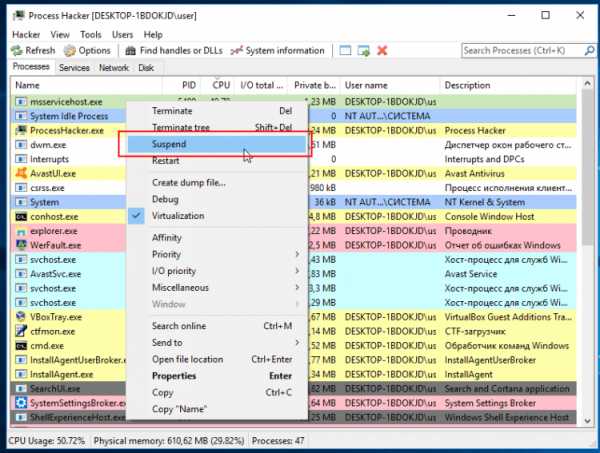

Итак, проще всего выйти на непрошенный майнер через системный монитор. Но лучше использовать не стандартный монитор Windows, а продвинутый — например, Process Hacker. Он видит скрытые процессы, против него не помогают хитрости для скрытия нагрузки, и у него очень много функций для управления процессами.

Скачайте программу с официального сайта проекта: http://processhacker.sourceforge.net/. Там есть как инсталлятор, так и portable-версия, не требующая установки. Запустите программу и кликните по графе “CPU”, чтобы включить сортировку процессов по потреблению процессора. Майнер, даже если он милостиво загружает всего половину процессора, сразу бросится в глаза.

В большинстве случаев, вирусы-майнеры называются как-нибудь хитро, пытаясь выдать себя за системный компонент или процесс какой-нибудь безобидной программы. Пусть вас это не смущает. Нужные и безобидные процессы не загружают систему, если только вы их сами об этом не попросите. Так что смело можно приступать к обезвреживанию.

Рефлекторно руки тянутся завершить процесс майнера, но торопиться не стоит. Сначала надо узнать, откуда он запускается, чтобы удалить его из системы навсегда. А чтобы снять нагрузку, процесс можно просто заморозить. Для этого кликните правой кнопкой мыши по процессу, и во всплывающем меню кликните пункт “Suspend”.

Майнер останется в памяти, но перестанет выполняться на процессоре. Теперь можно его допросить — в том же всплывающем меню кликните пункт “Properties”. Откроется окно информации о процессе, где вы сразу увидите путь, по которому находится майнер.

Вам остаётся только пройти по этому пути и удалить папку с майнером комбинацией Shift+Del, чтобы папка не улетела в корзину, а сразу была стёрта с накопителя.

Антивирус против майнеров

Впрочем, нет нужды заниматься борьбой с вирусами-майнерами вручную, с ними прекрасно справляются антивирусы. Такой способ даже лучше, потому что, как было сказано выше, майнер может нагружать систему так, что это очень трудно заметить — вы будете только недоумевать, почему время от времени всё тормозит и дёргается.

Смотрите нашу статью про лучшие антивирусы 2018 года

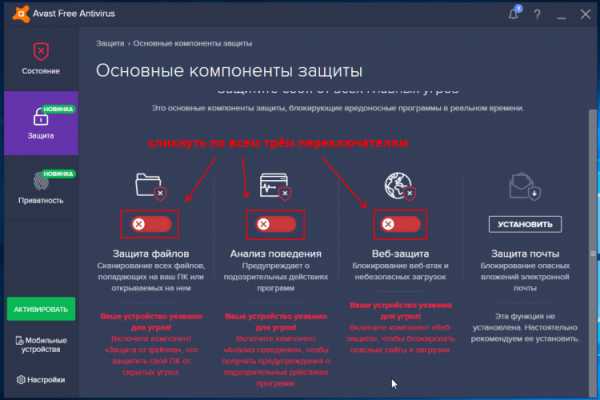

Как пример здесь рассматривается Avast — очень неплохой антивирус, который основные защитные функции предоставляет полностью бесплатно, без всяких пробных периодов. Зайдите на официальный сайт компании: https://www.avast.com/ , скачайте и установите программу.

Здесь есть один нюанс. Вообще, антивирусы не считают майнеры вирусами, что правильно — майнеры не повреждают вашу систему и личные файлы, не заражают другие компьютеры, они просто используют ресурсы, как делает любая другая программа. Поэтому, чтобы антивирус боролся с майнерами, нужно настроить его так, чтобы он обращал внимание на потенциально опасные программы.

После запуска Avast кликните кнопку “Настройки”, и на вкладке “Общие” (она откроется первой) поставьте галочки “Включить усиленный режим” и “Искать потенциально нежелательные программы (ПНП)”.

Теперь на вкладке “Защита” кликните кнопку “Основные компоненты защиты” и там активируйте все 3 доступных модуля.

Подождите 5-10 минут, и…

Как защититься от вирусов-майнеров

Лечение антивирусами — дело хорошее, но лучше заражение не лечить, а предотвращать. Тем более, что антивирусы, как правило, не поспевают за появлением новых разновидностей компьютерной заразы.

Следующие правила помогут вам свести риск заражения к минимуму, и держать компьютер чистым не только от майнеров, но и вообще от любых вирусов:

- Избегайте пользоваться пиратскими программами — имейте в виду, что взломщик лицензионной защиты с таким же успехом может внедрить в программу вредоносный код. Такие случаи нередки.

- Выбирайте свободные, открытые (opensource) программы с открытым исходным кодом — так видно, что разработчик ничего не скрывает. Например, если вам нужен архиватор, установите свободный 7-Zip вместо платных закрытых альтернатив.

- Скачивайте программы только с официальных сайтов их производителей. Никогда не пользуйтесь сайтами-сборниками софта — зачастую они добавляют в установщики дополнительные программы и дополнения для браузеров, а порой и вирусы.

- Регулярно обновляйте программы, начиная от операционной системы, и заканчивая мельчайшей утилитой. Иногда достаточно маленькой ошибки в маленькой программе, чтобы в систему пролез вирус или троян.

- Интернет — зона высокой опасности. С помощью комплекта дополнений браузера и нескольких программ можно хорошо обезопасить себя от взломов, заражений, утечек личных данных. Изучите статьи, посвящённые этой теме.

Всего хорошего! 😉

f1comp.ru

Как найти вирус на сайте и удалить его

Вирус на сайте – явление нередкое и распространенное. Предпосылки его появления возникают еще на стадии создания веб-ресурса, когда начинающие или просто неумелые веб-мастера бездумно вставляют в шаблоны страниц скрипты, которые они нашли в интернете, даже не удосужившись их проверить и проанализировать.

Вирус на сайте сказывается на дальнейшем продвижении и получении дохода. Если пользователь при первом посещении страницы получает оповещение от антивируса, то скорее всего, он закроет этот сайт и больше туда заходить не будет.

Поисковые системы, обнаружив на сайте вредоносное содержимое отмечают этот сайт как опасный, что отображается в окне браузера. В результате, посещаемость сайта снижается в разы, и серьезные рекламодатели попросту отказываются с ним сотрудничать. А сайт без посетителей и не приносящий прибыль абсолютно бесполезен.

Заражение вирусом

В большинстве случаев, вредоносный код содержится в скриптах, шаблонах и различных модулях сомнительного происхождения, которые скачиваются из интернета. Если вредоносный код обнаружен в скриптах от серьезного разработчика, то нужно обратиться к нему за поддержкой.

Есть и менее распространенный способ: вирус вначале проникает на компьютер владельца сайта или веб-мастера и через протокол FTP внедряется на сайт. В этом случае в логах обычно остаются подозрительные соединения с сайтом.

В отдельных случаях веб-мастера размещают на страницах различные рекламные блоки, которые ведут на страницы, чье содержимое идентифицировано поисковыми системами и базами данных антивирусов как потенциально опасное для пользователей. От сотрудничества с таким рекламодателем лучше отказаться.

Обнаружение и удаление вируса

Чтобы найти вирус на своем сайте, нужно знать, как он выглядит. В большинстве случаев, вирус представляет собой скрипт, который должен совершать какие-либо действия, например, перенаправлять посетителей на другой сайт.

Соответственно, подобные скрипты содержат адрес этого ресурса. Эти вирусы могут находиться на каких угодно участках вашего сайта, в любых модулях. Обычно вредоносный код стараются спрятать, делается это чтобы затруднить его обнаружение начинающим веб-мастером. Для опытного человека найти подобные скрипты не составит труда, даже если они находятся в самых неожиданных местах.

Еще один способ обнаружить вредоносный код – использовать антивирусные программы. Обнаружив вирус, программа оповещает пользователя и выдает описание зараженного файла. Остается просто найти его в шаблоне страницы.

В большинстве случаев избавиться от вируса не так сложно, как кажется: нужно просто удалить вредоносный код из файлов. После проверки, обнаружения и удаления вируса необходимо сменить все пароли, связанные с сайтом и хостингом.

Профилактика

1. Установите на своем компьютере программное обеспечение для защиты от вирусов и регулярно обновляйте его базу данных. Примерно раз в месяц необходимо проводить сканирование компьютера, с которого вы управляете сайтом.

2. Нужно быть внимательнее и не тянуть на свой ресурс все подряд. Не скачивайте в интернете из непроверенных источников скрипты и модули. Перед установкой скриптов проверяйте их на наличие подозрительных участков кода и внешних ссылок.

3. Не стоит использовать простые пароли. Периодически меняйте их и не храните в FTP-клиентах.

4. Не открывайте файлы, которые пришли к вам на почту от незнакомых людей и не переходите по подозрительным ссылкам, какое бы описание к ним не прилагалось. Большинство компьютеров заражается именно так.

Вы можете посмотреть так же записи

schel4koff.ru

Как найти вирус в диспетчере задач

Основная масса вредоносных программ и вирусов, попав на компьютер своей жертвы, стараются максимально скрыть свое присутствие. Поэтому часто пользователи даже не замечают, что на их компьютерах появились незваные гости.

Иногда, работающий вирус можно засечь с помощью диспетчера задач, на вкладке с запущенными процессами. Но тут возникает другая проблема, обычно вредоносные программы маскируют себя под системные процессы. Как их в этом случае найти? Ведь системных процессов может очень много и какие из них не настоящие, на первый взгляд, отличить трудно.

Сегодня мы познакомимся с несколькими простыми способами обнаружения вируса используя диспетчер задач, а также процесс удаления пойманного нарушителя.

Как войти в Диспетчер задач

Попасть в диспетчер задач можно одновременного нажатия клавиш CTRL+ALT+DEL, или еще быстрее его открыть при помощи такого сочетания: CTRL + SHIFT + ESC.

Окно диспетчера состоит из вкладок, в которых отображается вся программная активность на компьютере. Нас интересуют только две вкладки: приложения и процессы. В первой можно увидеть основные программы, которые работают в данный момент и видны пользователю, а во второй все процессы на компьютере.

Когда компьютер начинает сильно виснуть, можно открыть диспетчер задач и среди процессов найти тот, что больше всех загружает центральный процессор и оперативную память, выбрать его и нажать на кнопку завершения процесса.

AVZ — утилита для поиска вредоносных программ

Как правило, определить не вооруженным взглядом, как из процессов это вирус, замаскированный под системную программу, достаточно сложно. Для поиска вредоносных программ удобно использовать различные антивирусные утилиты. Например, для подобных целей можно воспользоваться программой AVZ. Сейчас рассмотрим по подробнее, что это такое и как им пользоваться.

Скачиваем программу с этого сайта: http://z-oleg.com/secur/avz/download.php

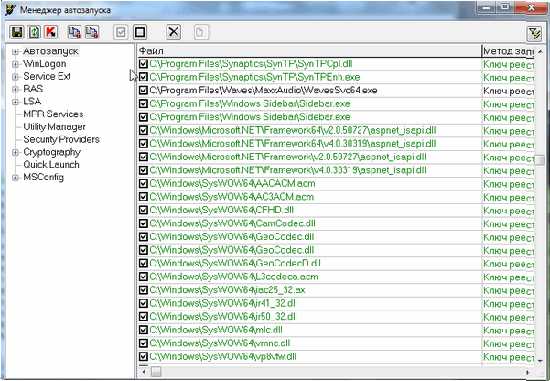

Программу не нужно устанавливать, для работы достаточно просто распаковать архив с ней, а затем выполнит запуск. На верхней панели открываем меню сервиса. В нем можно наблюдать два нужных для нас пункта: диспетчер процессов и менеджер автозапуска.

Давайте, для начала, заглянем в менеджер автозапуска. В нем можно увидеть все, что запускается после включения компьютера. Программа выделяет зеленым все процессы и программы, которые проверенные и не представляют опасности. Обращаем внимание на процессы, которые выделяются черным цветом. Они не проверенные и не известные. Изучите их по внимательнее, среди них могут попадаться те, что Вы совсем не устанавливали. Именно такие процессы могут оказаться вирусами.

Давайте, для начала, заглянем в менеджер автозапуска. В нем можно увидеть все, что запускается после включения компьютера. Программа выделяет зеленым все процессы и программы, которые проверенные и не представляют опасности. Обращаем внимание на процессы, которые выделяются черным цветом. Они не проверенные и не известные. Изучите их по внимательнее, среди них могут попадаться те, что Вы совсем не устанавливали. Именно такие процессы могут оказаться вирусами.

А теперь, посмотрим в диспетчер процессов. Как мы видим, тут отображен список процессов, запущенных в данный момент. Они, как и в предыдущем случае, выделяются цветом, по такой же логике. Уделяем такое же внимание «черным» процессам.

Взгляните на рисунок выше, на нем показан очень подозрительный процесс, который отображает себя как системный. Вот только AVZ выделяет его черным цветом. Очевидно, что эта программа совсем не то, за что она выдает себя. Скорее всего это вирус, либо другая вредная программа, которая во всех браузерах лепит рекламные баннеры.

Взгляните на рисунок выше, на нем показан очень подозрительный процесс, который отображает себя как системный. Вот только AVZ выделяет его черным цветом. Очевидно, что эта программа совсем не то, за что она выдает себя. Скорее всего это вирус, либо другая вредная программа, которая во всех браузерах лепит рекламные баннеры.

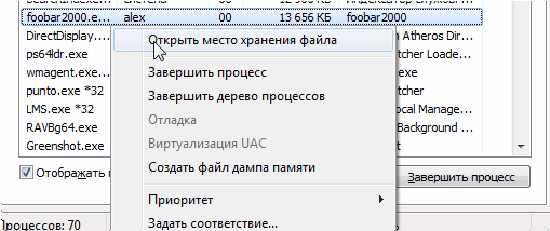

В первую очередь мы делаем клик правой кнопкой по этому процессу и открываем папку, в которой он находится. После чего, завершаем этот процесс в диспетчере задач и затем удаляем данное приложение и все другие подозрительные файлы, которые находятся в этой папке.

В первую очередь мы делаем клик правой кнопкой по этому процессу и открываем папку, в которой он находится. После чего, завершаем этот процесс в диспетчере задач и затем удаляем данное приложение и все другие подозрительные файлы, которые находятся в этой папке.

Хоть подозрительную программу мы и удалили, но она может восстановится из какого-нибудь другого источника на жестком диске. Поэтому, после этой процедуры, необходимо выполнить сканирование своего компьютера на наличие вредоносных программ.

Сканируем компьютер на наличие вредоносных программ

Выполнить сканирование компьютера можно любой антивирусной программой, которой Вы пользуетесь. Но для надежности, лучше выполнять сканирование несколькими программами. Например, нас снова может выручить уже знакомый AVZ.

В самой программе просто отмечаем флажками все носители, которые необходимо проверить и нажимаем на кнопку запуска сканирования «Пуск».

Теперь нужно немножко подождать, минут пятнадцать, пока программа проверяет файловую систему.

Теперь нужно немножко подождать, минут пятнадцать, пока программа проверяет файловую систему.

Лучше всегда использовать по несколько утилит, для проверки своего компьютера. Поэтому Вы можете воспользоваться, например, еще ADW Cleaner или Mailwarebytes.

Скачать ADW Cleaner

Исправляем уязвимости на своем компьютере

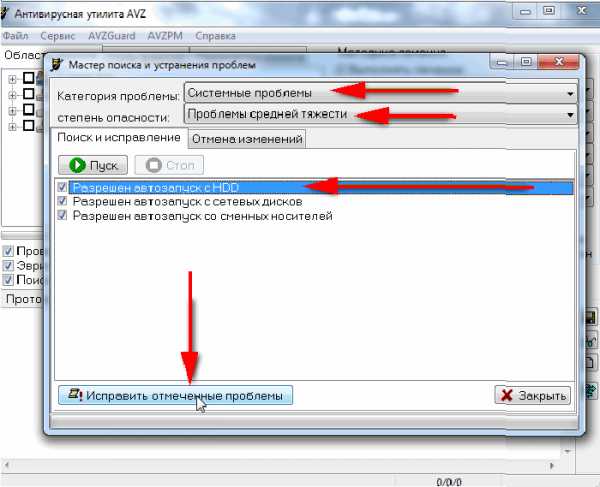

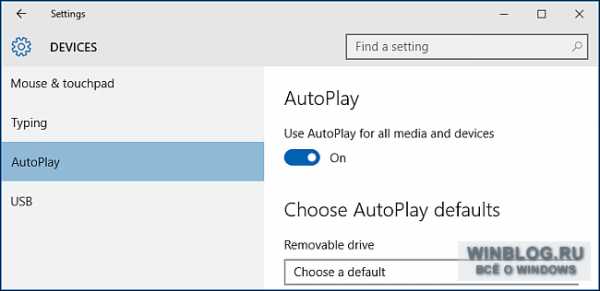

К сожалению, некоторые настройки по умолчанию в операционной системе Windows, могут представлять определенную угрозу. Самой известной проблемой является автозапуск программ. Если подключить зараженный носитель информации к компьютеру, то он может автоматически заразится, благодаря такой функции. Для того, чтобы избежать подобного, рекомендуется отключать автозапуск. Это конечно не всегда удобно, ведь после этого не будет выполняться автоматический запуск программ с дисков и придется это делать вручную, но зато Ваша система будет намного более защищенной от внешних угроз.

Что бы отключить это функцию, можно воспользоваться AVZ. Открываем меню «Файл» и запускаем мастер для поиска и устранения проблем. Здесь необходимо выбрать тип проблем и их уровень опасности, а затем выполнить сканирование компьютера. После этого исправляем найденные проблемы. Этот же мастер может чистить диск от ненужных файлов и прочего мусора, а также работать с историей браузеров.

Иногда случается, что некоторые процессы не отображаются в диспетчере задач. В этом случае используйте специальную утилиту Process Explorer.

Иногда случается, что некоторые процессы не отображаются в диспетчере задач. В этом случае используйте специальную утилиту Process Explorer.

На этом можно завершить сегодняшнею статью. Теперь вы знаете, как с помощью диспетчера задач и нескольких дополнительных утилит избавиться от вредоносных программ. До встречи в следующей статье!

prostocomp.net

Удаляем вирус из системы.