Поиск и удаление вирусов вручную. Поиск вирусов и удаление

Поиск и удаление вируса на блоге

Здравствуйте дорогие подписчики и посетители, моего блога.

Здравствуйте дорогие подписчики и посетители, моего блога.

Сегодняшний пост посвящен злободневной теме, вирусам на сайте.Как их обнаружить и удалить с вашего сайта.

Существуют множество вирусов, ну к примеру троянская программа, через браузер находит доступ и внедряет вредоносный скрипт, в файл вашего сайта или программа шпион, которая ворует пароли от вашего сайта, при вводе вами данных.

И еще много разных вирусов и вредоносных программ, которые занимаются воровством, внедрением своих ссылок, нанесением вреда вашему сайту и т.д.

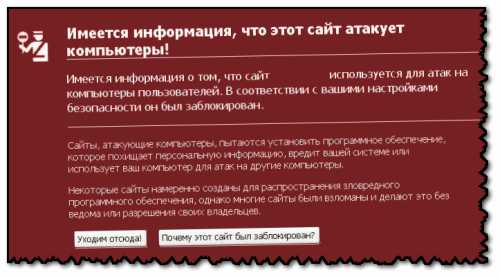

Вы можете даже не заметить как вирус проникнет на сайт и таких бед натворит.Может быть большая потеря трафика, а по чему?А потому что при переходе на ваш сайт, будет красоваться вот такая надпись.

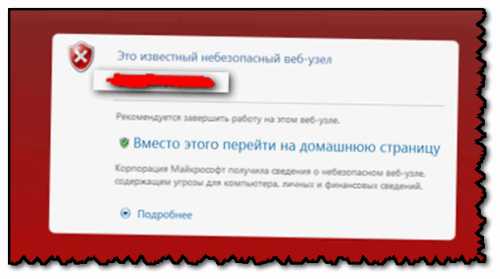

Или в зависимости от вируса, еще хуже вот такая надпись.

Или в зависимости от вируса, еще хуже вот такая надпись.

Как найти и удалить вирус, а лучше избежать его

Во-первых, нужно установить хороший антивирусник, который вас предупреждал бы об атаках и отражал их.

А во вторых, не сохраняйте логин и пароль где попало, держите их в записной книжке, устанавливайте сложный пароль и если сомневаетесь меняйте его.

Ну и в третьих, прежде чем что-то закачивать на сайт, поинтересуйтесь на форумах, что это за программа или скрипт, ну и конечно же проверьте антивирусником.

Как найти вирус на сайте

Если вы все же поймали вирус или просто хотите проверить сайт на вредоносные программы.Для этого существует множество сервисов, для проверки сайтов на вирусы.

Я частенько проверяю свой сайт на вирусы. Ну к примеру проверочники описанные внизу, они бесплатные и удобные в использование.

1 — Это ANTIVIRUS-ALARM, переходим по ссылке http://antivirus-alarm.ru/. Он проводит онлайн проверку подробно и если ваш сайт заражен, он предлагает лечение и здесь же тебе предложат защиту вашего сайта(блога).

2 — Этот Антивирусник находится по адресу http://xseo.in/viruscan Он не только проверяет ваш сайт(блог) на наличие вируса, но и на безопасность сайта для Яндекса и Google. И много других функций.

3 — Это проверочник на вирусы, находится по адресу http://2ip.ru/site-virus-scaner/ Здесь мы выявляем вирусы и вредоносные программы, так же проверяем на безопасность в Яндексе и Google. Так же здесь есть много полезных программ.

Как удалить вирус

Если вы обнаружили вирус на вашем сайте, надо его срочно удалить.

Во-первых поменяйте пароли доступа в FTP клиенте.Во вторых обязательно проверьте ваш компьютер на вирусы.В третьих удаляете найденный вредоносный код в скрипте или в файле.

И в заключении если ничего не получается, обратитесь к менеджерам вашего хоста в помощи с обнаружением и удалением вирусов.На этом все.

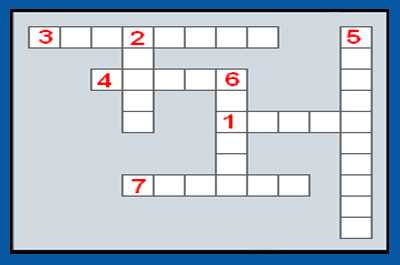

Марафонский Кроссворд №1

Это первый кроссворд, Новогоднего марафона.Напоминаю, кроссворды будут выпускаться в любое время и не во всех статьях.Призы получат все участники марафона.Так что подписывайтесь на обновления блога.

Правила марафона, в этой СТАТЬЕ

Ну что, приступим?

>>>НАЧАТЬ РАЗГАДЫВАТЬ КРОССВОРД<<<

>>>ОТПРАВИТЬ КОДОВОЕ СЛОВО<<<

Удачи всем!!!!

vipinternetrabota.ru

Удаление вирусов, лечение компьютерных вирусов — Запускай.РФ

Как проверить компьютер на наличие вирусов?

Самым простым способом проверки операционной системы на наличие вирусов, разумеется, является сканирование системы антивирусом. Если у вас на компьютере установлен антивирус, откройте его главное меню и запустите глубокую проверку системы. Если у вас не установлен антивирус, вы можете скачать, установить и запустить полноценную его версию с практически любого официального сайта разработчика. С какого сайта скачивать и какой продукт выбрать - это вы можете узнать ниже.

Как выглядит процесс поиска и лечения (удаление/очистка) компьютера от вирусов?

Весь процесс можно разбить на три этапа - поиск, определение зависимостей и непосредственно лечение. Расскажем подробнее о каждом этапе:

Этап №1. Поиск вируса. Самый надежный способ поиска вируса заключается в запуске виртуальной среды в которой можно провести поиск вредоносного кода без загрузки пораженной операционной системы. Так можно свести к минимуму различные скрытые и маскировочные процессы вируса(-ов) и их влияние на алгоритмы поиска при работе системы. Такой прием позволяет использовать полностью независимые от системы алгоритмы и средства поиска, что в значительной степени увеличивает шансы определения местонахождения пораженных файлов и их лечения.

Этап №2. Определение зависимостей. Мы считаем недостаточным обычный процесс - найти и удалить. Часто бывает так, что вирус связан с текущими файлами самой системы и программами, т.е. он может быть внедрен в исполняемые системные файлы и его простое удаление может удалить важные и нужные файлы из-за отсутствия которых в системе могут появится еще большие уязвимости и/или она в конечном итоге будет некорректно работать: тормозить, зависать, сбоить и т.д. Иными словами данная процедура заключается в определении влияния вирусов на работу ОС и программ.

Этап №3. Когда найден источник заражения (ядро вируса), определены внесенные им изменения в файлы, определены модифицированные файлы, то можно приступать к лечению - удаляется вирус и при необходимости восстанавливаются (заменяются на корректные/рабочие) модифицированные файлы. После данного действия проводится проверка корректности работы системы. На этом работу по удалению вирусов можно считать законченной.

Особенности поиска и удаления вирусов с флешки

Вставил флешку, запустил антивирус, вирусы удалились и теперь файлы вообще не открываются или куда то пропали - знакомая ситуация? Это частая ошибка многих людей. Чаще всего на флешке поражаются сами файлы, папки и прошивка. Если заражены файлы, часто вредоносный код внедряется непосредственно в них и удаление вирусов приведет к полному удалению файлов или их частичной модификации. Если заражены папки, то удаление вирусов папок приведен у удалению папок, а файлы то находятся внутри папок. Если заражена прошивка, то удаление вируса прошивки может привести полному уничтожению всех файлов и выходу флешки из строя. При самостоятельном лечении флешек, сначала рекомендуем сделать копию ее содержимого куда-нибудь, к примеру, в сервис облачного хранения файлов типа Яндекс.Диск или DropBox и только потом потом заниматься этим вопросом.

Какая разница между вирусами на стационарном ПК и на ноутбуке?

По сути разницы нет - одно и то же программное обеспечение установлено и на стационаре и на ноутбуке. Одна особенность все же может проявляться. Редко встречающаяся разновидность вируса BIOS'a также редко поражает стационарные компьютеры, а еще реже ноутбуки. Чтобы избавиться от такого вируса иногда достаточно открыть крышку стационара и вынуть и вставить батарейку BIOS. На ноутбуке данную процедуру выполнить гораздо сложнее, так как придется полностью разбирать корпус ноутбука, а это много винтиков, проводов, шлейфов, деталей и т.д. В сравнении со стационаром на ноутбуках из-за такого вируса приходится гораздо чаще перепрошивать BIOS.

Как вылечить конкретный файл от вирусов?

Рассмотрим этот вопрос на примере файла Microsoft Word. Так бывает, что важный и нужный файл поражается вирусом: он не открывается вообще или открывается и часть данных отсутствует или написана какими то иероглифами. Если файл не открывается, можно попробовать принудительно открыть его с помощью нужного приложения (может быть был изменен тип программы по умолчанию или расширение файла). Если это действие не помогает, то нужно приступать к удалению вируса, но прежде чем приступить, нужно скопировать этот файл на случай неудачной попытки. Запустите антивирус и просканируйте файл. Если в файле все отображается иероглифами, то антивирусом скорее всего уже не помочь. Самым простым вариантом будет смена кодировки файла. Если же и это не помогло, то нужно определить текущую кодировку и алгоритм шифрования файла и уже искать так называемый алгоритм дешифровки.

Как можно вылечить компьютер от вирусов онлайн?

Если у вас на компьютере появились вирусы и вы не знаете как их удалить или не хотите тратить на это время, то вы можете обратиться к нам за помощью. Наш специалист подключится к вашему компьютеру через интернет и проведет все возможные и необходимые мероприятия в данном конкретном случае. Отметим, что для того чтобы воспользоваться услугой удаления вирусов онлайн (через интернет), необходимо наличие доступа вашего компьютера к сети интернет и программа для удаленного управления вашим ПК, установить которую вам поможет наш специалист, рассказав в деталях "куда, когда, как и на какие кнопки нажимать".

Можете ли вы удалить вирус прямо у меня дома или в офисе?

Мы ценим время наших заказчиков и стараемся оказывать услуги достойного качества, поэтому вам не обязательно собирать компьютер, отвозить его в сервисный центр, затем забирать его, тратить время на дорогу. Вы можете вызвать нашего специалиста к себе домой или в офис. Мастер приедет к вам в течение нескольких часов, иногда гораздо быстрее и сделает все необходимое для приведения вашего компьютера в нормальное рабочее состояние. Мы работаем по всей Москве и Московской Области.

Стоит ли самостоятельно попробовать вылечить компьютер от вирусов?

Ответ на этот вопрос неоднозначен. Суть ответа кроется в двух решениях, которые вы должны лично для себя оценить и принять - либо вы самостоятельно будете это делать, либо доверите это профессионалам. Если у вас есть желание, вы хотите научиться чему то новому, потратить время на изучения предмета, допускать ошибки в процессе, то почему бы и нет. Если же вы хотите, чтобы все было сделано быстро, качественно и с гарантией, то обращайтесь к нам за помощью. Если же вы решились на самостоятельное лечение компьютера, можем вам рекомендовать сделать на всякий случай резервную копию нужных файлов и запастись терпением.

Какие антивирусные программы вы рекомендуете?

Мы ничего не будем вам рекомендовать на какой то продолжительный период времени. Поясним почему именно так. Есть много различных популярных и не очень разработчиков антивирусов. Какие то из них заключают договор с крупной розничной сетью на продажи свих продуктов и продавец, разумеется, будет вам их хвалить и предлагать. Какие то разработчики массово рекламируют свои продукты и позиционируют их как самые лучшие. Какие то предлагают бесплатные антивирусы, но внутри скрыты системы отправки анонимной статистической информации об использовании вами системы. Какие то "друзья, сослуживцы, родственники, соседи" заверяют, что тот или иной антивирус "ну прям лучший и все работает так, как надо". К примеру, один антивирус может сегодня работать хорошо, а завтра у него начнутся проблемы с качеством антивирусных баз. Наш выбор в пользу того или иного антивируса основывается на нескольких базовых принципах и зависит от мощности клиентского компьютера, требований, предъявляемых к уровню безопасности системы. Основополагающим же критерием выбора является качество обнаружения вирусов и стабильности работы продукта, основанных на их независимых результатах тестов на протяжении последнего года их работы. Источниками таких данных являются несколько крупных международных независимых компаний типа Virus Bulletin.

Особенности и разновидности некоторых популярных типов вирусов

- Recycler - чаще всего встречается на флешках, но также бывает и в системах. Особенностью является создание скрытой самоперезаписывающейся папки Recycler, которая в основном подменяет собой оригинальные названия папок на ярлыки с определенными дополнениями к открывающему пути, что позволяет ему запускать другие различные вредоносные программы. Свидетельством работы такого вируса могут быть: пропажа файлов, папок, появления ошибок, открытия множества папок в новых окнах и побочных программ.

- Svchost - вредоносный вирус, маскирующийся под системный процесс и чаще всего сильно нагружающий систему. Внутри может быть скрыт любой произвольный вредоносный код и по сути масштабы воздействия на систему могут колебаться от незначительных до критических.

- WinLock - чаще всего проникает в систему под видом какой-нибудь программы и запустившись, частично или полностью блокирует доступ к операционной системе Windows. В общей сложности насчитывает несколько тысяч разновидностей.

- Автозагрузочные (autorun) - вирус, приникающий в основном на переносные устройства хранения данных, но также часто встречающийся в Windows. Характеризуется возможностью запуска любых нужных приложений и выполнения команд, прописанных в файле. Является одним из самых распространенных вирусов.

- Блокировщики - так называемые блокировщики препятствуют работе тех или иных приложений, запускают различные окна с различным содержанием. Могут частично или полностью блокировать запуск и работу программ.

- Вымогатели - в основном это трояны, реже рекламные баннеры на сайтах, содержание которых по своей сути склоняет пользователя что-нибудь оплатить или купить. Могут блокировать работу программ.

- Порно - это баннеры, которые появляются при загрузке операционной системы или запуске интернет браузера. Содержание порно-баннеров может носить различный характер - от перехода на сайт до блокировки системы.

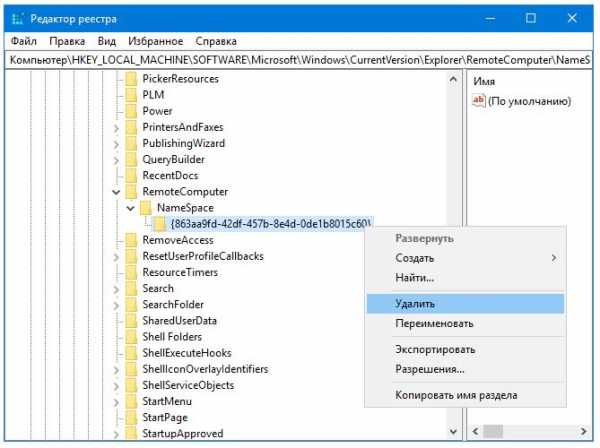

- Реестровые - это вирусы, скрывающиеся частично или полностью в реестре Windows. Могут выполнять практически любые алгоритмы, заложенные в них и воздействовать на систему практически любыми способами.

- Рекламные - чаще всего рекламные вирусы появляются в компьютере из-за неумелых действий пользователя при скачивании и установке пиратских программ, при посещении порно сайтов, при установке различных побочных приложений, а также при многократном следованию инструкциям, размещенных на зараженных сайтах.

xn--80aatkd3aop.xn--p1ai

Поиск и удаление вирусов.

⇐ ПредыдущаяСтр 23 из 28Следующая ⇒Если на компьютере хранятся ценные данные, рекомендуется регулярно делать их резервные копии. Никакая антивирусная программа не убережет данные лучше, чем систематическое резервное копирование.

Прежде чем начать сканирование, в категории Объекты выбирают области сканирования и объекты, подлежащие сканированию, с помощью дерева настроек объектов. Дерево настроек объектов можно просматривать в обычном режиме или режиме эксперта. Переход из обычного режима в режим эксперта осуществляется с помощью кнопок Стандарт и Эксперт главного окна. В обычном режиме дерево настроек объектов представляет собой две панели: левая – список дисков компьютера, и правая – дерево настроек выбранного в левом списке объекта. В режиме эксперта дерево настроек объектов состоит из трех панелей: левая – иерархия файловой системы компьютера, правая – дерево настроек выбранного в иерархии объекта, нижняя – список файлов, расположенных в корне выбранного в иерархии объекта.

Диски (гибкие, локальные и сетевые), которые должны быть проверены, отмечаются флажком проверки. Поставить/убрать флажок можно щелчком правой кнопкой мыши, двумя быстрыми щелчками левой кнопкой мыши по имени диска, а также с помощью клавиатуры, используя клавиши управления курсором и клавишу Пробел для отметки дисков. Установив флажок некоторой области файловой системы, автоматически устанавливаются флажки всех областей, содержащихся внутри выбранной. В режиме эксперта можно исключить из сканирования папку или файл. В этом случае у всех "родительских" областей файловой системы флажок с галочкой изменится на флажок с галочкой и треугольником справа внизу: .

В каждой из выбранной для сканирования области проверки можно задать объекты проверки с помощью дерева настроек правой панели.

Области разного уровня иерархии файловой системы компьютера имеют разный набор настроек. Область Мой компьютер имеет дерево настроек с максимальным количеством настроек. В список настроек включены параметры сканирования оперативной памяти, загрузочных секторов, сканирования групп дисков, и баз данных MS Outlook Express 5.0 и выше. Параметры области диска позволяют только сканировать загрузочные сектора этого диска, а также включать или отключать проверку файловой системы диска. Параметры области папки не позволяют отключить проверку файловой системы. Но в состав параметров папок, как и всех вышележащих областей, входит выбор действий с зараженными и подозрительными объектами, выбор типа сканируемых файлов, и включение дополнительных режимов сканирования.

Сканировать файлы следующих типов – сканировать файлы объекта. Флажок доступен только из дерева настройки объекта Мой компьютер и дисков. Отключить его у объектов типа "папка" или "файл" невозможно. Можно задать проверку только определенных типов файлов, а именно:

Все, что могут быть заражены – проверять все файлы, которые могут содержать вирусы.

Все файлы – сканировать все файлы.

Файлы по маске – сканировать файлы с масками, заданными в расположенных ниже полях ввода. Количество масок, которые Вы можете ввести, неограниченно, однако в каждом поле ввода должно находиться ровно одно значение.

Исключать по маске – исключить из сканирования файлы с масками, заданные в расположенных ниже полях ввода. Количество масок, которые Вы можете ввести, не?ограничено, однако в каждом поле ввода должно находиться ровно одно значение.

Сканировать секторы – включить процедуру сканирования системных секторов;

Сканировать память – сканировать оперативную память;

Сканировать базы данных MS Outlook Express – сканировать базы данных MS Outlook Express 5.0 и выше;

Сканировать объекты, исполняемые на старте системы – сканировать объекты, которые операционная система исполняет автоматически сразу после загрузки.

К дополнительным режимам относятся:

Сканировать составные объекты – сканировать архивы, почтовые базы данных, файлы почтового формата, вложенные файлы.

Использовать эвристический анализатор кода – включить проверку с помощью Эвристического Анализатора для обнаружения еще неизвестных программе вирусов (не входящих в антивирусные базы).

Действия в случае обнаружения вирусапозволяют задавать действия в случае обнаружения зараженных или подозрительных объектов во время сканирования.

Спросить у пользователя- в случае обнаружения зараженного объекта будет открыто диалоговое окно. Данное окно содержит имя инфицированного файла, название обнаруженного вируса и список возможных действий над инфицированным объектом

Только отчет- при обнаружении зараженных объектов программа будет только информировать о найденных вирусах.

Лечить– пытаться лечить все зараженные объекты. В результате лечения зараженного объекта вирусы будет удалены, а сам объект будет восстановлен в работоспособном виде. Если лечение невозможно, программа-сканер может действовать одним из трех методов: Только отчет – информировать о неудачной попытке лечения, Переименовывать объект – переименовывать неподдающийся лечению файл, Удалять объект – удалять испорченный файл.

Удалять- автоматически удаляются все зараженные объекты.

Переименовывать- переименовывать все зараженные объекты.

Категория Настройка содержит дополнительные параметры работы программы: Использовать звуковые эффекты для сопровождения следующих событий; Показывать окно Сканера после завершения процесса сканирования; Открывать страницу "Статистика" после начала процесса сканирования; Открывать страницу "Статистика" после завершения процесса сканирования; Выводить приглашение для проверки следующего сменного диска; Выводить предупреждения; Проверять необходимость обновления.

Категория Параметры содержит параметры записи результатов сканирования в файл, настройки переименования зараженных файлов и уровень приоритета сканирования.

Создавать файл отчета – cохранять отчет в файле. Таким образом, можно следить за ходом работы антивирусного сканера. При отображении результатов эта программа будет использовать все настройки поддерева Создавать файл отчета: Имя файла отчета; Показывать в отчете информацию об упакованных файлах; Показывать в отчете информацию о чистых объектах; Добавлять к существующему файлу отчета; Ограничить размер (Кб) (размер файла по умолчанию - 2048 Кб).

Для переименования или копирования объектов использовать – группа кнопок выбора, которая задает способ переименования зараженных объектов.

Разрешить удаление или переименование инфицированных составных файлов – если для зараженных файлов в категории Объекты поставлено правило Удалять объект или Переименовывать объект, для зараженных составных файлов оно будет действовать только в том случае, если включен данный режим. Включать не рекомендуется во избежание потери информации.

Изменить приоритет процесса сканирования можно выбором одного из трех значений приоритета: Высокий, Нормальный, Низкий в раскрывающемся списке либо в категории Параметры, либо в меню Сканирование.

Для начала проверки нажимают кнопку Пуск или выбирают в меню Сканирование команду Начать сканирование. При этом AVP начнет немедленное сканирование всех отмеченных объектов.

Для прерывания тестирования нажимают на кнопку Стоп или выбирают команду Остановить сканированиеиз пункта меню Сканирование. При этом на экране появится окно с сообщением “Вы хотите остановить процесс сканирования?”. Нажимают кнопку Да, если действительно хотят прервать сканирование, или кнопку Нет, если хотят продолжить сканирование

По завершении процесса сканирования выбранных объектов, или, если сканирование было прервано пользователем, AVP всегда открывает категорию Статистика, в которой можно увидеть результаты работы программы.

Вкладка разделена на две части:

проверено - содержит число проверенных секторов, файлов, папок, архивных файлов и упакованных файлов, а также время проверки всех указанных Вами объектов;

найдено - содержит информацию о количестве известных вирусов, найденных тел вирусов, вылеченных объектов, предупреждений, подозрений на вирус, испорченных объектов, и ошибок ввода/вывода.

Для выхода из программы необходимо выбрать в меню Файл команду Выход или нажать Аlt + F4.

5.6.Программы обслуживания дисков

Форматирование. Форматирование (инициализацию) осуществляют перед первым использованием дискеты, при изменении размера дискеты (форматирование на новый размер), для разрушения всей информации на дискете в целях борьбы с вирусом, для пометки сбойных участков, если часть информации с дискеты не читается.

Полное форматирование включает низкоуровневую разметку магнитной поверхности диска на дорожки и сектора (выполняется долго и полностью разрушает всю информацию на дискете), пометку всех сбойных участков, очистку дискеты от данных, запись системной информации (создание системной области - загрузочного сектора дискеты, таблицы размещения файлов и корневого каталога). В ходе форматирования возможно также создание загрузочной дискеты, с которой можно загружать операционную систему (создание системной или загрузочной дискеты).

Продаваемые сейчас дискеты уже отформатированы. Не следует пытаться (без необходимости) форматировать жесткий диск (винчестер), так как при этом все данные на нем будут уничтожены.

Форматирование можно осуществить по-разному: программой Format (она поставляется в комплекте с операционной системой DOS), программой Safe Format (программа из комплекта нортоновских утилит), с помощью программы-оболочки (например: Norton Commander версии 5.0 или Dos Navigator) или с помощью Windows.

Дискеты размером 3.5 дюйма форматируют стандартно на 1.44 МБ, а с помощью специального драйвера “800” – на 1.6-1.8 МБ. Перед форматированием вставляем дискету в дисковод.

В окне Мой компьютер или Проводник вызывают контекстное меню для диска А и выбирают пункт Форматировать. В окне Форматирование предлагается выбрать один из трех способов форматирования.

Быстрое – удаление с диска всех файлов без проверки поверхности. Быстрое форматирование может быть произведено только для дисков, которые уже были один раз отформатированы. Этот режим следует использовать только при полной уверенности в исправности диска.

Полное – подготовка диска к хранению на нем данных. Все имеющиеся на диске файлы будут удалены. После форматирования диска происходит проверка его поверхности.

Только перенос системных файлов – копирование системных файлов на уже отформатированный диск. Имеющиеся на диске файлы не удаляются.

В поле Метка задается метка диска. Это необязательная характеристика.

В этом же окне можно активизировать ряд флажков (режимов работы).

Вывести отчет о результатах – по завершении форматирования на экран выводятся сведения о диске (объем свободного места, места, занятого системными файлами и поврежденными кластерами).

Скопировать на диск системные файлы – копирование на диск системных файлов после его форматирования.

Чтобы начать форматирование, щелкают по кнопке Начать.

После окончания форматирования выводятся его результаты. Щелчок по кнопке Закрыть закрывает активное окно.

Для создания полноценной системной (загрузочной) дискеты нужно осуществить следующее:

Выбрать папку Мой компьютер, Панель управления (или Пуск, Настройка, Панель управления), пиктограмму Установка и удаление программ, вкладку Системный диск, кнопку Создать диск.

mykonspekts.ru

Поиск и удаление вирусов вручную

ПредисловиеПока что я не знаю никого, кто бы прямо или косвенно не пострадал от действий компьютерных вирусов. Антивирусные компании много хотят за свои продукты, которые так и не обеспечивают надлежащей защиты. Спрашивается, зачем вообще тогда покупать антивирусное ПО? Все что создано человеком может быть уничтожено, это относится как к антивирусам, так и к вирусам. Человека обмануть намного сложнее, чем программу. Поэтому эта статья посвящена описанию методики обнаружения и деактивации вирусного программного обеспечения без антивирусного продукта. Запомните есть только одна вещь, ценность которую невозможно обойти/сломать/обмануть - это Знание, собственное понимание процесса. Сегодня я расскажу на реальных примерах как обнаружить и поймать у себя на компьютере Интернет-червей и шпионское ПО. Конечно есть еще много видов, но я взял самые распространенные и решил написать про то, что было у меня на практике, дабы не сказать чего лишнего. Если повезет в поиске расскажу про макро-вирусы, бэкдоры и руткиты. Итак перед тем как приступись, отмечу, в данной статье рассматриваю только операционную систему семейства nt, подключенную к интернету. У меня самого стоит win2000 sp4, вирусы ловлю на winxp pe. Итак перейдем к беглому, а затем и детальному анализу системы на предмет червей и шпионов. Беглым осмотром мы просто обнаружаем наличие программы и локализуем ее, детальный анализ уже идет на уровне файла и процессов. Там я расскажу о прекрасной программе petools, впрочем всему свое время.Анализ системыЛогично, что для того чтобы обнаружить и обезвредить вредоносную программу необходимо существование таковой программы. Профилактика остается профилактикой, о ней поговорим позже, однако надо первым делом определить есть ли на компьютере вообще вирусы. Для каждого типа вредоносных программ соответственно есть свои симптомы, которые иногда видны невооруженным глазом, иногда незаметны вовсе. Давайте посмотрим, какие вообще бывают симптомы заражения. Поскольку мы ведем речь о компьютере, подключенном к глобальной сети, то первым симптомом является чрезмерно быстрый расход, как правило, исходящего трафика, это обуславливается тем, что очень многие интернет-черви выполняют функции ddos-машин или просто ботов. Как известно , при ddos атаке величина исходящего трафика равна максимальной величине трафика за единицу времени. Конечно, на гигабитном канале это может быть и не так заметно если проводится ddos атака шириной с диалап соединение, но как правило бросается в глаза заторможенность системы при открытии интернет ресурсов (Еще хотелось бы отметить, что речь пойдет о вирусах, которые хоть как то скрывают себя системе, ведь не надо объяснять ничего если у вас в папке Автозагрузка лежит файл kfgsklgf.exe который ловится фаерволлом и т.д.). следующее по списку, это невозможность зайти на многие сайты антивирусных компаний, сбои в работе платных программ типа crc-error, это уже обусловлено тем, что достаточно многие коммерческие протекторы поддерживают функцию проверки четности или же целости исполняемого файла (и не только протекторы, но и сами разработчики защит), что сделано для защиты программы от взлома. Не будем говорить об эффективности данного метода против крякеров и реверсеров, однако сигнализацией к вирусному заражению это может сработать идеально. Плата начинающих вирмейкеров за не убиваемые процессы, то что при выключении или перезагрузке компьютера идет длительное завершение какого нибудь-процесса, или же вообще компьютер зависает при завершении работы. Думаю про процессы говорить не надо, а так же про папку автозагрузка, если там есть что-то непонятное или новое, то, возможно, это вирус, однако про это попозже. Частая перезагрузка компьютера, вылет из интеренета, завершение антивирусных программ, недоступность сервера обновления системы microsoft, недоступность сайтов антивирусных компаний, ошибки при обновлении антивируса, ошибки вызванные изменением структуры платных программ, сообщение windows, что исполняемые файлы повреждены, появление неизвестных файлов в корневом каталоге, это лишь краткий перечень симптомов зараженной машины. Помимо прямых вредоносных программ существует так называемое шпионской программное обеспечение, это всевозможные кейлоггеры, дамперы электронных ключей, нежелательные "помощники" к браузеру. Честно говоря, по методу обнаружения их можно разделить на два противоположных лагеря. Допустим кейлоггер, присоединенный динамической библиотекой к оболочке операционной системы обнаружить на лету крайне сложно, и наоборот, невесть откуда взявшийся помощник (плагин, строка поиска и т.д.) к internet explorer´у (как правило) бросается в глаза сразу же. Итак, я думаю, настало время оставить эту пессимистическую ноту и перейти к реалистичной практике обнаружения и деактивации вредоносного программного обеспечения.

Обнаружение вирусов на летуПервым делом мы научимся обнаруживать и уничтожать интернет-черви. Про почтовые черви я рассказывать не буду, алгоритм он один для всех, однако метод распространения почтовых червей настолько банален, что если вы умудрились запустить файл из аттача, то эта статья вам не поможет все равно. Для наглядности приведу пример из жизни, как обнаружил недектируемый ни одним антивирусом (до сих пор) irc-bot, на уязвимой машине. Принцип распространения таких червей довольно прост, через найденную уязвимость в операционной системе. Если подумать головой то можно понять, что основным способом забросить себя на уязвимую машину является вызов ftp-сервера на этой машине. По статистике уязвимостей это печально известный tftp.exe (который, кстати, я не разу не использовал и думаю, что и создан он был только для вирусописателей). Первый симптом таких червей это исходящий трафик и не только из-за ddos атак, просто вирус, попадая на машину, начинает поиск другой уязвимой машины в сети, то есть попросту сканирует диапазоны ip-адресов. Далее все очень просто, первым делом смотрим логи в журнале событий ОС, что находится по адресу Панель управления->Администрирование->Журнал событий. Нас интересуют уведомления о запущенных службах и главное уведомления об ошибках. Уже как два года черви лезут через ошибку в dcom сервере, поэтому любая ошибка, связанная с этим сервером уже есть повод полагать о наличие вируса в системе. Чтобы точно убедится в наличии последнего, в отчете об ошибке надо посмотреть имя и права пользователя допустившего ошибку. Если на этом месте стоит "пользователь неопределен" или что-то подобное то радуйтесь, вы заражены! и вам придется читать дальше. Я именно так и обнаружил своего первого вируса на специальной сборочной машине (просто компьютер подключенный к сети с win2000, безо всяких пакетов обновление, экранов и т.д. специально для сбора таких программ =)). Если действовать по логике, а не по инстинкту, то первым делом вы должны закрыть дыру в системе для последующих проникновений, а потом уже локализовывать вирусы. Как я уже говорил, такие вирусы обычно лезут через tftp.exe, поэтому (если он вам действительно не нужен! если никогда его не видели, значит, не нужен) просто удаляем его из системы. Для этого сначала удаляем его из архива

%windir%driver cachedriver.cabзатем из папок обновления ОС, если таковые имеются, после этого из %windir%system32dllcache и уже потом просто из%windir%system32

Возможно, ОС скажет, что файлы повреждены и попросит диск с дистрибутивом, не соглашайтесь! А не то он восстановится и опять будет открыта дыра. Когда вы проделаете этот шаг можно приступать к локализации вируса. Посмотреть какие приложения используют сетевое подключение, помогает маленькая удобная программа tcpview, однако некоторые черви имеют хороший алгоритм шифрации или хуже того, прикрепляются к процессам либо маскируются под процессы. Самый распространенный процесс для маскировки - это, несомненно, служба svhost.exe, в диспетчере задач таких процессов несколько, а что самое поразительное, можно создать программу с таким же именем и тогда отличить, кто есть кто практически невозможно. Но шанс есть и зависит от внимательности. Первым делом посмотрите в диспетчере задач (а лучше в программе process explorer) разработчика программ. У svhost.exe это как не странно m$, конечно можно добавить подложную информацию и в код вируса, однако тут есть пара нюансов. Первый и наверное главный состоит в том, что хорошо написанный вирус не содержит не таблицы импорта, не секций данных. Поэтому ресурсов у такого файла нет, а, следовательно, записать в ресурсы создателя нельзя. Либо можно создать ресурс, однако тогда появится лишний объем файла, что крайне нежелательно вирмейкеру. Еще надо сказать про svhost.exe, это набор системных служб и каждая служба - это запущенный файл с определенными параметрами. Соответственно в Панели управления -> Администрирование -> Службы,содержатся все загружаемые службы svhost.exe, советую подсчитать количество работающих служб и процессов svhost.exe, если не сходиться , то уже все понятно (только не забудьте сравнивать количество РАБОТАЮЩИХ служб). Подробнее в приложении А.Надо так же отметить, что возможно и среди служб есть вирус, на это могу сказать одно, список служб есть и на msdn и еще много где в сети, так что просто взять и сравнить проблемы не составит. После таких вот действий вы сможете получить имя файла, который возможно является вирусом. О том, как определять непосредственно вирус или нет, я расскажу чуть дальше, а сейчас оторвемся от рассуждений и посмотрим еще несколько моментов. Как вы, наверное, уже знаете, для нормальной работы ОС необходимо всего 5 файлов в корневом каталоге, поэтому все остальные файлы вы можете смело удалять, если конечно вы не умудряетесь ставить программы в корневой каталог. Кстати файлы для нормальной работы, вот они: ntldrboot.inipagefile.sysbootfont.binntdetect.comБольше ничего быть не должно. Если есть и вы не знаете, откуда оно там появилось то переходите к главе [Детальный анализ].Приаттачивание к процессам мы так же рассмотрим в главе [детальный анализ], а сейчас поговорим про автозапуск. Естественно вирус должен как-то загружаться при старте системы, как правило. Соответственно смотрим следующие ключи реестра на предмет подозрительных программ. (А если вы уже нашли вирус, то ищите имя файла везде в реестре и удаляйте):hklmsoftwaremicrosoftwindows ntcurrentversionwinlogonnotifyhklmsoftwaremicrosoftwindows ntcurrentversionwinlogonuserinithklmsoftwaremicrosoftwindows ntcurrentversionwinlogonshellhklmsoftwaremicrosoftwindowscurrentversionrun hklmsoftwaremicrosoftactive setupinstalled componentshklmsoftwaremicrosoftwindowscurrentversionexp lorersharedtaskschedulerhklmsoftwaremicrosoftwindowscurrentversionshellser viceobjectdelayloadhkcusoftwaremicrosoftwindowscurrentversionrun Это все было сказано про детектирование простых червей. Конечно, вычислить хороший скрытый вирус сложно. Обнаружение этого червя и его деативация заняли у меня около 10 минут времени, конечно, я знал, где искать, это упростило задачу. Однако допустим на обнаружение хорошего бэкдора, кейлоггера, стелс-вируса, или же просто вируса, в котором используется перехват вызовов api-функций файловой системы (тогда вирус получается действительно невидимым), потокового вируса, в общем, есть еще ряд нюансов, однако таких творений действительно мало, мало настоящих вирмейкеров в наши дни. Огорчает... Постараюсь рассказать о них в следующих статьях. теперь перейдем к шпионским программам, или, как их называют буржуи spyware. Объяснять буду опять же на примерах шпионов, которых я ловил сам лично, чтобы мои слова не казались пустой фантазией.

Начну я свой рассказ с самых распространенных шпионов. В одном небезызвестном журнале один хороший программист правильно назвал их блохами ослика. Простейший шпион очень часто скрывается за невинным на вид тулбаром. Знайте, что если у вас, вдруг, откуда не возьмись, появилась новая кнопка или же строка поиска в браузере то считайте, что за вами следят. Уж очень отчетливо видно, если у вас вдруг изменилась стартовая страница браузера, тут уж и говорить нечего. Конечно, прошу простить меня за некоторую некорректность в терминах. Вирусы, меняющие стартовые страницы в браузере вовсе не обязательно будут шпионами, однако, как правило, это так и поэтому позвольте здесь в этой статье отнести их к шпионам. рассмотрим пример из жизни, когда я пришел на работу и увидел на одном компьютере странного вида строку поиска в браузере, на мой вопрос откуда она взялась я так ничего и не получил. пришлось разбираться самому. Как вообще может пролезть шпион в систему? Есть несколько методов, как вы уже заметили речь идет про internet explorer, дело в том, что самый распространенный метод проникновения вируса в систему через браузер - это именно посредством использование технологии activex, саму технологию уже достаточно описали и зацикливаться я на ее рассмотрении не буду. Так же заменить стартовую страницу, к примеру, можно простым java-скриптом, расположенным на странице, тем же javascript можно даже закачивать файлы и выполнять их на уязвимой системе. Банальный запуск программы якобы для просмотра картинок с платных сайтов известного направления в 98% случаев содержат вредоносное ПО. Для того чтобы знать, где искать скажу, что существует три наиболее распространенных способа, как шпионы располагаются и работают на машине жертвы. Первый - это реестр и ничего более, вирус может сидеть в автозагрузке, а может и вообще не присутствовать на компьютере, но цель у него одна - это заменить через реестр стартовую страницу браузера. В случае если вирус или же скрипт всего лишь однажды заменил стартовую страницу, вопросов нет, всего лишь надо очистить этот ключ в реесре, если же после очищения, через некоторое время ключ снова появляется, то вирус запущен и постоянно производит обращение к реестру. Если вы имеете опыт работы с отладчиками типа softice то можете поставить точку останова на доступ к реестру (bpx regsetvaluea, bpx regsetvalueexa) и проследить, какая программа, кроме стандартных, производит обращении к реестру. Дальше по логике уже. Второй - это именно перехватчики системных событий, так назваемые хуки. Как правило, хуки используются больше в кейлоггерах, и представляют собой библиотеку, которая отслеживает и по возможности изменяет системные сообщения. Обычно есть уже сама программа и прикрепленная к ней библиотека, поэтому исследуя главный модуль программы вы ничего интересного не получите.Подробнее об этом и следующем способе смотрите ниже в главе детальный анализ.

И, наконец, третий способ это прикрепление своей библиотеки к стандартным программам ОС, таким как explorer.exe и iexplorer.exe, проще говоря написание плагинов к этим программам. Тут опять же есть пара способов, это прикрепление с помощью bho (об самом способе прикрепления писал gorlum, пользуясь случаем привет ему и почет) и просто внедрение своей библиотеки в исполняемый файл. разница, какой понимаю ее я в том что browser helper object описано и предложено самой корпорацией m$, и используется как плагин к браузеру, а внедрение библиотек - это уже не столько плагин, сколько как самодостаточная программа, больше напоминающая файловый вирус прошлых лет.

Предоставлю вам для общего обучения ключи реестра, куда могут прописаться недоброкачественные товары, в виде тулбаров, кнопок и стартовых страниц браузера.

Стартовая страницаhkey_current_usersoftwaremicrosoftinternet explorermain параметр startpage.hkey_userss-1-5-21-....softwaremicrosoftinternet explorermain параметр startpage (s-1-5-21-.... этот ключ может быть разный на разных машинах)

Регистрирование объектов типа кнопок, тулбаров и т.д.

hkey_local_machinesoftwaremicrosoftwindowscurr entversionexplorerbrowser helper objectsВот тут регистрируется все "помошники" и если у вас таковых нет то ключ должен быть пуст, если не пуст, то удаляйте.

Итак, если у вас не все в порядке с этими ключами, и вы хотите разобраться дальше, то смотрим дальше.

Ищем вирусы получшеПоскольку к моменту написания данной статью я хотел сделать ее понятной всем, то эта глава может и показаться некоторым людям непонятной, но я старался упростить все как мог. Я не буду объяснять вас архитектуру pe-файла, хотя мы будем к ней обращаться. Подробнее есть множество мануалов в сети, а про pe-файлы хорошо было написано iczelion´ом. Может быть, когда ни будь, да опишу тоже.Итак, приступая к детальному анализу нам потребуются некоторые инструменты, я использую в этом случае и советую использовать petools by neox и peid (Можно вообще обойтись одним soft ice´ом, но лучше побольше инструментов да попроще, для реверсеров отмечу, что сейчас пойдет речь о просмотре таблицы импорта и упакованности файла, поэтому пропустите мимо ушей то извращение, которое вы сейчас увдите)Значит, как я уже говорил, был такой случай, что в браузере появилась непонятно откуда строка поиска и стартовая страница. Проверив реестр, я не нашел изменения статовой страницы, а так же не нашел регистрации плагинов в браузере. При детальном осмотре оказалась, что данная строка поиска (тулбар проще) появляется во всех окнах ОС. Это уже немного меняло суть дела. Я предположил, что занимаются этим два независимых друг от друга шпиона и именно методом внедрения динамической библиотеки. При этом надо различать, что если тулбар был бы только в браузере, значит, внедрился он в процесс iexplorer.exe, но у нас был он везде, следовательно, проверять надо было в explorer.exe. Я начал проерять браузер. Для этого я запустил petools и просто посмотрел, какие библиотеки использует браузер. Мне подвернулась удача в лице нерадивого вирмейкера, на фоне системных библиотек из %systemroot% красовалась некая smt.dll с путем, уходящем, куда то в temp. Перезагрузка в безопасном режиме и удаление этой библиотеки, и все в норме, шпион убит. Осталось только опять вызвать petools, кликнуть правой кнопкой мыши на нашем процессе и произвести пересборку файла. Это самый простой случай в моей практике. Перейдем к следующему, находим и убиваем тулбар. Тем же образом я посмотрел процесс explorer.exe и ничего бросающегося в глаза, не нашел. Из этого следует два варианта, либо я не знаю наизусть всех библиотек, и тулбар затерялся среди них, либо мне не дано по знаниям его обнаружить. К счастью вышло первое. Но как же тогда отличить настоящую библиотеку от подложной. я скажу, а вы уже поймете сами. Как известно вирмейкеры гонятся за минимализацией и зашифрованостью кода. То есть не один тулбар как правило не будет лежать в открытом виде, во-первых код можно уменьшить, а значит нужно, и во-вторых если кто нибудь (чаще даже не антивирус, а конкурент) обнаружит данную библиотеку то ему незашифрованный код легче понять. Поэтому берем peid и производим массовое сканирование импортируемых библиотек. Библиотеки от microsoft естественно написаны на visual c++ и ничем не упакованы, поэтому если мы видим (а я как раз увидел подозрительную seupd.dll упакованную upx) упакованную или зашифрованную библиотеку то 99% это, то, что мы искали. Проверит она это или нет очень просто, переместите в безопасном режиме ее и посмотрите результат. Конечно, можно было бы распаковать, посмотреть дизасм листинг и подумать, что же она делает, но не бдем в то углубляться. Если вы не нашли все-таки упакованную библиотеку, то полезно редактором ресурсов типа restorator посмотреть версии файла, как я уже говорил у всех библиотек от m$ там так и написано. Вот на таких делах прокалываются вирмейкеры. Стыдно должно быть им вообще писать такие вирусы. На последок хочу еще заметить, что библиотека *.dll не обязательно может внедрятся в процессы. В ОС windows есть такое полезное приложение, как rundll32.exe, и я могу запускать с помощью этого процесса любую библиотеку. И при этом не обязательно в автозагрузке писать rundll32.exe myspy.dll, достаточно прописать это внутри зараженного файла. Тогда вы будете видеть только свои (зараженные файлы, которые маловероятно будут детектироваться антивирусом) и процесс rundll32.exe, и больше ничего. Как быть в таких случаях? Здесь уже придется углубляться в структуру файла и ОС, поэтому оставим это за рамками данной статьи. Насчет упакованности/зашифрованности вируса относится не только к библиотекам, но и ко всем системным файлам. На этой приятной ноте я хочу закончить главную часть статьи, написано было много, однако это только 1% всех способов обнаружения. Мой способ пускай и не лучший, но я им пользуюсь сам и довольно продуктивно (хорошо только не на своем компьютере). По возможности если получится, напишу продолжение про макро-вирусы, кейлоггеры и бэкдоры, словом про то, что я уже ловил.

приложение АСписок системных служб svhost.exe (winxp)dhcp-клиентsvchost.exe -k netsvcsdns-клиент svchost.exe -k networkserviceАвтоматическое обновление svchost.exe -k netsvcsВторичный вход в систему svchost.exe -k netsvcsДиспетчер логических дисков svchost.exe -k netsvcsЗапуск серверных процессов dcom svchost -k dcomlaunchИнструментарий управления windows svchost.exe -k netsvcsКлиент отслеживания изменившихся связей svchost.exe -k netsvcsМодуль поддержки netbios через tcp/ip svchost.exe -k localserviceОбозреватель компьютеров svchost.exe -k netsvcsОпределение оборудования оболочки svchost.exe -k netsvcsРабочая станция svchost.exe -k netsvcsСервер svchost.exe -k netsvcsСлужба восстановления системы svchost.exe -k netsvcsСлужба времени windows svchost.exe -k netsvcsСлужба регистрации ошибок svchost.exe -k netsvcsСлужбы криптографии svchost.exe -k netsvcsСправка и поддержка svchost.exe -k netsvcsТемы svchost.exe -k netsvcsУведомление о системных событиях svchost.exe -k netsvcsУдаленный вызов процедур (rpc) svchost -k rpcssЦентр обеспечения безопасности svchost.exe -k netsvcsДиспетчер авто-подключений удаленного доступа svchost.exe -k netsvcsПротокол http sslsvchost.exe -k httpfilterРасширения драйверов wmi svchost.exe -k netsvcsСлужба загрузки изображений (wia)svchost.exe -k imgsvcСлужба обеспечения сетиsvchost.exe -k netsvcsСлужба серийных номеров переносных устройств мультимедиаsvchost.exe -k netsvcsСовместимость быстрого переключения пользователейsvchost.exe -k netsvcsСъемные ЗУsvchost.exe -k netsvcsУзел универсальных pnp-устройствsvchost.exe -k localserviceУправление приложениямиsvchost.exe -k netsvcsФоновая интеллектуальная служба передачиsvchost.exe -k netsvcsДиспетчер подключений удаленного доступаsvchost.exe -k netsvcsСетевые подключенияsvchost.exe -k netsvcsСистема событий com+svchost.exe -k netsvcsСлужба обнаружения ssdp svchost.exe -k localserviceСлужба сетевого расположения (nla)svchost.exe -k netsvcsСлужбы терминаловsvchost -k dcomlaunchТелефонияsvchost.exe -k netsvcswindows audiosvchost.exe -k netsvcsДоступ к hid-устройствамsvchost.exe -k netsvcsМаршрутизация и удаленный доступsvchost.exe -k netsvcsОповещатель svchost.exe -k localserviceПланировщик заданийsvchost.exe -k netsvcsСлужба сообщений svchost.exe -k netsvcsИтого шесть процессов при работе всех служб

Автор: shturmovik Источник: virusinfo.info

docwin.ru

- Настройка реестра

- 14 одноклассники

- Глючит браузер

- Программа для ускорения работы компьютера бесплатная

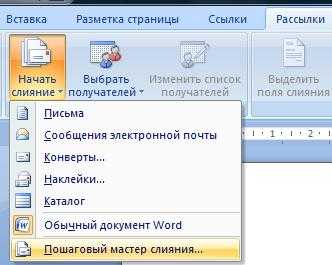

- Word слияние

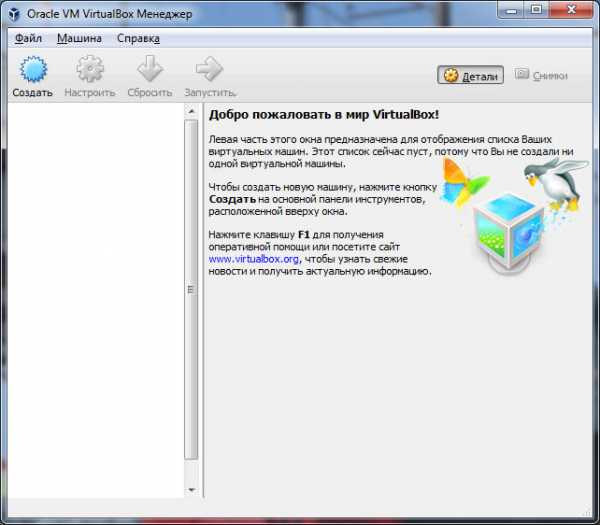

- Oracle vm virtualbox что это

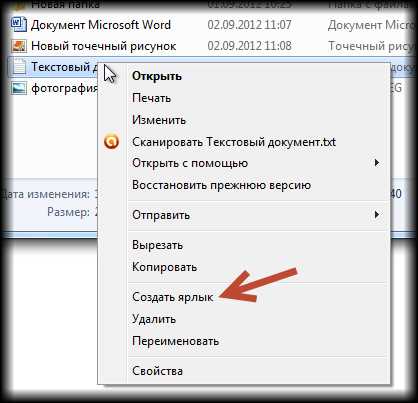

- Как найти файл группу файлов папку ярлык

- На hp не работает тачпад

- Вырезать горячая клавиша

- Как набрать и распечатать текст на компьютере

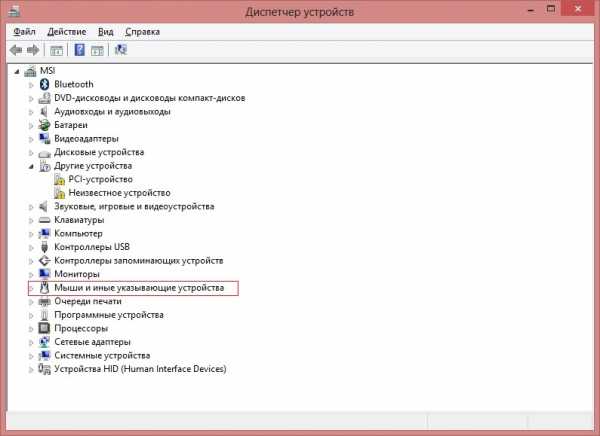

- Тачпад в диспетчере устройств