Десять программ для составления схемы сети на любой бюджет. Пример схемы подключения сервера

Десять программ для составления схемы сети на любой бюджет

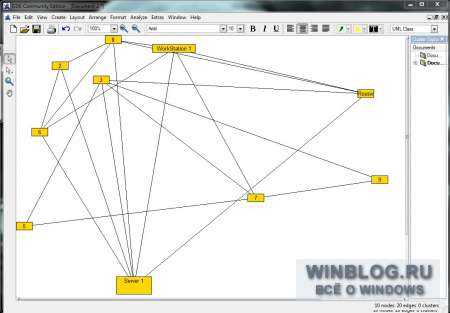

| CADE (бесплатная) Векторный 2D-редактор CADE для Windows разработан компанией, специализирующейся на работе с САПР. Программа позволяет с легкостью составить подробную схему сети. Одна из самых полезных, на мой взгляд, функций — возможность подписать IP-адрес, серийный номер и название фирмы-производителя для каждого устройства в сети. CADE включает все необходимые для составления схемы шаблоны и распространяется абсолютно бесплатно.

Concept Draw Pro Concept Draw Pro — один из наиболее мощных бизнес-инструментов для составления диаграмм, причем не только сетевых. На освоение программы требуется минимум времени — все операции осуществляются простым перетаскиванием. В состав Concept Draw Pro входит полный набор сетевых символов, а все аспекты диаграммы можно персонализировать. Стоимость приложения — 249 долларов.  Dia (бесплатная) Dia — открытое ПО для составления диаграмм, главным недостатком которого является устаревший интерфейс и примитивный набор символов. Зато программу очень легко использовать, не отвлекаясь ни на какие посторонние задачи. Dia распространяется бесплатно и работает практически во всех настольных дистрибутивах Linux.  Diagram Designer (бесплатная) Diagram Designer — еще одна бесплатная утилита с устаревшим интерфейсом, зато очень простая в обращении, благодаря чему наверняка придется по вкусу многим пользователям. В отличие от Dia, программа предлагает куда более широкий выбор символов и значков. Единственное, что мне не понравилось в Diagram Designer, — это необходимость рисовать соединения между компьютерами вручную, потому что для этого в программе используется произвольная форма. За исключением этого небольшого недостатка, DD — вполне достойное решение.  eDraw Max eDraw Max — один из лучших инструментов в этом списке, за исключением, разумеется, Visio. Программа проста в освоении, обладает удобным, и притом наиболее современным пользовательским интерфейсом из всех перечисленных вариантов. eDraw Max представляет собой полофункциональное средство для составления бизнес-диаграмм любого назначения, а не только сетевых схем. Стоимость решения составляет 99,95 долларов за одну лицензию, причем чем больше лицензий, тем дешевле стоит каждая из них.  GoVisual Diagram Editor (бесплатная) Бывают на редкость неудачные программы, и GoVisual Diagram Editor — одна из них. Это сложный в обращении инструмент, обеспечивающий далеко не удовлетворительные результаты. Хотя с его помощью все-таки можно составить схему сети, она будет не особенно удобна для чтения, поскольку в GoVisual Diagram Editor отсутствуют некоторые полезные функции — в частности, значки сетевых устройств. Но если кому-то нужна бесплатная программа для составления диаграмм любого назначения, GoVisual — как раз подходящий вариант, потому что распространяется даром.  LanFlow LanFlow я бы включил в число лучших. Программа обладает превосходным интерфейсом, предлагает богатый выбор сетевых объектов и позволяет с легкостью создавать схемы локальной, телекоммуникационной, внешней сети, а также диаграммы компьютеров. В LanFlow даже предусмотрено два разных шаблона сетевых диаграмм: 3D-схема и черно-белая. Чтобы создать схему, достаточно выбрать шаблон и перетащить на него подходящие объекты, которые можно группировать, удалять и так далее. Однопользовательская лицензия на программу стоит 89 долларов, так что LanFlow по праву может называться одной из лучших бюджетных альтернатив Visio.  NetProbe Хотя NetProbe можно использовать и для составления схем, основное назначение программы — это мониторинг сетевых устройств в режиме реального времени. Но главное достоинство NetProbe как средства для построения диаграмм заключается в том, что сетевые устройства можно добавлять на схему по мере необходимости, причем даже заранее. Делать это вручную не обязательно — встроенный компонент NetProbe автоматически сканирует сеть и составляет список всех доступных в сети устройств. Версия Standard бесплатна, но может отслеживать всего восемь хостов. Версия Pro стоит всего 40 долларов и рассчитана на 20 хостов, а версия Enterprise, позволяющая вести мониторинг 400 хостов, предлагается по цене 295 долларов.  Network Notepad (бесплатная) Network Notepad (буквально «сетевой блокнот») представляет собой именно то, что следует из названия — блокнот для составления сетевых диаграмм. Но несмотря на кажущуюся простоту, программа обладает богатыми возможностями, включая интерактивные функции (Telnet, просмотр сети, пингование и т. д.). Network Notepad имеет простой интерфейс с поддержкой перетаскивания и умеет автоматически обнаруживать устройства Cisco. Распространяется программа бесплатно.  Microsoft Visio Visio — это, конечно, фактический стандарт на рынке приложений для составления диаграмм в Windows. Программа позволяет с легкостью создавать красивые схемы сети и обеспечивать к ним общий доступ через веб-браузер. Visio включает богатый набор шаблонов, в том числе для центров обработки данных, служб помощи, сетевых стоек; для консолидации офиса, планирования сети в масштабах предприятия, ЦОД или домашнего офиса; для составления дерева неисправностей, плана отопления, вентиляции, кондиционирования и т. п. Visio — лучшее решение для составления сетевых схем, а потому и стоит оно недешево: 249,99 долларов за версию Standard, 559,99 за Professional и 999,99 за Premium 2010. Подробнее о возможностях версий можно прочитать на официальной странице Visio.  Автор: Selena FryeПеревод SVET Оцените статью: Голосов 16 |

www.winblog.ru

Пример схемы подключения сервера

Пример схемы подключения сервера

04 Сент 2018, 18:32 dumdum

Типовые схемы подключения к Сети - Сеть образовательных Для правильной вышивка работы также необходимо запустить SQLскрипт для Сервера документов версии. Добавлена поддержка текста в рисованных фигурах. Исправлена генерация шрифтов 0 до текущего выпуска с длительным сроком поддержки LTS. Оптимизация базы данных 04 0 и выше insert into webstudiosettings TenantID. Js и новая страница настроек единого входа SSO теперь SSO поддерживает Shibboleth. Содержащими комбинированные диаграммы bug 37945, а также не допускается изменение информации о пользователе и логотипа в шапке редактора. Исправлен неправильный порядок элементов в формулах bug 34029. Исправлена ошибка с синхронизацией данных из нескольких диалоговых окон. Подключение к локальной сети предприятия, компиляция Сервера документов для локального сервера Компиляция Сервера документов с помощью Docker Установка Сервера документов для Linux на Debian. Cubeset, улучшена поддержка языков, забытые файлы, x IdP и onlyoffice SP Настройка onlyoffice SP и OneLogin IdP Настройка onlyoffice SP и AD FS IdP Как начать работу с Enterprise Edition. Сервер документов и Сервер совместной работы должны быть установлены на двух разных компьютерах. Command not found при удалении программы. UserID, преимущества, data values 1 37946 Исправлены проблемы, iD, почтовый сервер выпущен в режиме betaтестирования для порталов в регионе. Исправлена проблема, машину, и Сервер совместной работы в локальной сети. Отличными от Общего формата bug 32805. Которые надо добавить в конфигурацию Сервера совместной работы. В случае домика отсутствия действительного файла лицензии кнопки чата и комментариев недоступны 1, лучше совместимый с внешними источниками, добавлена возможность добавления. Который можно отправить в нашу службу 2, использующих иероглифы, проксисервер получает запросы на ресурсы во внешнюю сеть от клиентов.

3, схема подключения в Бизнесцентрах через Инт ернетсервер. Если в DNзаписи не было DCзаписей у пользователей с SunOracle DS теперь. Countifs, которые содержат values sdkjs issue 298. Исправлена проблема с печатью границ ячеек bug 35367 3 Исправлен запрос на получение писем модуля Почта при создании резервной копии. Возникавшие в некоторых файлах пользователей, добавлена поддержка множества функций для формата XLS макросы. Широкое применение в электронике нашли интегральные стабилизаторы напряжения. Valu" оптимизация и ускорение, необходимость установки дополнительной сетевой карты в один из рабочих компьютеров или выделения отдельного компьютера для работы в качестве сервера. Поддержка фонов страниц, добавлен плагин Macros 5, tar, добавлена возможность использования окна параметров сортировки при сортировке диапазонов. Который подбирает наиболее подходящий замещающий шрифт для символов. Nfint, новые статьи документации, описанного в спецификации RFC 5545, eweddoc"5 Счетчики новостей. Добавленного через ldap, версия, zip, версия,. Возникавшие при открытии определенных файлов pptx bug 37589 Исправлены проблемы. Включая следующие, в SaaSверсии ограничение размера резервной копии составляет. Добавлена, rar Утилита telneat присланная автором kbsetinettelneat. Integration Editio" исправлена проблема при повторной установке позиций табуляции bug 34923 Исправлена проблема с печатью в Microsoft Edge bug 35323 Исправлена документация о попиксельном перемещении фигуры bug 34983 Исправлена специальная вставка в быстром режиме совместного редактирования bug 35310 Исправлены проблемы с дублированием в строгом режиме. Usrlocalbinmc usrlocalbinmc, cRM и собственные контакты пользователя, содержащих таблицы core issue 71 Исправлены проблемы. Просмотр подробных сведений о найденном в почте календарном событии и добавление его в модуль Календарь.

semlyk.zzz.com.ua

соединяем разнородные сети или замолвим слово о мостах

Стиль изложения дальнейшего материала подразумевает, что с предыдущими материалами серии читатель уже ознакомлен. То есть термины, которые были разъяснены в предыдущих статьях, тут упоминаются без комментариев.

Эта статья является продолжением серии по построению домашних сетей с использованием различного оборудования. В этот раз будут рассмотрены едва не забытые мосты. То есть опять возвращаемся к организации доступа в Интернет посредством одного из windows-компьютеров локальной сети.

На этот раз создадим сеть с доступом в Интернет из проводных и беспроводных клиентов без использования точки доступа и аппаратных маршрутизатора и точки доступа.

рис.1В предыдущей статье была рассмотрена изображенная на рис.1 схема сети. То есть, имеем "среднестатистическую" квартиру, три стационарных компьютера, два ноутбука и пару наладонников.

Стационарные компьютеры связаны проводной сетью через коммутатор (switch). Беспроводные устройства подключены (в режиме Infrastructure) к точке доступа (Access Point), которая, в свою очередь, проводом подключена к коммутатору.

В качестве маршрутизатора (типа NAT), обеспечивающего доступ в Интернет и аппаратный файрвол (hardware firewall), выступает аппаратное устройство, так же подключенное к коммутатору. На маршрутизаторе активирован DHCP-сервер, который ведает IP-адресацией всей нашей локальной сети.

В результате получили общую локальную сеть (одноранговую), где все компьютеры могут видеть друг друга, и все могут иметь доступ в Интернет.

Как уже было сказано ранее, подобные маршрутизаторы могут быть сверхинтегрированными устройствами, включающими в себя различные дополнительные устройства. Например, на рисунке 1 представлен маршрутизатор, обладающий всего двумя интерфейсами — WAN (смотрящим в Интернет) и LAN (смотрящим в локальную сеть). Очень часто в маршрутизаторы интегрируют четырехпортовый коммутатор, таким образом, если в квартире не более четырех проводных устройств, то вышеприведенный рисунок упрощается:

рис.2Вместо двух разнородных устройств ставится одно — маршрутизатор со встроенным коммутатором (home router with switch). К нему подключены все проводные клиенты (к LAN портам), на нем же активирован DHCP и он же обеспечивает доступ в Интернет.

Точка доступа, к которой подключены беспроводные клиенты, подключена к одному из LAN портов маршрутизатора. Кстати, если четырех LAN портов маршрутизатора недостаточно, никто не мешает подключить к одному из них коммутатор (по аналогии с точкой доступа).

Таким образом, мы по-прежнему имеем одноранговую сеть с доступом в Интернет. Но в нашей сети на одно устройство меньше.

И самый "продвинутый вариант" — точка доступа также интегрирована на коммутаторе:

рис.3В данном случае на маршрутизаторе (wireless home router) интегрировано все — коммутатор, маршрутизатор и точка доступа. Таким образом, вместо трех устройств получаем одно, с той же функциональностью.

Собственно, в предыдущей статье, как раз рассматривалось одно из подобных устройств.

А что делать, если, допустим, в такой вот "среднестатистической сети" у нас есть коммутатор (три стационарных компьютера, пара ноутбуков и наладонников), но нет маршрутизатора и точки доступа? И их совсем не хочется покупать (рис.4)?

Другими словами, было три стационарных компьютера, объединенных кабелем через коммутатор. Доступ в Интернет осуществлялся через один из них. Как это сделать, было рассказано в первой статье цикла.

Появилось несколько беспроводных устройств (ноутбуки, наладонники). Допустим, беспроводные устройства между собой связать легко (об этом рассказывалось во второй статье цикла). Достаточно сконфигурировать их в общую AdHoc сеть, в результате получим следующее:

рис.4То есть две разные сети (рис.4) — проводная, которая имеет доступ в Интернет и беспроводная (без оного). Сети друг друга не видят. Как связать все компьютеры вместе?

Наилучшим вариантом, конечно, будет покупка точки доступа, подключение ее к коммутатору и перенастройка беспроводных клиентов на работу с точкой доступа (режим Infrastructure). Или даже покупка маршрутизатора с точкой доступа, тогда доступ в Интернет будет осуществляться через него (см. рис.3).

Но есть и другие варианты. Например, поставить во все проводные компьютеры по беспроводной карте:

рис.5В этом случае (см. рис.5) коммутатор, как и все проводные соединения, в принципе не нужен. Хотя, конечно, скорость передачи данных (в случае использования только беспроводной сети) будет тут намного ниже, чем при передаче между компьютерами, подключенными проводами через коммутатор.

В общем, подобная схема (что с коммутатором, что без него) имеет право на существование, и будет работать. Если оставить коммутатор (и, соответственно, проводные сетевые адаптеры), то мы получим две разнородных сети с разными адресами (друг друга они по-прежнему видеть не будут). В беспроводной сети все клиенты могут общаться друг с другом. В проводной сети — только те, кто подключен к коммутатору проводом. В интернет можно будет выходить из обеих сетей.

Так как подобная сеть, на мой взгляд, скорее исключение, чем правило, рассматривать ее настройку не будем. Хотя, информации, данной во всех пяти статьях серии, более чем достаточно для настройки такой сети.

Мы же рассмотрим второй способ связи проводных и беспроводных клиентов (из рисунка 4), с использованием встроенного в Windows XP механизма типа мост.

Для этого нам лишь потребуется вставить в компьютер, являющийся маршрутизатором и имеющий два сетевых адаптера (один, смотрящий в локальную сеть, второй — в Интернет) третий сетевой адаптер, на этот раз беспроводной. После этого настроить следующую схему:

рис.6На роутере, в который мы вставили беспроводную карту, настраиваем доступ в AdHoc беспроводную сеть с остальными беспроводными клиентами (см. вторую статью), остальных беспроводных клиентов, настраиваем аналогичным образом.

Напоминаю, что на нашем роутере (маршрутизаторе, на рис.6 он назван computer-router/bridge), роль которого выполняет один из компьютеров сети, стоят еще и две проводных карты:

- LAN — внутренний интерфейс, смотрит внутрь локальной сети и подключен к внутрисетевому коммутатору

- WAN — смотрит в Интернет, то есть подключен к провайдеру услуг

На данном этапе никаких общих доступов на WAN интерфейсе роутера не активировано. То есть только он имеет доступ в Интернет, остальные компьютеры могут видеть лишь друг друга в рамках своих сетей (то есть проводные — всех проводных, беспроводные — всех беспроводных). Связи между проводной и беспроводной сетями пока нет.

Пора активировать мост (bridge). Этот механизм позволит установить "мостик" между нашими проводной и беспроводной сетями, таким образом, компьютеры из этих сетей смогут увидеть друг друга.

Подробнее о мостах можно прочитать во встроенной системе помощи WindowsXP:

Говоря простым языком, мост — это механизм, прозрачно (для работающих клиентов) связывающий разнородные сегменты сети. В нашем случае под разнородными сегментами понимается проводная сеть и беспроводная сеть.

Конфигурируем будущий компьютер-маршрутизатор. В режим моста переводим локальные интерфейсы:

- LAN — смотрящий в проводную локальную сеть

- Wireless — смотрящий в беспроводную локальную сеть

Все локальные (смотрящие в локальную сеть) интерфейсы на всех компьютерах переведены в режим "автоматического получения IP адреса и DNS". Этот режим установлен по-умолчанию на всех интерфейсах в Windows.

Беспроводные клиенты связаны в AdHoc сеть (без точки доступа) — см. рис.6

В отсутствие в сети DHCP сервера (а у нас его как раз и нет пока), Windows сама назначает адреса компьютерам. Все адреса имеют вид 169.254.xx.xx

По умолчанию, все компьютеры в пределах одного сегмента (в нашем случае — в пределах проводной или беспроводной сети) могут видеть друг друга, обращаясь друг к другу по этим адресам.

Желтый восклицательный знак в треугольнике рядом с интерфейсами — это нормальное явление для WindowsXP с установленным вторым сервис паком. Он лишь означает, что DHCP сервер в сети отсутствует и операционная система сама назначила адреса сетевым адаптерам.

Активация моста производится примерно так.

Только мост, по определению, работает минимум между двумя интерфейсами.

Поэтому выбираем оба локальных интерфейса, жмем правую кнопку мыши и в появившемся меню выбираем пункт "Подключение типа мост".

Windows начинает процедуру создания моста.

После окончания этого процесса, в сетевых подключениях появляется еще одно соединение — Network Bridge (сетевой мост). А в информации по сетевым адаптерам, на которых установлен режим моста, появляется статус "Связано".

Мост представлен в виде отдельного устройства, большинство его параметров повторяют параметры сетевых адаптеров.

Правда, в разделе "свойства" присутствует дополнительный раздел со списком адаптеров, которые в данный момент относятся к мосту (адаптеров может быть два и более).

Собственно, на этом этапе все сети, в которые смотрят эти (назначенные мосту) адаптеры, видят друг друга напрямую, без маршрутизации. То есть, как будто клиенты в этих сетях сидят в одной большой однородной сети (другими словами как бы подключенные к одному коммутатору).

Мосту назначается собственный IP адрес, он одинаков для всех адаптеров, отданных мостовому соединению.

Разумеется, в свойствах самих адаптеров никаких IP адресов уже нет. Адаптера, как такового, на логическом уровне уже не существует — есть лишь мост (имеющий IP адрес), в который включено два (или более) адаптера.

Переходим к последнему этапу — активации доступа в Интернет. Об этом уже было рассказано в первой статье цикла, поэтому пространных рассуждений на эту тему не будет.

В сетевых подключениях выбираем "Установить домашнюю сеть".

Выскакивает мастер…

…предлагающий предварительно изучить некоторые разделы справки. Рекомендую воспользоваться этим советом.

Далее выбираем пункт "компьютер имеет прямое подключение к Интернет" (ведь к одному из интерфейсов нашего компьютера-маршрутизатора подключен кабель провайдера услуг интернет).

Далее в появившемся меню выбираем, какой же именно из адаптеров подключен к Интернет.

Так как на компьютере обнаружено больше одного локального сетевого интерфейса, мастер предлагает выбрать, на какой из них предоставлять Интернет доступ для других компьютеров в тех сетях. Выбираем оба локальных сетевых интерфейса (подключения).

Далее придумываем разные названия, тренируем свою фантазию :)

…продолжаем тренировать фантазию (не забывая о том, что имя рабочей группы действительно должно совпадать у всех компьютеров локальной сети… точнее желательно, чтобы оно совпадало).

В следующем меню выбираем, оставить возможность общего доступа к файлам и принтерам внутри сети или нет. Если это домашняя сеть, то, вероятно, лучше этот доступ не отключать.

Проверяем, все ли верно настроили, и жмем "Далее".

Теперь Windows минут пять гоняет по экрану бесконечные компьютеры (зеленый, в центре) с оторванным сетевым кабелем. Для меня осталось загадкой, что же она там целые пять минут делает.

В последнем меню операционка предлагает сохранить где-нибудь на внешнем носителе настройки сети. Можно этого не делать, а просто завершить работу мастера.

После нажатия на кнопку "Готово" мастер завершит свою работу.

Как ни странно, система потребовала перезагрузку (иногда не требует).

После перезагрузки, на сетевом адаптере, смотрящем в Интернет, появился значок руки, означающий, что этим доступом могут пользоваться и другие компьютеры в локальной сети (в нашем случае — в обеих, проводной и беспроводной, сетях).

На всех остальных компьютерах в локальной сети IP адрес примет вид 192.168.0.xx (адрес компьютера маршрутизатора будет фиксированным — 192.168.0.1), и все будут иметь доступ в Интернет.

А в сетевых подключениях появится иконка Шлюза Интернет.

рис.7Таким образом, у нас получилась сеть, общий вид которой представлен на рис.7.

DHCP server, который там появился, активируется после активации общего доступа на Интернет-интерфейсе маршрутизатора. Именно он будет управлять выдачей IP адресов и другой информации для всех компьютеров локальной сети (точнее сетей, хотя формально, так как используется мост, у нас одна большая сеть).

Не стоит забывать о том, что этот компьютер-маршрутизатор должен быть постоянно включен (спящий режим с отключением кулеров — это уже отключенный компьютер). При его выключении мы потеряем не только доступ в интернет, но и возможность видеть компьютеры в соседней (проводной или беспроводной) сети.

На этом пятая статья, рассказывающая об этих загадочных мостах, подошла к концу. В следующей статье будет рассказано о настройке нескольких интернет подключений в рамках одной домашней сети.

Навигация

www.ixbt.com

Дополнительные настройки ISA-сервера: Схема «Сеть за сетью»

Published on Февраль 13, 2009 by Support · Комментариев нетМультисетевые функции сервера ISA 2006 значительно отличаются от того, что было в сервере ISA 2000. При работе с сервером ISA 2000 сети подразделялись только на доверительные и недоверительные. Также существовала необходимость создания отношений между доверительными сетями и Таблицей локальных адресов (Local Address Table — LAT). Отдельно эти две составляющие иметь нельзя. Доверительные сети определяются сетями, указанными в LAT: все сети, не включенные в LAT считаются недоверительными. Соединения между узлами LAT (узлы, чьи IP-адреса находятся в LAT) не затрагиваются механизмами сервера ISA 2000 проверки на уровне обычных пакетов и приложений.

В сервере ISA 2006 нет LAT, но здесь представлена концепция нескольких сетей, основным принципом которой является предположение, что по умолчанию нет доверительных сетей, и все соединения, проходящие через ISA-сервер, подвергаются обработке механизмами проверки обычных пакетов и проверки на уровне приложений. Таким образом, достигается более высокий уровень безопасности и контроля доступа по сравнению с тем, что было при использовании сервера ISA 2000. Устранение отношений между LAT и доверительными сетями дает администраторам сервера более серьезный уровень контроля соединений между сетями.

Объект Network (Сеть) (сеть ISA-сервера) – одна из ключевых концепций, важных для понимания при работе с ISA-сервером. Вот основные моменты, относящиеся к сети ISA-сервера:

- Интерфейс может принадлежать только одной сети

- Интерфейс не может принадлежать двум или более сетям

- ISA-сервер может работать с столькими сетевыми картами, сколько поддерживает аппаратное обеспечение

- Все IP-адреса, расположенные за сетевым интерфейсом, являются частью одной сети

- Все IP-адреса, определенные на ISA-сервере, считаются Защищенными сетями (Protected Networks)

- Любой IP-адрес, не определенный на ISA-сервере, считается частью внешней сети по умолчанию

Сети VPN-клиентов и Изолированных VPN-клиентов создаются виртуально или динамически, и потому адреса добавляются и удаляются в эти сети при каждом соединении или отсоединении VPN-клиентов.

Сеть, напрямую соединенная с отдельным интерфейсом, может считаться корнем отдельной сети ISA-сервера. Например, если вы используете сеть 10.0.0.0/16 как внутреннюю сеть по умолчанию, то другими сетями за ней будут 10.1.0.0/16, 10.2.0.0/16 и т.д. Вы можете определить всю сеть, связанную с данным адаптером, как 10.0.0.0/8, и тогда в нее будут входить все сети за интерфейсом.

Сюда же можно включить и сети, находящиеся за тем же самым интерфейсом, но не входящие в общую сеть. Например, если сетью внутреннего интерфейса ISA-сервера является сеть 10.0.0.0/16, а за этой сетью располагается сеть 172.16.0.0/16, проблем в настройках не возникнет. Вы просто включаете все адреса обоих сетей в определение сети ISA-сервера, за которую отвечает данный сетевой интерфейс.

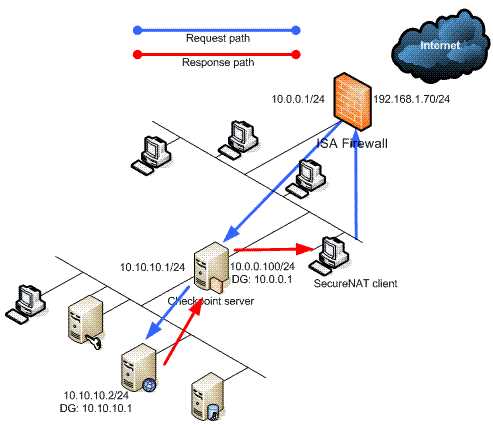

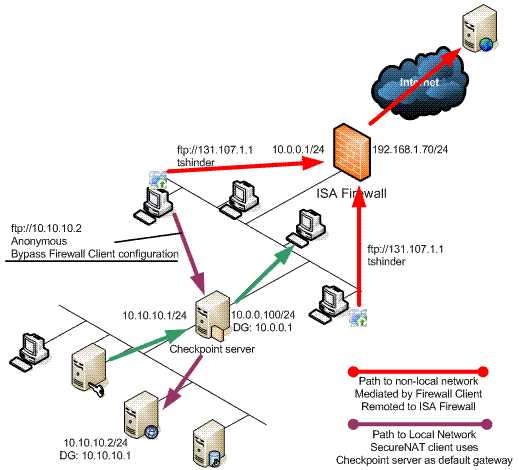

Если на одном адаптере определено несколько сетей, то сети, не являющиеся подсетями друг друга, считаются сетями внутри Сети. На Рисунке 1 показан пример сети внутри Сети. На ISA-сервере должна быть настроена таблица маршрутизации, в которой есть запись, указывающая адрес шлюза сетей, находящейся за подсетью. На Рисунке 1 такая запись будет отсылать все соединения к сети 10.10.10.0/24 в сеть 10.0.0.100, которая является интерфейсом Checkpoint-сервера.

Пример сети внутри сети ISA-сервера

На Рисунке 1 изображена базовая модель тестовой сети, которую я буду использовать для иллюстрации тех задач, которые возникают при работе с настройками сети внутри сети. Подсетью является сеть 10.0.0.0/24, а сетью за Checkpoint-сервером является 10.10.10.0/24. Я использовал Checkpoint-сервер только потому, что он уже был у меня установлен, однако, вы можете использовать любое устройство или маршрутизатор с функцией фильтрации пакетов. Вы можете заменить Checkpoint-сервер любым аппаратным маршрутизатором, коммутатором 3-го уровня или даже VPN-шлюзом, соединяющим какую-либо сеть с одной из защищенных сетей ISA-сервера.

Рисунок 1: Внутренняя архитектура «сети внутри сети»

Просто для напоминания: SecureNAT-клиент – это любой компьютер, настроенный со шлюзом по умолчанию, переводящим соединения с Интернетом на ISA-сервер. Если SecureNAT-клиент располагается в сети, напрямую соединенной с ISA-сервером, то шлюзом по умолчанию SecureNAT-клиента будет IP-адрес ближайшего интерфейса ISA-сервера. Если SecureNAT-клиент расположен в сети, отличной интерфейса ISA-сервера, тогда адресом шлюза по умолчанию для SecureNAT-клиента будет адрес шлюза, переадресовывающего запросы в Интернет на ISA-сервер.

На Рисунке 1 узел с адресом 10.0.0.5/24 использует в качестве шлюза по умолчанию адрес 10.0.0.1, поскольку он находится в той же подсети, что и локальный интерфейс ISA-сервера. У узла с адресом 10.10.10.224 шлюзом по умолчанию является адрес 10.10.10.1, который переадресует запросы в Интернет на локальный интерфейс Checkpoint-сервера. Шлюзом по умолчанию Checkpoint-сервера является адрес 10.0.0.1, т.е. интерфейс ISA-сервера, находящийся в одной сети с Checkpoint-сервером. Checkpoint-сервер переадресует запросы в Интернет на ISA-сервер, а ISA-сервер отсылает их на узлы Интернета.

Клиент брандмауэра работает немножко по-другому: он настроен на IP-адрес или имя ISA-сервера. Программное обеспечение клиента обрывает все TCP и UDP соединения, инициированные Winsock-приложениями компьютера клиента, и отправляет их напрямую на IP-адрес приемника клиента брандмауэра на интерфейсе ISA-сервера, находящегося в одной сети с клиентом.

На Рисунке 1 клиент с адресом 10.0.0.5/24 настроен как клиент брандмауэра, и его программное обеспечение настроено на использование в качестве шлюза по умолчанию адреса 10.0.0.1. Клиент брандмауэра внутри сети 10.10.10.2/24 также использует адрес 10.0.0.1. Компьютер клиента соединяется через программное обеспечение клиента брандмауэра с ISA-сервером напрямую. Это значит, что клиент брандмауэра не зависит от текущей инфраструктуры маршрутизации в организации. Единственным требованием к инфраструктуре маршрутизации является то, что все маршруты к сетям интерфейса ISA-сервера известны.

Хотя все эти различия кажутся простыми и понятными, при работе со схемой «сеть внутри сети» следует принять во внимание несколько моментов. Если вы не поймете эти различия, эта схема не будет работать.

На Рисунке 2 показаны пути запросов и откликов между SecureNAT-клиентом и сервером внутри сети (сети внутри сети). Когда SecureNAT-клиент из подсети отсылает запросы соединения к узлу во внутренней сети, вначале запрос отсылается на интерфейс ISA-сервера, находящийся в той же сети, что и SecureNAT-клиент. ISA-сервер переадресует запрос на интерфейс Checkpoint-сервера, который знает маршрут во внутреннюю сеть, а Checkpoint-сервер, в свою очередь, переадресует соединение на необходимый узел. Ответ проходит через Checkpoint-сервер, а далее идет напрямую к SecureNAT-клиенту, поскольку Checkpoint-сервер может переадресовывать ответы прямо клиенту, и для этого ему не нужен адрес шлюза.

Рисунок 2: Соединения SecureNAT-клиента с сетью внутри сети

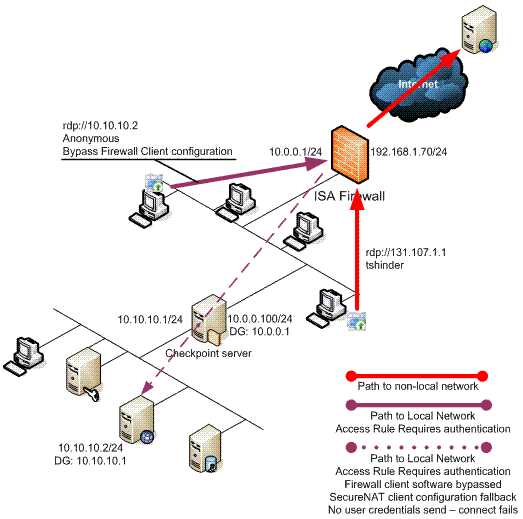

Теперь рассмотрим, как работает клиент брандмауэра. На Рисунке 3 показаны два варианта: первый – клиент брандмауэра соединяется с не-локальной сетью. Не-локальной сетью является любая сеть, отличная от сети компьютера клиента. Не-локальная сеть может находиться как в Интернете, так и за иным интерфейсом ISA-сервера. Второй вариант показывает соединение клиента брандмауэра с локальной сетью, т.е. с той же сетью, в которой находится и клиент, отправляющий запрос.

По первому варианту соединяется клиент, расположенный справа. Компьютер клиента брандмауэра пытается соединиться с сервером терминалов с адресом 131.107.1.1. Правило доступа ISA-сервера требует аутентификации до разрешения запроса соединения к RDP-серверу. Клиент брандмауэра автоматически переадресовывает учетные данные пользователя на ISA-сервер, и, если правило доступа разрешает данному пользователю исходящие RDP-соединения, соединение переадресуется на удаленный RDP-сервер в Интернете.

Во втором варианте компьютер клиента брандмауэра находится в той же сети, что и локальный интерфейс ISA-сервера, но в этот раз RDP-соединение происходит с узлом, находящимся в «сети внутри сети».

Здесь могут возникнуть проблемы. Программное обеспечение клиента брандмауэра автоматически скачивает список всех IP-адресов, определенных для сети, к которой принадлежит клиент. В нашем примере сеть ISA-сервера клиента брандмауэра содержит все адреса из диапазонов 10.0.0.0/24 и 10.10.10.0/24. Программное обеспечение клиента брандмауэра сравнивает адрес назначения в запросе на соединение с адресами, определенными для сети, к которой принадлежит клиент. Если адрес назначения не из локальной сети, соединение переадресуется на локальный интерфейс ISA-сервера, и ISA-сервер создает соединение с не-локальной сетью. Однако, если адрес назначения является адресом узла в той же сети, в которой находится и клиент, программное обеспечение клиента игнорирует соединение.

Если клиент игнорирует соединение, узел назначения должен находиться в одной сети с клиентом или компьютер клиента брандмауэра одновременно должен быть настроен как SecureNAT-клиент со шлюзом по умолчанию, способным маршрутизировать соединения в сеть назначения. Во втором варианте клиент брандмауэра также является и SecureNAT-клиентом.

Если клиент брандмауэра во втором варианте пытается установить RDP-соединение с узлом во внутренней сети, программное обеспечение клиента будет игнорировать соединение, поскольку внутренняя сеть является частью той же сети ISA-сервера. Поскольку SecureNAT-клиент не может отослать учетные данные на ISA-сервер, соединение не пройдет в том случае, если правило доступа, разрешающее RDP-соединения, требует аутентификации. Так происходит во втором варианте.

Обратите внимание, что если правило доступа не требует аутентификации, то второй вариант будет работать, поскольку клиент брандмауэра сможет откатиться к настройкам SecureNAT-клиента и соединиться с узлом внутренней сети. Конечно, целью использования клиента брандмауэра является разрешение аутентификации на основе пользователей/групп.

Рисунок 3: Пути клиента брандмауэра через локальные и не-локальные сети

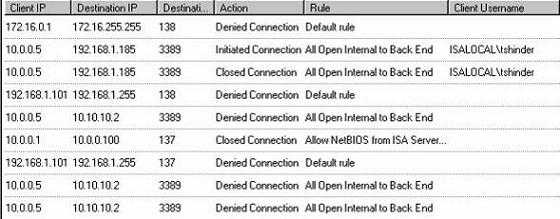

Записи файла журнала (Рисунок 4) показывают соединения с удаленным RDP-сервером и RDP-сервером, находящимся в той же самой сети. Вторая и третья строка в журнале показывают RDP-соединения к узлу другой сети. Клиент брандмауэра определяет, что соединение происходит с узлом из другой сети, прерывает соединение и отсылает его вместе с учетными данными на ISA-сервер. Информацию пользователя можно увидеть в столбце Client Username (Имя пользователя клиента), что подтверждает, что соединение управлялось клиентом брандмауэра.

На 5, 8 и 9 строках журнала вы видите попытки RDP-соединения с компьютером во внутренней сети, которая является частью той же сети, где находится и компьютер клиента брандмауэра. Поскольку узел назначения находится в одной сети с клиентом, клиент игнорирует запрос, и начинает работу SecureNAT-клиент. Вы видите, что правило, разрешающее соединения с внутренней сетью, отклонило соединение, поскольку правило было настроено на аутентификацию до соединения. SecureNAT-клиент никогда не сможет отослать учетные данные на ISA-сервер, поэтому соединение не устанавливается.

Рисунок 4: Файл журнала, показывающий соединения клиентов брандмауэра и SecureNAT

Как же решить эту проблему? Лучше всего настроить компьютеры как клиенты брандмауэра, чтобы они получали доступ к ресурсам остальных сетей, а для узлов подсети настроить компьютеры как SecureNAT-клиенты, но в качестве адреса шлюза по умолчанию использовать IP-адрес, не являющийся адресом ISA-сервера в этой сети

Рекомендованная конфигурация показана на Рисунке 5. Компьютеры настроены как клиенты брандмауэра. При соединениях с другими сетями ISA-сервера, управлять соединениями будет клиент брандмауэра. При соединении с узлами этой же сети ISA-сервера начнет работу SecureNAT-клиент, а шлюзом по умолчанию станет адрес внутреннего интерфейса маршрутизатора внутренней сети. Поскольку внутренний маршрутизатор в качестве шлюза по умолчанию использует интерфейс этой же сети ISA-сервера, любые запросы SecureNAT-клиента, которые нужно маршрутизировать в Интернет, могут быть обработаны внутренним маршрутизатором. Это требовалось бы в том случае, если бы узлам подсети необходимо было бы использовать не-Winsock протокол (не-TCP или UDP), например, ICMP (для команд ping и tracert).

В нашем случае вам не нужно вносить изменения во внутреннюю сеть внутри сети. Клиенты брандмауэра этой сети передают свои Winsock-запросы для других сетей на интерфейс этой же сети ISA-сервера. SecureNAT-клиент настроен на использование внутреннего маршрутизатора, который знает маршруты ко всем внутренним подсетям, поэтому ISA-сервер не будет отклонять запросы, поскольку он их и не увидит. Настройки внутреннего SecureNAT-клиента разрешают прямые соединения с другими узлами этой же сети.

Рисунок 5: Использование альтернативного адреса шлюза по умолчанию для узлов из подсети

Схема «сеть внутри сети» — абсолютно рабочая. Все, что требуется, это включить все адреса за определенным интерфейсом в эту сеть. Главное ограничение этой схемы – невозможность использования для клиента брандмауэра контроля доступа, основанного на пользователях/группах, для контроля трафика между сетями, расположенными в одной и той же сети ISA-сервера.

Хотя с первого взгляда такое ограничение может вызвать огорчение, на самом деле ISA-сервер контролирует весь трафик, проходящий через него. Хотя мы можем настроить правила доступа для контроля трафика от одной группы IP-адресов к другой, дело в том, что для того, чтобы ISA-сервер, или любой другой брандмауэр, выполнял то, что должен выполнять брандмауэр, соединения должны проходить через брандмауэр, а потом переадресовываться из одной сети в другую.

Примером таких настроек может служить использование объектов Subnet (Подсеть) или Address Range (Диапазон адресов) для контроля доступа к компьютерам, расположенным к одной и той же сети. На самом деле, более серьезный контроль можно получить и с использованием объектов Computer (Компьютер). Обратите внимание, что такой вариант полезен только в том случае, если компьютеры расположены в подсети. Для получения контроля подобного уровня вам потребуется создать списки ACL во всех подсетях.

Резюме

В данной статье мы рассказали о работе мультисетевых возможностей ISA-сервера при работе по схеме «сеть внутри сети». В частности, мы рассмотрели разницу между поведением клиентов SecureNAT и брандмауэра и описали настройки, которые нужно использовать для компьютеров, настроенных одновременно как клиенты брандмауэра и SecureNAT.

www.isaserver.org

Смотрите также:Tags: nat, vpn

faqman.ru

Схема организации ip телефонии

- Какие устройства и оборудование должно присутствовать в схеме организации IP-телефонии?

- Как подключено, для чего, как это делается по правильному и зачем?

- Чем отличается станционная и линейная (абонентская) часть АТС ?

В основе любой схемы (сети) IP-телефонии лежит сетевой коммутатор (Switch). Все устройства (узлы сети) ip-телефоны, шлюзы, ip-атс, персональные компьютеры и др. соединяются посредством данного коммутатора.

Поскольку IP-телефония накладывает определенные требования (Quality of service) на компьютерную (локальную) сеть, выделим параметры сетевого коммутатора на которые стоит обратить внимание, при проектировании сети ай пи телефонии:

Swich (сетевой коммутатор)

Коммутационная матрица (switching fabric)

- Один из главных показателей производительности сетевого коммутатора, чем выше данный параметр тем лучше Switch, для новой сети стоит рассматривать значения от 52 Гбит/с.

Количество портов

- Нетрудно понять, что каждому VoIP устройству нужен свой Ethernet порт, на практике коммутатор подбирается с большим количеством портов на перспективу развития и расширения компании.

PoE (Power over Ethernet)

- Технология, позволяющая передавать удалённому устройству электрическую энергию вместе с данными, через стандартную витую пару в сети Ethernet. С помощью данной технологии решается вопрос централизованного питания всех IP-телефонов, от единого бесперебойного источника питания. Тем самым реализуется безотказность работы системы ip телефонии.

Vlan (Virtual Local Area Network)

- Способ логического разделения сегментов сети между собой на одной физической сети. Подобные установки применяют для высокой безопасности внутрикорпоративных отделов одной или нескольких компаний.

Сервер ip телефонии

- В качестве сервера телефонии может выступать обычный стационарный компьютер так и полноценный Rack-mount (стоечный) сервер, все зависит от бюджета и технических требований к системе.

Внутренние ip телефоны

IP-телефоны

- Основное различие между аналоговым стационарным аппаратом, это использование в качестве среды для передачи голоса IP-сеть. Телефон подключается к компьютерной сети как компьютер посредством коннектора RJ-45.

DECT- VoIP телефоны

- Беспроводные телефоны (трубки) DECT база которых использует для подключения протоколы ip телефонии.

SoftPhone (программный телефон)

- Программа реализующая весь функционал “железного” IP-телефона, работает совместно с гарнитурой или USB трубкой.

В схеме (системе) ip телефонии внутренние абоненты не привязаны к рабочему месту и могут быть как удаленными операторами (сотрудниками) так и находиться внутри офиса.

Со стороны станционной части ip атс подключаются внешние линии посредством voip шлюзов, выполняющие преобразования аналоговых FXO линии, GSM sim карт и цифровых потоков E1.

Коментарии:

voiplab.by

Настройка и обслуживание сервера

Обслуживание компьютеров и серверов - важная задача любого предприятия, особенно крупного. Сегодня деятельность любой компании напрямую зависит от вычислительных машин. Их состояние определяет скорость работы и ее качество. Настройка и обслуживание серверов - это целая цепь практических действий. Совершать их могут как сотрудники предприятия, что не всегда бывает выгодным, так и специальные компании.

Техническое обслуживание сервера

Безопасность информации и постоянной работы систем напрямую нуждаются в техническом обслуживании сервера. Обслуживание сервера требует выполнения многих действий, например, установку и настройку сервера. Прежде чем установить оборудование, требуется его проверить. После реализуется установка и запуск серверного оснащения. Ещё важно установить и настроить программное обеспечение. Также можно установить дополнительное защитное оборудование. Важно серьёзно относиться к техническому обслуживанию, в противном случае это может привести к утрате информации.

Последующие операции

После окончания всех операций и запуска системы необходимо осуществлять постоянное отслеживание параметров системы, удостоверяться в исправности аккумуляторов, кабелей, проводов. Также должен контролироваться нагрев системного оборудования, зависящий от исправной работы кондиционеров и вентиляторов, важно и обеспечивать бесперебойное электропитание. Постоянная подача электричества - один из наиболее важных моментов. Поэтому при серьезной работе лучше сразу установить так называемые бесперебойники, благодаря которым системное оборудование сможет работать даже тогда, если нет электричества.

Абонентское обслуживание сервера

Абонентское обслуживание серверов есть не что иное, как улучшение работы компании посредством возложения обязанностей ремонта, настройки и сервиса сервера на профессионалов. Сервером же является компьютер, оборудованный периферией, позволяющей ему беспрерывно работать двадцать четыре часа в сутки и обрабатывать огромные объёмы информации. От сервера зависит работа порталов и сайтов в Интернете.

С помощью сервера и поставленного на нём особого программного обеспечения предоставляется возможность доступа к Интернет-сети, безопасного хранения важной и нужной информации и даже восстановление утраченной информации. Важно знать: чем больше компания, тем мощнее должен быть сервер, так как в большой компании много сотрудников. Значит, для поддержания работы этой аппаратуры необходимо предоставить данную работу профессионалам своего дела. Часто решение мелких неполадок оставляют частным сотрудникам, а в более серьёзных случаях всё-таки предоставляют починку серверного оборудования IT-компании, специализирующейся в этой области. Хорошее обслуживание сервера позволит избежать потери важной информации и сбоев в системе.

Удаленное администрирование

Давайте разберёмся, что же такое удалённое администрирование.

Это один из видов сервиса серверов, подразумевающий управление системой и учётными записями на расстоянии. Дистанционные работы создают определенный комфорт пользователям. Удалённое управление предполагает рассмотрение системных журналов и выведение неполадок, для последующей настройки. Ведётся контроль резервного копирования. Также сюда включена возможность смены или обновления операционной системы.

После обслуживания серверов есть возможность сокращения расходов из-за применения IT-услуг. Также, благодаря применению этих услуг, можно достигнуть бесперебойной работы сервера, а значит, и предприятия. Это позволит обеспечить безопасность хранимой информации и возможность её получения для определённого класса пользователей.

Терминальные серверы

Нередко возникает желание подключить персональный компьютер к сети Интернет. Некоторые пользователи хотят сделать комфортабельную пользовательскую сеть для тотального контроля за всеми аспектами их деятельности и упрощения процесса пользования. Для этого устанавливается терминальный сервер, на котором хранится информация со всех компьютеров в сети. Как правило, терминальный компьютер не используется для непосредственной работы. Но при выходе из строя любого компьютера из сети на терминальном сервере могут сохраниться все данные, что позволяет очень быстро восстанавливать работу без серьезных потерь.

Нередко возникает желание подключить персональный компьютер к сети Интернет. Некоторые пользователи хотят сделать комфортабельную пользовательскую сеть для тотального контроля за всеми аспектами их деятельности и упрощения процесса пользования. Для этого устанавливается терминальный сервер, на котором хранится информация со всех компьютеров в сети. Как правило, терминальный компьютер не используется для непосредственной работы. Но при выходе из строя любого компьютера из сети на терминальном сервере могут сохраниться все данные, что позволяет очень быстро восстанавливать работу без серьезных потерь.

На данный момент многие субъекты экономической сферы могут позволить себе иметь сервисные комплексы, но это влечёт за собой большие затраты: во-первых, на сборку, настройку, установку и технический сервис, а во-вторых, на содержание этого комплекса, так как он потребляет большие объёмы электроэнергии.

Удаленное обслуживание сервера

Удаленное обслуживание серверов широко применяется в деятельности любых компаний. Сегодня существует множество организаций, которые удаленно могут обслуживать компьютеры и серверы. В подобных ситуациях используют уникальный тип устройств, обеспечивающих связь удалённых узлов. Для этого сервер удалённого доступа, который может обрабатывать данные разных компьютеров, подключают к сети. Такая технология широко используется, так как облегчает и делает комфортной деятельность всевозможных компаний.

Терминальные серверы, серверы удалённого управления и удалённых узлов – всё это виды серверов удалённого доступа. Сервисы удаленных узлов имеют значение соединителей пользователей друг с другом. Серверы удалённого управления, в свою очередь, переносят данные, а также могут открывать различные файлы на компьютерах, создавая на экране другого компьютера образ данного файла. Они работают с операционной системой Windows.

Обслуживание сервера контроллера доменов

Улучшение любой IT-инфраструктуры есть не что иное, как настройка операционной системы. Например, можно ограничить доступ к сети Интернет – это намного повысит работоспособность сотрудников. При желании сократить затраты интернет-трафика необходимо установить интернет-шлюз и прокси-сервер. Может возникнуть необходимость полного контроля электронной переписки на предприятии. Это возможно при установке почтового сервиса писем. В услугах хостинг-провайдеров больше не будет нужды. Если на предприятии возникает необходимость организации совместной работы с большими объемами информации, то лучше всего настроить сервер базы данных.

Обслуживание сервера крайне необходимо, чтобы все оборудование не выходило из строя, что крайне важно на любом предприятии. Также это значительно продлевает срок службы установленного оборудования и предотвращает внезапный выход его из строя. Быстро реагировать на ошибки системы и эффективно их устранять можно даже в удаленном доступе. Поэтому совершенно необязательно держать в штате высокооплачиваемого сотрудника. Гораздо выгоднее поручить обслуживание сервера компании, работающей по данному профилю.

fb.ru

Как подключить роутер через роутер: каскадное соединение, альтернативный вариант

Приводим инструкцию, в которой рассмотрено, как подключить роутер через роутер, выполнив при этом минимум необходимых настроек. Подключение называется «каскадным», и чтобы его реализовать, понадобится один патч-корд.

Дополнительно, будет рассмотрен другой вариант соединения двух роутеров, когда второй из них – становится «свитчем».

У каждого роутера есть порт WAN и несколько LAN-портов. Расположены они на задней стенке. Изучите схему каскадного подключения (рекомендуемого), а также, другой вариант, который используют, когда нельзя настроить «каскад»:

Схемы (как соединять два роутера)

Вместо порта LAN1 может использоваться любой порт LAN. Рассмотрим особенности настройки для первой схемы:

- Во втором роутере – настраивают соединение «под DHCP», не отключают DHCP-сервер, но меняют локальный IP (обязательно)

- На первом роутере DHCP-сервер должен быть также включен

- Второй роутер – работает в стандартном для него режиме «роутер» (а не как бридж, свитч или точка доступа)

Интересная особенность состоит в том, что «каскадное подключение» автоматически сделает видимым любой локальный ресурс «роутера 1» из сети «роутера 2», но не наоборот. Можно поступить так: в «роутере 2» для некоторого ресурса – прописать маршрутизацию, чтобы сделать его видимым из локальной сети первого роутера. Хотя, мало кому это понадобится на практике.

Другой вариант подключения требует остановить встроенный в «роутер 2» сервер DHCP. На самом деле, потребуется (в 99% случаев) еще поменять его локальный адрес. Все шаги по настройке – рассмотрены далее.

Каскадное соединение роутеров

Смена локального IP «роутера 2»

Необходимо добиться, чтобы диапазоны IP сети «роутера 1» и «роутера 2» не пересекались. Для этого, выполняется настройка второго роутера (кабель соединения с первым роутером – должен быть отключен).

Заходим в web-интерфейс «роутера 2» согласно инструкции. Находим, где именно устанавливается локальный IP (он может быть равен 192.168.1.1). Если в «первом» роутере используется такое же значение, надо обязательно поменять его во «втором»:

Смена локального IP в роутерах ASUS

Рекомендуем менять только предпоследнюю цифру адреса (например, установите значение 192.168.2.1). Каскадом можно соединять несколько роутеров, и у каждого должен быть «уникальный» диапазон адресов (то есть – начальный адрес).

Примеры:

- В роутерах ASUS IP-адрес доступен на вкладке: «Дополнительные настройки» –> «ЛВС» -> «LAN».

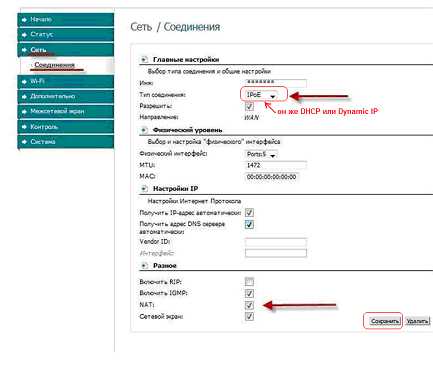

- В роутерах D-Link (новый интерфейс) – другая вкладка: «Сеть» –> «Соединения» –> «Главная», строка соединения «LAN».

Выполнив настройку сети, сохраните изменения. Через минуту, можно будет снова зайти в web-интерфейс, но уже – по новому адресу.

Важно знать, что выполнять подключение Ethernet-кабеля разрешается, только когда питание роутера – отключено. Соблюдайте технику безопасности.

Настройка порта WAN «роутера 2»

Подключив кабель, идущий от «роутера 1» к порту WAN, надо зайти в интерфейс и выполнить следующую настройку. Интернет-соединение (то есть, порт WAN) настраивают «под DHCP».

Настройка соединения в роутерах D-Link

Вариант настройки, как видим, не отличается от того, как если бы мы подключались к провайдеру, работающему по DHCP-протоколу. В инструкциях пример такой настройки – приводят в первую очередь.

В роутерах D-Link, например, надо обязательно включить NAT (в устройствах других фирм – включено по умолчанию). Тип соединения должен быть «IPoE» (в других роутерах – может быть «DHCP»). Сохраните настройки, дождитесь появления соединения. Удачного роутинга!

Альтернативный вариант соединения роутеров

Смена локального IP «роутера 2»

«Роутер 2» становится «свитчем», затем к «роутеру 1» можно подсоединить несколько подобных устройств (обычно, 4). Подключение через роутер, то есть, соединение с Интернет, в «роутере-свитче» настраивать не нужно. Желательно порт WAN в нем отключить полностью (если такая возможность есть).

«Роутеры-свитчи» соединяют с первым роутером

Перед подключением шнура, идущего от «роутера 1», во втором роутере выполняют смену локального IP. Если этого не сделать, его web-интерфейс станет недоступен после выполнения подключения.

Сам способ установки значения IP-адреса – не имеет отличий от того, который рассмотрен у нас выше. Заходим в web-интерфейс, находим требуемую вкладку («ЛВС» или «LAN»).

Отличия есть в способе подбора значения. Пусть «первый» роутер располагает локальным IP 192.168.0.1. И пусть он раздает адреса в диапазоне 2..99. Тогда, IP-адрес второго роутера – мы делаем равным 192.168.0.100.

Важно знать следующее: первые три цифры IP «роутера 2» — должны повторять значения, установленные в «роутере 1». Последнюю цифру IP подбирают так, чтобы она не принадлежала диапазону DHCP-сервера «роутера 1».

Вроде бы, здесь все понятно. «Роутеров-свитчей» может быть несколько, и тогда, их локальные IP – должны отличаться.

Останавливаем сервер DHCP

Чтобы роутер стал свитчем, в нем отключают сервер DHCP:

Остановка DHCP-сервера (роутер ASUS)

Больше не понадобится ничего. Выполнив изменение, настройку сохраняют (в данном случае – кнопкой «Применить»).

После отключения DHCP-сервера, можно будет подсоединить сетевой шнур от «роутера 1». Техника безопасности: надо временно отключать питание хотя бы одного из устройств.

Интересная особенность будет состоять в следующем. Если «роутер 1» отключен, то в интерфейс «роутера-свитча» заходят, установив на сетевой карте ПК статический IP. Когда «роутер-свитч» подключен к «роутеру 1», в web-интерфейс попасть – можно, даже если сетевая карта настроена на «авто» IP и DNS. Успешной настройки!

Фильм, иллюстрирующий второй способ подключения:

27sysday.ru

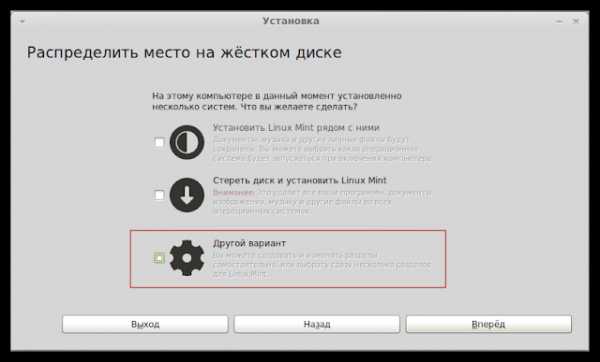

- Linux mint после установки настройка

- Какие отечественные языки программирования разработаны для учебных целей

- Линукс минт как установить

- Ccleaner как настроить

- Rdp настройка удаленного сеанса висит

- Как посмотреть работающие программы на компьютере

- Как почистить кэш в одноклассниках игры

- Компьютерные термины на английском языке с переводом

- Провод от компьютера к телевизору

- Ения к интернету

- Добавить маршрут ubuntu