Настройка VPN-сервера в Windows Server. Vpn настройка server 2018 r2

Лучший VPN сервис 2018 - AngryUser

Выбор сервиса VPN может быть сложным, так как их существует очень много и выбрать правильный не так уж и просто. К счастью, мы протестировали всех основных игроков на этом рынке, чтобы облегчить вам работу. Итак, если вы хотите использовать виртуальную частную сеть и ищите лучшую, то вы попали по адресу.

По состоянию на март 2018 года мы протестировали более 100 лучших (а также и худших) VPN-сервисов 2017 и 2018 годов. Отметим, что мы регулярно проводим повторные тесты, поэтому можете быть уверены в актуальности и надежности наших рекомендаций.

Смотрите также: Лучший VPN для Android

Помните, что большинство VPN рассчитаны на разные страны и обычно оплачиваются в долларах, поэтому мы цены указываем именно в этой валюте. Тем не менее, во время процесса оплаты цены могут отображаться в валюте вашей страны, на основе текущего банковского курса и с учетом специфики каждой конкретной страны.

Какой сервис VPN лучший?

Самый лучший VPN на сегодняшний день – это ExpressVPN. Это хороший выбор в плане скорости, приватности и разблокировании сайтов. На втором месте стоит IPVanish. Он является еще одним надежным сервисом, который нам очень нравится, в частности, из-за его метода управления соединениями P2P и торрентами. А третий лучший VPN 2018 года – это VyprVPN, который выгодно выделяется скоростью. Об этих и других сервисах VPN читайте ниже.

ExpressVPN

Лучший и универсальный сервис VPN по параметрам скорости, приватности и разблокировании

Количество серверов: 1800+ | Количество локаций серверов: 148 | IP адресов: 30 000 | Максимальное число поддерживаемых устройств: 3

+ Широкий набор безопасных VPN-приложений + Отличная круглосуточная поддержка пользователей + Очень быстрые серверы в 94 странах – Поддерживает только 3 соединения

ExpressVPN предлагает 145 локаций в 94 странах, а также широкий набор специальных клиентов с программным обеспечением, которое подходит как для мобильных устройств, так и для персональных компьютеров. Вы получаете собственные клиенты для Windows, Mac, Linux, а также iOS, Android и BlackBerry (хоть и для всего нескольких моделей) на мобильных устройствах.

Но это еще не все, добавьте роутеры (они предоставляют свою собственную прошивку), VPN-расширения для браузеров, разблокировка содержания по DNS для многих устройств потокового мультимедиа и Smart телевидения, и вы получаете эффективный VPN сервис.

Немаловажно и то, что в Интернете существует множество обучающих материалов, которые в доступной форме все объясняют и помогают решать проблемы. Сайт ExpressVPN также предоставляет поддержку в реальном времени для своих клиентов 24 часа в сутки, и вы можете получить ответы на все возможные вопросы по работе сервиса.

Вы также получаете поддержку по P2P, аварийный выключатель (чтобы ваш IP оставался скрытым, если сеть упадет) и очень высокую производительность в целом.

Какие недостатки? ExpressVPN поддерживает всего три одновременные соединения на пользователя, и стоимость услуг немного выше среднерыночной. Но если вы хотите получить надежный, очень быстрый VPN с высоким уровнем защиты и безопасности, то ExpressVPN отлично для этого подходит. У них нет бесплатной пробной версии, но вам вернут деньги в течение 30 дней с момента покупки, если вам не понравится этот сервис.

Скачать ExpressVPN

IPVanish

Хороший выбор для работы с торрентами и другим P2P трафиком

Количество серверов: 950+ | Количество локаций серверов: 60+ | IP адресов: 40 000 + | Максимальное число поддерживаемых устройств: 5

+ Нет журнала регистрации трафика + Высокая скорость загрузки + Настраиваемое программное обеспечение – Нет бесплатной пробной версии

В то время, когда многие сервисы VPN пытаются выделиться при помощи бесплатных пробных версий и дешевых рекламных продуктов, IPVanish уделяет больше внимания качеству. «Это самый быстрый VPN в мире» – написано на их сайте, который еще хвастается более 40 000 IP адресами, 950+ VPN серверами в 60+ странах, неограниченным P2P трафиком, пятью одновременными подключениями, отсутствием журнала регистрации трафика и т. д.

Цена некоторым может не понравится, поскольку она выше средней на рынке таких услуг, но высокая скорость, выбор локаций и отличный клиент все компенсируют (хотя во время последних наших тестов клиента для Windows мы обнаружили, что он таки потенциально уязвим к некоторым сетевым проблемам, возможно даже больше, чем программное обеспечение конкурентов). Все же вам стоит попробовать этот VPN, и если вам он не понравится, то в течение 7 дней с момента покупки вам могут вернуть деньги.

Скачать IPVanish

VyprVPN

Хорошая производительность и защита

Количество серверов: 700+ | Количество локаций серверов: 73+ | IP адресов: 200 000 + | Максимальное число поддерживаемых устройств: 3-5

+ Очень быстрый + Невысокая цена подписки на год + Мощные и настраиваемые клиенты – Месячная подписка дороговата

Этот VPN сервис находится в Швейцарии, где действуют строгие законы о защите личных данных, а также это очень хорошо отлаженный сервис, который хвастается 73 локациями серверов и неограниченным трафиком.

Кроме этого, есть полезные дополнения, такие как опция автоподключения для вашего удобства, аварийный выключатель, и вы получаете усиленную защиту от фирменного протокола Хамелеон и VyprDNS. Обратите внимание на то, что ведутся некоторые журналы записей (время соединения, IP адреса).

VyprVPN также предлагает внушительный список клиентов и программное обеспечение для Windows выгодно выделяется простым интерфейсом. Наверное, самая сильная сторона этого сервиса – это скорость работы.

Есть один нюанс, который стоит помнить. VyprVPN не возвращает деньги, но у них есть трехдневный бесплатный пробный период. Среди предложений есть вариант купить месячную и годовую подписку на обычный или премиум пакет услуг (3 или 5 соединений соответственно).

Скачать VyprVPN

NordVPN

Максимальная защита

Количество серверов: 2029 | Количество локаций серверов: 61 | IP адресов: неизвестное | Максимальное число поддерживаемых устройств: 6

+ Качественные клиенты как для мобильных устройств, так и для стационарных компьютеров + До шести устройств + Хорошая производительность – Политика ведения журнала сессий остается неясной

Не смотря на то, что NordVPN находится в Центральной Америке (не самом технически продвинутом месте) продукция фирмы сравнима или даже лучше своих конкурентов во всех планах.

Более 2000 серверов в 61 странах, 2048-битная шифровка, поддержка 6 устройств по умолчанию, сильная защита от утечки DNS, автоматический аварийный выключатель, удобные защитные дополнения, на выбор есть выделенные IP-адреса и платежные опции, включая Bitcoin, PayPal и кредитные карты.

Производительность также очень высокая с впечатляющими скоростями на коротких соединениях и неплохими результатами на длинных расстояниях. Хотя есть небольшая претензия к политике конфиденциальности. Хоть провайдер и придерживается принцип работы без журнала, конкретно ситуация с записями сессий или других данных остается неясной.

NordVPN предлагает три пакета услуг на выбор. Самый выгодный вариант – это подписка на год (кроме специального предложения на 2 года).

Скачать NordVPN

TunnelBear

Если вы ищите простой в использовании VPN, то вы нашли его

Количество серверов: ~1000 | Количество локаций серверов: 20+ | IP адресов: неизвестное количество | Максимальное число поддерживаемых устройств: 5

+ Очень понятный и удобный + Большое разнообразие клиентского программного обеспечения + Прозрачная политика конфиденциальности – Соединения на больших расстояниях могут быть немного медленными

TunnelBear находится в Канаде, что заметно по некоторым признакам, один из которых – это упор на простоту в работе. Вам предоставляют множество клиентов как для мобильных устройств, так и для ПК с очень «дружественным» программным обеспечением.

Даже их сайт старается не использовать жаргона и рассказывает о том, как использовать VPN простыми словами. При этом, как вы догадываетесь, продвинутые пользователи могут жаловаться на нехватку настроек и, что самое главное, не так уж и много простых способов настроить ваше соединение. В целом, программный продукт явно разрабатывался для новичков в этом деле.

Касательно покрытия, то TunnelBear предлагает серверы в более чем 20 разных странах мира и дает вам до 5 одновременных подключений. Этот провайдер имеет сильную защиту личных данных и прозрачное описание своей политики конфиденциальности без лишней сложной юридической терминологии.

Производительность также на высоком уровне на коротком расстоянии, хотя на очень больших дистанциях, например, с Сингапуром, скорость резко падает. Но это характерно для всех VPN.

TunnelBear предлагает даже бесплатный сервис, и хотя он ограничивается всего 500 мегабайтами в месяц, со специальным пакетом услуг вы можете поднять эту планку до 5 гигабайт.

Скачать TunnelBear

Windscribe

VPN, который предоставляет вам неограниченное число соединений

Количество серверов: 348 | Количество локаций серверов: 50 | IP адресов: неизвестное количество | Максимальное число поддерживаемых устройств: неограничено

+ Бесплатный пакет услуг, который включает 10 гигабайт трафика в месяц + Прозрачная и детальная политика конфиденциальности – Средняя скорость

Windscribe – это качественный VPN сервис с собственными клиентами для Windows, Mac и iOS. Клиент для Android появился недавно и считается не очень стабильным, поэтому используйте его на свой страх и риск. Еще вы получаете некоторые полезные дополнения для браузера, которые кроме всего прочего еще и блокируют рекламу.

Одно из преимуществ сервиса – это то, что Windscribe поддерживает неограниченное количество соединений, поэтому не имеет значение, сколько родственников или устройств у вас есть.

У этого провайдера хорошая и прозрачная политика конфиденциальности, а клиент для Windows довольно простой в использовании. При этом, производительность средняя, поэтому не ждите огромных скоростей. Тем не менее, даже того, что вы получаете, вполне достаточно.

Есть бесплатный пакет услуг этого сервиса, но в данном случае вы получаете 10 гигабайт трафика в месяц и можете подключать только одно устройство, а также есть ограничения по объему загруженного трафика.

Платная подписка дает вам неограниченный трафик и количество устройств. Можно купить подписку на месяц ($9) или год (получится $7.5 в месяц).

Скачать Windscribe

Hotspot Shield

Прекрасный VPN сервис, для анонимной навигации в интернете

Количество серверов: 2000 | Количество локаций серверов: 20 | IP адресов: неизвестное количество | Максимальное число поддерживаемых устройств: 5

+ Низкая цена + Высокая скорость загрузки + 7 дней пробного периода – Малое число локаций серверов

Hotspot Shield Elite имеет все необходимые функции VPN сервиса за небольшие деньги с возможностью получить пожизненную лицензию. Он позволяет анонимно находиться в сети, поддерживает до 5 устройств, есть функция «Доступ ко всему контенту».

Результаты наших тестов показали отличную производительность и совсем небольшие задержки; скорость как загрузки, так и выгрузки была быстрой после соединения.

Мы хотели бы видеть больше настроек и больший список локаций, но высокие скорости и низкая цена Hotspot Shield Elite делают его очень неплохим выбором, а семидневный бесплатный пробный период дает вам возможность протестировать этот сервис.

Как обычно, самым выгодным вариантом будет годовая подписка, а может быть вы даже захотите купить лицензию на неограниченное время. Есть еще один нюанс: в интернете обсуждалось то, что бесплатная версия Hotspot Shield перенаправляет трафик на рекламные сайты партнеров, но незавимимое тестирование не подтвердило эти обвинения в платной версии этого сервиса (разработчик также все отрицает).

Скачать Hotspot Shield

KeepSolid VPN Unlimited

Хороший полноценный VPN сервис

Количество серверов: 1000+ | Количество локаций серверов: 70+ | IP адресов: неизвестное количество | Максимальное число поддерживаемых устройств: 5

+ Впечатляющая скорость + Много клиентов + Поддерживает оплату в биткойнах – Не очень подходит пользователям торрентов

KeepSolid может похвастаться высокой производительностью, а наши тесты показывают, что этот VPN почти не повлиял на скорость загрузки (по сравнению с результатами, когда VPN был отключен).

Этот провайдер предлагает широкий выбор клиентов для Windows, Mac, iOS, Android, Linux и Windows 10 Mobile. Также есть инструкции по установке для других устройств.

Но обратите внимание на то, что этот VPN не поддерживает торренты почти ни одним из своих серверов, поэтому это плохой выбор для тех, кто хочет делиться файлами. Всего 5 серверов поддерживают торренты: Канада, Франция, Люксембург, Румыния и одна локация в США).

Есть некоторые нюансы с приватностью, некоторые сессии записываются (хотя ничего необычного здесь нет), и мы также обнаружили свидетельства утечки DNS.

KeepSolid предлагает 7 дней пробного периода, во время которого вам вернут деньги, если вам что-то не понравится. На выбор есть 3 тарифных плана, включая пожизненную подписку, на которой можно много сэкономить в длительной перспективе. Годовая подписка также выгодный вариант.

Скачать VPN Unlimited

CyberGhost

Клиенты со множеством функций и настроек

Количество серверов: 1109 | Количество локаций серверов: 44 | IP адресов: неизвестное количество | Максимальное число поддерживаемых устройств: 5

+ Клиенты имеют множество полезных функций + Хорошая производительность + Торренты поддерживаются – Интерфейс немного раздражает

CyberGhost находится в Румынии и Германии, насчитывает более 10 миллионов пользователей и предоставляет для работы клиенты со множеством разнообразных функций, включая собственное программное обеспечение для Windows и Mac, а также iOS и Android.

Несмотря на некоторые претензии к интерфейсу, доступны очень интересные возможности, такие как подключение VPN, когда вы запускаете определенные приложения.

Тем, кто любит делиться файлами по принципу P2P, будет приятно узнать, что торренты поддерживаются почти на всех серверах. Кроме того, наши тесты показали достаточно высокие скорости.

Для того, чтобы попробовать этот сервис, есть бесплатный пакет услуг с некоторыми ограничениями: вы можете подключить только одно устройство за раз, работа будет не такой быстрой, как в случае платной подписки, будет присутствовать реклама.

Но хорошая новость, что нет ограничений по трафику. Кроме того, если вы все-таки решитесь купить платный пакет, то в течение 30 дней можете вернуть свои деньги, если этот VPN сервис вам не понравится.

Существует много тарифных планов с 4 возможными вариантами на выбор, включая выгодную подписку на 2 года.

Скачать CyberGhost

ZenMate

Еще один очень простой и удобный VPN

Количество серверов: неизвестно | Количество локаций серверов: 30+ | IP адресов: неизвестное количество | Максимальное число поддерживаемых устройств: неизвестно

+ Действительно прост в использовании + Возврат денег в течение 14 дней + Бесплатный аккаунт без ограничений – Мало настроек

ZenMate – очередной сервис VPN, который рассчитан на новичков, сайт избегает сложной терминологии и объясняет все простым языком.

И это естественным образом передается и программному обеспечению. Клиент для Windows чрезвычайно просто в использовании и прямолинейный – всего два клика и вы отключили соединение. Его также очень легко установить.

Но как обычно, когда программу делают как можно проще, продвинутые пользователи могут быть недовольны малым количеством настроек и функций. Например, вы не сможете выбрать ваш собственный протокол безопасности (сервис использует только L2TP) или указать конкретный город сервера, можно выбрать только страну.

Тем не менее, если вы смиритесь с такими ограничениями и не являетесь специалистом высокого уровня, то ZenMate будет хорошим выбором, даже с учетом того, что скорости не такие большие, как у конкурентов.

Стоит также отметить, что вы можете вернуть деньги в течение 14 дней, если сервис вам не понравится. ZenMate имеет бесплатную версию, но она работает только через дополнения в браузерах (и есть ограничения в скорости и количестве серверов на выбор).

Скачать ZenMate

angryuser.help

Настраиваем VPN сервер - L2TP. Платформа Windows server 2008 / 2008R2

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

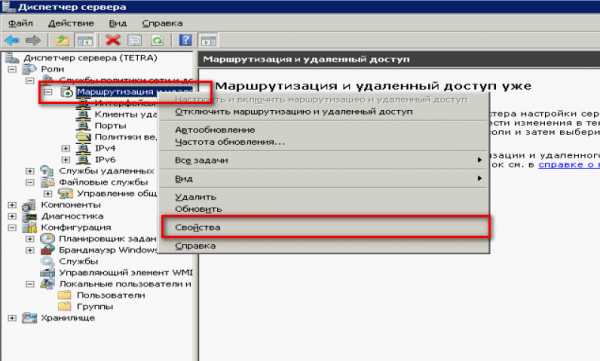

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN, поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа. Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN, за исключением нескольких настроек о которых мы и поговорим подробно.Переходим в Диспетчеру сервера: Роли —Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем Свойства, на вкладке Общие ставим галочку в полях IPv4-маршрутизатор, выбираем локальной сети и вызова по требованию, и IPv4-сервер удаленного доступа:

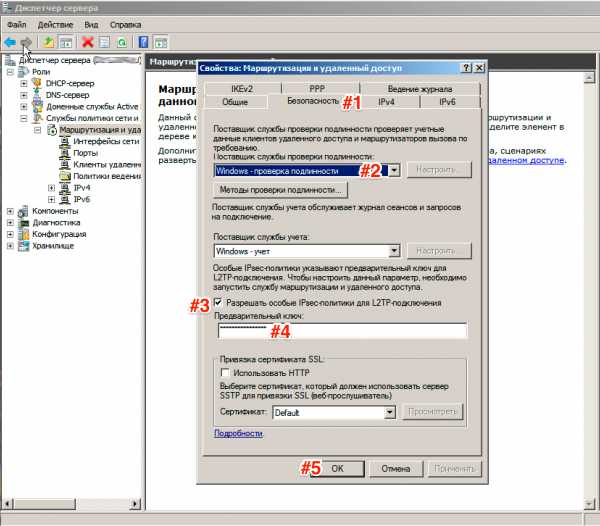

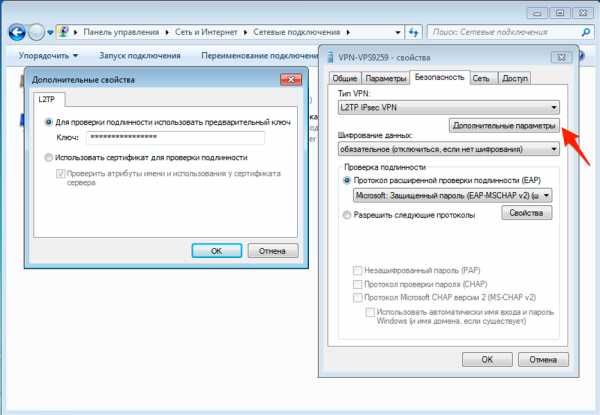

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться) Во вкладке Поставщик службы проверки подлинности выберите Windows — проверка подлинности.

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

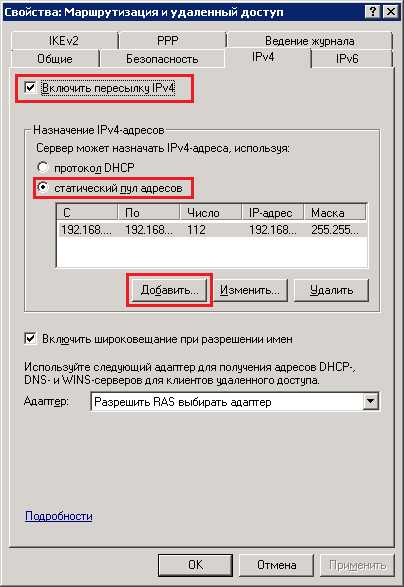

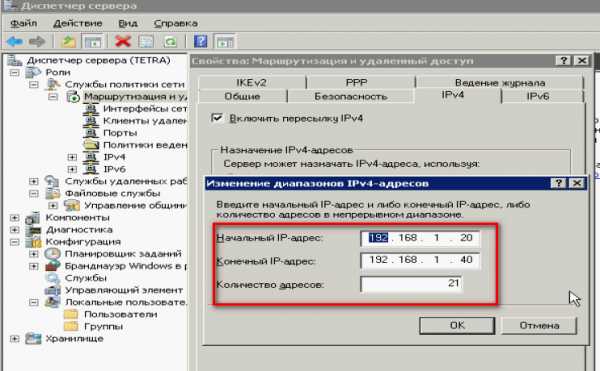

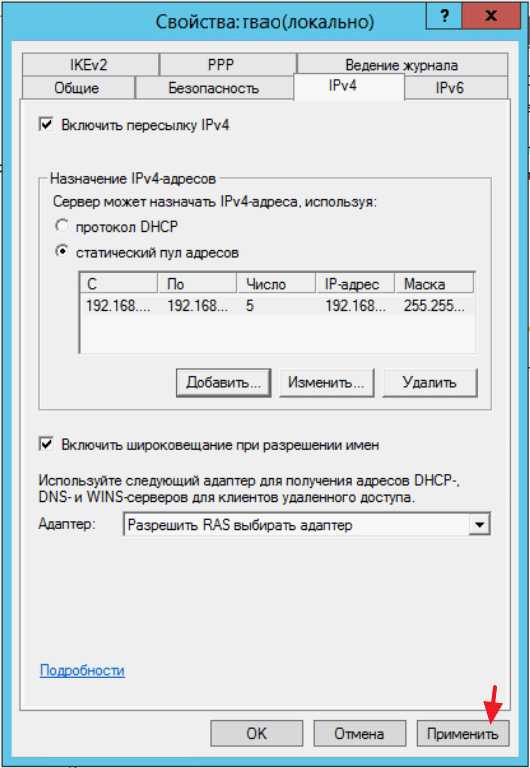

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

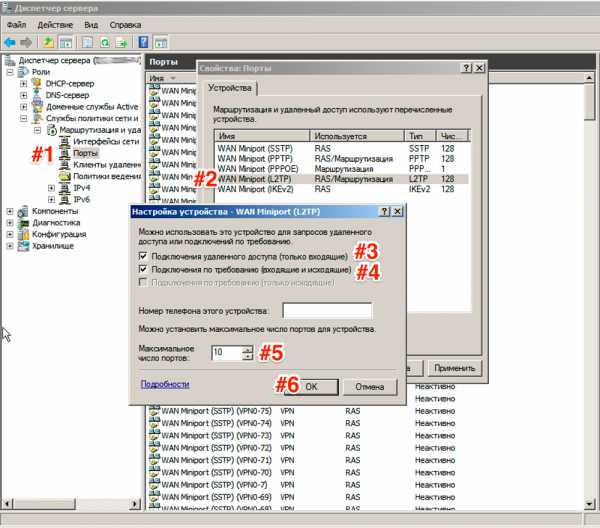

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

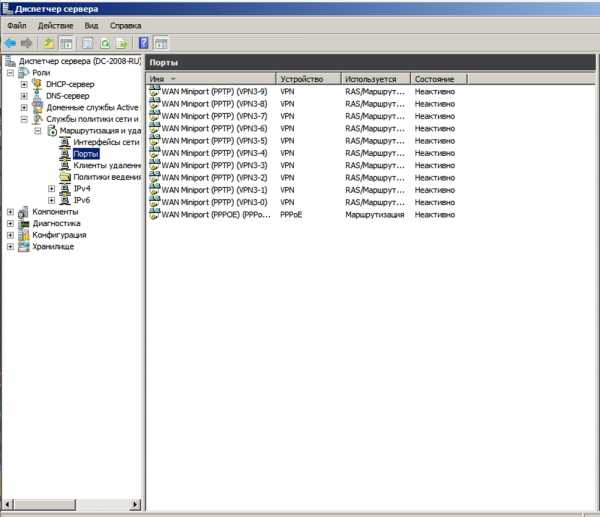

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

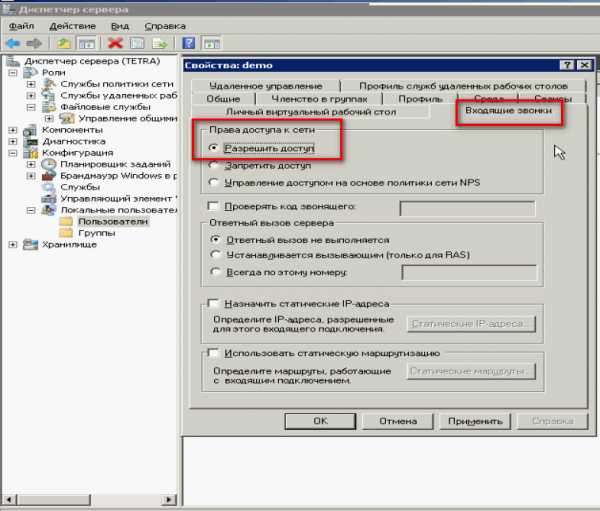

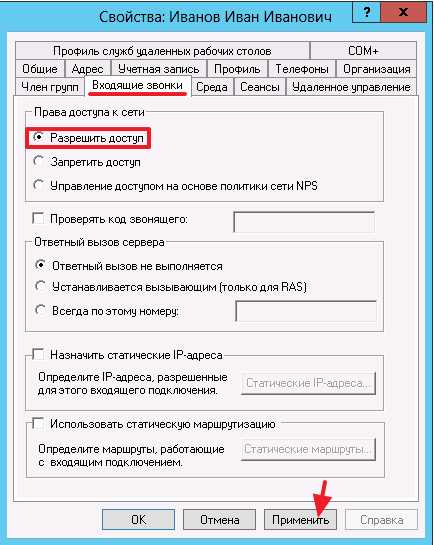

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация — Локальные пользователи и группы — Пользователи —Выберите пользователя и нажмите правой кнопкой мыши — Свойства. На вкладке Входящие звонки — Права доступа к сети выставьте Разрешить доступ. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке)

Также не забудьте включить использование протокола расширенной проверки подлинности EAP.

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE — UDP порт 500 (Прием\Отправка)

- L2TP — UDP порт 1701 (Прием\Отправка)

- IPSec ESP — UDP порт 50 (Прием\Отправка)

- IPSec NAT-T — UDP порт 4500 (Прием\Отправка)

afirewall.ru

Настройка VPN-сервера в Windows Server — IT Blog

На тесте приведу пример настройки VPN-сервера в Windows Server 2008 R2.

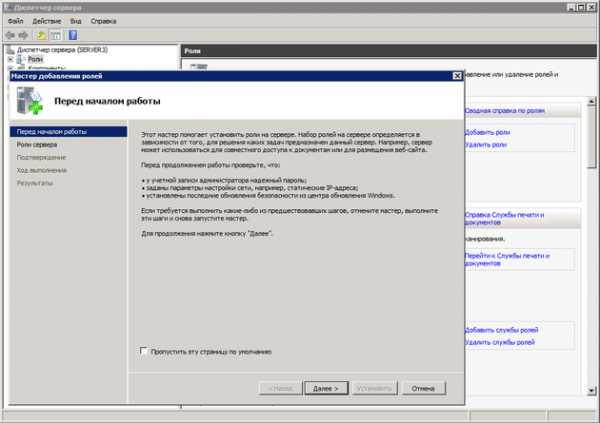

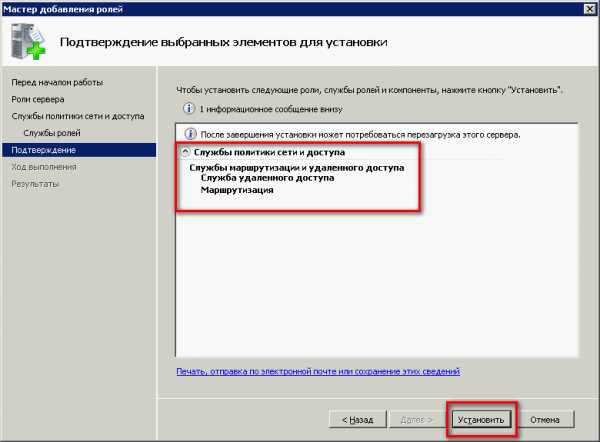

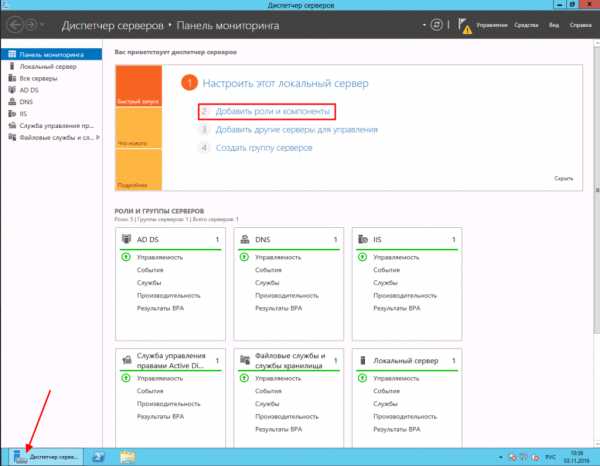

Первым делом установим роль:

1) Открываем диспетчер сервера и нажимаем на ссылку «Добавить роль«.

2) Выбираем роль «Службы политики сети и доступа» и нажимаем «Далее«.

3) Выбираем «удаленного доступа» и нажимаем «Далее«.

4) Нажимаем «Установить» и по завершению установки кнопку «Закрыть«.

Теперь перейдем к настройке:

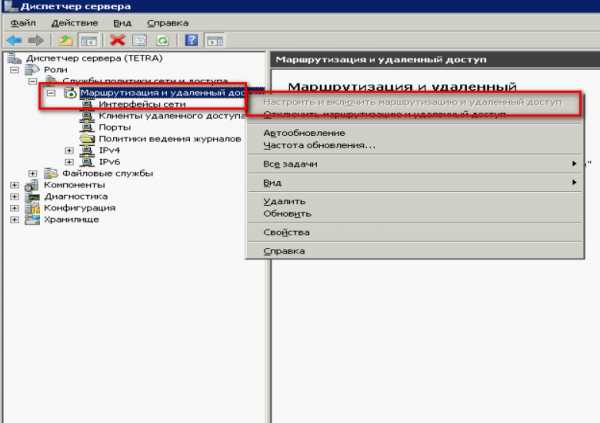

1) Открываем диспетчер сервера, раскрываем ветку «Роли«, выбираем роль «Службы политики сети и доступа«, правой кнопкой мыши жмем по «Маршрутизация и удаленный доступ«, выбираем «Настроить и включить маршрутизацию и удаленный доступ«.

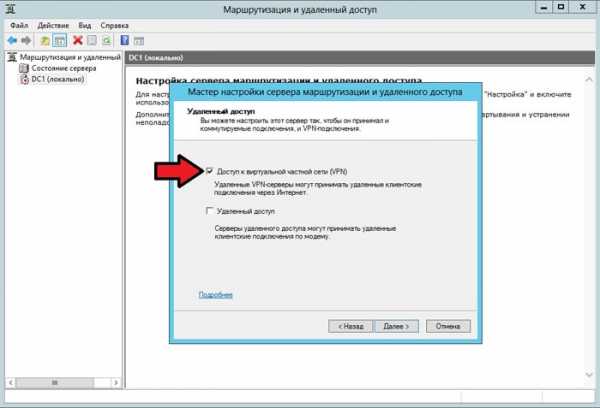

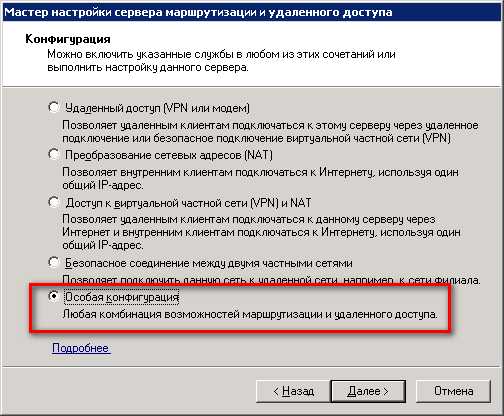

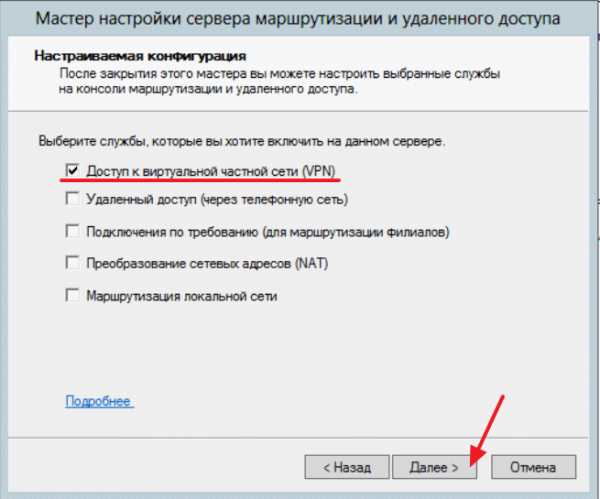

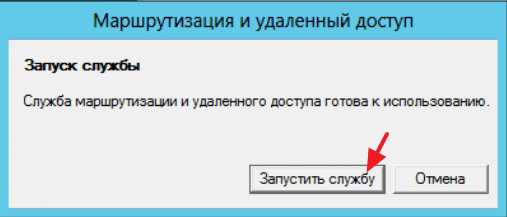

2) В первом окошке жмем «Далее«, в следующем выберем «Особая конфигурация«, жмем кнопку «Далее«, отметим галочками три пункта: «Доступ к виртуальной частной сети (VPN)«, «Преобразование сетевых адресов (NAT)» и «Маршрутизация локальной сети«, жмем «Далее» и «Готово«.В появившемся окне нажмем «Запустить службу«.

3) Добавим пул адресов для клиентов, открыв «Диспетчер сервера» — «Роли» — «Службы политики сети и доступа«, правой кнопкой мыши жмем по «Маршрутизация и удаленный доступ» и выбираем «Свойства«.Во вкладке «IPv4» выберем «Статический пул адресов» и добавим любой диапазон после нажатия кнопки «Добавить«.Чтобы можно было подключится к VPN серверу например с iPhone (по L2TP), во вкладке «Безопасность» поставим галочку на «Разрешить особые IPSec-политики для L2TP подключения» и укажем ключ.

4) Теперь настроим разрешения для пользователей. Переходим в «Диспетчер сервера — Конфигурация — Локальные пользователи и группы — Пользователи«:Открываем «Свойства» нужного пользователя и во закладке «Входящие звонки«, где «Права доступа к сети» выбираем «Разрешить доступ«.

5) Добавим NAT правила, нужные маршруты и перезапустим службу, нажав правой кнопкой мыши по «Маршрутизация и удаленный доступ» — «Все задачи» — «Перезапуск«.

Для работы VPN используются и должны быть открыты порты:TCP 1723 (для PPTP)TCP 1701 и UDP 500 (для L2TP)TCP 443 (для SSTP)

Готово.

Логи подключений можно увидеть в директории C:\Windows\System32\LogFiles

Похожее

ixnfo.com

server vpn на windows server 2012

Если вы хотите установить и использовать VPN-сервер на базе семейства ОС Windows, то нужно понимать, что пользовательские версии для этой цели не подойдут. То есть «поднять» VPN-сервер на платформе Windows XP, Windows 7 или Windows 10 не получится. Для этой цели необходимо использовать серверные версии ОС: Windows Server 2003, Windows Server 2008 или же Windows 2012. Рассмотрим установку VPN-сервера на примере Windows 2012.

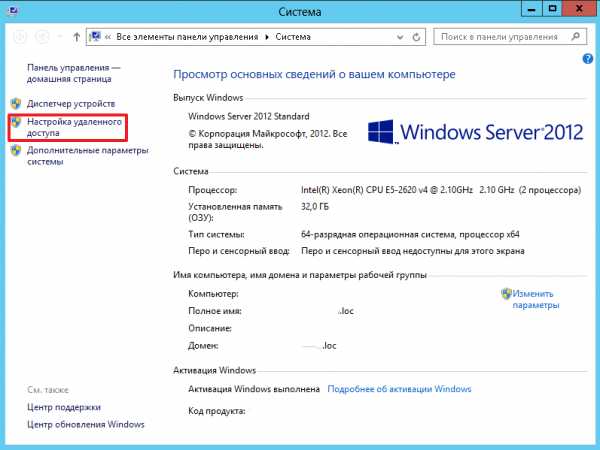

Как поднять vpn сервер на windows server 2012 r2

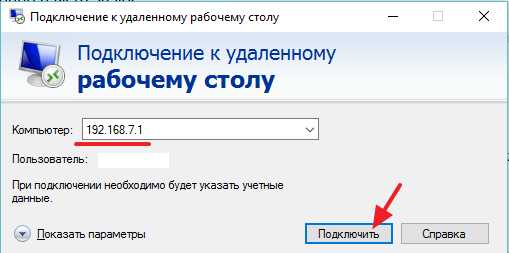

Для начала необходимо иметь сервер с лицензионной Windows 2012 и доступом к нему через удаленный рабочий стол – ведь хорошая практика размещать сервера в серверной стойке и соответственном помещении – потому и нужен удаленный доступ. Вводим в командную строку “mstsc”, и в открывшемся окне ip-адрес сервера:

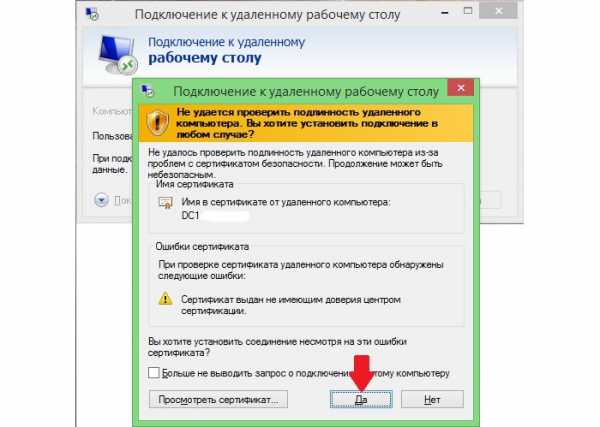

Далее необходимо ввести учетные данные с административными правами и подтвердить соединение (несмотря на то, что сертификат, использующийся для подключения, считается не доверенным).

В открывшемся окне удаленного рабочего стола вам нужно выбрать Диспетчер серверов:

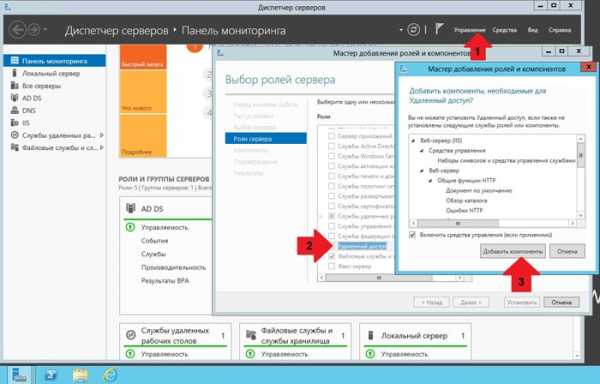

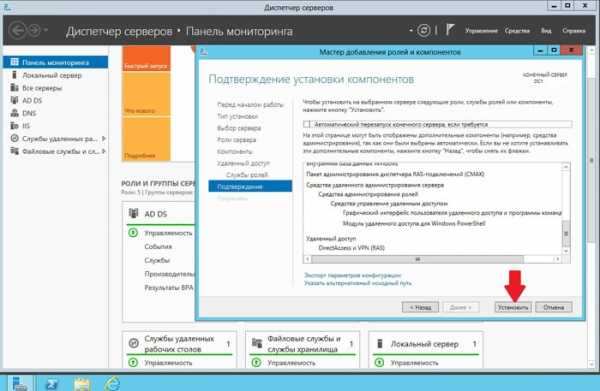

В открывшемся Диспетчере серверов через меню «Управление» выбираем «Добавить роли и компоненты».

Потом три раза нажимаем кнопку «Далее» (предложит выбрать текущий сервер) и в открывшихся ролях сервера ставим галочку напротив «Удаленный доступ», добавляя компоненты нажатием кнопки:

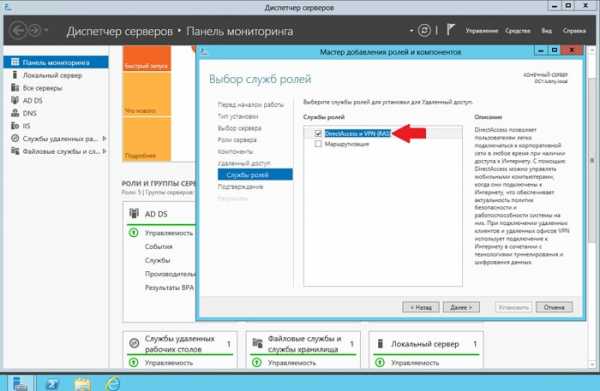

Еще два раза жмем кнопку «Далее», пока не появится выбор служб ролей, где галочкой отмечаем как показано на скриншоте:

Устанавливаем выбранные компоненты нажатием на кнопку и дожидаемся окончания процесса:

windows 2012 r2: настройка vpn сервера

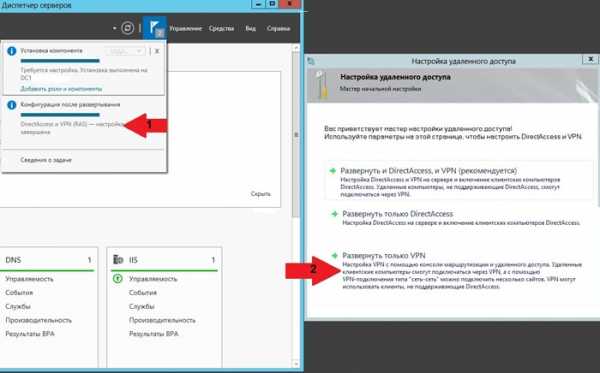

Следующим пунктом будет настройка сервера с помощью мастера, который можно выбрать, как показано на скриншоте:

Выбирать нужно пункт «Развернуть только VPN» – DirectAccess нам не нужен. Откроется окно маршрутизации и удаленного доступа, где нужно указать текущий сервер и правой кнопкой мыши выбрать пункт, указанный на скриншоте:

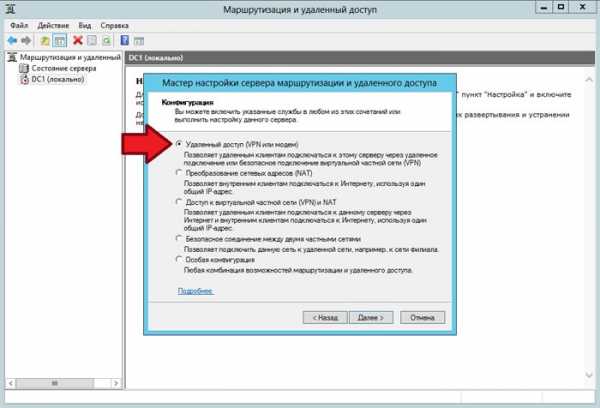

Запустится мастер установки. Здесь один нюанс: если ваш сервер имеет только один сетевой интерфейс, в мастере нужно выбрать «Особая конфигурация»; если же более одного – то достаточно выбрать «Удаленный доступ» (VPN или модем):

Модемные подключения к серверу можно не отмечать, т.к. данные технологии морально устарели и все уважающие себя администраторы давно пользуются прямым доступом через интернет.

Выбираем сетевой интерфейс сервера, который подключен к интернету (или же является uplink’ом для доступа в интернет):

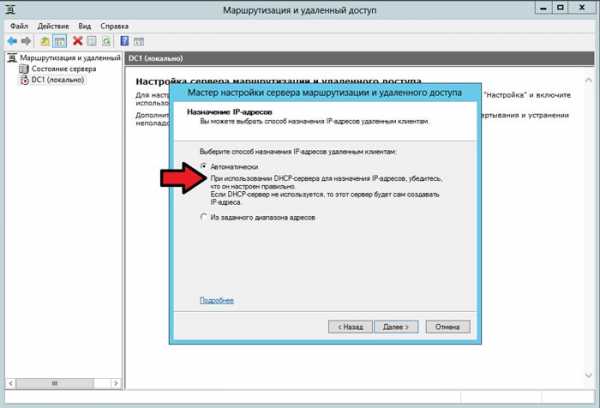

Далее будет предложено выбрать Ip-адресацию для удаленных клиентов. Можно оставить автоматически, если в вашей организации нет множества разных подсетей.

В противном случае лучше настроить вручную, чтобы не было пересечения с уже существующими подсетями.

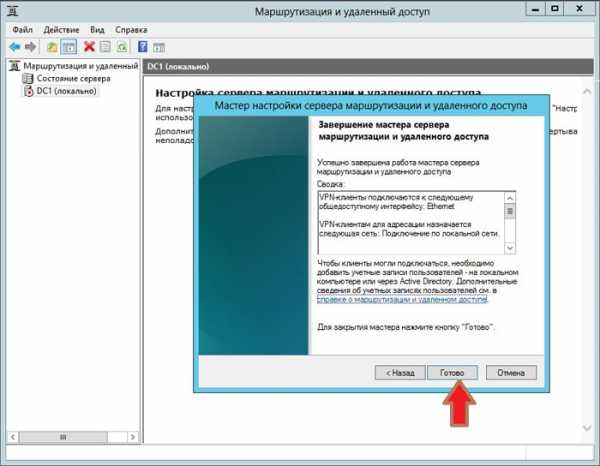

Отказываемся от использования RADIUS-сервера и завершаем настройку сервера:

Следующим шагом необходимо убедиться, что нижеуказанные порты на фаерволе вашей организации открыты из внешней сети интернет и выполнить их проброс с внешнего ip-адреса на внутренний адрес сервера в вашей локальной сети:

— для протокола PPTP это tcp 1723 и протокол 47 GRE.

— для L2TP через IPSEC это tcp 1701 и udp 500

— для SSTP это tcp 443

Теперь вы можете из любого места, используя интернет, и зная внешний ip-адрес вашего VPN-сервера, подключиться по vpn в локальную сеть вашей организации. Например, для клиента с Windows 8 это делается с помощью создания нового сетевого подключения с указанными параметрами из «Центра управления сетями и общим доступом»

Оцените статью: Поделитесь с друзьями!

tvoi-setevichok.ru

VPN PPTP сервер на базе Windows Server 2008 R2

Имеем файловый сервер с установленной операционной системой Windows Server 2008 R2 в офисе №1.

2 персональных компьютера с установленной операционной системой Windows 7 Профессиональная в офисе №2. Установка Windows 7 на эти машины была описана нами в одной из предыдущих статей.

В офисе №1 стоит маршрутизатор Asus RT-N16.

В офисе №2 стоит маршрутизатор Asus RT-N10.

Необходимо обеспечить доступ с 2ух персональных компьютеров из офиса №2 к ресурсам файлового сервера в офисе №1, для этого решено установить и настроить VPN PPTP сервер на базе Windows Server 2008 R2.

Для соединения сервера и компьютеров, расположенных в разных офисах, системному администратору необходимо выполнить ряд действий.

Начнем с "Диспетчер сервера" - "Роли" - "Добавить роли" - "Далее".

Выбираем "Службы политики сети и доступа".

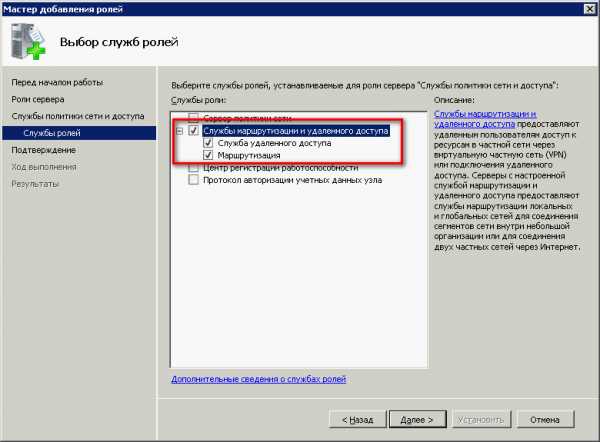

Выделяем "Службы маршрутизации и удаленного доступа" - далее устанавливаем.

Заходим в "Диспетчер сервера" - "Роли" - "Маршрутизация и удаленный доступ".

"Правый клик" - запускаем "Настроить и включить маршрутизацию и удаленный доступ". Выбираем "Особую конфигурацию".

Ставим галочку на "Доступ к виртуальной частной сети (VPN)".

"Далее" - "Готово" - "Запустить службу".

Правый клик на "Маршрутизация и удаленный доступ" - "Свойства". Вкладка "IPv4" - включаем пересылку IPv4 и выделяем статический пул адресов - здесь выбираем пул адресов который будет выдаваться подключаемым клиентам, подсеть лучше сделать отличной от используемой.

Серверу автоматически выдается IP адрес из этого диапазона. Командой ipconfig /all видим, что сервер получил первый адрес из заданного диапазона (192.168.5.10).

Заходим в свойства пользователей, которым нам необходимо дать доступ к серверу (если пользователи еще не созданы, то их необходимо создать) и выбираем вкладку "Входящие звонки", в правах доступа к сети должно быть отмечено "Разрешить доступ".

В брандмауэре сервера необходимо открыть подключение по протоколу tcp порт 1723.

Выполняем настройку роутера офиса №1. В разделе "Интернет" - "Переадресация портов" прописываем правило согласно которому пакеты, приходящие на внешний интерфейс, на порт tcp 1723 переадресуются соответственно на IP адрес сервера (не тот, который был выдан выше по DHCP).

В офисе №2 на каждом из компьютеров, которые необходимо подключить, выполняем "Настройку нового подключения или сети".

"Подключение к рабочему месту".

"Использовать мое подключение к интернету (VPN)".

В поле интернет адрес вводим IP офиса №1 - "Далее"

Пишем имя пользователя, которому мы предварительно открывали доступ, и его пароль - "Подключить".

Нам необходимо зайти в свойства созданного VPN подключения и на вкладке "Сеть" выбрать "Протокол интернета версии 4" - "Свойства".

"Дополнительно" - снимаем галочку с "Использовать основной шлюз в удаленной сети".

Выполняем подключение.

Все, настройка компьютеров для VPN PPTP подключения завершена. Успешной работы.

1-system.ru

Поднимаем VPN-PPTP сервер на Windows Server 2008 R2

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначен подключения пользователя к удаленной сети и соединения нескольких локальных сетей. Давно я размещал заметку Введение в Виртуальные Частные Сети (VPN), время пришло расказать, как настроить VPN сервер на Windows 2008 Server R2.

Запускаем диспетчер сервера на Windows Server 2008 R2 и добавляем "Добавить роль" (Add Roles) роль сервера "Службы политики сети и доступа" (Network Policy and Access Services):

Далее выбираем "Службы маршрутизации и удаленного доступа" (Routing and Remote Access Services ) и нажимаем далее:

Все проверяем и устанавливаем:

После успешной установки, нам надо настроить эту роль, раскрываем список ролей и выбираем роль "Службы политики сети и доступа", так как у меня эта служба уже установлена, подменю "Настроить и включить маршрутизацию и удаленный доступ" (Configure and Enable Routing and Remote Access) будет не активно, у Вас активна ее и выбираем:

В мастере установке жмем далее и из пяти предложенных вариантов выбираем самый нижний Особая конфигурация (Custom configuration):

Выбираем галочкой Доступ к виртуальной частной сети (VPN):

Запускаем службу

Для полноценной работы vpn-сервера должны быть открыты следующие порты:

TCP 1723 для PPTP;TCP 1701 и UDP 500 для L2TP;TCP 443 для SSTP.Настраиваем выдачи адресов. Открываем "Диспетчер сервера - Роли - Службы политики сети и доступа - Маршрутизация и удаленный доступ - Свойства":

Закладка "IPv4", включаем пересылку IPv4, устанавливаем переключатель в "Статический пул адресов" и нажимаем кнопку "Добавить":

Задаем диапазон выдаваемых адресов:

Теперь настроем разрешения для пользователей. Переходим в "Диспетчер сервера - Конфигурация- Локальные пользователи и группы - Пользователи":

К нужному пользователю заходим в Свойства и закладке "Входящие звонки" (Dial-in) разрешить подключение (allow access).

Еще записи по теме

www.itword.net

Windows server 2012 настройка vpn: пошаговая инструкция

Приветствую вас, посетители сайта mixprise.ru в данной статье которая посвящена программному продукту от корпорации Microsoft, а именно Server 2012 мы рассмотрим интересующую многих тему под названием: Windows server 2012 настройка vpnЧто собственно говоря представляет собой VPN соединение? Я постараюсь объяснить простым и понятным языком, что бы каждый читатель данной статьи уяснил материал!Итак, VPN обеспечивает защищенную связь между удаленным компьютером и пользователем.

Допустим вы работаете в организации системным администратором и вам требуется дать доступ к определенным файлам или программам, которые хранятся на сервере – работнику организации.

И сразу же возникает вопрос, как пользователь подключится к компьютеру, который расположен в локальной сети?

Несомненно, существует программные решения данной проблемы, но это не совсем удобно и прибегать к помощи сторонних программ довольно таки опасно с точки зрения информационной безопасности.

VPN – позволяет дать доступ к серверу, но с определенными правами и тонкими настройками, еще один немаловажный момент: каждый пользователь при удаленном подключении должен будет вводить идентификационные данные – простым языком логин и пароль.

Как только юзер подключается по VPN – соединению, ему сразу могут быть доступны определенные сетевые папки для работы и определенные программы, все зависит от того как вы настроите учетную запись и какие у пользователя будут права.

Важно: перед тем как настраивать роль VPN разверните роль Active Directory и произведите определенные настройки, о том, как это делать я уже написал статью и прочитать вы ее вы можете, перейдя по этой ссылке

В windows server 2012 настройка vpn проводится довольно таки легко, если вы обладаете определенными знаниями сетевых протоколов. Я не буду грузить вас «тяжелой теорией» а перейду непосредственно к практике, так как лучший учитель – это практика!

Интересно: в данной статье будет описан полный цикл настройки VPN вплоть до подключения пользователя, который будет работать удаленно под операционной системой Windows 10

Установка роли VPN на Server 2012

Откройте «Диспетчер серверов» и в открывшимся окне запустите оснастку «Добавить роли и компоненты»

Затем оставляем все по умолчанию и останавливаемся на вкладке «Роли сервера» ставим галочку напротив надписи: «Удаленный доступ» у вас откроется окно, в котором в котором необходимо кликнуть «Добавить компоненты» ну и для продолжения жмем «Далее»

Останавливаемся на вкладке «Службы ролей» и убедившись, что выбрана роль «DirectAccess и VPN (RAS)» нажимаем «Далее»

Во вкладке «Подтверждение» ставим птичку напротив надписи: «Автоматический перезапуск конечного сервера, если требуется» и нажимаем «Установить»

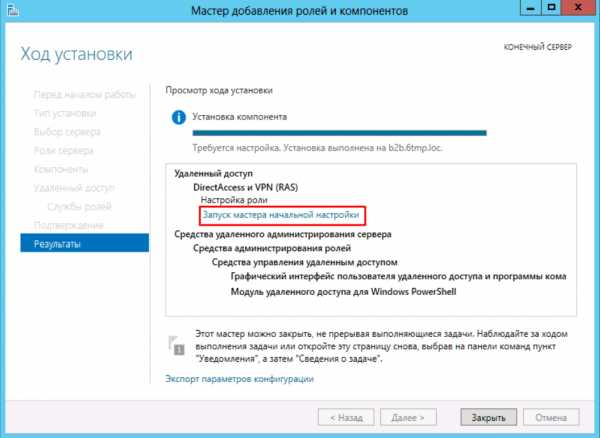

После того как установка роли удаленного доступа завершена, нам потребуется провести начальную настройку, для того что бы это сделать кликните по надписи: «Запуск мастера начальной настройки»

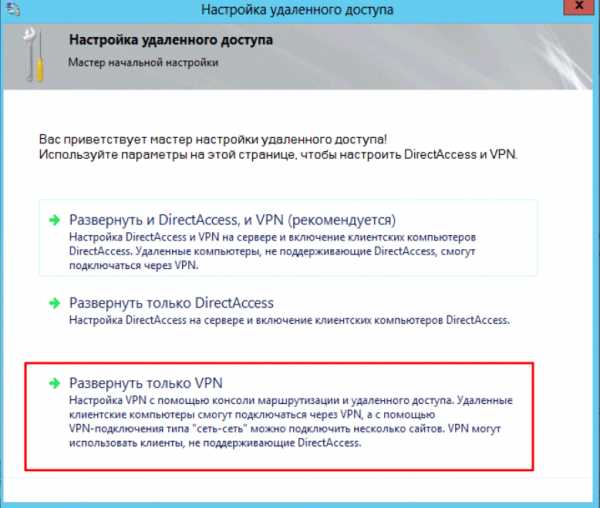

У вас сразу должен открыться мастер начальной настройки удаленного доступа, в нем потребуется выбрать 3-й пункт с названием: «Развернуть только VPN»

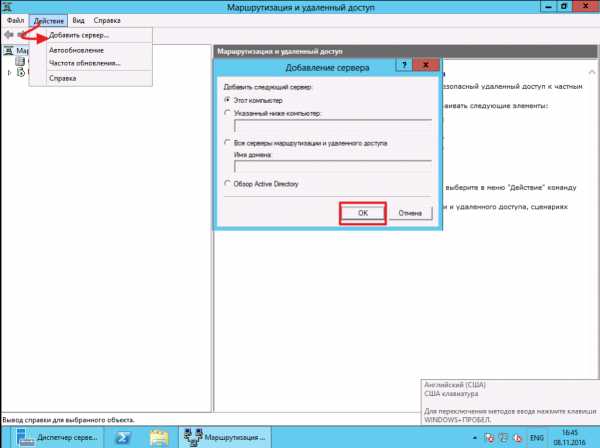

После выполнения вышеуказанных настроек добавьте текущий сервер нажав в верхнем меню «Действие» затем «Добавить сервер» после чего «Ок»

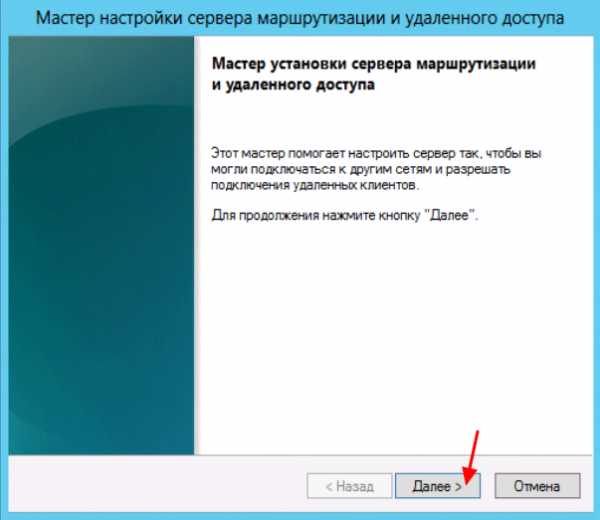

Далее жмите правой кнопкой мыши по серверу, на котором будет сконфигурирована роль VPN и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ»

В мастере установки для продолжения конфигурации нажмите «Далее»

Затем выберете пункт «Особая конфигурация» и снова «Далее»

В появившимся окне выбираем службу под названием: «Доступ к виртуальной частной сети (VPN)» ну и соответственно «Далее»

После чего мастер потребует от вас запуск службы поэтому жмем «Запустить службу»

Примечание: если у вас не открыты порты в брандмауэре, то перед запуском службы у вас всплывет окно с примечанием – игнорируйте его, так как добавлять порты мы будем чуть позже…

Как вы можете заметить мы почти сконфигурировали наш VPN сервер, дальнейшая настройка будет заключаться в том, чтобы задать статистический пул адресов для пользователей удаленного рабочего стола.

Кликните правой кнопкой мыши по серверу VPN и зайдите в его «Свойства»

Затем перейдите во вкладку «iPv4» выбираем «Статистический пул адресов» ну и задаем параметры кнопкой «Добавить»

Вбиваем диапазон адресов для пула, в качестве примера я указал эти настройки, вы можете задать любые, после того как вы ввели данные нажмите «Ок»

Сохраняем текущую конфигурацию настроек кнопкой «Применить»

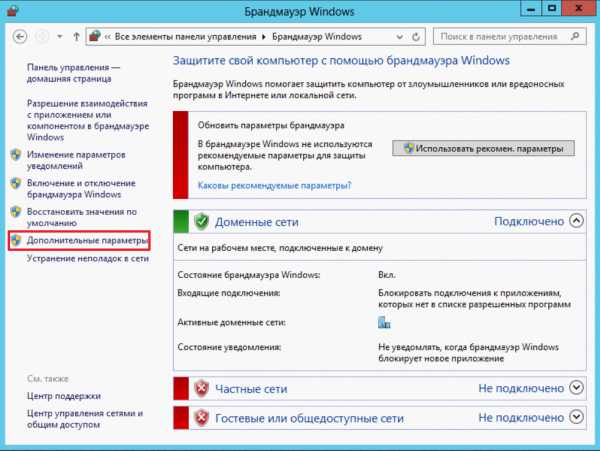

На данном этапе мы сконфигурировали роль удаленного доступа VPN теперь как я писал выше необходимо открыть порты в брандмауэре

Открытие портов в брандмауэре Server 2012

Важно: в настройках брандмауэра не оставляем активными только раздел "Доменные сети" остальные отключаем

Открытие портов в брандмауэре позволит пользователям подключаться с помощью удаленного рабочего стола по VPN. Передача информации и трафика проходит по определенным протоколам, которые по умолчанию не открыты в брандмауэре, соответственно если пренебречь данной настройкой, то пользователи просто не смогут подключиться, поэтому:

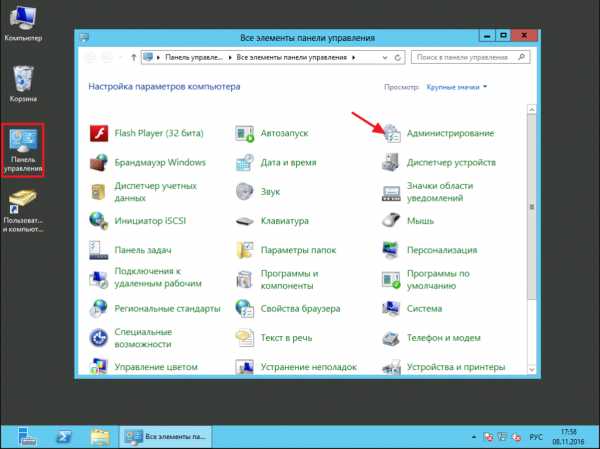

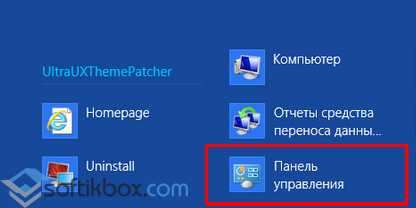

Запустите «Панель управления» и в элементах выбираем «Брандмауэр Windows»

После чего в левом меню ищем вкладку «Дополнительные параметры»

В открывшимся окне правил нажимаем правой кнопкой мыши по разделу: «Правила для входящих подключений» в открывшийся панели кликаем «Создать правило»

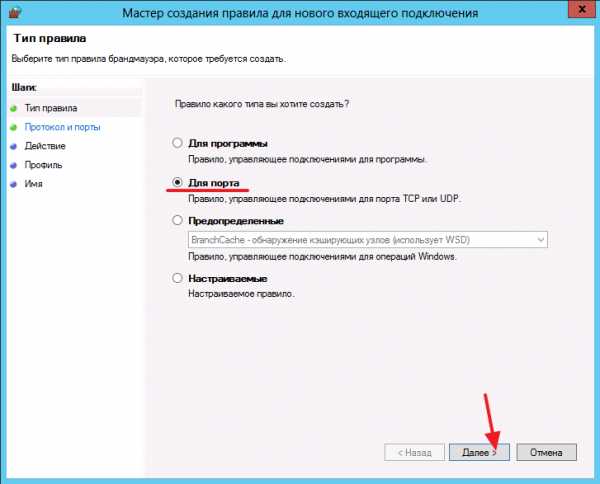

В мастере установки выберите функцию «Для порта» затем «Далее»

В соответствующем меню для протокола «TCP» через запятую указываем следующие порты: «1723,443» и жмем «Далее»

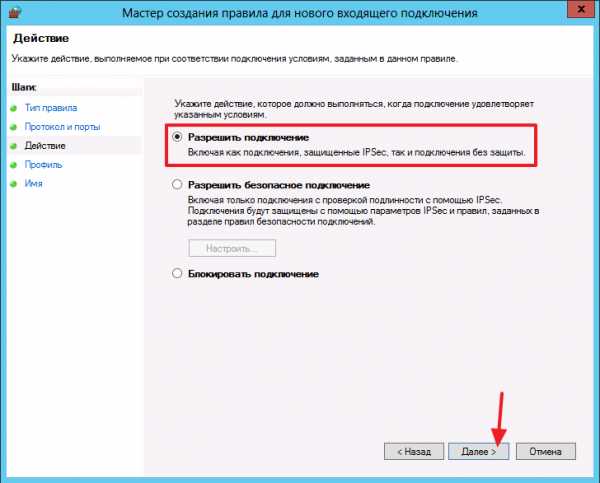

Указываем действие «Разрешить подключение» и нажимаем «Далее»

В профилях все оставляем по умолчанию и переходим к следующему шагу кнопкой «Далее»

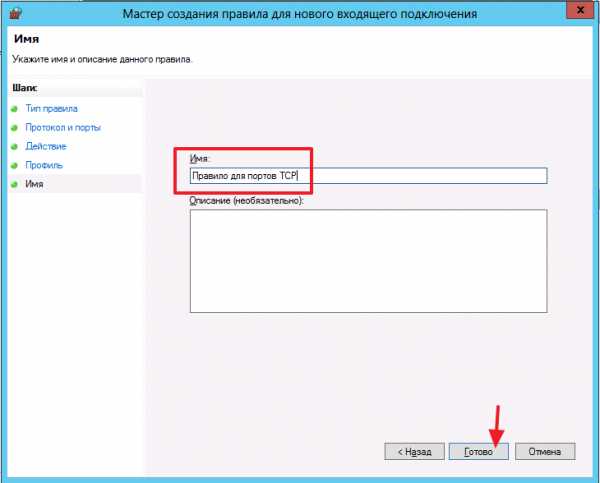

В поле где необходимо указать название правила введите название подключения и нажмите «Готово»

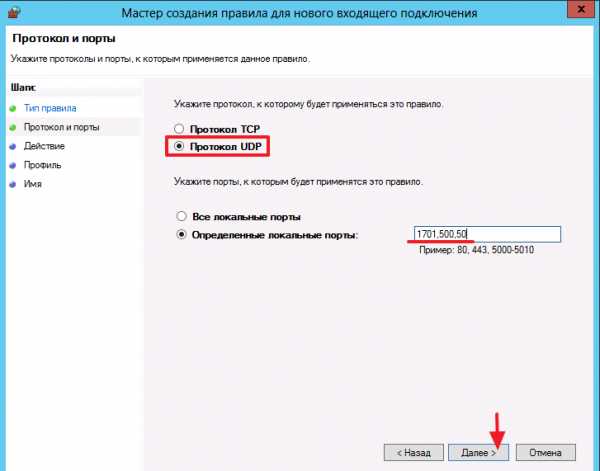

На этом еще не все, теперь создадим правило для протокола UDP, для этого так же жмем ПКМ по вкладке «Правила для входящих подключений» затем «Создать правило»

Как было показано ранее выбираем раздел «Для порта» но теперь указываем «Протокол UDP» и прописываем следующие порты: «1701,500,50»

После чего нажмите 2 раза «Далее» и заполните поле имя, затем «Готово»

Итак, порты, которые нужно было открыть мы открыли теперь перейдем к следующему шагу, а именно нам необходимо дать разрешение на подключение пользователей к нашему доменному серверу.

Дело в том, что в локальной политике безопасности, подключаться по VPN могут только пользователи с правами администратора, а пользователь с обычными правами подключиться не может так как стоит запрет на подключение VPN для пользователя с обычными правами, давайте произведем настройку локальной политике безопасности:

Настройка локальной политике безопасности для подключения по VPN

Откройте «Панель управления» затем выберите вкладку «Администрирование»

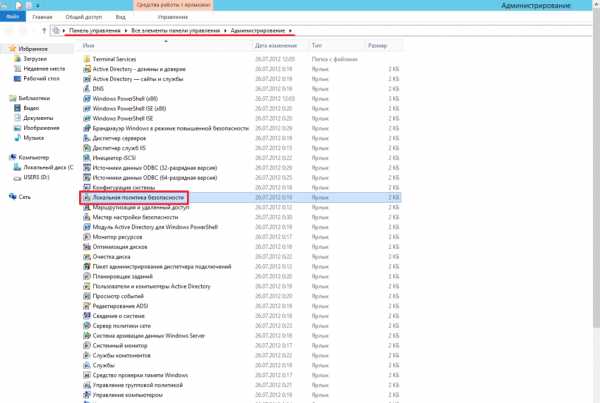

Затем нам необходимо открыть вкладку: «Локальная политика безопасности»

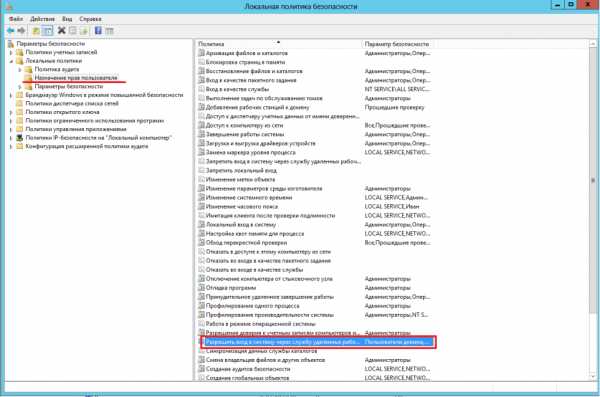

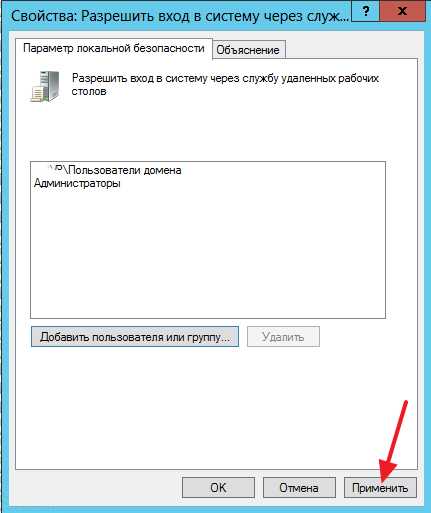

В левом меню раскройте папку «Локальные политики» и двойным щелчком мыши кликните по папке «Назначение прав пользователя» затем в правом меню найдите вкладку «Разрешить вход в систему через службу удаленных рабочих столов» и перейдите в нее

Как вы можете увидеть подключаться через службу удаленных рабочих столов могут только администраторы. Нам необходимо дать аналогичное право пользователям домена, поэтому жмем «Добавить пользователя или группу»

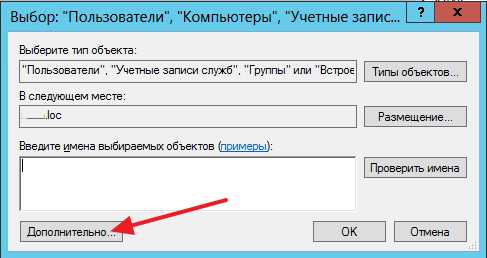

В открывшимся окне кликаем «Дополнительно»

Затем при помощи поиска выберите нужное подразделение, а именно «Пользователи домена» двойным щелчком мыши

После того как было добавлено нужное нам подразделение нажмите «Ок»

Ну и как обычно сохраняем настройки нажав «Применить»

На этом этапе мы завершили настройку локальной политике для VPN теперь переходим к следующему шагу:

Разрешение подключения VPN для пользователя домена

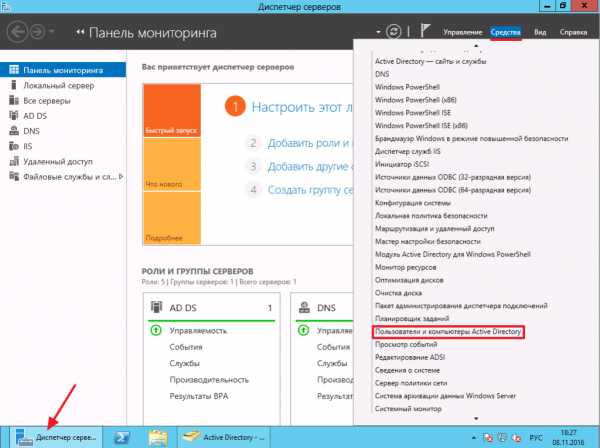

Для начала запустите консоль AD открыв «Диспетчер серверов» затем в верхнем меню выберите раздел «Средства» и в раскрывающимся списке кликаем по пункту: «Пользователи и компьютеры Active Directory»

Я создал пользователя с обычными правами, в моем примере это «Иван» и именно ему я дам разрешение на удаленное подключение к серверу через VPN.

Сделать это очень просто кликаем правой кнопкой мыши по данной учетной записи и переходим в «Свойства»

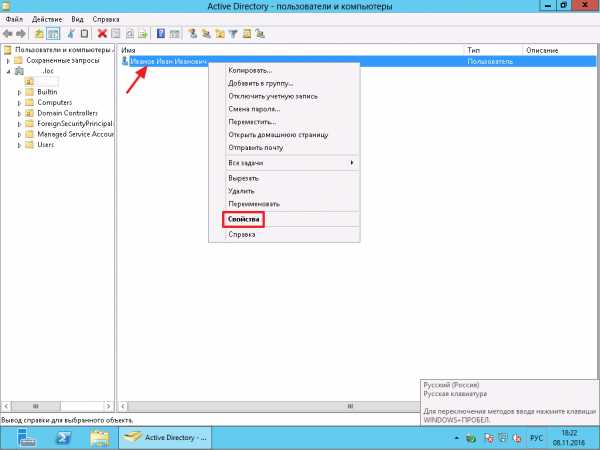

В открывшимся окне свойств откройте в верхнем меню раздел «Входящие звонки» затем поставьте чекбокс напротив надписи: «Разрешить доступ» затем сохраняем изменения нажав «Применить» - этим действием мы разрешили доступ по VPN

Не забудьте проверить еще одну настройку, а именно разрешен ли удаленный доступ в свойствах системы, для этого кликните ПКМ по значку «Компьютер» и откройте свойства

В левом меню нажмите «Настройка удаленного доступа»

Убедитесь в том, что удаленное подключение разрешено

На этом настройка VPN на Server 2012 завершена, теперь необходимо протестировать все на клиенте.

Важно: одним из ключевых факторов настройки является то что на сетевой карте у вас установлен прямой IP адрес

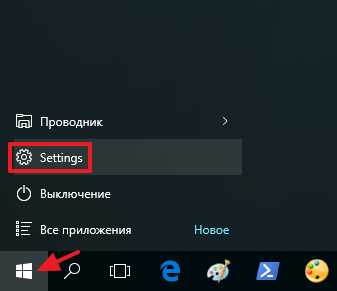

Для того что бы протестировать подключение VPN к серверу на Windows 10 необходимо создать данное подключение. В Windows 10 настройка VPN несложная в отличие от более старых версий.

Откройте «Меню пуск» затем выберите вкладку «Параметры (Settings)»

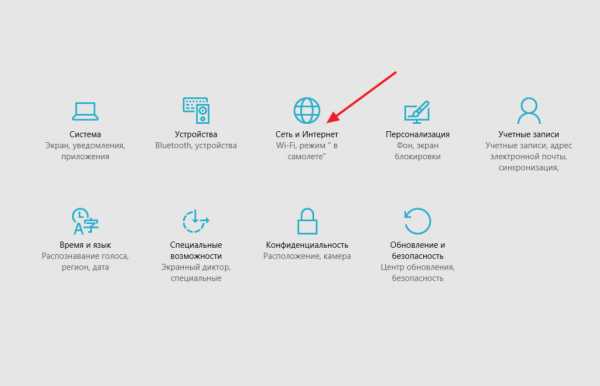

В открывшимся окне кликаем по значку: «Сеть и Интернет»

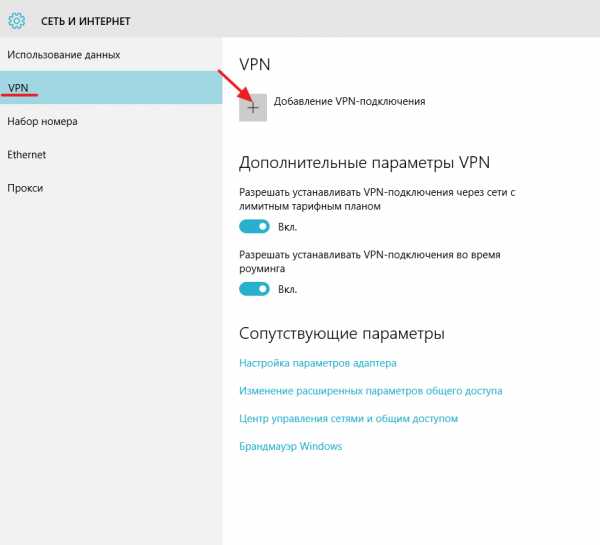

В левом меню переходим на вкладку «VPN» в отразившихся параметрах нам необходимо добавить новое VPN подключение для этого жмем «Добавление VPN - подключения»

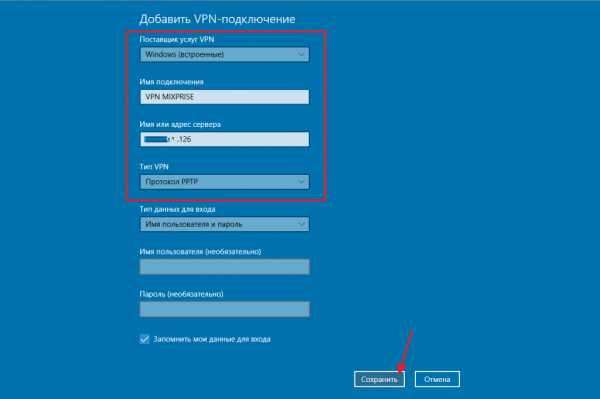

Перед нами появилось окно настроек нового VPN – подключения для Windows 10, как вы уже поняли наверно нам необходимо ввести в соответствующие столбцы параметры:

1. В окне под названием: «Постановщик услуг VPN» выберите параметр по умолчанию из раскрывающегося списка

2. В окне «Имя подключения» собственно говоря дайте название вашему новому подключению

3. В следующем окне «Имя или адрес сервера» указываем прямой адрес сервера или же его имя в сети (полное название) – я рекомендую вам купить у вашего хостинг провайдера прямой IP адрес и в настройках сетевых подключений указать именно его

4. Переходим к следующему шагу, а именно выбору «Тип VPN» в соответствии с настройками, которые мы производили выше из раскрывающегося списка выбираем «Протокол PPTP»

Остальные разделы оставляем без изменений и нажимаем «Сохранить»

Как вы можете заметить у нас создалось VPN подключение, но для того что бы подключаться по нему корректно необходимо провести следующие настройки:

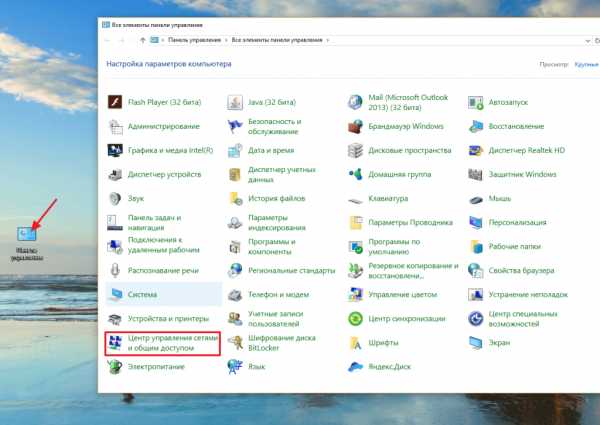

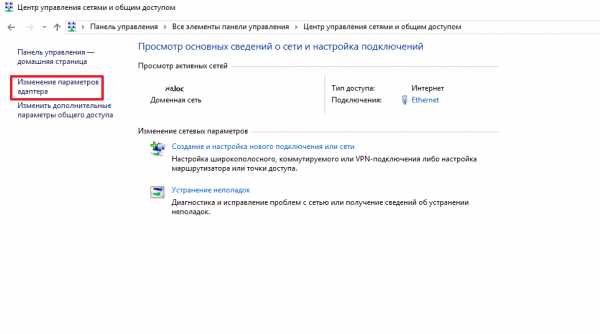

Откройте «Панель управления» и перейдите по вкладке «Центр управления сетями и общим доступом»

Затем откройте «Изменение параметров адаптера»

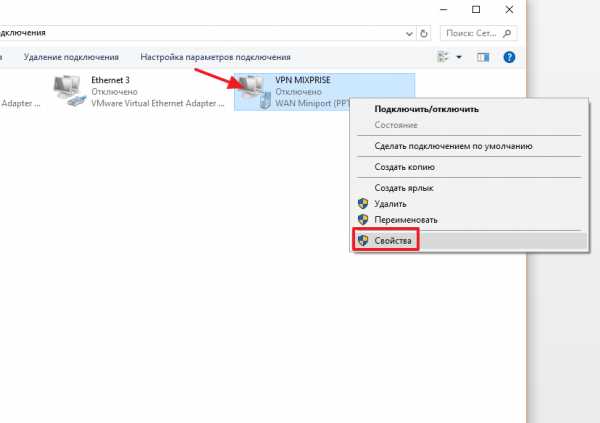

Откройте «Свойства» вновь созданного VPN подключения

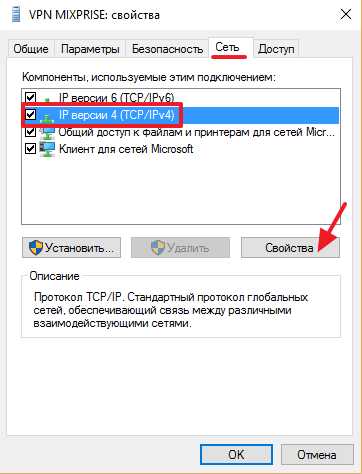

В свойствах VPN подключения перейдите на вкладку «Сеть» выделите протокол «IP версии 4 (TCP/IPv4)» и откройте «Свойства»

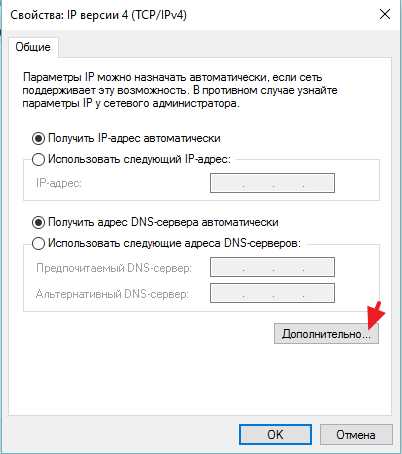

После чего нам потребуется открыть нажать «Дополнительно»

В «Параметры IP» убрать галочку с надписи: «Использовать основной шлюз в удаленной сети» ну и соответственно нажать «Ок»

Важно: данная процедура необходима для того что бы при удаленном подключении по VPN у вас на компьютере не переставал работать интернет

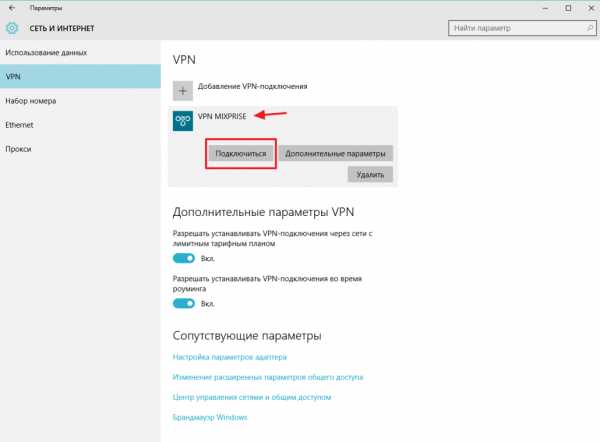

Теперь давайте запустим вновь созданное VPN подключение на Windows 10, для этого вновь откройте раздел «Сеть и интернет» и подключите текущее VPN соединение нажав «Подключиться»

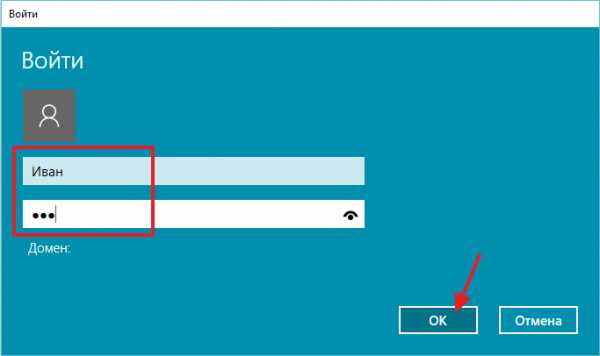

Для того что бы подключиться необходимо ввести «Имя пользователя» и «Пароль» пользователю Active Directory, которому ранее давали разрешение на подключение к серверу.

После ввода данных нажмите «Ок»

Если данные введены верно, то VPN подключение должно быть в статусе ПОДКЛЮЧЕНО

Помните выше мы в конфигурации VPN на Server 2012 задавали в свойствах диапазон раздачи IP адресов? Так вот, по умолчанию VPN сервер забирает начальный адрес из диапазона себе, поэтому мы осуществляем подключение именно по начальному IP адресу, сейчас я покажу вам как это выглядит:

Запускаем на клиенте консоль «Подключение к удаленному рабочему столу» для удобства воспользуйтесь поиском Windows

В открывшийся оснастке, согласно настройке, моему диапазону IP адресов, я ввожу начальный адрес раздачи, а именно: «192.168.7.1» после чего нажмите «Подключить»

При подключении так же имя пользователя и пароль, который мы вводили, когда подключались к VPN в моем случае это учетная запись «Иван» после ввода данных жмем «Ок»

Важно: не забудьте указать домен через слэш.

Если вы все проделали согласно инструкции, то могу поздравить вас с успешной настройкой VPN на windows server 2012

Ну а у меня на этом все, если по настройке VPN вам что то непонятно или что то не получилось, пишите мне в комментарии и не забываем подписываться на рассылку, всем спасибо и удачи!

mixprise.ru

- На какие кнопки надо нажимать на клавиатуре

- Браузер с проверкой на вирусы

- Принцип работы ajax

- Как на виндовс 10 настроить камеру

- Как в visual basic сделать калькулятор

- Какой пароль можно придумать на электронную почту

- Полетела винда 10 как восстановить

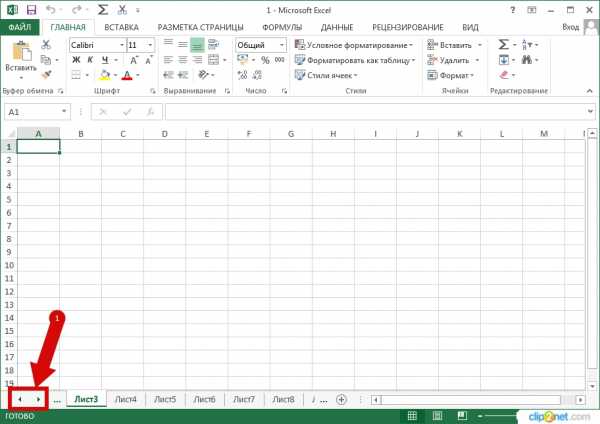

- Переключение между листами в excel

- В диспетчере устройств нет звуковых устройств windows 10

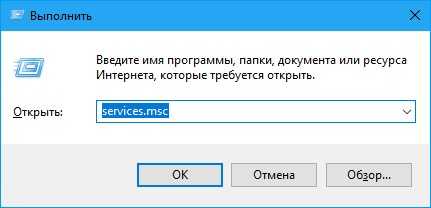

- Службы windows 10

- Файлы и папки