Временное членство в группах Active Directory. Active directory группы

Группы в Active Directory

В этой статье хотел бы подробно рассказать о таком понятии как группы в AD. Группы содержат элементы (пользователей, компьютеры, другие группы), управление которыми осуществляется как одним объектом. В Windows Server существует семь типов групп- две группы доменов с тремя областями действий в каждой и локальная группа безопасности.

Существует два типа групп -безопасности и распространения.

Группа распространения - применяется для создания групп почтовых рассылок. Письмо отправленное на группу распространения дойдет всем пользователям группы. Это группа не предназначена для работы с предоставлением доступа на ресурсы.

Группа безопасности - применяется для управления безопасности доступа к ресурсам. Т.е. если вы хотите для сетевой папки создать группу, для этого необходимо создать группу безопасности. Так же с помощью группы безопасности можно сделать почтовую рассылку, но это не рекомендуется делать поскольку для этого есть группа распространения.

Помимо групп существует три области действия для каждой группы:

Локальная в домене - используется для управления разрешениями доступа к ресурсам в пределах всего домена.

Глобальная группа - используется для определение коллекции объектов доменов на основании бизнес-правил и управление объектами, которые требуют ежедневного использования.

Универсальная группа - Рекомендуется использовать в лесах из множество доменов. С помощью нее можно определять роли и управлять ресурсами, которые распределены на нескольких доменах.

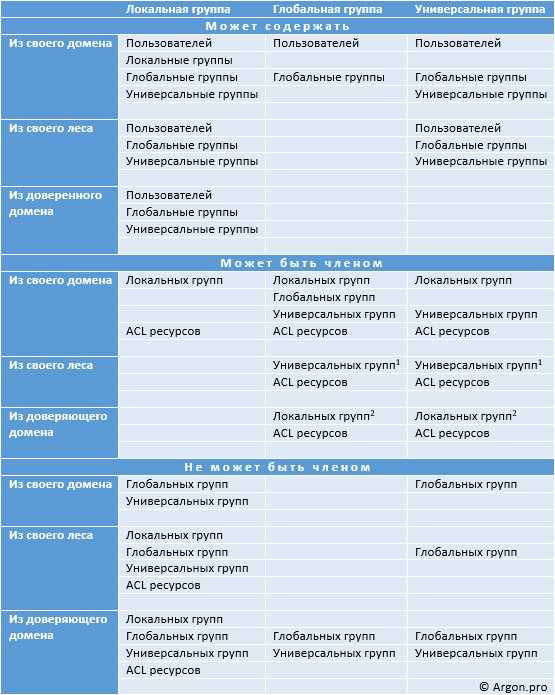

Более наглядное отличие всех трех групп представлено в таблице.

| Область действия группы | Члены группы из того же домена | Члены группы из другого домена в том же лесу | Члены группы из доверенного домена | Группе могут быть назначены разрешения в… | Область действия группы можно преобразовать в… |

| Локальная в домене |

- Пользователи - Компьютеры - Глобальные группы - Локальные группы - Локальные группы |

- Пользователи - Компьютеры - Глобальные группы - Локальные группы |

- Пользователи - Компьютеры - Глобальные группы |

Разрешения члена могут быть назначены только в домене, которому принадлежит родительская локальная группа домена | - в универсальную в том случае, если эта группа не содержит другую локальную группу в домене в качестве члена; |

| Универсальная группа |

- Пользователи - Компьютеры - Глобальные группы - Локальные группы |

- Пользователи - Компьютеры - Глобальные группы - Локальные группы |

Нет доступа | Любой домен или лес |

- в глобальную в том случае, если эта группа не содержит в качестве члена другую универсальную группу; - в локальную группу в домене. |

| Глобальная группа |

- Пользователи - Компьютеры - Глобальные группы |

Нет доступа | Нет доступа | Разрешения члена могут быть назначены в любом домене | - в универсальную в том случае, если изменяемая группа не является членом другой глобальной группы; |

Последний столбец таблицы показывает, что существующую область действия группы можно изменить на любую из трех, единственный нюанс, что для изменения некоторых областей необходимо выполнить два шага, первый изменить на промежуточный, а уже затем на необходимый. Например для того что бы изменить глобальную группу в локальную, потребуется изменить в начале на универсальную, а уже после этого в локальную группу.

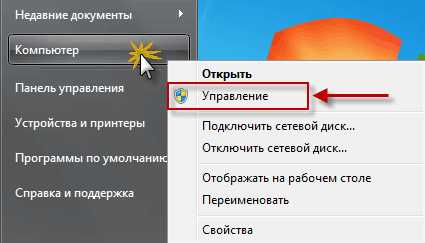

Осталась одна группа, которую я не освятил - Локальная группа. Локальная группа считается самой примитивной, так как она доступна только на одном компьютере. Такая группа создается в базе данных диспетчера безопасности учетных записей рядового компьютера и поэтому в домене управление локальными группами не нужно.

Создание группы с помощью консоли Active Directory- Пользователи и компьютеры.

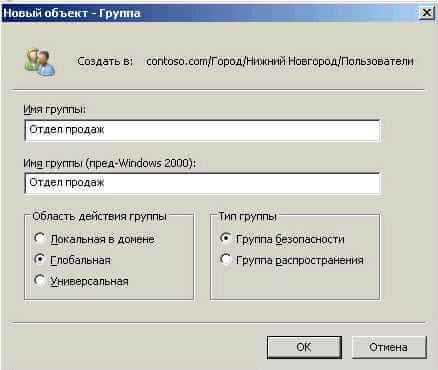

Для того что бы создать группу, необходимо запустить консоль Active Directory- Пользователи и компьютеры, зайти в необходимое подразделение нажать кнопку "Создание новой группы в текущем контейнере", в открывшемся окне Новый объект- Группа введите имя группы и выберите необходимый тип и область действия.

Создание группы с помощью командной строки.

Для создания группы в командной строке служит команда Dsadd. Общий вид команды Dsadd group DN_группы + дополнительные параметры.

-secgrp. Данный параметр указывает тип группы: безопасности (yes) или распространения (no). Если параметр не указан, то по умолчанию значением данного параметра считается yes;

-scope. Текущий параметр задает область действия группы. Доступные параметры: локальная в домене (l), глобальная (g) или универсальная (u). По умолчанию, также как и при помощи графического интерфейса, область действия назначается глобальной;

-samid. Этот параметр определяет использование для данной группы SAM имени, как уникального атрибута sAMAccountName группы. Желательно имя для sAMAccountName и группы указывать идентичные;

-desc. Данный параметр отвечает за краткое описание группы;

-memberof. Этот параметр назначает одну или несколько групп, к которым требуется добавить новую. Если групп несколько, то их следует добавлять через пробел;

-members. При помощи этого параметра вы можете добавить членов в группу. Члены должны указываться в виде DN-имен и разделяться пробелами.

Пример создания группы с помощью командной строки:

Dsadd group «CN=Администраторы,OU=Группы,DC=pk-help,DC=com» -secgrp yes -scope g -samid «Администраторы сети» -desc «Администраторы сети»

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

pk-help.com

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.

Мы до этого уже познакомились с базовыми понятиями AD и научились создавать пользователя, пришло время научиться делать группы и темой данной статьи будет, создание групп при помощи оснастки ADUC / Как создать группу в Active Directory. Данную информацию должен знать любой системный администратор, у кого на работе развернут домен Active Directory, так как без групп, производить гибкое администрирование, просто не возможно. Для начала давайте поймем, какие группы существуют и чем они отличаются.

Как создать группу в Active Directory

- Группа Безопасности – как видно из названия эта группа относиться к безопасности, т.е. она управляет безопасностью. Она может дать права или разрешение на доступ к объектам в AD.

- Группа распространения – отличается от группы безопасности тем, что находящимся в этой группе объектам нельзя дать права, а эта группа чаще всего служит для распространения электронных писем, часто используется при установке Microsoft Exchange Server.

Теперь поговорим об области действий групп. Под областью действий понимается диапазон применения этой группы внутри домена.

Глобальная группа – она глобальна тем, что может предоставить доступ к ресурсам другого домена, т.е. ей можно дать разрешения на ресурс в другом домене. Но в нее можно добавить только те учетные записи, которые были созданы в том же домене что и сама группа. Глобальная группа может входить в другую глобальную группу и в локальную группу тоже. Ее часто называют учетной, так как в нее обычно входят учетные записи пользователей.

Локальная группа – она локальна тем, что предоставляет доступ к ресурсам только того домена, где она была создана, т.е. предоставить доступ к ресурсам другого домена она не может. Но в локальную группу могут входить пользователи другого домена. Локальная группа может входить в другую локальную группу, но не может входить в глобальную. Ее часто называют ресурсной, так как ее часто используют для предоставления доступа к ресурсам.

Универсальная группа – в нее могут входить все, и она может, предоставляет доступ всем.

Другими словами вы учетные записи пользователей добавляете в глобальные группы, а глобальные группы добавляете в локальные группы, а локальным группам предоставляете доступ к ресурсам. Организовать такую стратегию на предприятие позволит вам намного упростить управление правами и разрешениями (удобство, сокращение времени на изменение прав и разрешений). Не зря глобальные группы называют учетными, а локальные ресурсными.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-02

Теперь, когда вы больше стали понимать, что это такое и с чем это едят, давайте создадим с вами группу безопасности. Для этого щелкаем правым кликов в нужном контейнере тлт OU и выбираем создать > группу или сверху есть значок с человечками.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-03

После чего мы видим область действия и типы группы, пишем название группы, старайтесь максимально подробно и осмысленно выбирать название группы, у вас в компании должны быть разработаны стандарты именования в Active Directory.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-04

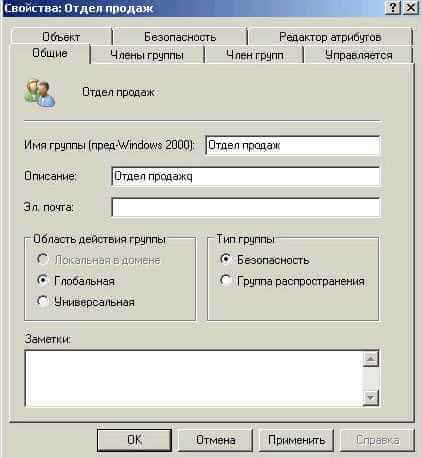

После того как группа создалась кликнете по ней двойным щелчком. Откроются свойства группы. Давайте пробежимся по вкладкам. Советую сразу написать Описание, может потом сильно сэкономить время.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-05

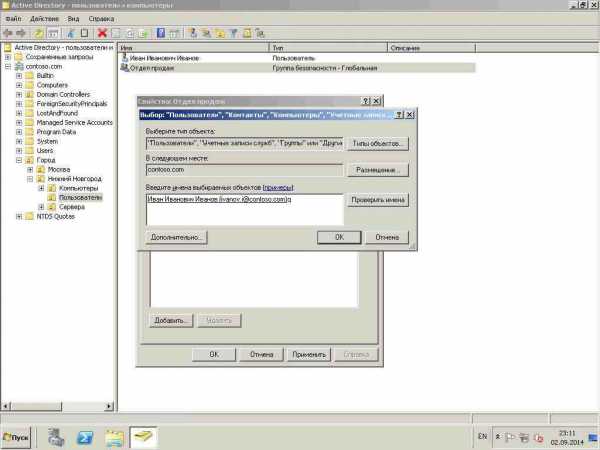

Вкладка Члены группы, показывает группы или пользователей которые являются членами данной группы. Как мы видим пока никого нету, давайте добавим пользователя, для этого щелкаем кнопку добавить и пишем в поисковой строке его параметры имя или

Через поиск находим нужного пользователя.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-07

Все Иванов Иван Иванович, теперь является членом группы.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-08

Вкладка Член групп, показывает в какие группы входит данная группа. Может объединяющей группе пользователей давать права для примера, у меня в организации есть программисты, и им нужен сервер VPN, для удаленного подключения, так они состоят в группе разработчики, которая уже является часть группы vpn пользователи.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-09

Вкладка Управляется, нужна для того чтобы делигировать например руководителю менеджеров права на добавление нужных ему людей в его группу, в российских реалиях почти не используется.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-10

Также еще пользователя можно добавить в группу правым кликом по нему и выбрать пункт добавить в группу, полезно при массовом действии.

Материал сайта Pyatilistnik.org

pyatilistnik.org

Для чего нужны группы в Active Directory? | Info-Comp.ru

Многие начинающие системные администраторы, да и не начинающие, почему-то не используют группы в службе каталогов Active Directory. Говоря, что в этом нет необходимости и вообще для чего они нужны. Но, такие сисадмины не правы, так как создавать группы, даже в маленьких организациях необходимо. А для чего это необходимо, попробуем сейчас разобраться.

Группа Active Directory – это совокупность объектов в Active Directory. В группу могут входить пользователи, компьютеры, другие группы и другие объекты.

Теперь ответим на вопрос «Зачем нужны группы в Active Directory?» Лучше всего понять это, конечно же, на примере, пусть у нас будет маленькая организация и сложных задач нам не нужно делать.

Допустим, у нас есть какой-нибудь ресурс (пусть будет общая папка) и доступ к нему имеют только 3 пользователя, Вы дали разрешение этим пользователям индивидуально каждому. Все хорошо, но допустим, через некоторое время одному пользователю нужно убрать эти права, а другому наоборот дать (например, одного сотрудника понизили, а другого повысили). И если бы у Вас была бы группа, Ваши действия свелись к тому, что просто одного пользователя нужно убрать из группы, а другого добавить в нее (займет меньше минуты!). Но, так как у Вас нет группы на этот ресурс, поэтому Вам необходимо будет делать много лишних манипуляций. Из этого следует, что создавать группы необходимо, для того чтобы давать разрешения или права сразу многим объектам в Active Directory, будь то пользователи или компьютеры.

Данный пример самый простой, поэтому сразу же кидаться создавать группы не спешите, сначала нужно рассмотреть: какие типы групп существуют? какие области действий есть? Какую стратегию создания групп выбрать? Да, да именно стратегию по созданию или использованию групп, так как от планирования того какие группы и с какими разрешениями необходимо создать зависит простота администрирования в дальнейшем.

В службе каталогов Active Directory есть уже встроенные группы, такие как: Администраторы, Операторы архива, Пользователи удаленного рабочего стола и еще много других. Для того чтобы, посмотреть какие есть группы или почитать описание, откройте контейнер Builtin в оснастке «Пользователи и компьютеры».

Типы групп в Active Directory и как создать группу

Давайте начнем с рассмотрения вопросов, какие типы групп есть и как создать группу. Для создания группы откройте оснастку «Пользователи и компьютеры» и на любом контейнере (организационной единице) кликните правой кнопкой мыши, выберите создать -> группу. Откроется окно создания группы.

Затем Вам нужно написать название Вашей будущей группы, выбрать область действия и выбрать какой тип группы у Вас будет, сразу скажу что «Группа распространения» Вам потребуется достаточно редко, а «Группа безопасности» напротив, будет требоваться очень часто, так как является основной и часто используемой группой в Active Directory.

Группа Безопасности – как видно из названия эта группа относится к безопасности, т.е. она управляет безопасностью. Она может дать права или разрешение на доступ к объектам в AD.

Группа распространения – отличается от группы безопасности тем, что находящимся в этой группе объектам нельзя дать права, а эта группа чаще всего служит для распространения электронных писем, часто используется при установке Microsoft Exchange Server.

Области действия групп AD

Теперь поговорим об области действий групп. Под областью действий понимается диапазон применения этой группы внутри домена.

Глобальная группа – она глобальна тем, что может предоставить доступ к ресурсам другого домена, т.е. ей можно дать разрешения на ресурс в другом домене. Но в нее можно добавить только те учетные записи, которые были созданы в том же домене что и сама группа. Глобальная группа может входить в другую глобальную группу и в локальную группу тоже. Ее часто называют учетной, так как в нее обычно входят учетные записи пользователей.

Локальная группа – она локальна тем, что предоставляет доступ к ресурсам только того домена, где она была создана, т.е. предоставить доступ к ресурсам другого домена она не может. Но в локальную группу могут входить пользователи другого домена. Локальная группа может входить в другую локальную группу, но не может входить в глобальную. Ее часто называют ресурсной, так как ее часто используют для предоставления доступа к ресурсам.

Универсальная группа – в нее могут входить все, и она может, предоставляет доступ всем.

Стратегии использования групп Active Directory

Теперь поговорим о стратегии использования групп, компания Microsoft рекомендует следующею стратегию, я в принципе согласен с их стратегией, с помощью нее можно легко управлять разрешениями и правами в большой компании.

AGDLP - accounts > global groups > local groups > permissions.

Другими словами, Вы учетные записи пользователей добавляете в глобальные группы, а глобальные группы добавляете в локальные группы, а локальным группам предоставляете доступ к ресурсам. Организация такой стратегии на предприятие позволит Вам намного упростить управление правами и разрешениями (удобство, сокращение времени на изменение прав и разрешений). Не зря глобальные группы называют учетными, а локальные ресурсными.

Но если это для Вас сложно или Вы думаете что это просто не нужно Вам, то Вы можете использовать стратегию AGP, т.е. глобальной группе предоставлять доступ к ресурсам, а в свою очередь в глобальную группу добавлять пользователей. На эту тему можно говорить и спорить долгое время.

Ну и в заключение подведем итог, группы в Active Directory – это хорошо! Их нужно использовать, по средствам вышеперечисленных стратегий, или другой своей стратегии.

Похожие статьи:

info-comp.ru

Типы групп в Active Directory « Абросайт — творит Абро!

Типы групп в Active Directory

Есть два типа групп: группы безопасности и группы распространения. Группы распространения используются в основном почтовыми приложениями, эти группы не имеют SID, поэтому им не могут быть даны права на ресурсы. При отправке сообщения группе распространения, сообщение рассылается всем членам этой группы.

Группы безопасности используются при разграничении прав доступа в ACL (списки контроля доступа) объектам. Так же данные группы могут использоваться как и группы распространения. Так как группы безопасности могут быть использованы и для разграничения доступа и для рассылки сообщений, многие организации используют только группы безопасности.

Область действия групп

Область действия группы влияет на следующие три характеристики:

- что может содержать группа;

- куда она может быть включена;

- где может быть использована.

В зависимости от комбинации этих трех характеристик существует четыре типа групп.

- локальные группы;

- локальные доменные;

- глобальные;

- универсальные.

Характеристики, определяющие каждую область, попадают в следующие категории:

- Репликация. Где группа определена и куда реплицируется?

- Членство. Какие объекты может содержать группа?

- Доступность. Где группа может быть использована? Можно ли включать группу в другие группы? Можно ли группу использовать в ACL?

Рассмотрим все вышеперечисленные типы групп в разрезе трех категорий: репликации, членства и доступности.

Локальные группы

Локальные группы определяются и доступны на одиночном компьютере, они создаются в диспетчере учетных записей безопасности (security accounts manager — SAM) и содержатся в базе данных SAM компьютера.

- Репликация: локальные группы определены только в локальной базе SAM. Данные группы и их члены не реплицируются на другие системы.

- Членство: локальные группы могут включать:

- любой объект безопасности (принципал) из домена: пользователи, компьютеры, глобальные группы, локальные доменные группы;

- пользователей, компьютеры, глобальные группы из любого домена в лесу;

- пользователей, компьютеры, глобальные группы из любого доверенного домена;

- универсальные группы, определенные в любом домене в лесу.

Глобальные группы

Глобальные группы используются для объединения вместе объектов домена, как правило, на основе бизнес-ролей данных объектов (например группа Менеджеры). Глобальные группы обладают следующими характеристиками:

- Репликация: глобальные группы определены в контексте домена. Группа, включая атрибуты реплицируется на все контроллеры домена в домене.

- Членство: глобальная группа может включать пользователей, компьютеры и другие глобальные группы из того же домена.

- Доступность: глобальная группа доступна для использования всеми членами домена, во всех доменах леса и во всех внешних доменах, с которыми настроены доверительные отношения. Глобальные группы могут быть членами любой локальной доменной или универсальной группы в домене или лесу. Глобальная группа может быть добавлена в ACL в домене, в лесу, во внешних доменах с доверительными отношениями.

Универсальные группы

Универсальные группы имеют следующие характеристики:

- Репликация: универсальные группы реплицируются на глобальные каталоги.

- Членство: универсальные группы могут содержать глобальные группы, универсальные группы, учетные записи из любого домена леса.

- Доступность: универсальные группы могут быть членами другой универсальной группы или доменной локальной группы в любом домене леса. Универсальная группа может быть использована для управления ресурсами — назначение разрешений — в любом месте в лесу.

abrosait.ru

Построение ролевой модели в Active Directory / Argon / Blog

В проектах по Active Directory я регулярно сталкиваюсь с задачами и вопросами от заказчиков, для которых требуется понимание двух тесно связанных между собой тем:

- как грамотно организовать доступ к ресурсам с помощью групп

- как организовать процесс миграции учетных записей и ресурсов без прерывания доступа

Эти аспекты работы Active Directory Domain Services критически важны для удобной, безопасной и предсказуемой работы AD в конфигурациях, состоящих более чем из одного домена.

В этой статье я расскажу:

- как работают разные типы групп

- как правильно организовать доступ к ресурсам

Статья ещё в процессе написания. Буду рад вашим комментариям!

В следующей статье Миграция объектов между доменами Active Directory будут рассмотрены вопросы организации миграции пользователей и ресурсов в другой домен без прерывания доступа:

- общий подход к миграции

- как работает SID History

- сценарии миграции и подход к администрированию для каждого из них

Содержание

- Разрешения на ресурсы

- Типы групп в Active Directory

- Чем вызваны эти отличия

- Построение ролевой модели

- Группы доступа (к ресурсу)

- Ролевые группы (пользователей)

- AGULP

Разрешения на ресурсы

Ресурсом является любой сервис, к которому подключаются пользователи. Примеры ресурсов: файловая шара, принтер, терминальная служба, веб-сайт, organization unit в AD.

Доступ на ресурсы назначается через списки контроля доступа (ACL). ACL представляет собой таблицу, которая состоит из столбцов:

- SID объекта, которому дается доступ

- разрешения для доступа

Пример:

SID Разрешения| S-1-5-21-4134161311-953135930-2792148834-500 | Полный доступ |

| S-1-5-21-1721254763-462695806-1538882281-3209302 | Запись |

| S-1-5-21-2639602428-490361449-2816156262-107563 | Чтение |

Поскольку SID не информативен, при отображении ACL происходит разрешение SID в имя объекта. Для получения имен объектов происходит обращение к контроллеру того домена, в котором находится ресурс.

Имя объекта Разрешения| Builtin\Administrators | Полный доступ |

| Source\Admins | Запись |

| Target\Users | Чтение |

При назначении доступа на ресурс, в ACL можно прописать (в качестве SID-ов):

- Пользователей и группы локального компьютера

- Встроенные мнемоники (Authenticated Users, …)

- Пользователей своего домена

- Пользователей доверенного домена

- Любые группы своего домена

- Глобальные и универсальные группы доверенного домена

Стоит отдельно отметить, что локальные группы доверенного домена (хоть из своего леса, хоть из доверенного) прописать в ACL ресурса нельзя – они не будут находиться в поиске. Если в ACL была прописана, например, глобальная группа из другого домена, но потом она была преобразована в локальную, то для ACL она перестанет разрешаться в имя, а доступ работать не будет.

Типы групп в Active Directory

В результате долгих неудачных попыток по оформлению представленной ниже информации в виде списков, было принято решение оформить её в виде следующей таблицы.

Примечания:

- в memberOf отображаются, так как есть в глобальном каталоге

- в memberOf не видны

Чем вызваны эти отличия

Чтобы понять как работают разные типы групп, важно знать, как формируется токен доступа пользователя.

Когда пользователь проходит аутентификацию, его логин и пароль отправляются на контроллер домена, в котором хранится учетная запись пользователя (Account Domain). В ответ пользователь получает токен доступа, содержащий:

- SID пользователя

- SID-ы локальных и глобальных групп из Account Domain, в которых явно или опосредованно числится пользователь

- ответ от глобального каталога, содержащий SID-ы универсальных групп в Account Forest, в которых явно или опосредованно числится пользователь

Когда пользователь обращается к сетевому ресурсу в другом домене (Resource Domain), его токен доступа получает следующие изменения от контроллера Resource Domain:

- из токена исключаются SID-ы локальных групп из Account Domain

- в локальных группах Resource Domain проверяются на членство SID-ы пользователя, глобальных и универсальных групп из Account Domain

- в токен добавляются SID-ы локальных групп из Resource Domain, в которых числятся SID-ы из предыдущего шага

Построение ролевой модели

Группы доступа (к ресурсу)

Разрешения на ресурсах возможно назначать напрямую конкретным пользователям. Однако, пользователи приходят и уходят, поэтому наборы разрешений на ресурсах необходимо типизировать и отделить от пользователей. Группы доступа — абстрактное понятие, удобное для реализации типизированных наборов разрешений.

Поскольку ресурсов в организации может быть много, необходимо решение для централизованного хранения и управления пользователями и группами. Служба каталогов AD позволяет перенести контроль доступа к ресурсам из локальных списков ACL в единую базу.

Локальные доменные группы AD задуманы для того, чтобы их использовать как группы доступа при назначении разрешений на ресурсах:

- Членами локальных доменных групп AD могут быть все те же типы объектов, что и в локальных ACL на ресурсах.

- Локальные группы AD существуют только в одном домене, в то же время они доступны для назначения разрешений только на ресурсах, принадлежащих тому же домену. Наибольшую безопасность и контроль обеспечивает назначение разрешений для ресурсов на группы в том же домене, в котором находится ресурс — ресурс доверяет управлением доступом к нему только «своему домену».

- Группы других типов (глобальная, универсальная) имеют намеренное ограничение иметь членов только в определенной области (домен, лес).

Данные ограничения не позволяет настроить бесконтрольное распространение разрешений:

- Если разрешение на ресурсе настроено на локальную доменную группу, она всегда управляется в том же домене, но позволяет включать в себя глобальные/универсальные группы из других доменов (передавать полномочия в другой домен/лес). Однако, эти группы в другом домене/лесе не могут включить в себя группы из других доменов/лесов (передать полномочия за пределы своей области).

- Если разрешение на ресурсе настроено на глобальную/универсальную группу, она может управляется в другом домене (полномочия переданы в другой домен/лес), но не позволяет включить в себя группы из других областей (передать полномочия за пределы своей области).

Ролевые группы (пользователей)

Глобальные группы AD задуманы для объединения пользователей в ролевые группы в пределах домена.

Для предоставления доступа к ресурсу, в его группу доступа следует вкладывать ролевые группы пользователей.

Не рекомендуется использовать глобальные группы не из своего домена для прямого назначения прав доступа на ресурсе, поскольку это понижает безопасность (идет передача полномочий администратору другого домена, в глобальной группе может потенциально числиться любой пользователь из другого домена).

Универсальные группы AD задуманы для объединения глобальных групп в сценарии, когда лес AD состоит из нескольких доменов.

Не рекомендуется использовать универсальные группы не из своего леса для прямого назначения прав доступа на ресурсе, поскольку это понижает безопасность (идет передача полномочий администратору другого леса, в универсальной группе может потенциально числиться любой пользователь из другого леса).

AGULP

Таким образом, наиболее универсальной, эффективной и безопасной моделью предоставления доступа в AD является принцип AGULP:

- Пользователи (Account) объединяются в ролевые группы, которые представлены в AD глобальными группами (Global)

- При необходимости, ролевые группы из разных доменов одного леса объединяются в универсальные группы (Universal)

- Для каждого ресурса создается доменные локальные группы доступа (Local), которые используются для назначаются разрешений (Permission) в ACL на ресурсах

Читайте продолжение темы в статье Миграция объектов между доменами Active Directory.

argon.pro

Временное членство в группах Active Directory

В версии Active Directory, представленной в Windows Server 2016 появился ряд довольно интересных изменений. Сегодня мы рассмотрим возможность обеспечить временное членство пользователей в группах Active Directory. Этот функционал можно использовать, когда нужно предоставить пользователю на определенное время некие права, основанные на членстве в группе безопасности AD, а по истечению времени, автоматически (без привлечения администратора) этих прав его лишить.

Временное членство в группах AD (Temporary Group Membership) реализуется с помощью новой функции Windows Server 2016 под названием Privileged Access Management Feature. По аналогии с AD Recycle Bin после активации, отключить PAM нельзя.

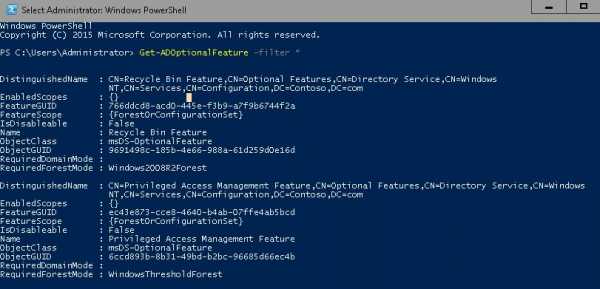

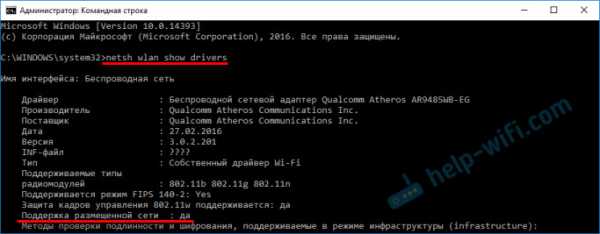

Проверить, включен ли функционал PAM в текущем лесу, можно с помощью следующей команды PowerShell:

Get-ADOptionalFeature -filter *

Нас интересует значение параметра EnableScopes, в этом примере оно пустое. Это значит, что функционал Privileged Access Management Feature для домена не включен.

Нас интересует значение параметра EnableScopes, в этом примере оно пустое. Это значит, что функционал Privileged Access Management Feature для домена не включен.

Для его активации воспользуемся командой Enable-ADOptionalFeature, в качестве одного из параметров нужно указать имя домена:

Enable-ADOptionalFeature 'Privileged Access Management Feature' -Scope ForestOrConfigurationSet -Target contoso.com

После активации PAM, с помощью специального аргумента MemberTimeToLive командлета Add-ADGroupMember можно попробовать добавить пользователя в группу AD. Но сначала с помощью командлета New-TimeSpan зададим интервал времени (TTL), на который нужно предоставить доступ пользователю. Допустим, мы хотим включить пользователя test1 в группу администраторов домена на 5 минут:

$ttl = New-TimeSpan -Minutes 5Add-ADGroupMember -Identity "Domain Admins" -Members test1 -MemberTimeToLive $ttl

Проверить оставшееся время, в течении которого пользователь будет состоять в группе поможет командлет Get-ADGroup:Get-ADGroup ‘Domain Admins’ -Property member –ShowMemberTimeToLive

В результатах выполнения команды среди членов групп можно увидеть запись формата <TTL=246.CN=test1,CN=Users,DC=Contoso,DC=com>, это означает, что пользователь test1 будет состоять в группе Domain Admins еще в течении 246 секунд. После чего он автоматически будет удален из группы. При этом также просрочивается и тикет Kerberos пользователя. Это реализуется за счет того, что для пользователя с временным членством в группе AD, KDC выдает билет со сроком жизни равным меньшему из оставшихся значений TTL.

Ранее для реализации временного членства в группах AD приходилось использовать динамические объекты, различные скрипты или сложные системы (FIM и т.п.). Теперь, в Windows Server 2016 этот удобный функционал доступен из коробки.

winitpro.ru

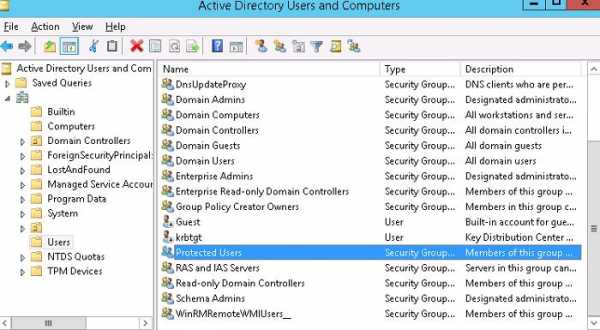

Группа защищенных пользователей Active Directory

В версии Active Directory, представленной в Windows Server 2012 R2, с целью повышения уровня защищённости безопасности привилегированных учетных записей появилась новая глобальная группа безопасности — Защищенные пользователи (Protected Users). Предполагается, что члены этой группы получают дополнительный уровень ненастраиваемой защиты против компрометации учетных данных во время выполнения процедуры проверки подлинности.

На членов этой группы действуют следующие ограничения:

- Члены этой группы могут аутентифицироваться только по протоколу Kerberos. Аутентифицироваться с помощью NTLM, дайджест-проверки (Digest Authentication) или CredSSP не удастся.

- Для пользователей этой группы в протоколе Kerberos при предварительной проверке подлинности не могут использоваться слабые алгоритмы шифрования, такие как DES или RC4 (требуется поддержка как минимум AES) .

- Эти учетные записи не могут быть делегированы через ограниченную или неограниченную делегацию Kerberos

- Долгосрочные ключи Kerberos не сохраняются в памяти, а это значит, что при истечении TGT (по умолчанию 4 часа) пользователь должен повторно аутентифицироваться.

- Для пользователей данной группы не сохраняются данные для кэшированного входа в домен. Т.е. при недоступности контроллеров домена, эти пользователи не смогут аутентифицироваться на своих машинах через cached credential.

Группа Protected Users доступна только при функциональном уровне домена Windows Server 2012 R2 (и выше). Группа появится в консоли AD только после повышения уровня домена и окончания репликации данных между контроллерами домена. Ограничения Protected Users работают на Windows Server 2012 R2 и Windows 8.1 (информация о других ОС ниже)

По умолчанию группа Protected Users group пустая и Microsoft рекомендует добавить в нее учетные записи критичных пользователей (администраторов домена, серверов и т.п).

Совет. Функционал защищенной группы пользователей требует тщательного тестирования перед внедрением в продуктивной среде. Не стоит сразу включать в эту группу учетную запись единственного администратора домена 🙂 .

Для примера добавим в эту группу ученую запись администратора домена и попытаемся получить доступ к контроллеру домена по ip адресу (в этом случае для аутентификации будет принудительно использоваться протокол NTLM вместо Kerberos). Такой доступ будет запрещен.

На контроллере домена в разделе журналов Aplication and Services Logs -> Microsoft -> Windows -> Authentication должна присутствовать запись:

Event Id: 100, Source: NTLMNTLM authentication failed because the account was a member of the Protected User group.

С помощью Kerberos на этом же ресурсе аутентифицироваться получится, т.е. NTLM для членов группы Protected Users запрещен.

То же самое произойдет при попытке подключиться с помощью этой же учетной записи к контроллеру домена по ip адресу с клиента Windows 8.1.

Для поддержки технологии защищенной группы пользователей в Windows 7, Windows 8, Windows Server 2008R2, and Windows Server 2012 необходимо установить обновление KB2871997. На других ОС данная защита применяться не будет.

Примечание. Служебные учетные записи и у/з компьютеров не следует включать в группу Protected Users. Данная группа не предоставляет локальной защиты, т.к. пароль учетной записи всегда доступен на узле.

winitpro.ru

- Номера ip

- Google хранилище

- Как посмотреть на компьютере какие программы работают

- Раздача с ноутбука вайфай

- Windows 7 уменьшить папку windows

- Подключение телевизора к компьютеру через vga

- Как снять видео с экрана компьютера

- Как добавить на панель задач язык

- Статусы программистов

- Почему висит компьютер

- Как нанести пасту на процессор