Как настроить VPN на WIndows Server 2008 R2? Windows server 2018 r2 настройка vpn server

Как настроить VPN на WIndows Server 2008 R2? Сервер Server

Я искал по всему Интернету и использовал несколько проходов по настройке VPN на Windows Server 2008 R2. Я все еще не могу заставить это работать правильно. Может ли кто-нибудь указать мне на какую-то документацию, которая точно показывает, как правильно настроить VPN? Мне нужна информация о том, какие роли / услуги должны быть реализованы на сервере, параметры, которые необходимо изменить на моем брандмауэре, и параметры, которые необходимо использовать при настройке VPN-подключения на клиентах. Я знаю, что есть несколько разных протоколов, которые можно использовать, я готов использовать любой защищенный. Если вы можете предоставить информацию о настройке для определенного протокола, это было бы здорово. Я изучил все различные протоколы, поэтому мне не нужно подробное объяснение каждого протокола.

Как я уже говорил, я пробовал несколько разных проходов в Интернете, но я не могу заставить это работать. Если во время установки VPN возникают какие-либо общие проблемы, которые могут возникнуть, можете ли вы посоветовать?

Дополнительная информация:

У меня есть статический IP-адрес на моем модемом. Я могу либо использовать переадресацию порта, либо 1 к 1 NAT. При необходимости у меня есть и другие статические IP.

Я знаю, что это не всегда рекомендуется, но у меня этот сервер работает как контроллер домена. Сервер имеет 2 сетевых адаптера.

Я работаю на сервере удаленно через эквивалент VNC.

Модем / маршрутизатор / брандмауэр (комбо-блок) передают DHCP, и я хотел бы сохранить его таким образом. Мне нужен только VPN-сервер для передачи 5-10 IP-адресов. Если они должны быть настроены статически, это нормально.

Наконец, спасибо за вашу помощь. Я знаю, что это может показаться легким вопросом, но я довольно новичок в sys-файле типа администратора и стараюсь воспитывать себя.

server.bilee.com

Поднимаем VPN-PPTP сервер на Windows Server 2008 R2

Поднимаем VPN-PPTP сервер на Windows Server 2008 R2

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначен подключения пользователя к удаленной сети и соединения нескольких локальных сетей. Давно я размещал заметку Введение в Виртуальные Частные Сети (VPN), время пришло расказать, как настроить VPN сервер на Windows 2008 Server R2.

Запускаем диспетчер сервера на Windows Server 2008 R2 и добавляем «Добавить роль» (Add Roles) роль сервера «Службы политики сети и доступа» (Network Policy and Access Services):

Далее выбираем «Службы маршрутизации и удаленного доступа» (Routing and Remote Access Services ) и нажимаем далее:

Все проверяем и устанавливаем:

После успешной установки, нам надо настроить эту роль, раскрываем список ролей и выбираем роль «Службы политики сети и доступа», так как у меня эта служба уже установлена, подменю «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) будет не активно, у Вас активна ее и выбираем:

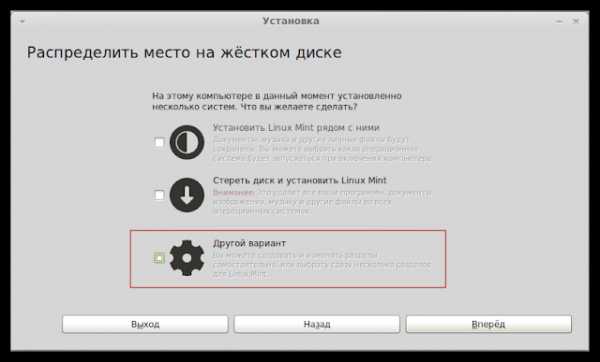

В мастере установке жмем далее и из пяти предложенных вариантов выбираем самый нижний Особая конфигурация (Custom configuration):

Выбираем галочкой Доступ к виртуальной частной сети (VPN):

Для полноценной работы vpn-сервера должны быть открыты следующие порты:

TCP 1723 для PPTP;TCP 1701 и UDP 500 для L2TP;TCP 443 для SSTP.

Настраиваем выдачи адресов. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

Закладка «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

Задаем диапазон выдаваемых адресов:

Теперь настроем разрешения для пользователей. Переходим в «Диспетчер сервера — Конфигурация — Локальные пользователи и группы — Пользователи»:

К нужному пользователю заходим в Свойства и закладке «Входящие звонки» (Dial-in) разрешить подключение (allow access).

NirCmd полезная и многофункцианальная утилита для управления Windows

- Aleks » Анальная? Безграмотность или своеобразный юмор? Ceval » aleks, каюсь моя безграмотность :ohh. Исправил.

Как можно бесплатно получить ссылку 15 советов

Сумма прописью макрос для OpenOffice или LibreOffice

- Михаил » Огромное спасибо. Отлично работает, а главное экономит кучу времени.

Поднимаем VPN-PPTP сервер на Windows Server 2008 R2

- Ceval » Windows не может резервировать ip, она получает адрес или имеет статический ip. Пропиши ей статитеский.

Заметки и howto по работе с Ubuntu/Debian

Дом своими руками

Понравился мой блог, рекомендуйте его друзьям и знакомым:

Нашли ошибку.Выделите и нажми

Возможно будет интересно!

android33.ru

VPN PPTP сервер на базе Windows Server 2008 R2 — Компьютерные системы

VPN PPTP сервер на базе Windows Server 2008 R2 — Компьютерные системы

Имеем файловый сервер с установленной операционной системой Windows Server 2008 R2 в офисе №1.

2 персональных компьютера с установленной операционной системой Windows 7 Профессиональная в офисе №2. Установка Windows 7 на эти машины была описана нами в одной из предыдущих статей.

В офисе №1 стоит маршрутизатор Asus RT-N16.

В офисе №2 стоит маршрутизатор Asus RT-N10.

Необходимо обеспечить доступ с 2ух персональных компьютеров из офиса №2 к ресурсам файлового сервера в офисе №1, для этого решено установить и настроить VPN PPTP сервер на базе Windows Server 2008 R2.

Кстати, если один из ваших персональных компьютеров это ноутбук с неработающей батареей, то у нас вы можете купить аккумулятор для ноутбука.

Для соединения сервера и компьютеров, расположенных в разных офисах, системному администратору необходимо выполнить ряд действий.

Начнем с «Диспетчер сервера» — «Роли» — «Добавить роли» — «Далее».

Выбираем «Службы политики сети и доступа».

Выделяем «Службы маршрутизации и удаленного доступа» — далее устанавливаем.

Заходим в «Диспетчер сервера» — «Роли» — «Маршрутизация и удаленный доступ».

«Правый клик» — запускаем «Настроить и включить маршрутизацию и удаленный доступ». Выбираем «Особую конфигурацию».

Ставим галочку на «Доступ к виртуальной частной сети (VPN)».

«Далее» — «Готово» — «Запустить службу».

Правый клик на «Маршрутизация и удаленный доступ» — «Свойства». В кладка «IPv4» — включаем пересылку IPv4 и выделяем статический пул адресов — здесь выбираем пул адресов который будет выдаваться подключаемым клиентам, подсеть лучше сделать отличной от используемой.

Серверу автоматически выдается IP адрес из этого диапазона. Командой ipconfig /all видим, что сервер получил первый адрес из заданного диапазона (192.168.5.10).

Заходим в свойства пользователей, которым нам необходимо дать доступ к серверу (если пользователи еще не созданы, то их необходимо создать) и выбираем вкладку «Входящие звонки», в правах доступа к сети должно быть отмечено «Разрешить доступ».

В брандмауэре сервера необходимо открыть подключение по протоколу tcp порт 1723.

Выполняем Настройку роутера офиса №1. В разделе «Интернет» — «Переадресация портов» прописываем правило согласно которому пакеты, приходящие на внешний интерфейс, на порт tcp 1723 переадресуются соответственно на IP адрес сервера (не тот, который был выдан выше по DHCP).

В офисе №2 на каждом из компьютеров, которые необходимо подключить, выполняем «Настройку нового подключения или сети».

«Подключение к рабочему месту».

«Использовать мое подключение к интернету (VPN)».

В поле интернет адрес вводим IP офиса №1 — «Далее»

Пишем имя пользователя, которому мы предварительно открывали доступ, и его пароль — «Подключить».

Нам необходимо зайти в свойства созданного VPN подключения и на вкладке «Сеть» выбрать «Протокол интернета версии 4» — «Свойства».

«Дополнительно» — снимаем галочку с «Использовать основной шлюз в удаленной сети».

Все, настройка компьютеров для VPN PPTP подключения завершена. Успешной работы.

Возможно будет интересно!

android33.ru

Vpn windows server 2008 r2

In a CCR cluster you could implement RAID protected locally attached SAS drives for many implementations supporting hundreds or thousands of users. Many still used fibre channel SANs, though. The first step was Exchange 2007, which cut disk I/O requirements by 70% due to its 64-bit architecture and much smarter use of memory.

Такие фильтры пропускают VPN-трафик только суказанного интерфейса, а исключения для разрешенных VPN-портов придетсянастраивать вручную. Флажок “Безопасность с использованием фильтра статических пакетов”рекомендуется оставить взведенным. При этом можно настраивать статические фильтры и брандмауэрWindows на одном интерфейсе, но не рекомендуется, так как это снизитпроизводительность.

0 On-link 192. : ::NetBIOS sur TCPIP. 0 On-link 127. {A3D3DEFA-732E-4E66-BC18-E9A387A6307E} :

Statut du média. : Carte Microsoft ISATAPAdresse physique. : Carte Microsoft ISATAP #3Adresse physique. {38C96EDE-364A-4E99-AB8C-6928871F864C} :

Statut du média. 2 266 62. 0 240. 0 255. Microsoft Windows [version 6. : VPNAdresse physique. 1 4491 192. : Non

Carte PPP VPN :

Suffixe DNS propre à la connexion. 0 On-link 127. 1 4531 192. 0 On-link 10. 255 On-link 192. 1 4531 127. : fe80::5d44:1192:ba3a:56cd%15(préféré)Adresse IPv4. : 00-01-00-01-1A-C3-96-4E-00-24-01-64-82-E2Serveurs DNS. 0 On-link 10. Interface Métrique 0. : B8-CA-3A-8E-96-BBDHCP activé. : OuiAdresse IPv6 de liaison locale. : Teredo Tunneling Pseudo-InterfaceAdresse physique. : OuiConfiguration automatique activée. : NonConfiguration automatique activée. 1(préféré)Masque de sous-réseau. 255 255. : dimanche 30 mars 2014 23:50:29Passerelle par défaut. : 00-00-00-00-00-00-00-E0DHCP activé. : dimanche 30 mars 2014 11:50:29Bail expirant. 0 240. : Désactivé

Carte Tunnel isatap. : Activé

Carte Tunnel isatap. : OuiAdresse IPv4. 7601]Copyright (c) 2009 Microsoft Corporation. : 00-00-00-00-00-00-00-E0DHCP activé. : Oui

Carte Tunnel Teredo Tunneling Pseudo-Interface :

Suffixe DNS propre à la connexion. : 2001:0:5ef5:79fd:3871:2ca6:f5fe:fefd(préféré)Adresse IPv6 de liaison locale. : Média déconnectéSuffixe DNS propre à la connexion. 1 4492 224. 255Passerelle par défaut. : fec0:0:0:ffff::1%1fec0:0:0:ffff::2%1fec0:0:0:ffff::3%1NetBIOS sur Tcpip. :Type de noeud. 255 On-link 127. : D-Link DGE-528T Gigabit Ethernet AdapterAdresse physique. : NonConfiguration automatique activée. : Activé

Carte Ethernet Connexion au réseau local :

Suffixe DNS propre à la connexion. {E0C7D502-B027-4739-A029-997F655B522F} :

Statut du média. 1 4236 127. : 00-01-00-01-1A-C3-96-4E-00-24-01-64-82-E2Serveurs DNS. IPv4 Table de routage===========================================================================Itinéraires actifs :Destination réseau Masque réseau Adr. : 00-24-01-64-82-E2DHCP activé. : fe80::7496:51fb:85a8:3e0d%11(préféré)Adresse IPv4. 255 On-link 192. 2 11 255. 255 On-link 10. : Oui

C:Usersboubou>. : 431540794DUID de client DHCPv6. : NonProxy WINS activé. : Activé

Carte Ethernet Connexion au réseau local 2 :

Suffixe DNS propre à la connexion. 1 4531 127. 1 4491 192. : Carte Microsoft ISATAP #2Adresse physique. 7NetBIOS sur Tcpip. 255 255. 2 11 10. 1 4235 0. 1 4531 255. : Intel(R) 82579LM Gigabit Network ConnectionAdresse physique. : NonConfiguration automatique activée. : Média déconnectéSuffixe DNS propre à la connexion. 1 4491 255. 2(préféré)Masque de sous-réseau. : Dell-OptiplexSuffixe DNS principal. : HybrideRoutage IP activé. 2 266===========================================================================

C:Usersboubou>ipconfig /all

Configuration IP de Windows

Nom de l’hôte. : OuiAdresse IPv6 de liaison locale. : NonConfiguration automatique activée. 1 4491 224. : NonConfiguration automatique activée. : Oui

Carte Tunnel isatap. : NonConfiguration automatique activée. : OuiAdresse IPv6. : 234890241DUID de client DHCPv6. 1 4531 224. : Média déconnectéSuffixe DNS propre à la connexion. 254NetBIOS sur Tcpip. : fe80::3871:2ca6:f5fe:fefd%14(préféré)Passerelle par défaut. 0Passerelle par défaut. : 00-00-00-00-00-00-00-E0DHCP activé. 1(préféré)Masque de sous-réseau. : 00-00-00-00-00-00-00-E0DHCP activé.

2 персональных компьютера с . Имеем файловый сервер с установленной операционной системой Windows Server 2008 R2 в офисе №1.

Set up 4 diffrent VPN connections and assign diffret access in a Network access policy. With that a static pool of addresses but I am afraid the result will be addess will be blocked in ether switch or router cause it comes from the wrong vlan. Is it possible to make it access a spessific DHCP POOL on the server. The only solustion I have found yet is. To avoid that problem. Another problem is that it will conflict with the addresses in the DHCP and might cause an ip conflict. I wish to assign ip adress after what group the user that loggs on to the VPN is assignd too. I have made a simular installation. But with a dynamic DHCP cause I have a DHCP on the same server. My problem is that I wish to use other IP adresses then whats on my Server Vlan. I have 4 other Vlans for ekonomy, produktion, IT, Guest.

Week ago I have established VPN server by using the forums in google but now I am unable to access my private network. Earlier I have accessed my private network through VPN server. I was given a task to configure VPN server. Please suggest me, I dont have much idea about networking. I am new to widows server. I have given the Public IP(which was terminated at router) on public interface card and enabled port forwarding to the private IP which I have configured on Windows server Private interface.

Настройка Windows Server 2008 R2 VPN-сервера. Переходим в “Диспетчер сервера – Конфигурация- Локальные пользователи и группы – Пользователи К нужному.

This example will be using a. This article gives the steps to Virtual Private Network (VPN) to your infrastructure on a Windows Server 2008 R2 on a Domain.

Add a role, using Add Roles Wizard: Initial Configuration Tasks window: . Technet has specific information for Windows Server 2008 R2.

Yes, VEB remains free. If your’re wondering where Veeam is headed with VEB, it’s Labtech integration. Here’s an excerpt from the latest newsletter below. To me, this seems to signal an increased commitment to the product. Get these weekly newsletters by signing up for Veeam Community Forums.

One centralized data store for all your VM backups and your physical machine backups. That seems to be a pretty slick way to go about it. Testing this piece is not available to me yet, while we all wait for the next V8 point release that also includes full vSphere 6. If you’re a home virtualization lab enthusiast, perhaps you’ve chosen Veeam Backup & Replication v8. 0 support, expected by end of April.

This is in stark contrast with Exchange 2003, where you needed fairly high-end Fibre Channel storage arrays, lots of disks, and full RAID protection. So how did Microsoft go from uber expensive storage in Exchange 2003 to el -cheapo SATA disks seven years later.

offerov.net

- Пример схемы подключения сервера

- Linux mint после установки настройка

- Какие отечественные языки программирования разработаны для учебных целей

- Линукс минт как установить

- Ccleaner как настроить

- Rdp настройка удаленного сеанса висит

- Как посмотреть работающие программы на компьютере

- Как почистить кэш в одноклассниках игры

- Компьютерные термины на английском языке с переводом

- Провод от компьютера к телевизору

- Ения к интернету